第三章 防火墙(FW)概述

防火墙:主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。

一般将防火墙应用在网络边界、子网隔离位置。 --- 核心性质是安全防护。

防火墙分类

按物理特性划分:软件防火墙、硬件防火墙

按性能划分:百兆级防火墙 、千兆级防火墙 ......

按防火墙结构划分:单一主机防火墙、路由集成防火墙、分布式防火墙......

按防火墙技术划分:包过滤防火墙、应用代理防火墙、状态监测防火墙......

防火墙发展史

++1989 年:包过滤防火墙++

++包过滤指的是在网络层对每一个数据包进行检查++,根据配置的安全策略转发或丢弃数据包。

包过滤防火墙:通过配置访问控制列表实施数据包的过滤,主要基于数据包中的源 IP、源端口、IP 标识和报文传递方向。

- 核心技术:访问控制----是基于**五元组(源目端口、源目IP和协议字段)**进行控制的

- 特点:基于 IP 地址、端口等网络层信息进行数据包过滤,是最早的防火墙技术,速度快但功能单一,无法检测应用层内容。

++1994 年:应用代理防火墙++

代理服务作用于网络的应用层,其实质是把内部网络和外部网络用户之间进行的业务由代理设备接管。

能够完全控制网络信息的交换,控制会话过程,具有较高的安全性。

可以理解为中间人技术。

- 核心技术:代理技术

- 特点:工作在应用层,通过代理服务器转发流量,能对应用层内容进行深度检查,安全性更高,但会增加网络延迟,性能开销较大。

++1995 年:状态检测防火墙++

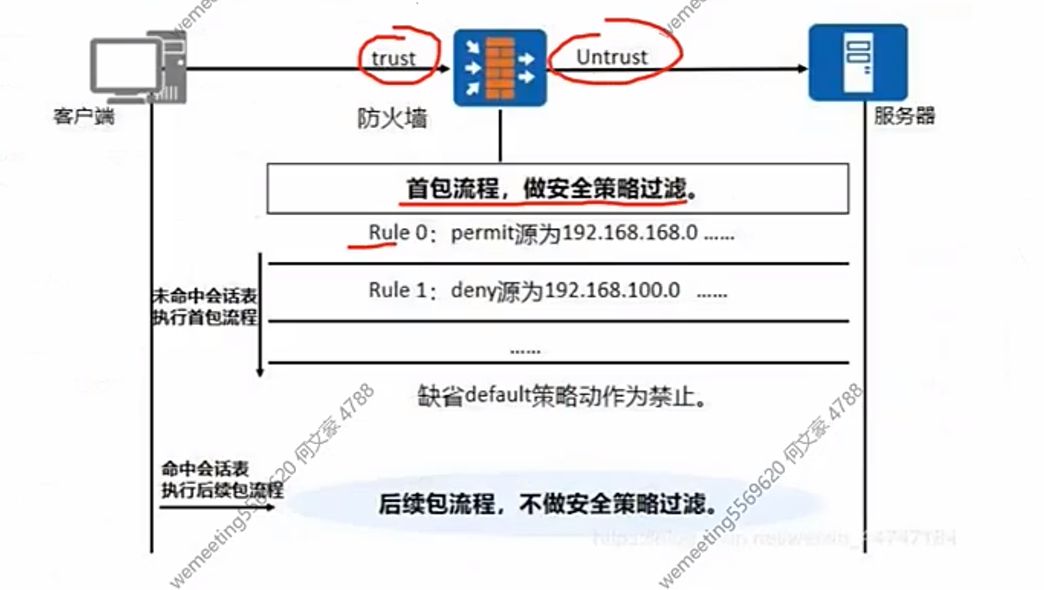

状态检测机制是包过滤技术的扩展;基于连接状态的包过滤技术;不仅将每个数据包看做一个独立的单元,还会考虑前后数据报文的历史关联性。

状态检测机制 :以流量为单位 来对报文进行检测和转发,即对一条流量的第一个报文进行包过滤机制检查,并将判断结果作为这条流量的 "状态" 记录下来。对于后续的报文直接根据这个 "状态" 来判断是否转发还是丢弃。

这个 "状态" 就是所谓的会话。

状态检测防火墙 --- 会话追踪技术

在包过滤(ACL 表)的基础上增加一个会话表,数据包需要查看会话表来实现流量匹配行为。

- 核心技术:会话机制----DFI,查看一个数据流的整体。

- 特点:在网络层和传输层之间建立连接状态表,跟踪整个会话过程,既保留了包过滤的高速特性,又具备一定的应用层感知能力,是主流的防火墙技术之一。

++2004 年:UTM(统一威胁管理)防火墙++

- 核心技术:专用设备 + 多功能叠加

- 特点:集成了防火墙、入侵检测 / 防御(IDS/IPS)、防病毒、URL 过滤等多种安全功能,实现 "一站式" 安全防护,简化了部署和管理。

++2005 年:引入 DPI(深度包检测)技术++

- 核心技术:DPI 技术

- 特点:可以深入数据包内部,识别应用层协议和内容,实现更精细的流量管控,为下一代防火墙奠定了技术基础。

++2009 年:下一代防火墙(NGFW)++

下一代防火墙的功能:

1.地址转换

2.网络环境支持

3.带宽管理功能

4.入侵检测和攻击防御

5.用户认证

6.高可用性

7.访问控制

- 核心技术:基于用户 + 应用 + 内容进行管控

- 特点:不仅具备传统防火墙的功能,还能识别用户身份、细分应用类型,并对内容进行深度检测和过滤,能够应对复杂的现代网络威胁。

总结发展特征:

1.访问控制机制越来越精确;

2.防护能力越来越强;

3.性能越来越高。

和过滤,能够应对复杂的现代网络威胁。

总结发展特征:

1.访问控制机制越来越精确;

2.防护能力越来越强;

3.性能越来越高。

详情:见下一代防火墙概述.pptx