第176天:SRC挖掘-CNVD_EDU_通用事件_资产规则_审核评级_思路知识_笔记

一、SRC挖掘01:30

1. 思路点01:38

1)厂商有漏洞情况下的利用思路01:51

- 基本流程:厂商找到漏洞说明→黑白盒测试产品资产→根据漏洞联想功能点→验证漏洞有效性

- 测试方法:

- 白盒测试:有源码时进行代码审计

- 黑盒测试:无源码时进行功能测试

- 关键点:通过漏洞说明联想相关功能点进行针对性测试

2)厂商无漏洞情况下的反向思路02:20

- 操作步骤:

- 通过厂商关键字找到资产

- 进行黑白盒测试(有源码审计源码,无源码进行黑盒测试)

- 发现漏洞后提交至CNVD和EDU平台

- 优势:可以同时获得CNVD和EDU两个平台的认可

3)查找厂商漏洞及测试产品资产03:13

- 搜索方法:

- 在CNVD平台搜索目标公司

- 查看该公司是否报告过产品漏洞

- 重点关注高危漏洞(如SQL注入、未授权访问等)

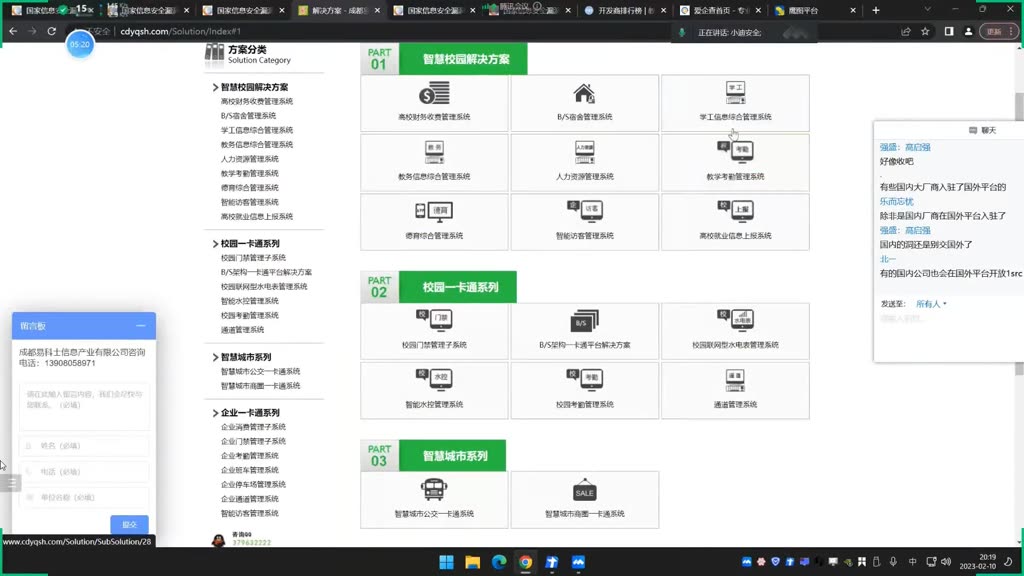

- 案例:成都易科士信息产业有限公司就业信息管理系统存在多个漏洞

4)就业系统漏洞案例分析04:01

- 漏洞类型:

- 未授权访问漏洞(CNVD-2021-30912)

- SQL注入漏洞

- 信息泄露漏洞

- 危害:攻击者可利用这些漏洞获取敏感信息

- 测试验证:

- 修改返回状态码测试

- 检查返回数据包变化

- 验证是否能成功绕过验证

5)就业系统相关解决方案05:13

- 产品线:

- 高校就业信息上报系统

- 智慧校园解决方案

- 校园一卡通系列

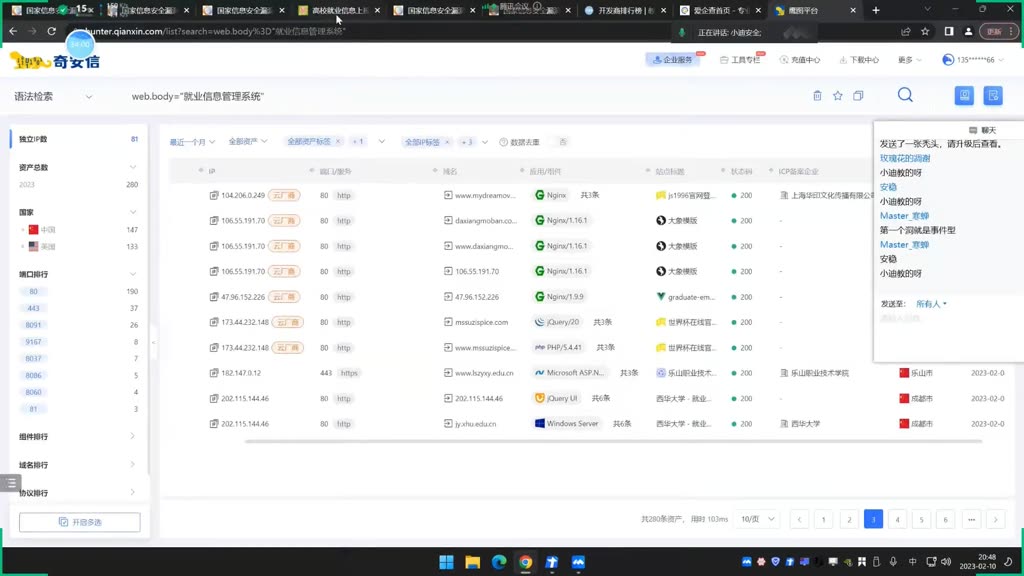

- 定位方法:

- 通过公司官网查找相关产品

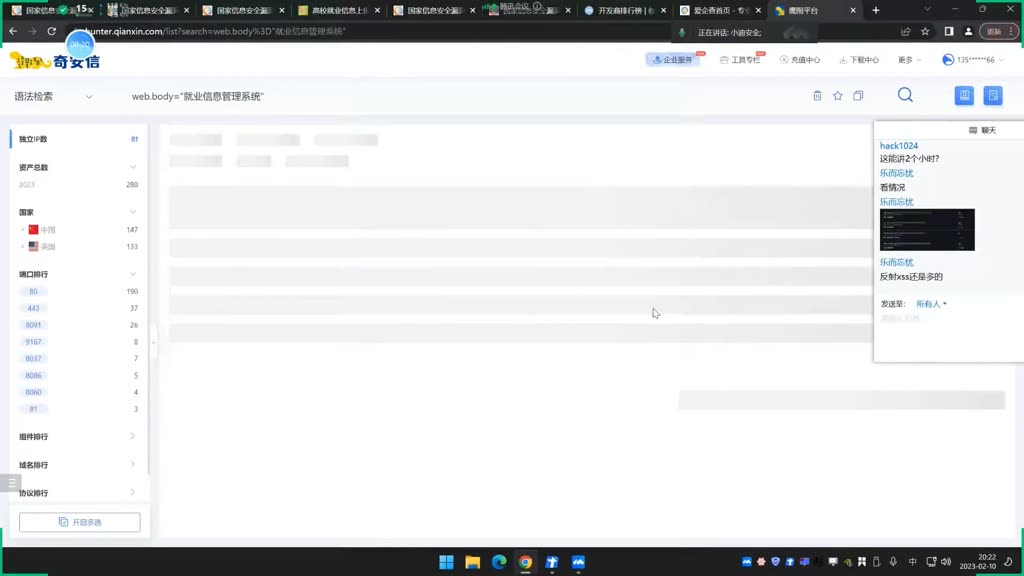

- 使用Hunter等工具搜索"就业信息管理系统"

- 确认产品与漏洞的对应关系

6)就业系统访问情况与漏洞利用06:04

- 访问途径:

- 直接访问学校就业系统(如四川城市职业学院)

- 通过Hunter等工具发现的关联系统

- 测试技巧:

- 重点关注未授权访问接口

- 测试SQL注入点

- 检查敏感信息泄露

7)就业系统测试与功能点联想08:15

- 测试方法:

- 黑盒测试为主(大部分情况无源码)

- 可尝试通过试用或盗版渠道获取源码

- 功能点联想:

- 根据已知漏洞类型联想相关功能

- 重点测试用户认证、数据查询等关键功能

- 验证漏洞修复情况

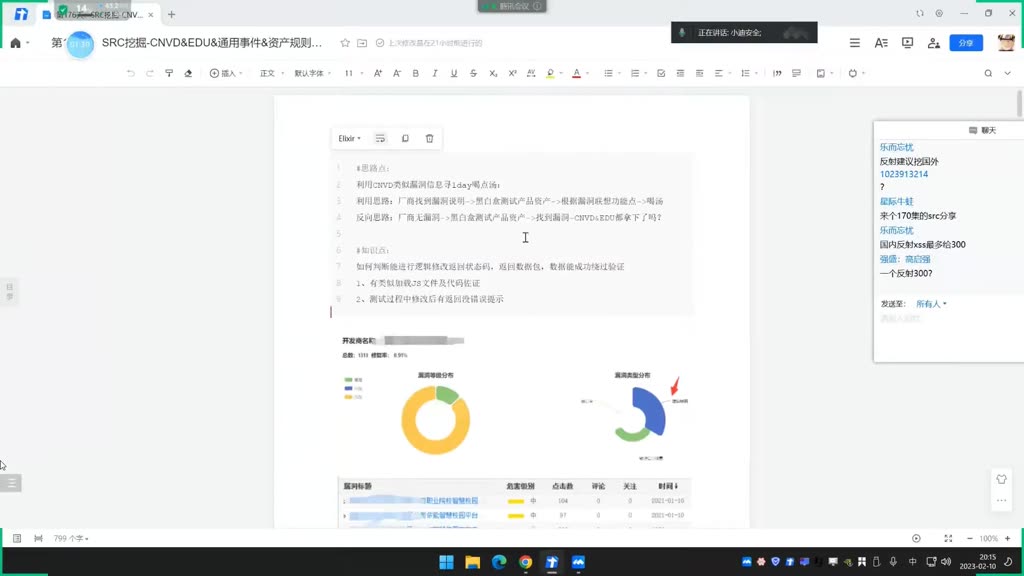

2. 挖掘案例08:24

1)例题1:案例分享回顾08:35

- 分享者特点分析:

- 第一位:知识点较深但杂乱,包含未讲授的小技巧

- 第二位:内容与前期课程相近,视角新颖(如RSAC角度)

- 第三位:分享实用工具和插件,部分已包含在课程资料中

- 学习态度问题:

- 部分学员未认真学习课程内容,却抱怨"工具没给"、"内容没讲"

- 实际课程已包含JS相关工具和22天的渗透测试方法

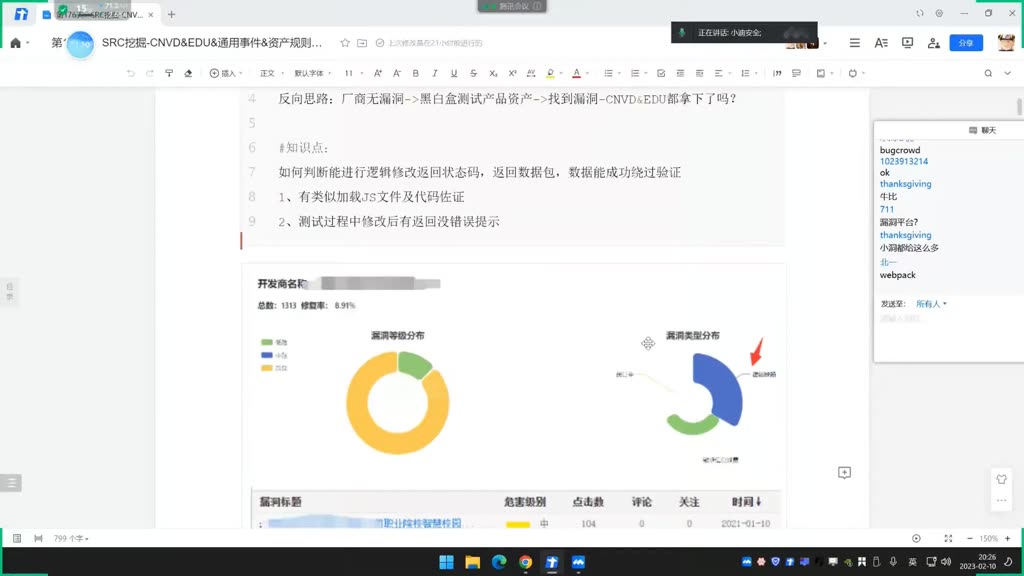

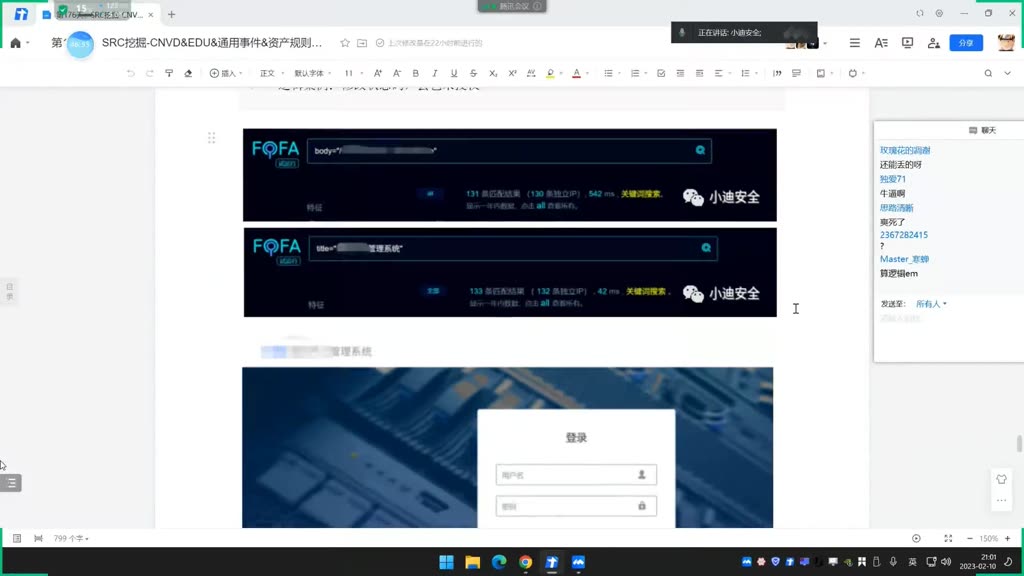

2)案例分析:智慧校园系统漏洞挖掘过程11:21

- 漏洞挖掘思路:

- 反向思维:厂商无漏洞→测试产品资产→找到漏洞→提交CNVD/EDU

- 重点关注逻辑缺陷类漏洞(占提交点大部分)

- 资产定位方法:

- 通过厂商名称查找其产品资产

- 选择有漏洞历史但未被提交的资产

- 确认目标符合漏洞提交要求(如教育机构)

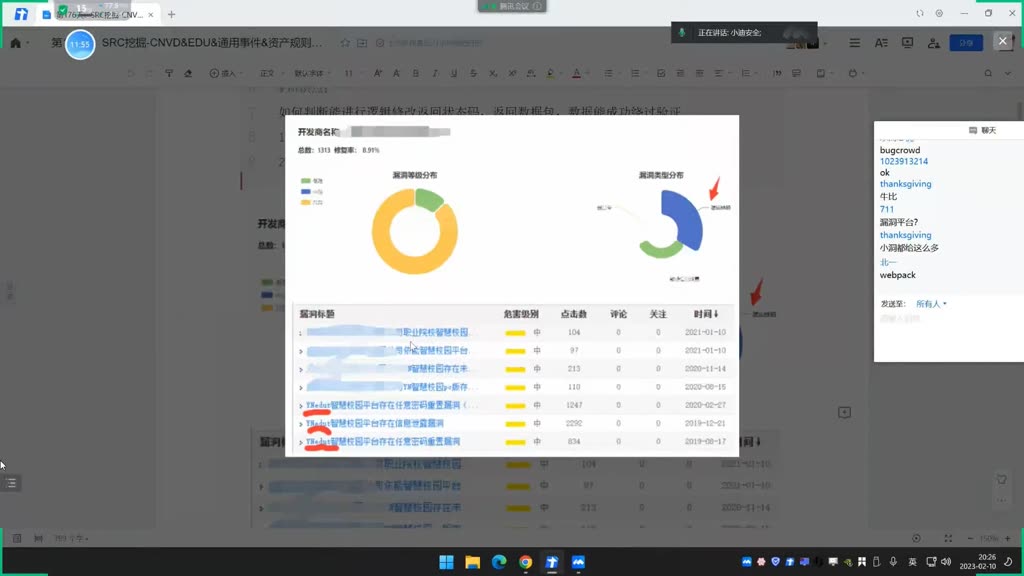

- 漏洞特征分析:

- 主要漏洞类型:未授权访问、逻辑越权等

- 危害级别:全部为中危

- 典型案例:任意密码重置漏洞(2020年2月提交,点击量1247)

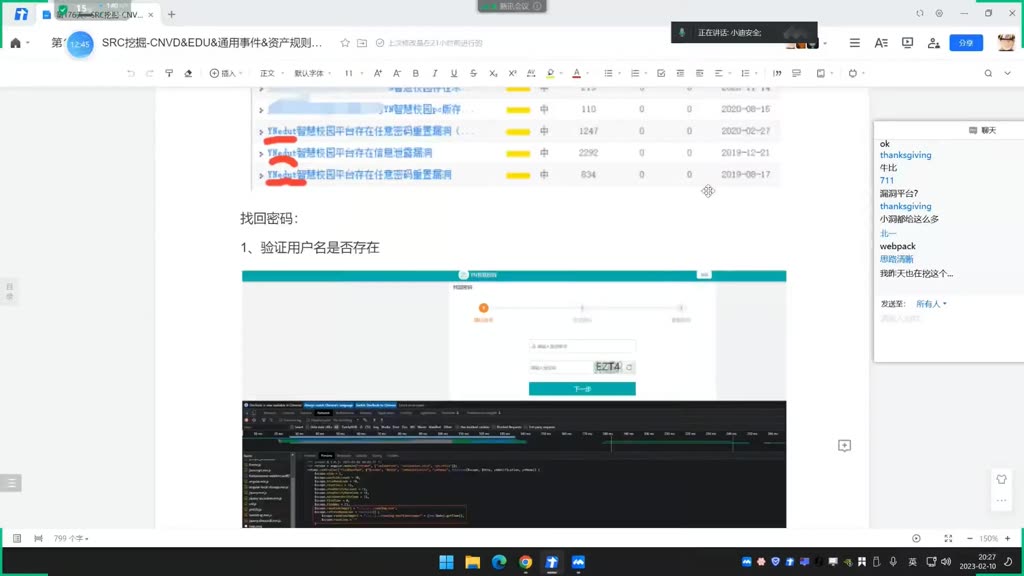

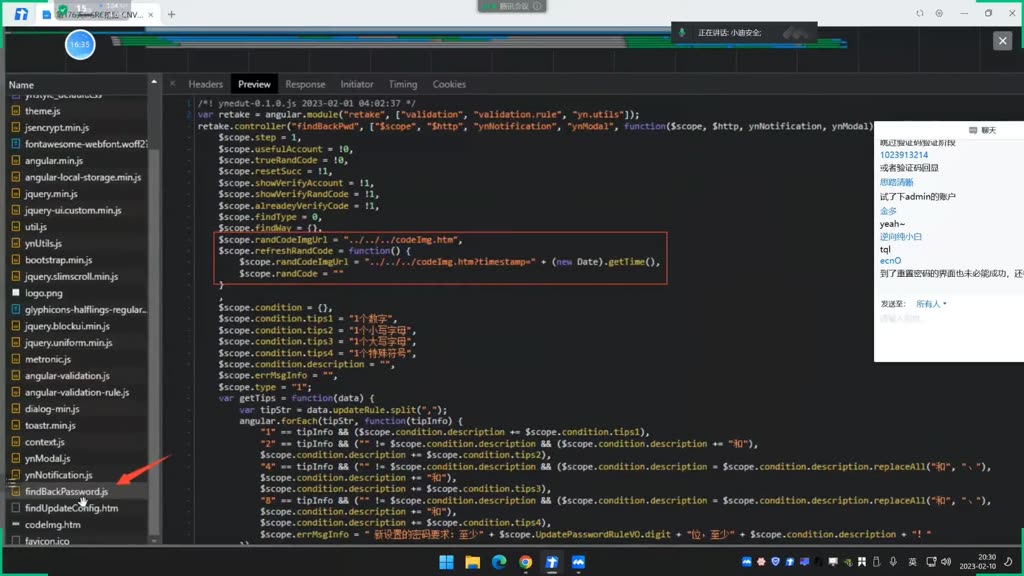

3)案例细节:通过js文件定位前端验证漏洞13:56

- 功能点定位:

- 漏洞点:找回密码功能

- 关键判断:通过历史漏洞描述联想功能点

- JS验证原理:

- 前端验证:验证逻辑在浏览器执行(JavaScript)

- 后端验证:验证逻辑在服务器执行(PHP/JAVA等)

- 判断依据:存在功能相关的JS文件和验证代码

- JS文件分析技巧:

- 关注英文名相似的文件(如findBackPassword.js)

- 忽略框架自带文件(jquery等)

- 查找密码设置、验证等关键逻辑代码

- 验证方法:

- 修改返回状态码和数据包

- 观察是否有JS代码阻止修改

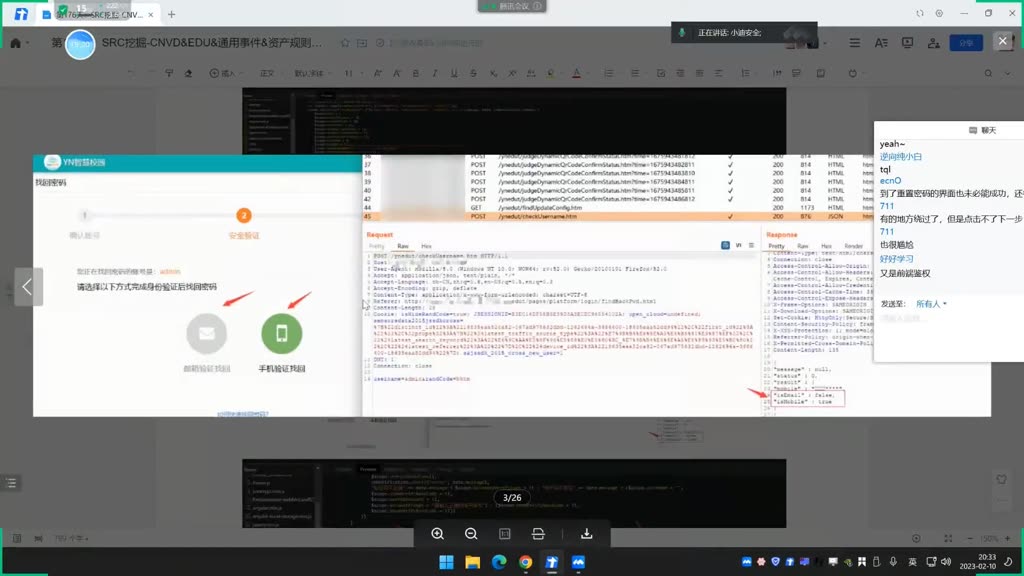

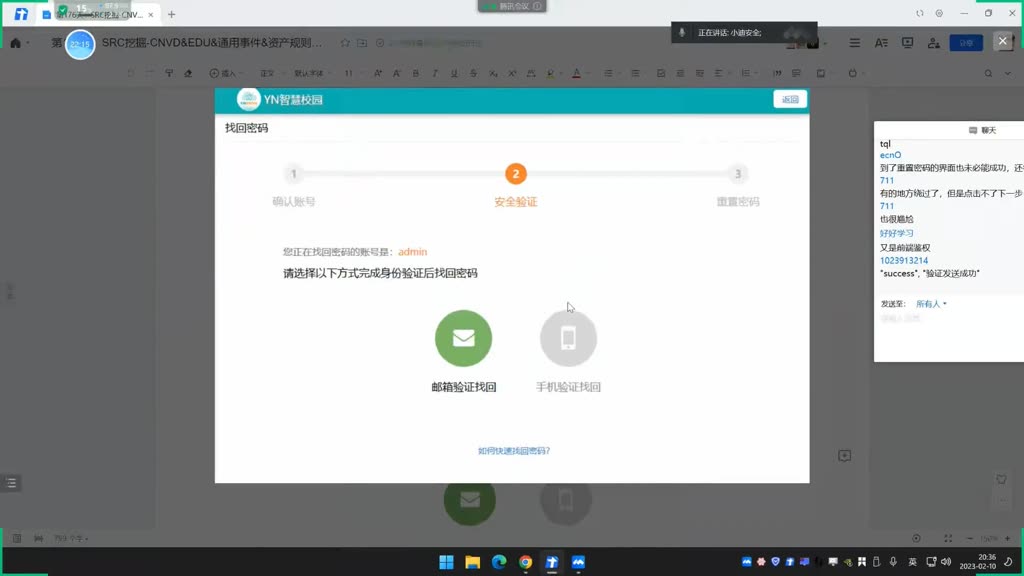

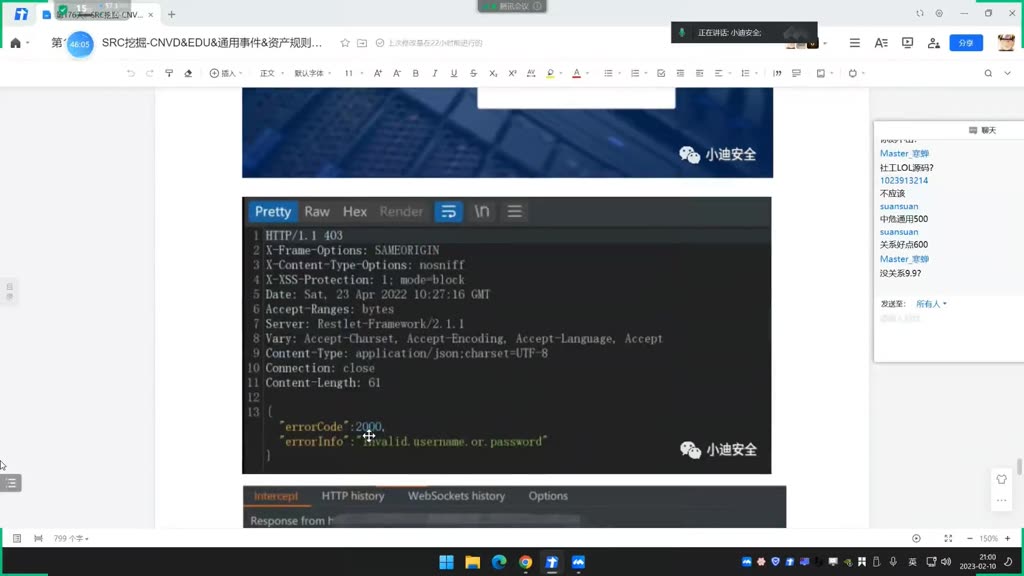

4)案例实操:修改返回包实现密码重置18:14

- 测试步骤:

- 输入要找回的账号(如admin)

- 拦截并修改返回包:

- 将isEmail改为true

- 将isMobile改为false

- 使邮箱验证选项变为可用状态

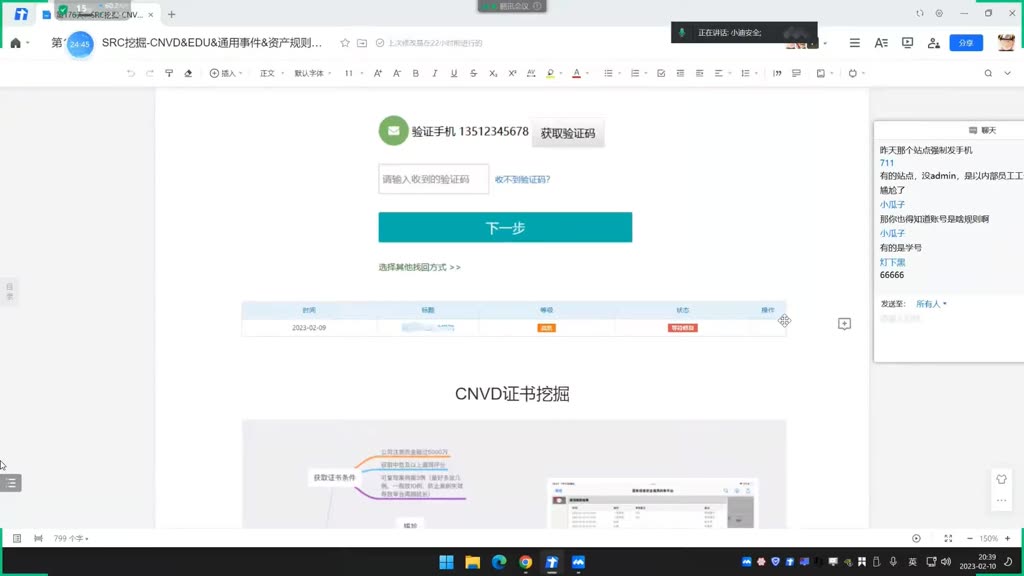

- 漏洞利用:

- 将验证手机号改为攻击者控制的号码

- 接收验证码并重置密码

- 关键修改点:

- 原始返回:"isEmail":false,"isMobile":true

- 修改为:"isEmail":true,"isMobile":false

- 效果验证:

- 页面显示变化:邮箱验证亮起,手机验证变灰

- 可绕过手机验证直接使用邮箱验证

5)案例总结:漏洞挖掘的思路与技巧25:16

- 核心思路:

- 通过漏洞类型→联想功能点→定位验证方式→绕过验证

- 需要结合功能点和漏洞类型的双向联想能力

- 实战技巧:

- 喝汤策略:跟随已公开漏洞寻找同类资产

- 资产发现:利用厂商名称搜索未修复系统

- 验证方式:通过JS文件判断前端/后端验证

- 注意事项:

- 必须找到JS代码佐证前端验证猜想

- 不是所有系统都使用admin账号

- 部分系统使用员工工号等特殊账号规则

3. 审核评级27:08

1)通用型漏洞挖掘:条件与案例27:21

- 基本条件:

- 公司注册资金超过5000万(可适当放宽至2000-3000万)

- 漏洞需获得中危及以上评分(CVSS≥6分)

- 互联网可复现案例需要10例及以上

- 漏洞类型:

- 无0day的黑白盒漏洞(有源码白盒测试,无源码黑盒测试)

- 需具有通杀特性(同一产品在不同资产中的相同漏洞)

- 典型案例:

- 大型软件开发公司的产品漏洞

- 影响范围广的框架级漏洞(如影响10个以上使用该框架的网站)

2)事件型漏洞挖掘:目标与特点29:29

- 目标范围:

- 三大运营商(移动/联通/电信)

- 党政机关、科研院所

- 中央国有大型企业

- 漏洞特点:

- 有无0day均可(偏向黑盒测试)

- 只需影响单个目标即可

- 必须为中高危漏洞(党政机关只需高危)

- 风险提示:

- 敏感单位禁止使用扫描器测试

- 避免造成业务中断等严重后果

- 相比通用型更易获取证书但风险更高

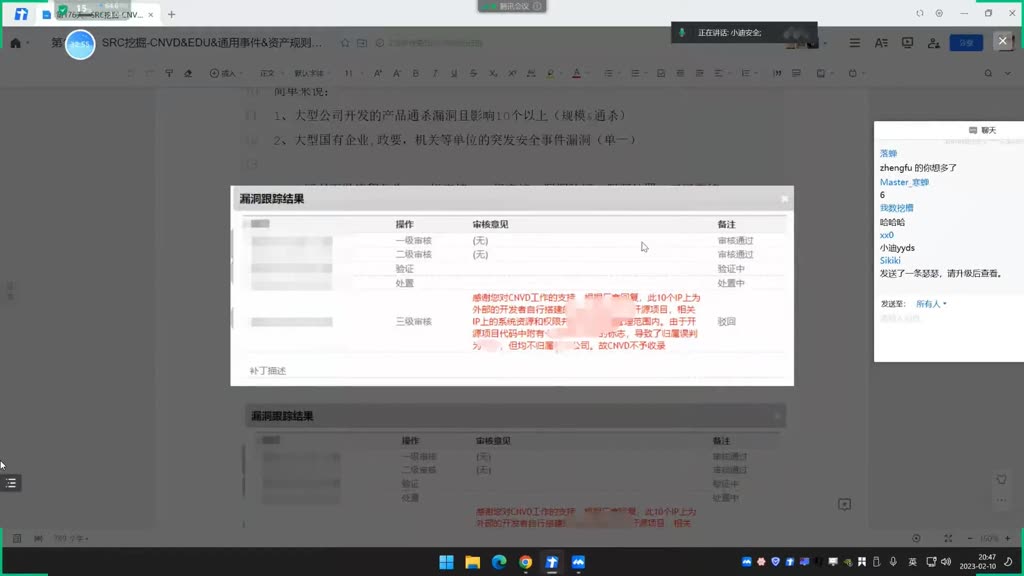

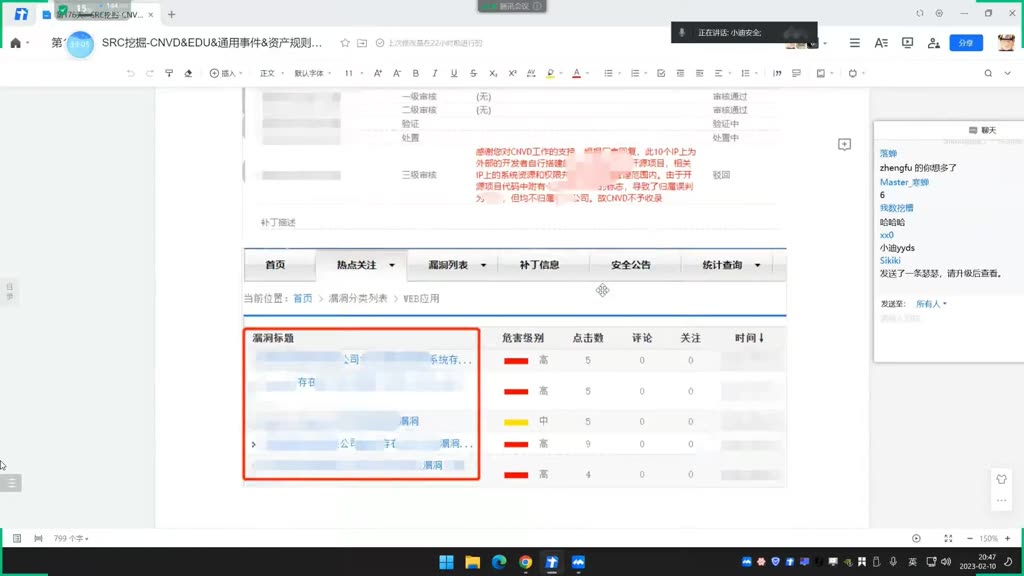

3)审核评级规则:三级审核与驳回原因32:32

- 审核流程:

- 一级审核:形式审查(1-3天)

- 二级审核:技术验证(3-7天)

- 三级审核:最终处置(7-15天)

- 常见驳回原因:

- 资产归属不符(如开发者自行搭建的非官方系统)

- 影响资产不足10个(通用型)

- 漏洞评分低于中危

- 公司资质不符(注册资金不足)

4)通用型与事件型漏洞挖掘思路与风险33:11

- 选择策略:

- 通用型:技术要求高但法律风险低

- 事件型:技术门槛低但需谨慎测试

- 风险控制:

- 政府单位测试需获得书面授权

- 避免使用自动化扫描工具

- 优先选择非核心业务系统

- 效率技巧:

- 关注新爆发的框架漏洞(如Log4j)

- 跟踪企业软件更新公告

- 建立资产监控体系

4. 资产规则33:55

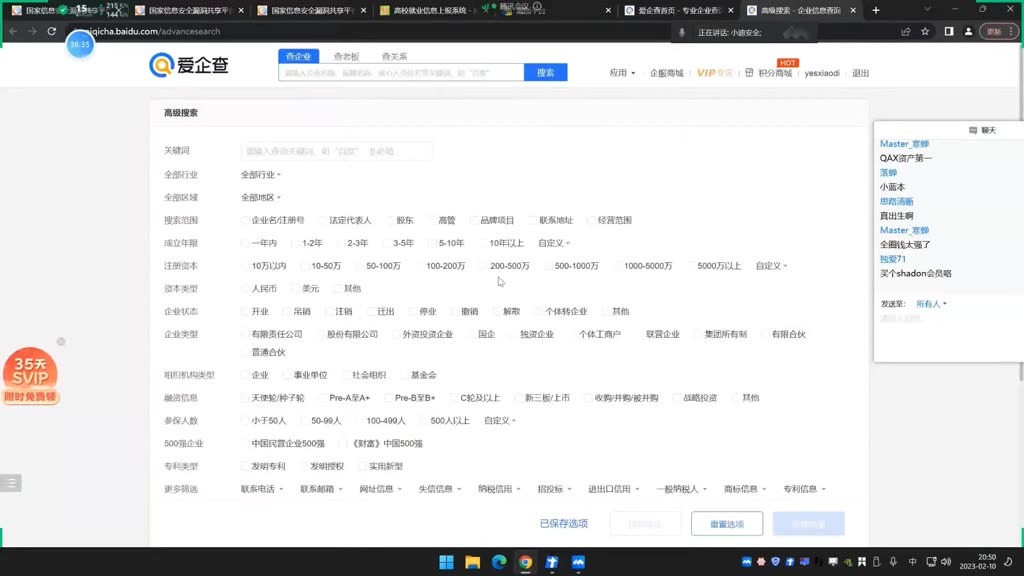

1)爱企查

- 筛选条件:

- 注册资本≥5000万

- 行业选择"信息传输、软件和信息技术服务业"

- 勾选"有软件著作权"和"有网址信息"

- 操作技巧:

- 开通7天会员(4.9元)提升查询效率

- 导出数据时注意企业资质复核

- 优先选择有自研产品的企业

- 验证方法:

- 通过企业官网确认主营业务

- 检查ICP备案主体一致性

- 验证软件著作权对应产品

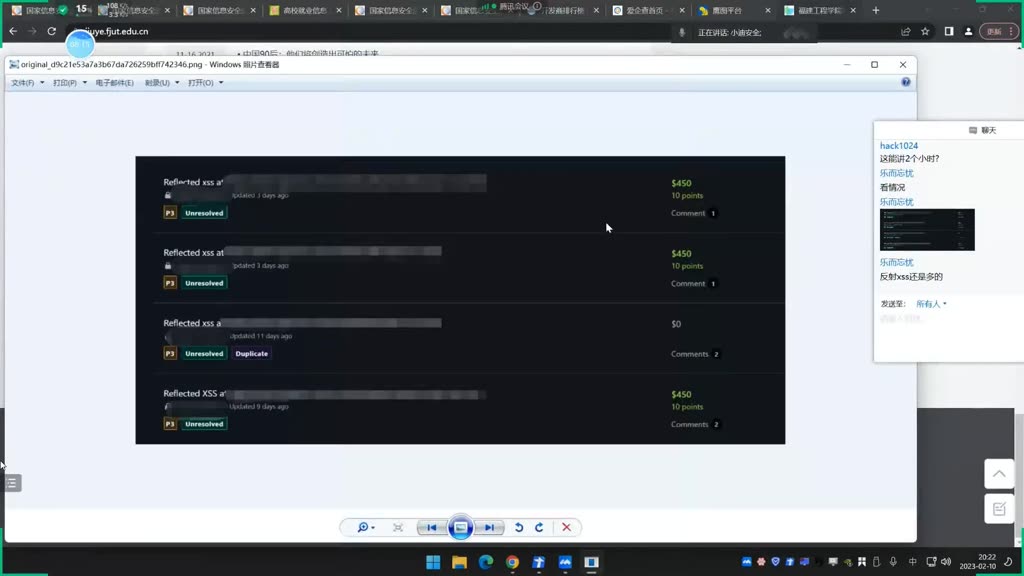

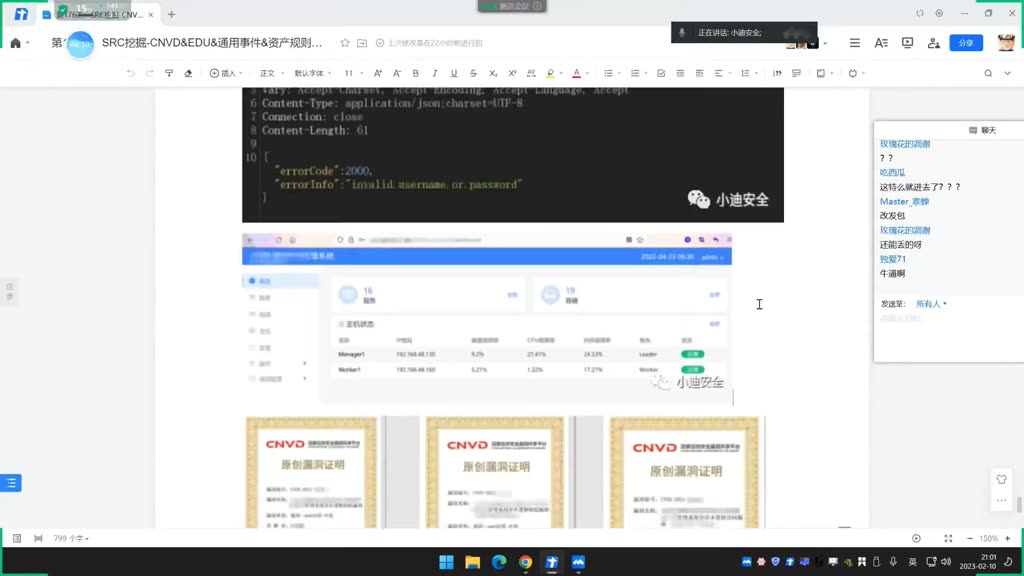

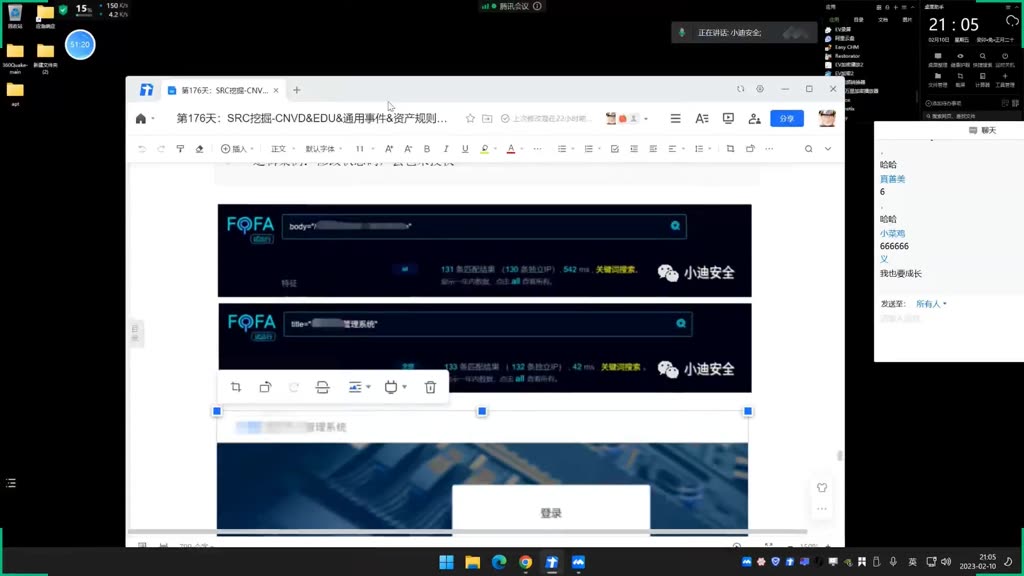

2)应用案例44:49

- 测试流程:

- 发现管理系统登录接口

- 拦截403响应包

- 修改状态码为200并丢弃错误信息

- 成功绕过认证进入系统

- 漏洞要点:

- 影响智慧校园管理系统(132个资产)

- 包含未授权+逻辑漏洞双重问题

- 公司注册资金达标(5000万)

- 报告技巧:

- 提供10个可复现案例

- 标注漏洞的通用性特征

- 附企业资质证明截图

二、SRC挖掘分享46:43

1. SRC挖掘的起点和后续发展46:48

- 起点难点:关键在于摸索规则和套路,这是最困难的阶段。一旦突破这个起点,后续成果就会源源不断。

- 成长规律:很多人第一次挖到漏洞后会一发不可收拾,但也有人在第一个漏洞上花费大量时间,这都是正常现象。

- 时间投入:只要投入足够时间,漏洞发现就会成为时间问题,正如案例中"这特么就进去了???"的意外收获。

2. 技术对SRC挖掘的重要性47:34

- 技术广度:掌握更多技术能开拓思路,使挖掘对象从传统WEB扩展到APP、小程序等多个方向。

- 效率优势:技术全面者可同时挖掘三个方向,而普通研究者可能只能专注一个方向。

- 案例启示:如展示的"管理系统登录"案例,技术储备决定挖掘深度和广度。

3. 最新SRC技术学习与分享48:21

- 持续学习:讲师正在学习APP漏洞挖掘技术,承诺学会后会传授给学员更易理解的内容。

- 技术前瞻:已准备ChatGPT与安全结合的应用课程,体现技术敏感度。

- 教学承诺:"我在努力的成为最好的知己"表明持续更新课程内容的决心。

4. 课程总结与下期预告49:16

- 当前进度:SRC挖掘的基础思路已讲解清楚,下节课将侧重技术细节和小技巧。

- 课程安排:计划在20号前结课,同时准备下期课程,保持教学连续性。

- 资源共享:通过直播多次分享SRC经验,并计划增加专题和面试辅导。

5. 持续学习与自我提升的重要性50:58

- 成长心态:"我也要成长"展示师生共同进步的理念,强调安全领域需要持续学习。

- 技术深度:开发安全等新方向需要投入学习,讲师以身作则学习新知识。

- 正向激励:反对单纯"吃瓜"心态,提倡锁定正能量和技术精进的学习态度。

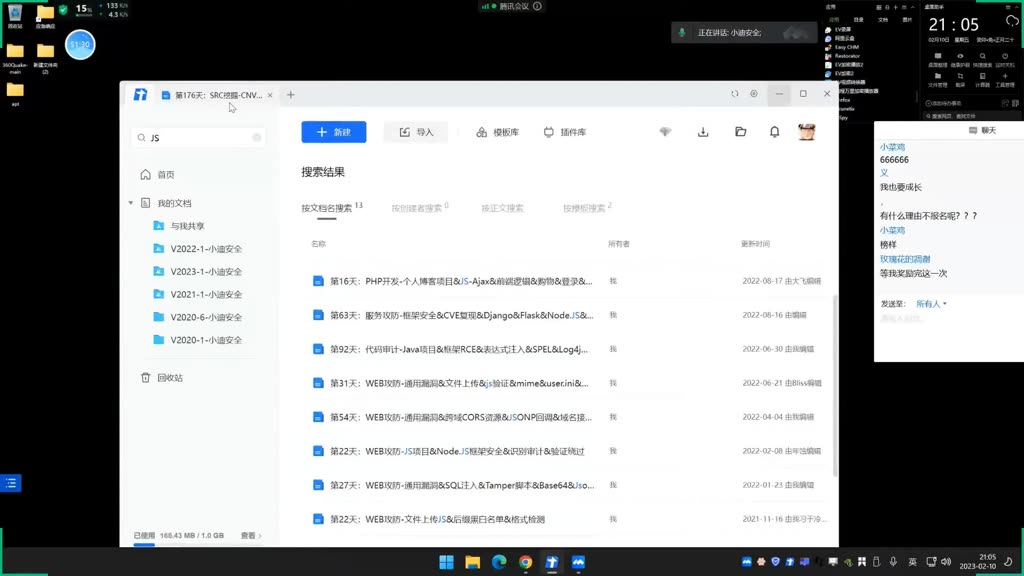

三、结束51:26

- 知识体系:展示了包括PHP开发、服务攻防、代码审计等完整课程体系。

- 学习路径:从基础WEB攻防到框架安全,呈现循序渐进的学习路线。

- 资源管理:课程文档系统化管理,方便学员按需查找学习资料。

四、知识小结

| 知识点 | 核心内容 | 技术要点/易混淆点 | 难度系数 |

| edu漏洞挖掘思路 | 通过CNVD漏洞信息反向寻找edu目标资产,分有/无源码两种情况审计 | 需区分前端JS验证与后端验证机制 | ⭐⭐⭐⭐ |

| 逻辑漏洞实战案例 | 任意密码重置漏洞的发现过程:从厂商漏洞公告→定位产品→资产探测→功能测试 | 关键突破点:修改返回包状态码和JS验证绕过 | ⭐⭐⭐⭐ |

| CNVD证书获取规则 | 分通用型(需通杀漏洞+10+资产)和事件型(高危单位漏洞)两类标准 | 5000万注册资本非硬性条件,资产影响范围更重要 | ⭐⭐⭐ |

| 企业资产定位方法 | 爱企查筛选5000万+软件企业→Hunter搜索产品名→验证资产 | 需配合软件著作权和行业筛选 | ⭐⭐⭐ |

| 黑盒测试技巧 | 登录框测试优先级:未授权>逻辑缺陷>注入漏洞 | 常见入口:找回密码/验证码/权限校验功能点 | ⭐⭐⭐⭐ |

| JS文件分析 | 通过find_password.js等特征文件定位前端验证逻辑 | 核心判断:验证代码是否在JS中完成 | ⭐⭐⭐⭐ |

| 漏洞提交策略 | edu需符合教育行业属性,CNVD需证明漏洞通用性 | 事件型漏洞需注意测试边界避免法律风险 | ⭐⭐⭐ |

| 技术学习路径 | 从Web漏洞→APP/小程序漏洞的横向扩展方法 | 需掌握逆向分析与协议抓包能力 | ⭐⭐⭐⭐ |