博主正在参加CSDN博客之星评选,需要您的支持!

投票链接:https://www.csdn.net/blogstar2025/detail/056

在构建现代应用程序时,数据的持久化与传输是核心需求。我们常常需要将内存中结构复杂的对象"压扁"成字节流或文本,以便存储或发送,这个过程称为序列化 。而其逆过程------将数据流重新"组装"回活生生的对象------就是反序列化 。JSON和XML是当今流行的通用序列化格式,但许多编程语言都提供了功能更强大的原生机制(如Java的Serializable、Python的pickle、.NET的BinaryFormatter)。

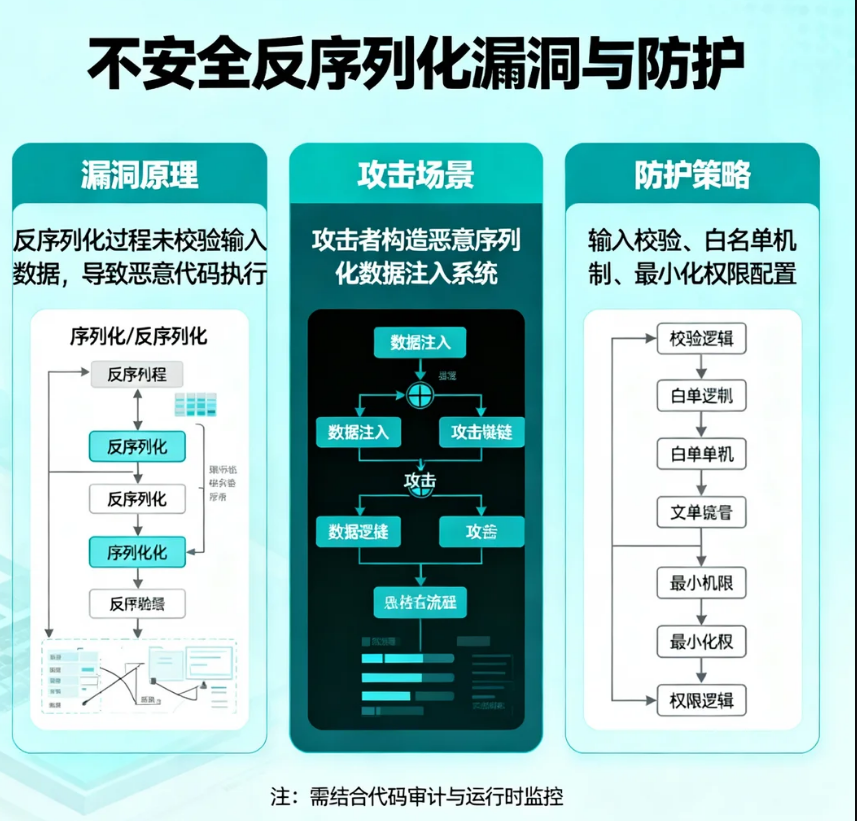

不幸的是,正是这些强大功能,在处理不可信数据时,极易被攻击者"借刀杀人"。不安全的反序列化漏洞已被证实可导致拒绝服务、权限提升甚至远程代码执行等严重后果。本文旨在提供清晰、可操作的安全指南,帮助开发者和安全人员构建更坚固的防线。

为什么反序列化如此危险?

问题的根源在于"信任"。原生序列化机制为了完美还原对象,通常允许在数据流中嵌入对类、方法的引用,并自动执行复杂的对象图重建逻辑。攻击者可以精心构造一个恶意的序列化数据流(其中包含被称为"小工具链"的特定对象组合),当应用程序毫无戒备地将其反序列化时,就会触发一系列非预期的操作,最终执行攻击者的代码。

分语言安全指南与审查要点

PHP

- 安全建议 :审查代码中对

unserialize()函数的使用,严格控制输入参数。在可能的情况下,优先使用JSON (通过json_decode()和json_encode())等更安全的标准数据交换格式。

Python

Python的反序列化漏洞主要存在于几个流行的库中,审查时应重点关注:

pickle** /cPickle/ **_pickle:load()或loads()方法直接处理用户输入是极度危险的。

python

import pickle

# 警告:此代码片段极不安全!

data = """cos.system(S'dir')tR."""

pickle.loads(data) # 攻击者可利用此执行任意命令PyYAML: 使用yaml.load()而非yaml.safe_load()处理用户输入的YAML文件是危险的,因为它可能解析带有特殊标签(如!!python/object/apply)的恶意内容。jsonpickle: 虽然基于JSON,但其encode/decode或存储方法若配置不当,也可能导致任意代码执行。

- 黑盒测试线索 :观察传输数据。如果数据末尾包含点号

.,且未经Base64等编码,则很可能是Python pickle格式。若为Base64编码,则通常以gASV等字符开头。

Java

Java的 Serializable 接口是重灾区。以下是关键防护措施和审查点:

- 核心防护方案 :

- 使用允许列表(白名单) :这是最有效的方法。通过子类化

ObjectInputStream并重写resolveClass()方法,严格限制可反序列化的类。社区已有成熟库(如 SerialKiller 、Apache Commons IO的ValidatingObjectInputStream)实现了此模式。 - **声明敏感字段为 **

transient:对于不应被序列化/反序列化的敏感信息(如密码、利润 margin),使用private transient关键字修饰。 - 彻底禁止反序列化 :对于不应被反序列化的类,实现一个始终抛出异常的

final readObject方法。 - JVM Agent加固 :当无法修改代码时,可使用 rO0 等Agent在JVM层面全局加固

ObjectInputStream,通过拒绝列表(黑名单)拦截已知恶意类。

- 使用允许列表(白名单) :这是最有效的方法。通过子类化

- 代码审查关键API :警惕以下API的使用:

XMLDecoder(处理外部参数时)XStream.fromXML()(v1.4.6及以下版本危险)ObjectInputStream.readObject()readObjectNoData,readResolve,readExternalObjectInputStream.readUnshared- 任何实现了

Serializable接口且可能接受外部输入的类。

- 黑盒测试线索 :在网络流量中查找以下特征:

- 十六进制特征:

AC ED 00 05 - Base64编码特征:

rO0 - HTTP响应头:

Content-type: application/x-java-serialized-object

- 十六进制特征:

.NET (C#)

微软已明确声明 BinaryFormatter 类型是危险且无法彻底加固的,应避免使用。

- 核心防护原则 :

- 不让数据流定义类型 :尽可能使用

DataContractSerializer或XmlSerializer。 - 严格配置JSON.Net :确保将

TypeNameHandling属性设置为None。如果必须使用其他值,则必须配合自定义的SerializationBinder实现严格的类型允许列表控制。 - **不使用 **

JavaScriptTypeResolver:避免在JavaScriptSerializer中使用它。 - 警惕已知的RCE"小工具" :对如

System.Windows.Data.ObjectDataProvider、System.Configuration.Install.AssemblyInstaller等已知的危险类型保持高度警惕,确保它们不会出现在反序列化器的已知类型列表中。

- 不让数据流定义类型 :尽可能使用

- 代码审查关键词 :

TypeNameHandling,JavaScriptTypeResolver。 - 黑盒测试线索 :寻找Base64编码后以

AAEAAAD/////开头的内容,或JSON/XML中包含$type、TypeObject等字段的数据。

通用安全实践与工具

- 采用纯数据格式 :最根本的降低风险之道是避免使用原生序列化 。优先选用功能简单的纯数据格式,如JSON或XML,并通过数据传输对象(DTO)模式定义清晰、有限的数据契约。

- 数据签名验证:如果业务可行,在序列化前对数据进行签名,反序列化前先验证签名,确保数据的完整性和来源可信。

- 使用检测与加固工具 :

- 静态/动态分析工具 :利用 Serianalyzer (Java字节码分析器)、Burp Suite 相关扩展插件(如 Java Deserialization Scanner, Burp-ysoserial)进行漏洞检测和利用测试。

- 加固库 :在Java中积极采用 SerialKiller 、NotSoSerial 等安全反序列化库。

- 漏洞利用框架 :了解 ysoserial 、JavaSerialKiller 等工具,它们能帮助安全人员生成攻击载荷,用于验证防护措施的有效性。

总结

不安全的反序列化是一个高危、高隐蔽性的漏洞,根源在于对不可信数据赋予了过高的"执行权限"。防护的核心思路是 "最小化" 和 "显式控制" :

- 最小化暴露面:使用功能简单的数据格式,避免完整的对象图序列化。

- 显式控制类型:通过严格的白名单机制,明确规定哪些类可以被"复活",拒绝一切未知和可疑的类型。

- 保持更新与警觉:及时更新序列化库至安全版本,关注安全社区披露的新"小工具链"。

从架构设计之初就采用安全的模式(如DTO),在代码审查中严格把关反序列化操作,并结合自动化工具进行持续检测,才能有效抵御这类深度攻击,守护应用程序的安全防线。

博主正在参加CSDN博客之星评选,需要您的支持!

如果我的博文曾帮您解决过问题,或带来过一些灵感,诚邀您为我投上一票。

投票链接:https://www.csdn.net/blogstar2025/detail/056

感谢每一位阅读、点赞和收藏的朋友,更感谢此刻为我投票的您!