**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集 ➢ Windows权限提升 ➢ 获取目标主机的基本信息(下) 🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点▶ 权限提升

▶ 横向移动▶ 报告/分析

▶ 教训/修复

目录

[1.1 枚举Windows:情报搜集第一步](#1.1 枚举Windows:情报搜集第一步)

[1.1.3 获取目标主机的基础信息](#1.1.3 获取目标主机的基础信息)

[1.1.3.4 获取网络信息概述](#1.1.3.4 获取网络信息概述)

[1.1.3.5 获取应用程序与进程信息](#1.1.3.5 获取应用程序与进程信息)

[1.1.3.6 信息发现总结报告](#1.1.3.6 信息发现总结报告)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.Windows权限提升

在渗透测试中,我们通常以非特权用户 身份获得初始立足点。但为了深入探测(如搜索敏感信息、提取密码哈希等),往往需要提升至管理员权限( 比如:使用Mimikatz提取密码哈希**),** 这个过程就是特权提升。

**📊 权限提升三大路径:**本文继续进行windows枚举。

| 阶段 | 目标 | 关键方法 |

|---|---|---|

| 1. 枚举Windows | 获取系统情报 | 手动搜索 + 自动化工具 |

| 2. 利用Windows服务 | 攻击服务漏洞 | 服务配置缺陷、权限滥用 |

| 3. 利用其他组件 | 扩大攻击面 | 计划任务、系统漏洞利用 |

1.1 枚举Windows:情报搜集第一步

1.1.3 获取目标主机的基础信息

在对 Windows 特权机制建立基本认知后,现在我们在已访问的目标系统上收集信息。

假设我们已通过客户端攻击 或漏洞利用 ,以非特权用户 身份进入了一台 Windows 主机。在尝试提权之前,全面了解所在系统是至关重要的一步。

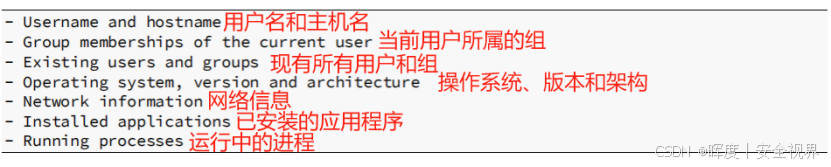

为何信息收集是关键?

这是发现提权路径的基石。然而,经验不足的测试者常因过程枯燥而跳过或敷衍此步骤。与之相反,资深测试者深知:详尽的信息收集能揭示系统的脆弱点,从而规划出有效的攻击路径。我们重点要获取以下几个关键信息:

现在,以主机CLIENTWK220为例,开始收集系统信息。

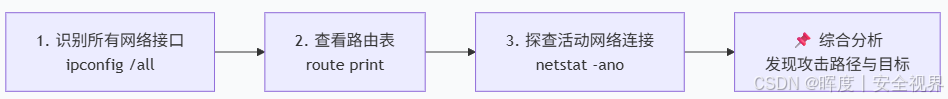

1.1.3.4 获取网络信息概述

网络信息收集的目标是:识别所有网络接口、路由表和活动网络连接。这有助于我们了解目标在网络中的位置、发现潜在的攻击跳板,甚至识别出未预料到的网络段。

1.操作流程

网络信息收集遵循:从接口到路由,再到活动连接的逻辑顺序,以全面掌握目标的网络态势:

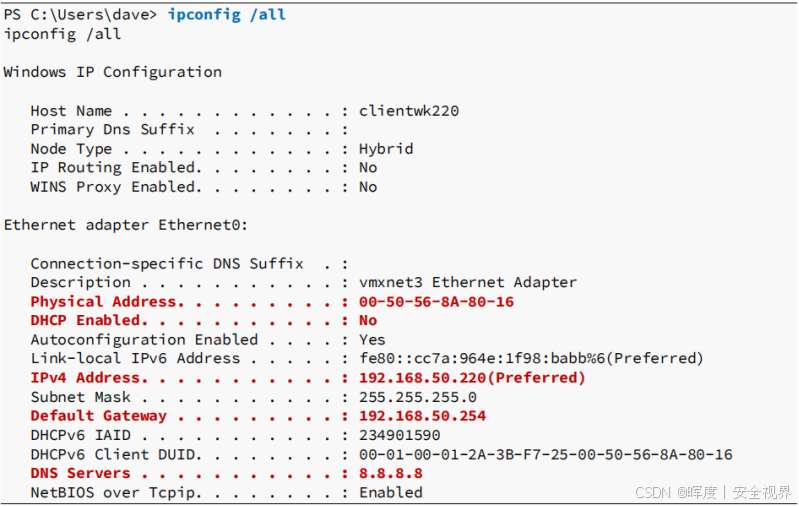

2.识别所有网络接口

bash

> ipconfig /all

🎯 关键发现:

-

IP地址分配 :系统为静态IP配置 (非DHCP),IP为

192.168.50.220。 -

网络配置 :同时获取到子网掩码 、默认网关 (

192.168.50.254)、DNS服务器 和MAC地址。 -

推断 :静态IP可能意味着该主机扮演着某种固定角色(如服务器、关键工作站)。

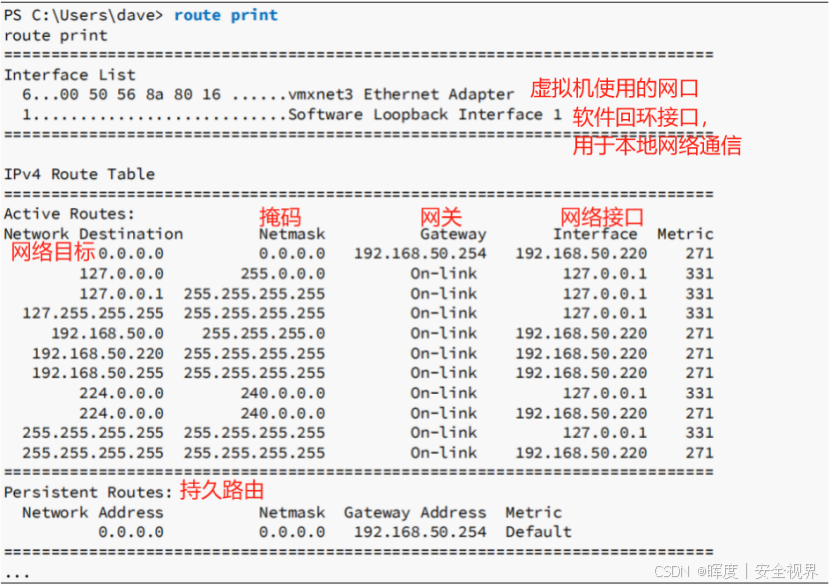

3.识别路由表

显示包含系统所有路由的路由表,对于确定可能的攻击向量到其他系统或网络很有用。

bash

> route print

📋 路由表详细解析:

**1-4行:**Active Routes(活跃路由)

**第5行:**Persistent Routes(持久路由)。

| 目标网络 | 子网掩码 | 网关/接口 | 接口 | 度量值 | 说明 |

|---|---|---|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.50.254 | 192.168.50.220 | 271 | 默认路由:所有非本地网络的流量均通过此网关转发。 |

| 127.0.0.0 | 255.0.0.0 | On-link | 127.0.0.1 | 331 | 回环地址路由:用于本机内部进程间通信。 |

| 192.168.50.0 | 255.255.255.0 | On-link | 192.168.50.220 | 271 | 本地网络路由:同一子网内的主机可以直接通过192.168.50.220通信,无需经过网关。 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.50.220 | 271 | 多播地址路由:用于多播通信。 |

| 0.0.0.0 | 0.0.0.0 | 192.168.50.254 | Default | - | 持久默认路由:系统重启后仍保持生效的默认路由。 |

💡 关键概念解释:

-

"On-link" :表示该网络直接连接在当前接口上,数据包无需经过路由器即可直接送达同一网络内的其他主机。

-

度量值 :表示路由的"成本",数值越低优先级越高。系统会选择度量值最低的路由来发送数据包。

-

持久路由:即使系统重启,这些路由也会被保留并自动加载,确保关键网络路径始终可用。

🔍 分析结论:

未发现指向其他内部网络(如 10.0.0.0/8、172.16.0.0/12)的特定路由。当前攻击范围可能仅限于 192.168.50.0/24 网段,但网关 192.168.50.254 是通往其他网络的关键跳板。

4.识别活动的网络连接

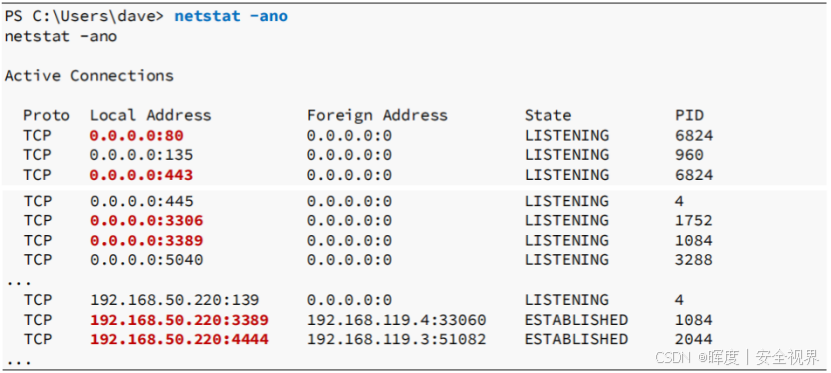

bash

> netstat -ano

🔬 重要连接分析(部分):

| 协议 | 本地地址 | 远程地址 | 状态 | PID | 推断与分析 |

|---|---|---|---|---|---|

| TCP | 0.0.0.0:80 | 0.0.0.0:0 | LISTENING | 6824 | Web服务器正在运行。 服务监听:Web服务在80端口监听所有接口,等待任意远程连接。 |

| TCP | 0.0.0.0:443 | 0.0.0.0:0 | LISTENING | 6824 | HTTPS服务,可能与Web服务器同一进程(PID一样)。 |

| TCP | 0.0.0.0:3306 | 0.0.0.0:0 | LISTENING | 1234 | MySQL数据库服务器在运行。 |

| TCP | 192.168.50.220:3389 | 192.168.119.4:33060 | ESTABLISHED | 1084 | 远程访问:RDP连接已建立 ,有另一个用户(可能来自IP 192.168.119.4)正远程登录。 |

| TCP | 192.168.50.220:4444 | 192.168.119.4:56789 | ESTABLISHED | 当前Shell | 这是我们通过Netcat建立的反向/绑定Shell连接。 |

| TCP | 127.0.0.1:6290 | 127.0.0.1:6291 | ESTABLISHED | 4944 | 内部通信 :本地回环连接,本机系统内部进程间通信,连接两端均在同一台机器上。(可能为数据库、代理或管理工具)。 |

💡 关键洞察:

-

开放的服务 :目标主机运行着 Web服务 (80/443) 和 MySQL数据库 (3306),这些服务可能包含漏洞或配置错误,是潜在的提权入口。

-

活跃的RDP会话 :存在来自

192.168.119.4的RDP连接。一旦提权成功,可以尝试使用工具(如 Mimikatz )dump内存凭证,可能获取到该远程用户的明文密码或哈希。 -

网络可见性 :目标主机与

192.168.119.4通信,表明该IP可达,可能是一个内部攻击跳板 或高价值目标。

1.1.3.5 获取应用程序与进程信息

完成系统和网络探查后,我们需要深入了解目标主机上安装的软件生态 与实时运行状态,这些往往是发现漏洞和攻击入口的富矿。

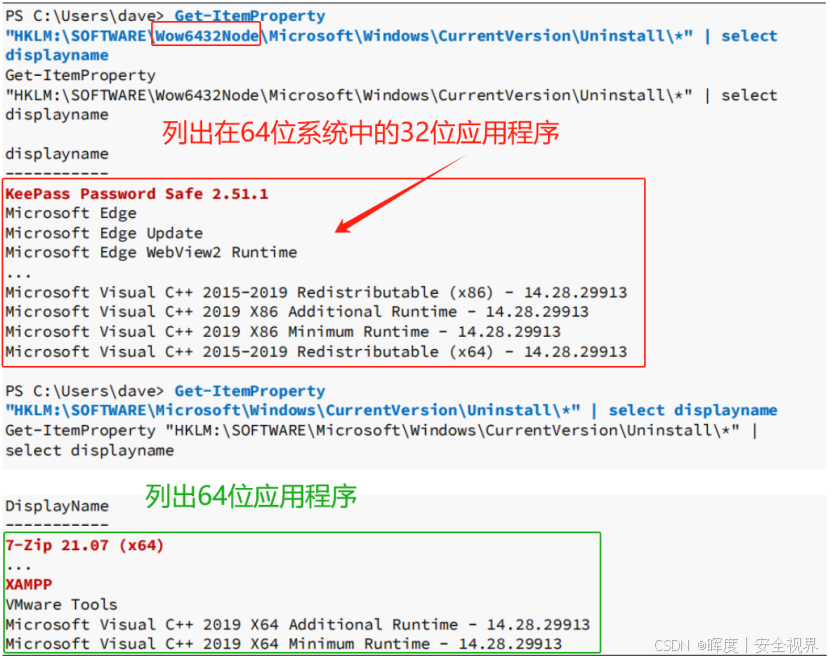

1.获取已安装的应用程序

通过查询注册表 ,可列出系统中安装的软件。建议同时检查32位 与64位的注册表路径以确保完整性。

在PowerShell中执行:

bash

# 查询32位应用程序

> Get-ItemProperty "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\*" | Select-Object DisplayName

# 查询64位应用程序

> Get-ItemProperty "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\*" | Select-Object DisplayName

📦 发现的非标准应用程序及其潜在价值:

| 发现的应用程序 | 类型/用途 | 潜在攻击价值分析 |

|---|---|---|

| KeePass | 密码管理器 | 高价值目标:尝试获取其主密码或数据库文件,可能直接泄露多个系统的凭据。 |

| 7-Zip | 压缩工具 | 常用于打包/解压文件,可能存放敏感备份或配置文件。 |

| XAMPP | 集成Web开发环境 (Apache + MySQL + PHP) | 关键发现 :这解释了为何系统上运行着Apache (端口80/443) 和MySQL (端口3306)。其默认配置或老旧版本可能包含漏洞。 |

⚠️ 注意:注册表查询结果可能不完整。作为补充,应人工检查以下目录:

C:\Program Files\及C:\Program Files (x86)\用户目录下的

Downloads、Desktop文件夹,可能存有未安装的便携版软件或敏感文档。

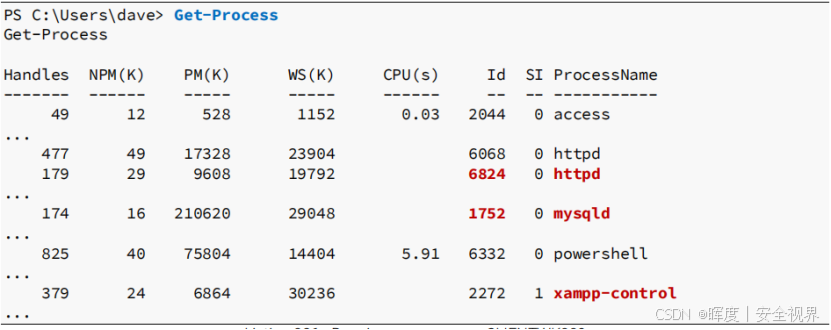

2.获取运行中的进程

了解哪些程序正在实时运行,可以帮助我们确认服务的真实性、发现后台管理工具,并关联网络连接。

在PowerShell中执行:

bash

> Get-Process

🔄 关键进程与网络服务关联分析:

| 进程ID (PID) | 进程名 | 关联(网络连接)发现 | 推断 |

|---|---|---|---|

| 6824 | httpd | 对应 TCP 0.0.0.0:80/443 LISTENING | 确认 Apache Web服务器 正在运行。 |

| 1752 | mysqld | 对应 TCP 0.0.0.0:3306 LISTENING | 确认 MySQL数据库服务 正在运行。 |

| 2272 | xampp-control | 控制面板进程 | 证实Apache与MySQL由 XAMPP套件 统一管理(启动)。 |

| 2044 | bind shell | 对应 TCP :4444 ESTABLISHED | 这是我们维持访问的绑定Shell进程。 |

| 6332 | powershell | 当前枚举命令所在进程 | 用于执行信息收集命令的PowerShell会话。 |

1.1.3.6 信息发现总结报告

综合所有发现,我们为目标系统 CLIENTWK220 绘制出如下完整画像:

📋 目标主机 CLIENTWK220 信息发现总览:

| 信息维度 | 关键发现 | 潜在价值与分析 |

|---|---|---|

| 系统标识 | 主机名 : CLIENTWK220 当前用户 : dave |

表明目标为一台客户端工作站,当前为普通用户权限起点。 |

| 系统环境 | 操作系统 : Windows 11 Pro 21H2 (Build 22000) 架构: x64 | 需匹配64位攻击载荷;可针对此特定Windows版本搜索已知本地提权漏洞。 |

| 用户与组 | 当前用户组 : HELPDESK, Remote Desktop Users等。 高价值用户 : daveadmin, backupadmin (均为本地管理员 )。 自定义组 : adminteam (描述为管理二楼工作站)。 |

1. HELPDESK组成员可能拥有特殊权限,是直接提权入口。 2. daveadmin和backupadmin是核心提权目标 。 3. adminteam组可能在横向移动中发挥作用。 |

| 网络配置 | IP地址 : 192.168.50.220 (静态配置) 网关 : 192.168.50.254 路由: 仅限本地网段(192.168.50.0/24),无其他内部网络路由。 | 1. 当前攻击范围可能限于本网段。 2. 网关是通往其他网络的唯一跳板。 |

| 网络服务与连接 | 监听服务 : - Apache Web 服务器 (PID: 6824,端口 80/443) - MySQL 数据库 (PID: 1752,端口 3306) 活动连接 : - RDP会话 : 来自 192.168.119.4 的活跃连接 (端口 3389)。 - 我们的Shell: 绑定在端口 4444。 |

1. Web与MySQL服务 是直接的远程攻击面,可能存在漏洞或弱口令。 2. 活跃的RDP会话 意味着可尝试凭证窃取(如使用Mimikatz),获取192.168.119.4主机的用户凭据,实现横向移动。 |

| 已安装软件 | XAMPP (集成Apache/MySQL/PHP) KeePass 密码管理器 7-Zip 压缩工具 | 1. XAMPP :其默认配置、老旧版本或其中运行的Web应用可能存在漏洞。 2. KeePass :高价值目标 ,获取其主密码或数据库文件可能泄露大量其他系统的凭证。 3. 7-Zip:可能用于压缩敏感备份文件。 |

| 运行进程 | 确认 httpd (Apache)、mysqld、xampp-control 进程在运行。 |

验证了网络服务与安装软件的关联性,攻击面真实有效。 |

🎯 后续攻击路径建议:

-

权限提升 :首先利用

HELPDESK组权限或检查XAMPP/MySQL的配置弱点,尝试本地提权至daveadmin或backupadmin。 -

凭证窃取:提权后,立即转储内存凭证,目标为获取RDP用户及高价值账户的密码哈希或明文。

-

横向移动 :利用获取的凭证,尝试访问

192.168.119.4或其他使用相同凭据的系统。 -

应用攻击:同时对Web应用进行漏洞扫描,并尝试访问或破解KeePass数据库。

接下来, 继续搜索目标主机上的敏感文件等信息。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。