网络安全领域出现新一轮攻击浪潮,攻击者将目标锁定在寻找免费软件的用户身上,将其计算机变成带宽共享计划中的非自愿参与者。AhnLab安全情报中心(ASEC)发布警告称,威胁行为者Larva-25012正在分发伪装成流行文本编辑器Notepad++的恶意软件。

代理劫持攻击手法

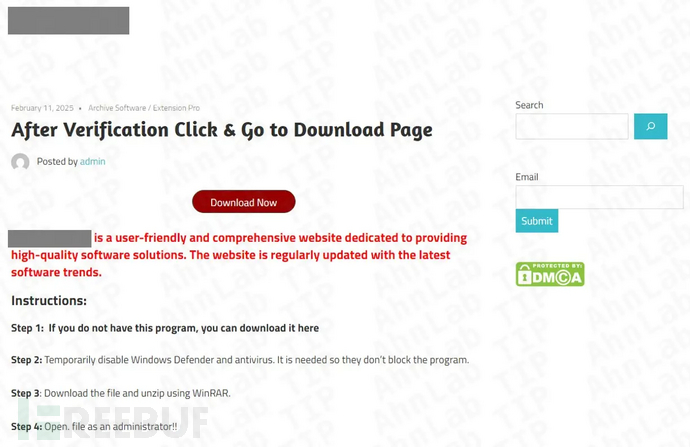

这种攻击是典型的"代理劫持"(Proxyjacking)案例,攻击者通过安装软件悄无声息地窃取受害者的互联网带宽以牟利。该攻击活动专门针对搜索破解或盗版软件的用户。威胁行为者将受害者引诱至"伪装成破解软件下载页面的虚假网站",这些自称"用户友好且全面"的网站提供AutoClicker、SteamCleaner等工具的恶意安装程序,其中最引人注目的是Notepad++。

恶意软件加载机制

当用户下载并运行"Setup.zip"文件时,他们获得的不仅是一个文本编辑器。该压缩包内同时包含合法的Notepad++安装程序("Setup.exe")和名为"TextShaping.dll"的恶意加载器DLL。恶意软件采用DLL侧加载技术规避检测------当受害者启动合法的Notepad++安装程序时,程序会无意间从同一文件夹加载恶意的TextShaping.dll。

这个DLL随后在内存中解密有效载荷,最终安装下载器恶意软件DPLoader。该恶意软件在Windows任务计划程序中注册后,会持续执行并从其C&C服务器获取指令。为保持隐蔽,恶意软件还会主动篡改系统防御机制,包括添加Windows Defender排除路径、禁用安全通知以及阻止恶意软件样本提交。

带宽变现的终极目标

此次攻击活动的最终目标并非勒索软件或数据窃取,而是通过安装代理软件(Proxyware)共享主机的互联网连接获利。攻击者在受害者机器上未经同意安装Infatica和DigitalPulse等已知代理软件代理程序。为掩人耳目,Infatica代理程序甚至注册为名为"Microsoft Anti-Malware Tool"的计划任务,使其在外观上看似合法的系统进程。

持续演变的攻击技术

Larva-25012不断改进其攻击方法。ASEC研究人员指出,攻击者"正积极改变技术以逃避检测",包括将代理软件注入Windows Explorer进程或利用基于Python的加载器。这给用户敲响警钟:从非官方来源下载软件往往需要付出隐性代价------本案中,代价就是你的互联网连接。