1. 背景与意义

在数字化转型深入背景下,权限管理已从辅助功能升级为企业核心基础设施。传统模式因颗粒度粗、权限滥用、生命周期失控及系统割裂等问题,难以满足规模化与精细化管控需求,易引发安全与合规风险。

本文旨在 系统性、 实操性、前瞻性地讨论企业级的权限建设,构建全维度、全⽣命周期的权限体系,应对数字化时代的安全挑战,为企业权限体系的⻓期演进提供⽅向。

2. 企业管理数据难点

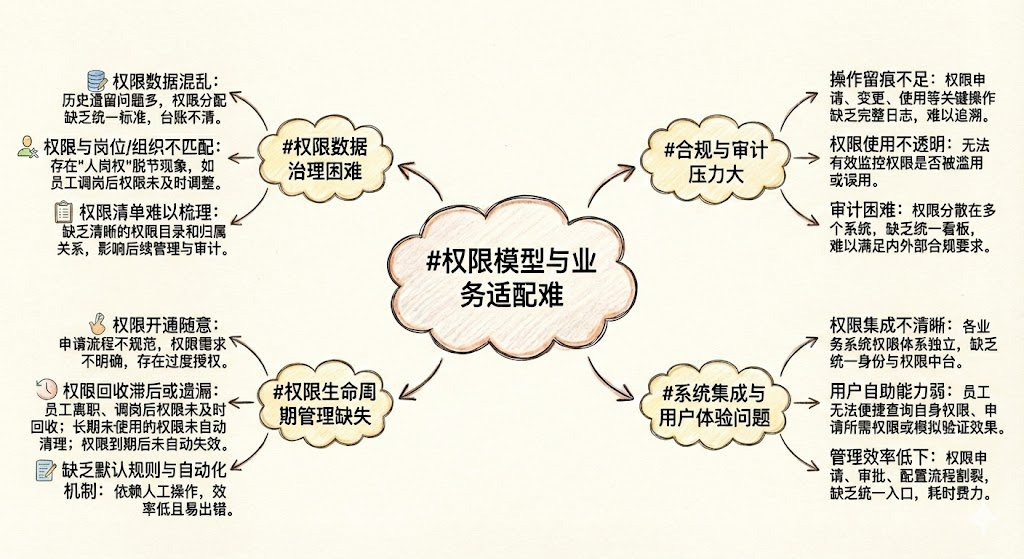

企业管理数据面临诸多难点,主要表现为:权限模型与业务适配难、权限数据治理混乱、权限生命周期管理缺失、合规与审计压力大等。

具体可归结为 :适配难、数据乱、回收慢、留痕弱、审计难、集成散。因此,需要从统一权限模型、建立权限台账...等方向系统性推进

3. 核心目标

**安全性:**实现权限"最⼩化分配、动态适配、全程可追溯",防范权限滥⽤、数据泄露、越权操作等

风险,满⾜合规审计要求**。**

**精细化:**覆盖功能、数据、字段、接⼝全维度权限,⽀持多维度颗粒度控制,适配企业复杂组织架

构与业务场景。

**可管控:**建⽴全⽣命周期权限管理机制,实现权限从初始化到回收的闭环管理,提升权限运营效

率。

可扩展: ⽀持业务模块新增、组织架构调整、⽤户量级扩张。

**智能化:**融合零信任理念,实现基于身份、环境、⾏为的动态授权,降低⼈⼯运营成本

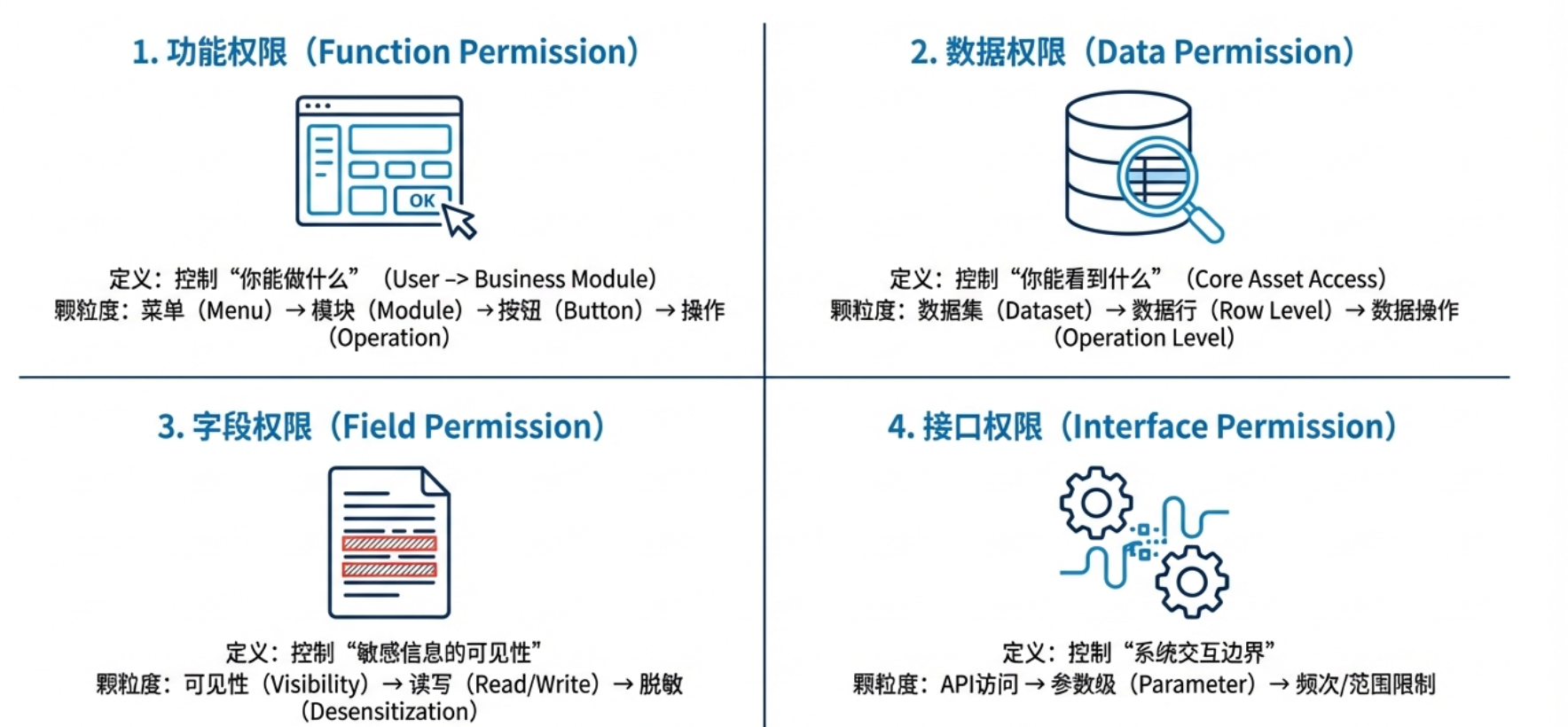

4. 权限核心构成

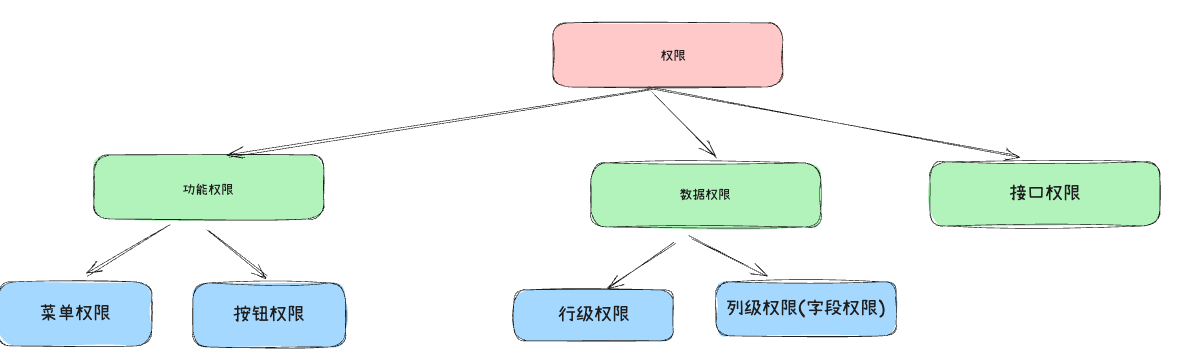

基于企业架构视⻆,拆解功能权限、数据权限、字段权限、接⼝ 权限四⼤核⼼类型,明确每种权限的定义、颗粒度、设计原则与管理模式。

注:字段权限是数据权限在列维度上的具体体现

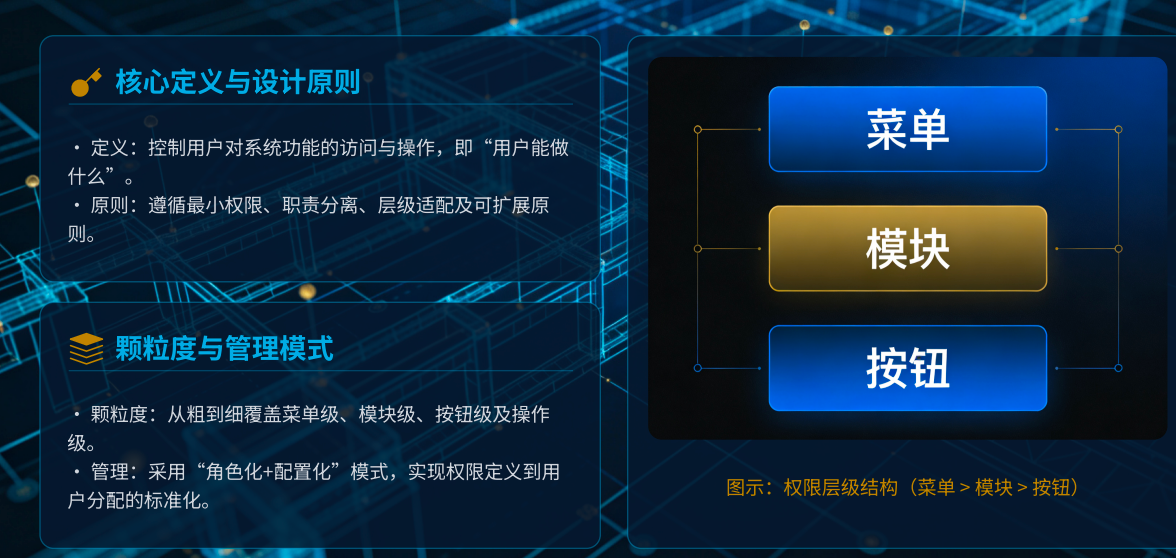

4.1. 功能权限

功能权限的颗粒度直接决定管控精度,需结合企业业务复杂度、组织架构层级、风险等级设计分级颗粒

度,避免过粗导致权限滥⽤、过细增加管理成本。可以进一步细分:菜单、模块、按钮、操作。

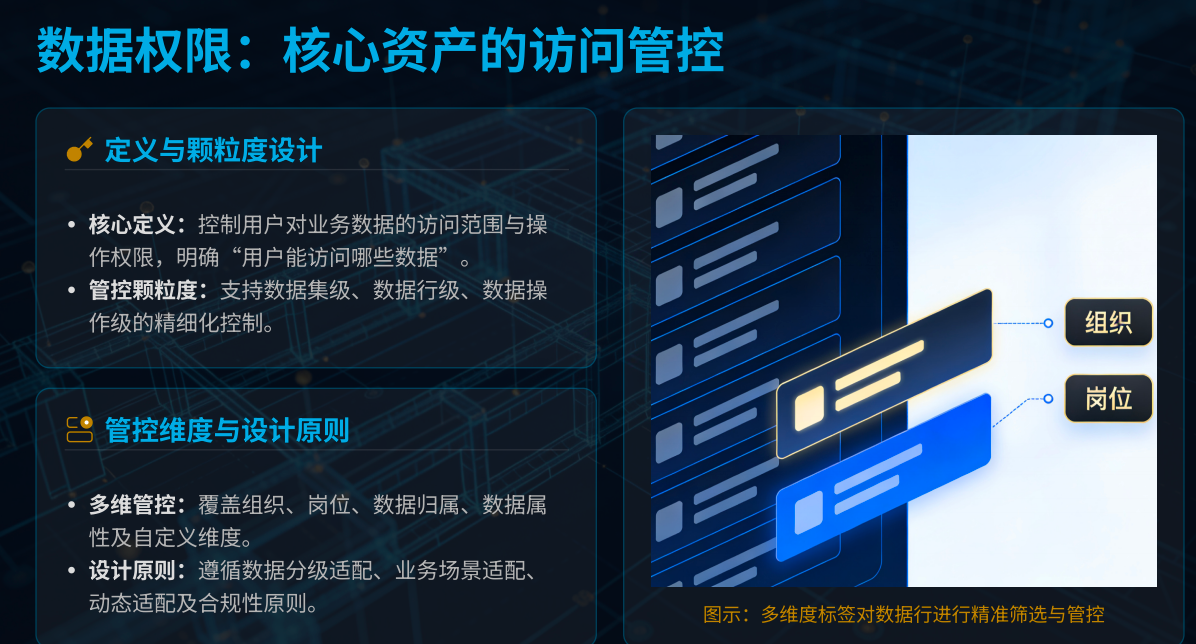

4.2. 数据权限

数据权限是权限体系的核心层,通过精细化控制用户可访问的数据范围,确保"仅看所需",有效防范核心数据泄露或篡改,保障数据安全、完整性与可用性。

4.3. 字段与接口权限

字段权限是权限体系的精细化管控层,通过字段级的脱敏、隐藏或只读控制,防止无关用户访问敏感信息(如身份证号、薪资等),在保障数据安全的同时,精准适配不同岗位的展示需求

接口权限是权限体系的边界层,用于控制"谁可以调用哪些接口",防范非法访问与攻击,保障系统间及第三方集成的安全、合规与可控

4.4. 四⼤权限的联动机制

功能、数据、字段与接口权限并非孤立,而是联动递进、协同管控的有机整体:功能权限是入口,数据与字段权限实现行级与列级的精准控制,接口权限保障系统边界安全,四者需在权限全生命周期中统一管理,确保策略一致、变更同步。

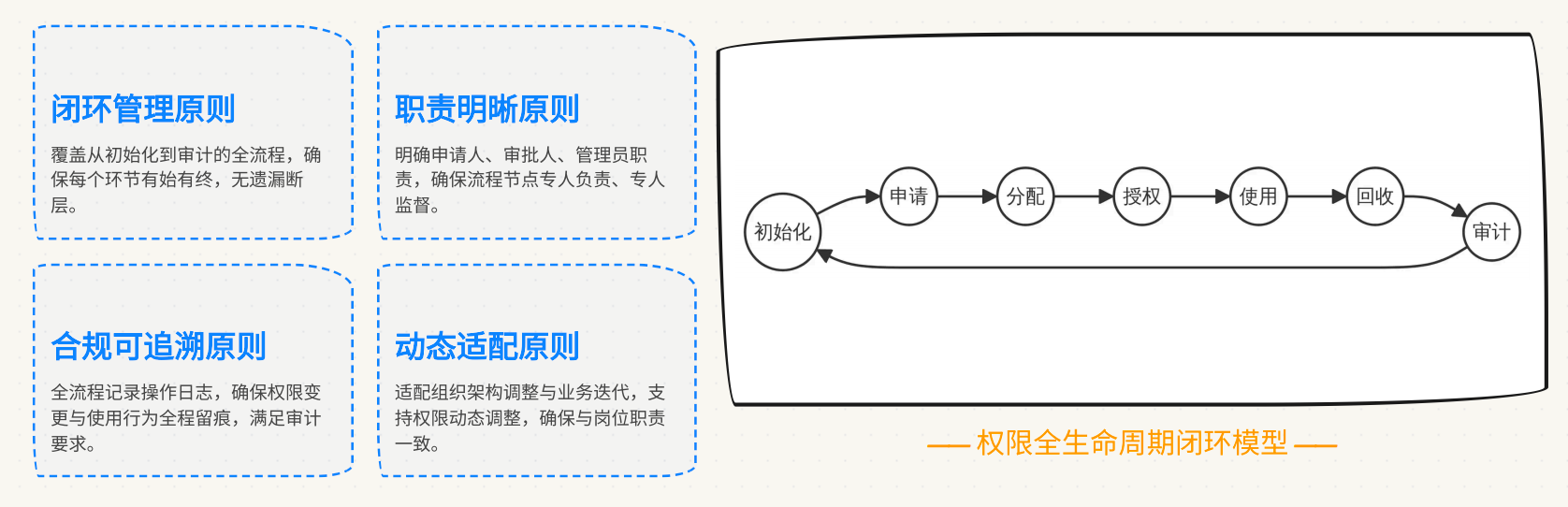

5. 权限生命周期

权限⽣命周期管理是指对权限从产⽣到消亡的全流程进⾏规范化管控,核⼼⽬标是实现权限"可管、可控、可追溯",避免权限滥⽤、权限冗余、权限缺失等问题,保障权限体系的有序运营。

权限初始化:体系构建基础,定义权限清单与⻆⾊。

权限申请: 业务驱动,基于场景提交权限需求。

权限分配: 标准化赋予,基于⻆⾊或规则批量分配。

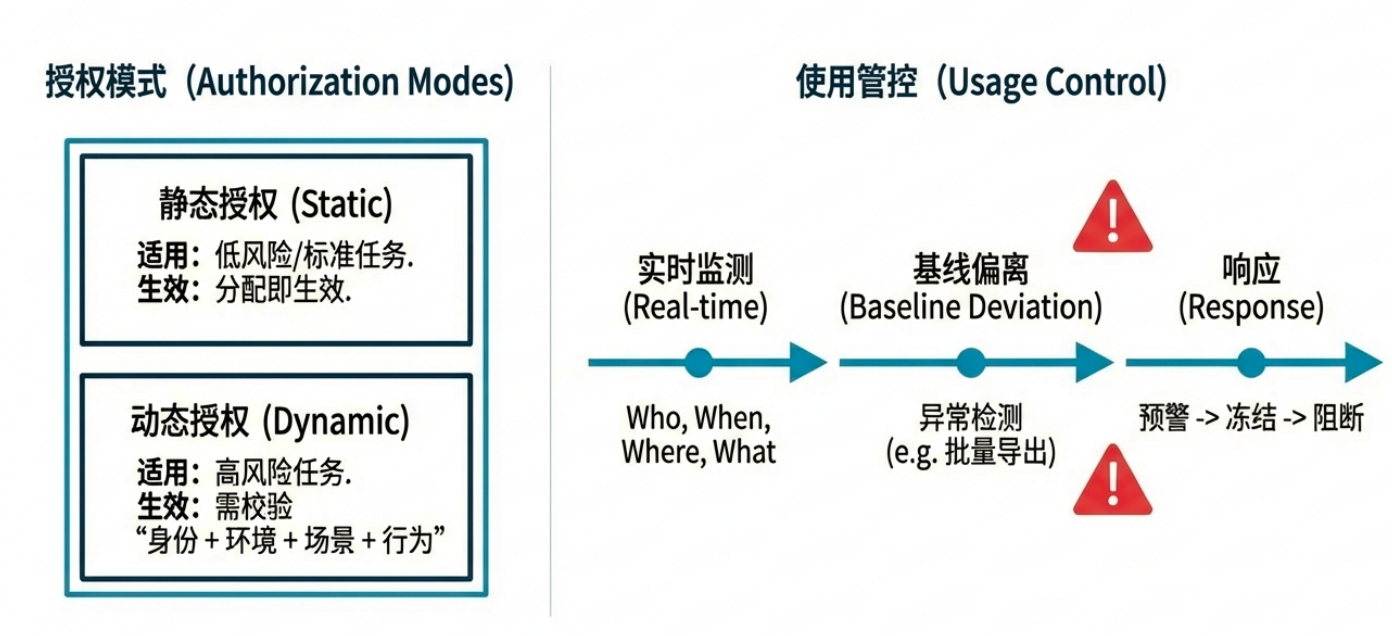

权限授权: 动态⽣效,⽀持静态与动态两种授权模式。

权限使⽤: ⾏为管控,实时监控权限使⽤⾏为。

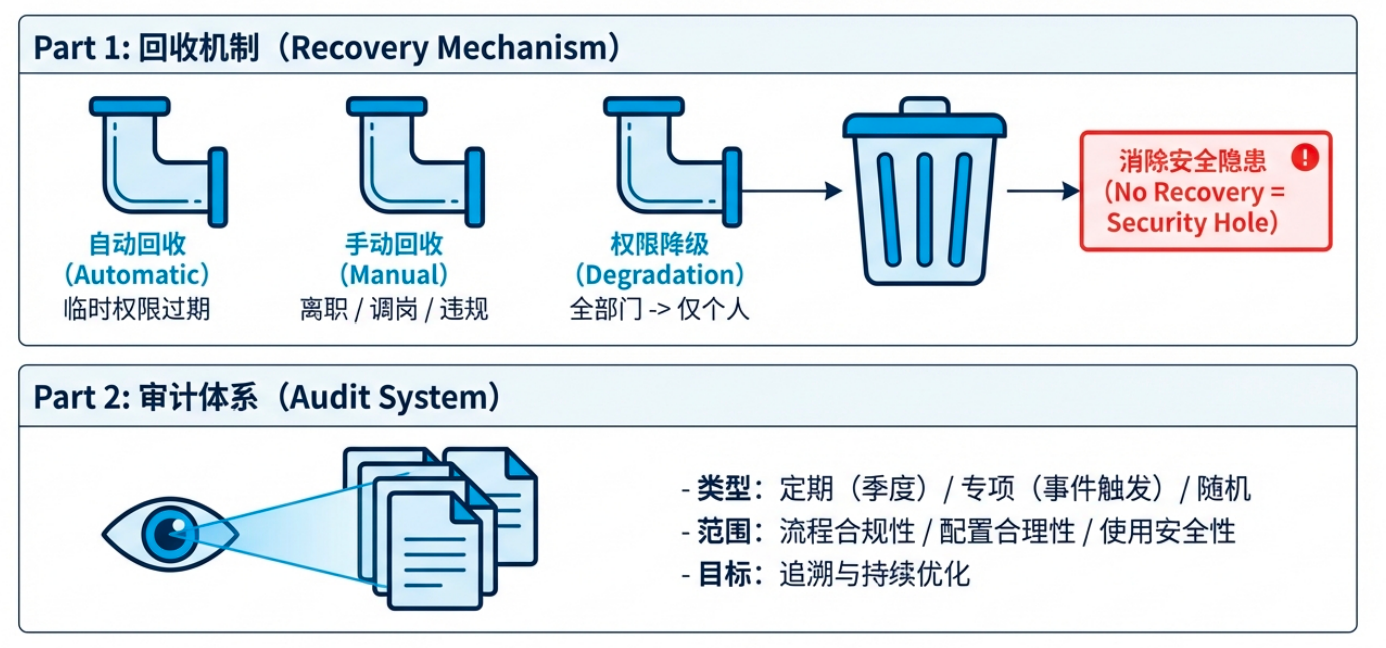

权限回收:闭环收尾,⽀持⾃动、⼿动、降级三种⽅式。

权限审计:合规监督,定期审计权限配置与使⽤情况。

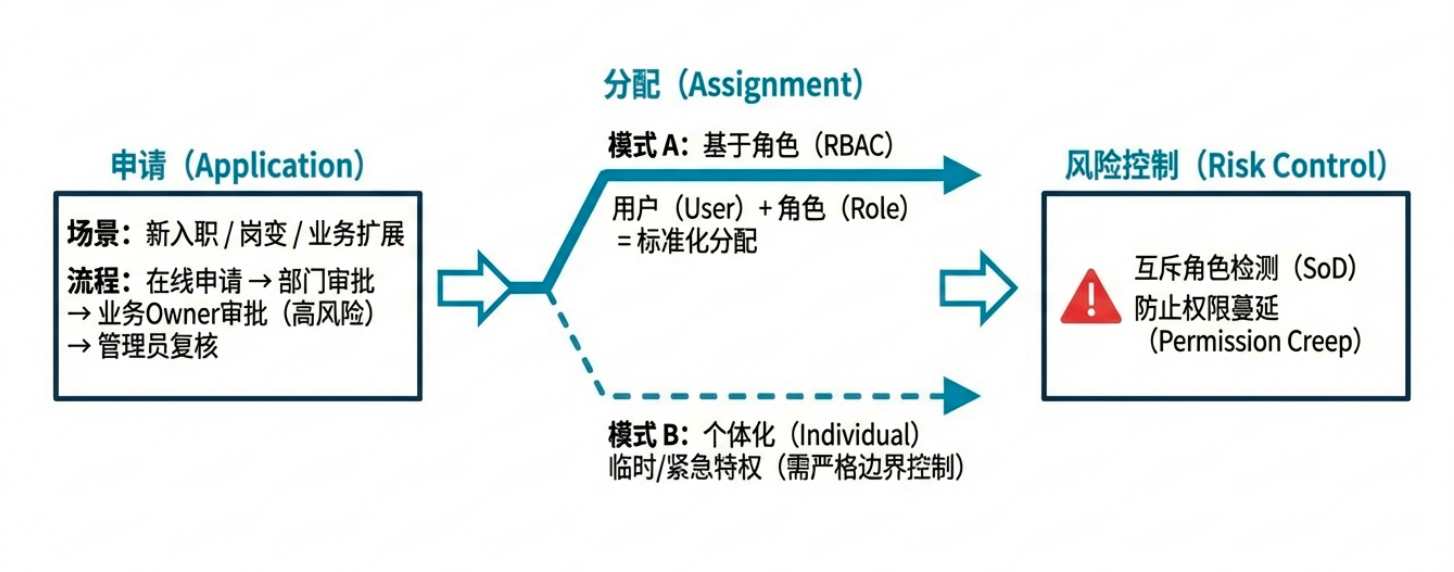

严控权限申请与分配入口:

授权逻辑与行为管控:

清理冗余与合规审计:

6. 企业级权限体系的落地实现:以 RBAC 为基础的多维权限融合

RBAC 以"用户--角色--权限"实现集中授权,适用于组织清晰的场景;ABAC 基于多维属性(用户、资源、环境)动态授权,灵活精细但复杂度高;实践中企业多采用 RBAC 为主、ABAC 为辅的混合模型,按数据敏感度与业务需求灵活组合,实现安全与效率的平衡。

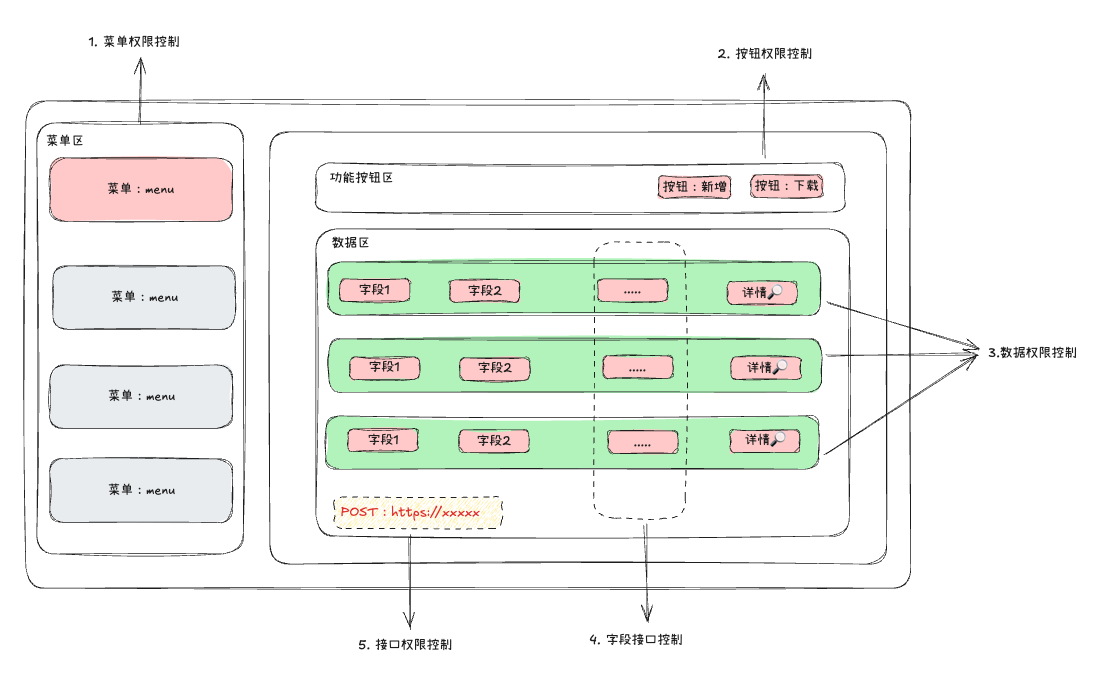

接下来我们分析一下普通的企业管理后台页面

⚠️ 有时候我们会将菜单和页面画等号,控制某个菜单约等于某个页面。 当然我们可以进一步将菜单和页面进一步细分。

大致对权限进行细分如下:

|----------|---------------------------------------------------------------------|

| 类型 | 描述 |

| 行级权限 | 控制用户能看到哪些数据记录,数据记录的多少。例如:销售只能看到自己区域的客户数据;HR只能看到本部门员工信息 |

| 列级权限 | 控制用户能看到哪些字段。例如:普通员工看不到薪资字段,只有HR和财务可见 |

| 接口权限 | 控制后端接口的调用权限,防止越权操作,比如通过 postman 直接访问接口。例如:只有管理员才能调用 /api/deleteUser |

6.1. 功能权限设计

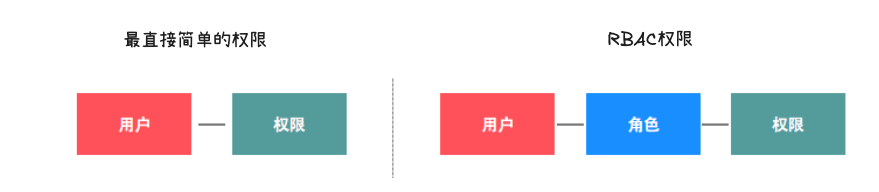

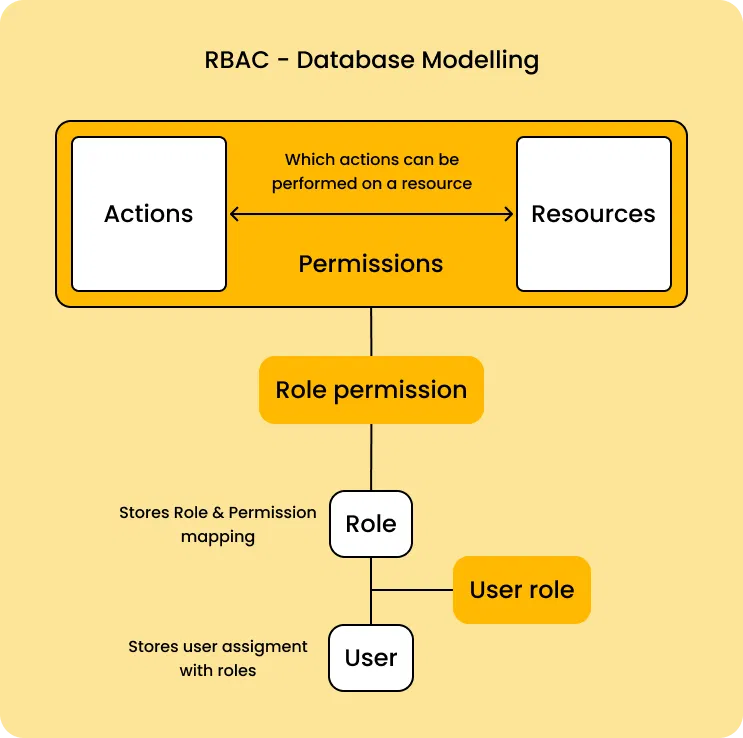

RBAC是一套成熟的权限模型。在传统权限模型中,我们直接把权限赋予用户。而在RBAC中,增加了"角色"的概念,我们首先把权限赋予角色,再把角色赋予用户。这样,由于增加了角色,授权会更加灵活方便。

6.2. RBAC 权限管理

基于 RBAC 的权限体系已经非常成熟,绝大多数公司可以直接讨论模型。现代权限体系基于RBAC(基于角色的访问控制)模型,通过"用户-角色-权限"的映射,实现权限的标准化管理与快速分配。

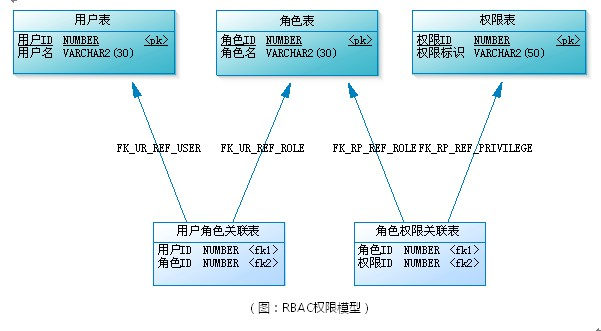

6.2.1. 基本权限模型

RBAC(Role-Based Access Control)基于角色的权限控制。通过角色来管理用户的权限。即用户拥有角色,角色管理权限。构成 用户--角色--权限 的授权模型。在这种模型中通常设计为一对多

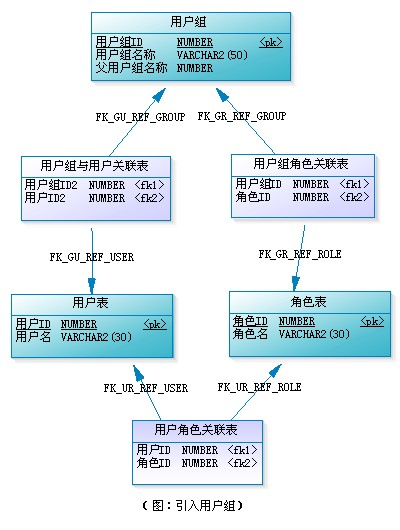

6.2.2. 用户组扩展

角色可以理解为一定数量的权限的集合,权限的载体。

当用户的数量非常大时,要给系统每个用户逐一授权(授角色),是件非常烦琐的事情。这时,就需要给用户分组,每个用户组内有多个用户。除了可给用户授权外,还可以给用户组授权。这样一来,用户拥有的所有权限,就是用户个人拥有的权限与该用户所在用户组拥有的权限之和

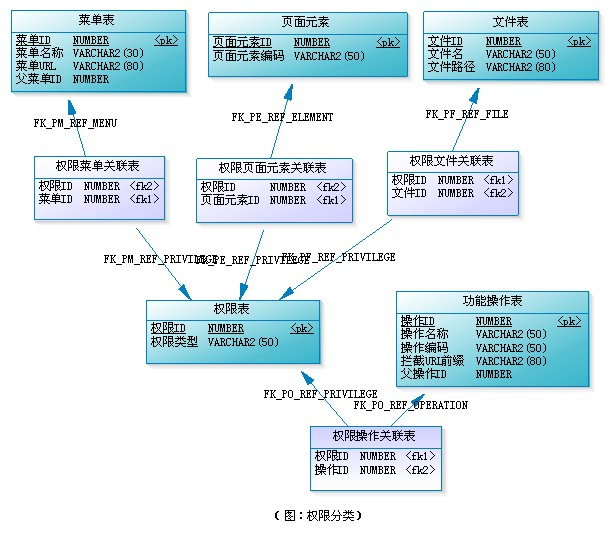

6.2.3. 资源扩展

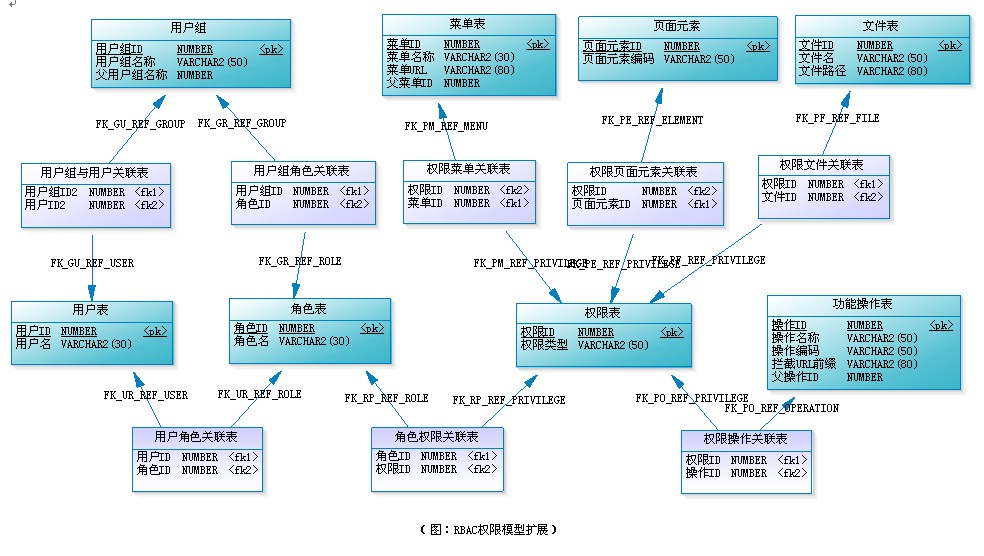

在应用系统中,权限表现成什么?对功能模块的操作,对上传文件的删改,菜单的访问,甚至页面上某个按钮、某个图片的可见性控制,都可属于权限的范畴。有些权限设计,会把功能操作作为一类,而把文件、菜单、页面元素等作为另一类 ,这样构成用户-角色-权限-资源的授权模型。而在做数据表建模时,可把功能操作和资源统一管理,也就是都直接与权限表进行关联,这样可能更具便捷性和易扩展性

一个比较完整的 RBAC 模型算基本成型

基于RBAC的模型在实际应用中,会根据实际进行调整, 比如引入各种"组"的概念,以及各种继承的概念。

目的是为了权限数据不膨胀、更好管控。

6.3. 数据权限设计

在实践中,常通过拦截器、AOP 或权限中间件对 SQL 进行动态改写,结合参数化查询确保安全性,实现低侵入的数据权限控制

数据权限模块的核心之中的一个就有SQL语句的高效解析处理,SQL处理指依据当前登录人信息及数据权限策略生成一个带有数据权限处理结果的SQL语句。所以这里对SQL语句的解析处理必需要求精确、准确。在开发阶段由开发者把 SQL 写入配置文件里,在执行阶段由数据权限取得该SQL进行分析处理(加上数据权限),这样就完成了SQL的组装处理

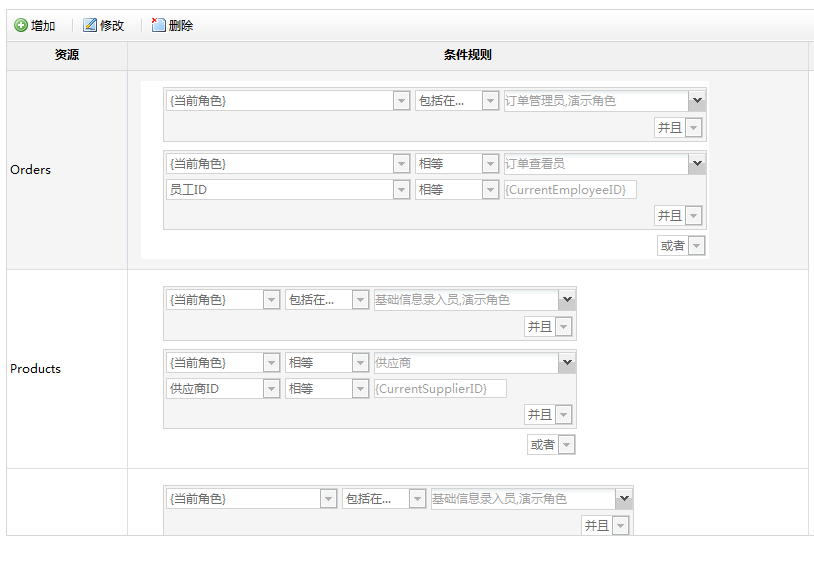

接下来举一个例子。先申明几个术语概念

资源:数据权限的控制对象,业务系统中的各种资源。比方订单单据、销售单等主体:用户、部门、角色等条件规则:用于检索数据的条件定义数据规则:用于【数据权限】的条件规则

比如:针对数据权限的一个简单可视化

应用示例:

-

订单,可以由本人查看

-

销售单,可以由本人或上级领导查看

-

销售单,销售人员可以查看自己的,销售经理只查看 销售金额大于100,000的。

我们能想到直接的方法,在访问数据的入口加入SQL Where条件来实现,组织sql语句where UserID = {CurrentUserID}

where UserID = {CurrentUserID} or {CurrentUserID} in (上级领导)

where UserID = {CurrentUserID} or ({CurrentUserID} in (销售经理) and 销售金额 > 100000)

通过对 sql 进行改写,保障查询范围符合权限要求。

6.4. 自定义 schema 方式

"datarule": {

"rules": [

{

"objectcode": "22",

"propertycode": "22",

"op": "startwith",

"value": "1"

},

{

"objectcode": "21",

"propertycode": "code",

"op": "startwith",

"value": "value"

}

],

"op": "or"

}可以通过解析一套自定义的 schema 来实现 SQL 的自定义解析,实现更加复杂的场景。

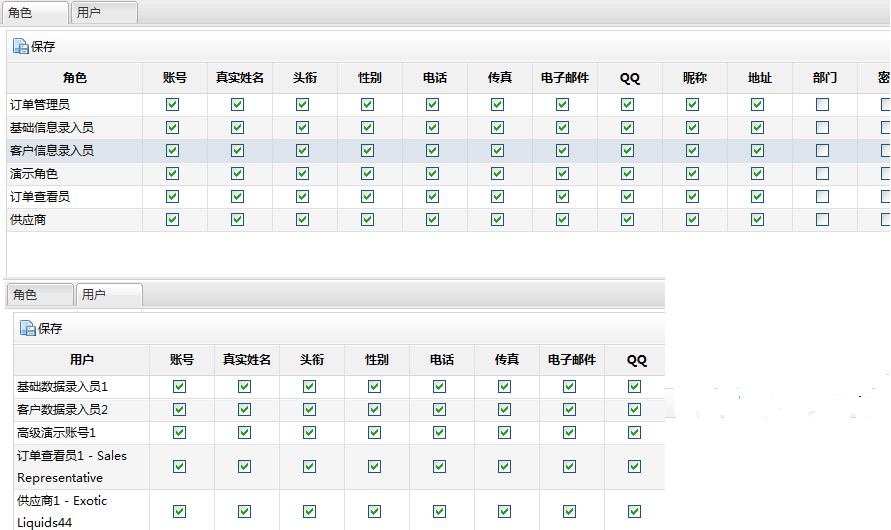

6.5. 字段权限

如果说数据权限控制的是'哪些行'(记录),字段权限控制的是'哪些列'(属性),二者共同构成对数据表的二维精细管控。可以禁止指定用户/角色 对某些字段的访问。

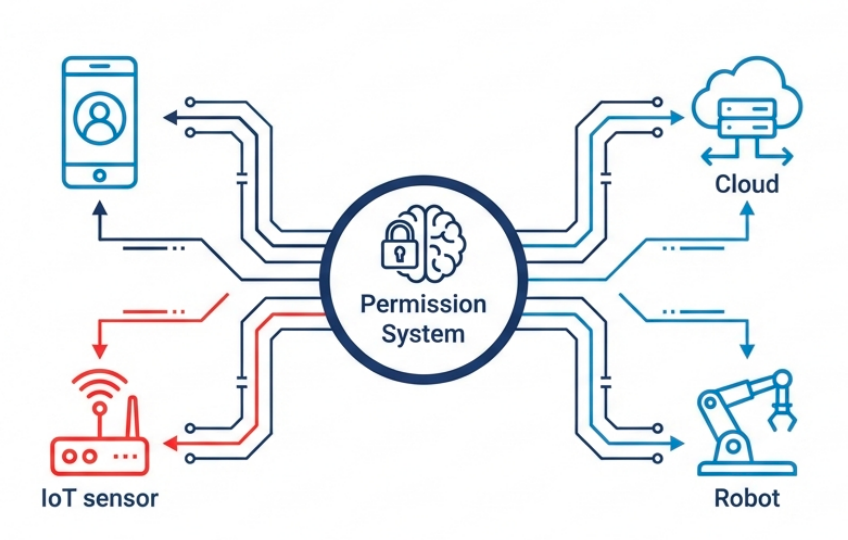

7. 企业业务权限管理(综合)

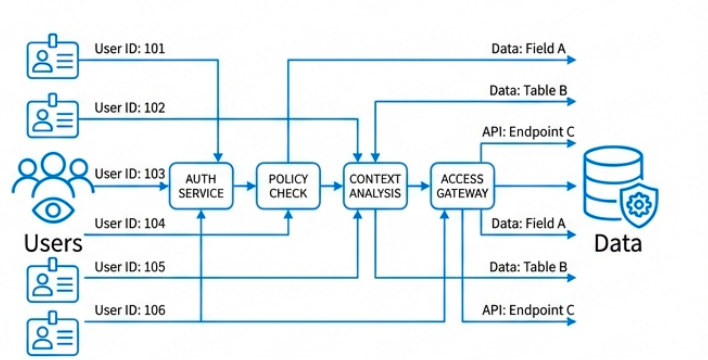

如派拉软件提出的'xBAC'(细粒度权限管理平台),支持 RBAC、ABAC 等多种模型融合,下图为综合案例:企业权限治理架构视图。

这类平台的核心逻辑正是前文所述的'RBAC 为主、ABAC 为辅'的混合模型,同时叠加了更细粒度的场景化管控能力。

8. 总结和展望

企业级权限体系需以"合规为底线、安全为核⼼、业务为导向、效率为⽬标",构建管控框架,覆盖全⽣命周期,实现标准化、精细化管控,平衡安全防护与业务发展需求。

企业级权限体系应以"合规为底线、安全为核心、业务为导向、效率为目标",构建覆盖功能、数据、接口与操作的四维全生命周期管控框架。

未来将向智能化、轻量化、全场景化演进:依托AI与大数据实现权限智能推荐、风险主动防控与运维自治;结合隐私计算技术(如联邦学习、安全多方计算),探索"数据可用不可见"的协同访问模式,强化敏感数据脱敏、审计与合规能力。

企业级权限体系的建设与优化是⼀项⻓期持续的⼯作,需紧跟技术趋势与业务需求,不断迭代升级,才能为企业核⼼资产安全、业务合规⾼效开展提供坚实保障。

9. 资料引用

|-----------------------------|---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| 描述 | 链接 |

| 业权一体化白皮书 | https://www.digitalelite.cn/h-nd-4966.html |

| 万字长文:深入浅出RBAC权限设计 | https://www.woshipm.com/pd/5576757.html |

| RBAC 权限管理 | https://blog.csdn.net/qq_31156277/article/details/81072833 |

| 细粒度权限管理xBAC | https://www.paraview.cn/identity/show/37 |

| 2024云原生身份云 IDaaS 技术发展与应用白皮书 | https://www.dtinsight.com.cn/nd.jsp?id=2761 |