目录

- [1. NAT技术背景](#1. NAT技术背景)

-

- [1.1 NAT IP转换过程](#1.1 NAT IP转换过程)

- [1.2 NAPT](#1.2 NAPT)

- [1.3 NAT技术的缺陷](#1.3 NAT技术的缺陷)

- [2. 代理服务器](#2. 代理服务器)

-

- [2.1 正向代理](#2.1 正向代理)

-

- [2.1.1 概述](#2.1.1 概述)

- [2.1.2 工作原理](#2.1.2 工作原理)

- [2.1.3 功能特点](#2.1.3 功能特点)

- [2.1.4 应用场景](#2.1.4 应用场景)

- [2.2 反向代理](#2.2 反向代理)

-

- [2.2.1 概述](#2.2.1 概述)

- [2.2.2 工作原理](#2.2.2 工作原理)

- [2.2.3 功能特点](#2.2.3 功能特点)

- [2.2.4 应用场景](#2.2.4 应用场景)

- [3. NAT和代理服务器](#3. NAT和代理服务器)

- [4. 内网穿透和内网打洞](#4. 内网穿透和内网打洞)

-

- [4.1 核心背景](#4.1 核心背景)

- [4.2 内网穿透(NAT 穿透)](#4.2 内网穿透(NAT 穿透))

- [4.3 内网打洞](#4.3 内网打洞)

- [4.4 内网穿透 vs 内网打洞 核心对比](#4.4 内网穿透 vs 内网打洞 核心对比)

- [4.5 重要合规提示](#4.5 重要合规提示)

- [5. 总结](#5. 总结)

1. NAT技术背景

IPv4 协议面临公网 IP 地址资源紧缺的问题,NAT(网络地址转换) 是当前缓解 IPv4 地址不足的核心技术,也是路由器的关键功能之一。

- NAT 的核心作用,是在私有 IP 地址 与全局公网 IP 地址之间进行地址转换,实现内网设备借助公网 IP 访问外部网络。

- 学校、家庭、企业等内网场景,终端普遍使用私有 IP 地址;仅在出口路由器、网关设备上配置少量全局公网 IP。

- 全局公网 IP 在整个互联网中必须唯一 ,否则会引发路由冲突、无法正常通信;私有 IP 地址仅在内网有效,不同局域网可重复使用相同的私有 IP,不会产生相互干扰。

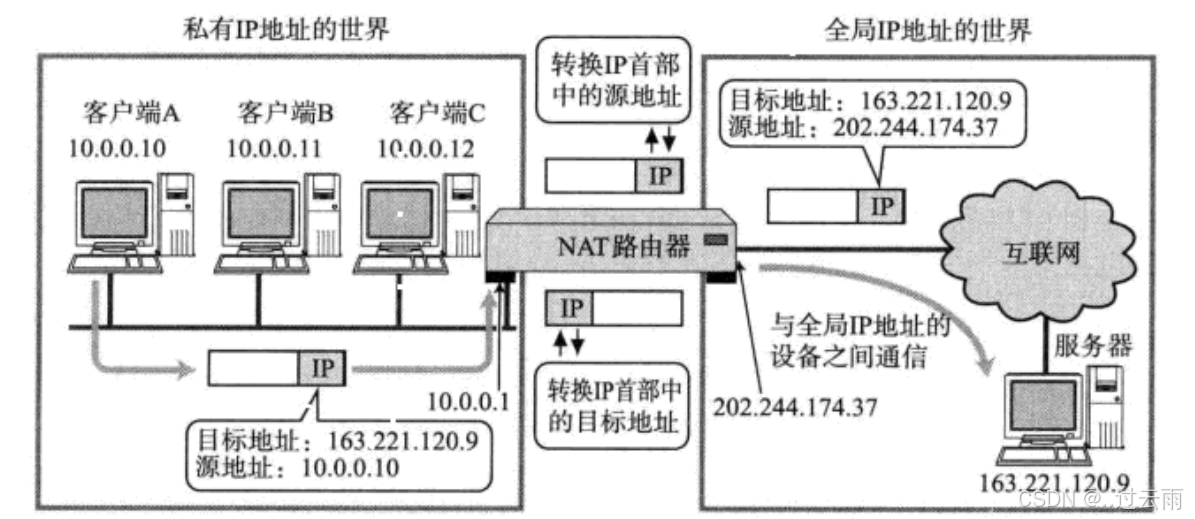

1.1 NAT IP转换过程

1. 外出流量转换 :当内网主机 10.0.0.10(私有 IP)向外网主机 163.221.120.9 发送数据包时,NAT 路由器 会将数据包的源 IP 地址 从私有 IP 10.0.0.10,替换为路由器自身的全局公网 IP 202.244.174.37,再将数据包转发至互联网。

2. 入站流量转换 :当 NAT 路由器收到外网主机 163.221.120.9 回复的数据包时,会将数据包的目的 IP 地址 从公网 IP 202.244.174.37,替换回内网主机的私有 IP 10.0.0.10,并转发给对应的内网主机。

3. NAT 映射表 :NAT 路由器内部维护一张自动生成的 NAT 映射表,用于记录内网私有地址、端口与外网公网地址、端口的对应关系,是实现双向地址转换的核心依据。

4. 映射生成时机 :当内网主机 10.0.0.10 首次向外网主机 163.221.120.9 发起通信 时,NAT 路由器会自动在映射表中创建对应的转换条目;若使用NAPT(网络地址端口转换),还会同时记录端口信息,以实现一个公网 IP 供多个内网设备同时复用。

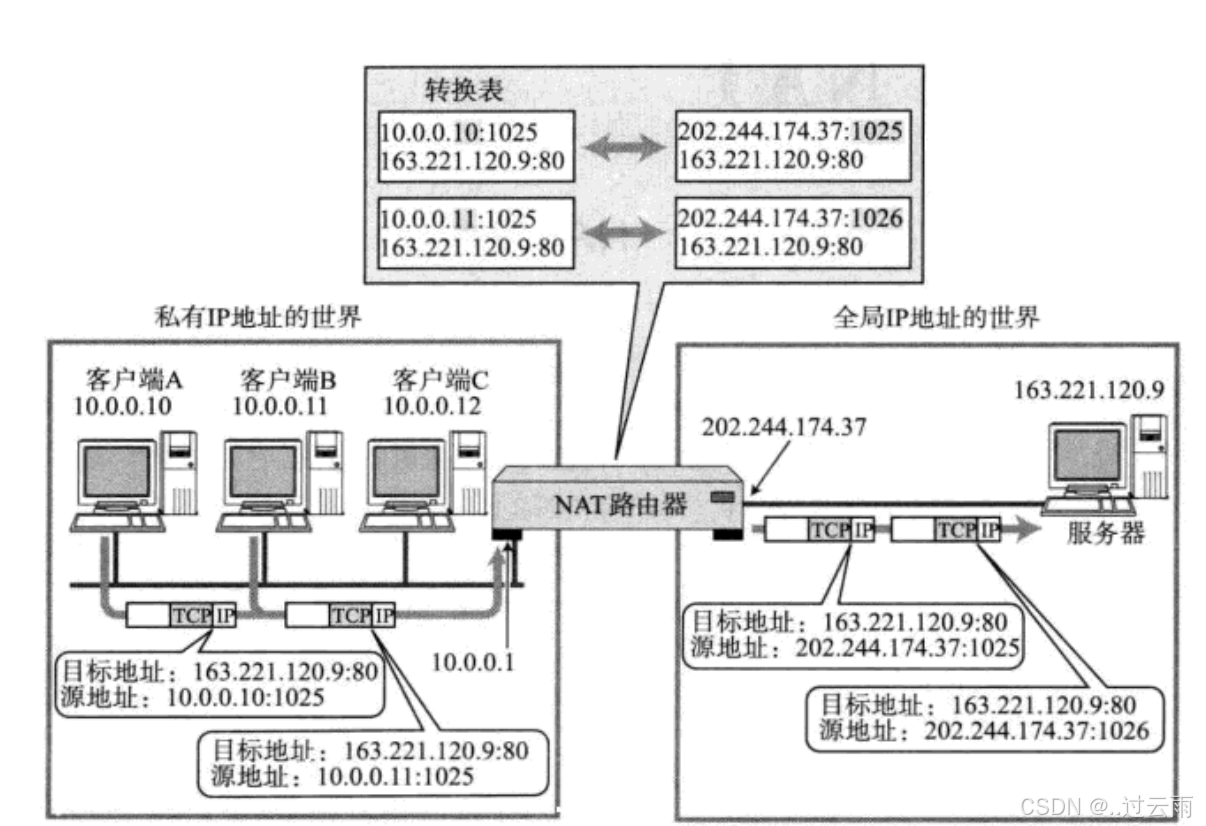

1.2 NAPT

当局域网内多台主机同时访问同一台外网服务器时,服务器返回的数据包,目的公网 IP 均为 NAT 设备的同一个全局 IP 。仅靠 IP 地址转换,路由器无法区分数据包应转发给哪台内网主机,NAPT(网络地址端口转换,Network Address Port Translation) 正是解决这一问题的主流方案。

NAPT 在传统 NAT 的基础上,同时结合 IP 地址与传输层端口号,建立「内网 IP + 内网端口」与「公网 IP + 公网端口」的一一映射关系,以此区分不同内网设备的外网通信会话。

- 映射建立 :NAPT 路由器会自动维护NAPT 映射表。以 TCP 场景为例,内网主机首次向外网发起连接、发送 TCP SYN 报文时,路由器会为该会话生成专属表项。路由器在替换源 IP 的同时,会分配一个唯一的公网端口,将内网主机的「私有 IP + 内网端口」映射为「公网 IP + 公网端口」。

- 数据转发 :外网服务器返回数据包时,目的地址为路由器的公网 IP,目的端口为 NAPT 分配的公网端口。路由器通过查找公网 IP + 公网端口,精准匹配到对应的内网主机「私有 IP + 内网端口」,将目的地址和端口替换后,转发给正确的内网主机。

- 表项管理:映射表项由 NAPT 路由器自动维护。TCP 连接正常断开、会话结束,或表项达到预设的超时时间后,对应的映射条目会被自动删除,释放公网端口资源,提升地址和端口的复用效率。

1.3 NAT技术的缺陷

NAT(尤其是主流的 NAPT)高度依赖设备本地维护的地址端口映射表运行,这一核心机制带来了多项使用限制与缺陷,具体如下:

-

外部网络无法主动发起对内网服务器的连接

常规 NAPT 的映射条目,仅在内网主机主动向外网发起通信 时才会自动生成。外网设备主动发起的连接请求,NAT 设备中不存在对应的映射关系,无法将数据包转发至目标内网主机,内网服务器无法直接对外提供服务。若要实现外网访问,需额外配置端口映射、DMZ 主机等特殊规则。

-

映射表的维护会产生额外的系统开销

转换表 的生成、更新、老化销毁等操作,均需要消耗 NAT 设备的 CPU、内存 等硬件资源。当内网存在大量并发通信会话时,映射表的维护开销会显著增加,可能降低设备的转发性能。

-

NAT 设备故障易导致现有连接中断

通信过程中,若 NAT 设备出现宕机、重启等异常情况,即便部署了热备设备,普通家用、中小企业级设备通常不会实时同步 NAT 映射表。设备切换后,原有 TCP、UDP 会话的映射关系丢失,所有正在进行的连接都会直接断开,需要内网主机重新发起连接。部分高端企业级设备可实现会话表同步,能规避该问题,但成本较高。

2. 代理服务器

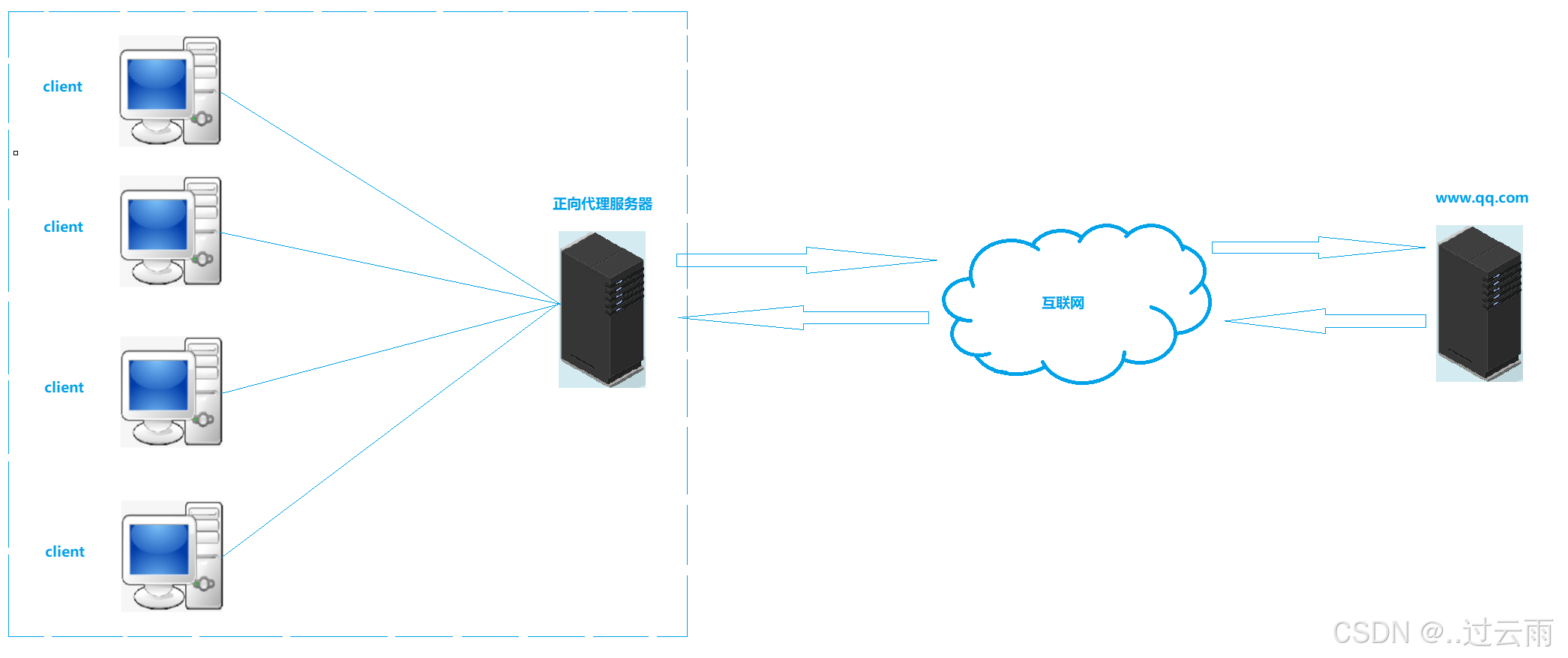

2.1 正向代理

2.1.1 概述

正向代理(Forward Proxy)是部署在客户端一侧 的代理服务,介于客户端与目标外网服务器之间,代为客户端发起网络请求。代理服务器接收客户端的访问请求,将其转发至目标服务器,再把服务器的响应回传给原始客户端。作为常用的网络管控与优化方案,正向代理可实现访问加速、客户端身份隐藏、访问权限管控等核心作用。

2.1.2 工作原理

- 客户端预先完成代理配置,将原本直接发往目标服务器的请求,转发至指定的正向代理服务器(Nginx、Squid 是常用的、可实现正向代理功能的服务软件)。

- 正向代理服务器接收请求后,按照预设配置执行预处理,例如查询本地缓存、校验访问权限、过滤违规请求等。

- 代理服务器重新构造请求,转发至对应的目标服务器。

- 目标服务器完成业务处理,将响应数据返回给正向代理服务器。

- 代理服务器对响应做后续处理(如缓存资源、过滤响应内容),再将最终结果转发给发起请求的客户端。

2.1.3 功能特点

- 缓存加速:正向代理服务器可缓存高频访问的静态资源(如图片、静态网页、安装包等)。客户端重复请求该类资源时,直接从本地缓存返回,无需再次请求目标服务器,有效降低访问延迟,节省网络出口带宽。

- 内容过滤:管理员可配置自定义过滤规则,对客户端请求、服务器响应内容进行管控。例如屏蔽恶意网站、过滤广告与不良信息,降低网络安全风险。

- 访问控制:基于用户身份、客户端 IP、访问时段、目标网址等维度,设置精细化的权限策略。企业可借此限制员工工作时间访问娱乐、购物类网站,规范办公网络的使用行为。

- 隐藏客户端真实身份:目标服务器仅能获取正向代理服务器的公网 IP,无法查看到客户端的真实内网 IP,既保护了客户端隐私,也能让内网私有 IP 主机顺利访问公网资源。

2.1.4 应用场景

- 企业内网管理:企业部署正向代理,统一管控员工的外网访问行为。实现权限分级、内容过滤、上网行为审计,防范机密信息泄露,提升办公网络的安全性与规范性。

- 公共网络管控:学校、图书馆、咖啡厅等公共网络场景,通过正向代理实现带宽合理分配、不良内容屏蔽,保障公共网络的公平使用与网络安全。

- 家庭网络防护:家长可配置正向代理,搭建家庭网络的内容过滤机制,拦截不适宜未成年人的网络信息,守护青少年健康上网。

- 内网外网访问优化:内网主机普遍使用私有 IP,无法直接与公网通信。正向代理作为内网出口节点,可帮助内网设备访问公网资源,同时依靠缓存机制提升访问速度,节约企业出口带宽。

- 合规跨境资源访问:在遵守相关法律法规与平台规则的前提下,正向代理可助力跨境办公、海外科研资源调取等场景,顺畅访问受地域限制的合法网络资源。

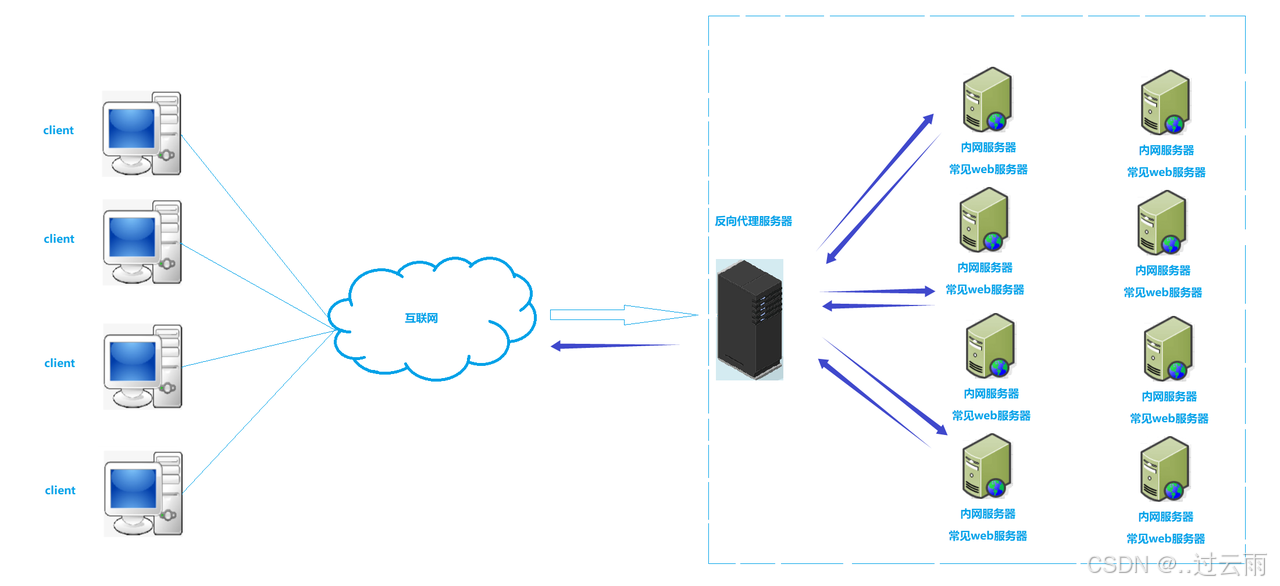

2.2 反向代理

2.2.1 概述

反向代理(Reverse Proxy)是部署在服务端一侧 的代理服务,作为后端业务服务器的统一公网入口,是现代 Web 服务与分布式系统的核心组件。它接收公网客户端的访问请求,按照预设规则转发至后端真实的业务服务器,再将服务器的响应回传给客户端。

与正向代理隐藏客户端身份不同,反向代理的核心价值是隐藏后端服务器的真实部署信息,同时实现负载均衡、

2.2.2 工作原理

- 客户端发起请求:客户端通过域名或公网 IP,直接向反向代理服务器发送访问请求。整个过程中,客户端仅知晓反向代理的访问地址,无法感知后端真实服务器的存在与部署细节。

- 代理执行请求预处理:反向代理服务器接收请求后,完成预设的前置处理,例如校验请求合法性、查询本地缓存、匹配路由与转发规则等。

- 请求转发至后端服务器:代理服务器依据负载均衡策略、URL 路由规则,将请求转发至后端对应的业务服务器。

- 后端服务器处理并响应:后端真实服务器执行业务逻辑,生成响应数据,返回给反向代理服务器。

- 代理回传响应至客户端:反向代理对响应做后续处理(如缓存静态资源、修改响应头),最终将处理后的响应转发给发起请求的客户端。

2.2.3 功能特点

- 负载均衡:这是反向代理的核心功能。代理服务器可基于加权轮询、最小连接数、IP 哈希等多种策略,将高并发的客户端请求,均匀分发至多台后端服务器。避免单台服务器负载过高,提升服务整体的并发处理能力与运行稳定性。

- 安全防护 :反向代理作为后端服务器的唯一公网入口,彻底隐藏后端服务器的真实 IP 与架构信息,大幅降低其被直接攻击、渗透的风险。同时可配置防火墙、访问控制列表(ACL)、请求限流、恶意请求过滤等策略,构建前端安全屏障。

- 缓存加速 :代理服务器可缓存后端的静态资源(如图片、CSS、JS 文件、静态页面等)。面对重复的静态资源请求,直接从本地缓存返回响应,大幅减少后端服务器的 IO 与计算负载,有效缩短客户端的访问延迟。

- 请求与响应改写:支持按照配置规则,灵活修改客户端请求与后端响应。例如实现 URL 重写、添加 / 删除请求 / 响应头、统一用户认证、接口路径归一化等,满足多样化的业务开发与运维需求。

- 动静分离:反向代理可根据资源类型、请求路径,区分动态请求与静态请求。静态资源请求直接由代理或专属静态服务器处理;动态请求则转发至后端应用服务器。实现资源分层处理,显著提升访问效率,降低后端应用服务器的压力。

2.2.4 应用场景

- 高并发网站支撑:电商、资讯、社交等高流量网站,通过反向代理实现负载均衡,将海量用户请求分发至后端服务器集群。保障网站在流量峰值期依然稳定运行,避免服务卡顿或崩溃。

- 业务系统安全防护:企业官网、核心业务系统等对外服务,借助反向代理屏蔽后端真实服务器信息。搭配安全策略,抵御 DDoS 攻击、恶意爬虫、非法接口调用等网络威胁,保障业务系统安全。

- 大型网站架构优化:中大型互联网平台通过反向代理实现动静分离,将静态资源的访问压力从后端应用服务器剥离。配合缓存机制,优化用户访问体验,降低整体服务器与带宽成本。

- 多业务系统整合 :企业拥有多个独立的后端业务系统时,可通过反向代理提供统一的访问入口与域名。通过 URL 路由规则,将不同业务的请求转发至对应的后端服务,简化客户端访问,方便系统整合与运维管理。

- CDN 内容分发网络:CDN 的核心节点基于反向代理原理实现。CDN 在全球部署分布式的反向代理节点,缓存网站静态资源。用户请求会被调度至就近节点,直接获取缓存资源,实现跨地域、跨境的访问加速,是反向代理的规模化典型应用。

3. NAT和代理服务器

路由器通常集成 NAT 功能,NAT 作为网络层的地址转换技术,通过地址中转,实现内网私有 IP 主机与公网主机、不同内网网段间的正常通信,核心用于解决 IPv4 公网 IP 地址资源紧缺的问题。

代理服务器的工作流程和 NAT 设备存在相似性:客户端将请求发送至代理服务器,代理服务器转发请求至目标服务器;目标服务器返回响应后,代理服务器再将数据回传给客户端。

但二者在应用场景、底层实现、使用范围、部署形态上存在本质差异,具体区别如下:

-

从应用层面来讲

NAT 属于网络基础支撑设施,核心价值是解决 IPv4 公网 IP 地址不足的问题,保障内网设备能够接入互联网,是网络互联互通的基础能力,不面向特定的上层业务。

代理服务器是面向应用层的业务技术,贴合具体的网络业务需求,合规场景包括:企业内网的访问管控、网站的负载均衡、静态资源缓存加速、合规的跨境办公资源访问、专属网络专线加速等。

-

从底层实现来讲

NAT 主要工作在网络层 ,NAPT(端口多路复用的 NAT)还会涉及传输层,直接对 IP 地址(NAPT 额外对端口号)进行替换,设备依据 NAT 映射表完成数据包的路由转发,不解析 HTTP、FTP 等应用层的协议内容。

代理服务器通常工作在应用层,需要解析应用层协议报文,重新构造请求报文后再转发给目标服务器,具备对应用层数据进行处理、过滤、改写的能力。

-

从使用范围来讲

NAT 一般部署在局域网出口的网关位置,仅负责内网与公网之间的地址转换,作用范围局限在本地网络的出口节点。

代理服务器的部署更灵活,既可以部署在局域网内部,也可以部署在广域网中,还能实现跨网络的请求转发,适配多样化的业务场景。

-

从部署形态来看

NAT 一般作为固件功能,集成在路由器、防火墙、网关等网络硬件设备中,无需单独搭建软件运行环境。

代理服务器主流以软件程序的形式(如 Nginx、Squid、Traefik)部署在专用服务器上;部分厂商会推出集成代理功能的硬件设备,但软件部署是行业的主流方案。

代理服务器是应用范围广泛的网络技术,不同部署形态对应不同的核心功能:

- 部署在广域网、面向客户端提供服务:多为正向代理,实现访问管控、缓存加速、合规跨网资源访问等能力。

- 部署在服务端一侧、面向后端服务器集群:多为反向代理,核心实现负载均衡、安全防护、动静分离等功能。

根据服务对象与部署位置的差异,代理服务器主要分为正向代理 和反向代理两类,二者的工作逻辑、适用场景有着明确的区分。

4. 内网穿透和内网打洞

4.1 核心背景

内网主机普遍使用私有 IP,通过路由器的 NAPT 访问互联网。NAPT 映射表仅在内网主机主动发起外网请求时才会生成,且有超时机制。

如果外网设备主动向内网主机发送数据包,NAT 路由器中不存在对应的映射条目,会直接将数据包丢弃。内网穿透、内网打洞,都是利用 NAT 映射规则,打破这一限制的技术方案。

4.2 内网穿透(NAT 穿透)

1.核心定义

内网穿透是一类技术的统称,目标是让外网设备能够主动访问内网中的主机或服务,绕开 NAT 对外网主动连接的屏蔽。它不局限于内网设备间的互通,也可以实现公网用户访问内网搭建的网站、远程桌面等服务。

2.主流实现方式

(1)手动端口映射(静态穿透)

这是最基础的内网穿透方式,属于手动配置的静态 NAT 规则。

- 操作方式 :登录路由器管理后台,手动添加端口映射规则,将路由器公网 IP 的某个端口 ,与内网主机的 IP + 端口绑定。

- 工作流程 :外网设备访问

路由器公网IP:映射端口,路由器根据手动配置的映射表,直接将流量转发给目标内网主机。 - 特点 :配置简单、无需额外服务器;但必须拥有路由器管理权限,一个映射端口只能对应一个内网服务,公网端口暴露存在一定安全风险。

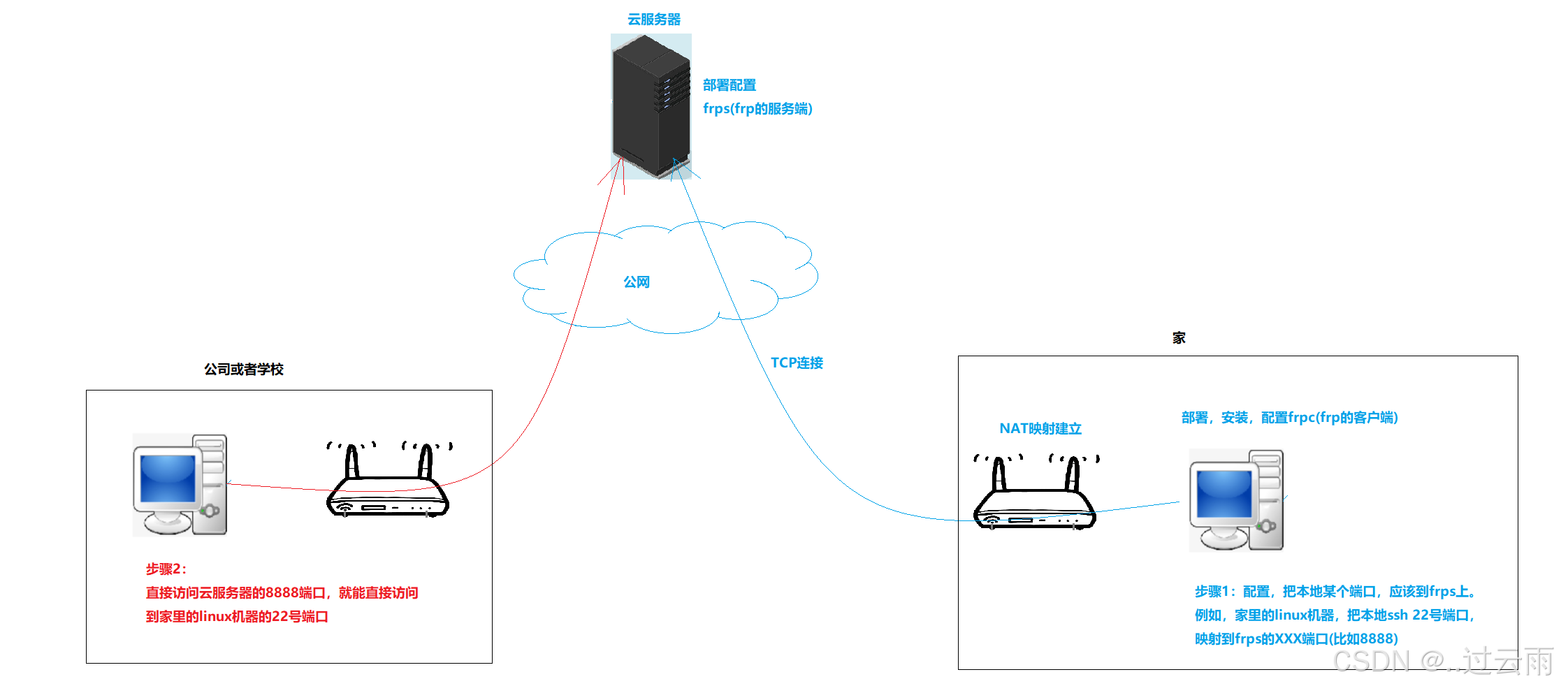

(2)中转服务器式穿透

适用于没有路由器管理权限的场景(如公司内网、校园网),也是市面上主流穿透工具的实现原理。

- 核心依赖 :一台拥有独立公网 IP的中转服务器。

- 工作流程

- 内网主机主动与公网中转服务器建立长连接,触发 NAPT 生成临时映射条目,保证中转服务器可以随时向内网主机发送数据。

- 中转服务器监听自身的公网端口,接收外网设备的访问请求。

- 外网设备请求中转服务器的公网端口,中转服务器通过已建立的长连接,将请求数据转发给内网主机;内网主机的响应数据,再通过长连接回传给中转服务器,最终转发至外网设备。

- 常用工具:FRP、Ngrok、花生壳等。

- 特点 :无需路由器权限,适配绝大多数内网环境;但所有流量都经过中转服务器,会产生额外延迟,占用中转服务器的带宽与计算资源。

3.典型应用场景

- 外网访问内网搭建的 Web 服务、私有云盘。

- 远程办公,外网远程控制内网电脑。

- 内网物联网设备对外上报数据、接收外网指令。

4.3 内网打洞

1.核心定义

内网打洞是内网穿透的一种特殊轻量化实现 ,专门解决两个不同内网的主机之间的 P2P 直连问题。

它仅依靠公网服务器完成地址信息交换,不转发业务数据。两台内网主机通过向对方的公网映射地址发送探测包,在各自的 NAT 设备上打通临时的双向通信通道(俗称 "打洞"),之后实现数据直连。

注:UDP 打洞 技术成熟、成功率高,是行业主流方案;TCP 打洞实现复杂、受 NAT 类型限制极大,实际应用较少。

2.核心前提

- 需要一台公网中继服务器,仅用于交换两台内网主机的 NAT 映射地址,不参与业务数据传输。

- 双方 NAT 设备不能是严格对称 NAT:对称 NAT 会为不同的目标地址,分配不同的公网端口,无法建立稳定的双向映射,打洞基本会失败。锥形 NAT(完全锥形、受限锥形、端口受限锥形)打洞成功率较高。

3.UDP 内网打洞完整流程

假设内网主机 A、内网主机 B,分别处于两个不同的局域网,都需要 P2P 通信。

-

发起连接,注册地址

主机 A、主机 B 分别主动向公网中继服务器发起 UDP 请求。双方的 NAT 设备会分别生成映射条目,记录各自的「内网 IP + 端口 ↔ 公网 IP + 端口」。中继服务器保存 A、B 的公网映射地址。

-

交换地址信息

中继服务器将主机 A 的公网映射地址 发送给主机 B,同时将主机 B 的公网映射地址发送给主机 A。

-

双向打洞

主机 A 向主机 B 的公网映射地址发送 UDP 探测包,主机 B 同时向主机 A 的公网映射地址发送 UDP 探测包。

-

主机 A 的 NAT 设备:原本仅允许 A 主动访问的服务器的数据包返回,收到 B 的公网地址发来的探测包后,会更新映射规则,放行来自 B 公网地址的数据包。

-

主机 B 的 NAT 设备:执行相同的操作,放行来自 A 公网地址的数据包。

这个过程,就完成了 "打洞"。

-

-

P2P 直连通信

洞打通后,A、B 双方直接通过对方的公网映射地址传输业务数据,中继服务器不再参与,实现真正的端到端直连。

-

特点与应用场景

- 优点 :数据直连,延迟低、不占用中继服务器资源,传输效率远高于中转式穿透。

- 缺点:受 NAT 类型限制明显,对称 NAT 环境下几乎无法使用;仅 UDP 场景成熟可靠。

- 典型场景:实时音视频通话、P2P 文件传输、局域网游戏联机、点对点设备互控。

4.4 内网穿透 vs 内网打洞 核心对比

| 对比维度 | 通用内网穿透(中转式) | 内网打洞 |

|---|---|---|

| 核心定位 | 实现外网到内网的访问,兼顾通用性 | 实现两个内网主机间的 P2P 直连 |

| 数据传输方式 | 流量全程经过公网中转服务器 | 仅地址交换用中继服务器,业务数据直连 |

| 延迟与开销 | 延迟较高,占用中转服务器带宽 | 延迟低,几乎无中转开销 |

| NAT 兼容性 | 兼容所有 NAT 类型,适配性强 | 仅兼容锥形 NAT,对称 NAT 失效 |

| 实现复杂度 | 实现简单,成熟工具多 | 实现复杂,对网络环境有要求 |

4.5 重要合规提示

内网穿透、内网打洞仅可用于合法合规的网络场景 ,例如企业远程办公、个人合法内网资源访问、合规的音视频通信等。严禁利用这些技术从事网络攻击、违规跨境访问、传播违法信息等行为,需严格遵守国家网络安全相关法律法规。

5. 总结

一、数据链路层

- 核心作用:实现同一链路中相邻两个节点之间的可靠帧传输,负责帧的封装、校验、同步与寻址。

- 以太网技术:以太网是融合数据链路层与物理层的技术标准,明确规定了网络拓扑结构(星形为主)、介质访问控制方式(CSMA/CD)、传输速率(如100M、1G以太网)、物理介质规格等核心参数。

- 核心知识点:掌握以太网帧的标准格式(首部、数据区、尾部校验字段);理解MAC地址的含义(硬件地址,全球唯一,用于链路层寻址);掌握ARP协议的工作流程(广播请求+单播应答,解析IP与MAC的映射关系);理解MTU(最大传输单元)的定义及影响(限制帧的数据区长度,触发上层分片)。

二、网络层

- 核心作用:在复杂异构网络中进行路由选择,确定数据包从源主机到目标主机的最优传输路径,实现跨网段通信。

- 核心知识点:理解IP地址的分类、格式及作用(网络层逻辑地址,用于跨网段寻址),明确IP地址与MAC地址的本质区别(IP定位网络位置,MAC定位链路节点);掌握IP协议的基本格式及核心字段;了解网段划分的原理与方法(基于子网掩码/VLSM,用于网络管理与隔离);掌握IPv4地址不足的解决方案(私有IP+NAT技术为主,网段划分仅为网络管理手段,不直接解决地址不足),区分私有IP与公网IP的适用场景;理解IP路由过程(依赖路由表,逐跳转发数据包,实现跨网段交付);明确IP数据包分片的原因(超过链路MTU)及重组机制;了解ICMP协议的功能(差错报告、网络探测,如ping、traceroute工具的底层原理);掌握NAT(含NAPT)设备的工作原理(地址/端口转换,实现内网私有IP访问公网)。

三、传输层

- 核心作用:提供端到端的传输服务,解决数据传输的可靠性、有序性、流量控制等问题,屏蔽网络层的路由细节。

- 核心知识点:理解端口号的概念(标识主机内的应用进程,实现进程间通信);认识UDP协议的特点(无连接、不可靠、轻量、低延迟,适用于实时场景);深入理解TCP协议的可靠性机制,掌握TCP的核心特性(三次握手建立连接、四次挥手释放连接、确认应答、超时重传、滑动窗口、流量控制、拥塞控制、延迟应答、捎带应答);理解TCP面向字节流的特性,明确粘包问题的成因及解决方案(定长包、分隔符、长度字段、超时判断);能够基于UDP设计可靠传输方案(补充确认、重传、序号等机制);理解MTU对UDP/TCP的影响(UDP超过MTU触发IP分片,TCP通过MSS协商避免分片)。

四、应用层

- 核心作用:为特定应用场景提供网络交互能力,定义应用程序之间的通信规则(协议),满足用户实际业务需求。

- 核心知识点:能够根据业务需求设计自定义应用层协议(明确报文格式、字段含义、交互逻辑);了解HTTP协议的核心特性(超文本传输、无状态、请求/响应模型,及常见方法、状态码);深入理解DNS协议的原理与工作流程(域名与IP的映射解析,递归查询与迭代查询结合,依赖DNS服务器层级结构)。