目录

[1 SSL/TLS 是什么?](#1 SSL/TLS 是什么?)

[1.1 SSL/TLS 定义](#1.1 SSL/TLS 定义)

[1.2 SSL/TLS 的特性](#1.2 SSL/TLS 的特性)

[2 核心加密概念:对称 vs 非对称加密](#2 核心加密概念:对称 vs 非对称加密)

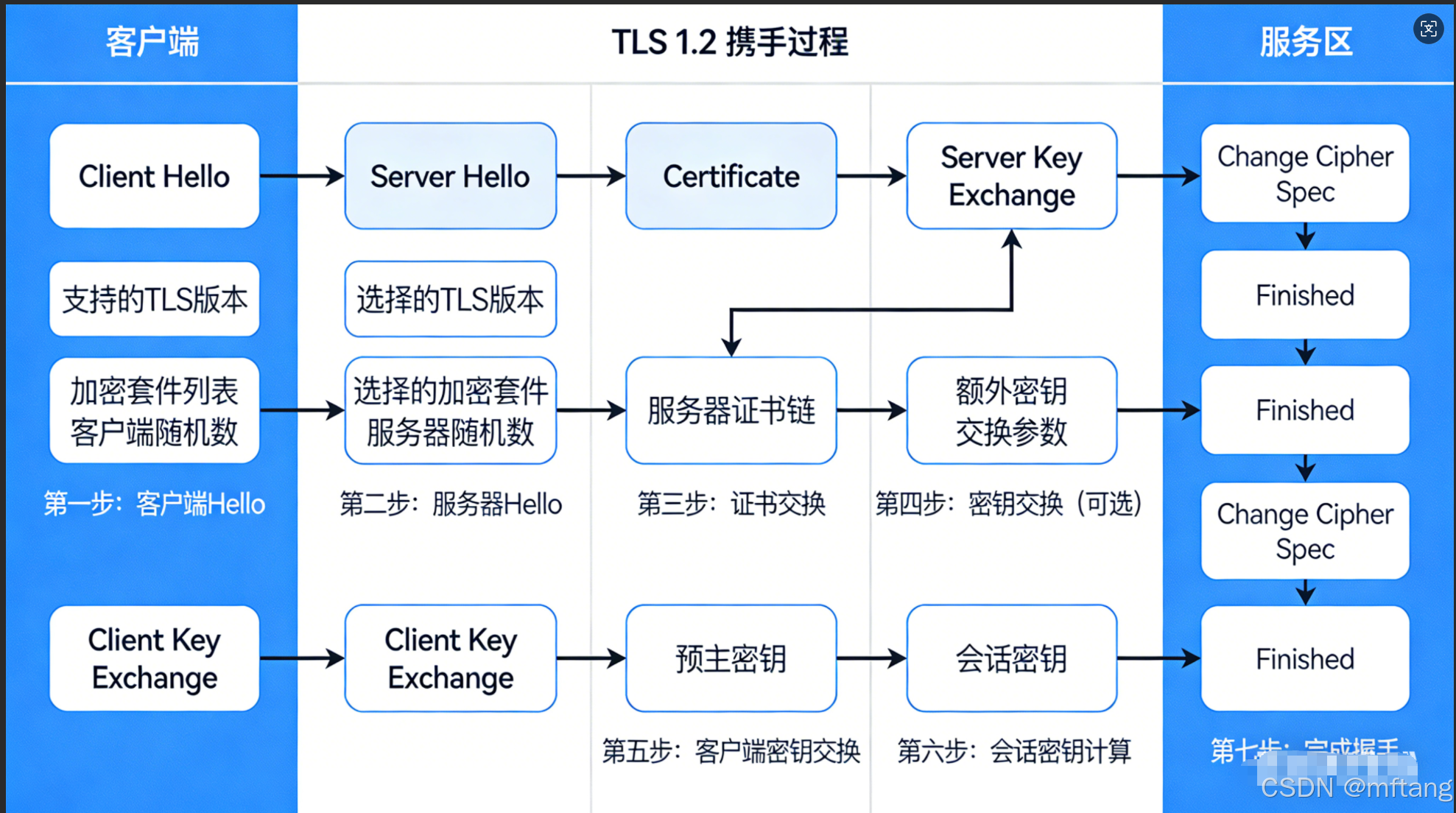

[3 TLS 握手过程详解(以 TLS 1.2 为例)](#3 TLS 握手过程详解(以 TLS 1.2 为例))

[4 TLS 1.3 的重大革新(2018年发布)](#4 TLS 1.3 的重大革新(2018年发布))

[5 关键组件详解](#5 关键组件详解)

[5.1 数字证书与 PKI(公钥基础设施)](#5.1 数字证书与 PKI(公钥基础设施))

[5.2 密码套件(Cipher Suite)](#5.2 密码套件(Cipher Suite))

[5.3 前向安全性(Forward Secrecy)](#5.3 前向安全性(Forward Secrecy))

[6 应用和实践](#6 应用和实践)

[6.1 常见应用场景](#6.1 常见应用场景)

[6.2 实践](#6.2 实践)

概述

SSL/TLS 是现代互联网安全的基石,它为 HTTP、FTP、SMTP 等应用层协议提供了加密、身份验证和数据完整性保障。下面我将为您详细解析 SSL/TLS 加密的工作原理、握手过程、关键组件及安全特性。现代互联网的黄金法则 :任何敏感数据(登录凭证、个人信息、支付详情)的传输都必须通过 TLS 加密。 它是保护我们数字生活隐私和安全不可或缺的技术屏障。

1 SSL/TLS 是什么?

1.1 SSL/TLS定义

-

SSL (Secure Sockets Layer):安全套接层,由 Netscape 公司在 1990 年代开发。已淘汰(SSL 1.0, 2.0, 3.0 均存在安全漏洞)。

-

TLS (Transport Layer Security) :传输层安全,是 SSL 的标准化继任者。目前主流版本是 TLS 1.2 和 TLS 1.3。

-

关系:人们常说的 "SSL" 实际上多指 "TLS"。技术上 TLS 更安全,但 "SSL证书"、"SSL加密" 已成为行业习惯用语。

1.2 SSL/TLS的特性

核心功能:

-

加密:防止窃听,确保通信内容只有双方能读懂。

-

身份认证:通过数字证书验证通信方身份,防止中间人攻击。

-

完整性:防止数据在传输中被篡改。

2 核心加密概念:对称 vs 非对称加密

SSL/TLS 的智慧 :在握手阶段 使用较慢但安全的非对称加密 来安全交换一个会话密钥 。之后在数据传输阶段 ,使用快速的对称加密 和这个共享的会话密钥来加密实际数据。这就是 "混合加密系统" 。

SSL/TLS 巧妙结合了两种加密方式:

1) 对称加密(如 AES、ChaCha20)

特点 :加密和解密使用同一把密钥。

优点 :速度快,适合加密大量数据。

缺点:密钥必须在通信双方安全共享,直接通过网络发送密钥会暴露给窃听者。

比喻:用同一把钥匙上锁和开锁。

2) 非对称加密/公钥加密(如 RSA、ECDHE)

特点 :使用一对密钥 :公钥(Public Key) 和 私钥(Private Key)。

公钥可以公开给任何人,用于加密数据 或验证签名。

私钥必须严格保密,用于解密数据 或创建数字签名。

优点:解决了密钥分发问题------公钥可以安全公开。

缺点 :计算慢,比对称加密慢 100-1000 倍。

比喻:一个打开的挂锁(公钥)和一把唯一的钥匙(私钥)。任何人可以用挂锁锁上盒子,但只有有钥匙的人能打开。

3 TLS 握手过程详解(以 TLS 1.2 为例)

这是最复杂但最关键的部分,目标是在不安全的网络上安全地协商出一个对称会话密钥。

关键步骤分解:

Client Hello:客户端打招呼,说"我能支持的 TLS 版本、加密套件列表,这是我的随机数 A"。

Server Hello:服务器回应"好,我们就用这个版本和这个加密套件,这是我的随机数 B,还有我的身份证(证书)"。

证书验证:客户端验证服务器证书(是否由可信CA签发、域名是否匹配、是否在有效期内)。

Client Key Exchange :客户端生成 "预主密钥(Pre-Master Secret)" ,并用服务器证书中的公钥加密 ,发送给服务器。只有持有对应私钥的服务器才能解密它。

生成主密钥 :客户端和服务器现在都拥有三个秘密值:客户端随机数、服务器随机数、预主密钥 。它们用相同的算法(如 PRF)生成相同的 "主密钥(Master Secret)"。

切换密码规范:双方互相通知:"从下条消息开始,我们改用刚刚生成的密钥进行对称加密通信。"

Finished 消息:双方发送第一条用新密钥加密的消息,并包含之前所有握手消息的摘要,用于验证握手过程未被篡改。

安全通信开始:握手完成,使用主密钥派生出的对称会话密钥加密所有应用数据。

4 TLS 1.3 的重大革新(2018年发布)

TLS 1.3 旨在解决 TLS 1.2 的速度和安全问题。

核心改进:

1) 简化握手,速度更快:

1-RTT 握手:默认情况下,客户端在第一次消息中就带上密钥交换信息,将原本需要 2 次往返的握手减少到 1 次。

0-RTT 握手(会话恢复):对于曾经连接过的服务器,客户端可以在第一个数据包中就携带加密的应用数据,实现"零往返",但存在重放攻击风险,需谨慎使用。

2) 提升安全性,移除脆弱部分:

删除了不安全的加密算法:移除了 RSA 密钥传输、CBC 模式密码、SHA-1、RC4 等。

强制前向安全:所有密钥交换都使用临时密钥(如 ECDHE),即使服务器私钥未来泄露,过去的通信记录也无法被解密。

加密更多握手信息:Server Hello 之后的所有握手消息都被加密,保护了服务器选择的密码套件等信息。

3) 握手过程对比(简化):

TLS 1.2:Client Hello -> Server Hello + Certificate -> Key Exchange -> ... (2-RTT)

TLS 1.3:Client Hello (含密钥共享) -> Server Hello + Certificate + Finished (1-RTT)

5 关键组件详解

5.1 数字证书与 PKI(公钥基础设施)

证书是什么 :一个电子"身份证",由 CA(证书颁发机构) 签发,绑定了一个公钥 和一个身份(如域名)。

证书内容:持有者信息、公钥、签发者(CA)、有效期、数字签名。

信任链 :浏览器/操作系统内置了受信任的根 CA 证书。当访问网站时,浏览器会验证:

网站证书是否由受信任的 CA 签发(通过验证签名)。

证书是否在有效期内。

证书中的域名是否与实际访问的域名一致。

类型:DV(域名验证)、OV(组织验证)、EV(扩展验证,显示绿色公司名,现已较少使用)。

5.2 密码套件(Cipher Suite)

一个命名字符串,定义了握手和通信中使用的算法组合。

TLS 1.2 示例 :TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS:协议

ECDHE:密钥交换算法(临时椭圆曲线迪菲-赫尔曼)

RSA:身份认证算法(证书签名类型)

AES_128_GCM:对称加密算法(128位AES,GCM模式)

SHA256:用于完整性校验的哈希算法

TLS 1.3 简化 :只支持少数安全且高效的套件,如 TLS_AES_128_GCM_SHA256

5.3 前向安全性(Forward Secrecy)

含义:即使服务器的长期私钥在未来被泄露,攻击者也无法解密过去截获的通信内容。

实现 :通过使用 临时密钥交换 (如 ECDHE),每次会话都生成全新的临时密钥对。会话密钥由临时密钥计算得出,不依赖服务器的长期私钥。

重要性 :这是现代 TLS 的强制要求,能有效应对密钥泄露和"拖库"攻击。

6 应用和实践

6.1 常见应用场景

HTTPS :Web 安全,URL 以

https://开头,浏览器显示锁图标。SMTPS / IMAPS:加密的邮件传输。

FTPS:加密的 FTP。

VPN:如 OpenVPN 基于 TLS。

现代 API 通信:几乎所有 RESTful API、gRPC 都要求使用 TLS。

数据库连接:如 MySQL 的 SSL 连接。

6.2 实践

1) 安全实践:

使用 TLS 1.2 或 1.3,禁用 SSL 和 TLS 1.0/1.1。

配置安全的密码套件,优先使用 ECDHE 和 AES-GCM。

获取有效的证书 ,保持更新。可使用 Let's Encrypt 获取免费证书。

启用 HSTS,强制浏览器只通过 HTTPS 访问。

定期检查配置 ,使用工具如 SSL Labs Test。

2) 常见攻击与防御:

中间人攻击:防御依赖于严格的证书验证。

降级攻击:强制客户端使用弱版本或弱算法。TLS 1.3 通过删除旧算法彻底防御。

心脏出血:OpenSSL 库的实现漏洞(2014年),非协议本身问题,需及时更新库。

POODLE:攻击 TLS 1.0 的 CBC 模式,升级到 TLS 1.2+ 可防御。

3) SL/TLS 的工作原理精髓

双重加密结合 :用非对称加密 安全交换密钥,用对称加密高效加密数据。

信任源于证书 :通过CA颁发的数字证书验证服务器身份,建立信任链。

握手建立安全 :通过复杂的握手过程,在不安全的网络上协商出只有双方知道的会话密钥。

持续演进 :从 SSL 到 TLS 1.3,不断在速度 (更少往返)和安全性(强制前向安全、删除弱算法)上优化。