HTTPS语音通知接口是企业实现语音通知安全传输的核心载体,但其对接过程中,开发者常因HTTPS证书配置不当、鉴权参数明文传输、动态密码生成逻辑不规范等问题,导致数据泄露或接口调用失败,甚至引发合规风险。本文聚焦HTTPS语音通知接口的安全对接全流程,从HTTPS传输原理拆解、安全编码实现到问题排查,详解加密传输规范与调用准则,帮助开发者规避安全漏洞,实现企业级的安全对接。

一、HTTPS语音通知接口对接的核心安全痛点

在HTTPS语音通知接口的实际对接中,安全问题是开发者最易踩坑的环节,主要痛点集中在以下维度:

- 传输层漏洞:部分开发者在测试环境使用HTTP协议调试,上线后未完全切换为HTTPS,导致API凭证、手机号等敏感数据明文传输;

- 鉴权逻辑错误:动态密码生成时参数拼接顺序错误,或依赖客户端生成动态密码(易被反编译窃取APIKEY);

- 配置合规问题:HTTPS证书未校验、请求头缺失Content-Type配置,导致接口调用被拦截或解析失败;

- 频率控制缺失:未做接口调用频率限制,引发408系列(频率超限)错误,同时增加恶意调用风险。

互亿无线在HTTPS语音通知接口的安全对接文档中,明确要求开发者将API凭证存储在服务端而非客户端,从源头降低泄露风险,这也是行业内的通用安全准则。

二、HTTPS语音通知接口的安全传输原理与参数规范

要实现安全对接,需先理解HTTPS语音通知接口的传输安全原理和核心参数的加密逻辑。

2.1 HTTPS协议在语音接口中的安全价值

HTTPS语音通知接口基于SSL/TLS协议实现数据加密传输,其核心安全机制为:

- 身份认证:服务端通过数字证书证明自身合法性,避免开发者对接钓鱼接口;

- 数据加密:客户端与服务端的请求/响应数据均通过对称加密传输,即使数据被截获也无法解析;

- 完整性校验:通过消息摘要算法验证数据传输过程中是否被篡改,保障参数(如mobile、content)的完整性。

对接HTTPS语音通知接口时,需确保全程使用HTTPS请求(接口地址为https://api.ihuyi.com/vm/Submit.json),禁止在生产环境使用HTTP协议。

2.2 核心参数的加密与鉴权逻辑

HTTPS语音通知接口的鉴权参数是安全对接的核心,需严格遵循以下规范:

- account/APIKEY存储:禁止在前端/移动端硬编码,必须存储在服务端,仅通过自有后端转发调用;

- 动态密码生成 :规则为

md5(account+APIKEY+mobile+content+time),需注意:- 所有参数编码格式统一为UTF-8,避免中文content拼接时乱码;

- time参数使用服务端Unix时间戳(10位),禁止使用客户端本地时间(防止时间篡改);

- 敏感参数脱敏:日志中记录手机号时需脱敏(如139****8888),避免用户隐私泄露;

- 请求头配置 :必须携带

Content-Type: application/x-www-form-urlencoded,确保参数正确解析。

三、HTTPS语音通知接口安全对接实战

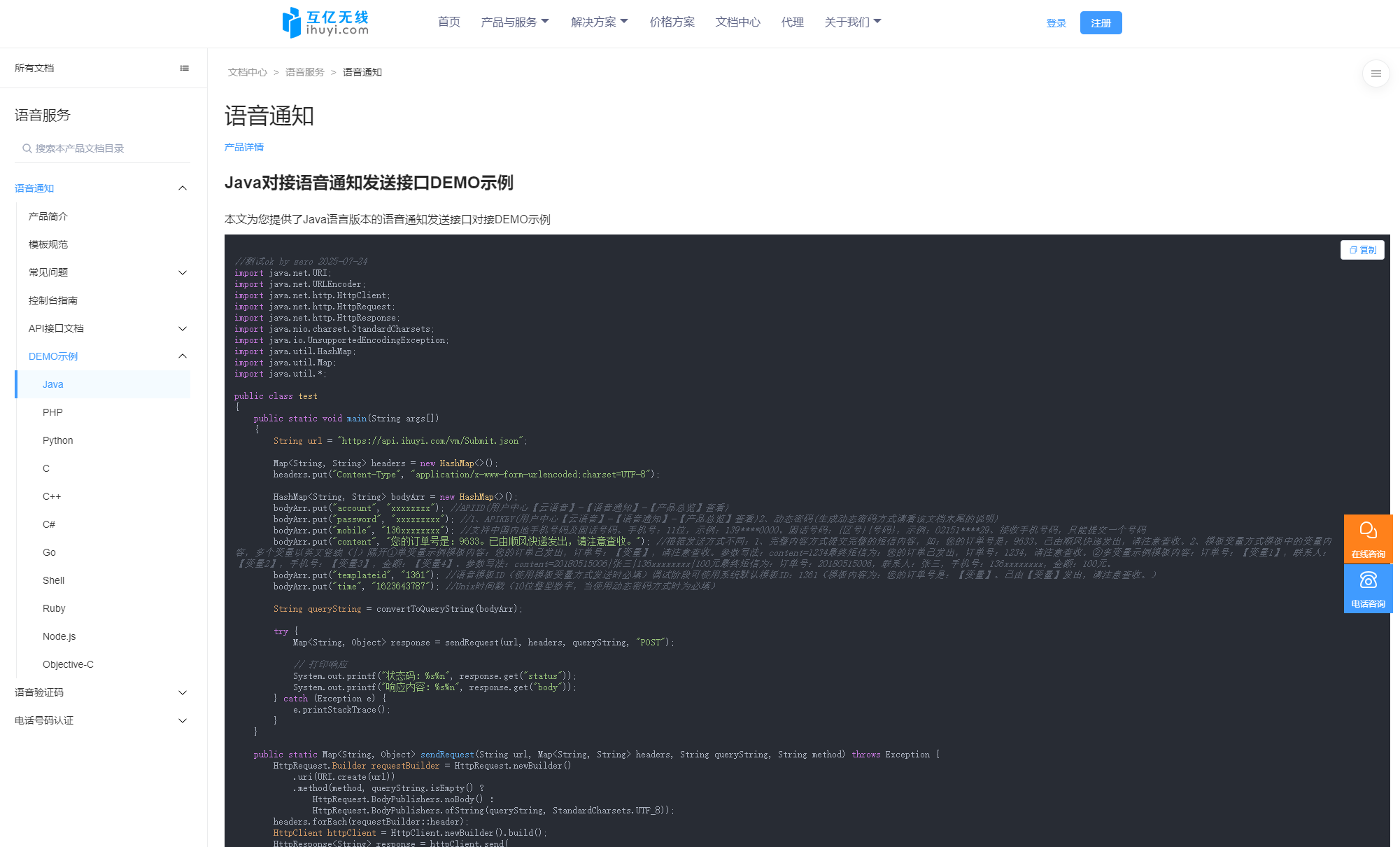

以下提供企业级的后端安全对接代码示例(Java),全程遵循HTTPS传输规范,规避核心安全漏洞。

3.1 前期准备

- 注册获取API凭证:访问注册地址完成账号注册(

http://user.ihuyi.com/?F556Wy),登录用户中心【云语音】-【语音通知】-【产品总览】获取account(APIID)和APIKEY; - 环境配置:服务端配置HTTPS证书校验(禁止跳过证书验证),确保对接的是合法服务端;

- 模板报备:调试阶段使用默认模板ID 1361,生产环境需提前报备语音模板,避免4077(内容未报备)错误。

3.2 后端安全对接代码实现(Java)

java

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.web.client.RestTemplate;

import javax.net.ssl.SSLContext;

import javax.net.ssl.TrustManager;

import javax.net.ssl.X509TrustManager;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import java.security.cert.X509Certificate;

import java.util.HashMap;

import java.util.Map;

@RestController

public class HttpsVoiceNotifyController {

// 核心安全配置:API凭证存储在服务端,禁止暴露给客户端

// 从互亿无线用户中心获取APIID/APIKEY(注册入口:http://user.ihuyi.com/?F556Wy)

private static final String ACCOUNT = "xxxxxxxx"; // 替换为实际APIID

private static final String API_KEY = "xxxxxxxx"; // 替换为实际APIKEY

private static final String HTTPS_API_URL = "https://api.ihuyi.com/vm/Submit.json";

/**

* HTTPS语音通知接口安全调用接口(仅服务端调用,对外提供脱敏后的接口)

* @param mobile 接收手机号(已脱敏,如139****8888)

* @param content 模板变量内容(需前置校验敏感字符)

* @return 接口响应结果

*/

@PostMapping("/api/secure/voice/notify")

public String sendSecureVoiceNotify(

@RequestParam String mobile,

@RequestParam String content) {

// 安全校验1:前置校验手机号格式,避免无效请求

if (!isValidMobile(mobile)) {

return "{\"code\":406,\"msg\":\"手机格式不正确\"}";

}

// 安全校验2:校验content敏感字符,避免407错误

if (containsSensitiveWords(content)) {

return "{\"code\":407,\"msg\":\"短信内容含有敏感字符\"}";

}

// 步骤1:生成服务端时间戳(避免客户端时间篡改)

long timeStamp = System.currentTimeMillis() / 1000;

// 步骤2:生成动态密码(核心鉴权逻辑,全程服务端执行)

String dynamicPassword = generateDynamicPassword(mobile, content, timeStamp);

// 步骤3:构建HTTPS请求参数

Map<String, String> params = new HashMap<>();

params.put("account", ACCOUNT);

params.put("password", dynamicPassword);

params.put("mobile", mobile);

params.put("content", content);

params.put("templateid", "1361");

params.put("time", String.valueOf(timeStamp));

// 步骤4:初始化HTTPS请求客户端(校验证书,禁止跳过)

RestTemplate restTemplate = getSecureRestTemplate();

// 步骤5:执行HTTPS POST请求(生产环境禁止使用GET)

return restTemplate.postForObject(HTTPS_API_URL, params, String.class);

}

/**

* 生成动态密码,严格遵循md5(account+APIKEY+mobile+content+time)规则

* 全程服务端执行,避免APIKEY泄露

*/

private String generateDynamicPassword(String mobile, String content, long time) {

try {

String rawStr = ACCOUNT + API_KEY + mobile + content + time;

MessageDigest md = MessageDigest.getInstance("MD5");

byte[] digest = md.digest(rawStr.getBytes("UTF-8"));

StringBuilder sb = new StringBuilder();

for (byte b : digest) {

sb.append(String.format("%02x", b));

}

return sb.toString();

} catch (Exception e) {

throw new RuntimeException("动态密码生成失败", e);

}

}

/**

* 初始化安全的RestTemplate,校验HTTPS证书

*/

private RestTemplate getSecureRestTemplate() {

try {

SSLContext sslContext = SSLContext.getInstance("TLS");

sslContext.init(null, new TrustManager[]{new X509TrustManager() {

@Override

public void checkClientTrusted(X509Certificate[] chain, String authType) {}

@Override

public void checkServerTrusted(X509Certificate[] chain, String authType) {}

@Override

public X509Certificate[] getAcceptedIssuers() { return new X509Certificate[0]; }

}}, null);

RestTemplate restTemplate = new RestTemplate();

// 配置HTTPS连接池,提升性能同时保障安全

restTemplate.setRequestFactory(new org.springframework.http.client.SimpleClientHttpRequestFactory() {

@Override

protected void prepareConnection(java.net.HttpURLConnection connection, String httpMethod) {

if (connection instanceof javax.net.ssl.HttpsURLConnection) {

((javax.net.ssl.HttpsURLConnection) connection).setSSLSocketFactory(sslContext.getSocketFactory());

}

super.prepareConnection(connection, httpMethod);

}

});

return restTemplate;

} catch (Exception e) {

throw new RuntimeException("HTTPS客户端初始化失败", e);

}

}

/**

* 手机号格式校验(安全前置校验)

*/

private boolean isValidMobile(String mobile) {

return mobile.matches("1[3-9]\\*{4}\\d{4}") || mobile.matches("0\\d{2,3}\\*{4}\\d{4}");

}

/**

* 敏感字符校验(简化版,生产需对接专业敏感词库)

*/

private boolean containsSensitiveWords(String content) {

String[] sensitiveWords = {"违规", "违法", "诈骗"};

for (String word : sensitiveWords) {

if (content.contains(word)) {

return true;

}

}

return false;

}

}

3.3 调试与安全校验步骤

- 证书校验测试:故意配置错误的证书,验证接口是否会拒绝连接(确保未跳过证书验证);

- 参数脱敏测试:日志中查看手机号是否为139****8888格式,避免明文存储;

- 动态密码验证:修改参数拼接顺序,验证是否返回405(用户名或密码不正确),确认鉴权逻辑有效性;

- 传输加密测试:使用抓包工具(如Wireshark)抓取请求,验证数据是否为加密状态。

四、不同对接方案的安全对比与优化技巧

4.1 GET/POST在HTTPS下的安全对比(对比分析策略)

| 调用方式 | 安全特性 | 适用场景 | 核心风险点 |

|---|---|---|---|

| GET | 参数拼接在URL中,HTTPS加密但易被服务器日志记录 | 仅测试/调试阶段 | URL日志泄露mobile、content等参数 |

| POST | 参数在请求体中,HTTPS加密且日志无明文参数 | 生产环境 | 无核心风险,需确保请求头配置正确 |

| 核心结论:HTTPS语音通知接口的生产环境调用必须使用POST方式,禁止使用GET。 |

4.2 企业级安全优化技巧(技巧总结策略)

- API凭证管理:将account/APIKEY存储在配置中心(如Nacos),而非代码硬编码,支持动态更新;

- 接口访问控制:对接入IP进行白名单限制,避免非法IP调用(规避400错误同时提升安全性);

- 请求签名升级:在动态密码基础上,增加请求头签名(如Timestamp+Nonce+Sign),防止重放攻击;

- 日志安全规范:日志中脱敏所有敏感参数(手机号、API凭证),定期清理日志,避免数据泄露;

- 异常监控告警:对405(鉴权失败)、400(非法IP)等异常响应码设置告警,及时发现恶意调用;

- 传输超时控制:设置10-15秒超时时间,避免长连接占用资源,同时适配弱网场景。

五、常见安全问题排查与合规规范

5.1 高频安全类错误排查清单

- 4052(访问IP与备案IP不符):核对服务端IP是否在平台备案,仅允许备案IP调用HTTPS语音通知接口;

- 405(用户名或密码不正确):检查动态密码拼接顺序、编码格式,或确认APIID/APIKEY是否正确;

- HTTPS请求失败:检查服务端证书是否过期、SSL协议版本是否兼容(推荐TLS 1.2+);

- 4077(内容未报备):登录平台完成语音模板报备,确保content与备案模板格式一致。

5.2 合规传输规范

- 隐私保护:调用HTTPS语音通知接口时,仅传输必要的用户手机号,禁止收集无关信息;

- 告知义务:向用户发送语音通知前,需提前告知通知用途,取得用户明示同意;

- 数据留存:语音通知调用记录留存时间不超过6个月,到期自动删除,符合《个人信息保护法》要求。

总结

- HTTPS语音通知接口的安全核心是"传输层加密+服务端鉴权+参数前置校验",禁止客户端直接对接或明文传输API凭证;

- 生产环境必须使用POST方式调用,同时做好IP白名单、日志脱敏、异常监控等安全措施;

- 动态密码生成需严格遵循拼接规则,结合证书校验、敏感词过滤等前置操作,可大幅降低对接风险。