微软正在加速淘汰NTLM(新技术局域网管理器)这一已在Windows系统中存在三十余年的传统身份验证协议。该公司宣布将在未来Windows版本中通过分阶段路线图逐步减少、限制并最终默认禁用NTLM,这标志着Windows身份验证安全体系的重要演进。

NTLM长期以来作为Kerberos不可用时的备用验证机制。但由于协议年代久远且存在固有加密缺陷,使其容易遭受重放攻击、中继攻击和哈希传递攻击等安全威胁。

三阶段过渡路线图确保平稳迁移

随着现代安全威胁不断演变,NTLM对这些攻击向量的脆弱性给企业环境带来重大风险。微软决定默认禁用NTLM,反映了采用更强大、基于Kerberos的身份验证机制以符合当代安全标准的必要性。

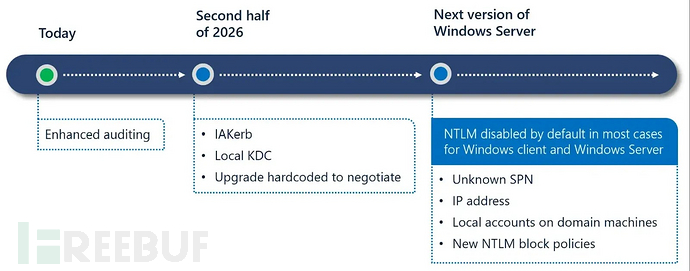

过渡过程采用三阶段方案以最大限度减少对组织的干扰:

| 阶段 | 时间节点 | 核心目标 | 具体措施 |

|---|---|---|---|

| 第一阶段 | 现已可用 | 可视化与审计 | 显示系统中NTLM的使用情况 |

| 第二阶段 | 2026年下半年 | 减少NTLM使用 | 在NTLM回退场景中启用Kerberos |

| 第三阶段 | 未来Windows版本 | 默认禁用 | 默认关闭NTLM同时保留传统支持 |

值得注意的是,微软将为仅支持NTLM的传统场景提供内置支持,最大限度减少对使用旧系统或定制应用程序的组织造成影响。

迁移期间保持向后兼容性

微软强调,默认禁用NTLM并不意味着完全移除该协议。在过渡期间,NTLM仍将保留在操作系统中,必要时可通过策略重新启用,确保持续的向后兼容性。这种方案在实质性安全改进与实际组织需求之间取得了平衡。

微软建议各组织立即着手准备,包括部署增强型NTLM审计、梳理应用程序依赖关系以及将工作负载迁移至Kerberos。同时应在非生产环境中测试禁用NTLM的配置。微软鼓励企业联合身份认证、安全和应用程序负责人共同确保平稳过渡。

对于存在特殊NTLM依赖场景的组织,微软已设立ntlm@microsoft[.]com作为联系渠道。这种分阶段、协作式的过渡方案将使Windows迈向更安全、无密码的未来,同时为企业环境保留支持的迁移路径。