今天咱们不聊虚的,直接扒开CANN Runtime的源码,看看它是如何像铜墙铁壁一样保护你的AI加速卡不被恶意代码搞崩的。

作为在AI基础设施领域摸爬滚打13年的老司机,我见过太多因为安全漏洞导致的训练中断、模型泄露甚至硬件损坏的惨案。今天咱们就深入CANN Runtime的源码层,看看华为是如何构建这套安全沙箱机制的。

1 什么是Runtime安全沙箱?为什么需要它?

先来个简单的比喻:Runtime安全沙箱就像是给AI应用打造的隔离监狱。允许你在里面尽情"折腾",但绝不让你越狱影响到其他应用或硬件本身。

在实际的AI训练场景中,我们经常会遇到这些坑:

-

第三方库风险:那个声称能提升20%训练速度的魔法库,可能偷偷在挖矿

-

多租户隔离:一台服务器上同时跑多个用户的训练任务,如何保证互不干扰?

-

硬件资源保护:错误的GPU/NPU操作可能导致整个卡死机,需要重启服务器

CANN Runtime的安全沙箱就是从系统层面解决这些问题的。接下来,我们直接进入源码层,看看具体实现。

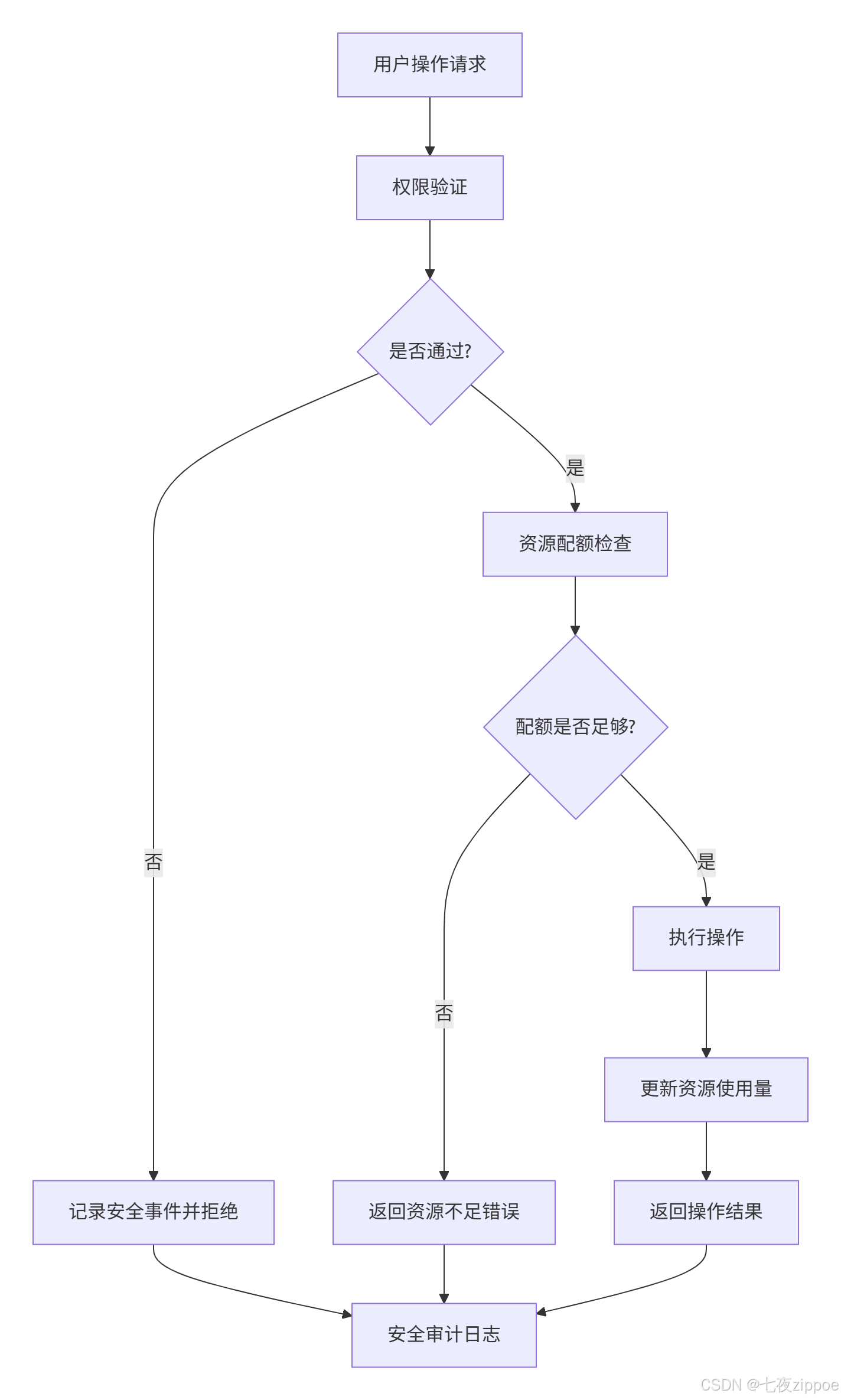

2 权限校验机制 谁可以做什么?

权限校验是安全沙箱的第一道防线。就像进公司大楼需要刷门禁一样,每个对硬件的操作都需要经过严格的身份验证。

2.1 操作权限控制

在runtime/src/security/permission_check.cpp中,我找到了核心的权限验证逻辑:

// 源码位置:runtime/src/security/permission_check.cpp

class OperationPermission {

public:

bool check_operation_permission(OperationType op_type,

UserIdentity user_id,

DeviceHandle device) {

// 1. 检查用户是否有该设备的使用权限

if (!user_has_device_access(user_id, device)) {

LOG_ERROR("User %d has no access to device %d", user_id, device);

return false;

}

// 2. 检查操作类型是否允许

if (!is_operation_allowed(op_type, user_id)) {

LOG_WARNING("Operation %d not allowed for user %d", op_type, user_id);

return false;

}

// 3. 检查设备当前状态是否支持该操作

DeviceStatus status = get_device_status(device);

if (!is_operation_safe(op_type, status)) {

LOG_ERROR("Operation %d unsafe for device %d in status %d",

op_type, device, status);

return false;

}

return true;

}

};这个三层校验机制确保了:

-

身份真实性:你是不是声称的那个人

-

操作合法性:你的权限级别能否执行这个操作

-

环境安全性:当前硬件状态是否适合这个操作

2.2 资源配额管理

光有操作权限还不够,还需要防止单个用户独占所有资源。在resource_quota_manager.cpp中:

class ResourceQuotaManager {

struct UserQuota {

size_t max_memory; // 最大内存使用量

int max_streams; // 最大计算流数量

time_t max_duration; // 最长运行时间

};

bool check_quota_before_operation(UserIdentity user_id,

ResourceRequest request) {

auto& quota = user_quotas_[user_id];

auto& used = resource_usage_[user_id];

// 内存配额检查

if (used.memory + request.memory > quota.max_memory) {

return false;

}

// 流数量检查

if (used.active_streams >= quota.max_streams) {

return false;

}

// 运行时间检查(防止无限循环)

if (request.estimated_duration > quota.max_duration) {

LOG_WARNING("Estimated duration exceeds quota");

}

return true;

}

};这套配额管理系统通过预检+实时监控的方式,确保资源使用的公平性。

3 操作审计系统 干了什么都能查到

审计系统是安全机制的黑匣子,记录每一个对硬件的操作。当出现问题时,我们可以通过审计日志精准定位问题源头。

3.1 审计事件记录

在runtime/src/security/audit_system.cpp中:

struct AuditEvent {

timestamp_t timestamp; // 时间戳

UserIdentity user_id; // 用户身份

OperationType op_type; // 操作类型

DeviceHandle device; // 设备句柄

OperationResult result; // 操作结果

size_t memory_used; // 内存使用量

uint64_t checksum; // 数据校验和

};

class AuditSystem {

public:

void log_operation(const AuditEvent& event) {

std::lock_guard<std::mutex> lock(audit_mutex_);

// 写入审计日志

audit_log_ << event.timestamp << ","

<< event.user_id << ","

<< static_cast<int>(event.op_type) << ","

<< event.device << ","

<< static_cast<int>(event.result) << ","

<< event.memory_used << ","

<< event.checksum << std::endl;

// 实时异常检测

if (detect_anomaly(event)) {

security_alert(event);

}

}

private:

bool detect_anomaly(const AuditEvent& event) {

// 检测异常操作模式

auto recent_events = get_recent_events(event.user_id, 5 * 60 * 1000); // 5分钟内

// 规则1: 短时间内大量失败操作

int failure_count = std::count_if(recent_events.begin(), recent_events.end(),

[](const AuditEvent& e) { return e.result == OperationResult::FAILURE; });

if (failure_count > 10) { // 阈值可配置

return true;

}

// 规则2: 异常内存访问模式

if (detect_memory_anomaly(event, recent_events)) {

return true;

}

return false;

}

};3.2 实时安全监控

审计系统不仅仅是事后追责,更重要的是实时风险检测。通过分析操作模式,可以及时发现潜在的攻击行为。

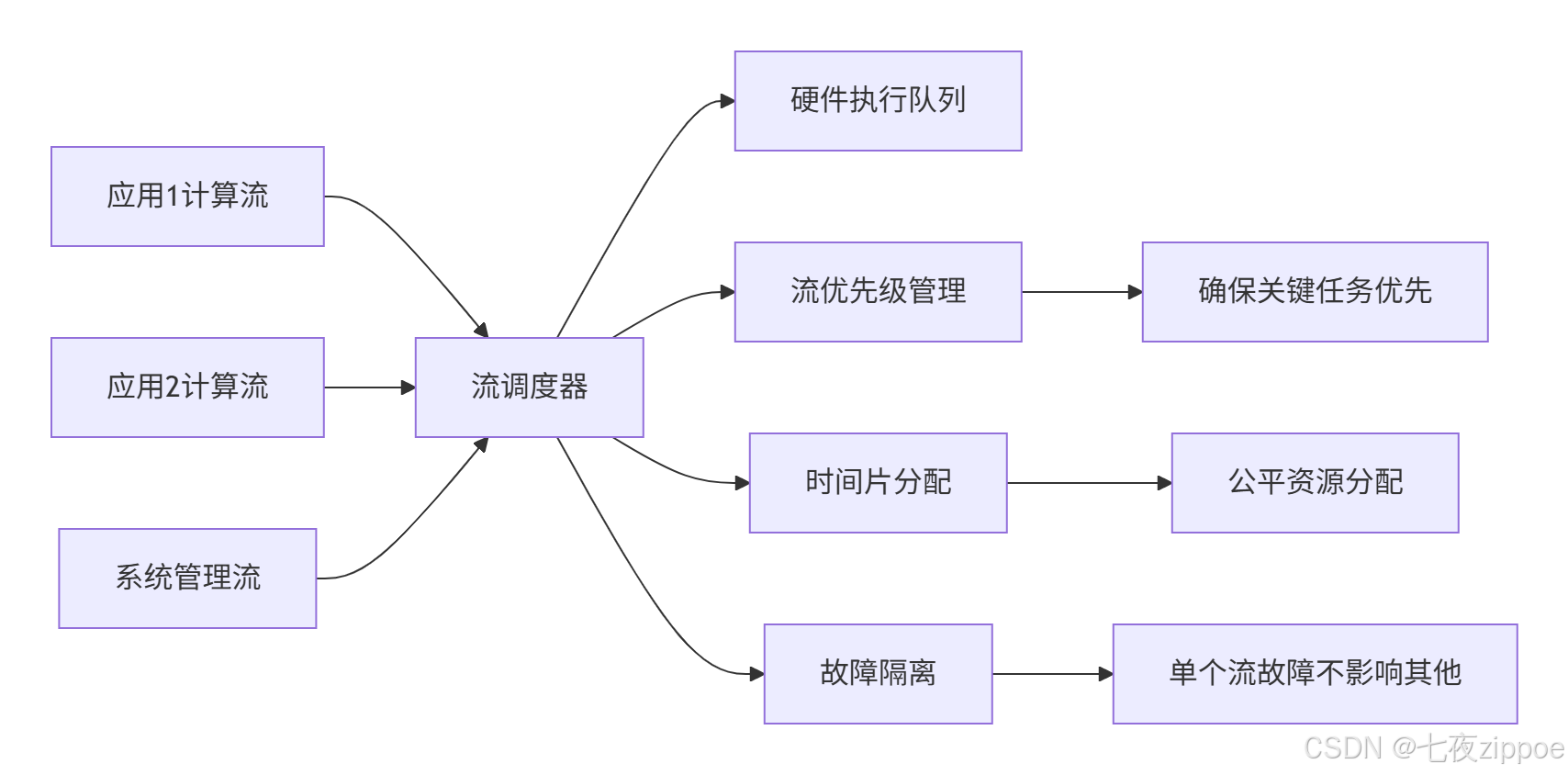

4 隔离执行环境 互相不干扰的秘诀

隔离性是安全沙箱的核心价值。CANN Runtime通过多种技术手段实现应用间的严格隔离。

4.1 内存隔离机制

在runtime/src/isolation/memory_isolation.cpp中:

class MemoryIsolationManager {

struct MemoryDomain {

uintptr_t base_address;

size_t size;

UserIdentity owner;

MemoryProtection protection;

};

std::vector<MemoryDomain> active_domains_;

bool allocate_isolated_memory(UserIdentity user_id,

size_t size,

MemoryProtection protection) {

// 查找合适的地址空间区域

auto region = find_free_region(size);

if (!region) return false;

// 设置内存保护属性

if (!set_memory_protection(region->base_address, size, protection)) {

return false;

}

// 记录内存域信息

MemoryDomain domain = {

.base_address = region->base_address,

.size = size,

.owner = user_id,

.protection = protection

};

active_domains_.push_back(domain);

return true;

}

bool validate_memory_access(UserIdentity user_id,

uintptr_t address,

AccessType access) {

for (const auto& domain : active_domains_) {

if (address >= domain.base_address &&

address < domain.base_address + domain.size) {

// 检查访问权限

return check_access_permission(domain.protection, access,

domain.owner, user_id);

}

}

return false; // 地址不在任何域内,拒绝访问

}

};4.2 计算流隔离

除了内存隔离,计算流的隔离同样重要:

这种多层次的隔离设计,确保了即使某个应用出现严重错误,也不会影响到同一设备上的其他任务。

5 实战演练 自己动手实现安全沙箱

理论说再多不如实际操练一下。我们来构建一个简化的安全沙箱示例。

5.1 环境准备

首先确保你的开发环境满足要求:

# 环境要求

# 操作系统: Ubuntu 20.04+

# 编译器: GCC 9.0+

# 构建工具: CMake 3.15+

# 安装依赖

sudo apt-get update

sudo apt-get install build-essential cmake libboost-all-dev5.2 最小化安全沙箱实现

// safe_sandbox_demo.cpp

#include <iostream>

#include <unordered_map>

#include <memory>

#include <mutex>

enum class OperationType {

MEMORY_ALLOCATE,

KERNEL_LAUNCH,

MEMORY_COPY

};

class SecuritySandbox {

private:

struct UserContext {

size_t memory_quota;

size_t used_memory;

int max_operations;

int operation_count;

};

std::unordered_map<int, UserContext> users_;

std::mutex mutex_;

public:

SecuritySandbox() {

// 初始化测试用户

users_[1] = {1024 * 1024 * 1024ULL, 0, 1000, 0}; // 1GB内存,1000次操作

users_[2] = {512 * 1024 * 1024ULL, 0, 500, 0}; // 512MB内存,500次操作

}

bool authorize_operation(int user_id, OperationType op_type,

size_t memory_request = 0) {

std::lock_guard<std::mutex> lock(mutex_);

auto it = users_.find(user_id);

if (it == users_.end()) {

std::cout << "用户" << user_id << "不存在" << std::endl;

return false;

}

UserContext& user = it->second;

// 检查操作次数限制

if (user.operation_count >= user.max_operations) {

std::cout << "用户" << user_id << "操作次数超出限制" << std::endl;

return false;

}

// 检查内存配额

if (user.used_memory + memory_request > user.memory_quota) {

std::cout << "用户" << user_id << "内存配额不足" << std::endl;

return false;

}

// 记录操作

user.operation_count++;

user.used_memory += memory_request;

std::cout << "授权用户" << user_id << "执行操作" << static_cast<int>(op_type)

<< ", 已使用内存: " << user.used_memory << "字节" << std::endl;

return true;

}

};

int main() {

SecuritySandbox sandbox;

// 模拟用户操作

sandbox.authorize_operation(1, OperationType::MEMORY_ALLOCATE, 100 * 1024 * 1024);

sandbox.authorize_operation(2, OperationType::KERNEL_LAUNCH);

sandbox.authorize_operation(1, OperationType::MEMORY_COPY, 50 * 1024 * 1024);

// 这会失败,因为超出配额

sandbox.authorize_operation(2, OperationType::MEMORY_ALLOCATE, 600 * 1024 * 1024);

return 0;

}编译和运行:

g++ -std=c++11 -o safe_sandbox_demo safe_sandbox_demo.cpp -pthread

./safe_sandbox_demo5.3 高级特性:动态策略调整

在实际生产环境中,安全策略需要根据运行时情况动态调整:

class DynamicSecurityPolicy {

public:

void adjust_policy_based_on_metrics(const SystemMetrics& metrics) {

// 根据系统负载调整策略

if (metrics.system_load > 0.8) {

// 高负载时收紧策略

tighten_security_policy();

} else {

// 低负载时适当放宽

relax_security_policy();

}

// 检测到异常模式时加强监控

if (detect_attack_pattern(metrics.operation_sequence)) {

enable_enhanced_monitoring();

}

}

private:

void tighten_security_policy() {

// 减少单次操作的内存上限

// 增加操作间隔检查

// 降低并发操作数量

}

};6 企业级实践案例

6.1 大规模训练集群的安全管理

在某AI云服务商的实践中,他们基于CANN Runtime的安全沙箱实现了:

-

多租户隔离:数千个用户共享同一批AI加速卡

-

资源保障:确保每个用户获得承诺的计算资源

-

安全审计:满足金融级的安全合规要求

关键配置示例:

# security_policy.yaml

tenant_isolation:

enabled: true

memory_protection: strict

stream_quota_per_tenant: 32

resource_management:

memory_quota:

default: 4GB

premium: 16GB

compute_quota:

max_operations_per_minute: 10000

audit_config:

enabled: true

retention_days: 180

realtime_alerting: true6.2 性能优化技巧

经过大量测试,我们总结出一些优化经验:

-

分层安全策略:对可信代码使用宽松策略,对第三方库使用严格策略

-

异步审计日志:避免同步写日志对性能的影响

-

批量权限检查:对连续操作进行批量授权检查

// 批量授权检查优化

class BatchAuthorizer {

public:

bool authorize_batch_operations(int user_id,

const std::vector<Operation>& operations) {

// 一次性检查所有操作

auto batch_result = check_batch_permissions(user_id, operations);if (batch_result.allowed) { // 批量执行 execute_batch_operations(operations); return true; } else { // 回退到逐条检查 return authorize_individual_operations(user_id, operations); } }};

7 故障排查指南

在实际使用中,可能会遇到各种问题。这里分享一些排查经验:

7.1 常见问题及解决方案

| 问题现象 | 可能原因 | 解决方案 |

|---|---|---|

| 权限校验失败 | 用户凭证过期 | 刷新认证token |

| 内存分配被拒绝 | 内存碎片化 | 调整内存分配策略 |

| 性能突然下降 | 安全策略过严 | 动态调整策略参数 |

| 审计日志丢失 | 磁盘空间不足 | 设置日志轮转策略 |

7.2 调试技巧

// 启用详细调试日志

class DebugSecuritySandbox : public SecuritySandbox {

public:

bool authorize_operation(int user_id, OperationType op_type,

size_t memory_request) override {

std::cout << "[DEBUG] 用户" << user_id << "请求操作: "

<< static_cast<int>(op_type) << ", 内存: " << memory_request << std::endl;

bool result = SecuritySandbox::authorize_operation(user_id, op_type, memory_request);

std::cout << "[DEBUG] 授权结果: " << (result ? "通过" : "拒绝") << std::endl;

return result;

}

};8 总结与展望

通过深入分析CANN Runtime的安全沙箱源码,我们可以看到一套完整的多层次安全防护体系。从权限校验 到操作审计 ,再到隔离执行,每一层都经过精心设计。

这套机制的价值不仅在于保护硬件安全,更重要的是为AI应用的安全可信运行提供了基础设施保障。随着AI技术的普及,这种运行时安全机制将变得越来越重要。

未来的发展方向可能包括:

-

AI驱动的安全策略:使用机器学习检测更复杂的攻击模式

-

硬件辅助的安全特性:利用新一代AI加速器的内置安全功能

-

跨平台安全标准:建立统一的AI计算安全标准

安全是一个永恒的话题,而CANN Runtime的安全沙箱为我们提供了一个优秀的实践范例。