渗透测试 通过模拟真实黑客的攻击行为,帮助识别系统、网络或应用程序中的潜在漏洞

在当今数字化时代,网络攻击层出不穷,企业和组织面临着日益严峻的安全威胁。渗透测试(Penetration Testing)作为一种主动的安全防御手段,通过模拟真实黑客的攻击行为,帮助识别系统、网络或应用程序中的潜在漏洞。这种测试的核心目标是在系统正式上线或投入使用前,提前发现并修复可能被恶意利用的弱点,从而降低安全风险。渗透测试不仅能够验证现有安全措施的有效性,还能为组织提供针对性的改进建议,确保其信息系统具备足够的抗攻击能力。通过这种方式,渗透测试为组织构建了一道坚实的防线,使其在面对潜在威胁时能够从容应对。

渗透测试概述

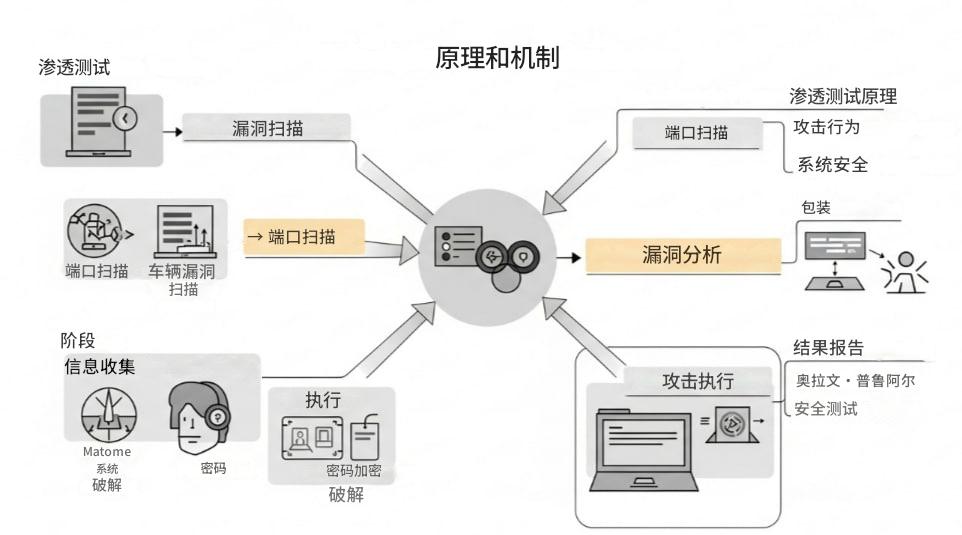

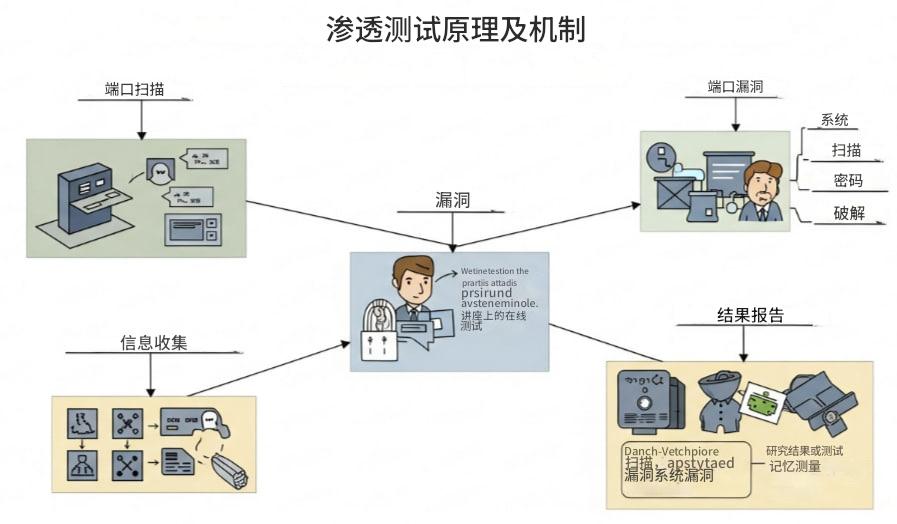

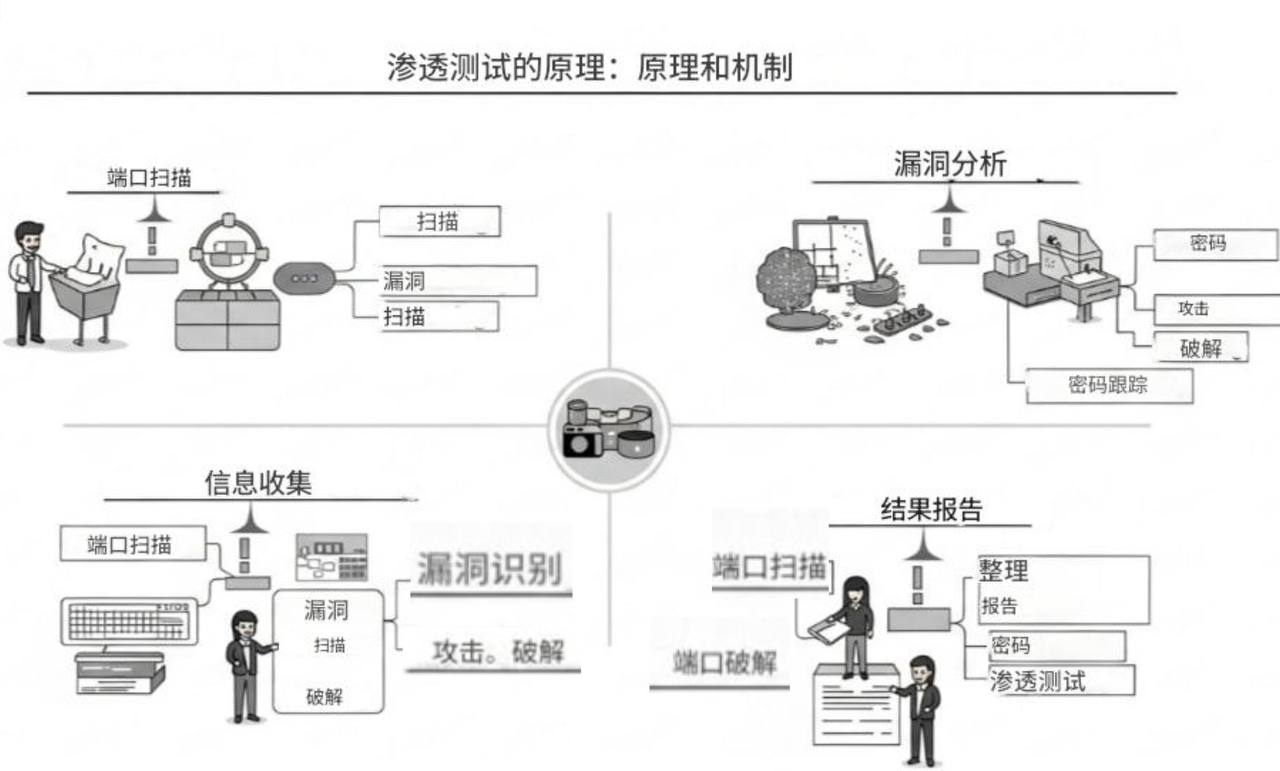

渗透测试Penetration Testing是一种模拟攻击测试,用于识别系统、网络或应用程序中的安全漏洞。其目标是在系统上线之前先发现可能的弱点,从而进行修复。渗透测试的步骤通常包括信息收集、漏洞扫描、攻击模拟、后期利用以及报告与修复建议。信息收集阶段,测试人员会收集目标系统的相关信息,例如域名、IP地址、开放端口和服务等;漏洞扫描阶段则使用自动化工具扫描目标系统,以识别已知的漏洞和配置错误;攻击模拟阶段,测试人员会按照黑客的视角尝试利用发现的漏洞进行合法的攻击模拟;后期利用阶段,在成功入侵后,评估该访问权限的深度和范围,测试系统的数据保护措施的有效性;编写详细的报告,描述测试过程、发现的漏洞、潜在风险以及建议的修复措施。

合法性

渗透测试必须在获得充分授权的情况下进行,没有明确的书面授权进行渗透测试是非法的。这一点至关重要,因为未经授权的测试不仅可能违反法律法规,还可能导致对目标系统的意外破坏或数据泄露。在进行渗透测试之前,必须与目标组织签订正式的授权协议,明确测试的范围、方法和责任。只有在合法授权的前提下,渗透测试才能发挥其应有的作用,帮助组织提升安全性,而不是成为非法入侵的工具。

实施流程

渗透测试的实施流程通常分为几个关键阶段。首先是信息收集阶段,测试人员会通过各种手段收集目标系统的基本信息,包括域名解析、IP地址范围、公开的服务和端口等。其次是漏洞扫描阶段,利用自动化工具如Nmap、Nessus等,对目标系统进行扫描,识别已知的安全漏洞和配置错误。接下来是攻击模拟阶段,测试人员会尝试利用发现的漏洞进行模拟攻击,验证漏洞的可利用性。在成功入侵后,进入后期利用阶段,评估攻击者在系统中的权限深度,以及能否进一步横向移动或访问敏感数据。编写详细的测试报告,记录整个过程、发现的问题以及修复建议,供组织参考和改进。

渗透测试的实施流程通常分为几个关键阶段。首先是信息收集阶段,测试人员会通过各种手段收集目标系统的基本信息,包括域名解析、IP地址范围、公开的服务和端口等。其次是漏洞扫描阶段,利用自动化工具如Nmap、Nessus等,对目标系统进行扫描,识别已知的安全漏洞和配置错误。接下来是攻击模拟阶段,测试人员会尝试利用发现的漏洞进行模拟攻击,验证漏洞的可利用性。在成功入侵后,进入后期利用阶段,评估攻击者在系统中的权限深度,以及能否进一步横向移动或访问敏感数据。编写详细的测试报告,记录整个过程、发现的问题以及修复建议,供组织参考和改进。

实际应用

渗透测试在实际应用中发挥着重要作用。例如,某金融机构在上线新的在线支付系统前,委托安全公司进行渗透测试。测试人员发现系统中存在多个SQL注入漏洞,这些漏洞可能被黑客利用来窃取用户数据。通过及时修复这些漏洞,该机构成功避免了潜在的安全事故。渗透测试还可以帮助组织评估第三方供应商的安全性,例如在接入云服务或合作伙伴系统时,通过渗透测试确保其安全性符合要求。这些实际案例表明,渗透测试不仅是技术手段,更是组织安全策略的重要组成部分。

价值与意义

价值与意义

渗透测试的价值与意义在于其能够主动发现并修复安全漏洞,避免潜在的经济损失和声誉损害。通过模拟真实攻击,渗透测试能够暴露系统中的薄弱环节,促使组织采取针对性的改进措施。渗透测试还能提升员工的安全意识,因为测试过程中可能会发现人为因素导致的安全问题,如弱密码、权限滥用等。长远来看,定期的渗透测试有助于组织建立持续的安全改进机制,使其在面对不断演变的网络威胁时,始终保持高度的安全警惕和应对能力。