DVWA、SQLi-LABS 和 Pikachu 都是非常经典的Web安全漏洞测试平台(俗称"靶场")。它们的主要区别在于侧重点不同:

-

DVWA 是一个综合性的入门靶场,包含了从暴力破解到SQL注入、XSS等多种常见漏洞,非常适合新手全面了解Web安全。

-

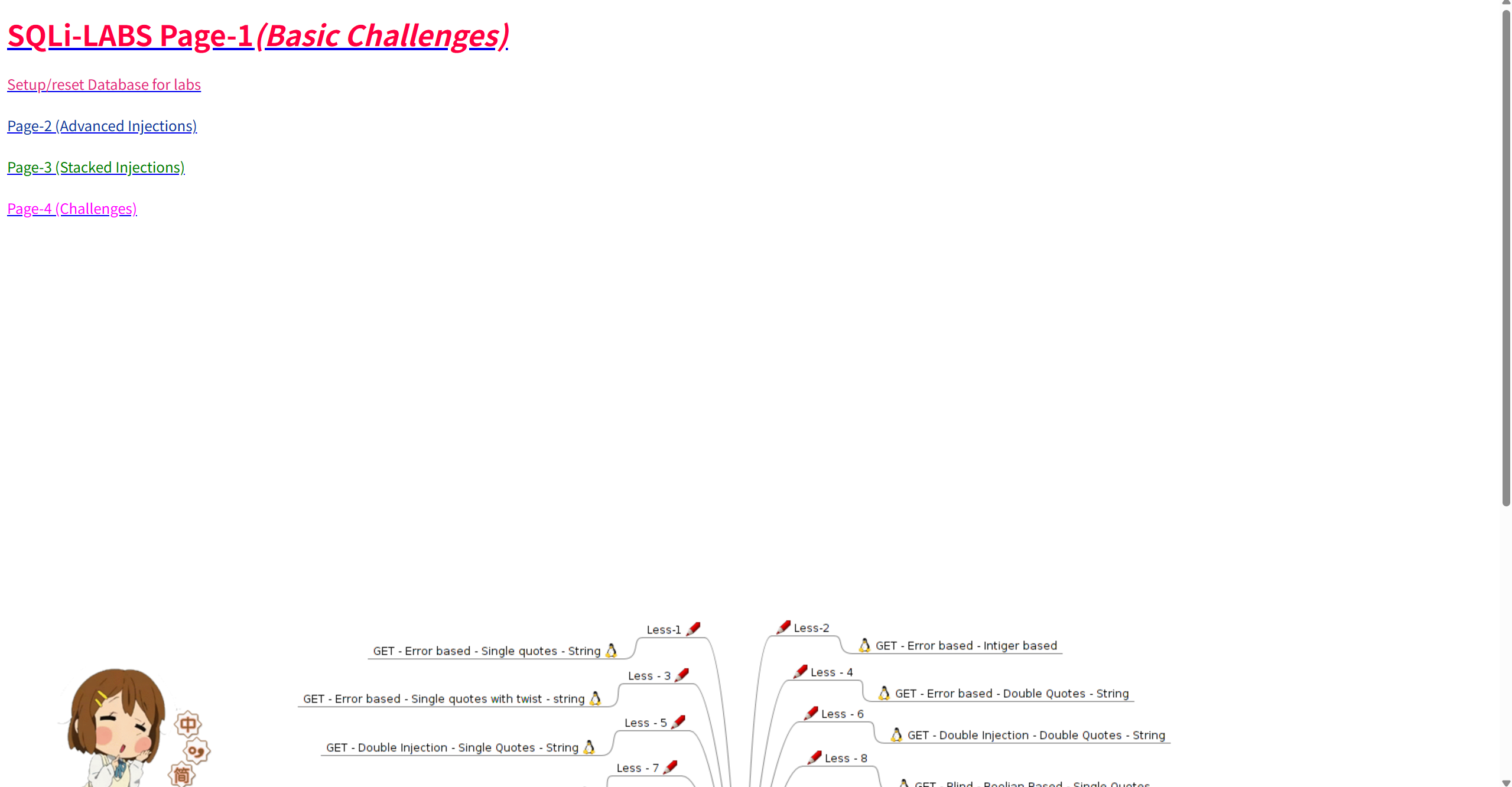

SQLi-LABS 是一个专注于SQL注入漏洞的专项靶场,它包含了超过60种不同类型的SQL注入场景,是深入学习SQL注入的绝佳选择。

-

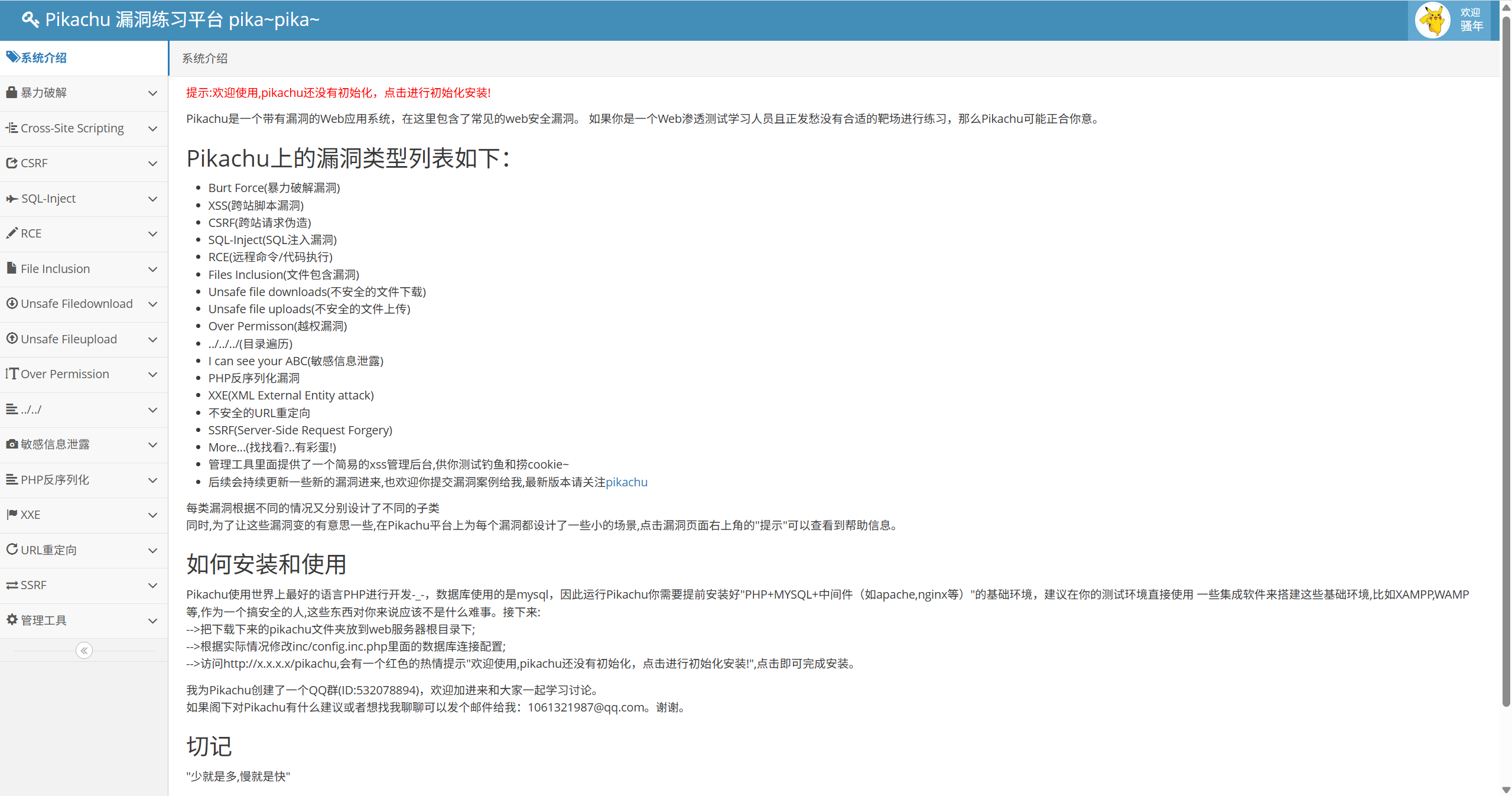

Pikachu 是一个国产的、包含多种漏洞的练习平台,它的漏洞设计更贴近国内开发环境,且包含一些像XXE这样的特色漏洞。

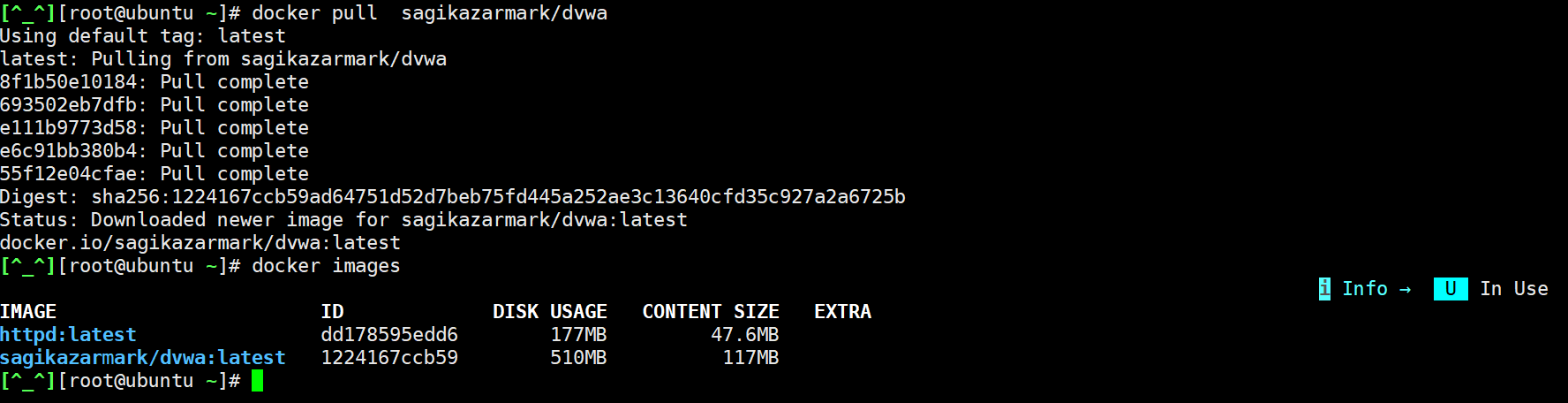

一、DVWA搭建步骤

①下载并查看镜像

下载镜像

docker pull sagikazarmark/dvwa查看镜像

docker images

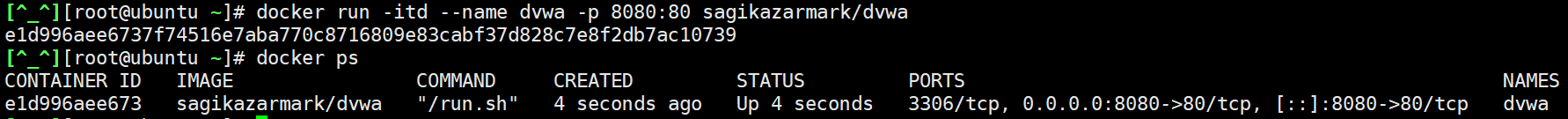

②创建并启动容器

docker run -itd --name dvwa -p 8080:80 sagikazarmark/dvwa

③进入容器

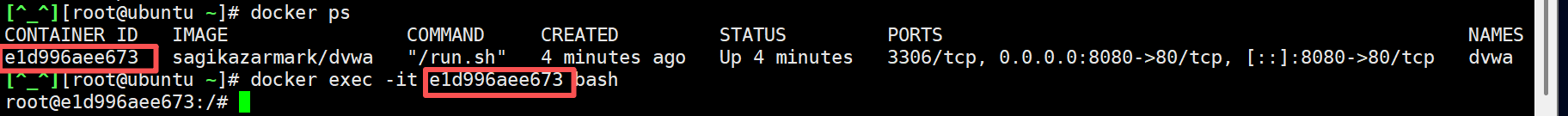

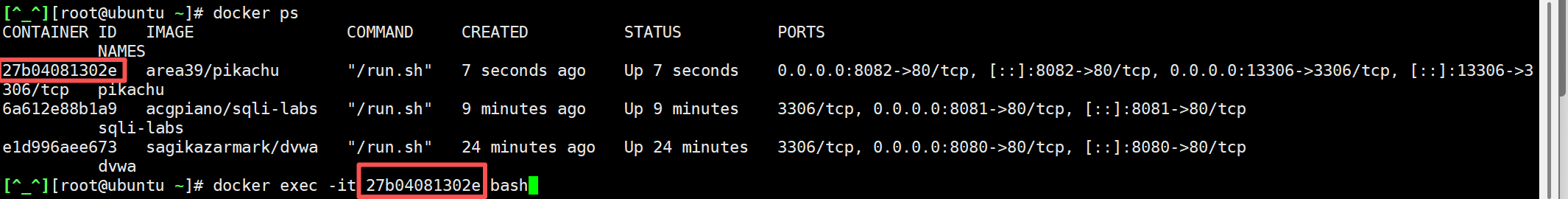

查看容器id

docker ps进入容器

docker exec -it e1d996aee673 bash

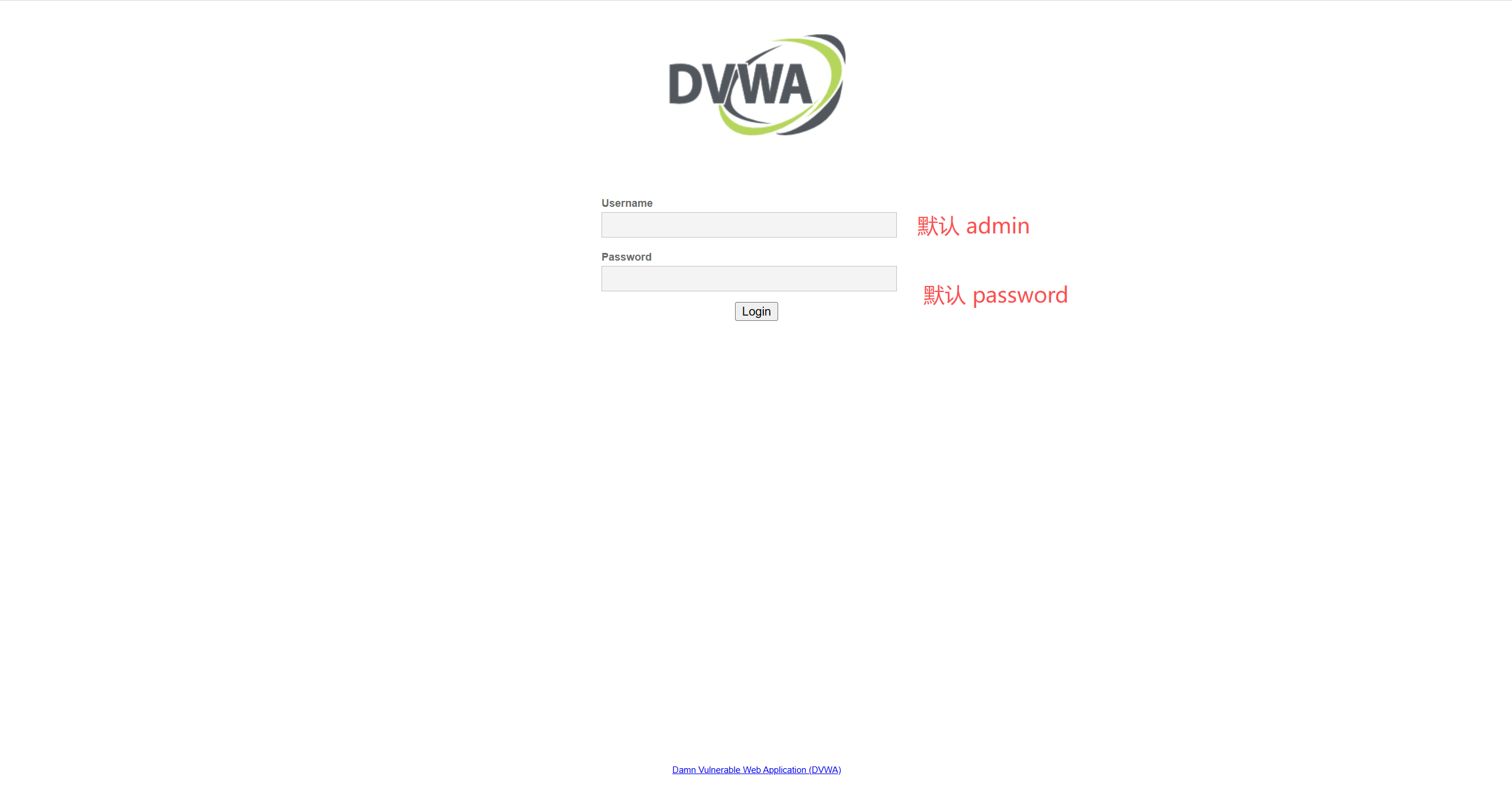

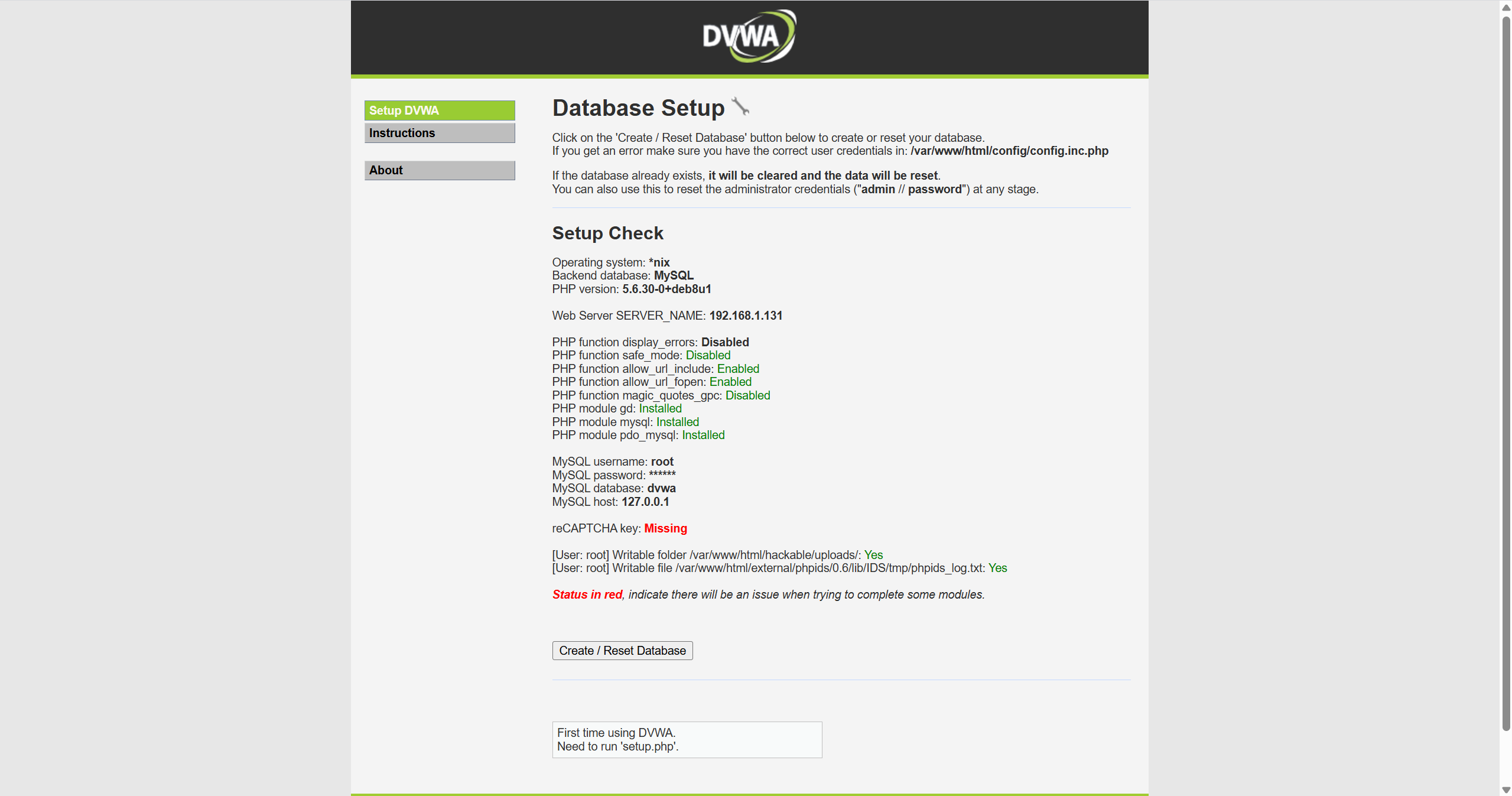

④打开浏览器,输入DVWA服务器的ip地址与端口号

格式

ip地址:端口号

查看ip地址(退出容器查看,退出容器命令exit)

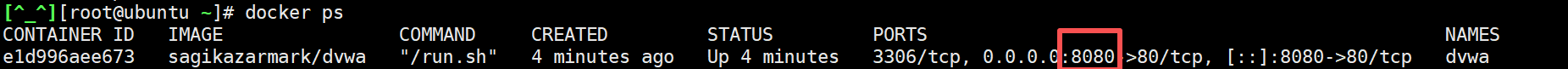

ifconfig查看端口号

docker ps

二、Sqli-labs搭建步骤

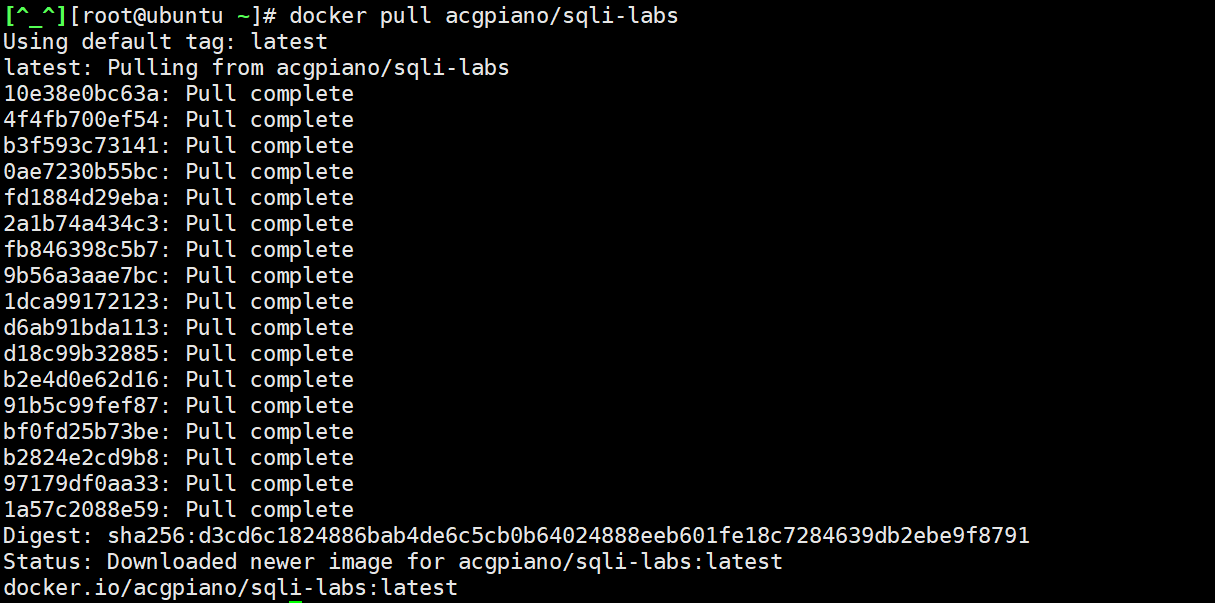

①下载镜像

下载镜像前如未退出容器,输入exit退出上一个容器

docker pull acgpiano/sqli-labs

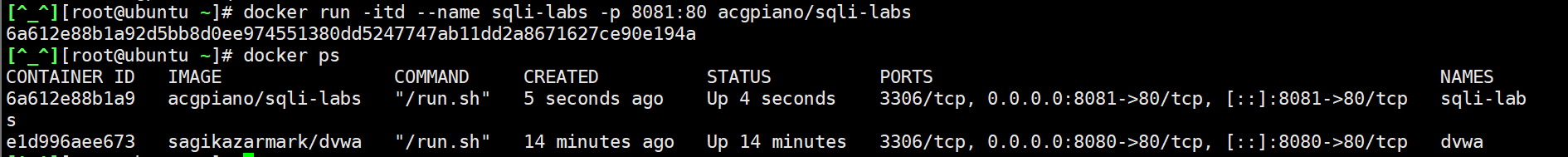

②创建容器并启动,端口映射

创建容器启动端口映射

docker run -itd --name sqli-labs -p 8081:80 acgpiano/sqli-labs查看容器是否运行

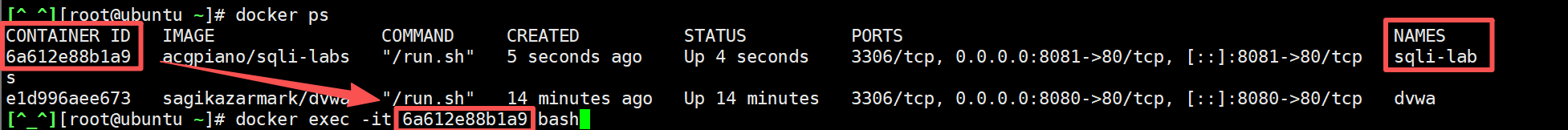

docker ps

③进入容器

docker exec -it 6a612e88b1a9 bashbash前的ID使用docker ps 查看自己的容器ID

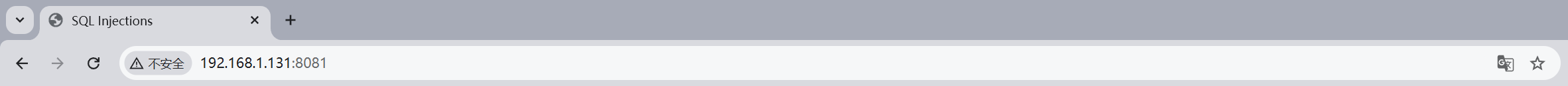

④打开浏览器,输入IP地址与端口号

三、Pikachu搭建步骤

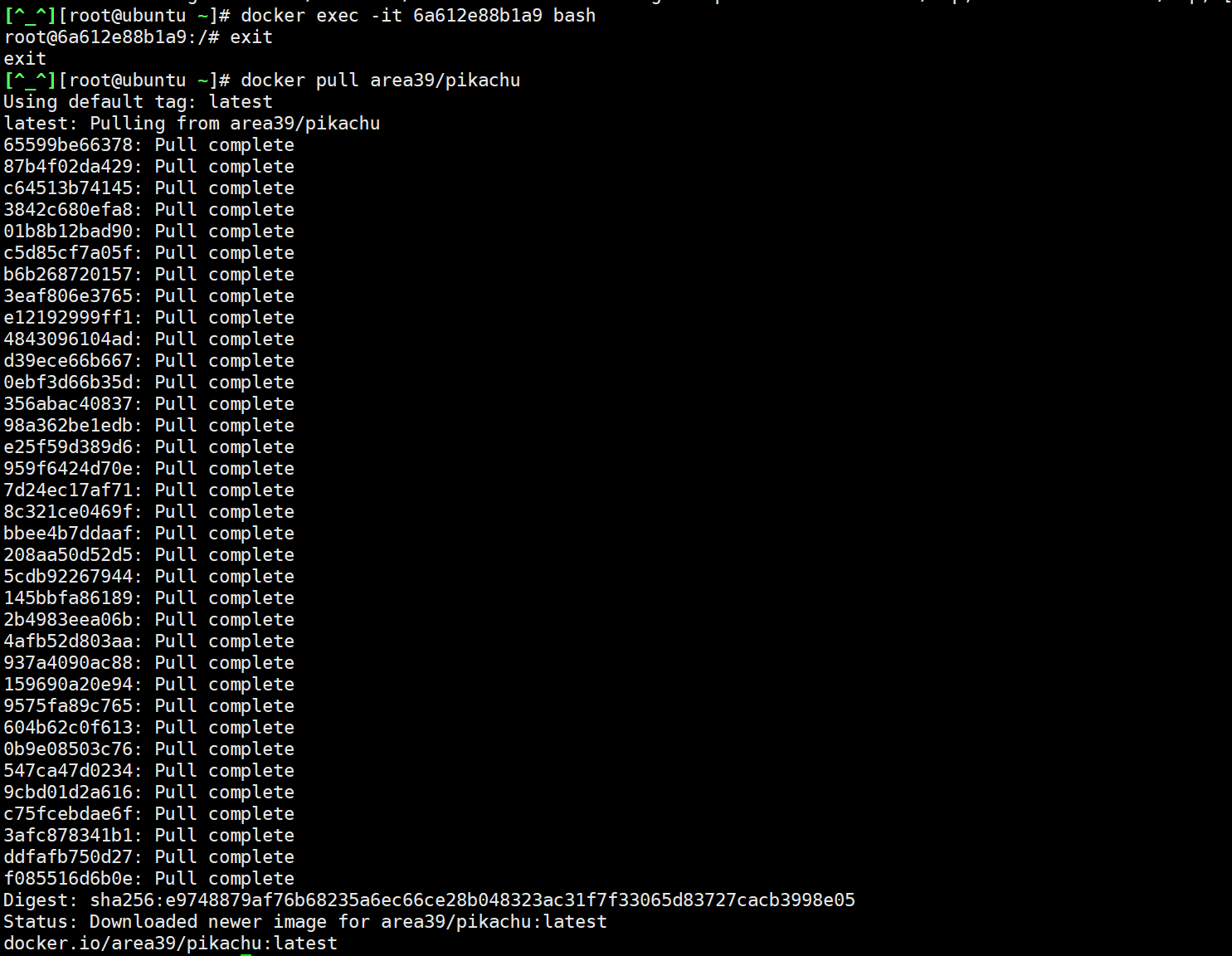

①下载镜像

下载镜像前如未退出容器,输入exit退出上一个容器

docker pull area39/pikachu

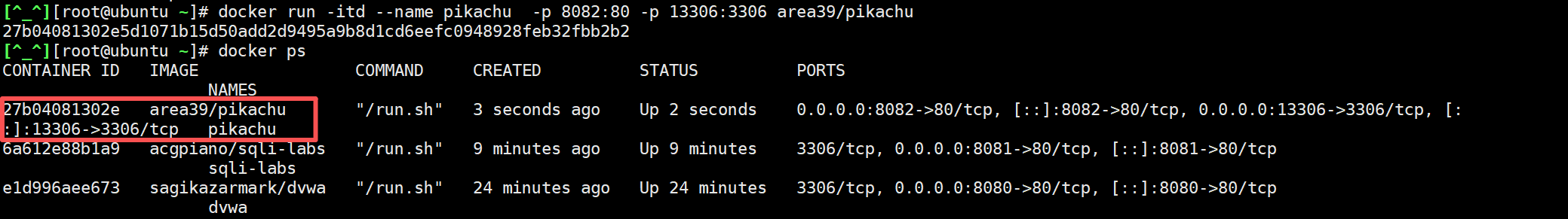

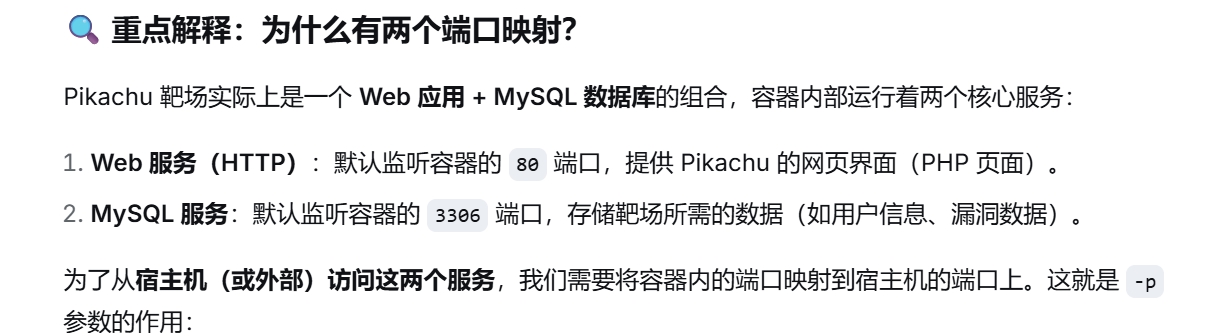

②创建容器并启动容器,端口映射

docker run -itd --name pikachu -p 8082:80 -p 13306:3306 area39/pikachu

③进入容器

docker exec -it 27b04081302e bash

④打开浏览器,输入ip地址与端口号