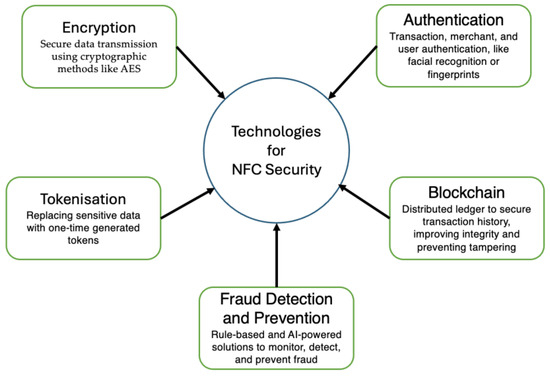

NFC安全采用多层防护体系:1)物理层通过极短通信距离(0-4厘米)形成天然屏障;2)硬件层采用独立SE芯片存储密钥并完成加密运算,实现物理隔离;3)协议层通过动态令牌和距离边界限制防范中继/重放攻击;4)应用层采用双向认证机制。这种"洋葱式"防御使NFC成为民用领域最安全的近场通信技术,破解需同时突破物理接触、硬件拆解和加密算法三重难关,实际攻击成本极高。安全短板主要存在于用户行为层面。

NFC的安全性是其能够承载银行卡支付(Apple Pay)、身份认证(身份证/护照)和车钥匙(CCC Digital Key)的基石。如果NFC不安全,我们的财产和车辆早就被洗劫一空了。

NFC的安全保障是一个**"洋葱式"**的多层防御体系,从物理距离到芯片硬件,再到加密算法,层层设防。

第一层:物理安全(最底层的天然屏障)

NFC(Near Field Communication)名字里的"Near(近)"本身就是一种安全机制。

-

极短的通信距离: NFC的有效工作距离通常在 0-4厘米。这意味着:

-

黑客想要攻击你,必须身体贴着你(或者贴着你的车门把手)。这种明显的侵犯行为极易被察觉。

-

相比之下,Wi-Fi、蓝牙、UWB的信号可以覆盖几十米甚至上百米,黑客可以躲在远处的角落里用笔记本电脑进行攻击,而NFC做不到。

-

窃听难度极大: 虽然理论上可以用高灵敏度的定向天线在稍远(如1米)的地方侦测到磁场波动,但要解析出完整的加密数据,信号信噪比要求极高,现实操作难度极大。

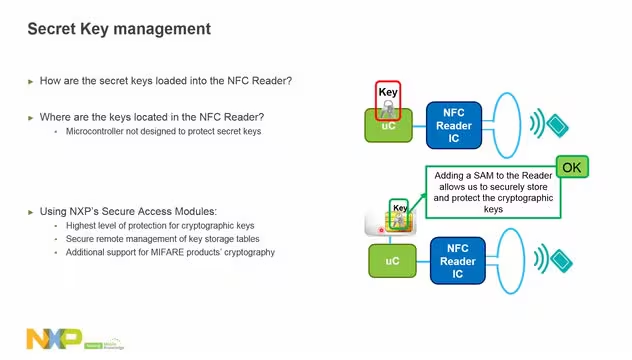

第二层:硬件安全(SE芯片------保险柜)

这是手机NFC安全的核心。你的银行卡密码、车钥匙密钥,并不是存在手机的硬盘里(Flash闪存),也不是存在操作系统里(Android/iOS),而是存在一个独立的硬件保险柜中。

这个保险柜叫 SE(Secure Element,安全单元)。

-

物理隔离: SE是一颗独立的芯片(或者集成在NFC芯片/eSIM芯片中)。它与手机的主处理器(CPU)和操作系统是物理隔离的。

-

不仅是存储,更是计算: SE不仅仅存密钥,它还负责算密钥。

-

当读卡器发来验证请求时,手机CPU把数据丢进SE芯片。

-

SE在芯片内部完成加密运算,只把结果扔出来。

-

关键点: 私钥永远不出SE芯片。哪怕你的手机越狱了、Root了、中了木马病毒,黑客控制了你的操作系统,他也读不到SE芯片里的私钥,无法复制你的车钥匙。

-

防篡改设计: SE芯片通常具备防物理攻击能力(如探针探测时自毁数据)。

第三层:通信协议安全(防重放、防中继)

假设有一个黑客,拿着一个信号放大设备,想把你车钥匙的信号"延长"到远处(中继攻击),或者把刚才你刷卡的信号录下来再放一遍(重放攻击),NFC怎么防?

- 动态令牌(One-Time Password / Token):

-

NFC通信绝不是发送固定的密码(比如"123456")。

-

每次刷卡,读写器都会发一个随机数(Challenge)。NFC卡片必须用私钥对这个随机数进行加密计算(Response)。

-

因为随机数每次都变,所以计算结果每次都不一样。黑客录下你上一次的信号,再去刷是无效的。

-

距离边界限制(Distance Bounding):

-

虽然NFC主要靠短距离,但在一些高安全协议中,会计算信号往返的时间。如果黑客试图中继信号,会增加传输延迟,从而被系统识别并拒绝。

第四层:应用层加密(双向认证)

车钥匙和车辆之间的对话,是经过双向认证的。

-

非对称加密(PKI体系):

-

车钥匙(手机)里有公钥和私钥。

-

车辆里也有公钥和私钥。

-

流程:

-

车问手机:你是真钥匙吗?(发难题给手机解)

-

手机答:我是真的,看我解开了。(手机证明了自己)

-

手机反问车:你是真车吗?别是黑客伪装的读卡器想套我话。(发难题给车解)

-

车答:我是真车。(车证明了自己)

- 这种机制确保了手机不会随随便便把数据发给一个伪造的刷卡机。

总结:黑客想破解NFC车钥匙有多难?

他需要同时做到以下几点:

-

物理上: 紧贴着你或者你的车,且不被你发现。

-

硬件上: 拥有价值数百万美元的实验室设备,把你的手机拆开,用离子束显微镜去物理破解那颗SE芯片(且大概率触发自毁)。

-

算法上: 破解目前世界顶级的AES或ECC加密算法(这在数学上几乎不可能)。

所以,NFC是目前民用领域最安全的近场通信技术之一。 它的安全短板通常不在技术本身,而在于用户行为(比如手机丢了且没设锁屏密码,或者主动把NFC钥匙授权给了不可信的人)。