一、实验内容

www服务器配置管理, wireshark数据包分析

二、实验目的

-

了解WWW服务的体系结构与工作原理,掌握利用Microsoft的IIS实现WWW服务的基本配置,掌握WEB站点的管理

-

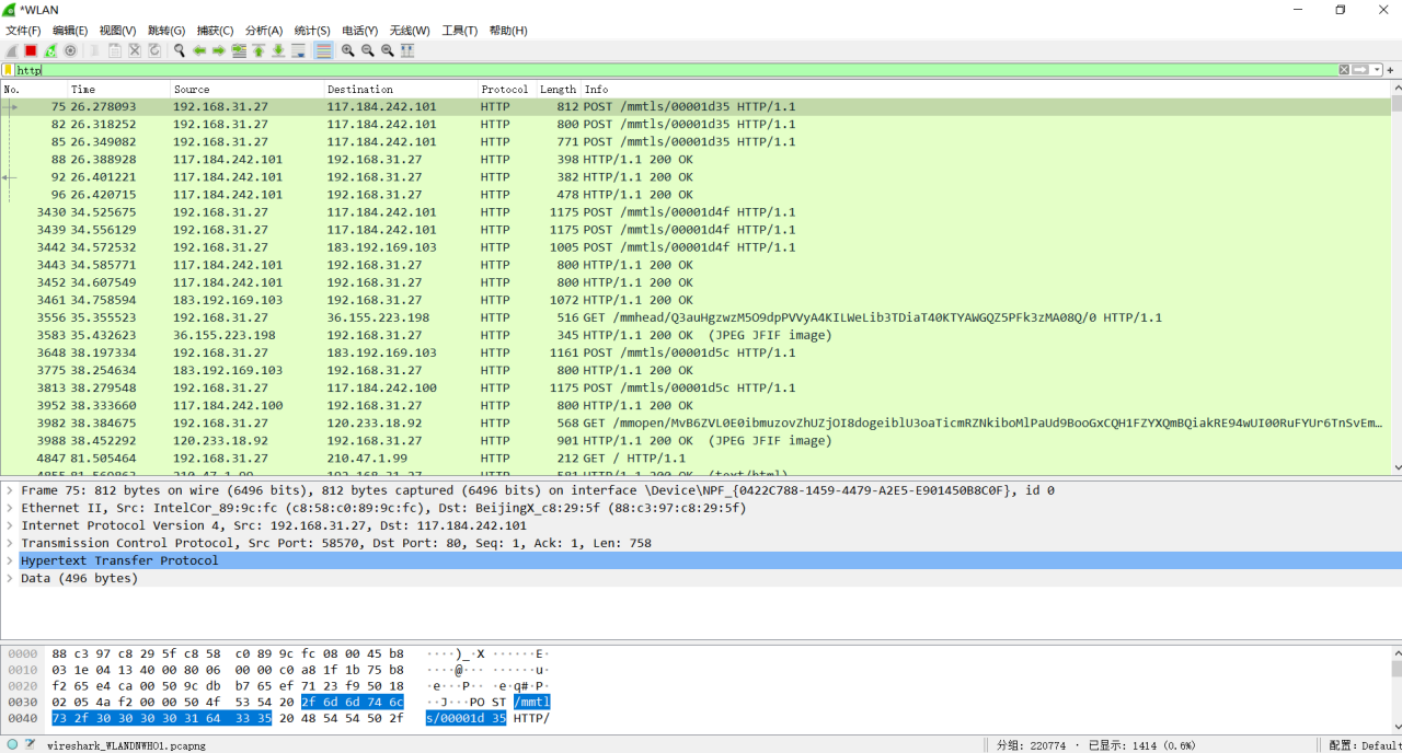

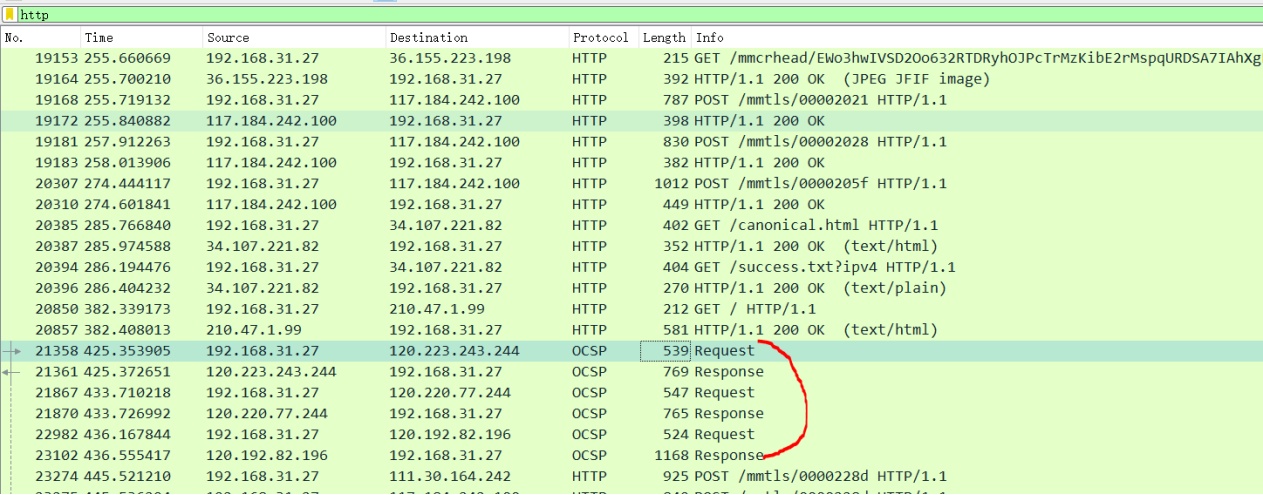

利用Wireshark抓取http数据包进行分析。运行软件Wireshark,设置过滤条件http:捕获与IP地址192.168.31.27相关的http数据包。

三、实验环境

操作系统:Windows

一台主机

软件:wireshark,IIS

四、实验原理

- World Wide Web环球信息网(也称Web、WWW或万维网)是Internet上集文本、声音、动画、视频等多种媒体信息于一身的信息服务系统,整个系统由Web服务器、浏览器(Browser)及通信协议等3部分组成。WWW采用的通信协议是超文本传输协议(HTTP,HyperText Transfer Protocol),它可以传输任意类型的数据对象,是Internet发布多媒体信息的主要协议。通过超文本传输协议向用户提供多媒体信息,这些信息的基本单位是网页,每一个网页可包含文字、图像、动画、声音、视频等多种信息。WWW中的信息资源主要由一篇篇的网页为基本元素构成,所有网页采用超文本标记语言(HTML,HyperText Markup Language)来编写,HTML对Web页的内容、格式及Web页中的超链进行描述。

- Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是抓取网络封包,并尽可能显示出详细的网络封包资料。网卡工作模式有混杂模式(Promiscuous mode)和非混杂模式。默认情况下网卡只把发给本机的包(包括广播包)传递给上层程序,其它的包一律丢弃。但当网卡工作于混杂模式时,接收所有经过网卡的数据包,包括不是发给本机的包,并把数据包传递给上层程序。Wireshark就是根据这个原理,将网卡设置成混杂模式,捕获共享网络中的所有数据帧。

五、实验过程

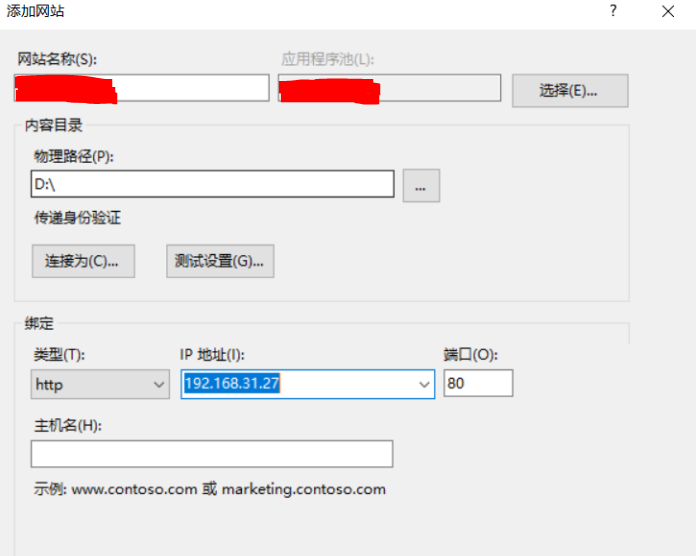

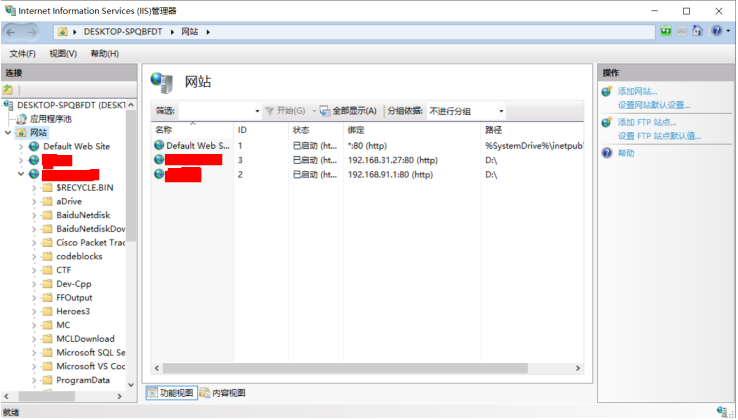

打开IIS

添加网站

网站名称命名为xxx

物理路径选择D盘

IP地址设置为192.168.31.27

设置成功

六、实验结果与分析

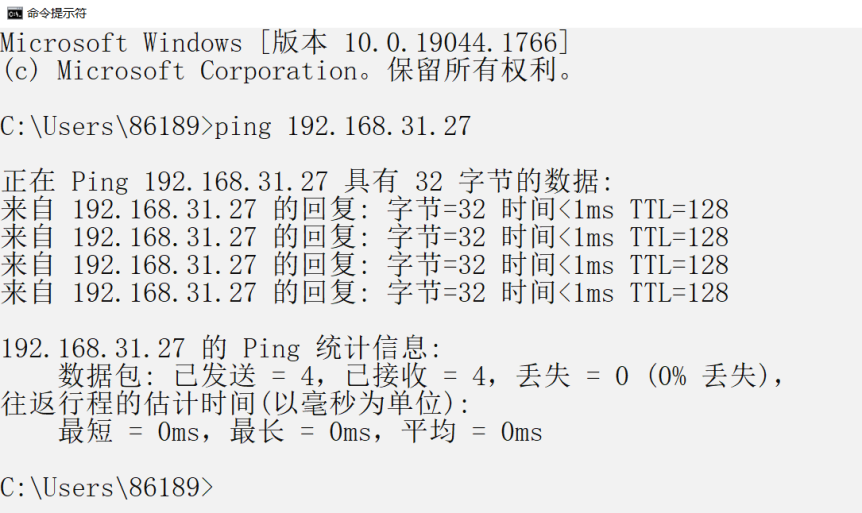

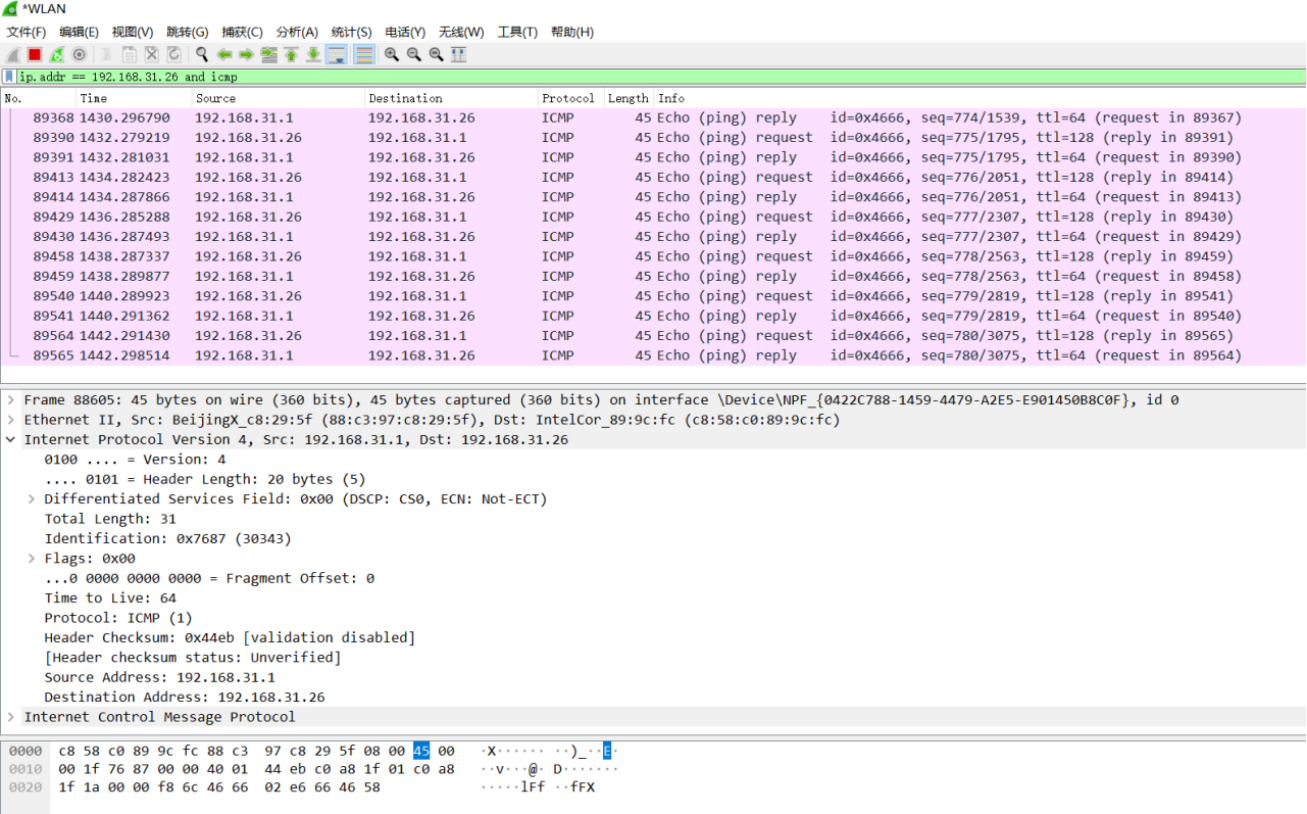

1. 使用ping命令测试此IP地址

2. 打开浏览器,在地址栏输入http://192.168.31.27/

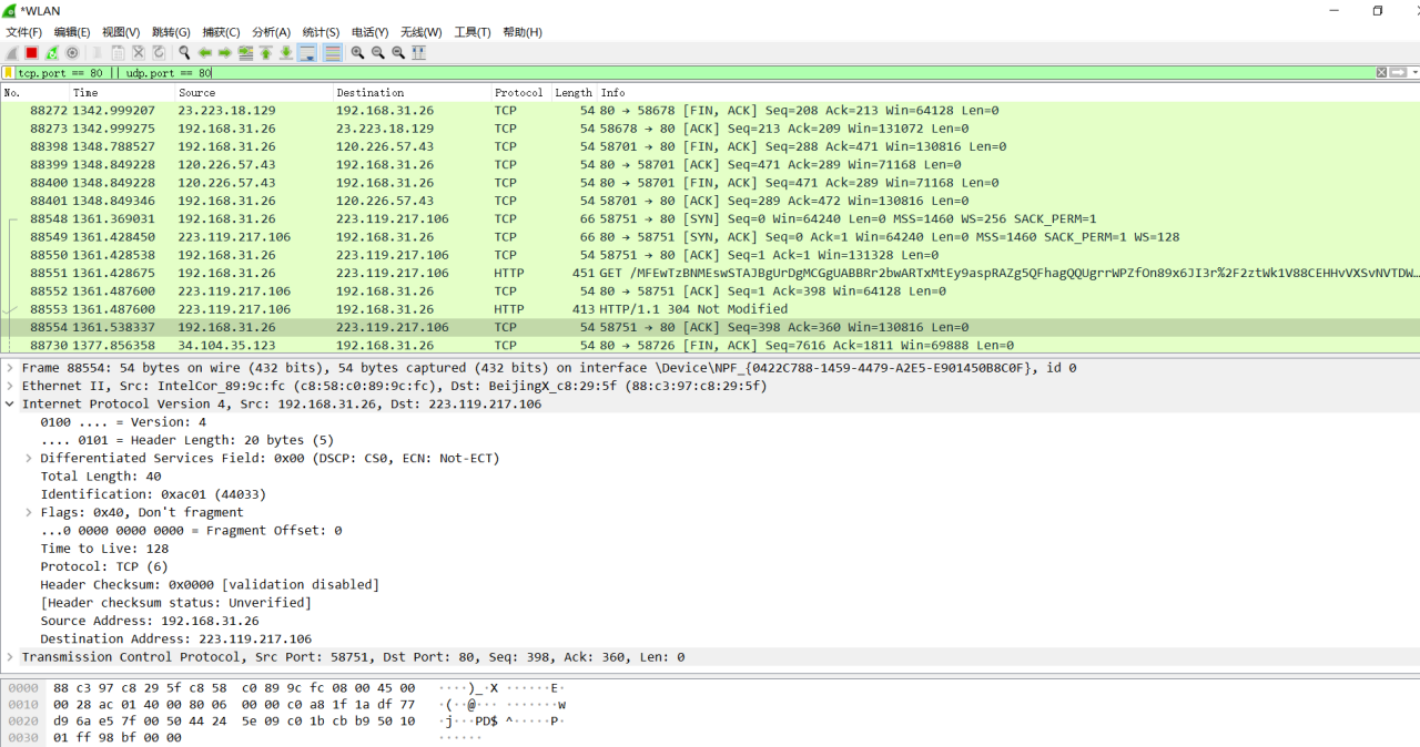

3. wireshark捕获数据包分析

设置过滤条件:http

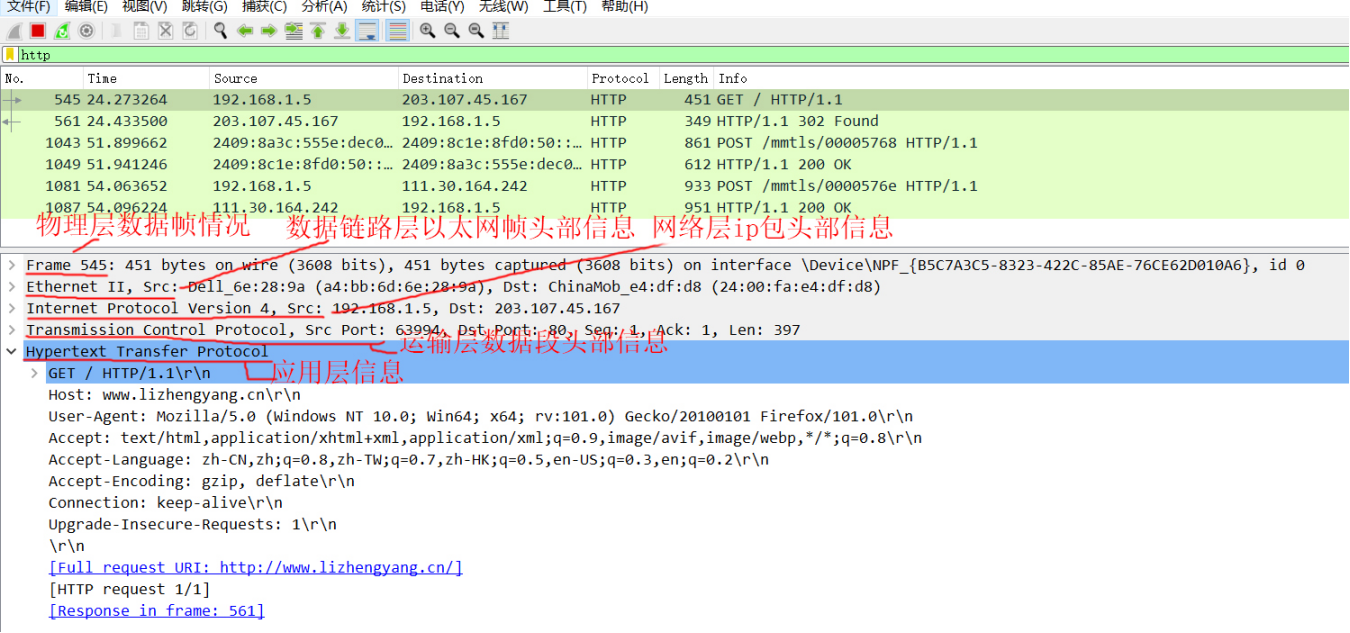

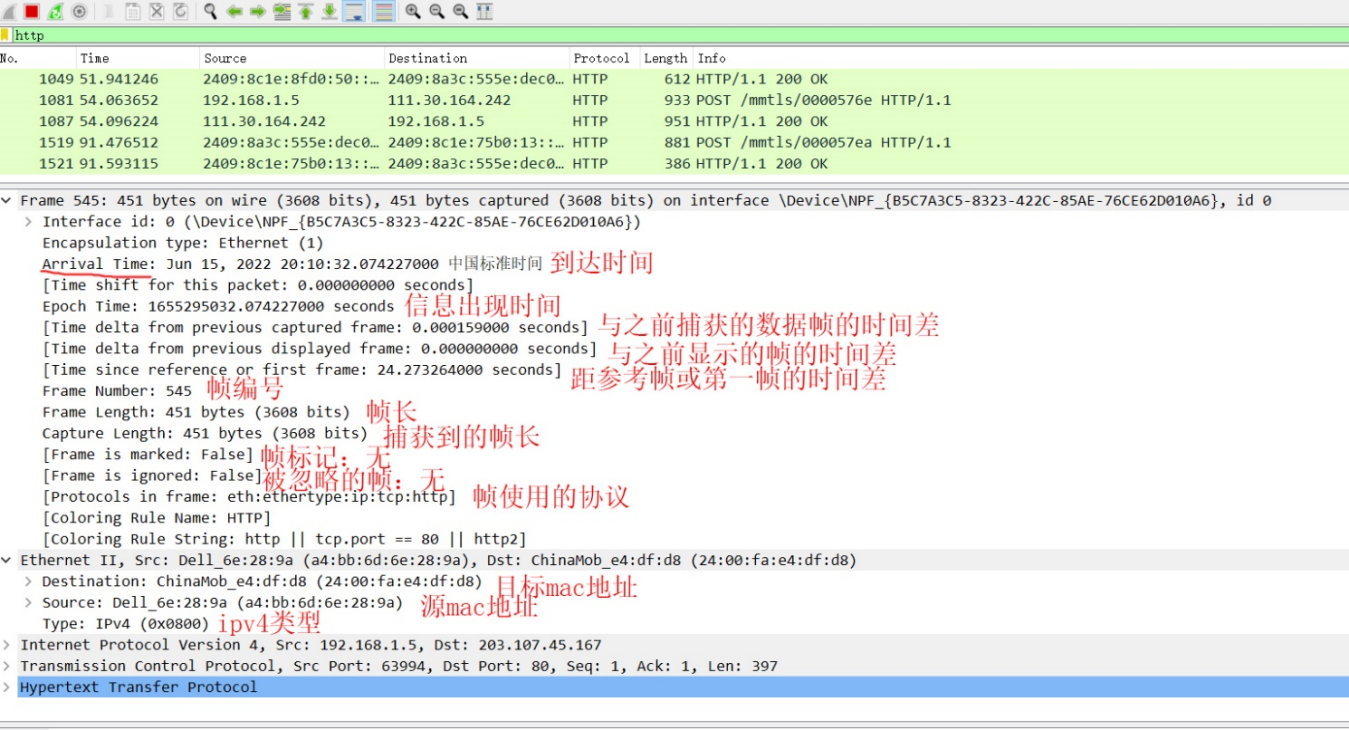

(1)Frame

物理层的数据帧概况。

(2)Ethernet II

数据链路层以太网帧头部信息,一般包含源(本机)、目的地(服务器)物理地址(MAC)。

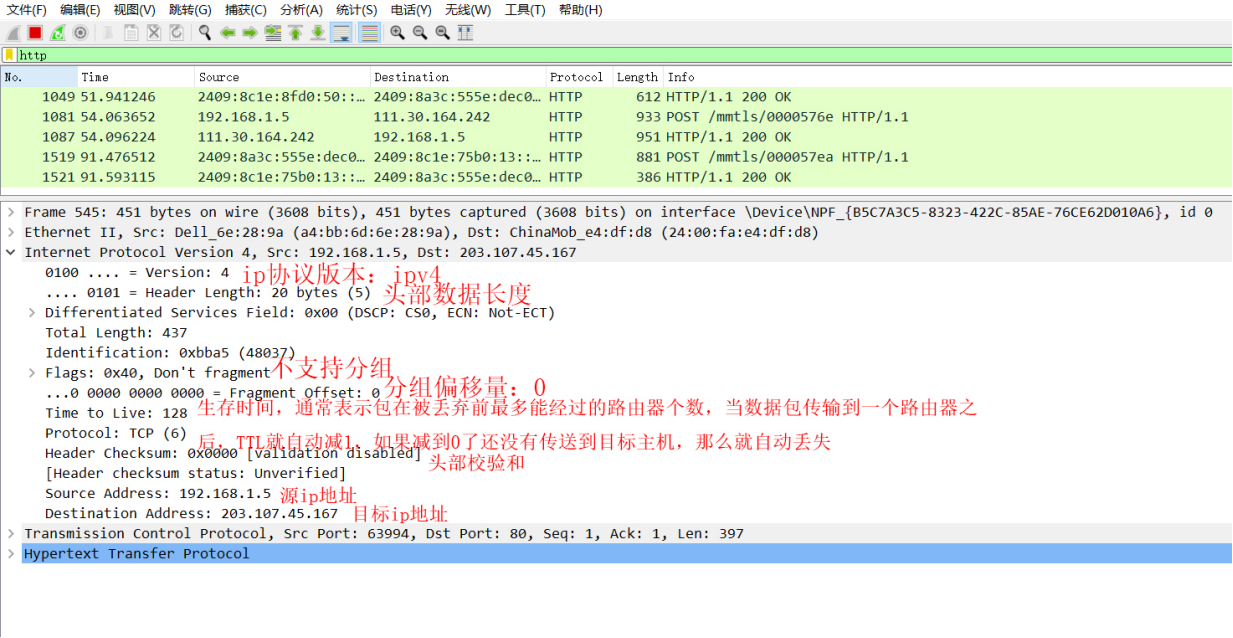

(3)Internet Protocol Version 4

互联网层IP包头部信息,一般包含源(本机)、目的地(服务器)IP地址。

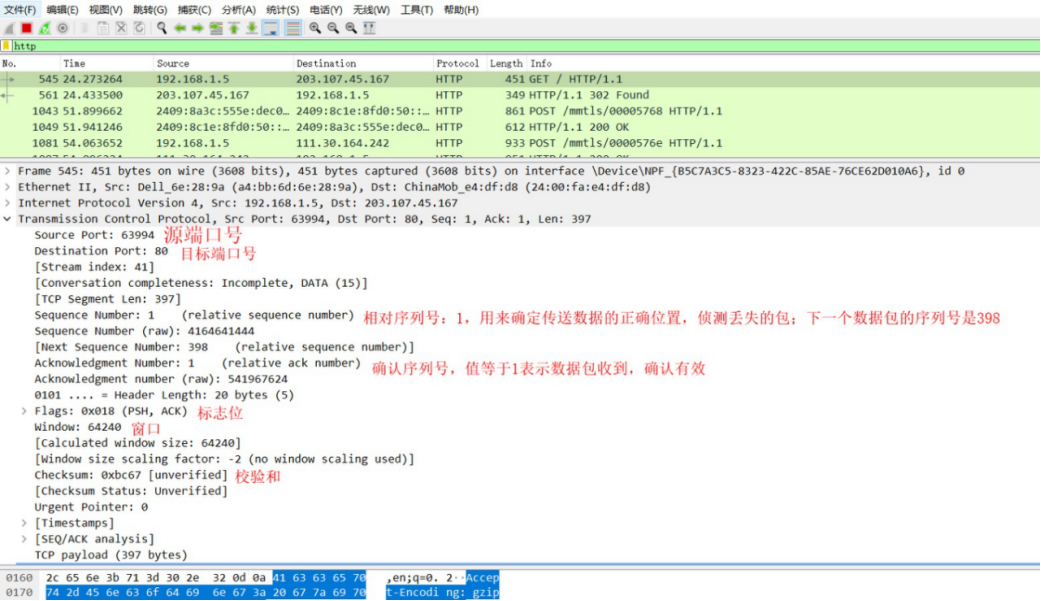

(4)Transmission Control Protocol

传输层的数据段头部信息,此处是TCP协议,一般包含源(本机)、目的地(服务器)端口和连接状态。

(5)Hypertext Transfer Protocol

应用层的信息,此处是HTTP协议。

4. 可以观察到请求数据包和响应数据包

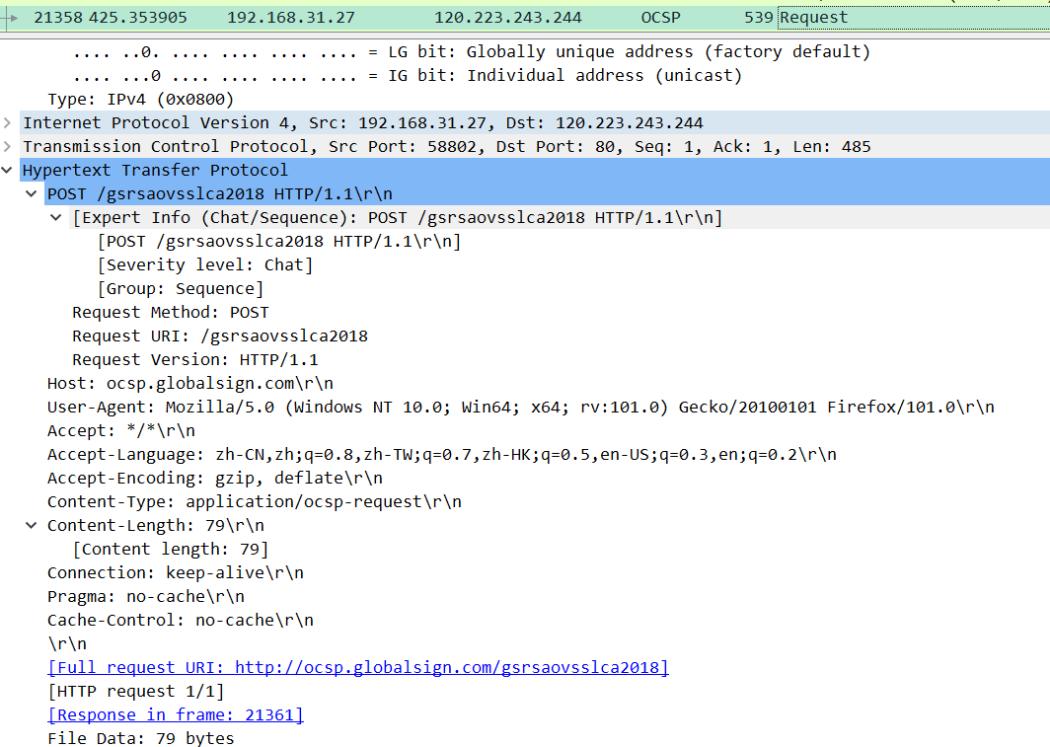

5. 分析请求包

v Hypertext Transfer Protocol

v POST /gsrsaovsslca2018 HTTP/1.1\r\n #请求信息

v [Expert Info (Chat/Sequence): POST /gsrsaovsslca2018 HTTP/1.1\r\n] #专家信息

[POST /gsrsaovsslca2018 HTTP/1.1\r\n]

[Severity level: Chat]

[Group: Sequence]

Request Method: POST #请求方式 POST

Request URI: /gsrsaovsslca2018 #请求地址

Request Version: HTTP/1.1 #请求版本,即本机浏览器(客服端的版本)

Host: ocsp.globalsign.com\r\n #请求主机

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64...... #浏览器类型

Accept:*/*\r\n #请求的类型

Accept-Language: zh-CN,zh;q=0.8......\r\n #请求的语言

Accept-Encoding: gzip, deflate\r\n #请求的编码格式

Content-Type:..... #响应的内容类型

Content-Length:79\r\n #响应的内容长度

Connection: keep-alive\r\n #使用持久连接

Pragma:no-cache\r\n

Cache-Control: no-cache \r\n #检验是否有本地缓存

\r\n

[Full request URI: http://......] #完整的请求 URL 路径

[HTTP request 1/1] #HTTP请求进度 1/1

[Response in frame: 21361] #响应帧,编号6. 分析响应包

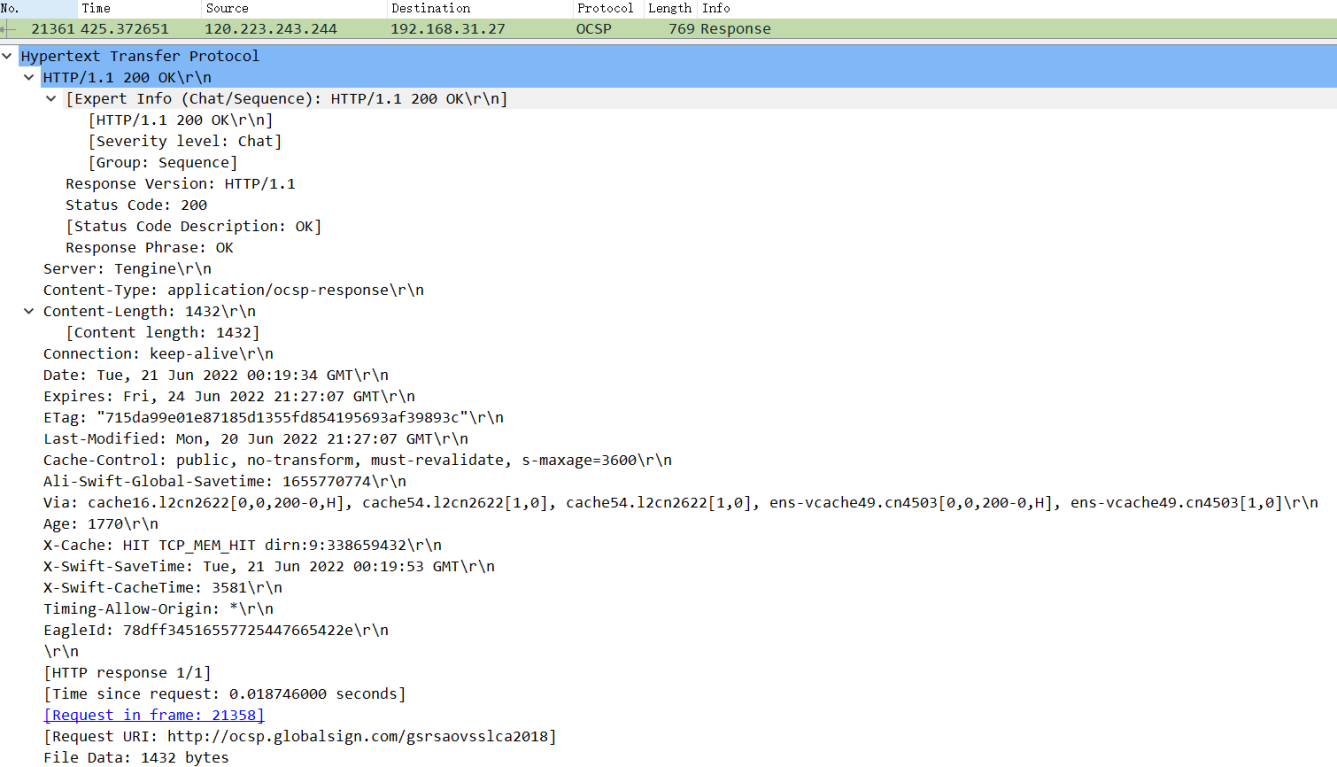

v Hypertext Transfer Protocol

v HTTP/1.1 200 OK\r\n #响应信息

v [Expert Info (Chat/Sequence): HTTP/1.1 200 OK\r\n] #专家信息

[HTTP/1.1 200 OK\r\n]

[Severity level: Chat]

[Group: Sequence]

Response Version: HTTP/1.1 #响应版本,即服务器版本

Status Code: 200 #状态码

[Status Code Description: OK] #响应状态码描述

Response Phrase: OK #响应短语

Server: Tengine\r\n #服务器信息

Content-Type: ......\r\n #响应的内容类型

v Content-Length: 1432\r\n #内容长度

[Content length: 1432]

Connection: Keep-Alive\r\n #持久连接

Connection: Keep-Alive 从HTTP/1.1起,浏览器默认都开启了Keep-Alive,保持连接特性。简单地说,当一个网页打开完成后,客户端和服务器之间用于传输HTTP数据的TCP连接不会关闭,如果客户端再次访问这个服务器上的网页,会继续使用这一条已经建立的TCP连接。但是Keep-Alive不会永久保持连接,它有一个保持时间,可以在不同的服务器软件(如Apache)中设定这个时间。

Date: ......\r\n #响应时间

Expires:......

ETag: "......"\r\n #上一次修改标志

Last-Modified: ......\r\n #上一次修改时间

......

\r\n

[HTTP response 1/1] #HTTP响应进度 1/1

[Time since request: 0....... seconds] #响应时间

[Request in frame: 21358] #请求帧,编号

[Request URI: http://......] #完整 URL 路径

File Data: 1432 bytes #文件长度7. 详细分析各层

- 第一行:帧Frame 545:要发送的数据块,所抓帧的序号为545,捕获字节数等于传送字节数:451字节

- 第二行:源Mac地址为a4:bb:6d:6e:28:9a;目标Mac地址为24:00:fa:e4:df:d8

- 第三行:ipv4协议,源ip地址为192.168.1.5;目标ip为203.107.45.167

- 第四行:tcp协议,源端口:63994,目的端口:80;序列号:1;ack:1表示确认号有效;长度:397

- 第五行:http协议:get:方法字段;1.1:http协议版本;host:目标所在的主机www.lizhengyang.cn;user-agent:用户代理,使用的是火狐浏览器;accept-language:语言中文;accept-encoding:可接受编码,文件格式;connection:链接持续有效;

8. 一些过滤条件的应用

七、实验总结

1.遇到的问题:打开wireshark抓包却没有抓到,忘记连接的是无线网而不是网线,应该选择WLAN。

2.温习了关于http协议的相关知识,了解了WWW服务的体系结构与工作原理,掌握了利用Microsoft的IIS实现WWW服务的基本配置,掌握了WEB站点的管理。

3.经过上网查阅资料,学习了关于wireshark抓包分析的更深一层知识,如各种类型的过滤条件等,并详细分析了捕获到的数据包类型及各层的详细内容,收获颇丰。

参考文章: https://blog.csdn.net/weixin_47826078/article/details/116375771