-

题目

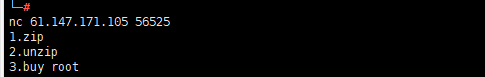

监听服务器端口,得到题目如下:

-

源码解析

-

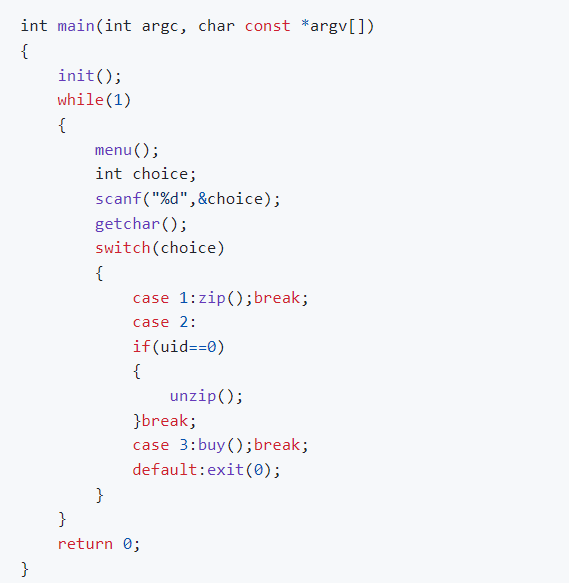

主函数

主函数中是题目界面的逻辑,对应于用户的选择做出相应的操作,其中需要注意的是选项2,解压操作需要获得root权限(uid==0).

-

选项1,2:文件压缩和解压缩,是常规的文件压缩代码,不做解释。

-

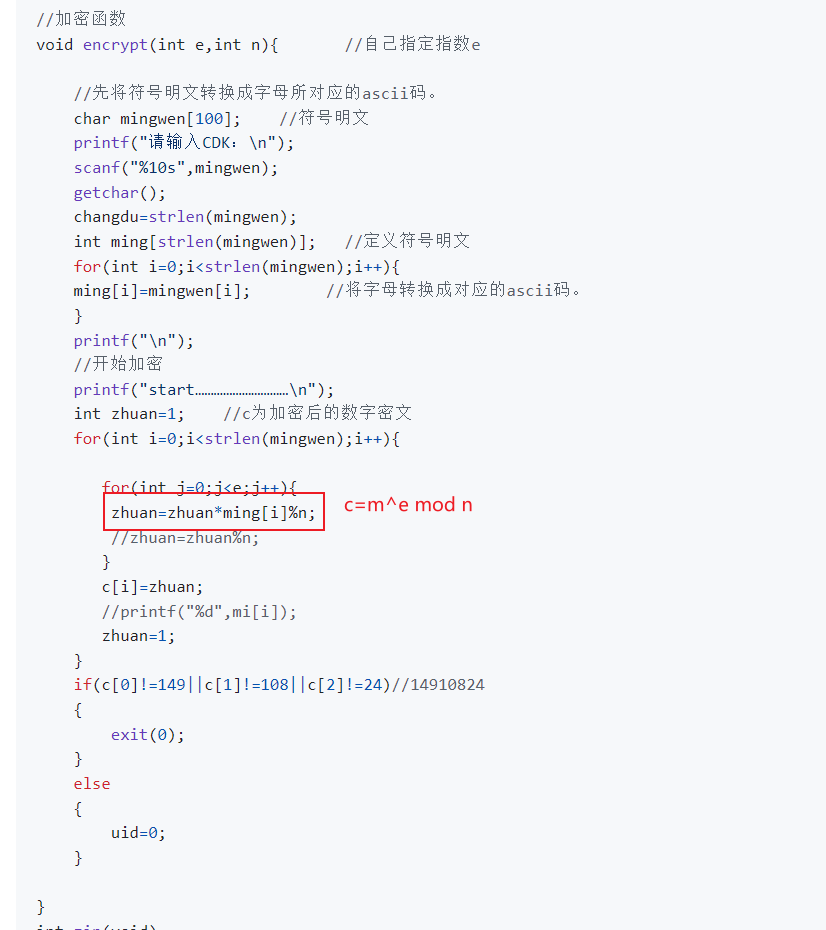

选项3:buy操作,buy()函数调用了加密函数encrypt();根据具体的实现逻辑,可知使用的是RSA加密算法。其中n=221,e=7,从传入参数和题目中的tips都能得到。如果满足密文的前三个字符的ascii码值为149,108和21,则获得root权限。

-

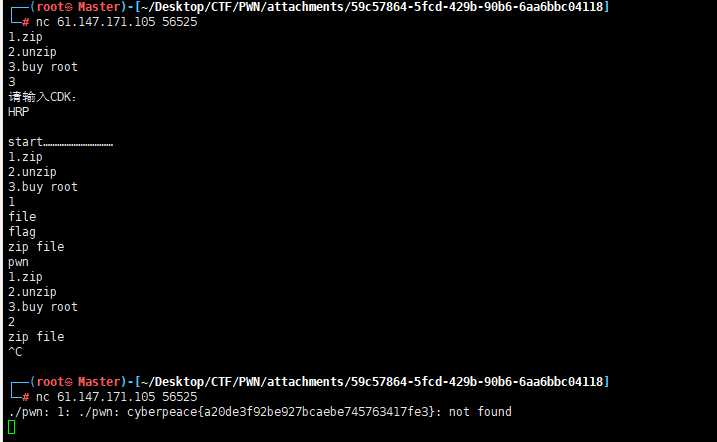

题解

整个解题思路如下。首先选择3,通过加密操作获得root权限。

获得CDK的脚本如下(RSA解密):

pythonimport gmpy2 def Decrypt(c,e,p,q): L = (p-1)*(q-1) d = gmpy2.invert(e, L) n = p*q crypto = gmpy2.powmod(c, d, n) print(chr(crypto)) if __name__ == "__main__": p = 17 q = 13 e = 7 c = 149 Decrypt(c,e,p,q)然后选择1,对目标文件flag进行压缩,压缩文件的命名为pwn,即当前正在运行的文件,压缩的同名文件不会影响此次程序的运行,因为程序运行尚未结束,其挂载到了/proc目录下。然而下次运行时,真正运行的文件将会是原来的flag而不是pwn。最后选择3,由于解压操作接收到的文件名的长度只有1,不能正确解压上一步得到的pwn文件(flag),所以需要手动终止程序的运行。此处涉及到一个知识点,即unzip函数和zip函数都是main函数的子函数,利用子函数同栈内存大小相等的特点,在手动结束程序运行时,unzip的局部变量filename正是上次在zip函数中输入的文件名,即pwn。

-

zip-zip(子函数调用)

yuanyy7202024-07-02 21:40

相关推荐

子木鑫7 天前

CTF命令注入one____dream7 天前

【网安】Reverse-非常规题目one____dream8 天前

Reverse-elrond32运筹vivo@9 天前

BUUCTF: [BSidesCF 2020]Had a bad day三七吃山漆9 天前

[网鼎杯 2020 朱雀组]phpwebunable code9 天前

磁盘取证-Flying_High运筹vivo@10 天前

BUUCTF : [RoarCTF 2019]Easy Javaunable code10 天前

磁盘取证-ColorfulDiskunable code11 天前

磁盘取证-[第十章][10.1.2 磁盘取证方法]磁盘取证1Dawndddddd12 天前

文件上传及比较常见的题目解析