随着云计算技术的日益成熟,云原生技术凭借其"生于云、长于云"的核心理念,已然成为未来十年云计算发展的关键驱动力。这项技术不仅有效应对了传统云实践中应用升级滞后、架构繁重、迭代效率低下等挑战,更为业务创新铺设了坚实的基石。云原生技术,以微服务、DevOps、持续交付、容器化等为核心特征,其高度开放、灵活可编排的特性,正引领着现代应用架构的深刻变革。

微服务架构通过应用的原子化设计,极大地增强了系统的可伸缩性和可维护性,但伴随而来的是工作负载的急剧膨胀。微服务间的频繁交互促使容器间的东西向流量激增,对网络性能和安全性提出了前所未有的高标准。在DevOps的推动下,开发、测试、部署等流程实现了高效协同,敏捷开发和持续交付成为常态,然而这也加剧了容器生命周期的快速更迭,传统基于静态IP的安全策略在此环境下显得捉襟见肘。

网络分段作为云原生安全的基础防线,其重要性日益凸显。然而,传统防火墙因设计理念的局限,难以适应云原生环境的动态变化。基于Kubernetes的Network Policy虽在一定程度上提供了策略管理能力,但在大规模部署时显得力不从心。而基于Agent的微隔离方案虽能实现一定程度的隔离效果,却牺牲了云原生技术的敏捷性与弹性。

尤为令人担忧的是,在集群内"大二层"容器网络中,东西向流量如同黑箱,既难以监控,更难以控制,为潜在攻击者敞开了大门,云原生环境下的业务安全面临严峻考验。因此,如何在保障云原生技术敏捷性与弹性的同时,构建稳固的网络安全防线,成为当前亟待攻克的难题。

一、云原生技术面临的挑战

- 容器安全:容器化技术虽简化了应用部署,却也引入了新的安全隐患,如容器逃逸、镜像篡改等,攻击者可能利用这些漏洞渗透整个云环境。

- 微服务架构安全风险:微服务架构提升了应用的灵活性与可扩展性,但服务的分散化增加了安全管理的难度,每个微服务都可能成为攻击入口。

- API安全风险:云原生环境中API的广泛应用,使其成为攻击的重点目标,面临重放攻击、DDoS攻击、注入攻击等多种威胁,同时API也可能泄露敏感信息。

- 多租户环境下的安全隔离:如何在多租户云环境中确保资源高效利用的同时,实现数据隔离,是云原生安全的一大挑战。

- 云原生技术安全漏洞:云原生技术体系中的组件,如编排工具、镜像仓库等,可能存在安全漏洞,需持续关注并修复。

- 合规性挑战:随着数据保护法规的严格化,云原生环境需确保用户数据的隐私与合规,防止数据泄露与滥用。

二、微隔离:云原生安全的破局之道

微隔离,作为一种创新的网络安全策略,专注于数据中心内部东西向流量的精准隔离。它通过将数据中心划分为众多微小的逻辑单元(节点),并利用动态策略分析实施访问控制,从而在逻辑层面实现高度细化的网络隔离。这种架构打破了传统内、外网的界限,每个节点无论其位置与功能,均被视为潜在的安全风险点,需通过严格的访问控制进行保护。

微隔离技术的实施,不仅提升了数据中心网络的可视化程度,为安全管理提供了丰富的数据支持,还通过限制用户的横向移动,有效降低了潜在的安全风险。在云原生环境中,微隔离已成为构建安全、可控网络环境的关键技术,为企业的稳健发展提供了坚实的保障。

三、怎样部署微隔离

微隔离安全平台(德迅零域)可快速部署在混合数据中心架构中,实现跨平台的统一安全管理,通过自主学习分析、可视化展示业务访问关系,实现细粒度、自适应的安全策略管理。产品在真实威胁中,可快速隔离失陷主机网络,阻断横向渗透行为,让零信任理念真正落地。

以Agent、计算引擎和控制台组成,支持公有云、私有云、混合云、物理机、虚拟机、容器等各种业务环境,异构环境对用户完全透明。

- Agent:实时采集业务网络连接和资产信息,接收服务端指令,管控主机防火墙。

- 计算引擎:聚合、统计网络连接,进行可视化呈现,根据业务流量生成网络策略,并分析策略的覆盖。

- 控制台:控制台可清晰展示网络连接和策略配置情况,用户通过控制台集中管理网络策略并进行隔离操作。

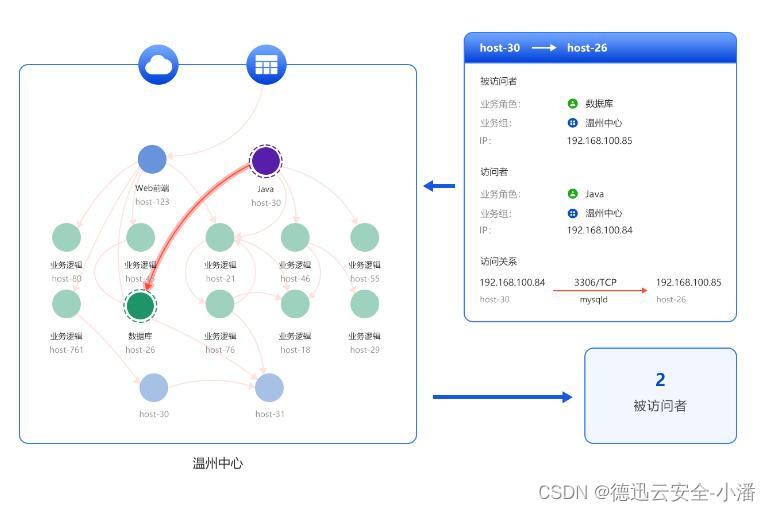

数据库审计------业务拓扑图可视化展示访问关系

自动学习业务访问关系,并以多种拓扑图清晰展示,结合资产信息,为策略制定提供基础。

- 拓扑图上交互式设置,自动生成策略,提高效率。

- 发现主机上无用的端口,减少风险暴露面。

- 丰富的查询方式和图例,直观评估策略配置情况。

策略好管理------多种策略形式实现自动化运维

依据不同管理场景,配置不同粒度的控制策略,并随业务或环境变化自适应调整策略,实现自动化运维。

- 提供业务组、标签、端口、IP等不同粒度的策略管理。

- 用标签定义策略,形式精简,降低运维成本。

- 策略表达明白易读,避免基于IP的安全策略。

策略易验证------监控异常访问并自动验证策略

在不真实拦截流量的情况下,持续监控学习业务访问关系,自动验证策略准确性和覆盖度。

- 自动验证策略正确性,减少人力成本。

- 重保场景中,发现恶意横向渗透行为。

- 发现异常访问,第一时间发出告警。

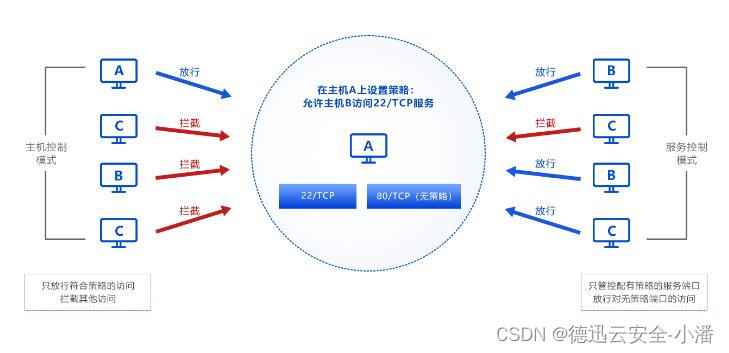

管控多选择------根据管理要求选择不同控制强度

访问控制模式决定控制策略如何放行/阻断网络连接,配合不同的管理要求,支持不同强度的控制模式。

- 主机控制模式:为每个业务端口配置策略,严密防护。

- 服务控制模式:管控20%的关键端口,降低80%的风险。

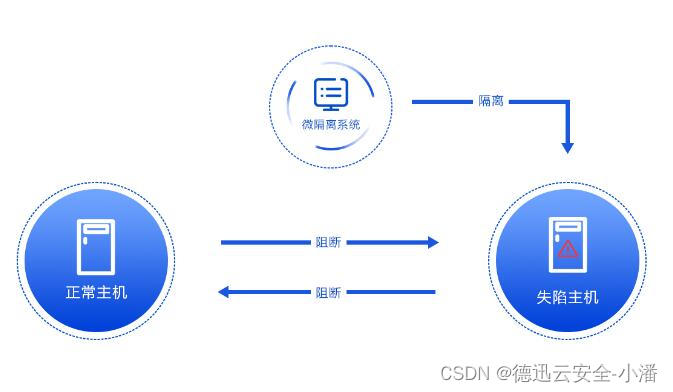

威胁可隔离------失陷主机快速隔离防止威胁扩散

在发生真实攻击场景下,提供应急响应手段,迅速隔离失陷主机网络,防止威胁进一步扩散。

- 出站、入站、双向网络流量,可选择不同隔离方式。

- 开放特定端口并指定访问IP,给上机排查问题提供条件。

- 威胁清除后远程解除隔离,恢复正常通信。

保护更全面------非受控设备和DMZ区主机访问控制

对未部署Agent的网络设备和业务敏感主机实现保护,并可对DMZ区主机的外网访问进行控制。

对已部署和未部署Agent主机之间的访问,进行安全控制。

严格限制出入外网的流量,收缩DMZ区主机暴露面。