目录

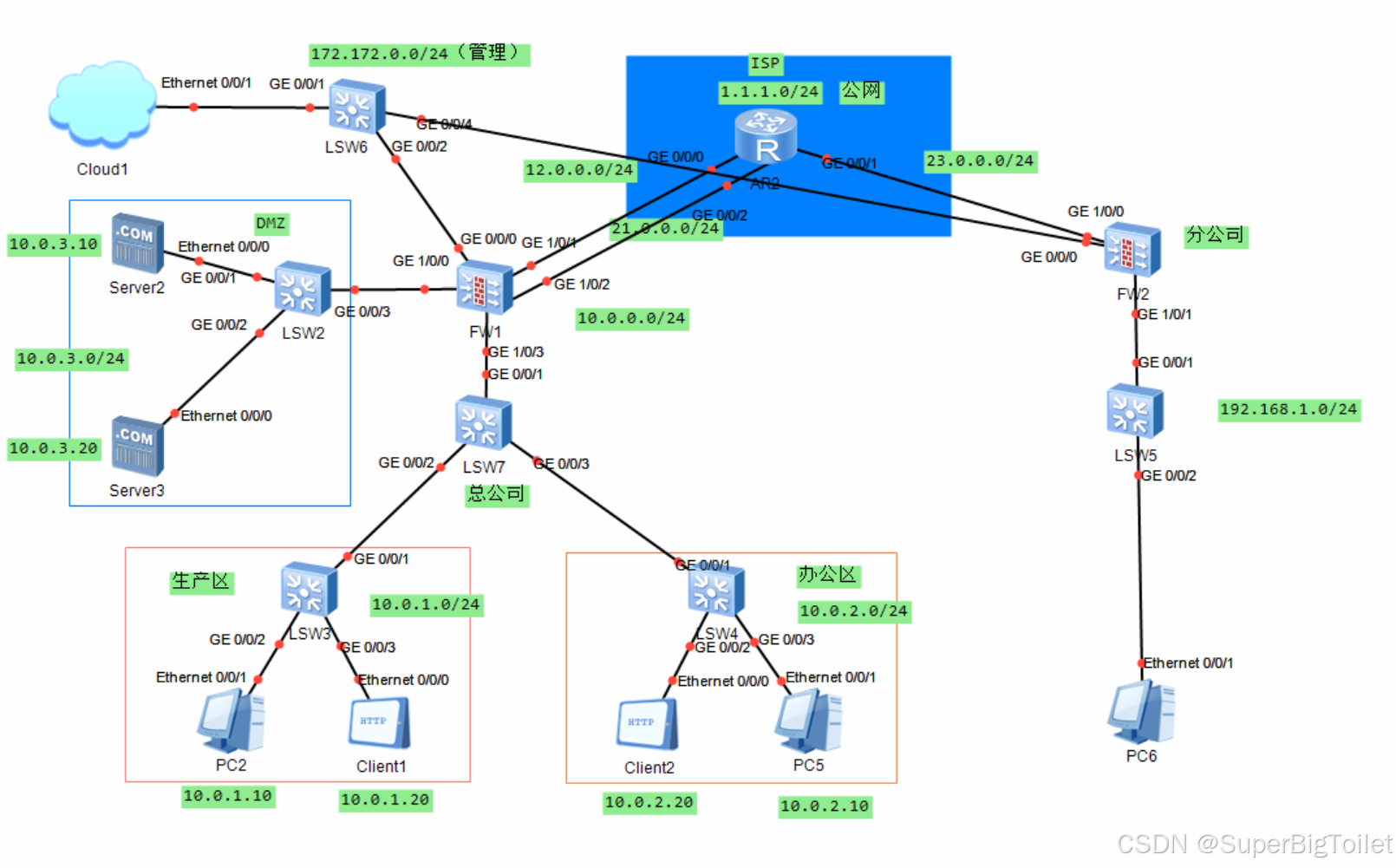

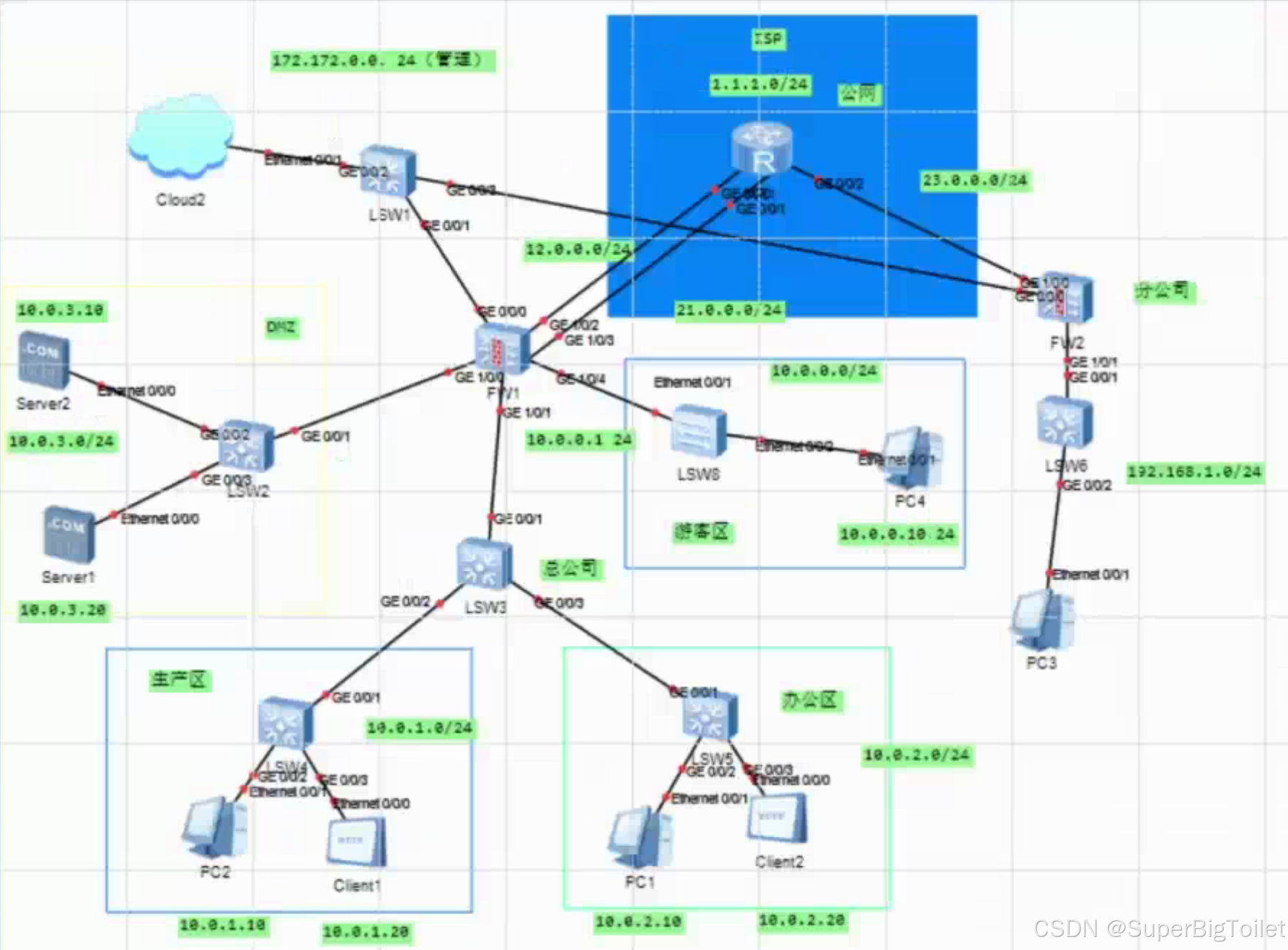

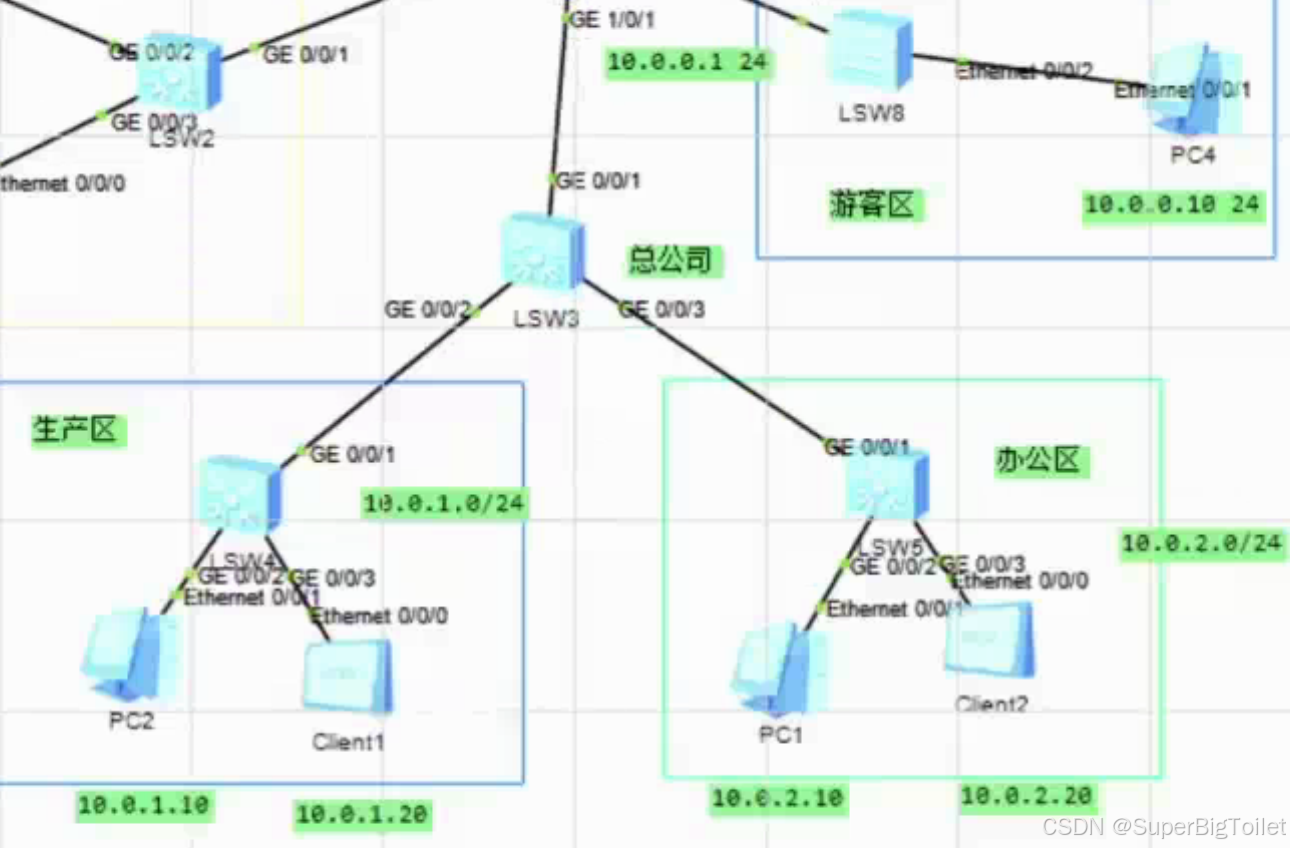

实验的拓扑:

要求:

1,DMZ区内的服务器,办公区仅能在办公时间内(9:00 - 18:00)可以访问,生产区的设备全天可以访问.

2,生产区不允许访问互联网,办公区和游客区允许访问互联网

3,办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

4,办公区分为市场部和研发部,市场部IP地址固定,访问DMZ区使用匿名认证,研发部需要用户绑定IP地址,访问DMZ区使用免认证;

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123

5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次

登录需要修改密码,用户过期时间设定为10天,用户不允许多人使用

我搭建的实验拓扑

步骤:

创建vlan:

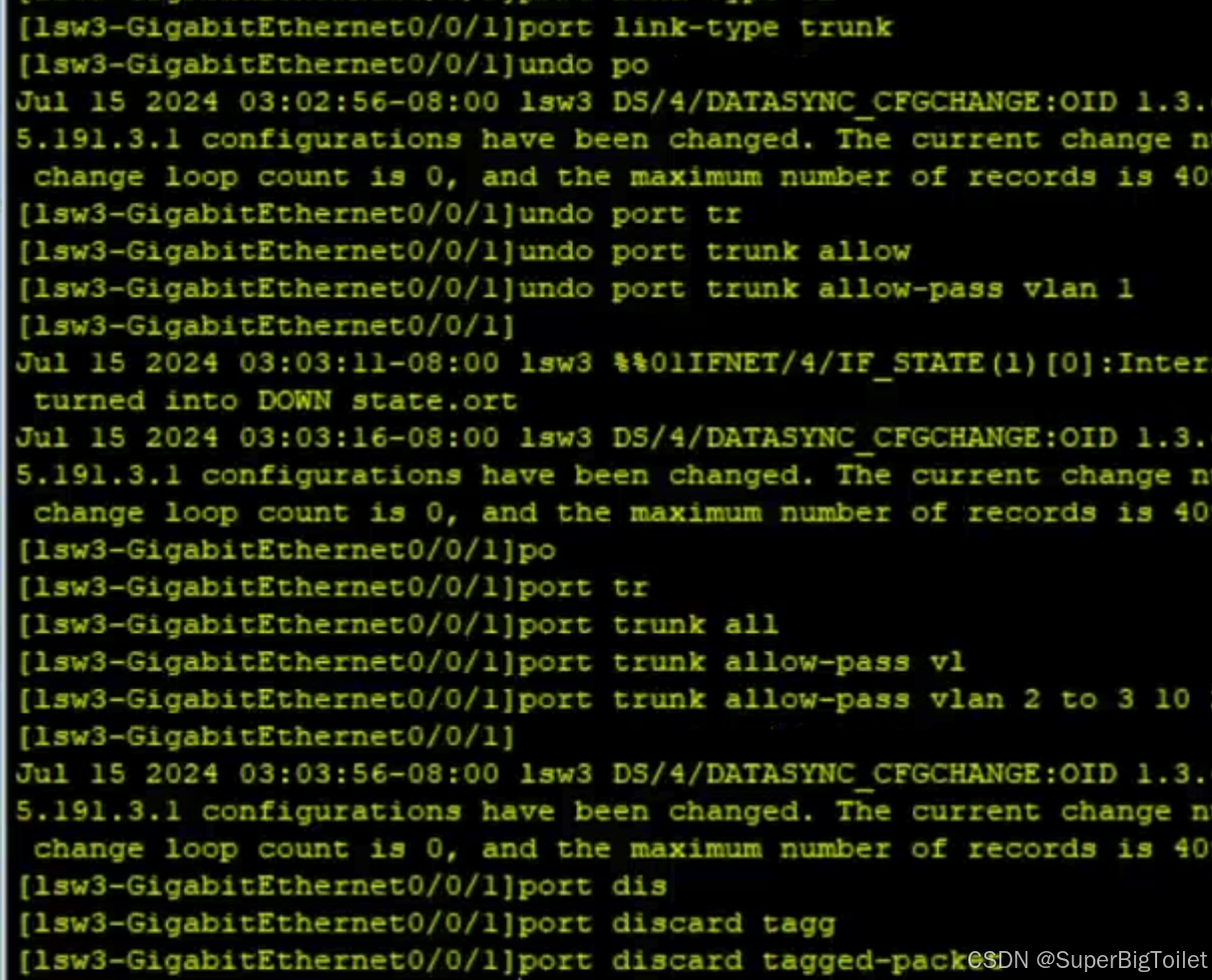

创建两个vlan用于区分生产区和办公区,所以应该进入到交换机lsw3

vlan batch 2 to 3

一次性创建两个vlan此时此刻就可以划分vlan区域了,2给生产区,3给办公区

接口配置:

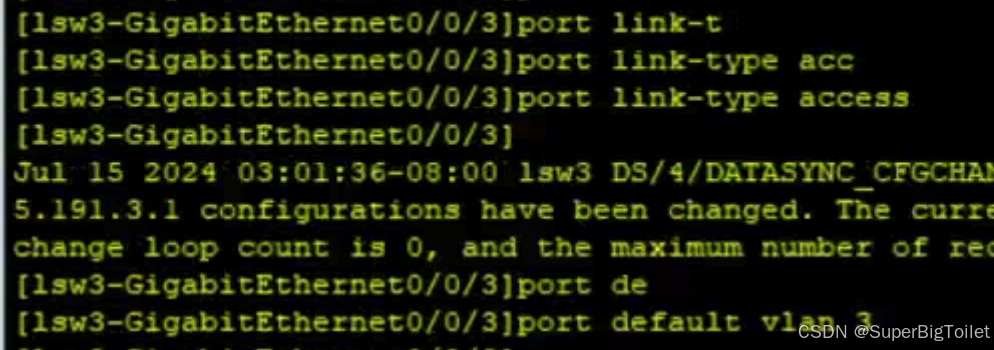

进入到交换机链接两个区域的接口"生产区 g0/0/2","办公区 g0/03",对两个区域进行分别的修改

生产区:

port link-type access

port default plan 2

办公区:

port link-type access

port default plan 3

此时此刻就将两个区域划分好了,由于交换机的g0/0/1口链接着防火墙,所以,需要在上面进行设置,于是乎在口上:

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 2 to 3 10 20

port discard tagged-packet

交换器就配置完成了已经

防火墙:

防火墙的网页设置:

先将cloud上绑定信息,添加端口,做到如图后即可

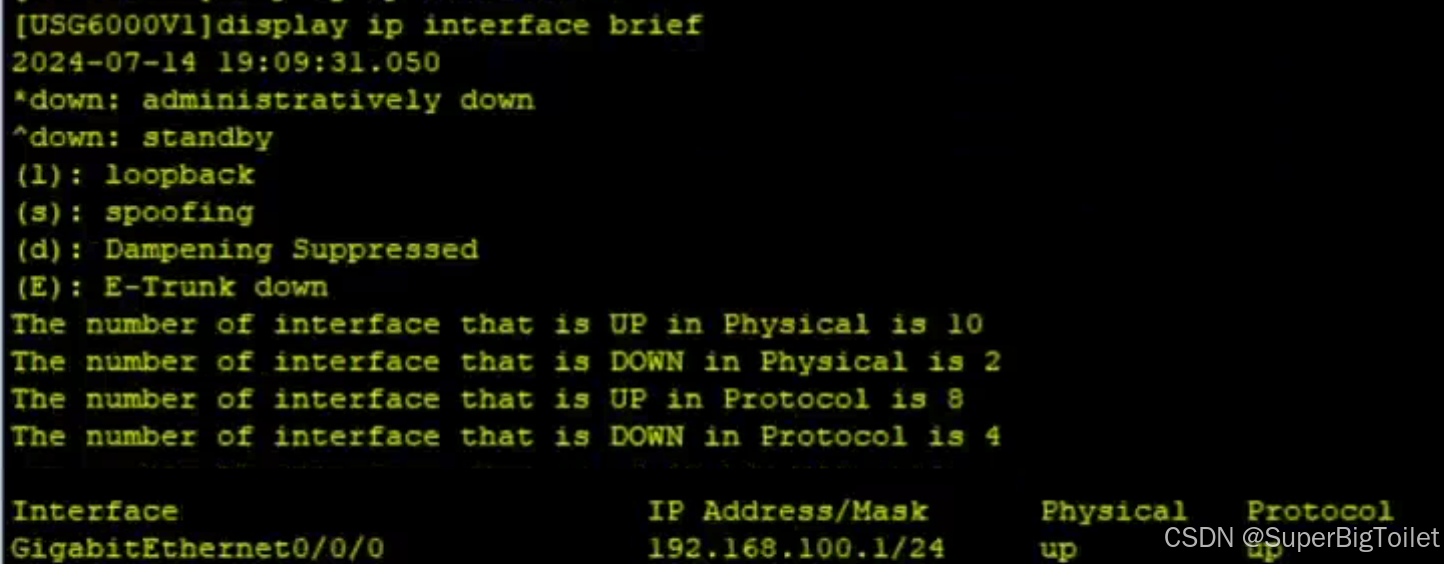

进入防火墙后将接口0/0/0的ip改为跟绑定的网卡的ip一个段(直接进入接口,ip address)

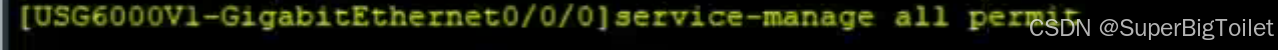

添加完后,在接口上输入指令:service-manage all permit

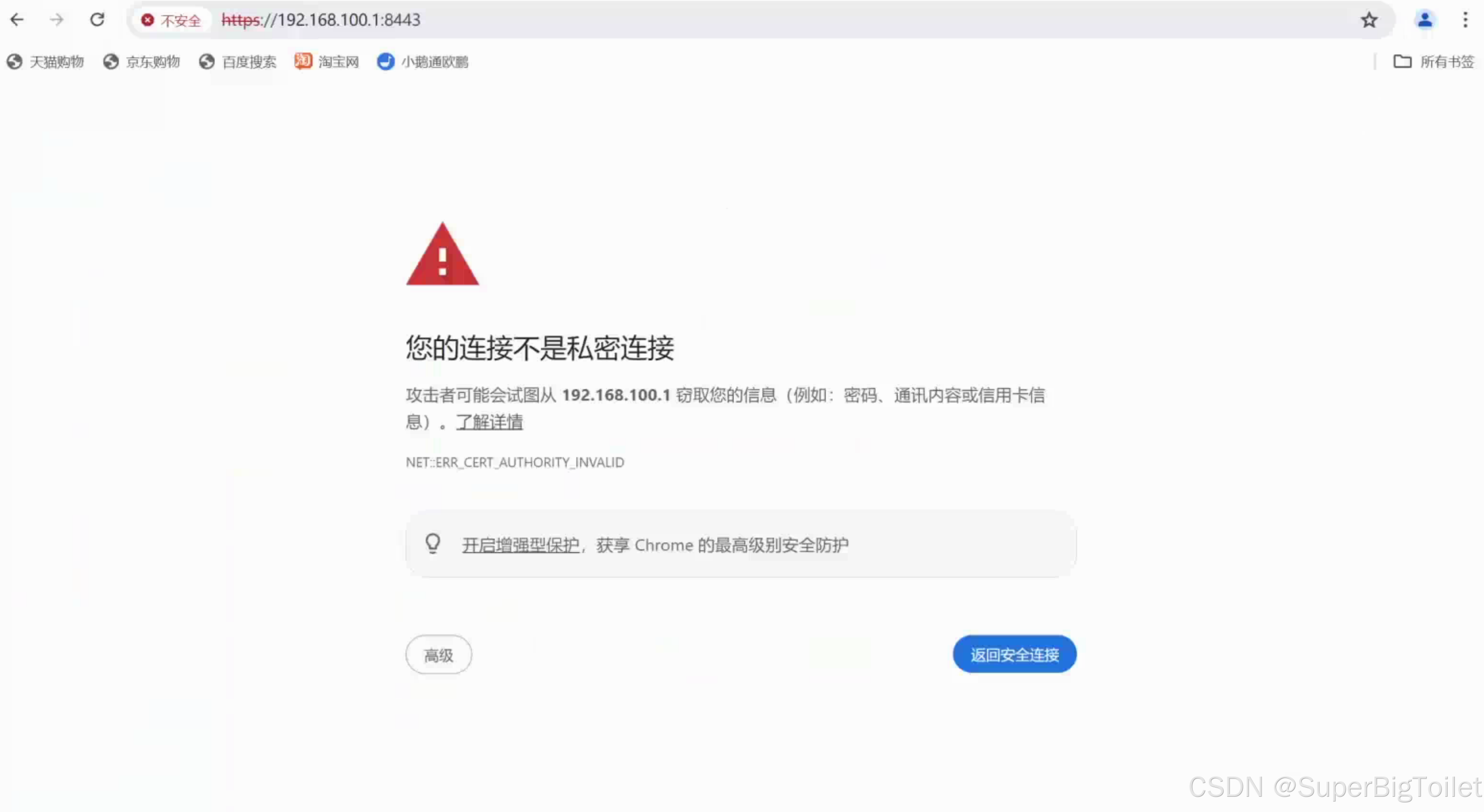

然后在自己浏览器上输入接口的ip地址,允许进入后,就可以通过自己修改后的管理员的密码和账号就可以对模拟防火墙进行配置了

(查看高级,选择"继续前往")

(输入账号和修改后的密码,就可顺利进入)

防火墙配置:

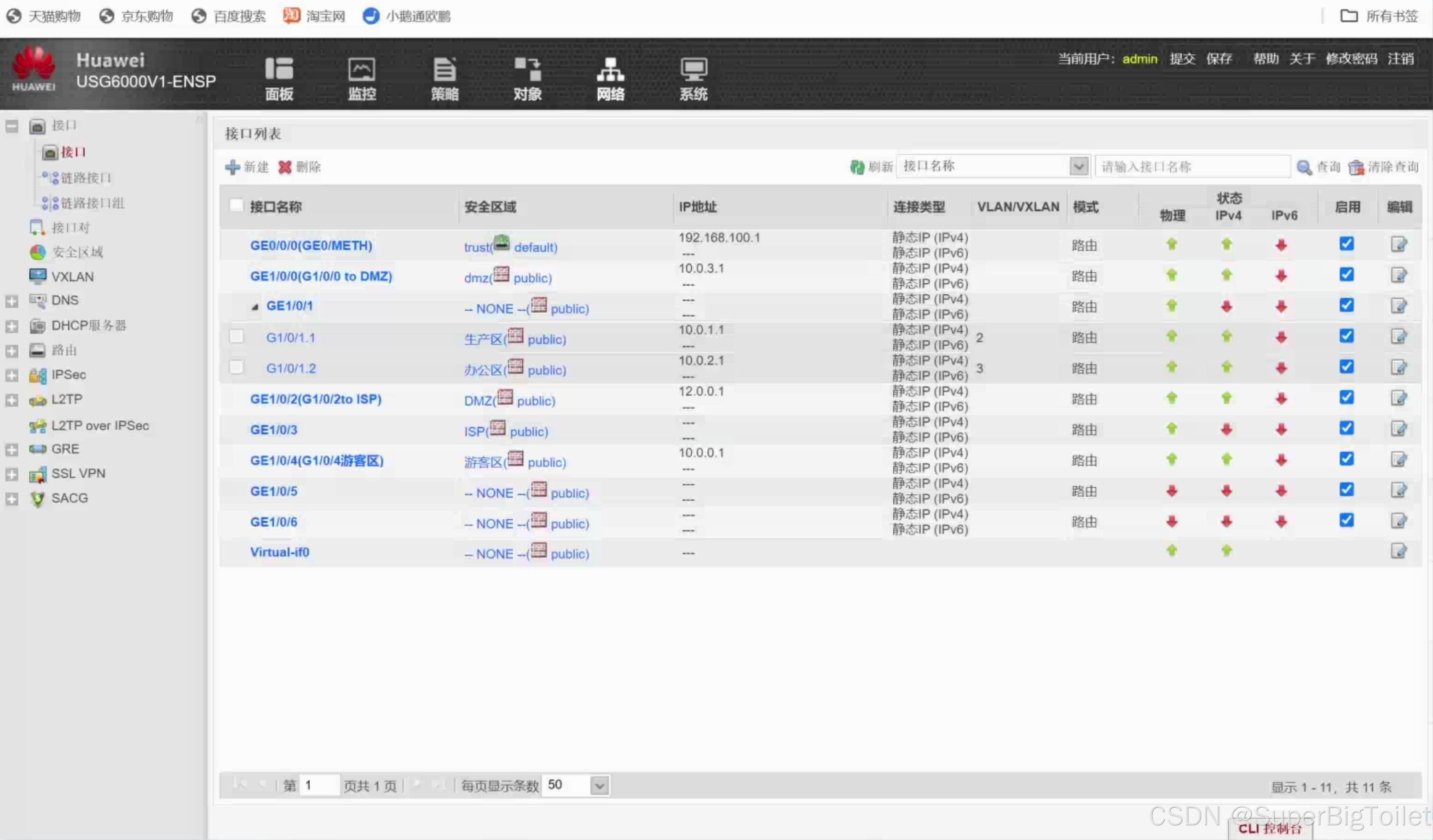

选择上面一栏的网络,就可以直接跳转到接口

(为配置好后的接口页面)

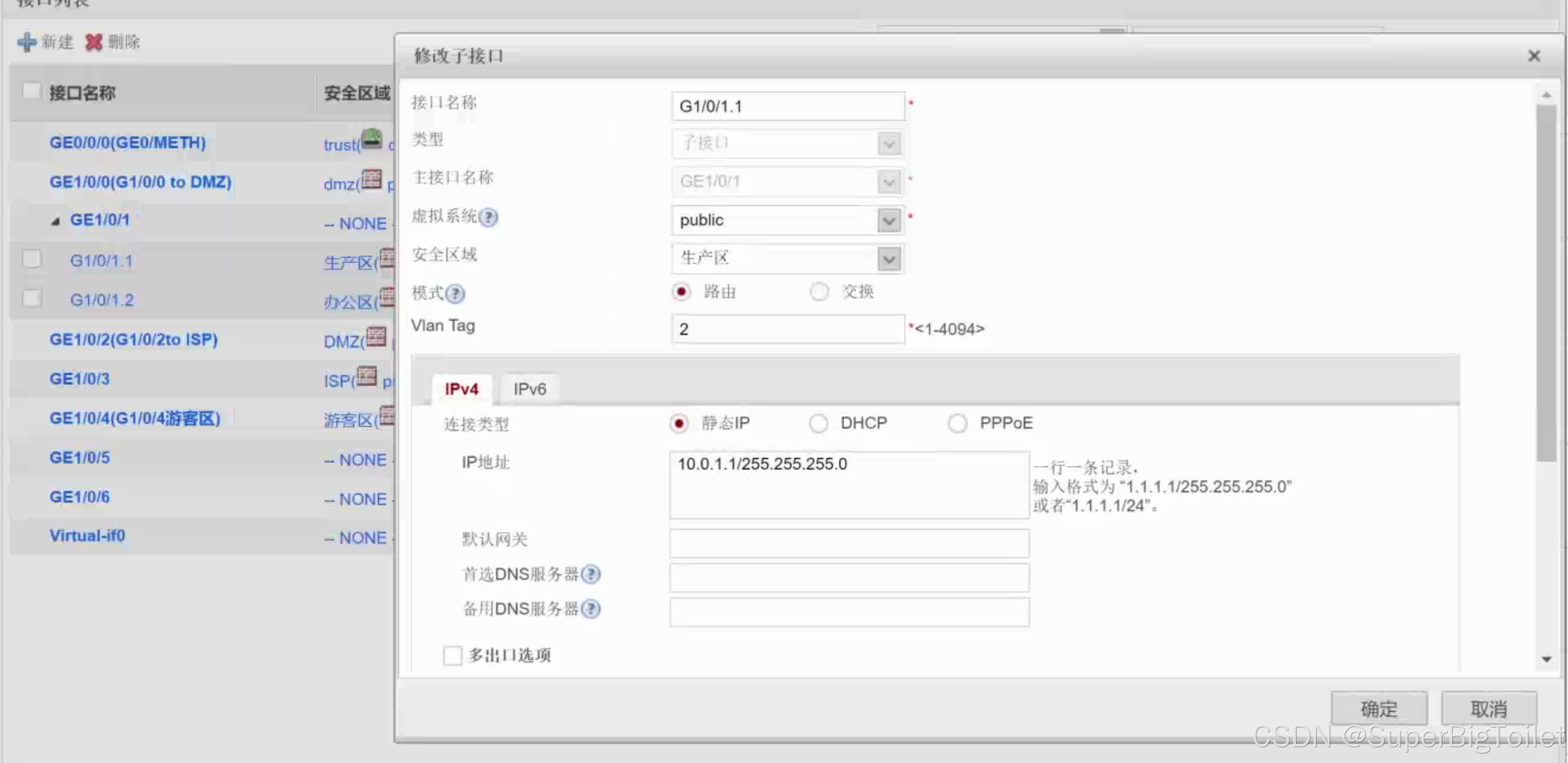

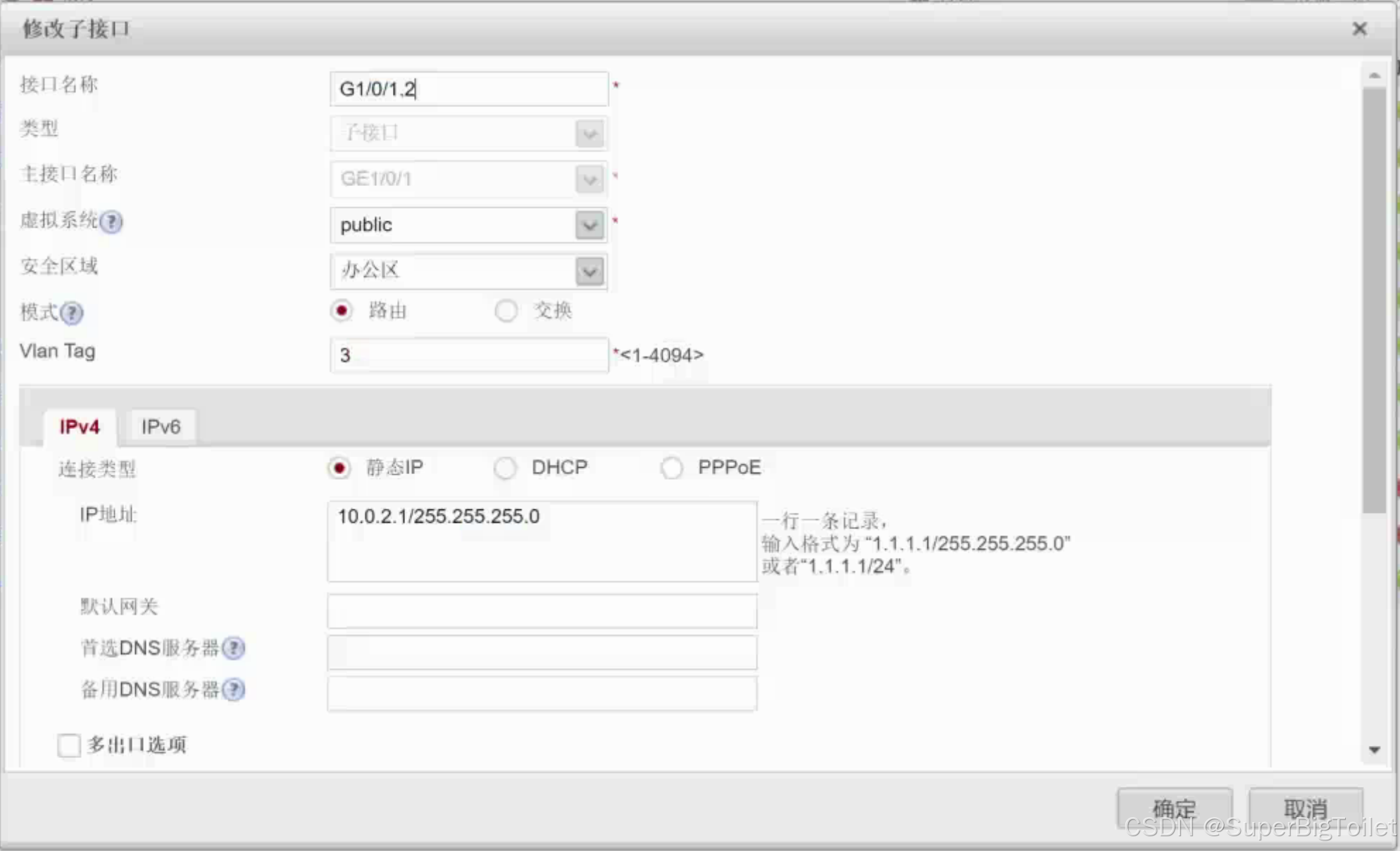

在拓扑上可以看到连接lsw3交换机的是防火墙的g1/0/1口,所以在页面上选择g1/0/1口,并在这个口下创建两个小接口1.1和1.2,分别对应生产区和办公区

(生产区)

(办公区)

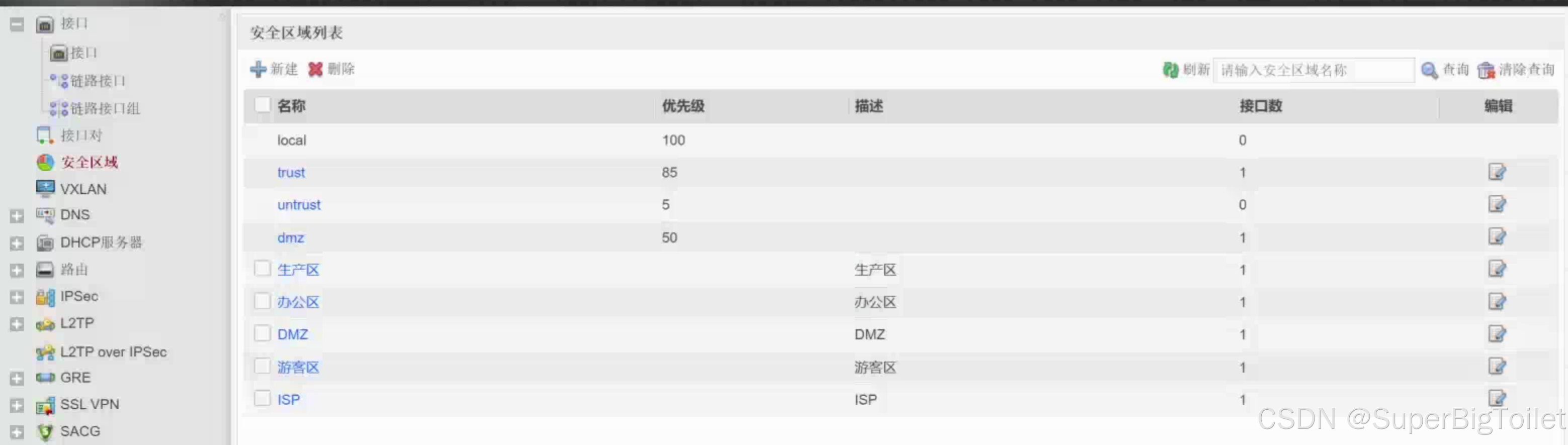

分配好后再根据拓扑图上的情况创建相对应的区域,进入旁边的安全区域里,就可以创建区域

创建区域时需要将其对应的接口给填进去

拓扑上的区域都创建完成后,回到接口处便可以对显示的其他接口进行区域划分

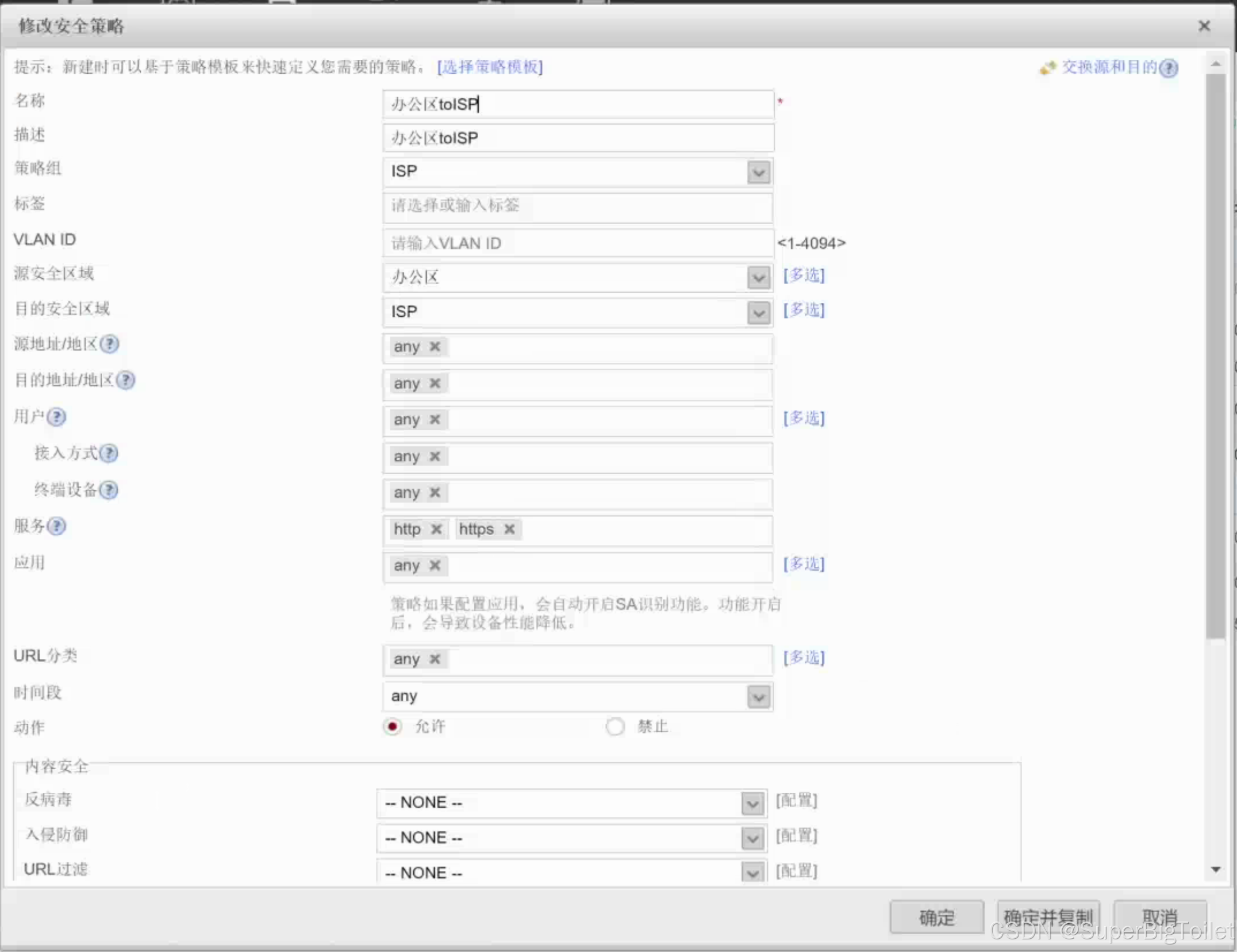

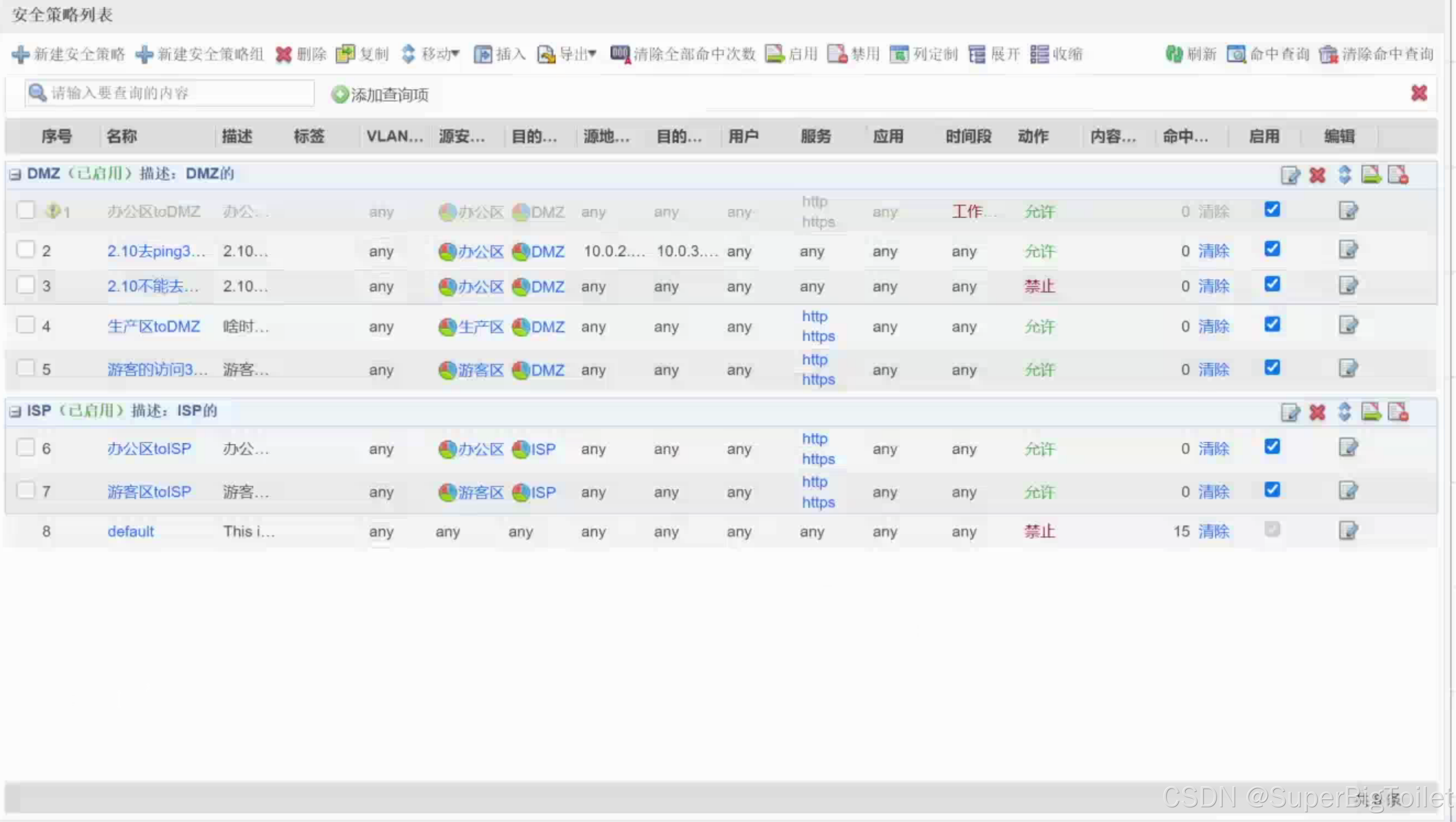

建立安全策略:

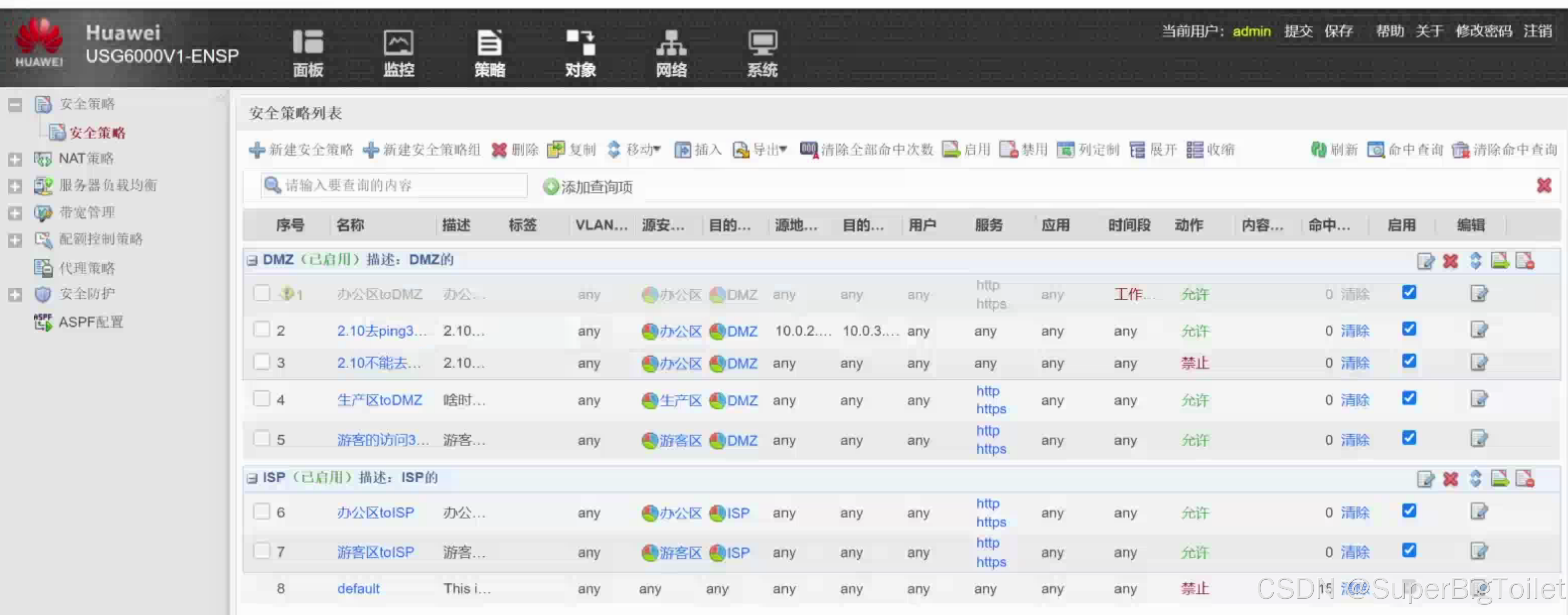

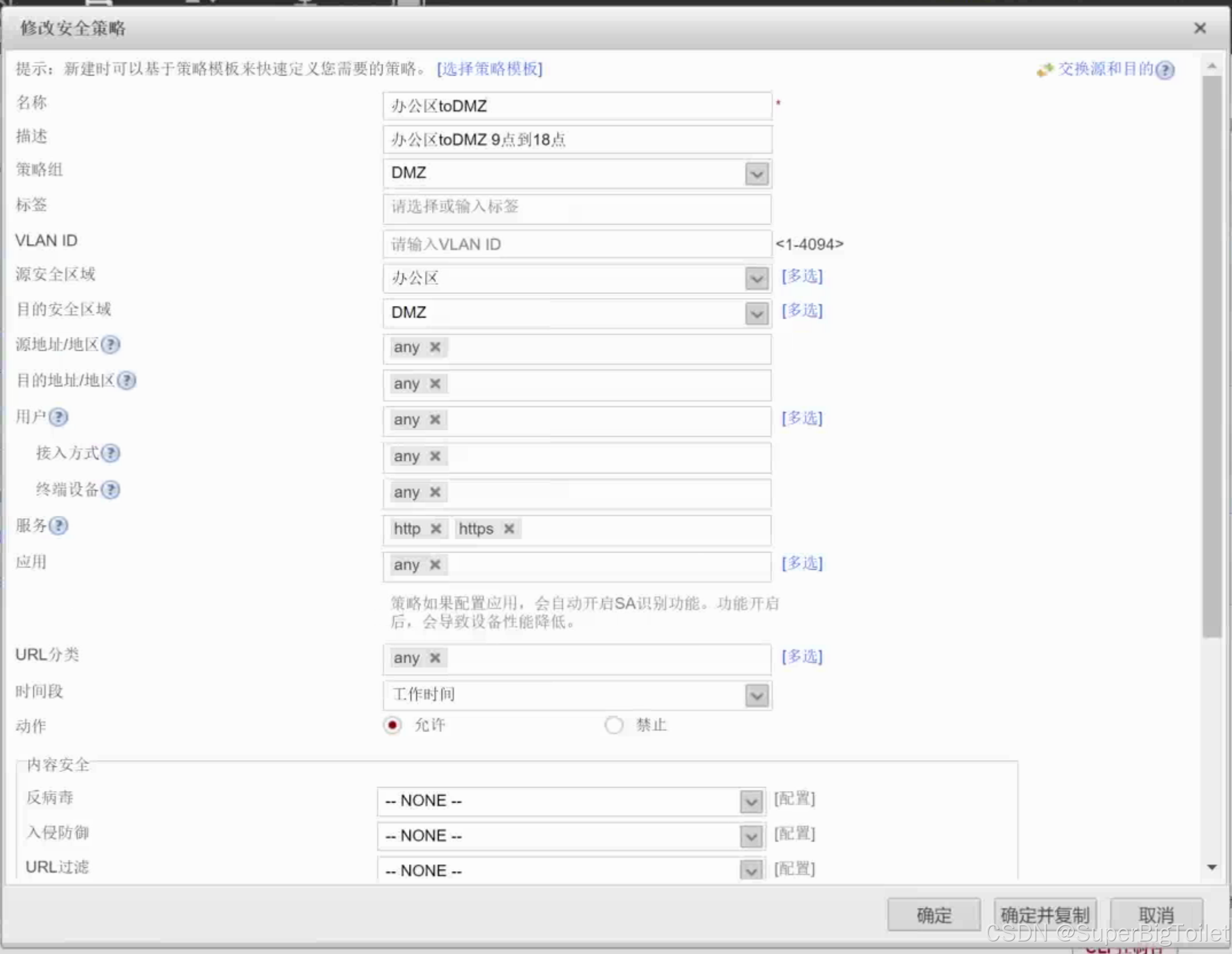

进入安全策略页面选择策略再选择安全策略一栏,即可进行创建策略和策略组,

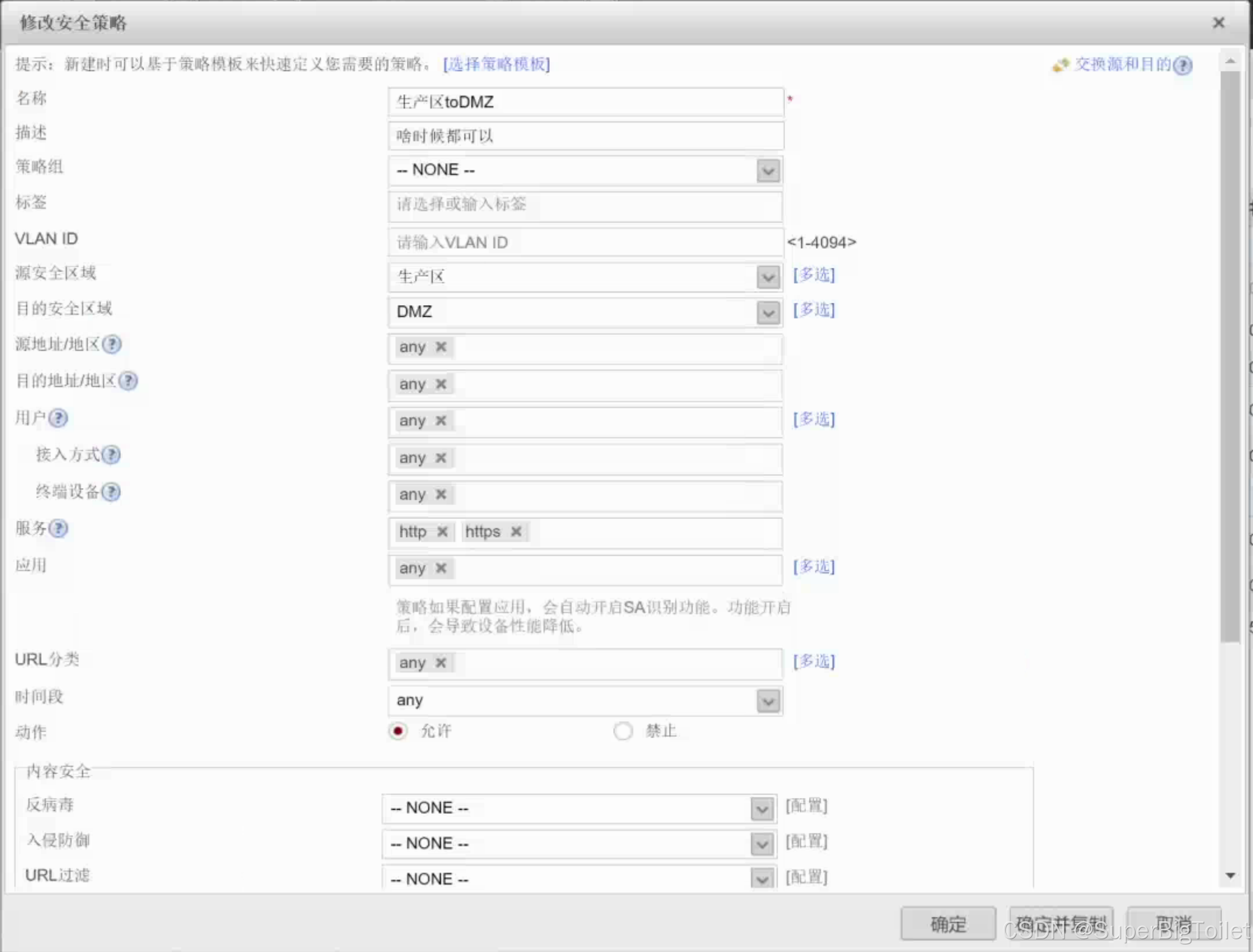

策略组分为DMZ和ISP,旗下:

办公区访问DMZ

生产区访问DMZ

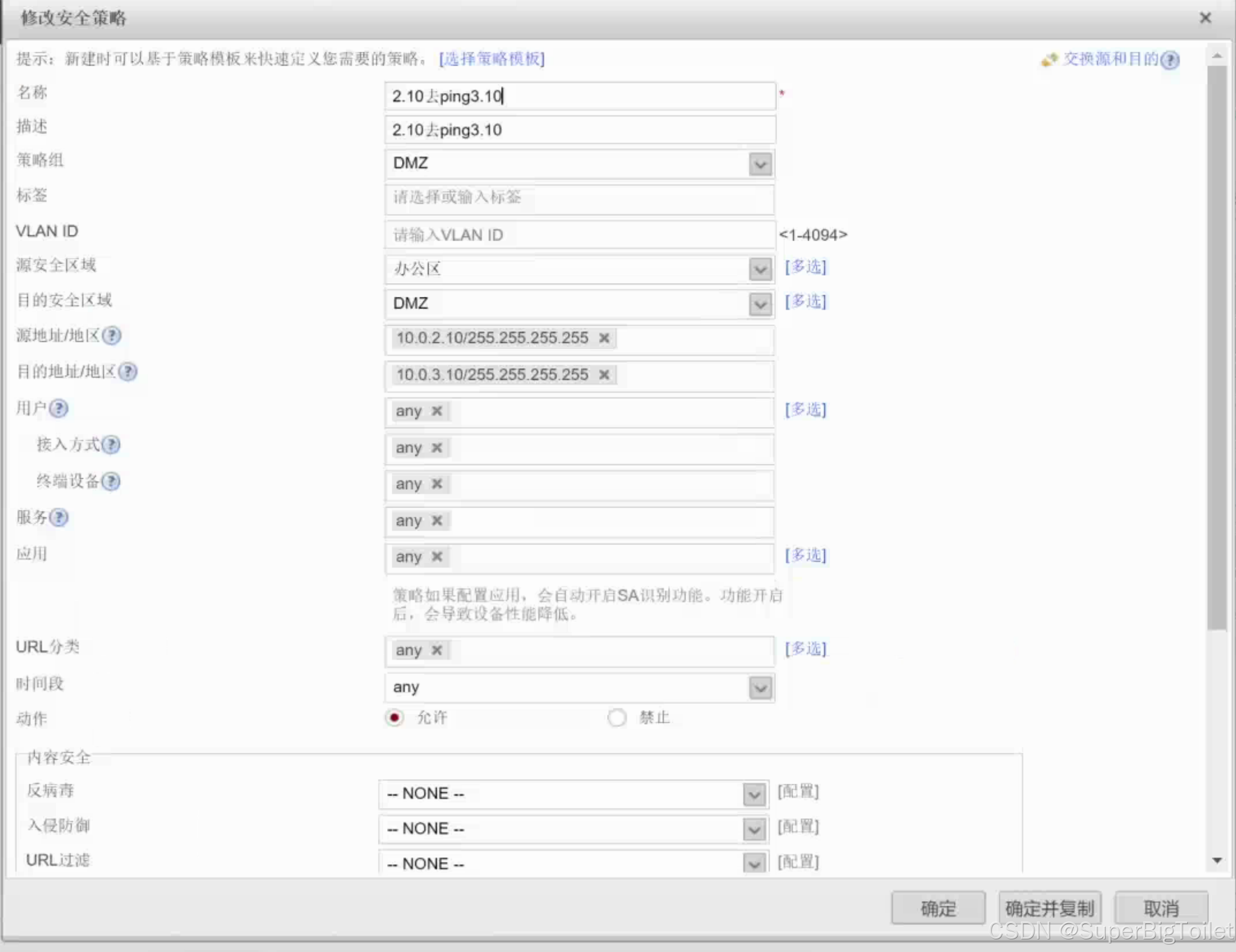

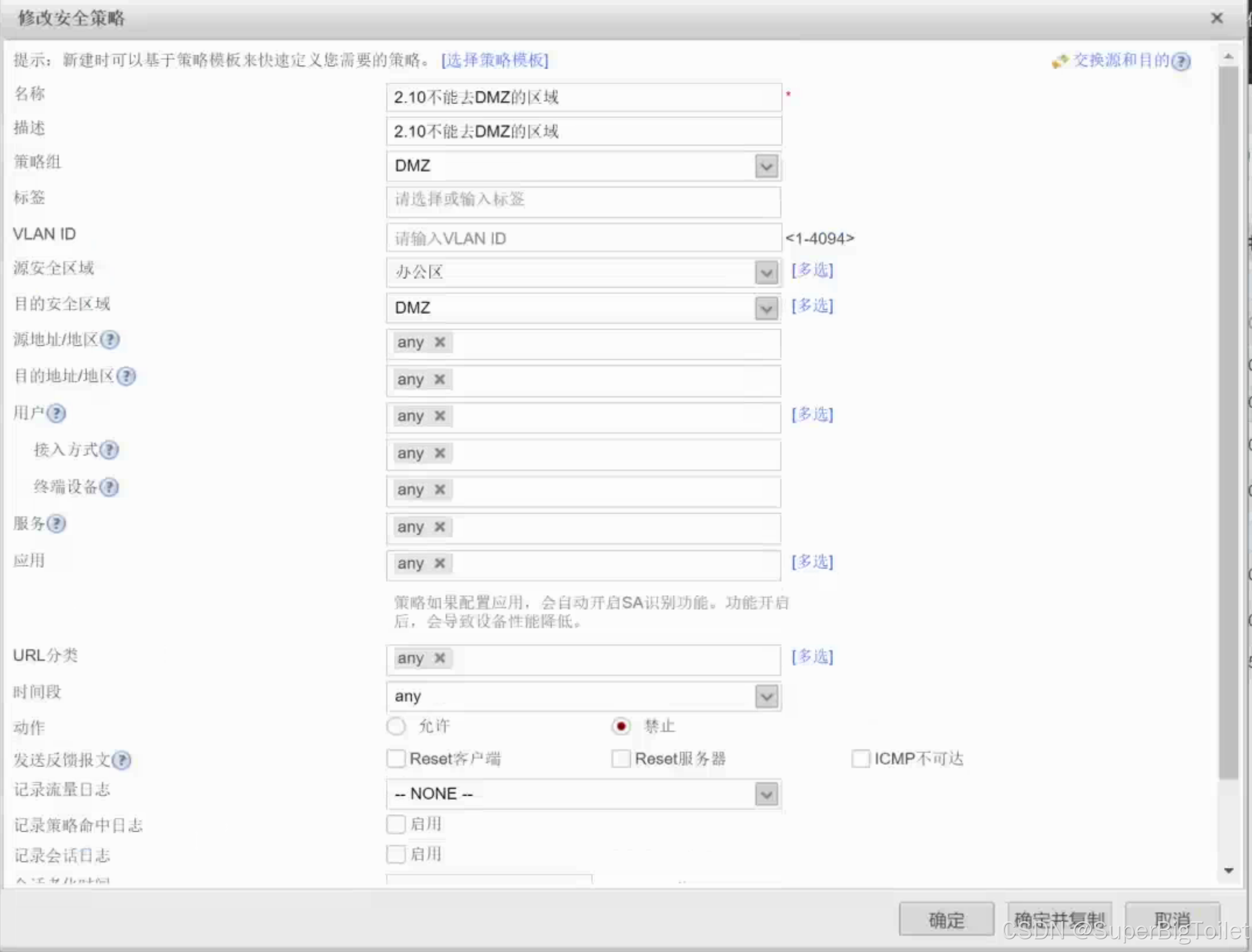

10.0.2.10能去的和不能去的

(能去的)

(不能去的)

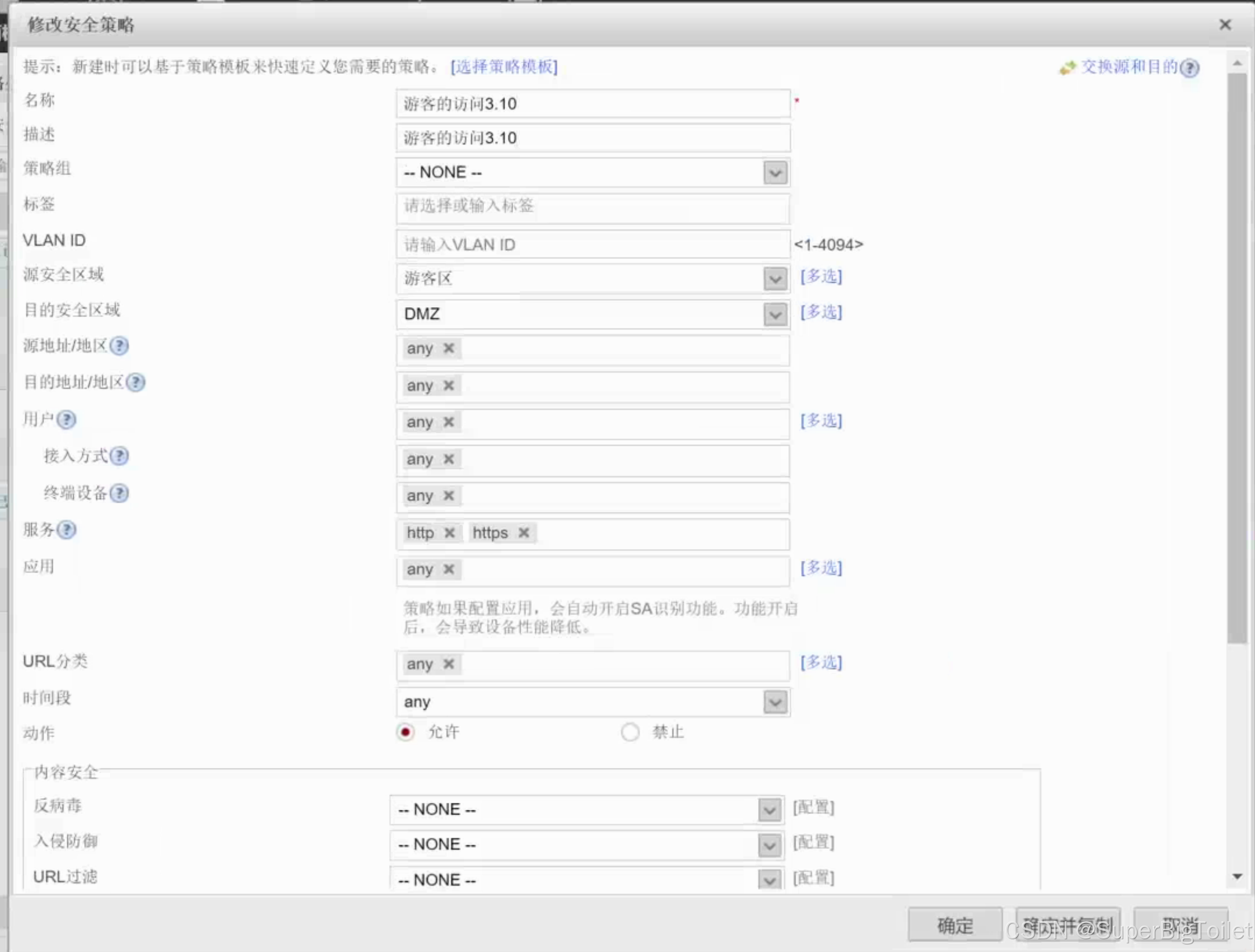

游客区只能访问10.0.3.10

办公区去isp的

游客区去isp的

全部策略和策略组

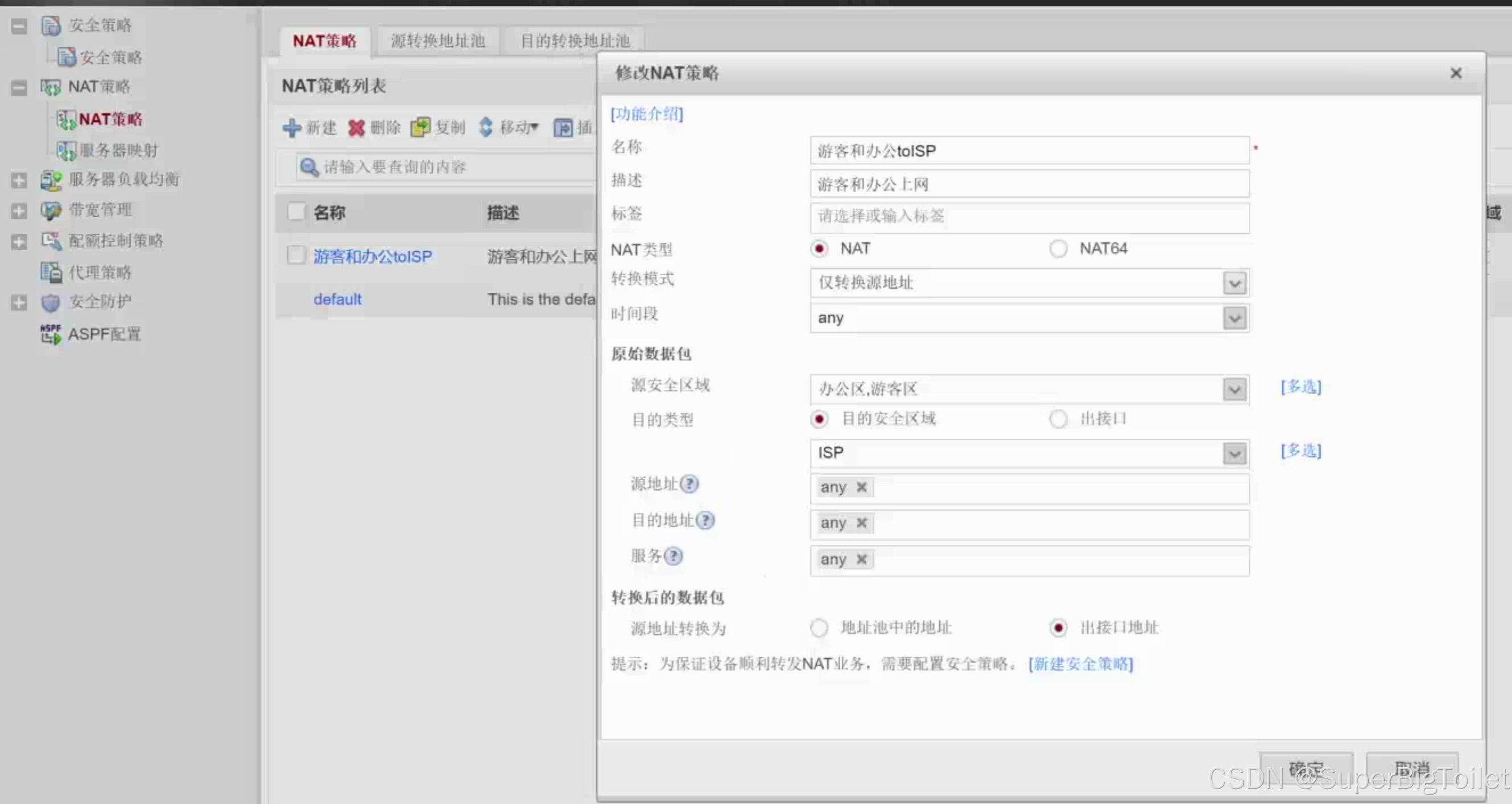

设置NAT策略,来上网

选择下面的NAT策略即可进入创建NAT策略

(即可)

防火墙的用户:

进入对象一栏,选择用户里的default

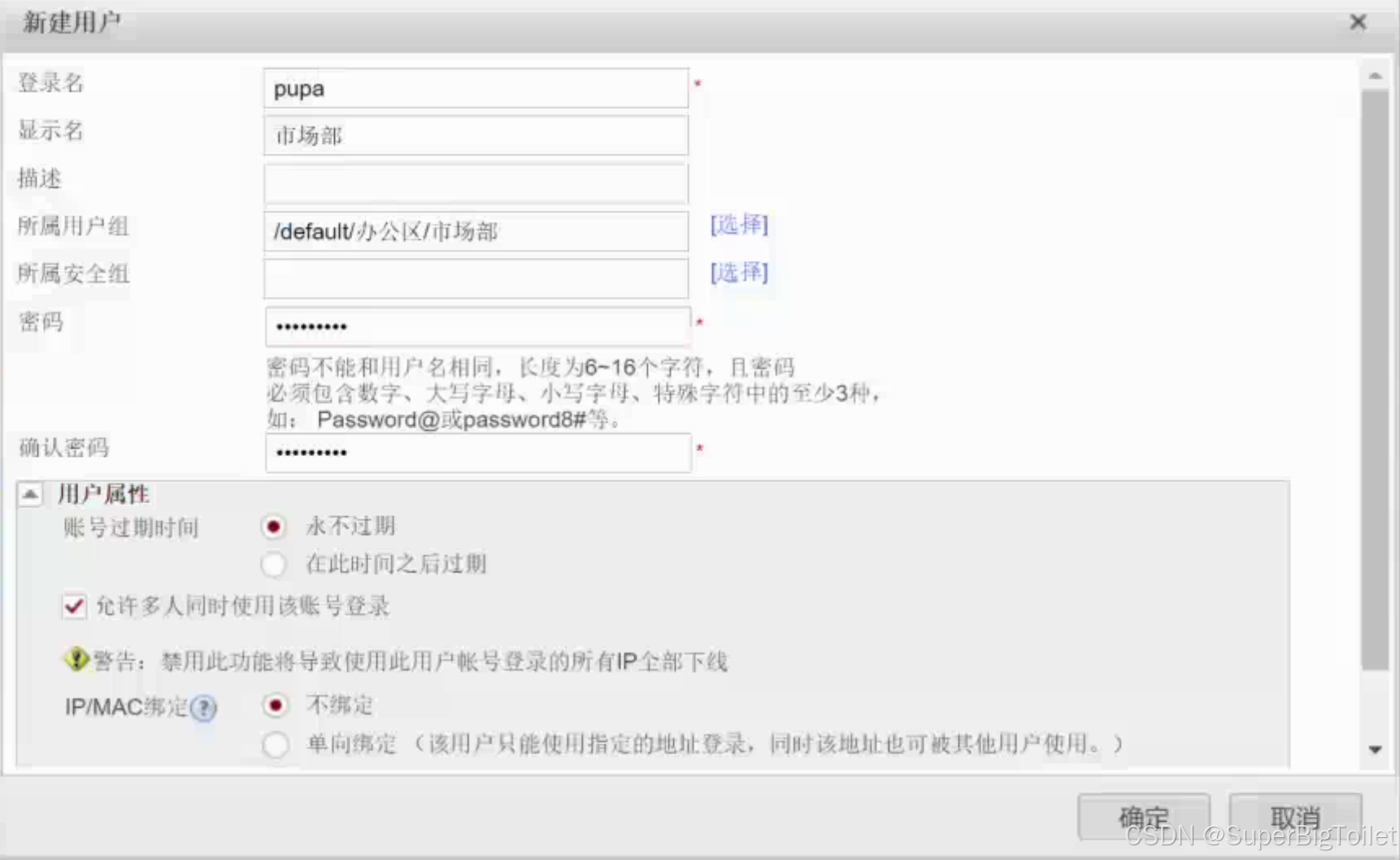

办公区的市场部和研发部用户

先创建三个对应区域的用户组

市场部

研发部

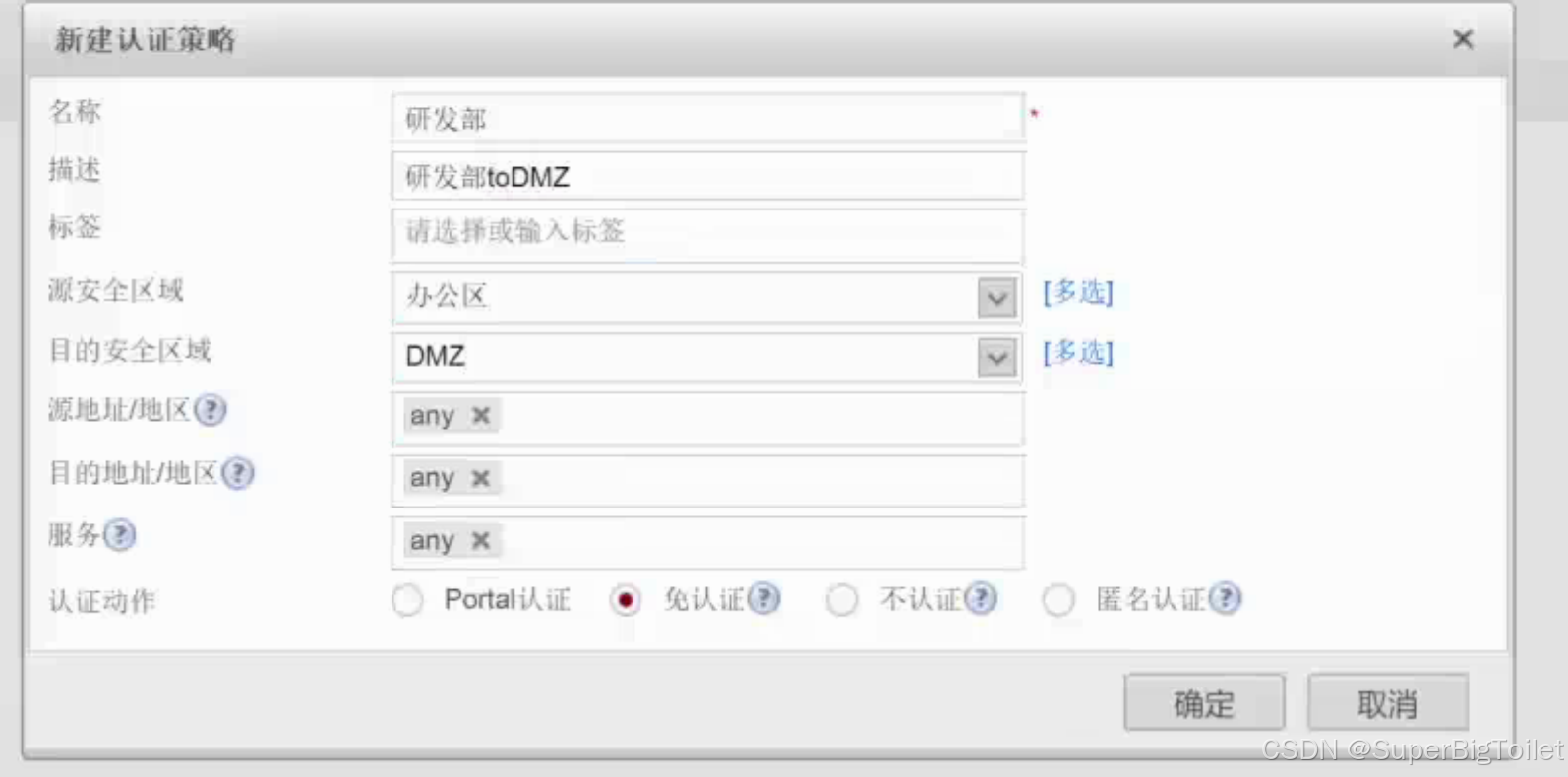

市场部和研发部的策略

在旁边的认证策略里即可进行创建

市场部

研发部

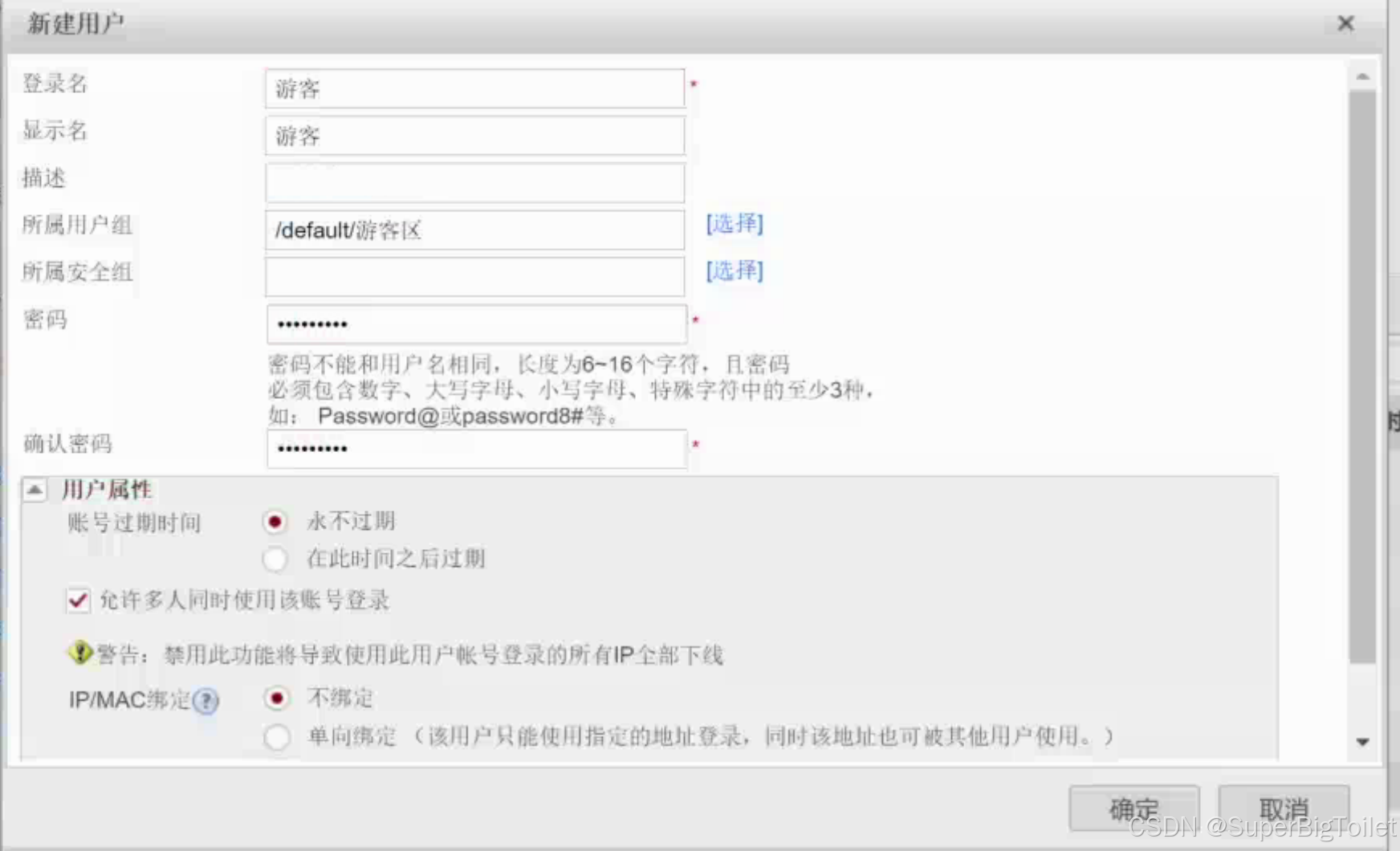

游客区的用户

创建好游客区的用户组后便可以进行用户的创建

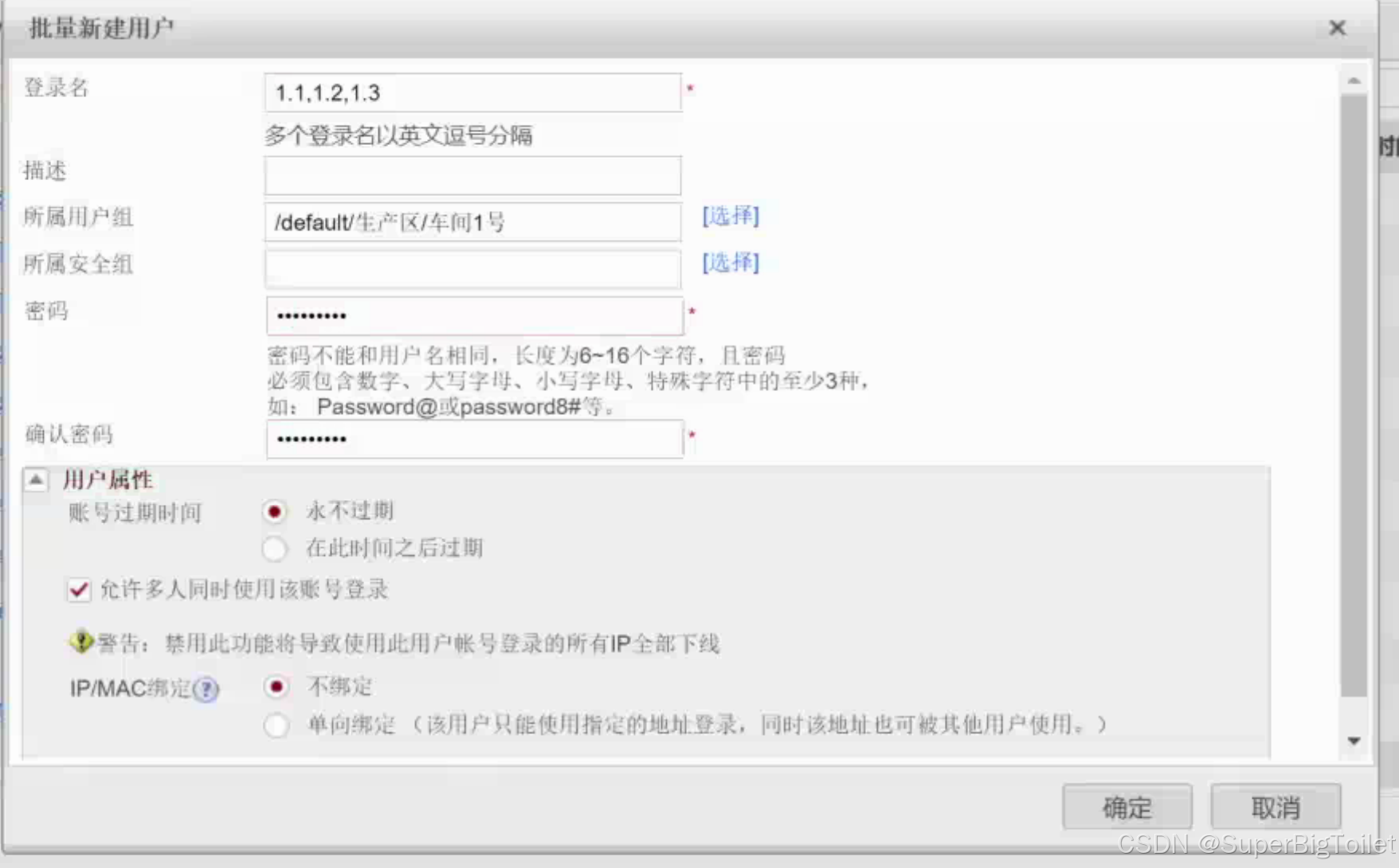

生产区的用户

创建好生产区以及其下的车间后,进行批量用户创建

(注意其每行下的注释,其它车间也是这样进行批量创建)

生产区的策略

设置登陆

在旁边的认证选项里

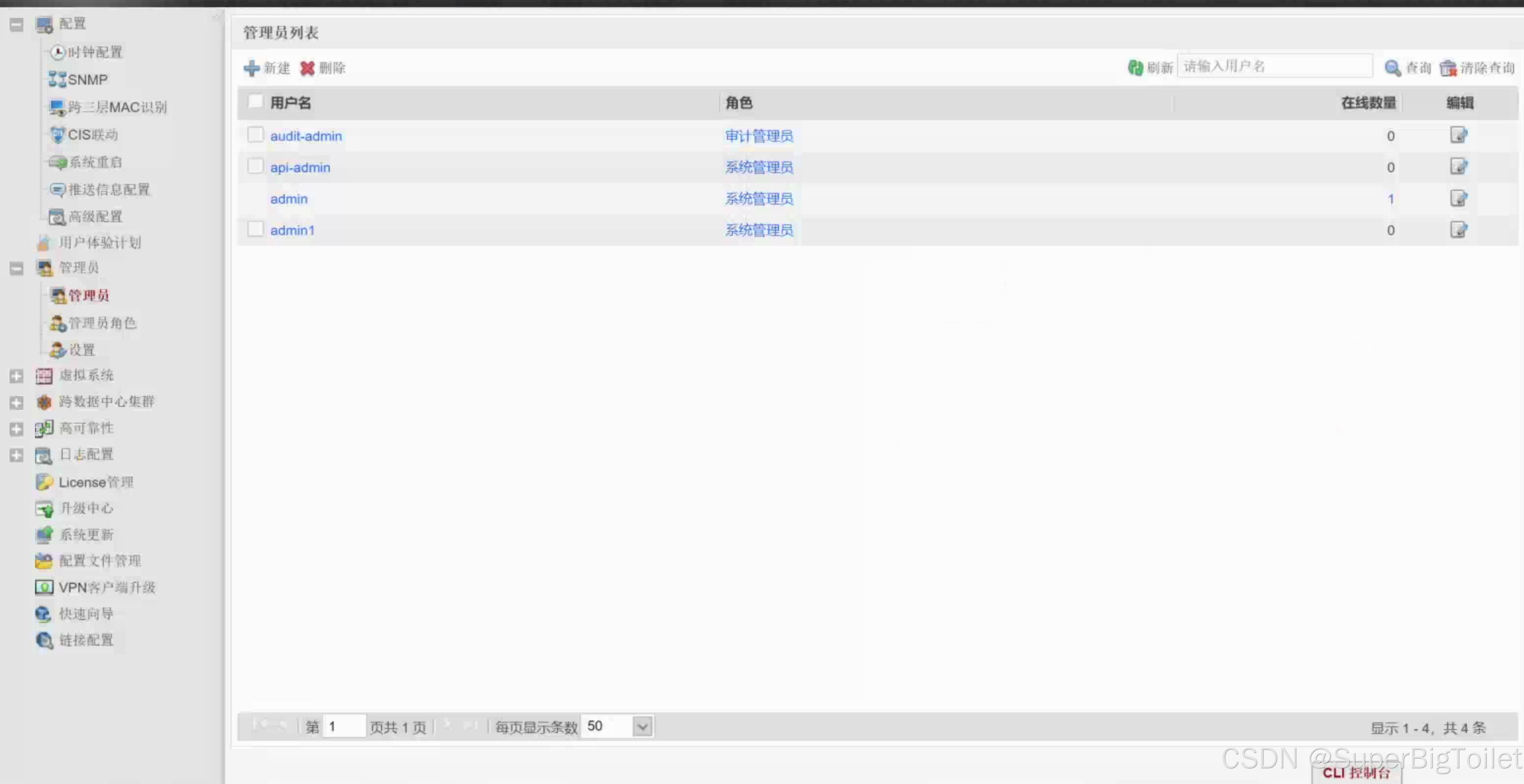

系统用户的创建

在上方系统一栏里,找到管理员,选定管理员角色

新用户身份选择刚创立的管理员