目录

[4、搭建IPsec VPN通道](#4、搭建IPsec VPN通道)

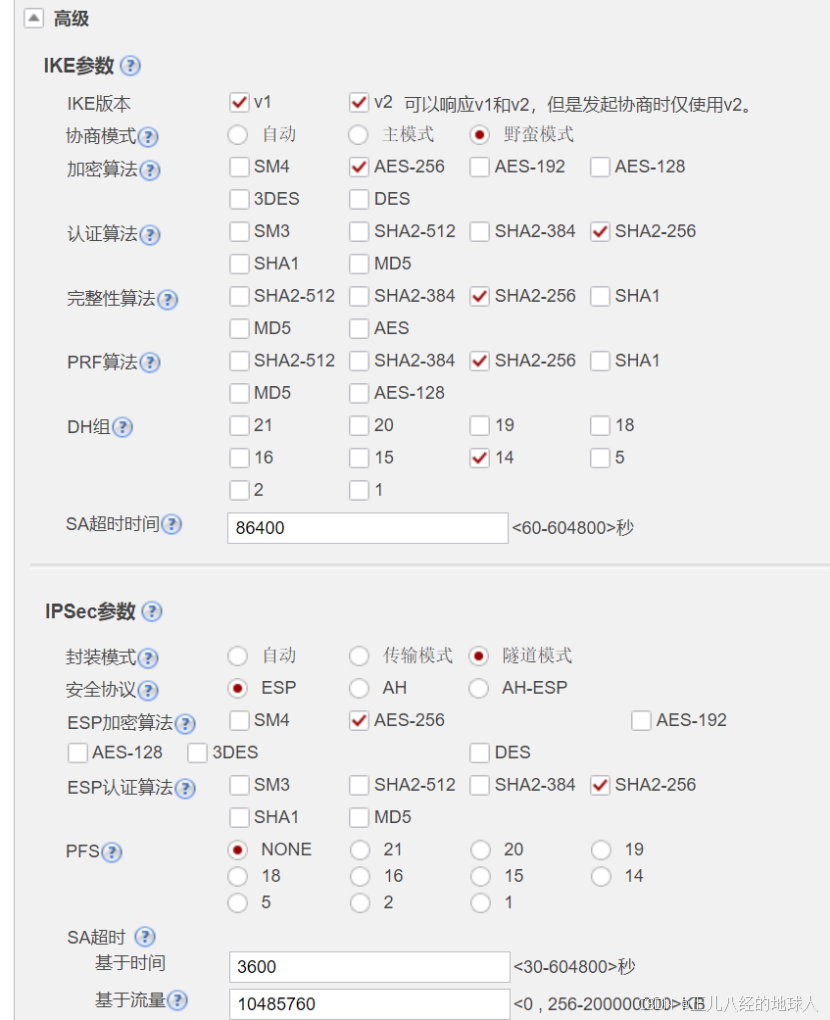

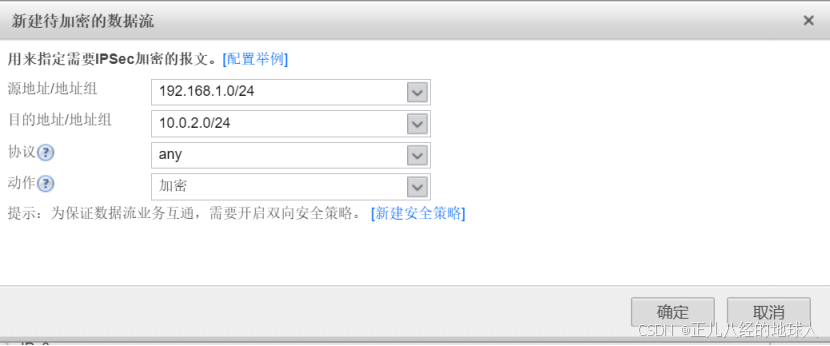

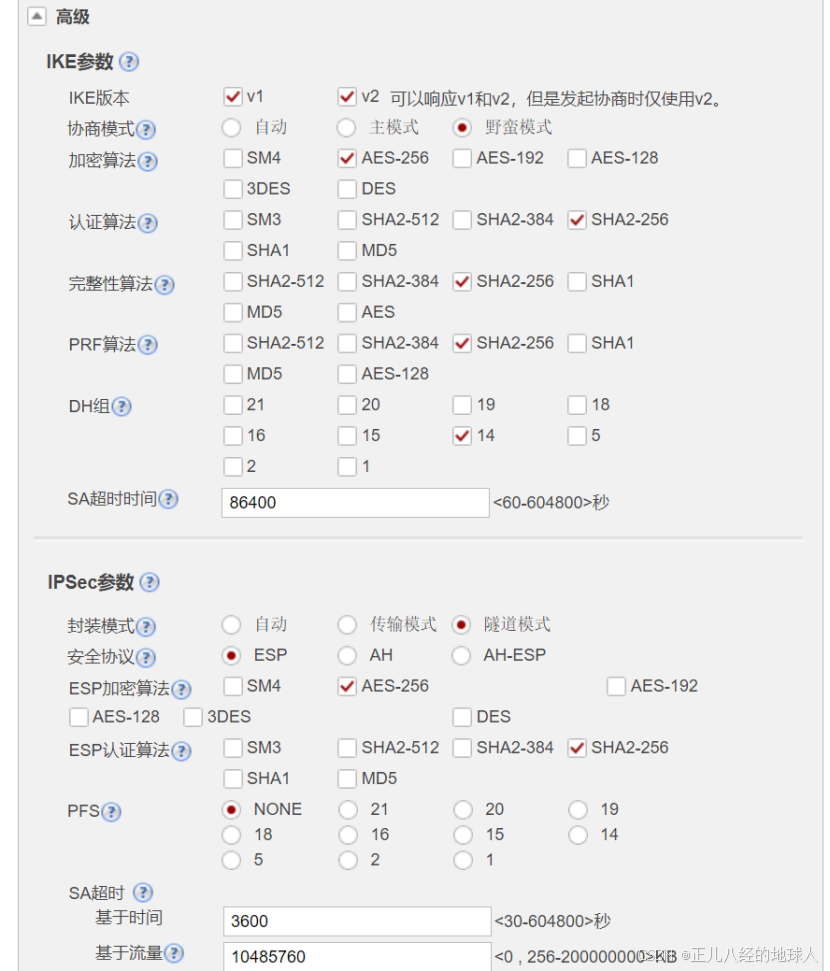

[(1)由于我们这里是在NAT环境下搭建的IPsec VPN,因此我们只有一种选择:通信保护协议选择ESP协议的隧道模式,因特网密钥交换协议中的第一阶段选择野蛮模式,也就是ESP协议,隧道模式,野蛮模式三者搭配来进行配置。(FW4 要与 FW2的配置信息一致)。](#(1)由于我们这里是在NAT环境下搭建的IPsec VPN,因此我们只有一种选择:通信保护协议选择ESP协议的隧道模式,因特网密钥交换协议中的第一阶段选择野蛮模式,也就是ESP协议,隧道模式,野蛮模式三者搭配来进行配置。(FW4 要与 FW2的配置信息一致)。)

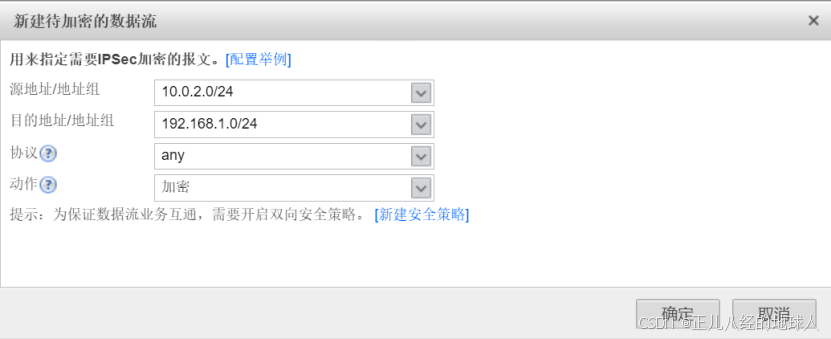

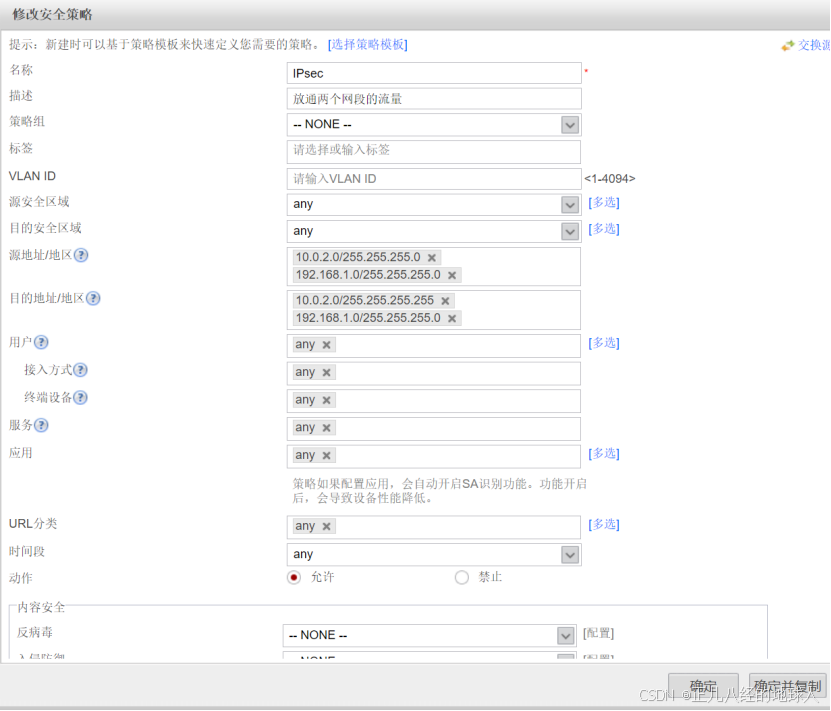

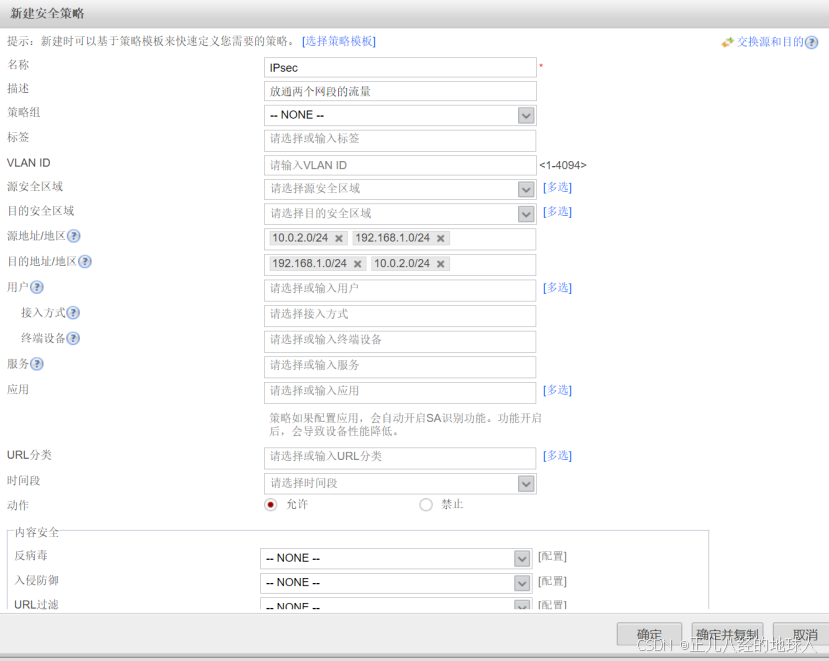

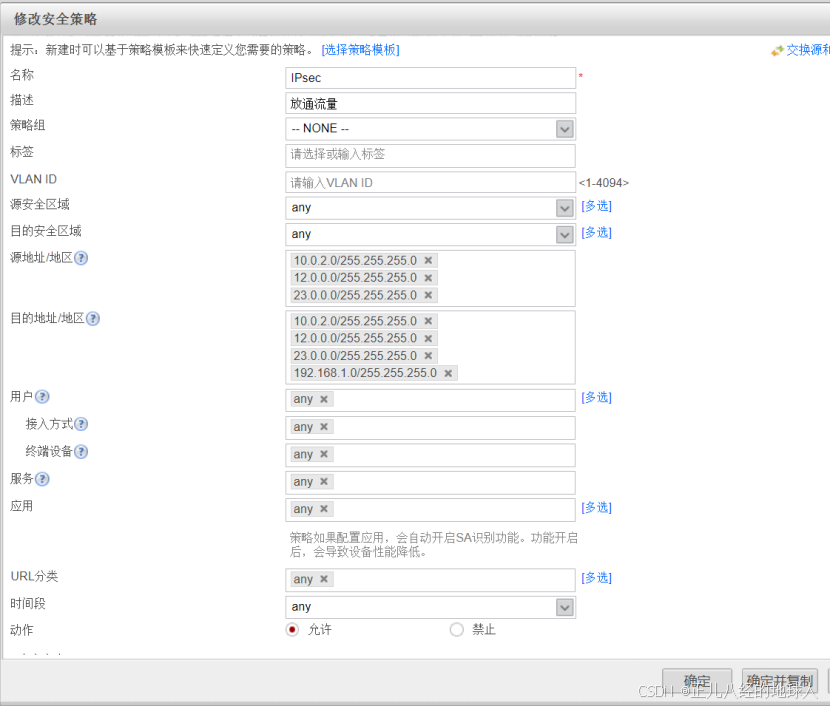

(5)放通10.0.2.0与192.168.1.0两网段相互通信的流量

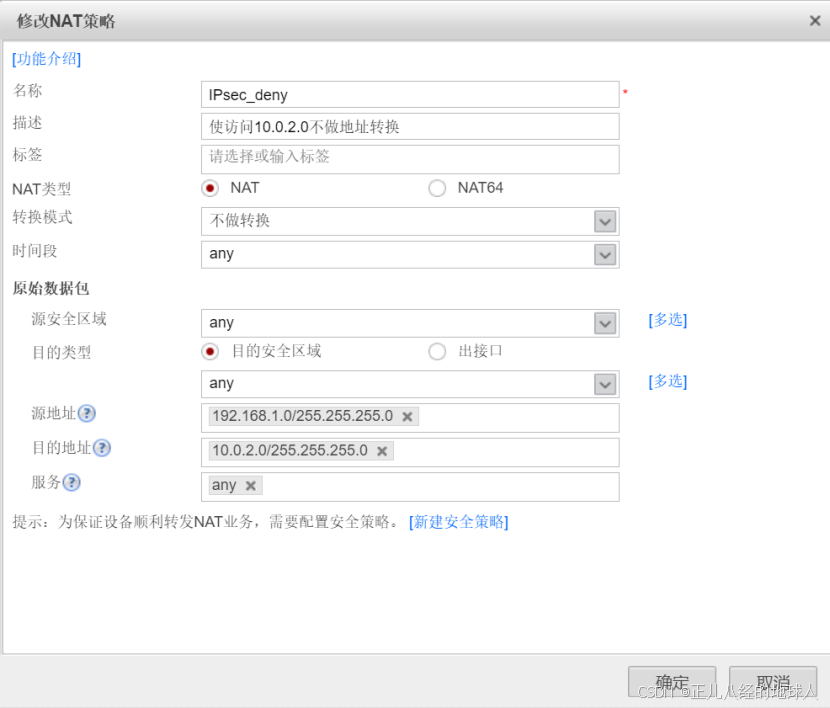

(6)FW1与FW2上新建NAT策略使得从10.0.2.0的网段访问192.168.1.0网段时不做NAT转换

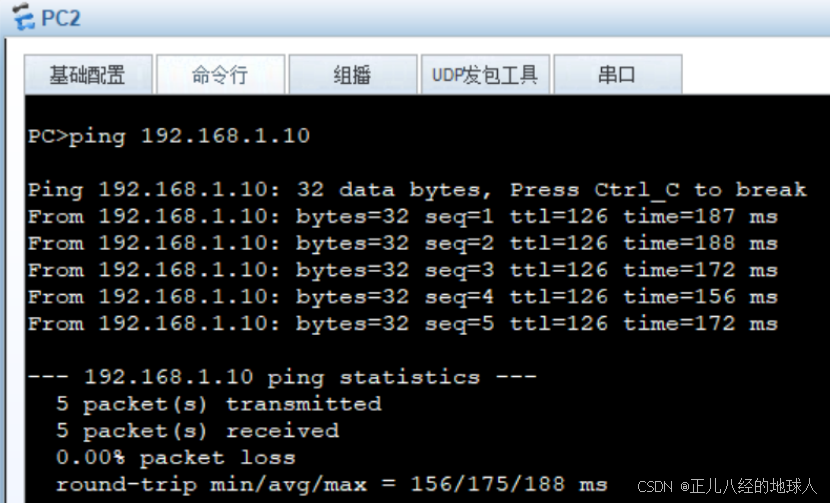

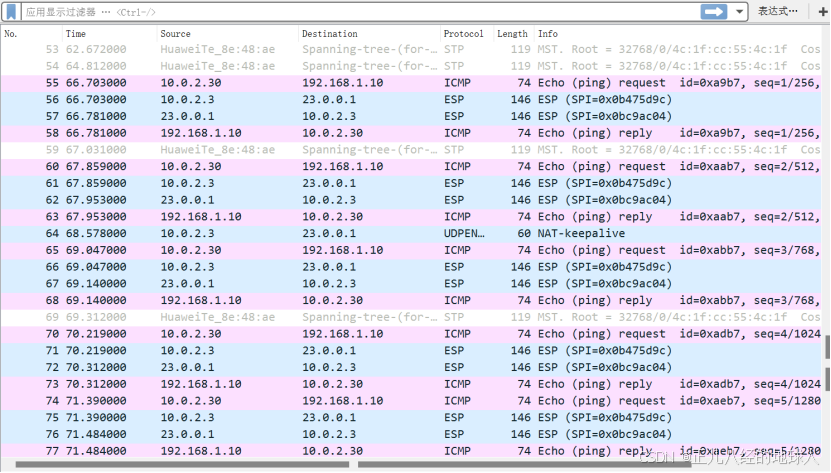

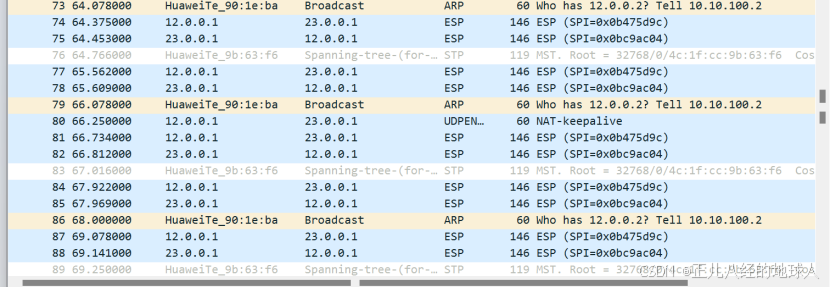

[(7)测试一下IPsec VPN通道情况:](#(7)测试一下IPsec VPN通道情况:)

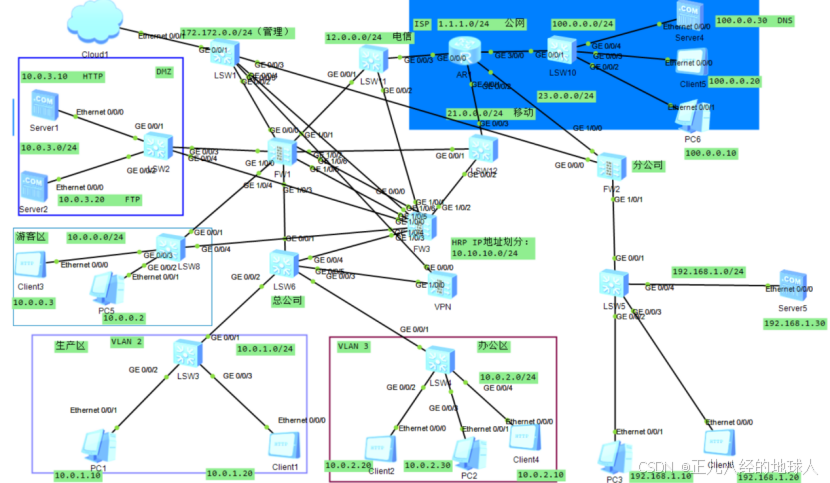

一、实验拓扑图

二、实验要求

20、将双机热备改成主备模式,通过内网的VPN设备构建一条到达分公司的IPsec VPN通道,保证10.0.2.0/24网段可以访问到192.168.1.0/24网段

三、实验思路

- 首先将我们的双机热备由之前的负载分担模式改为主备模式,可是适当的删减一些虚拟IP使设备减轻分担

- 为我们新建的防火墙(VPN)做相关的基础配置

- 搭建我们的IPsec VPN通道,由于是内网的VPN,就会在NAT环境中应用,所以通信保护协议选择ESP协议的隧道模式,因特网密钥交换协议中的第一阶段选择野蛮模式。去配置相应的IPsec VPN策略,安全策略,NAT策略。

四、实验步骤

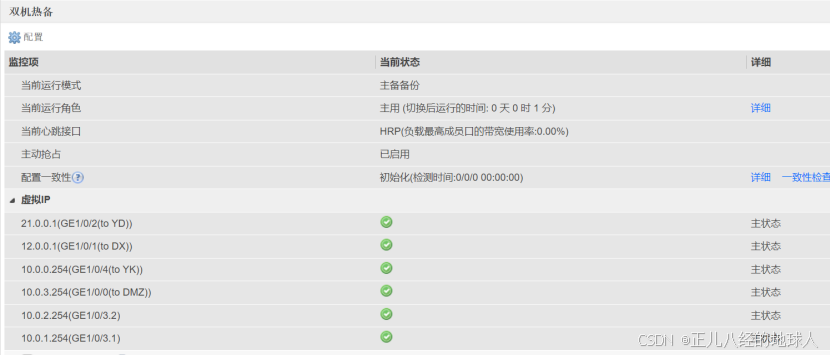

修改双机热备的为主备模式:

先将虚拟IP 7和8删除:

FW1:

FW3:

关闭所有的虚拟MAC,然后切换双机热备为主备模式:

FW1:

FW3:

成功修改为主备模式!!!

2、配置交换机LSW6新增的配置:

[Huawei]int g0/0/5

[Huawei-GigabitEthernet0/0/5]p l a

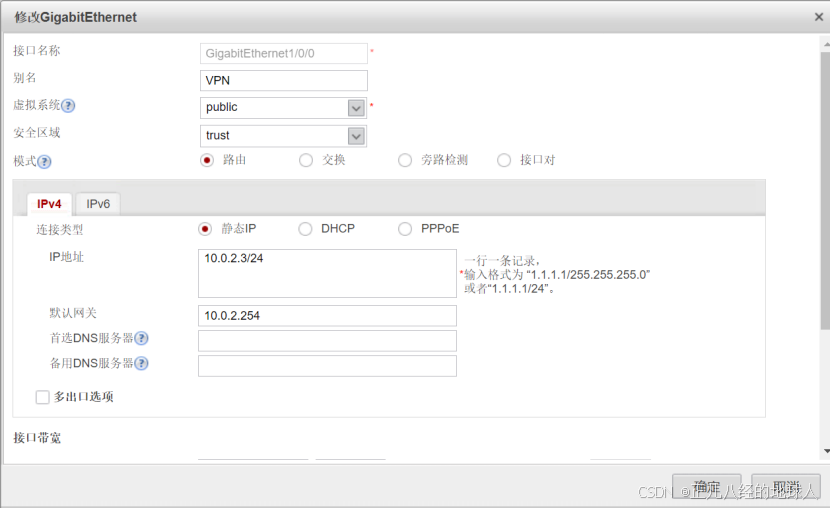

[Huawei-GigabitEthernet0/0/5]port default vlan 2 // 将FW4划分到VLAN 2中3、防火墙(FW4)做相关的基础配置:

开启防火墙后需要登录用户名和密码,第一次默认的用户名:admin,密码:Admin@123;

登录成功之后需要修改你的密码才能进入防火墙的用户视图。

防火墙的g0/0/0口默认的IP地址为192.168.0.1/24;但是我们需要在浏览器中打开FW2的web服务就需要将g0/0/0接口的IP地址修改为192.168.142.40/24与我们Clound中虚拟网卡通一个网段才行。

在防火墙中g0/0/0口中开启所有的服务:

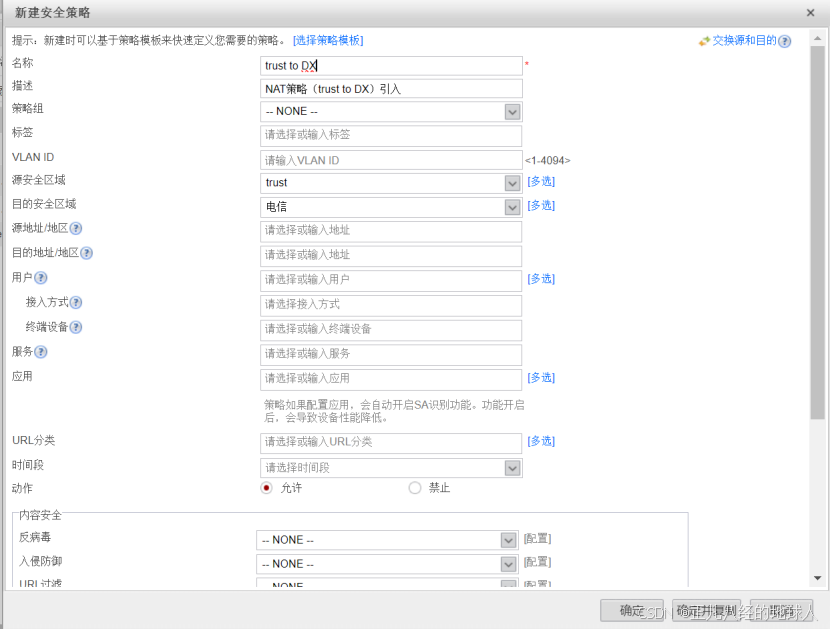

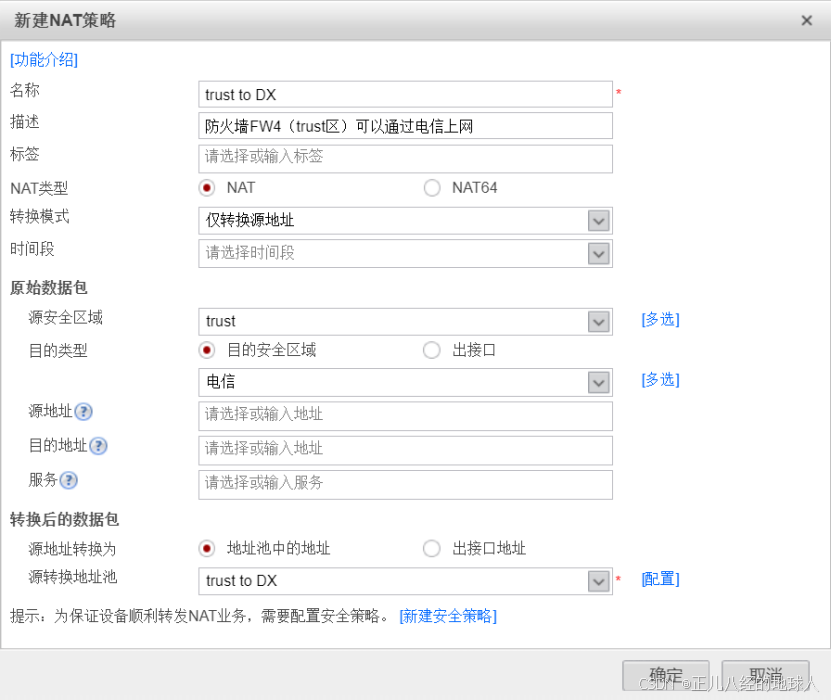

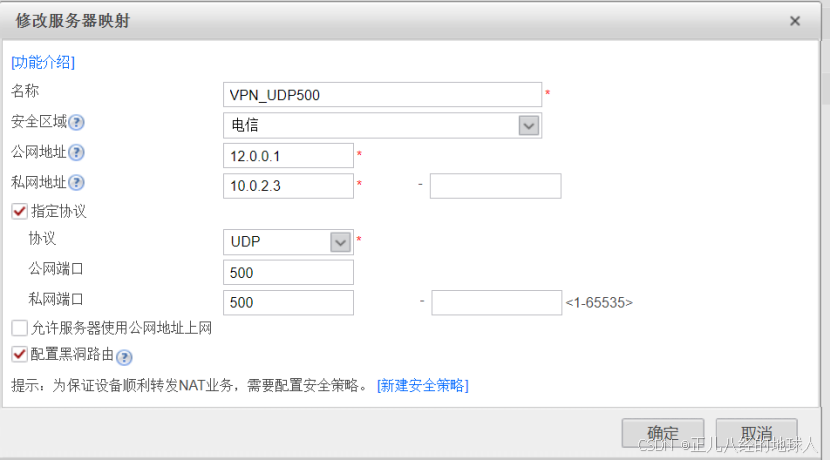

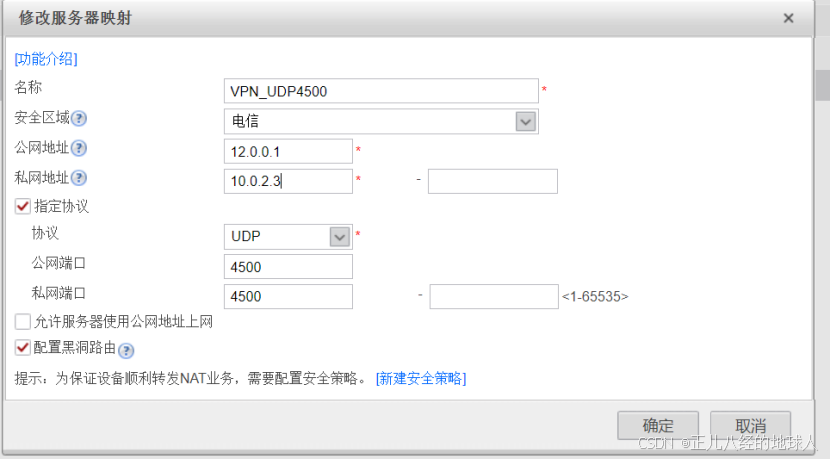

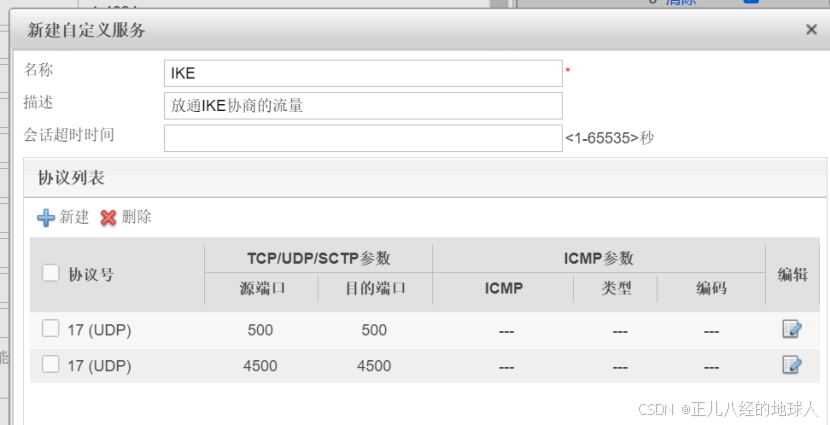

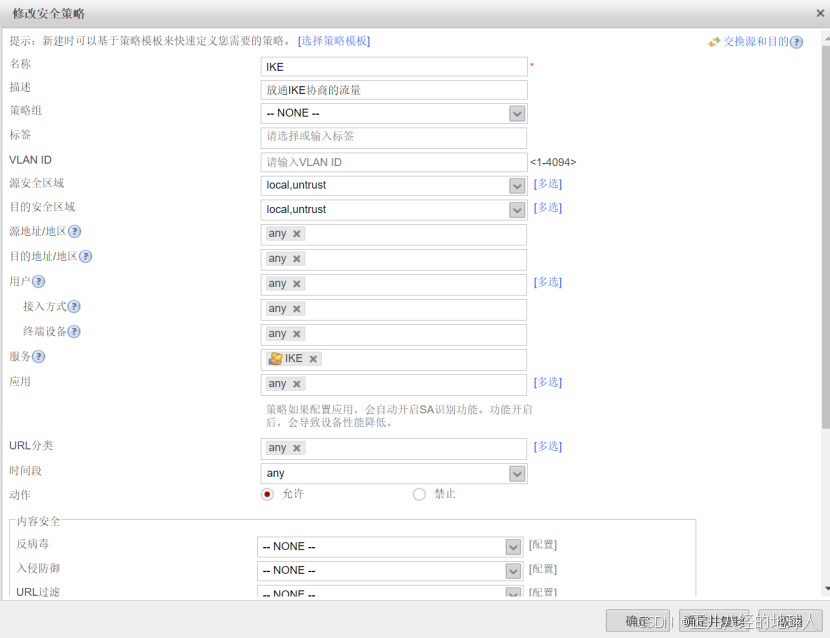

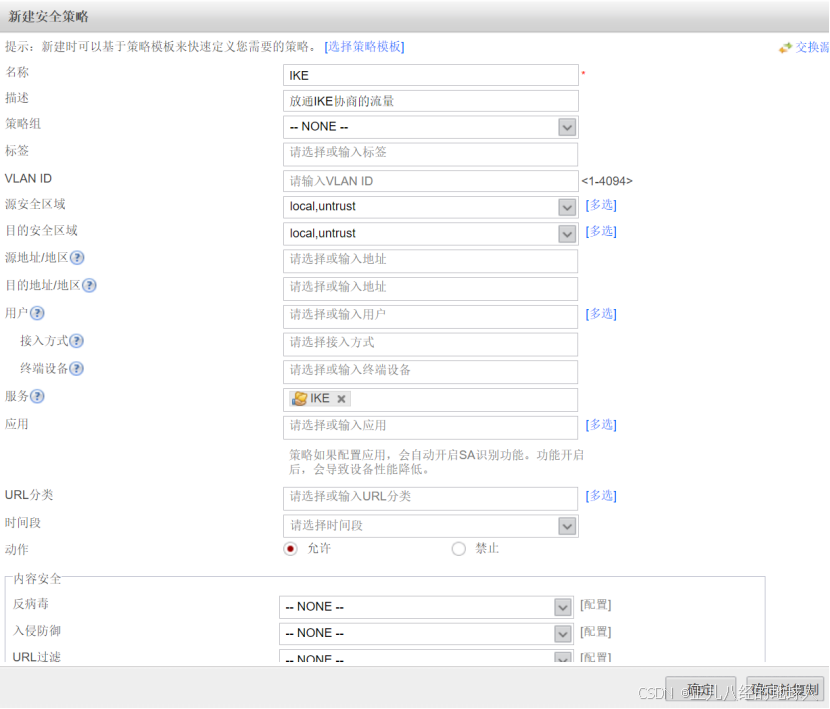

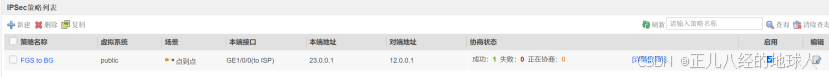

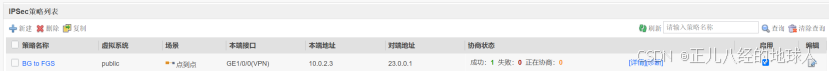

USG6000V1-GigabitEthernet0/0/0\]service-manage all permit 在FW4的g1/0/0接口上面配:  ### 4、搭建IPsec VPN通道 #### (1)由于我们这里是在NAT环境下搭建的IPsec VPN,因此我们只有一种选择:通信保护协议选择ESP协议的隧道模式,因特网密钥交换协议中的第一阶段选择野蛮模式,也就是ESP协议,隧道模式,野蛮模式三者搭配来进行配置。(FW4 要与 FW2的配置信息一致)。 FW4:    FW2:    #### (2)在FW1上面做相关的NAT策略和服务器映射:    服务器映射(将公网访问12.0.0.1的目标IP都转换成10.0.2.3,并且指定UDP500与UDP4500)   #### (3)放通IKE协商的流量 FW4:   FW2:   FW1:  FW2:  FW4:  IPsec策略协商成功!!! #### (4)我们的目的是要10.0.2.0/24网段访问192.168.1.0/24,所以需要将该流量引入到FW1上去,再由FW4将封装过后的流量发给FW1。但此时流量是直接发送给防火墙的,所以我们需要引流。新建静态路由:  #### (5)放通10.0.2.0与192.168.1.0两网段相互通信的流量 FW2:  FW4:  FW1:  #### (6)FW1与FW2上新建NAT策略使得从10.0.2.0的网段访问192.168.1.0网段时不做NAT转换 FW1:   FW2:   #### (7)测试一下IPsec VPN通道情况: 使用办公区的PC2去ping 分公司的PC3:  抓包查看流量: 在防火墙FW4的g1/0/0接口:  在防火墙FW1的g1/0/1接口:  测试成功!!! 至此实验全部完成!!!