文章目录

- [Windows Server 2008至2016远程桌面_SSL/TLS漏洞(CVE-2016-2183)修复步骤详解](#Windows Server 2008至2016远程桌面_SSL/TLS漏洞(CVE-2016-2183)修复步骤详解)

-

- [1 漏洞说明](#1 漏洞说明)

- [2 修复办法](#2 修复办法)

-

- [2.1 打开"本地组策略编辑器"](#2.1 打开“本地组策略编辑器”)

- [2.2 编辑"SSL密码套件顺序"](#2.2 编辑“SSL密码套件顺序”)

- [2.3 修改SSL密码套件算法](#2.3 修改SSL密码套件算法)

- [2.4 重启服务器](#2.4 重启服务器)

Windows Server 2008至2016远程桌面_SSL/TLS漏洞(CVE-2016-2183)修复步骤详解

1 漏洞说明

SSL / TLS协议是一种安全协议,目的是为互联网通信,提供安全及数据完整性保障。该漏洞允许远程攻击者获取敏感信息。

Windows Server 2008或2012、2016远程桌面服务SSL加密默认是开启的,且有默认的CA证书。由于SSL/ TLS自身存在漏洞缺陷,当开启远程桌面服务,使用漏洞扫描工具扫描,发现存在SSL/TSL漏洞。

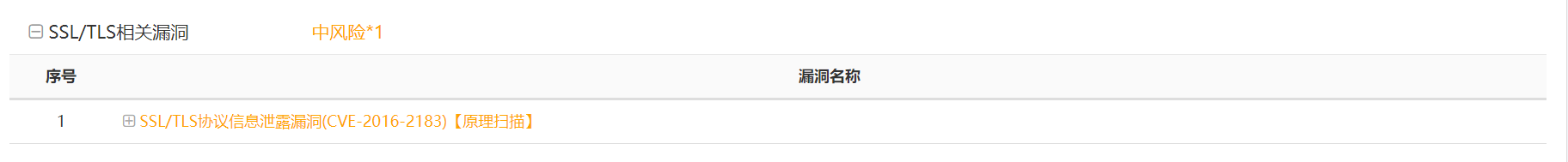

例如如下漏洞:

2 修复办法

2.1 打开"本地组策略编辑器"

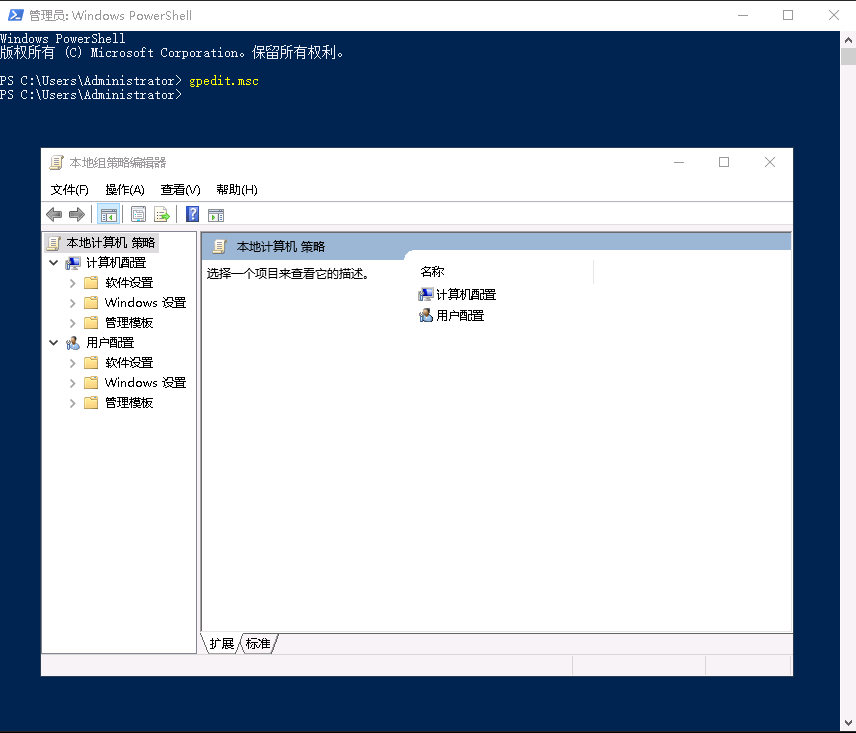

登录服务器,打开Windows powershell,运行gpedit.msc,打开"本地组策略编辑器"。

2.2 编辑"SSL密码套件顺序"

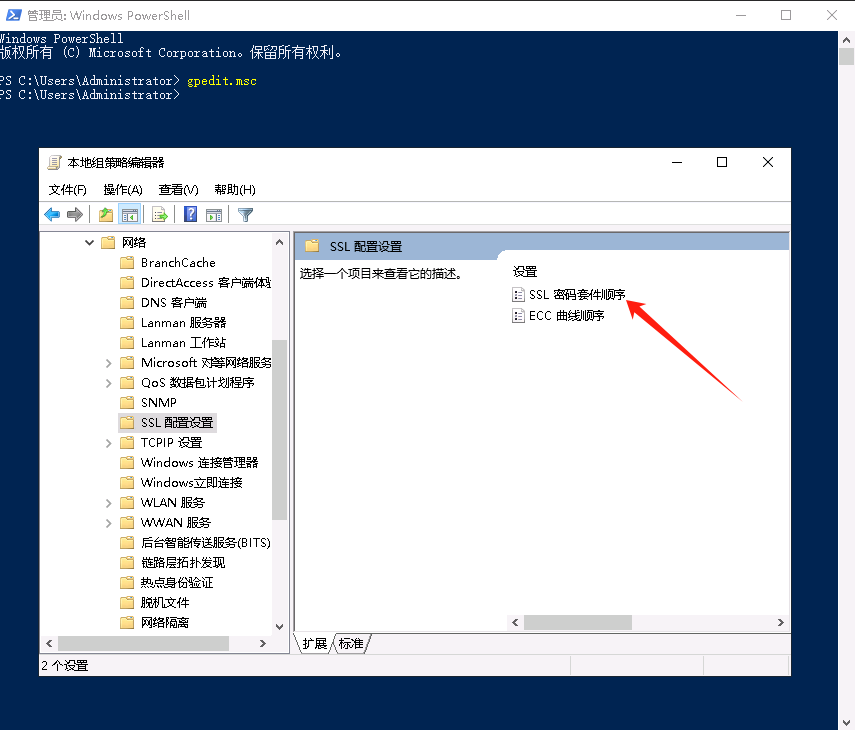

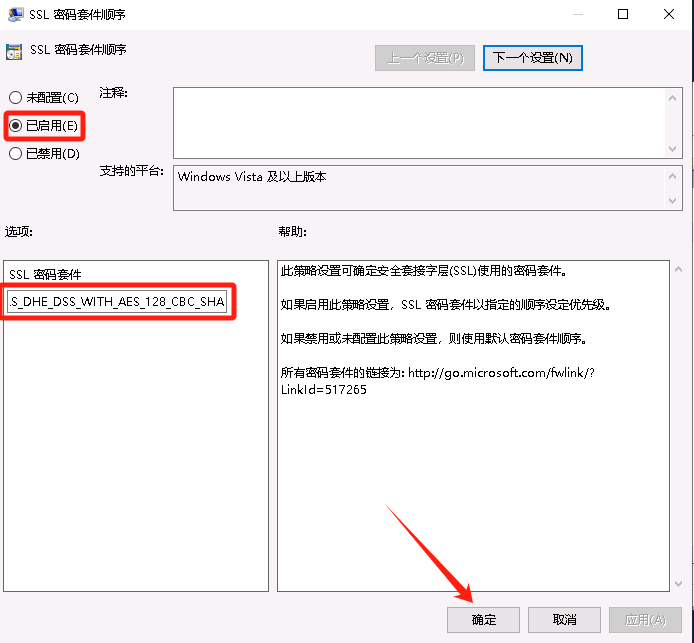

打开"本地组策略编辑器"-"计算机配置"-"管理模板"-"网络"-"SSL配置设置", 在"SSL密码套件顺序"选项上,右键"编辑"。

2.3 修改SSL密码套件算法

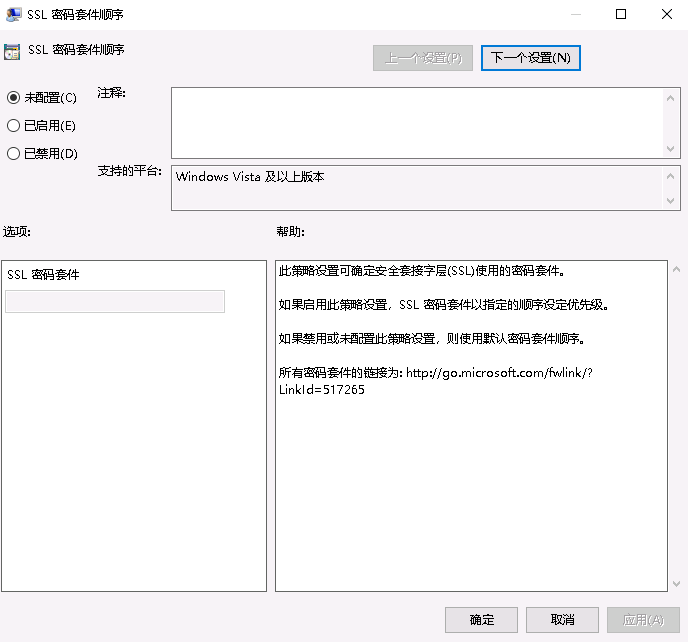

在"SSL密码套件顺序"选在"已启用(E)" ,在"SSL密码套件"下修改SSL密码套件算法,仅保留TLS 1.2 SHA256 和 SHA384 密码套件、TLS 1.2 ECC GCM 密码套件。

删除原有内容替换为:

cobol

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA修改后,点击"应用"、"确定",即可。

2.4 重启服务器

重启服务器使更改后的密码套件算法生效。

👍 点赞,你的认可是我创作的动力!

⭐️ 收藏,你的青睐是我努力的方向!

✏️ 评论,你的意见是我进步的财富!