**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉 晖度丨安全视界 🚀

▶信息收集 ➢ 查找漏洞的公共利用 ➢ 离线资源 -----我们在这儿~ 🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点

▶ 权限提升

▶ 横向移动

▶ 报告/分析

▶ 教训/修复

目录

[1.3 离线漏洞利用资源](#1.3 离线漏洞利用资源)

[1.3.2 SearchSploit](#1.3.2 SearchSploit)

[1.3.2.4 使用SearchSploit搜索ExploitDB](#1.3.2.4 使用SearchSploit搜索ExploitDB)

[3.使用 -m 参数:将漏洞利用代码"请"到工作目录](#3.使用 -m 参数:将漏洞利用代码"请"到工作目录)

[1.3.3 Nmap NSE 脚本](#1.3.3 Nmap NSE 脚本)

[1.3.3.1 NSE 脚本分类与用途](#1.3.3.1 NSE 脚本分类与用途)

[1.3.3.2 NSE 脚本使用技巧](#1.3.3.2 NSE 脚本使用技巧)

[1. 脚本的查找与帮助](#1. 脚本的查找与帮助)

[2. 基本使用语法](#2. 基本使用语法)

[3. 高级用法与参数](#3. 高级用法与参数)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.查找漏洞公共利用

漏洞利用(Exploit) :一个能够利用目标系统缺陷或漏洞的程序或脚本,查找这种脚本并利用。

1.3 离线漏洞利用资源

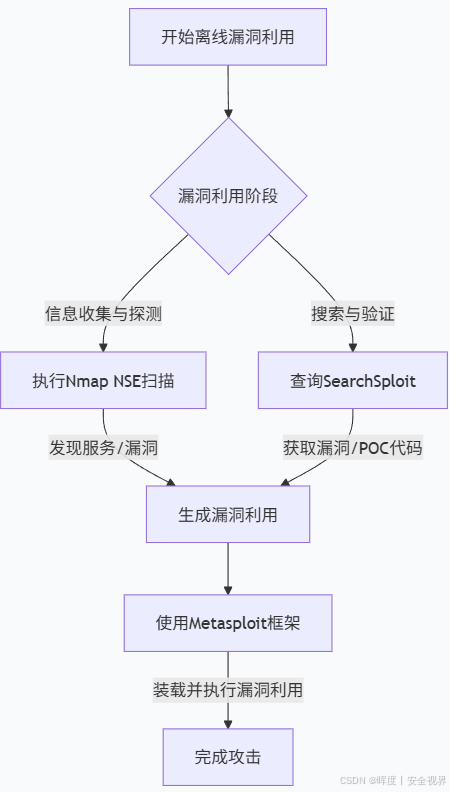

在真实的渗透测试任务中,目标网络与互联网隔离是一种常见场景。没有稳定的互联网连接,并不意味着测试工作无法进行。Kali Linux为我们准备一套强大的"离线武器库",确保在任何环境下都能有效工作。

💡 核心思想: 即使"与世隔绝",我们依然可以利用预先部署在本地的漏洞资源,对目标发起精准打击。

为了更直观地理解离线漏洞利用的整体流程,参考以下工作路径:

1.3.2 SearchSploit

接前文。

1.3.2.4 使用SearchSploit搜索ExploitDB

手动浏览庞大的ExploitDB存档绝对是效率低下 的做法。想象一下要在数千个文件中找到特定漏洞,无异于大海捞针。幸运的是,Kali Linux提供了强大的 searchsploit 命令行工具,让搜索变得简单高效。

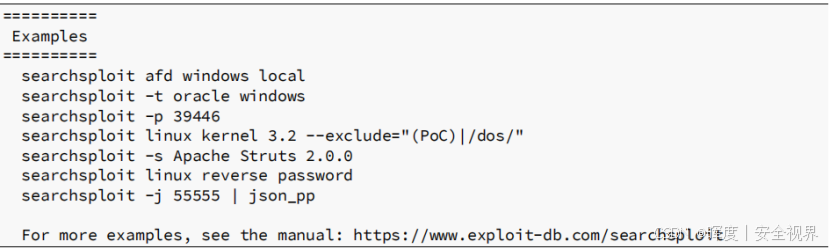

1.启动与帮助

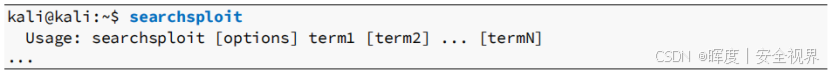

要了解searchsploit的所有功能,只需在终端中输入:

bash

searchsploit

这将显示完整的使用说明、选项列表和实用示例,是你掌握该工具的最佳起点。

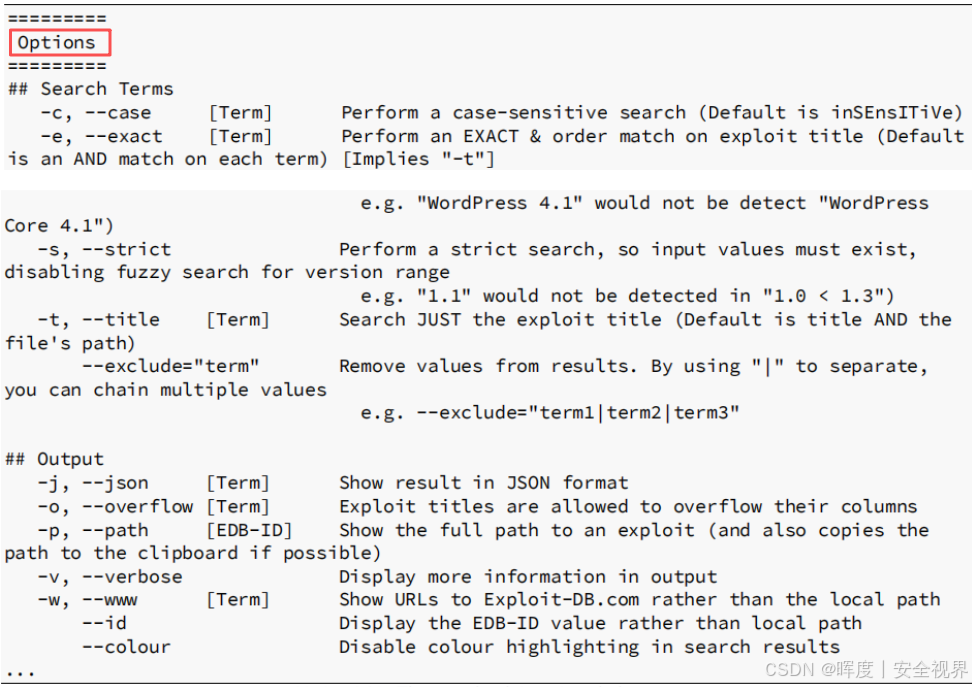

⚡ 核心搜索功能

SearchSploit提供了丰富的搜索选项,让你能够精准定位所需漏洞:

| 搜索方式 | 命令示例 | 用途说明 |

|---|---|---|

| 🔍 基本搜索 | searchsploit apache 2.4 |

同时搜索标题和路径中的关键词 |

| 🏷️ 仅搜标题 | searchsploit -t linux kernel |

更精准,只匹配漏洞标题 |

| 📁 按平台 | searchsploit -p windows |

限定特定平台 |

| 🛡️ 按类型 | searchsploit -t --exclude="dos" |

排除拒绝服务类漏洞 |

| 📋 详细输出 | searchsploit -v ssh |

显示完整漏洞信息 |

2.关键字搜索

bash

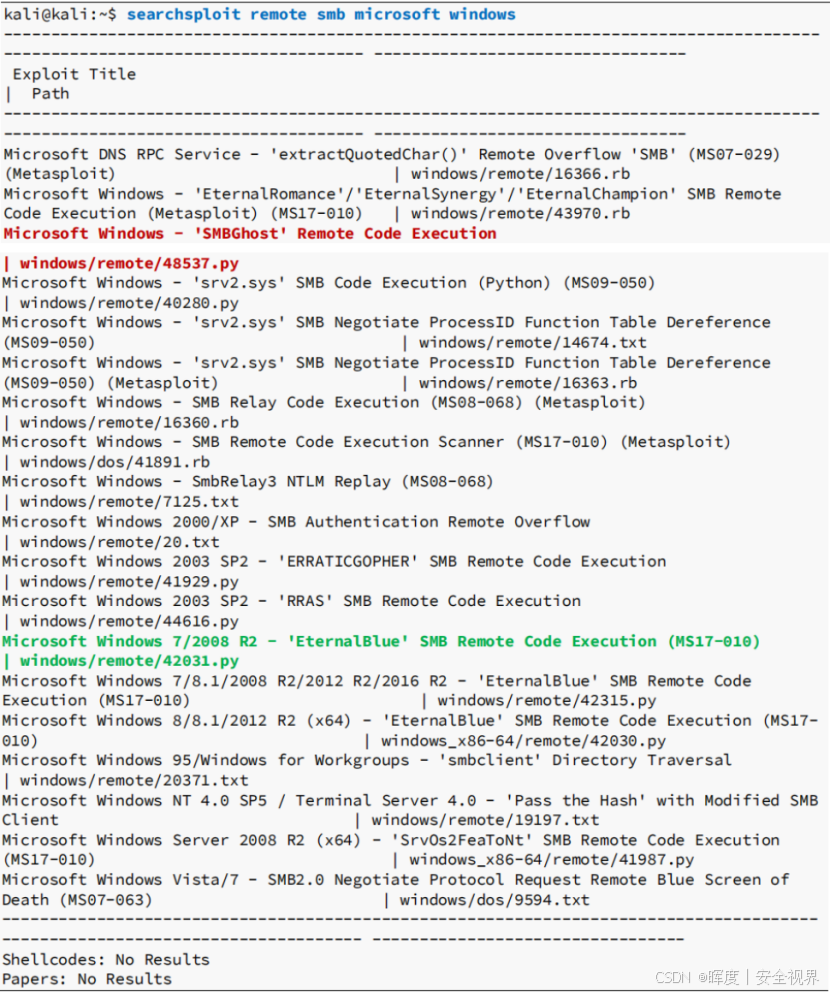

searchsploit remote smb microsoft windows**意思:**搜索Exploit-DB中与"remote"(远程)、"smb"(SMB协议)、"microsoft"(微软)和 "windows"(Windows 系统)相关的漏洞利用(exploit)。包含搜索参数的漏洞将在输出中列出。

为了演示,上图中使用上面突出显示的两个漏洞。假设我们枚举了两个易受SMBGhost和EternalBlue攻击的SMB服务器。

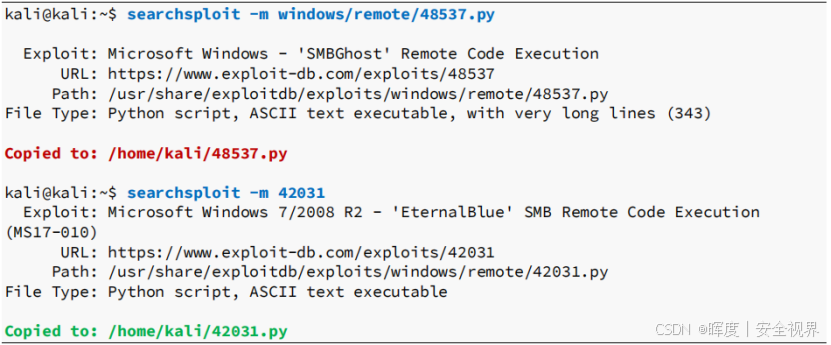

3.使用 -m 参数:将漏洞利用代码"请"到工作目录

当使用SearchSploit找到需要的漏洞利用代码后,最便捷的操作就是使用 -m 参数将其直接复制到当前工作目录。

🎯 为什么要复制到当前目录?

-

🗂️ 项目化管理:便于将漏洞利用代码整合到特定的渗透测试项目中

-

✏️ 方便修改:可以直接编辑、定制漏洞代码以适应目标环境

-

🚀 快速执行:无需输入冗长的完整路径,执行更加便捷

⚡ 复制方法详解

方法一:使用完整路径复制

bash

searchsploit -m windows/remote/48537.py方法二:使用EDB-ID复制(更快捷)

bash

searchsploit -m 42031

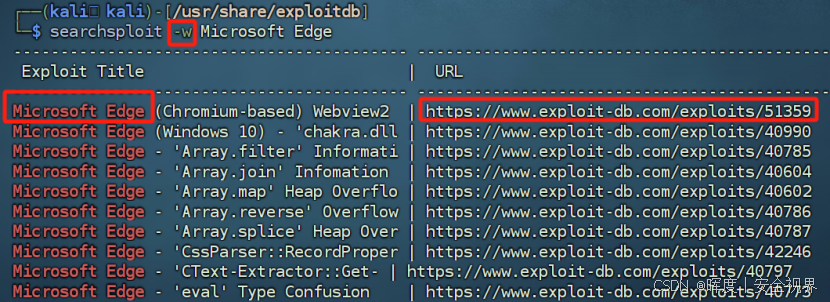

4.查看在线URL (-w)

使用 -w 参数可以直接显示漏洞在 Exploit-DB官网 的对应链接:

bash

searchsploit -w "Microsoft Edge"

应用场景:

-

需要查看漏洞的详细描述、作者信息、讨论区

-

想要在浏览器中直接打开漏洞页面

-

获取最新版本的漏洞代码(网页版可能已更新)

5.显示完整路径 (-e)

使用 -e 参数可以显示漏洞在本地文件系统中的完整路径:

bash

searchsploit -e "Microsoft Edge"

应用场景:

-

快速定位漏洞的物理存储位置

-

需要手动查看或编辑源代码文件

-

与其他工具集成时需要提供文件路径

6.其他常用命令示例

| 命令 | 功能 | 应用场景 |

|---|---|---|

searchsploit CVE-2020-0601 |

🔍 按CVE编号搜索 | 快速查找特定CVE的利用代码 |

searchsploit -v CVE-2020-0601 |

📖 显示详细信息 | 查看漏洞技术细节和完整描述 |

searchsploit -u |

🔄 更新本地数据库 | 同步最新漏洞库,建议定期执行 |

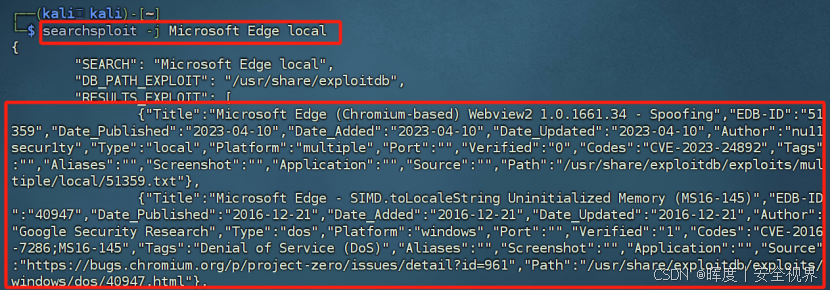

searchsploit -j "Microsoft Edge" |

🗂️ JSON格式输出 | 便于脚本处理和自动化分析 |

searchsploit --type python "Microsoft Edge" |

🐍 按语言过滤 | 只显示特定语言(Python)的利用代码 |

1.3.3 Nmap NSE 脚本

Nmap 不仅是端口扫描之王,其强大的 Nmap 脚本引擎(NSE) 更使其化身为一个多功能的网络安全检查工具。许多 NSE 脚本本身就具备漏洞检测甚至利用能力。

NSE 的核心价值在于,它将 Nmap 从一个出色的端口扫描器,转变为一个高度可定制和功能丰富的网络探测工具。你可以用它来:

-

自动化复杂任务:从简单的服务识别到复杂的漏洞检测和利用。

-

增强信息收集:对网络和设备进行更深层次的信息枚举。

-

进行安全评估:检查常见漏洞、进行暴力破解测试等。

1.3.3.1 NSE 脚本分类与用途

NSE 脚本库非常丰富,为了便于管理和使用,它们被分成了不同的类别。了解这些类别,能帮助你快速找到合适的脚本。下面的表格介绍一些主要的脚本类别及其典型用途:

| 脚本类别 | 主要用途说明 | 典型脚本示例 |

|---|---|---|

🔐 auth |

处理鉴权证书,绕过基础的认证机制。 | |

🎯 brute |

提供暴力破解方式,针对常见应用(如 HTTP, SNMP, FTP, SSH 等)。 | http-form-brute, ssh-brute, ftp-brute |

📡 discovery |

网络发现与信息枚举,查询更多网络服务信息(如 SMB 枚举、SNMP 查询)。 | snmp-sysdescr, snmp-win32-users |

🐛 vuln |

检查目标机是否存在常见的漏洞(如 MS08-067)。 | |

🚀 exploit |

利用已知的漏洞入侵系统。 | |

🛡️ safe |

安全性脚本,这类脚本通常不会对目标系统造成危害或引发入侵检测。 | |

📊 version |

负责增强服务与版本扫描功能。 | |

🌐 external |

利用第三方的数据库或资源(例如进行 whois 解析)。 |

1.3.3.2 NSE 脚本使用技巧

掌握了核心概念和分类,接下来看看如何具体使用这些脚本。

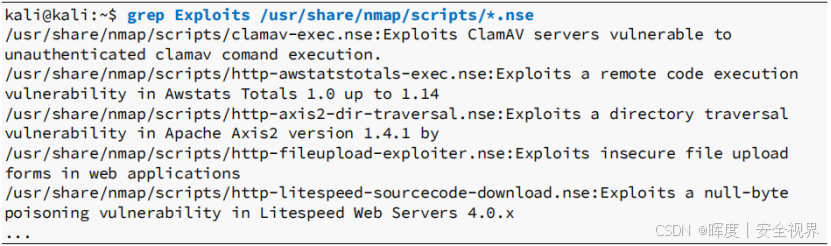

1. 脚本的查找与帮助

-

查找脚本 :NSE 脚本位于 Kali Linux 的

/usr/share/nmap/scripts/目录下。可使用grep在这个目录中搜索特定关键词的脚本。

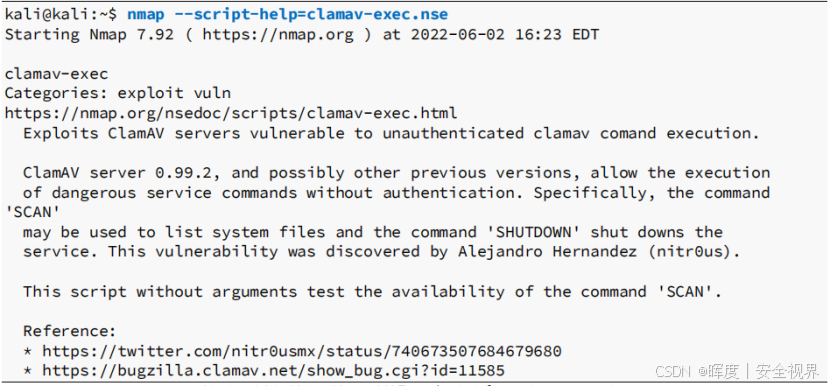

-

查看脚本信息 :使用

nmap --script-help=<脚本名>可以显示指定脚本的详细描述、用法和参数。

2. 基本使用语法

NSE 脚本主要通过 --script 选项来调用。

bash

# 使用单个脚本进行扫描

nmap --script=http-enum <目标主机>

# 使用一个类别的所有脚本进行扫描

nmap --script=vuln 192.168.1.100

# 使用多个脚本或类别,用逗号分隔

nmap --script=http-enum,vulners <目标主机>

nmap --script=http-enum,smb-security-mode <目标主机>

# 使用默认脚本扫描(通常指 default 类别的脚本)

nmap -sC <目标主机>3. 高级用法与参数

- 指定脚本参数 :有些脚本需要额外的参数 才能正常工作,可以使用

--script-args来传递。

bash

# 为暴力破解脚本指定用户名字典和密码字典

nmap --script=ftp-brute --script-args userdb=/root/user.txt,passdb=/root/pass.txt <目标主机>

# 为 WordPress 枚举脚本设置搜索限制

nmap -p80 --script http-wordpress-enum --script-args http-wordpress-enum.search-limit=all <目标主机>- 规避与调整 :在进行漏洞扫描或利用时,可以结合 Nmap 的规避技术(如

-f分片、-T调整时序等)来提高成功率或降低被发现的概率。

4.实践建议

在实际渗透测试中,尤其是在离线环境下,灵活运用 NSE 脚本可以极大提升效率。

-

信息收集优先 :首先利用

discovery类脚本尽可能多地收集目标信息。 -

漏洞初步筛查 :使用

vuln类别脚本进行快速漏洞筛查。 -

针对性利用 :根据筛查结果和服务信息,使用具体的

exploit脚本或进行暴力破解。 -

谨慎操作 :注意有些脚本(如

dos,intrusive)可能对目标造成影响,需在授权测试范围内使用。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。感谢阅读,下一篇文章见。