QUIC是什么

随着HTTP3标准的发布,HTTP3基于的QUIC协议使用越来越广泛。

发展过程

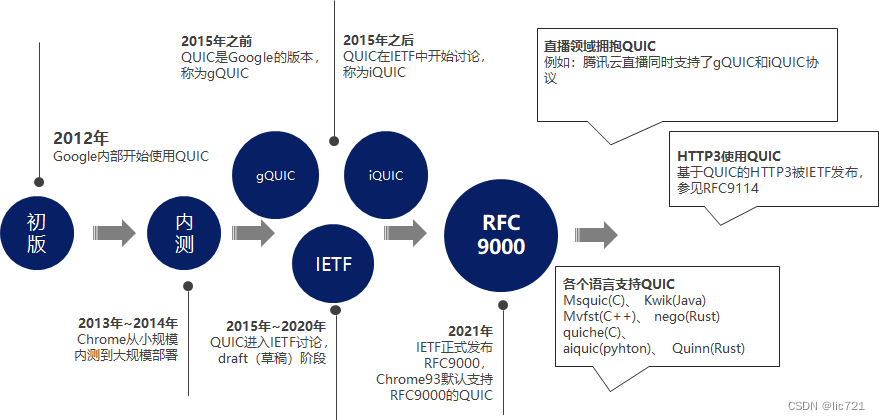

QUIC发展过程如图所示:

重点是分为了2个分支:gQUIC和iQUIC,

两者的区别主要在于安全传输层的差异,gQUIC使用了自定义安全机制,iQUIC使用了TLS协议。

下面的介绍,都是特指iQUIC。

协议模型

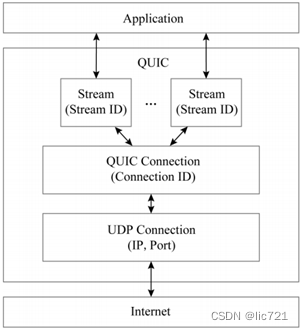

协议模型如下图所示:

QUIC基于UDP协议,

一对客户端和服务端可以有多个连接Connection,

每个连接Connection都有各自的Connection ID,

一个Connection中包含多个stream流,

stream有各自的stream ID。

从图中我们可以看出:

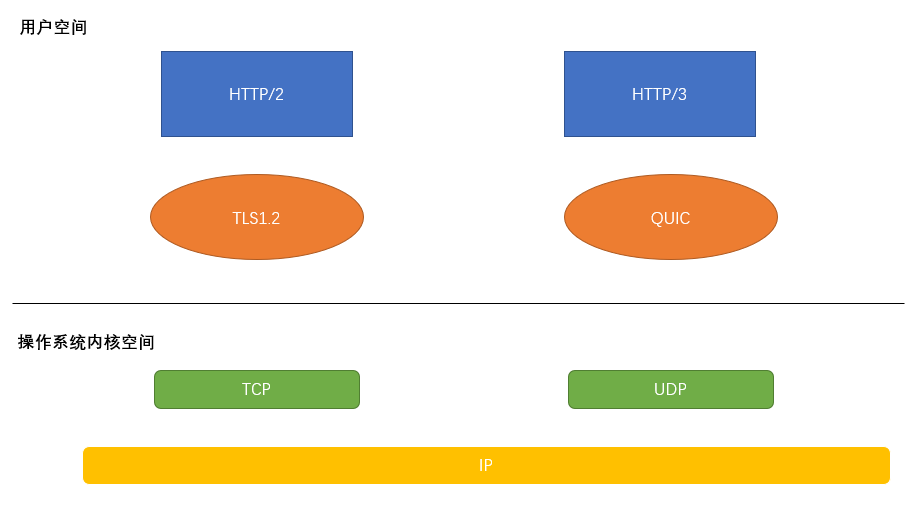

- TCP、UDP、IP都是在内核实现的,想要修改或者扩充的话是比较麻烦的

- QUIC在用户级实现,而不是系统内核级,所以无需改变操作系统和中间设备,就能轻松实现和部署

特点

QUIC是由Google首先提出的基于UDP的传输协议,

它是一个安全通用的应用层协议,它面向连接,在客户端及服务端之间建立有状态的交互。

TCP的缺点

TCP协议是目前计算机网络通信中最流行的协议之一。但是,随着网络环境的变化,TCP愈发显露出一些缺点。在介绍缺点前,先了解一些名词。

名词解释

BDP

bandwidth-delay product,即带宽时延积。带宽时延积 = 传播时延(s)*带宽(bit/s) 。

等同在任何特定时间该网络线路上的最大数据量------已发送但尚未确认的数据。

TCP拥塞控制

TCP是基于丢包的拥塞控制,发生超时重传或者收到3个重复确认,就会触发拥塞算法,减小拥塞窗口。

最大发送窗口(swnd)=min(远端剩余接收窗口rwnd,本地发送窗口swnd,拥塞窗口cwnd) 。

AIMD

additive increase multiplicative decrease,即和式增加,积式减少,是TCP的拥塞控制算法。

特点是,拥塞窗口的大小增加慢(和式增加),减小很快(积式减少)。

RTT

Round-Trip Time,即往返时间。

是指从数据完全发送完(完成最后一个bit推送到数据链路上),到发送方接收到确认的时间。

队头阻塞

Head-of-Line blocking或HOL blocking。是指第一个数据包(队头)受阻而导致整列数据包传输受阻。

TLS

Transport Layer Security,即传输层安全协议。

HTTPS中的"s"就是指TLS,它是基于TCP的协议。常见的有TLS1.2、TLS1.3。

DTLS

Datagram Transport Layer Security,即数据包传输层安全协议。

基于TLS扩展,支持UDP协议,DTLS1.0 基于 TLS 1.1,DTLS 1.2 基于 TLS 1.2 。

缺点说明

高BDP下的低效

这个问题是TCP的拥塞控制机制引起的。

在高BDP(带宽时延积)网络(如高速广域网)下,TCP协议发送效率低下。

以前网络环境差,TCP为了适配低速网络,设计上偏向于慢慢地控制网络中的数据流量变大,来防止整个网络的拥塞。

TCP的拥塞控制算法AIMD会"和式增加,积式减少",导致拥塞窗口快速减小后,不能快速增大,最终减少了发送窗口大小,降低了发送速率,浪费了高BDP的网络资源。

带宽分配不公平

这个问题仍然是TCP的拥塞控制机制引起的。

TCP带宽分配不均,RTT(往返时间)较小的占用较大的带宽。因为TCP的每轮RTT后,CWND(拥塞窗口)会增加,因此,RTT较小的,CWND就大,发送窗口也相应变大。

高延时

TCP的高延时主要是由队头阻塞引起的。

基于TCP的HTTP协议,有更多的队头阻塞问题,参见名词解释中的"1.5 队头阻塞"。

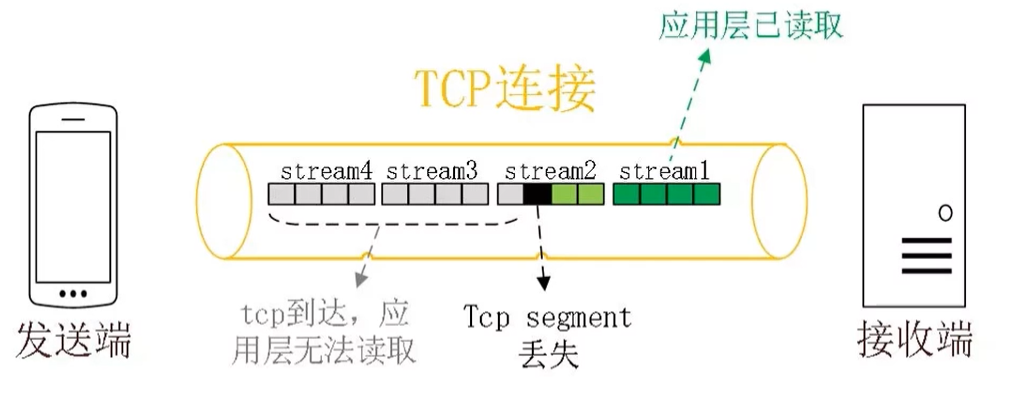

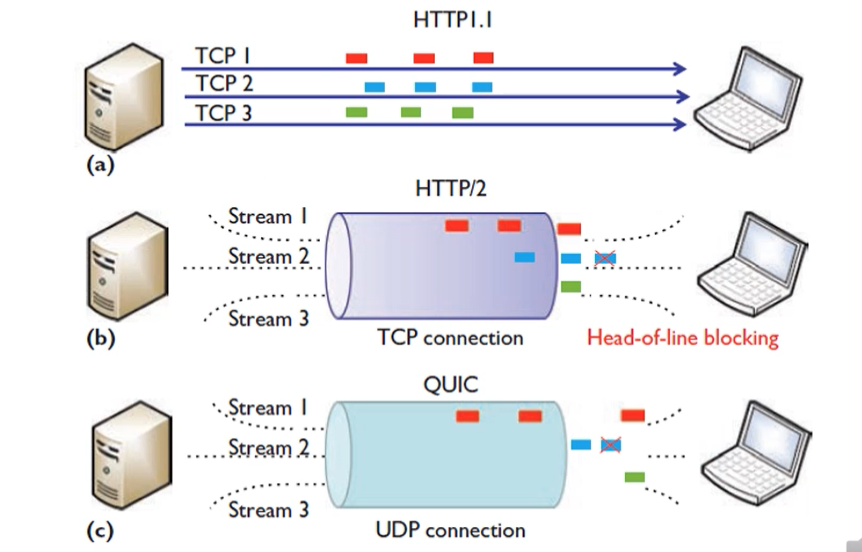

在HPPT/2的队头阻塞问题

对于HTTP2来讲,一个TCP连接中有多个stream,而且每个stream之间是有依赖性的,如果丢失其中一个stream的数据,会阻塞后续的stream

TCP确保将数据按顺序上交应用层,在出现数据报文段丢失时,后续数据必须缓存,等待丢失的报文端重传到达之后再按顺序上交

这样的话就会使得页面加载时间长,用户的使用体验较差

QUIC强大之处

上面介绍了现有网络的一些问题,而QUIC这一新型协议都很好地提供了相关的解决方案

接下来我们就来看一下QUIC到底强在哪里

功能1:流复用

在一个网页里面总是会有多个数据要传输,我们总是希望多个数据能够同时传输,以此来提高用户的体验

在HTTP1.1中:

- 每个TCP连接同时只能处理一个请求---响应,为了提高响应速度,需要同时创建多个连接,但是多个连接管理比较复杂

在HTTP/2中:

- 每个TCP连接里面有多个逻辑上独立的多个流(stream)

- 每个流可以传输不同的文件数据

- 解决了HTTP1一个连接无法同时传输多个数据的问题

- 缺点:容易出现队头阻塞问题

而在基于QUIC的HTTP3中:

- 借鉴了HTTP2中流的概念

- 流之间互相独立,即不同流之间的数据之间交付顺序无关(如果stream2的数据丢失,只会影响排在stream2后面的数据,stream1和stream2的数据不会被影响)

- 建立在UDP之上,没有依赖性

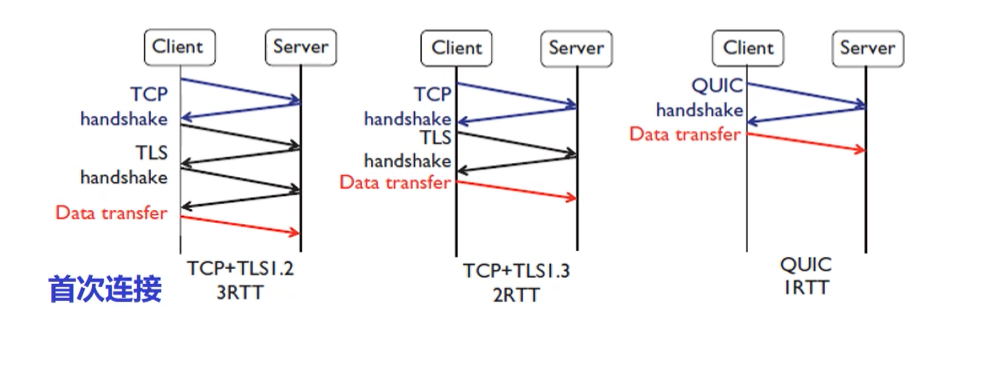

功能2:连接建立低时延

QUIC连接建立所需时间比TCP更低

在客户端与服务端的首次QUIC连接中,Client 向 Server 发送消息------>请求传输配置参数和加密相关参数------>Server 回复其配置参数------>传输数据

整个过程只需要1RTT

TCP+TLS1.2 中:TCP三次握手建立连接,1RTT------>TLS需要两个个RTT完成身份验证------>传输数据

整个过程只需要3RTT

TCP+TLS1.3 中:TCP三次握手建立连接,1RTT------>TLS需要一个RTT完成身份验证------>传输数据

整个过程只需要2RTT

由此可见,首次连接中,使QUIC连接所需的时延是最少的

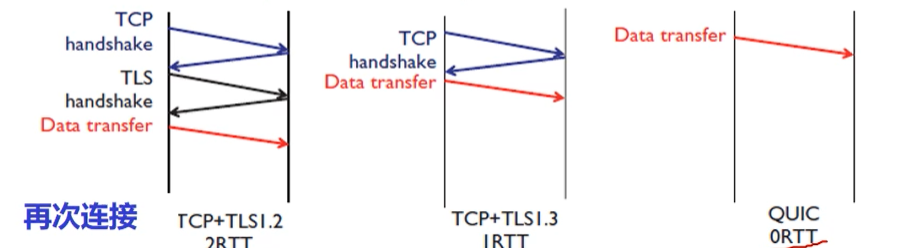

关于再次连接的概念,我先说明一点:Client已经访问过Server,在本地存放了Cookie

在客户端与服务端的再次QUIC连接中,只需0RTT。因为 Client 本地已有 Server 的全部配置参数(缓存),据此计算出初始密钥,直接发送加密的数据包

TCP+TLS1.2 中:TCP三次握手建立连接,1RTT------>TLS需要一个RTT完成身份验证(由于缓存的存在,减少1RTT)------>传输数据

整个过程只需要2RTT

TCP+TLS1.3 中:TCP三次握手建立连接,1RTT------>传输数据

整个过程只需要1RTT

我们不难发现:无论是首次连接还是再次连接,使用QUIC协议所需的连接时延都是最低的

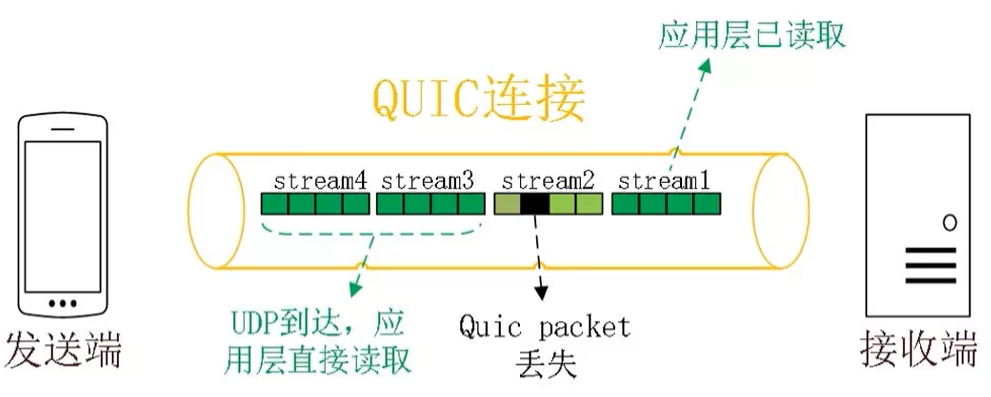

功能3:无队头阻塞

在上面我们讲到,HTTP/2会出现队头阻塞问题,而在基于QUIC的HTTP/3中则很好地解决了这一问题

- UDP中的各个数据报独立,基于UDP的QUIC中的各个stream独立

- 即使stream2里有一个包丢失,因为stream之间互相独立无关联,所以不会阻塞stream3、stream4,依然可以交付给上层

功能4:灵活的拥塞控制机制

TCP 的拥塞控制实际上包含了四个算法:慢启动,拥塞避免,快速重传,快速恢复

而在QUIC中,拥塞控制算法默认使用CUBIC

并且这个机制还是可插拔的,什么叫可插拔呢?就是能够非常灵活地生效,变更和停止,可以根据场景来切换不同的方法

因为QUIC在用户空间实现,容易实现。应用程序不需要停机和升级就能实现拥塞控制的变更,我们在服务端只需要修改一下配置,reload 一下,完全不需要停止服务就能实现拥塞控制的切换

而TCP在内核态,其拥塞控制难以进行修改和升级

功能5:流级和连接级流量控制

在QUIC中,可以实现流级和连接级别的流量控制机制

连接级流量控制:针对整个连接

1、通过 window_update 帧告诉对端自己可以接收的字节数,这样发送方就不会发送超过这个数量的数据

2、通过 Block Frame 告诉对端由于流量控制被阻塞了,无法发送数据

流级流量控制

1、防止一个流消耗过多缓存而导致其他流堵塞

2、每个流会有一个可用窗口,如果一个流的可用窗口不足的话它就必须等待,而不是去占用其他流的可用窗口

3、不让一个流影响到其他流

功能6:连接迁移

我们在日常生活中肯定会经常碰到下面这个场景:

使用WIFI上网的时候突然网络不好,于是切换成移动数据模式;又或者没有流量上不了网,于是连接WIFI

我们使用手机在 WIFI 和 4G 移动网络切换时,客户端的 IP 肯定会发生变化,需要重新建立和服务端的 TCP 连接**

而如果是QUIC连接,则无需重新建立,因为QUIC连接是以一个64位的随机数作为ID(connection ID)

IP地址或者端口号发生变化时,只要ID不变,依然能够维持原有连接,上层业务逻辑感知不到变化,不会中断

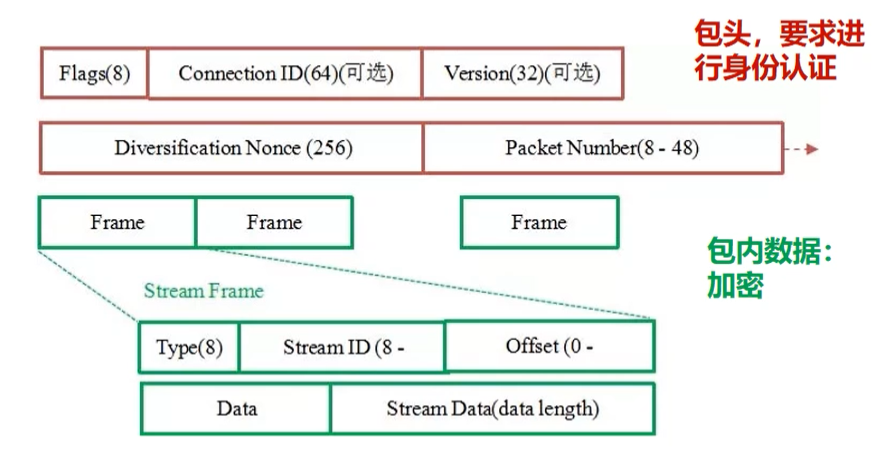

功能7:数据包头和包内数据的身份认证和加密

在TCP协议中,TCP 协议头部没有经过任何加密和认证,所以在传输过程中很容易被中间网络设备篡改,注入和窃听。比如修改序列号、滑动窗口。这些行为有可能是出于性能优化,也有可能是主动攻击

而相比于TCP,QUIC的安全性是内置的,也就是说是必须的

在恶意环境下性能与TLS类似,友好环境下优于TLS,因为TLS使用一个会话密钥,如果这个密钥被截获的话就不能保证之前数据的安全性

而QUIC使用两个密钥------初始密钥和会话密钥,并且QUIC提供密码保护,TLS不提供

除此之外,QUIC的包头经过身份认证,包内数据是加密的。这样如果QUIC数据被恶意修改的话接收端是可以发现的,降低了安全风险

而且数据加密之后,可以通过像防火墙或者nat这些中间件

其他

此外,QUIC 还能实现前向冗余纠错,在重要的包比如握手消息发生丢失时,能够根据冗余信息还原出握手消息。

QUIC 还能实现证书压缩,减少证书传输量,针对包头进行验证等