我们都知道port-security aging-time命令用来配置端口安全动态MAC地址的老化时间,但是后面还可以加上类型:

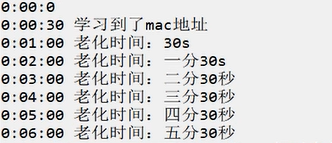

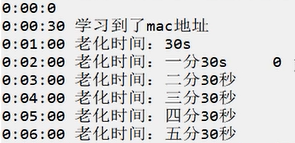

SW1-GigabitEthernet0/0/1\]port-security aging-time 5 type · absolute Absolute time 绝对老化 · inactivity Inactivity time相对老化 默认的就是绝对老化,敲了type是可以选择相对老化的。 **绝对老化(Absolute Aging):** 在绝对老化模式下,当设置了老化时间后,交换机会每分钟对安全MAC地址表进行一次检测。 交换机会累加每个安全MAC地址的老化时间。当某个MAC地址的老化时间大于等于设置的时间时(比如300秒),该MAC地址会被老化掉。 举例来说,现在的时间是0:00:00,0:00:30秒的时候学到了一个安全MAC地址表。 当时间来到0:01:00设备会执行第一次安全MAC地址表检查。MAC地址表老化时间累计到30秒了,因为是30秒的时候学到的,到一分钟的时候正好学了30秒。 当设备来到0:02:00的时候设备执行第二次老化检测,MAC已经学到了一分30秒 在第三分钟的时候。设备执行第三次检测,两分30秒, 然后在四分钟的时候执行第四次检测是三分30秒, 在第五分钟的时候是第五次检测是四分30秒。 在第六分钟的时候是第六次检测是五分30秒, 当设备在检测时候的时候,老化时间已经累计到大于等于300秒的时候。才会被老化掉, 6分钟这里超过300秒了-老化掉。  **相对老化(Inactivity Aging):** 相对老化模式下,老化时间也是设定的,但是在接口学习到新的数据包时,老化计时会重置。 举例来说,如果在1:30学习到MAC地址,但在1:30又接收到来自同一MAC地址的数据包,老化时间会重置为0,从这一时刻重新开始计时。  无论是绝对老化还是相对老化,它们都是用来管理动态学习的MAC地址,防止网络中未经授权的设备接入。绝对老化会在设定时间后强制性地老化掉MAC地址,而相对老化则会在接收到新数据包时重置老化时间。使用MAC地址绑定可以确保特定MAC地址只能连接到指定端口,提高网络的安全性和管理性。[网工大佬都不一定清楚地端口安全老化细节,5分钟带你分分钟看透-新盟教育-思科华为网络工程师认证-HCIE/CCIE\|HCIP/CCNP\|HCIA/CCNA线上培训机构](https://thinkmo.com.cn/details/id/3856.html "网工大佬都不一定清楚地端口安全老化细节,5分钟带你分分钟看透-新盟教育-思科华为网络工程师认证-HCIE/CCIE|HCIP/CCNP|HCIA/CCNA线上培训机构")