1 信息收集

- 1.1 扫描靶机IP

- 1.2 收集靶机的端口开放情况

- 1.3 探测靶机网站的目录

- 1.4 发现可疑网站

- 1.5 打开可疑网站

2 渗透

- 2.1 使用BP获取请求

- 2.2 使用工具403bypasser.py探测可疑网页

- 2.3 显示可以添加头信息X-Forwarded-For:localhost来访问

- 2.4 添加之后转发,成功访问

- 2.5 对密码进行爆破

- 2.6 爆破成功,账号密码为admin

- 2.7 进入网站

- 2.8 编写php,修改后修改文件尾缀为.php.png

- 2.9 上传文件,并在请求中将上传文件尾缀修改为.php

- 2.10 成功上传

- 2.11 查看上传目录

- 2.12 使用中国蚁剑访问上传文件的位置,连接到网站(注意在这里要添加请求的头部信息)

3 提权和获取flag值

- 3.1 查看/home下的user.txt文件

- 3.2 解码后得到ssh登录信息

- 3.3 使用获取到的ssh信息进行登录

- 3.4 查看可使用的命令,发现全部都可以使用,转换到root用户

- 3.5 查看root目录下的root.txt文件

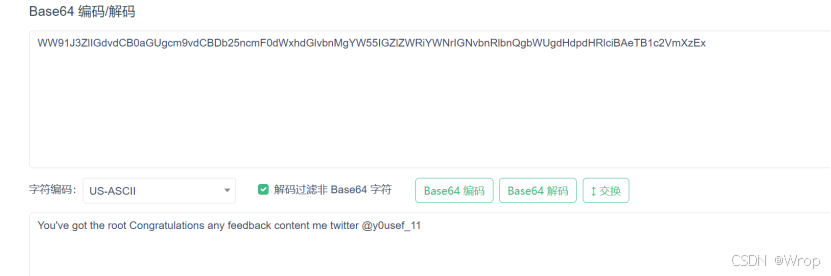

- 3.6 解码获取flag值