声明!

文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!

下载准备

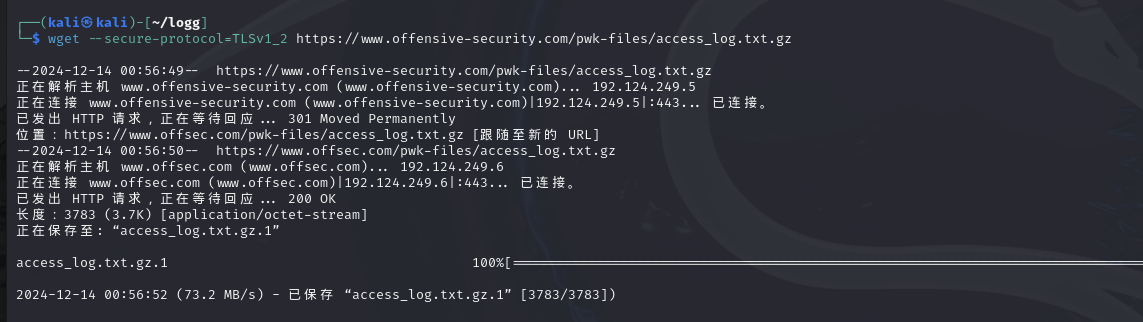

正常情况使用下面的命令下载,但是我的有问题,使用使用了另外一种

wget www.offensive-security.com/pwk-files/access_log.txt.gz

wget --secure-protocol=TLSv1_2 https://www.offensive-security.com/pwk-files/access_log.txt.gz下载完成之后如下

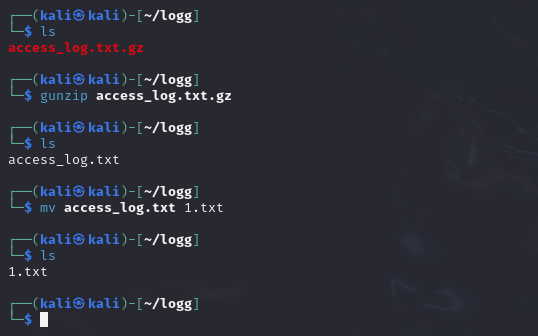

解压并重命名:

gunzip access_log.txt.gz

mv access_log.txt 1.txt如下

取证过程

日志取证的过程需要对各种筛选命令很了解才行

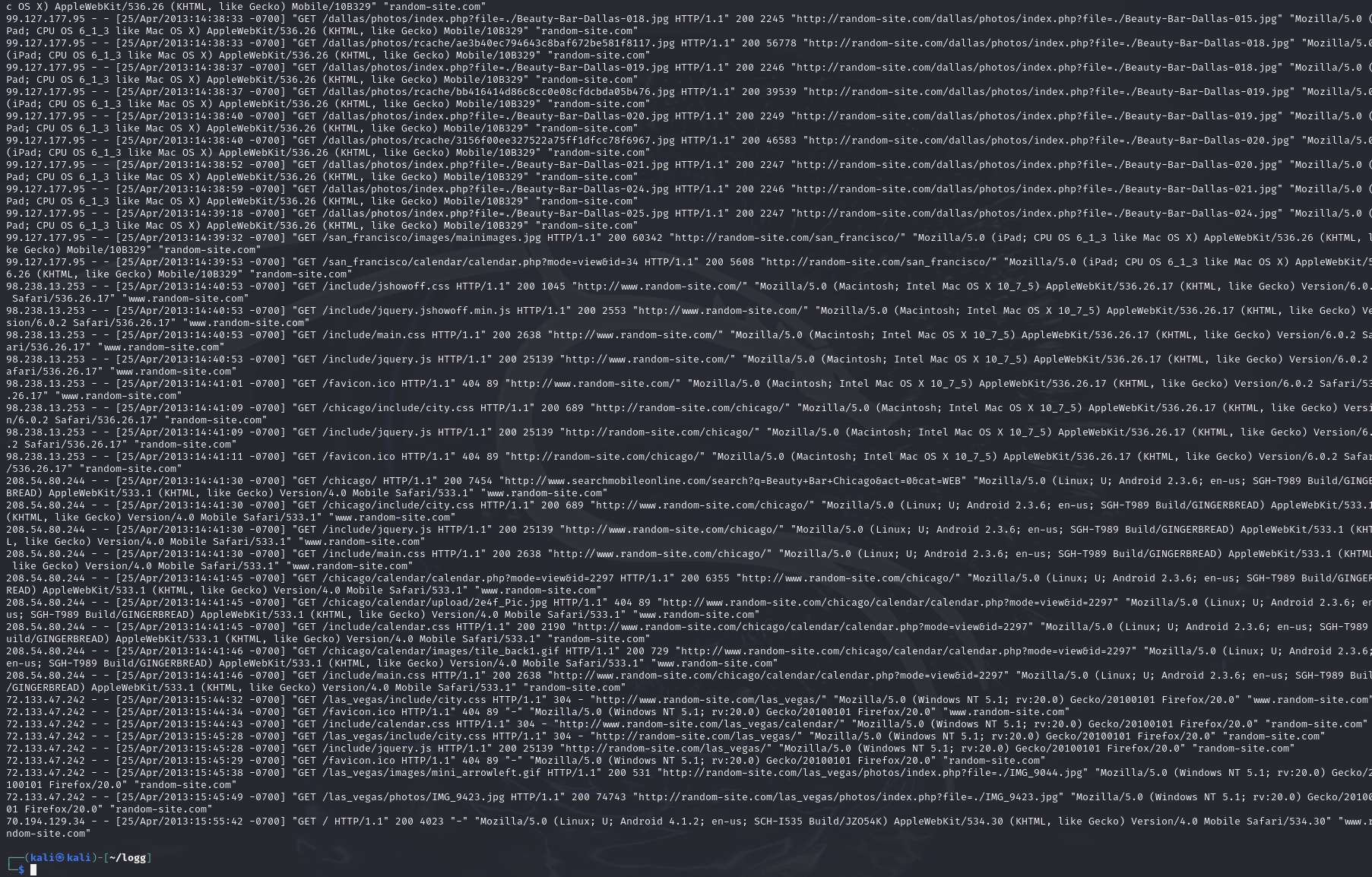

cat 1.txt,发现很多信息

提取一个介绍,如下面这段

208.54.80.244 - - [25/Apr/2013:14:41:30 -0700] "GET /chicago/ HTTP/1.1" 200 7454 "http://www.searchmobileonline.com/search?q=Beauty+Bar+Chicago&act=0&cat=WEB" "Mozilla/5.0 (Linux; U; Android 2.3.6; en-us; SGH-T989 Build/GINGERBREAD) AppleWebKit/533.1 (KHTML, like Gecko) Version/4.0 Mobile Safari/533.1" "www.random-site.com"介绍如下

ip:208.54.80.244

-- :占位符

时间日期:[25/Apr/2013:14:41:30 -0700]

请求头+状态码+长度:GET /chicago/ HTTP/1.1" 200 7454

访问的web网站:http://www.searchmobileonline.com/search?q=Beauty+Bar+Chicago&act=0&cat=WEB

使用的浏览器信息及操作系统:Mozilla/5.0 (Linux; U; Android 2.3.6; en-us; SGH-T989 Build/GINGERBREAD) AppleWebKit/533.1 (KHTML, like Gecko) Version/4.0

服务器日志:Mobile Safari/533.1 #使用的手机端请求

域名:www.random-site.com"筛选

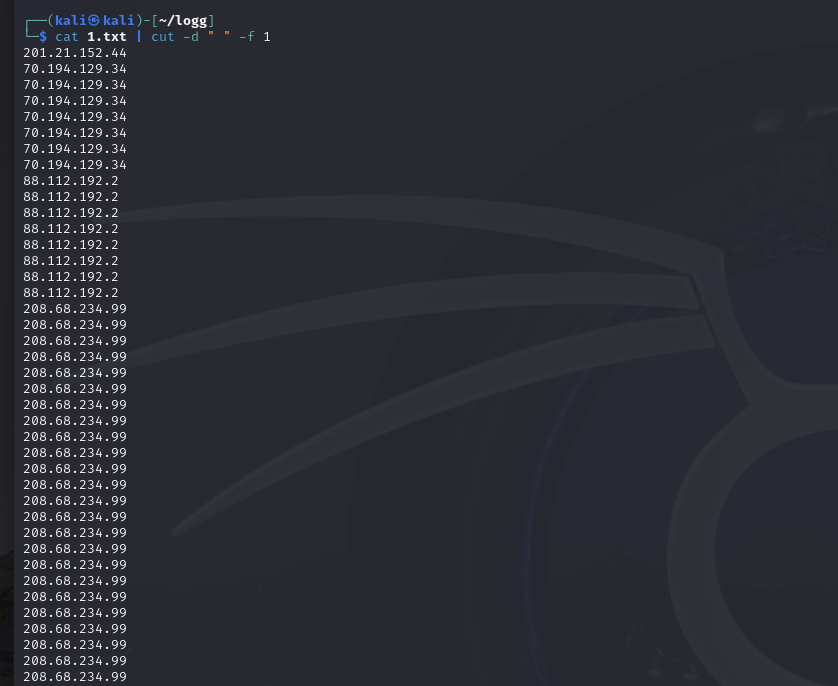

筛选出ip

cat 1.txt | cut -d " " -f 1-d:分隔符

-f:字段数

有很多IP并且有重复

去重

英语四六级答案

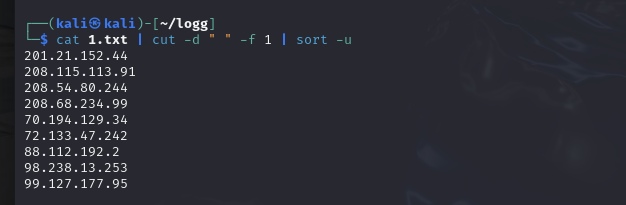

cat 1.txt | cut -d " " -f 1 | sort -u可以看到被以下ip攻击过

查看攻击次数

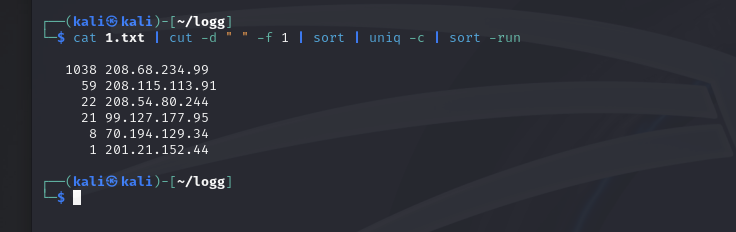

cat 1.txt | cut -d " " -f 1 | sort | uniq -c | sort -run可以看到攻击最多的ip,重点观察

查看此ip做了什么

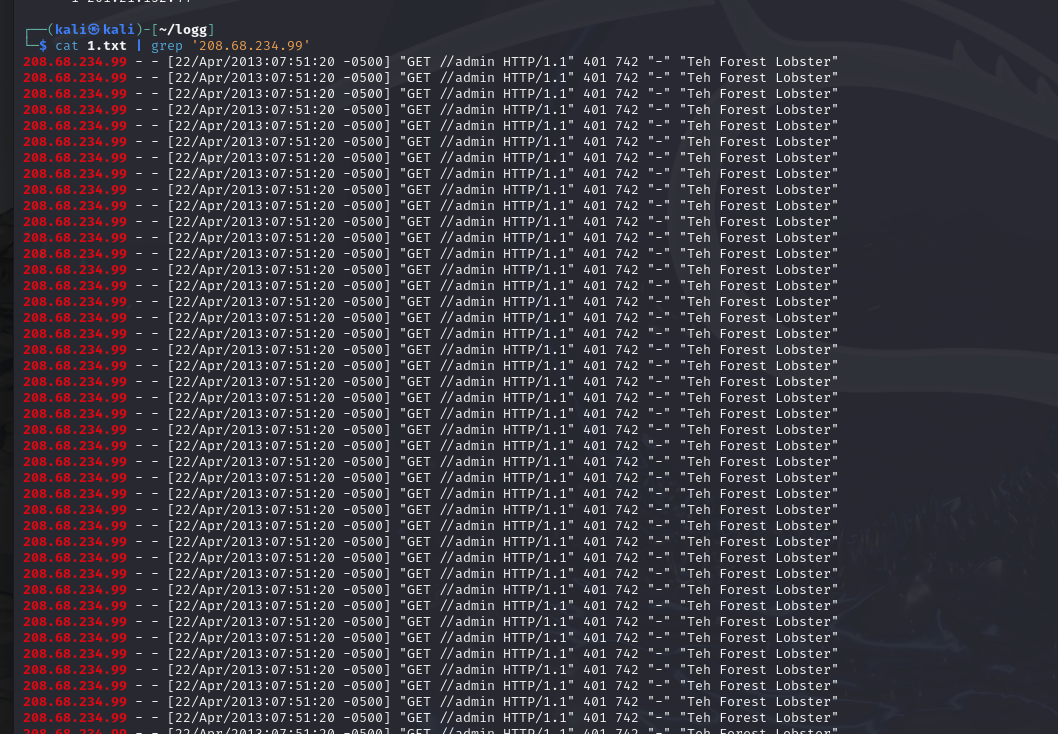

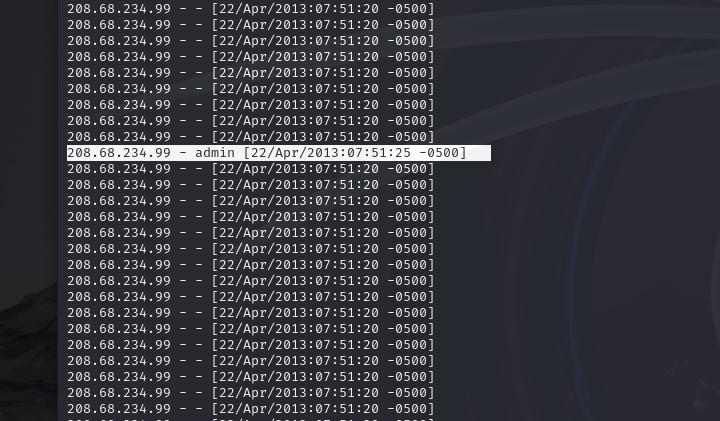

cat 1.txt | grep '208.68.234.99'如下信息

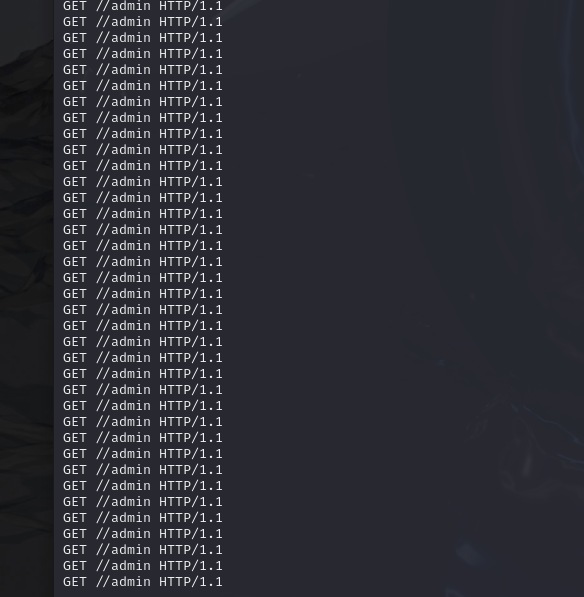

cat 1.txt |grep '208.68.234.99' | cut -d '"' -f 2全是admin url

cat 1.txt |grep '208.68.234.99' | cut -d '"' -f 1这里有一个重要信息,可能是执行了暴力破解

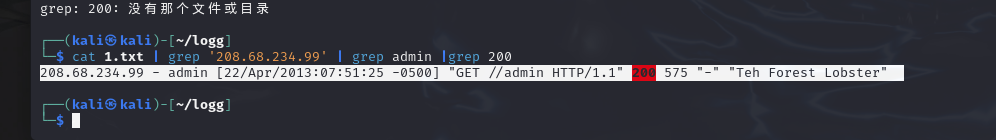

查看响应码看看有没有破解成功,代码如下

cat 1.txt | grep '208.68.234.99' | grep admin |grep 200看到有一条爆破成功的,那么此时作为蓝队,后继溯源即可

end