1 dot1x部署【用户名密码认证,也可以解决私接无线AP等功能】

说明:如果一个网络需要通过用户名认证才能访问内网,而认证失败只能访问外网与服务器,可以部署dot1x功能。它能实现的效果是,当内部用户输入正常的用户名与密码后,可以正常访问内部的网络与外网,没任何限制,如果不是内部人员登陆电脑,输入不了正确的用户名密码,那么只给访问外网,到Guest VLAN。

「模拟器、工具合集」复制整段内容

链接:https://docs.qq.com/sheet/DV0xxTmFDRFVoY1dQ?tab=7ulgil

(1)开启dot1x功能[boss]dot1x enable

(2)接口开启dot1x功能【注意关闭MAC-AUREN】[boss]dot1x enable interface Ethernet 0/0/1 to 0/0/7[boss]dot1x port-method port interface Ethernet 0/0/1 to 0/0/7

(3)定义认证失败的VLAN[boss]authentication guest-vlan 40 interface Ethernet 0/0/1 to 0/0/7说明:当用户没用通过后,就划入到对应的VLAN 40里面,我们可以对VLAN 40做策略,只允许访问Internet。

(4)定义本地用户[boss]aaa[boss-aaa]local-user test password cipher test[boss-aaa]local-user test service-type 8021x

(5)开启重新认证功能[boss]dot1x reauthenticate interface Ethernet 0/0/1 to 0/0/7[boss]dot1x timer reauthenticate-period 60 :这里定义重新认证功能为1分钟,这里为了实现实验效果,平时可以定义的久点。可以解决当用户失败后不需要一直处于Guest VLAN中,可以进行重新认证。(6)客户开启dot1x功能【测试】

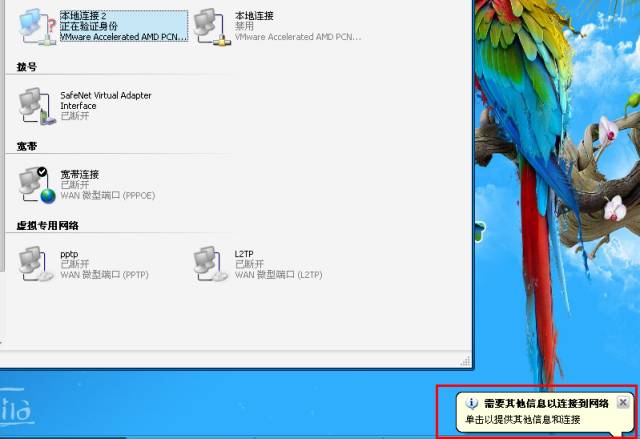

开启该功能

特意认证失败【密码输入错误】

可以看到获取到VLAN 40的地址池了。

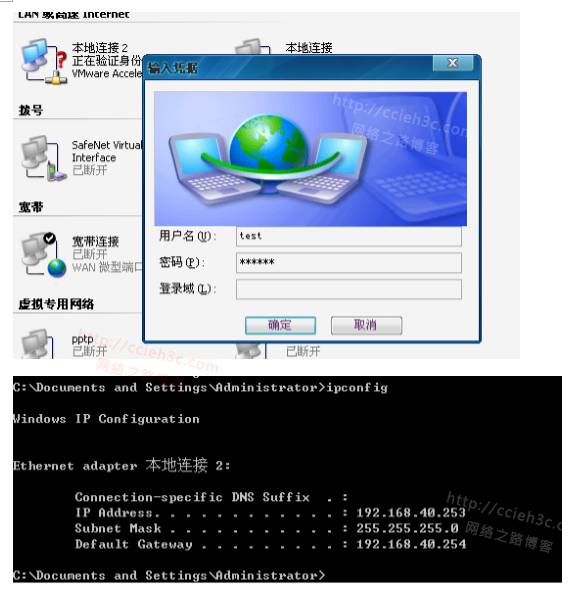

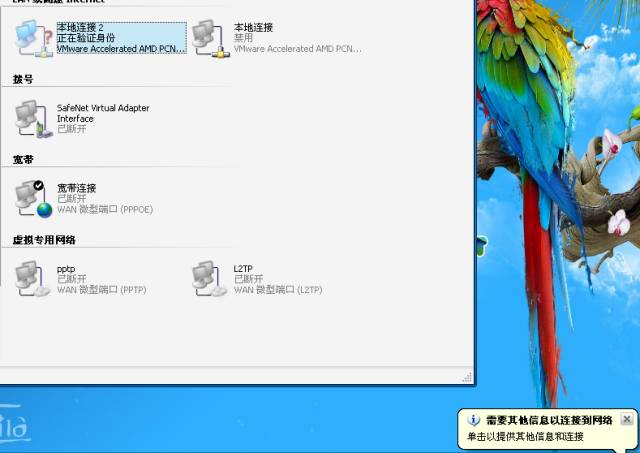

这里当一分钟过后,即可重新认证,输入正确的密码

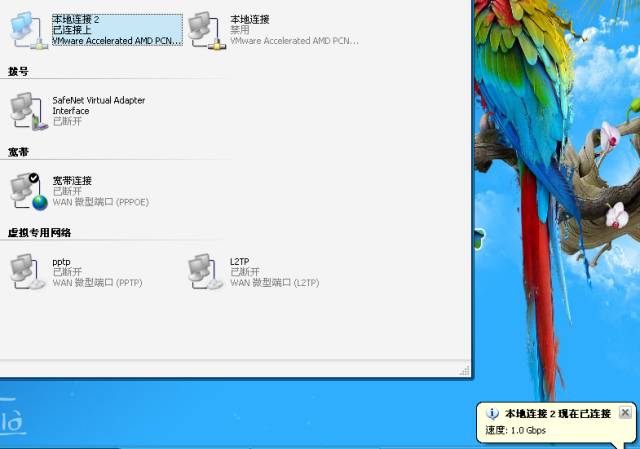

已经正确获取到地址了,

访问内网没任何问题,外网也是没问题的。

(7)为什么可以杜绝接入无线AP或者路由器。

说明:因为对于每个接口都是需要用户名密码通过的,平时一些杜绝技术,比如端口安全,只能限制一个MAC地址通过,但是现在的路由器什么的 都可以直接克隆MAC地址的。

另外,路由器默认开启了NAT,所以从内部所有的流量都转换到WAN口的,也就是同一个IP地址,固定的MAC地址,所以端口安全 或者其他技术都杜绝不了,当dot1x的功能的话,目前路由器这些还不支持,所以这次可以拒绝。

(8)总结

说明:部署dot1x也是根据需求来决定,如果需要详细的控制内部用户访问,在登陆的时候需要用户名认证,或者其他认证,都可以进行。

[boss]aaa[boss-aaa]local-user test access-limit 1该功能可以实现,一个帐号只允许一在线。

2 使用Radius进行认证【外边数据库或者是AD】

说明:在有时候,在某些数据库中有用户名了,比如AD环境,可以利用本身有的用户数据可以直接调用访问。

(1)AD与IAS安装

说明:这部分就不截图演示了,具体的可以参考dot1x项目那块,有详细的讲解【其他案例课程中】

(2)在交换机上面定义Radius服务器

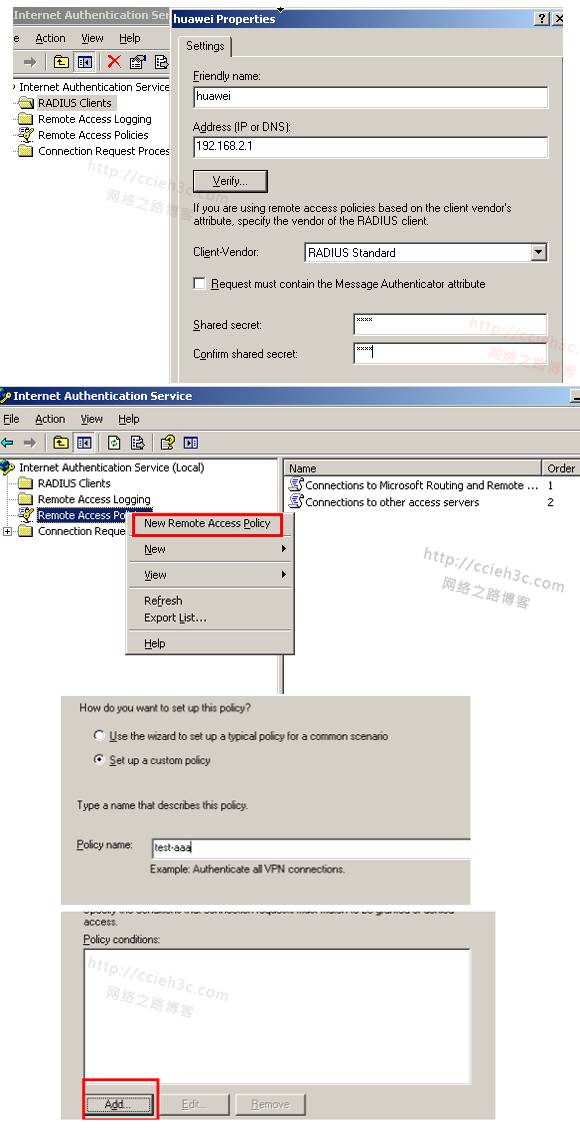

Radius服务器定义

[boss]radius-server template dot1x[boss-radius-dot1x]radius-server authentication 192.168.2.253 1812[boss-radius-dot1x]radius-server shared-key simple test[boss-radius-dot1x]undo radius-server user-name domain-included说明:定义了一个Radius服务,包括服务器地址,密钥,最后一句话可以后续在分析。

(3)定义认证模板

[boss]aaa[boss-aaa]authentication-scheme dot1x[boss-aaa-authen-dot1x]authentication-mode radius local(4)关联域

可以看到AD的域是ccieh3c.taobao.com,那么我们可以定义这样一个域名。

[boss]aaa[boss-aaa]domain ccieh3c.taobao.com[boss-aaa-domain-ccieh3c.taobao.com]authentication-scheme dot1x[boss-aaa-domain-ccieh3c.taobao.com]radius-server dot1x说明:定义了一个域,然后关联了认证策略与Radius服务器,该功能的意思就是,当匹配该域的时候,就按下面的策略进行认证,交给Radius服务器。

(5)定义AAA 客户端与默认策略

该策略用来测试用的,而下面这个用来做MD5认证用的。

(6)测试AAA服务器是否正常

有错误的日志。

可以看到提示说Windows默认不支持CHAP方式存储密码,不可逆的,所以我们必须允许该策略。

在IAS服务器中刷新下组策略,也可以重启下。

可以看到现在已经OK了,但是注意的是可以看到在test的时候我们加了域名,之前定义的Domain,比如 test@ccieh3c.taobao.com。

已经成功了。

undo radius-server user-name domain-included 这句话的意思是,当用户输入test@ccieh3c.taobao.com,匹配上Domain,那么就会用该Domain下的认证策略进行策略,也就是用Radius服务器上面的。另外在发送给Radius服务器的时候,会去掉@后面的ccieh3c.taobao.com,直接发送test给IAS服务器,这个功能适合与独立服务器,也适合域的服务器。

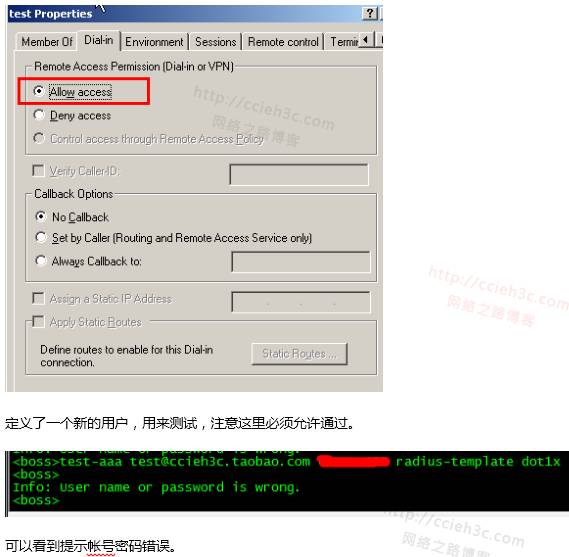

(7)用户测试

可以看到有对应的用户名信息了。

(8)定于默认Domain

boss\]domain ccieh3c.taobao.com 说明:定义为默认域的作用是,如果用户直接用test的访问,那么这样的话,就自动调用ccieh3c.taobao.com下。 (9)如果是MAC认证调用Radius认证。 说明:如果使用MAC地址开始认证的话,则可以定义  注意需要关闭密码安全性策略功能,否则不能定义用户名与密码一样的。另外还需要允许策略  关闭即可。 \[boss\]mac-authen domain ccieh3c.taobao.com :这里还需要定义从该域认证 (10)MAC测试  已经通过了