学习中参考的博客如下

1,基于表单的暴力破解

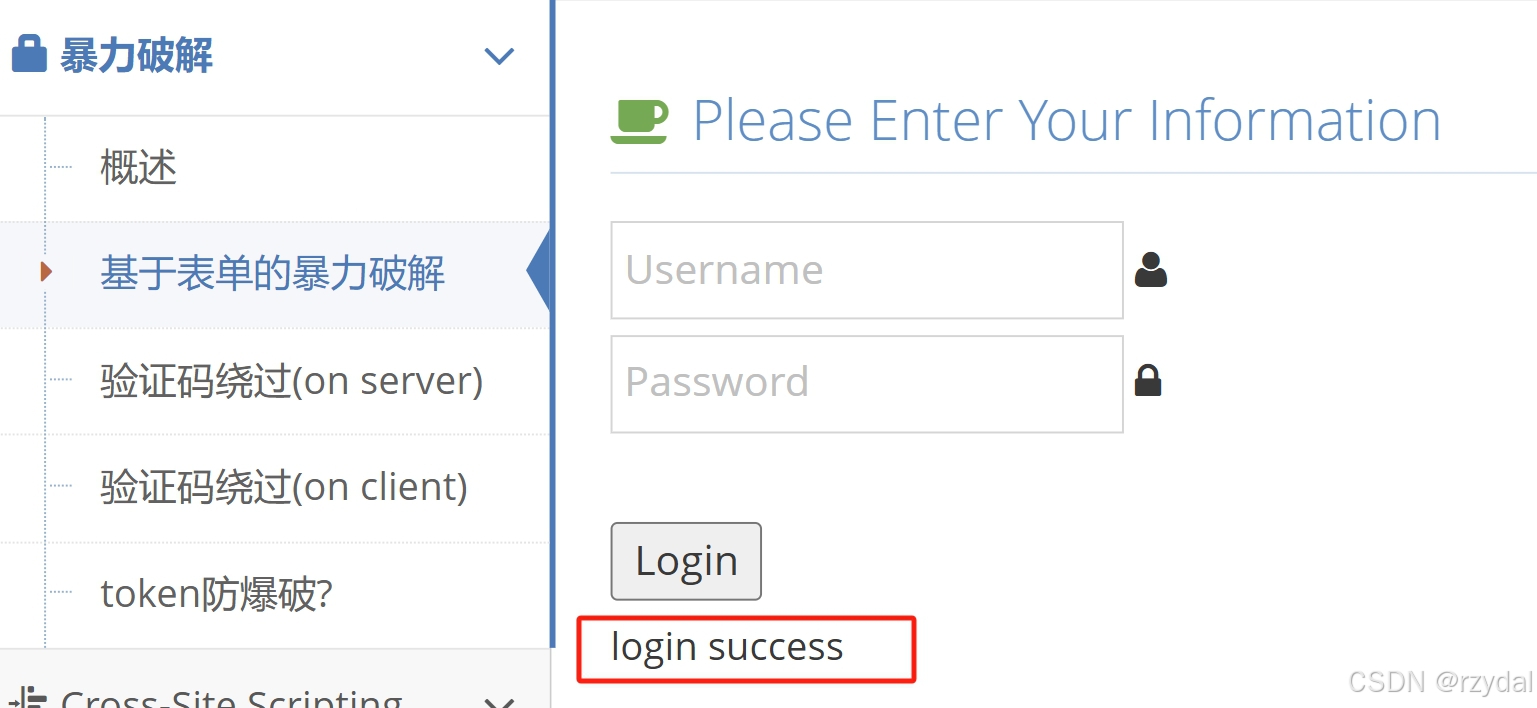

出现了一个登录页面

解题步骤:抓包,发到bp里,右键发到Intruder,因为有两个位置要爆破,所以选择集群炸弹攻击,

用户名

admin

密码

123456

显示登录成功

显示登录成功

额,这是习惯,竟然直接成功了,但显然题目需要抓包爆破一下

抓包特别慢,而且基本流程进行过很多次了,字典也有,下一个吧

题目目的:让我们了解burp suite中Intruder的使用,并且下载字典

2,验证码绕过(on server)

比之前的多了一个验证码,最后爆破出的用户名和密码还是之前那个

用户名

admin

密码

123456

题目目的:让我们了解burp suite中重放器的使用,当我们抓包并发送到重放器时,验证码就不变了,只用改用户名和密码了

3,验证码绕过(on client)

虽然看起来和上面的一样,不过背后的原理不同,上面的检验在服务器端,这道题的检验在前端

注意:前端效验仅用于引导用户操作,增强用户体验,服务器效验才是真正的约束

既然在前端,可以直接把判断语句删掉,不会造成影响

题目目的:让我们了解验证码检验可以存在于不同的地方,以及不同地方的绕过技巧,提醒我们在用户交互前后端设计上,应该将严格的校验放在后端

4,token防爆破?

页面没有了验证码,去了解一下token是什么东西

未完待续