在 Kubernetes 的世界里,资源调度、服务编排以及自动化运维构成了它强大的基础架构能力。但随着集群规模的扩大和团队协作复杂度的提升,仅靠原始的资源管理手段已经难以支撑多租户或大型项目的管理需求。此时,Namespace 应运而生。

那么,K8s 中的 Namespace 到底解决了什么问题?它只是一个逻辑隔离手段吗?本文将从场景出发,结合实践经验,一步步揭示 Namespace 背后的设计初衷与实际价值。

一、集群资源混乱的问题

在一个没有使用 Namespace 的 Kubernetes 集群中,所有的 Pod、Service、ConfigMap、Secret 等资源默认都创建在 default 命名空间下。如果多个团队或者多个服务模块共用一个集群,并且都在 default 下操作,会带来以下几个典型问题:

资源命名冲突: 比如我们为多个服务创建同名资源,例如都叫 redis 或都叫 config,这样就会发生资源命名冲突。

权限控制困难: 我们无法细粒度或者说精准的地限制某个开发者或自动化工具只能操作属于某个限定服务的资源。

运维操作高风险: 如果运维同学一不小心执行一个误删命令,这操作可能会波及整个集群中的某些关键组件,导致整个集群不可用。

资源视图混乱: 运维同学使用 kubectl get pods 等命令时看到的是集群中所有 Pod,而不是他想看到的某些他想看到的那些pods,这是因为没有指定Namespacce而难以将问题聚焦到某一模块。

简单来说,Namespace 是为了解决这种"大杂烩"的问题。我们通过Namespace可以把资源划分为若干"资源空间",做到每个团队、项目或环境之间资源隔离,互不干扰。

二、多团队协作的隔离诉求

在企业级的 K8s 应用中,经常是多个团队、多个项目共用一个集群资源,尤其是在资源紧张的情况下 ,会存在开发、测试和生产环境在一个集群中共存,这种场景更为复杂。例如:

- 开发团队部署测试环境的服务

- QA 团队部署压力测试场景

- 运维团队部署运维监控服务

这时,Namespace 就可以帮助我们实现将相同服务的不同版本部署在同一个集群中而不冲突的目的。

比如,我们有一个微服务叫 order-service,可以按照不同环境使用不同Namespacce部署如下:

- 给每个团队分配一个独立的 Namespace,例如 dev-team-a、qa、ops

- 利用 Kubernetes 的 RBAC 控制(Role-Based Access Control),限制某个用户仅能操作其所属 Namespace 的资源

- 降低误操作风险,提高系统安全性

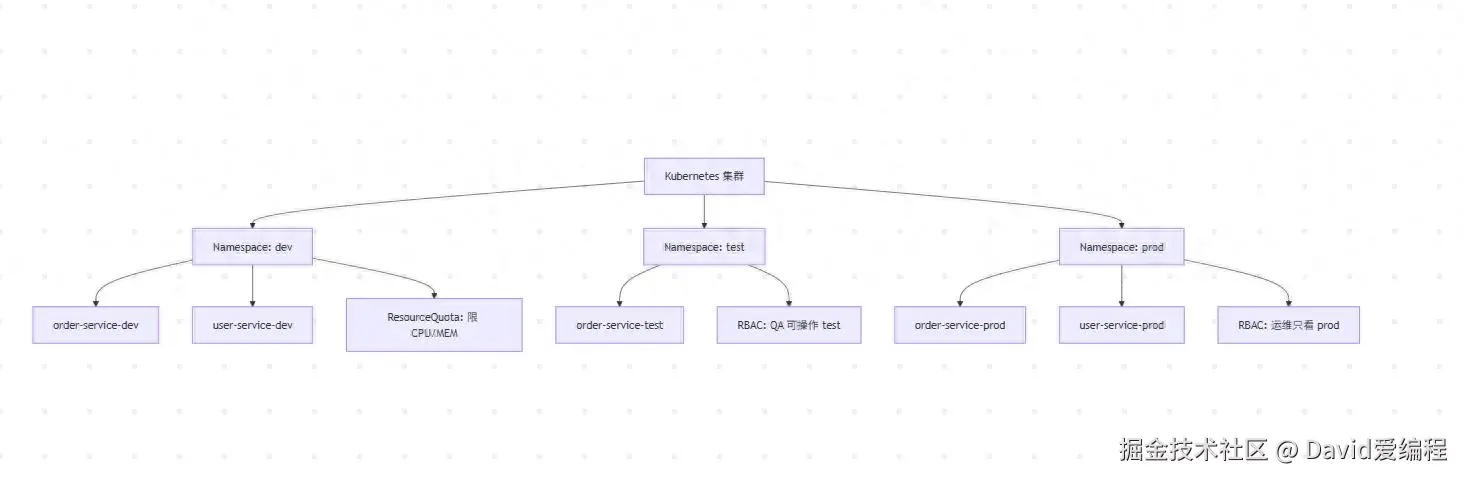

如下这张图展示了我们在实际生产集群中的命名空间划分以及一些典型使用的场景,不同的环境或团队使用不同的Namespace,同时结合使用ResourceQuota和RBAC实现资源与权限的有效隔离。

示意图-1

三、支持多环境共存部署

在实际项目中,常常需要为一个服务部署多个环境,例如:

- 开发环境(dev)

- 测试环境(test)

- 预发布环境(staging)

- 生产环境(prod)

这时,Namespace 可以用来将相同服务的不同版本部署在同一个集群中而不冲突。

比如,一个微服务叫 order-service,可以部署如下:

- order-service in dev namespace

- order-service in test namespace

- order-service in prod namespace

这样,每个环境的配置信息、镜像版本、依赖资源等都可以独立管理和维护,提升安全的同时也大大提升了部署灵活性,提高开发及测试效率。

四、辅助资源配额和限流管理

Namespace 不只是逻辑隔离这么简单,它还配合 Kubernetes 的 ResourceQuota 和 LimitRange 等机制,为资源分配带来了更多可能性。

举个例子,公司内部多个团队共享一个大型集群,每个团队都能无限制创建 Pod,就会出现"资源抢夺"问题,甚至某个服务因为代码 bug 频繁重启、无限扩容,导致其他服务不可用。

通过配置 ResourceQuota,我们可以:

- 限制每个 Namespace 可使用的 CPU / 内存总量

- 限制可以创建的资源数量,例如 Pod、Service 数量上限

- 配合 LimitRange 强制每个容器声明资源请求和限制值,防止"无约束占用"

这些能力在K8s集群的资源紧张或我们提供的K8s集群资源需要用到计费管理等的场景下是必不可少的。

五、便于工具链集成和自动化运维

在我们工作中常见的 CI/CD 工具(如 Jenkins、GitLab CI、ArgoCD等)集成 K8s功能 时,也大多使用命名空间管理项目的生命周期。比如:

- 每个 Git 分支或 PR 对应一个 Namespace,自动部署独立环境进行测试

- PR 合并时销毁该 Namespace 节省资源

- 运维平台通过 namespace 自动归类和展示服务视图

这样不仅大大简化了自动化流程设计难度,也让每个项目的部署、回滚、监控、日志采集等工作变的更加清晰可控。

六、Namespace 并不隔离所有资源

在这里我们需要注意的是,虽然 Namespace 在一定程度上提供了隔离性,但是它并不是一个"完全隔离"的机制。

例如:

- Node(节点)资源是集群级别的,无法通过 Namespace 区分

- ClusterRole / ClusterRoleBinding 是跨命名空间的权限配置

- Ingress Controller 通常是集群级别的服务,会跨多个 Namespace 管理路由规则

- 网络隔离需要配合网络策略(NetworkPolicy)使用,仅使用 Namespace 不足以阻止不同服务之间的通信

综上可以看到,Namespace能做到的只是逻辑和管理上的隔离,而并不能做到真正意义上的物理隔离。

七、总结:Namespace 解决了哪些关键问题?

| 问题类别 | Namespace 的作用 |

|---|---|

| 资源命名冲突 | 避免相同名称的资源冲突 |

| 多团队权限隔离 | 配合 RBAC 进行权限粒度控制 |

| 多环境部署需求 | 支持同一服务多环境共存 |

| 资源使用限制 | 配合 ResourceQuota 管理资源分配 |

| 自动化运维集成 | 简化工具链设计,提高可维护性 |

写在最后

K8s 的设计理念向来强调"可组合性"和"最小核心",我们本文所讲述的Namespace 恰恰就是其中一个极具代表性的设计。虽然它不是K8s中复杂的高阶功能,但却在我们实际的K8s使用中发挥着举足轻重的作用。

如果现在你在实际项目过程中使用 K8s 时仍然一股脑把所有资源都塞进 default 命名空间,那么,是时候重新审视、修正和升级你的K8s集群设计了。