信息安全现状及挑战

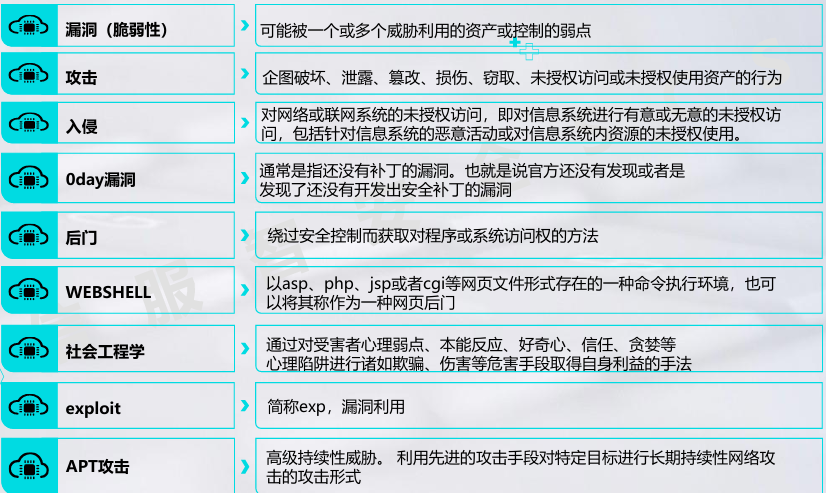

常见术语

信息安全的脆弱性及常见攻击

网络环境的开放性

其实就是人人可以上网,网上零成本。

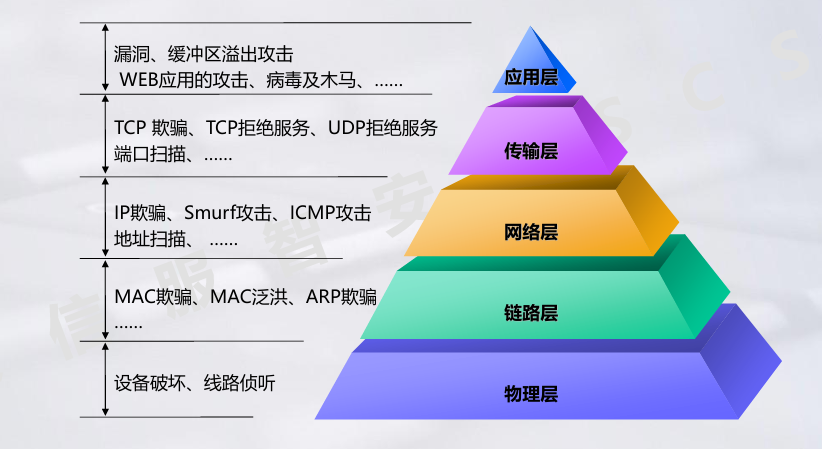

协议栈自身的脆弱性及常见攻击

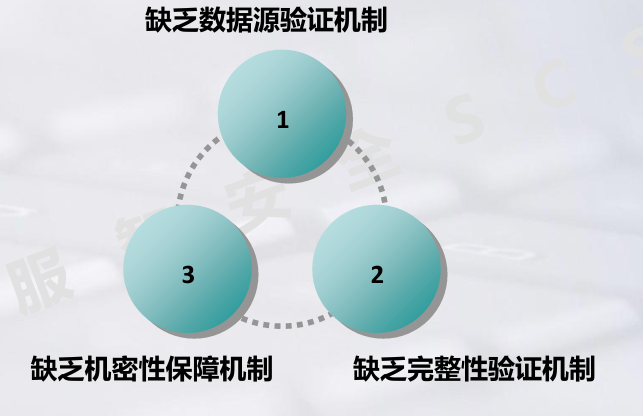

协议栈自身的脆弱性

常见安全风险

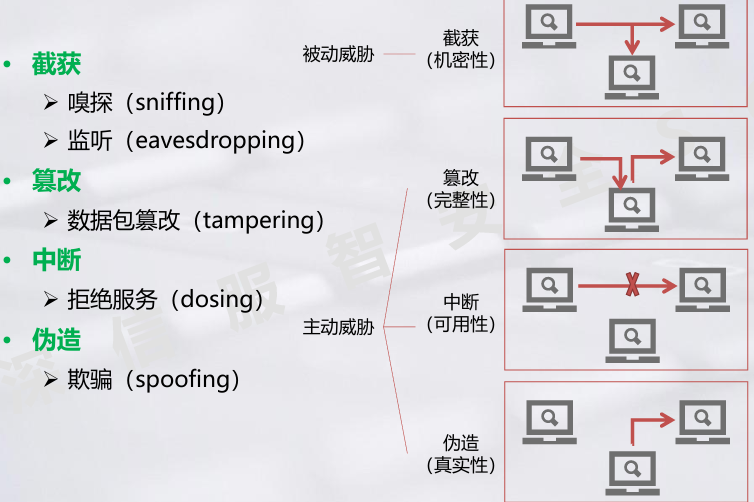

网络的基本攻击模式

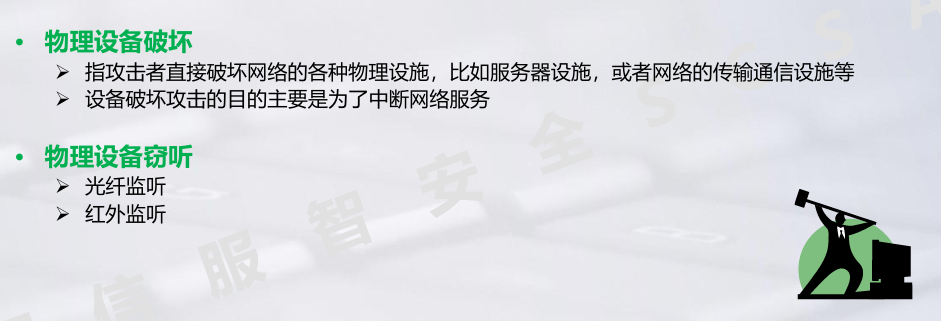

物理层--物理攻击

前置知识

1.打开Apache服务

cd /etc/init.d

./apache2 start

2.打开任务管理器

run->cmd

taskmar

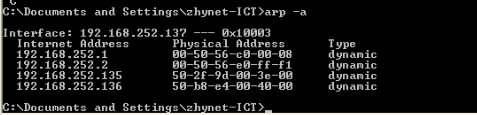

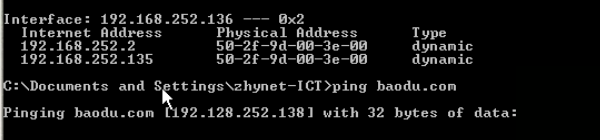

3.查看arp表:arp -a

链路层:ARP欺骗

实验原理:

利用 ARP 协议的信任机制,通过伪造响应包篡改目标设备的 IP-MAC 映射关系,从而实现流量劫持、监听或中断等攻击目的。这是一般是欺骗网关外加靶机两个。

实验环境:

XP*1 kali*1 网关*1

XPIP地址:192.168.252.137

kaliIP地址:192.168.252.135

网关IP地址:192.168.252.2

实验步骤:

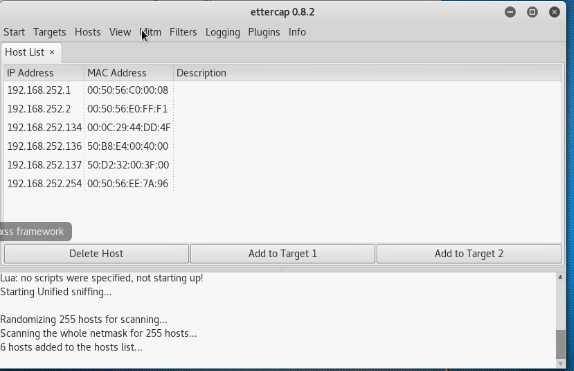

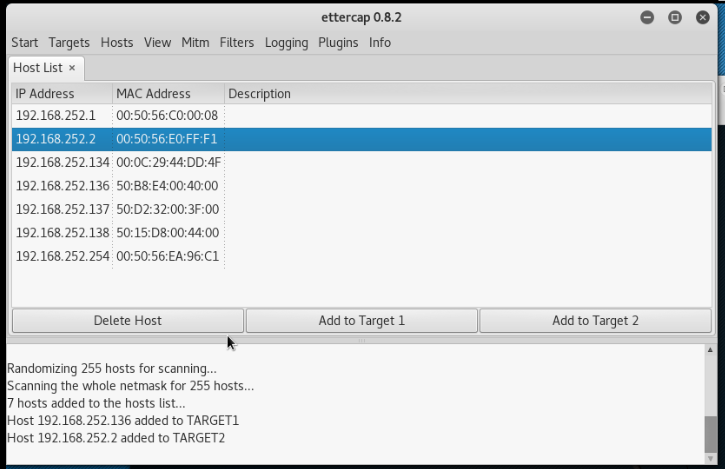

步骤一:打开工具并扫描主机

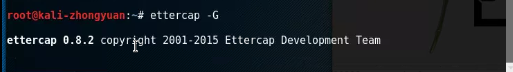

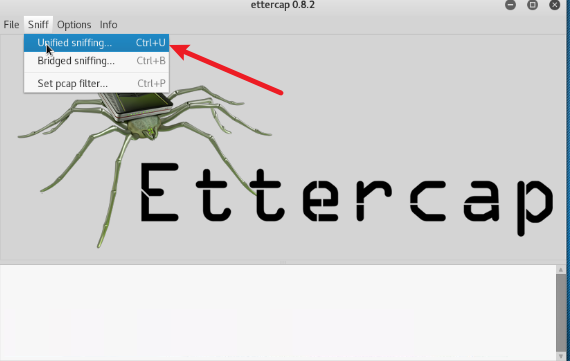

打开工具ettercap -G

这个界面之后会让你选择网卡,那你就选择对应的网卡就行。然后点击统一嗅探。

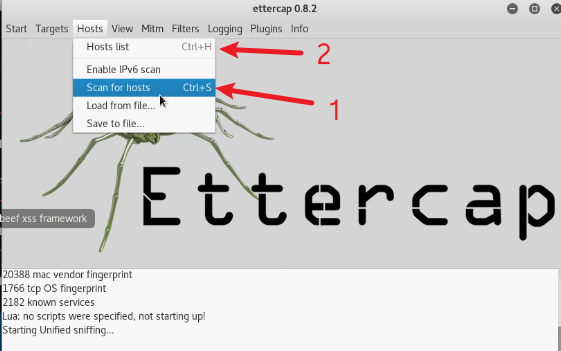

开始嗅探主机1,并显示主机列表2

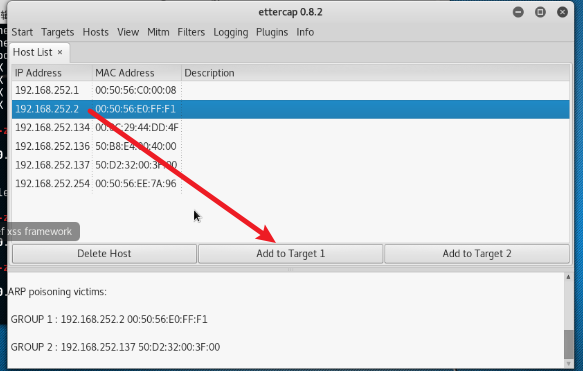

步骤二:选择目标,因为是进行ARP欺骗,一般也要欺骗网关设备所以要设置两个目标。

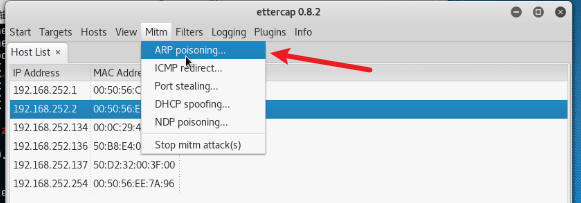

步骤三:选择攻击

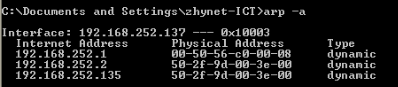

步骤四:检查结果

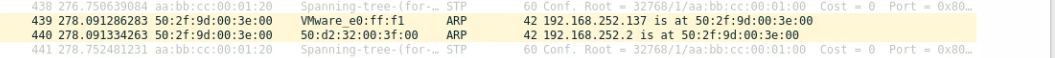

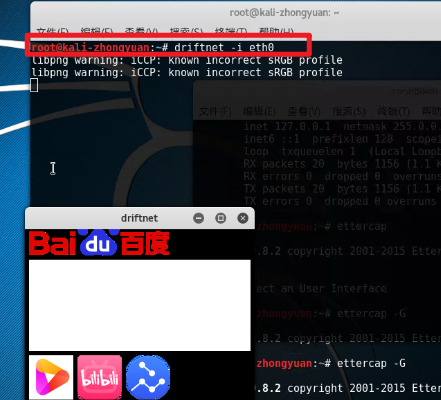

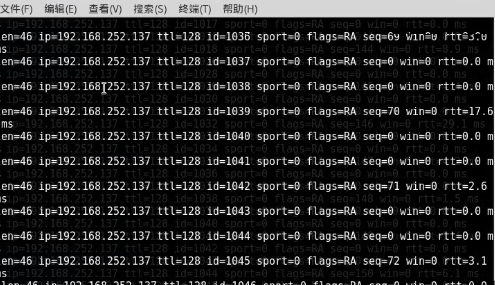

抓包可以看到,kali总是发送这样的应答型无故ARP。

具象化流量,查看你对方访问的图片。意思是流经当前接口的图片抓取出来。

解决方法:DHCP Snooping

数据链路层:MAC洪泛攻击

实验原理:

攻击者利用交换机的自动学习能力,不断发送不同的MAC地址给交换机,使得MAC中充满伪造的物理地址与端口的映射关系,此时交换机只能进行数据广播发送,攻击者凭此获得信息。这里发送的不是应答型无故ARP。所以只进行刷新交换机的MAC地址。

实验环境:

交换机*1,kali*1,xppc*1

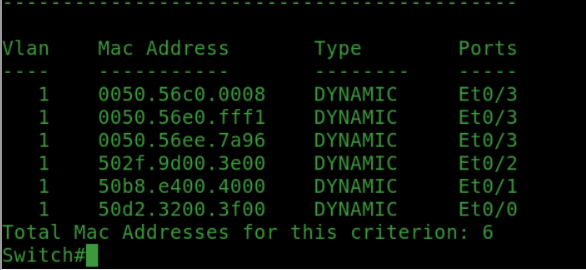

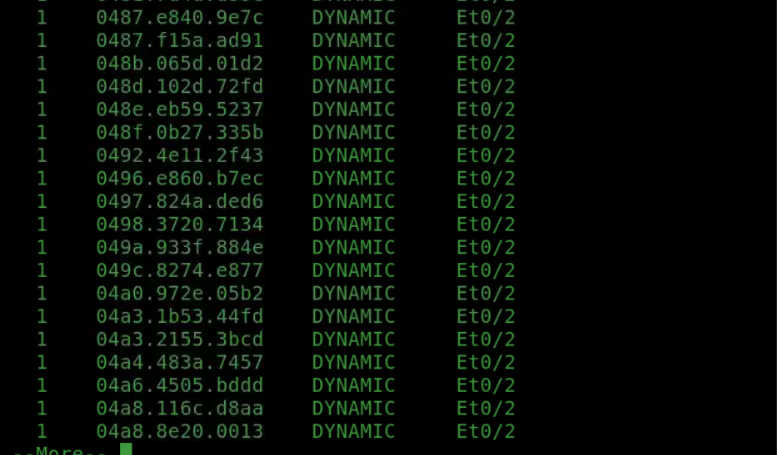

如下为交换机的MAC表 show mac address-tables

实验步骤:

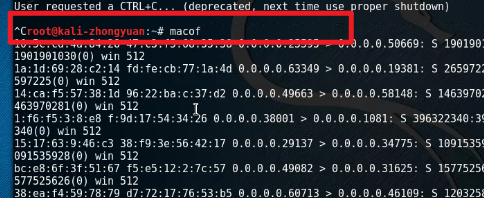

步骤一:很简单,一个命令就结束了。macof

}

}

步骤二:查看实验结果:可以看到很多虚假的MAC条例。

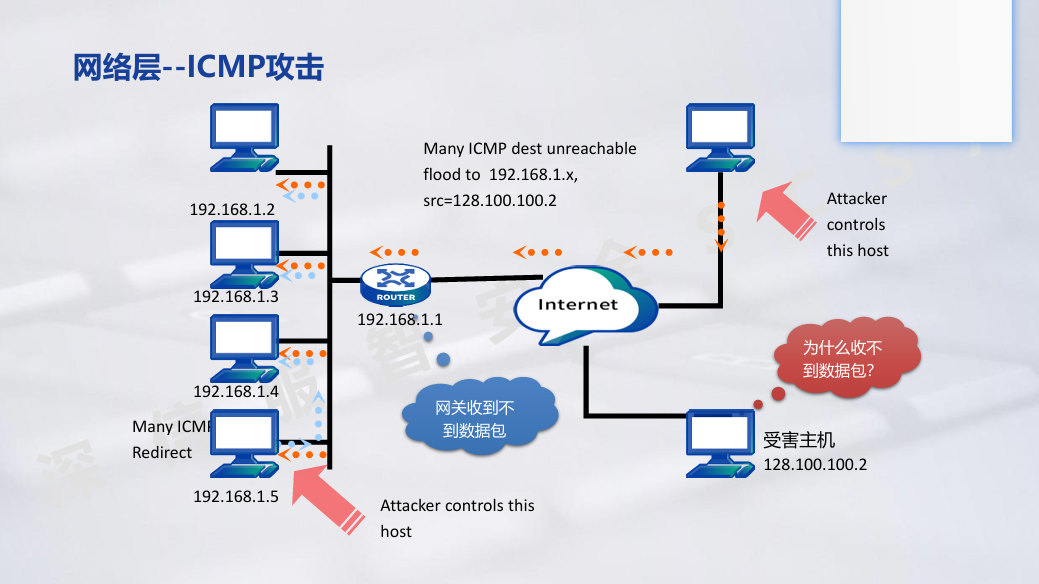

网络层:ICMP重定向攻击

ICMP重定向攻击,对于对方一般的主机不好用,因为一般都开有防火墙。对于一些防御措施不够的服务器是好用的。

实验步骤:网上有,但是我没有复现成功

实验环境

畸形数据包攻击

实验原理:

通过发送畸形的数据包,使得对方系统内核无法理解,最终造成蓝屏,关机等。

网络层:ICMP Flood攻击

实验原理:

由于ICMP是操作系统的内核进行处理的,所以可以发送大量的ICMP报文攻陷系统内核进行攻击。但是随着计算机算算力的逐渐增加。ICMP占用资源太少了,所以基本无效了。

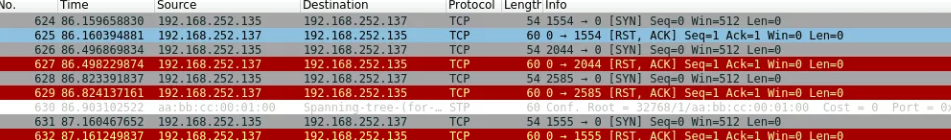

传输层:TCP SYN Flood攻击

实验原理:

SYN报文时TCP连接的第一个报文,攻击者通过大量的发送SYN报文,造成大量未完成全连接建立的TCP连接,占用被攻击者的资源-----拒绝服务攻击

实验环境:

kali *1 xp*1

实验步骤:

步骤一:hping3 -I eth0 -a192.168.10.99 -S -p 80 -V --flood192.168.10.33 -i u1000

-l [网卡]是选择网卡,-a[地址]是伪造地址 -S 是指使用SYN -p 是端口 -i

步骤二:实验结果:

攻击者视角

抓包结果:

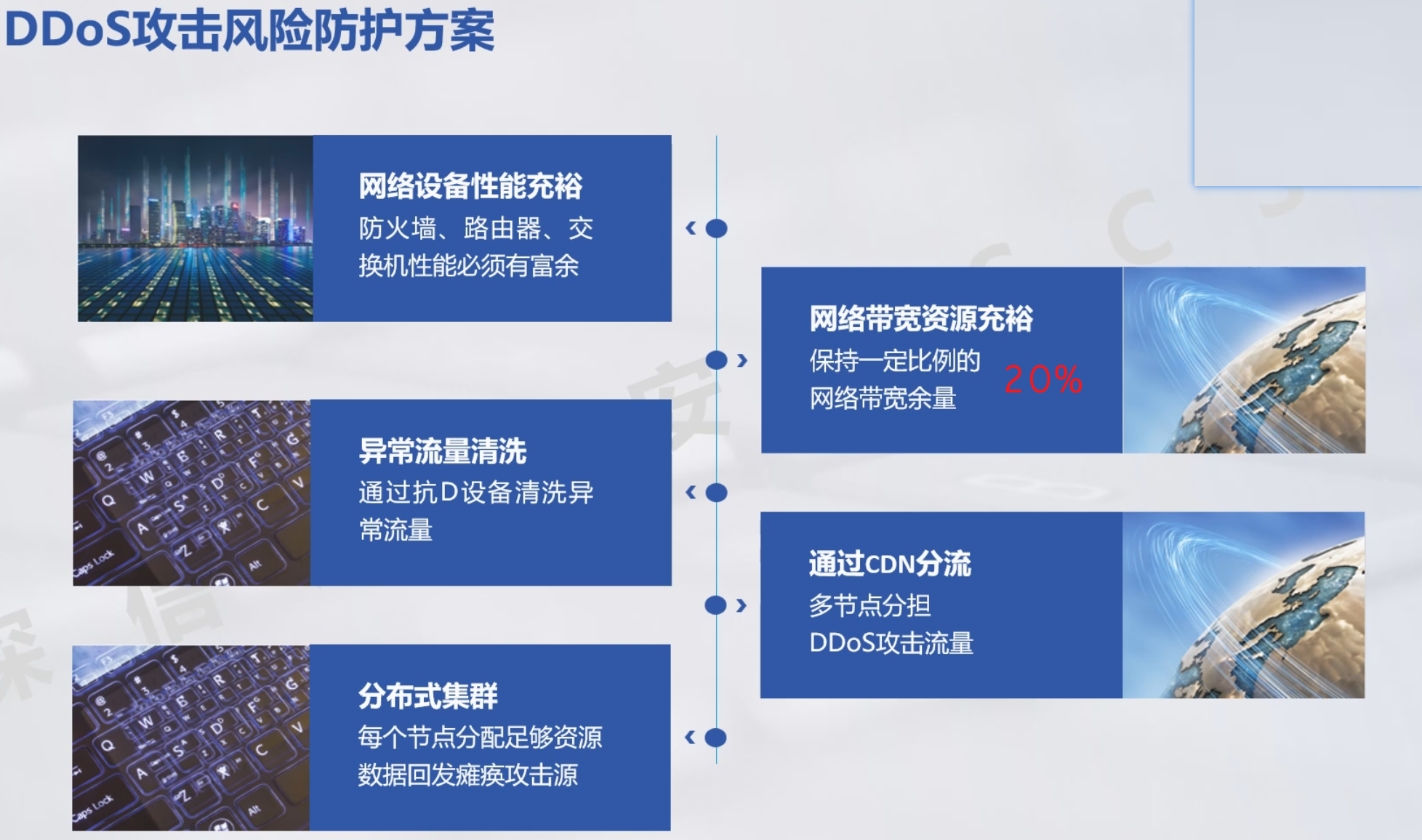

防护方法:

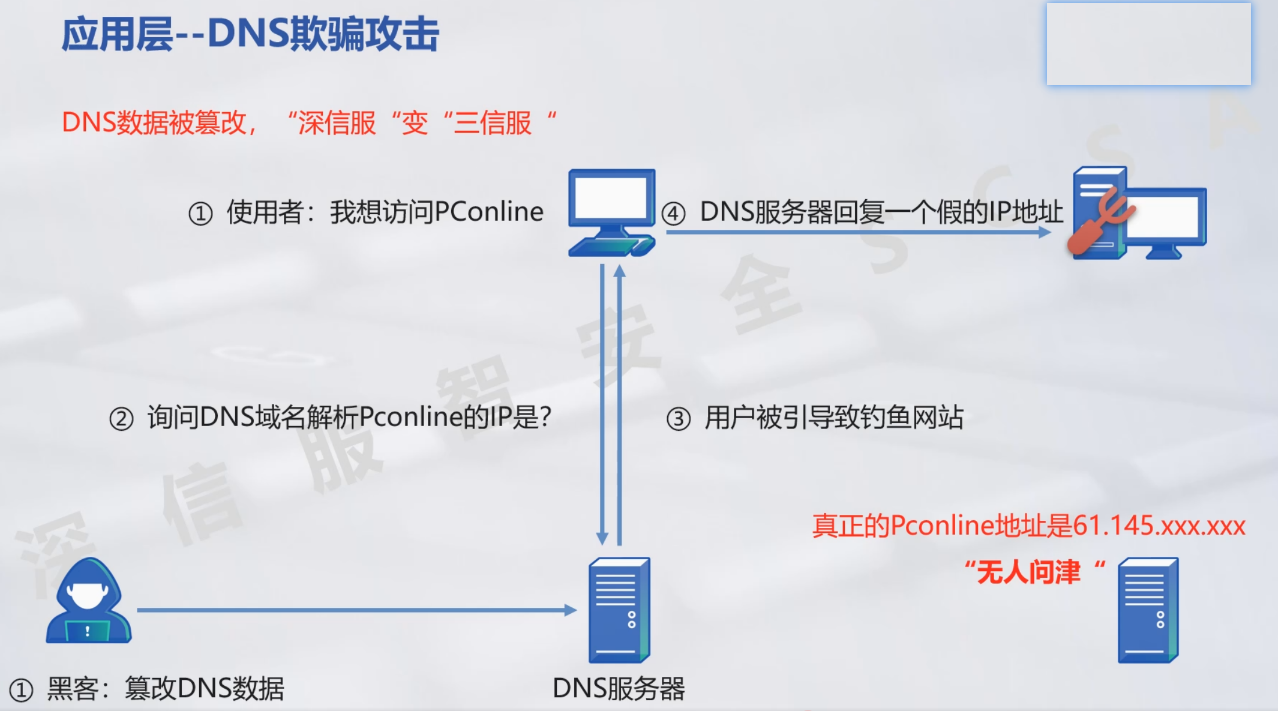

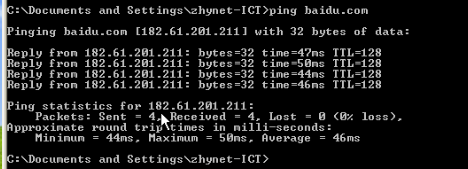

应用层--DNS欺骗

主流使用的:

广域网:DNS服务器地址:114.114.114.114和8.8.8.8

局域网:一般是网关作为DNS服务器。

实验原理:

方式有三种:

1.入侵真正的DNS服务器,将其污染

2.通过某种方式使得,目标主机的DNS地址改为攻击者搭建的DNS地址

3.先通过ARP欺骗,然后将DNS解析报文拿出来进行修改。根据自己的DNS文件进行修改。

实验环境:

kali*1 xp*1

实验步骤:

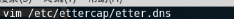

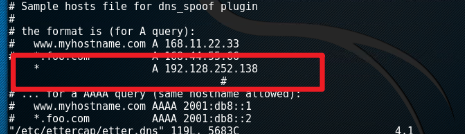

步骤一:修改ettercap的欺骗dns文件

自己写一个

步骤二:arp欺骗

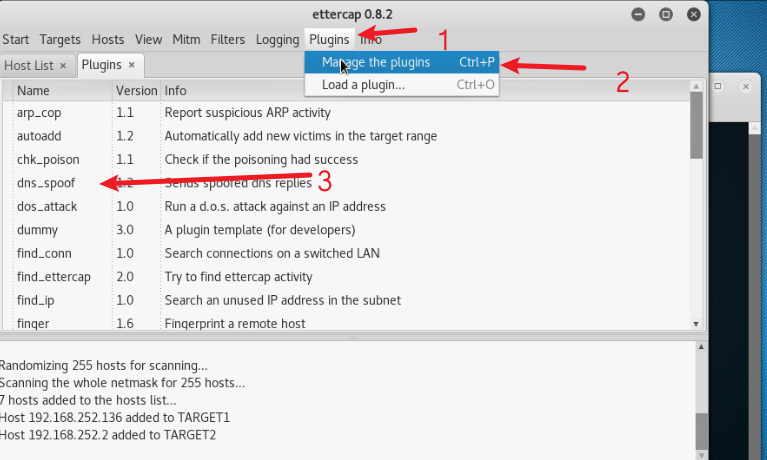

步骤三:打开插件,启动DNS欺骗.双击打开

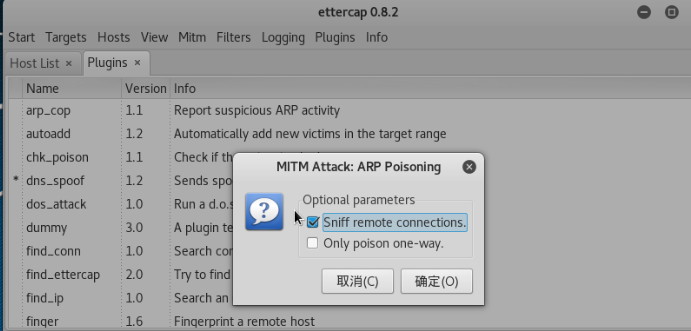

第四步双向欺骗打开

步骤五:实验结果

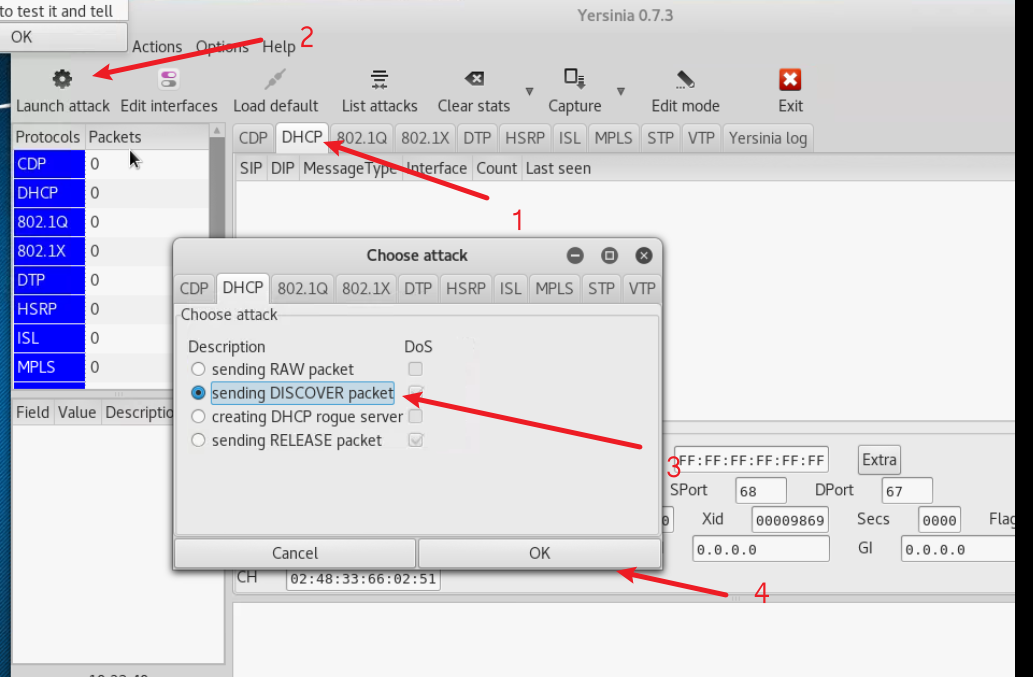

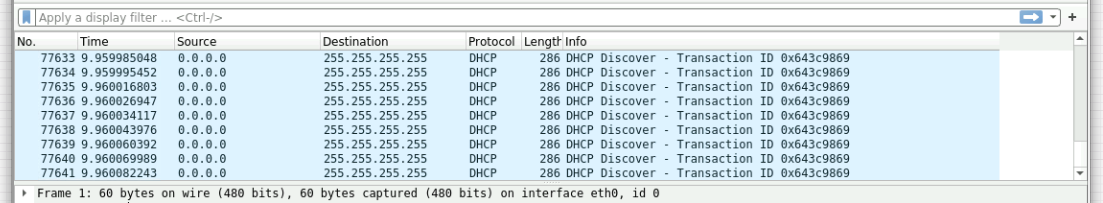

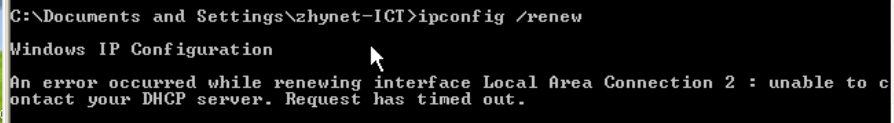

应用层--DHCP饿死

实验原理:

由于DHCP没有什么验证机制,任何一发送过来的DHCP请求都可以请求到地址。那么就可以伪造大量的DHCP Discover报文。使得DHCP服务器的地址耗尽,不能正常工作。

实验环境:

kali*1 xp*1 dhcp*1

实验步骤:

步骤一:打开工具yersinia -G

步骤二:使用dhcp模块,发起dhco discover报文。

步骤三:实验结果。

操作系统的脆弱性及常见攻击

操作系统自身的漏洞

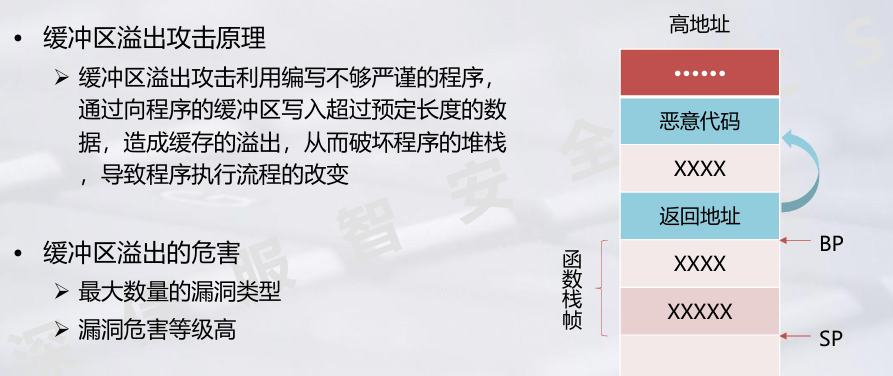

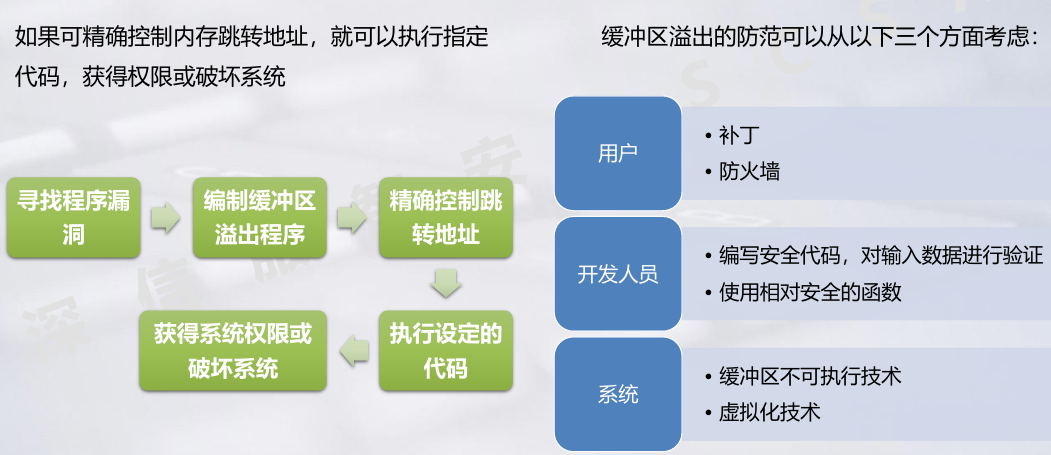

缓冲区溢出攻击

缓冲区溢出攻击过程及防御

终端的脆弱性及常见攻击

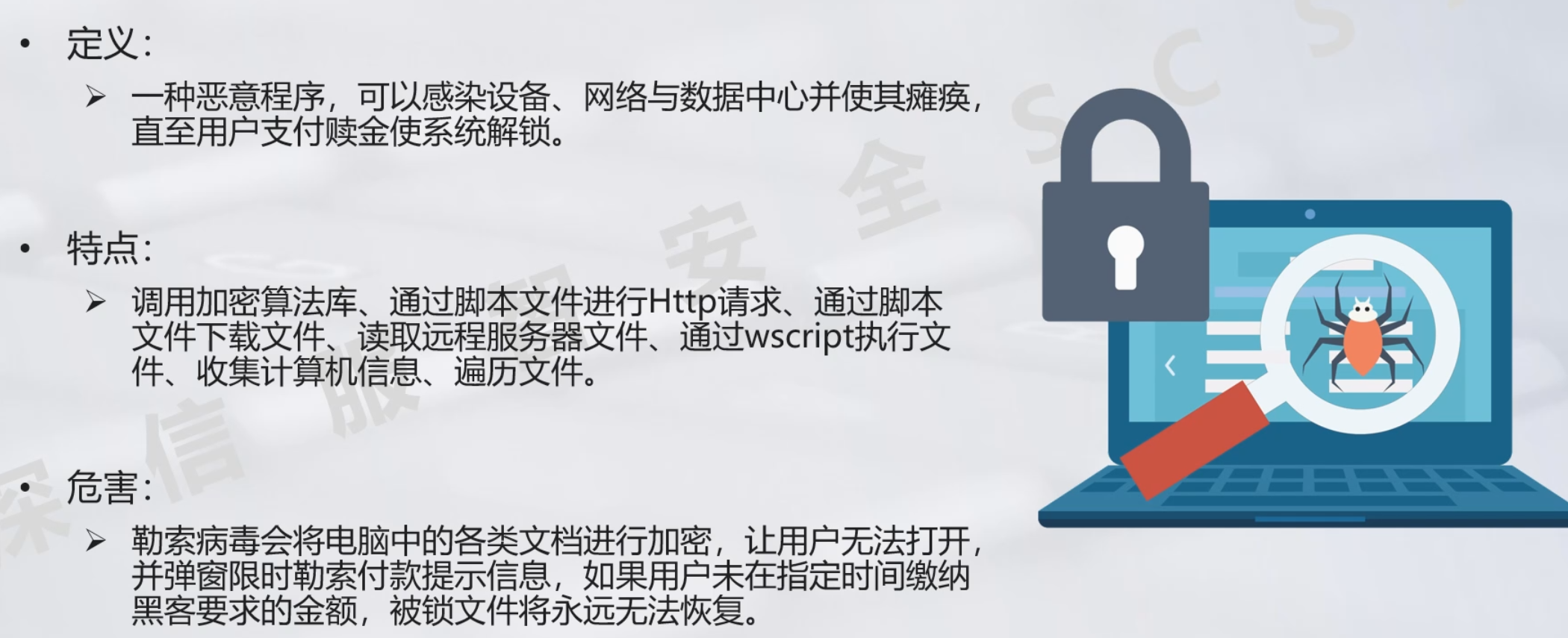

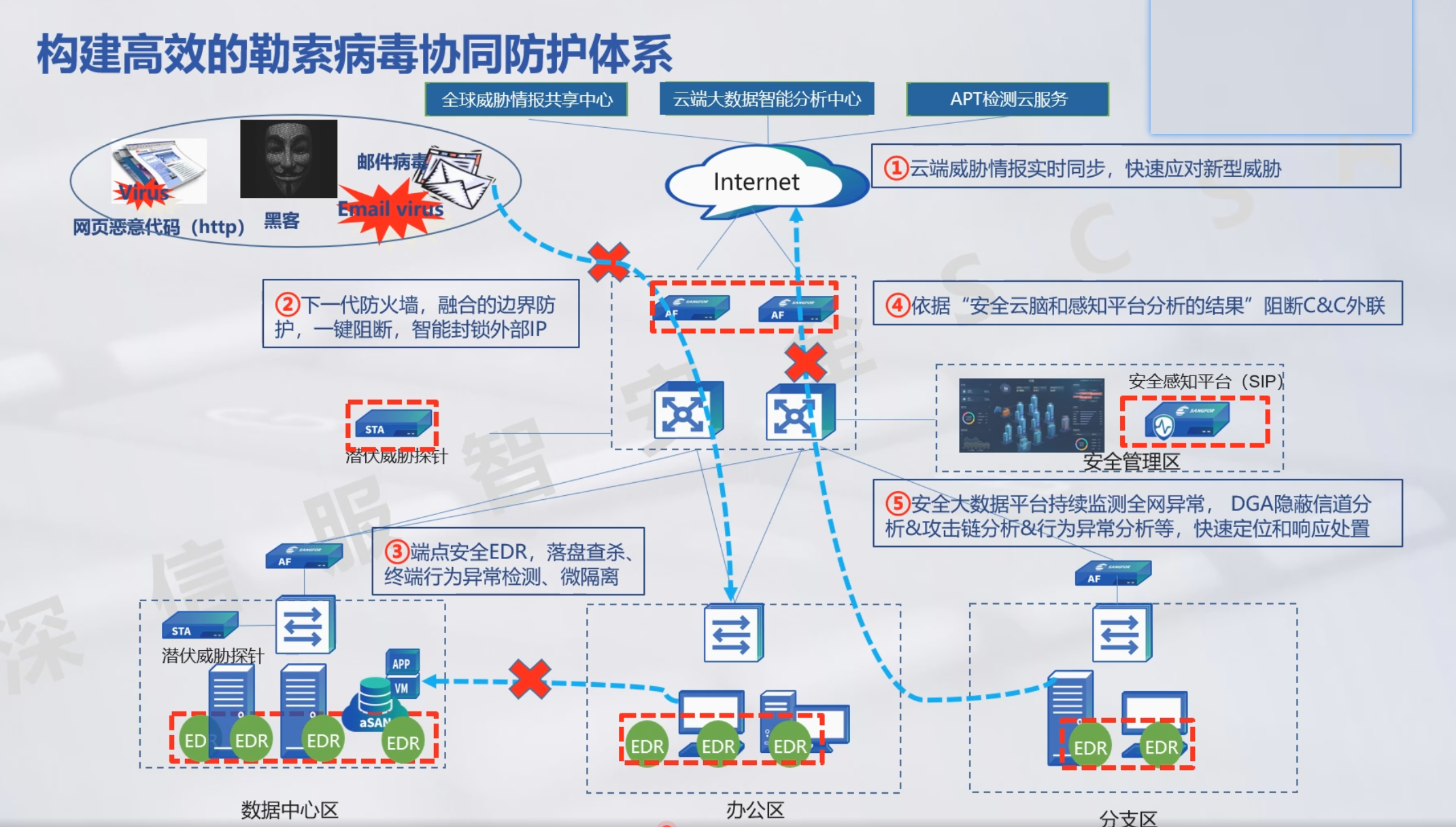

勒索病毒

发展史

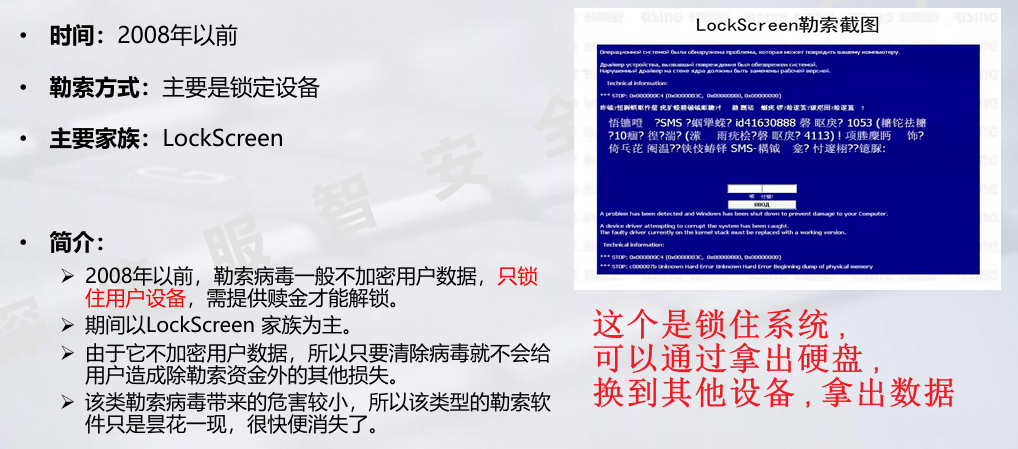

发展史-第一阶段:锁定设备,不加密数据

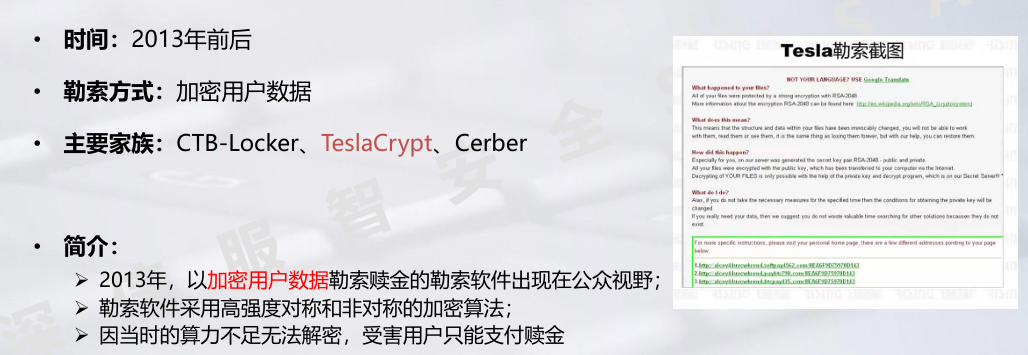

发展史-第二阶段:加密数据,交付赎金后解密

已经无法破解了,多种加密算法都是用,就很难计算出来。

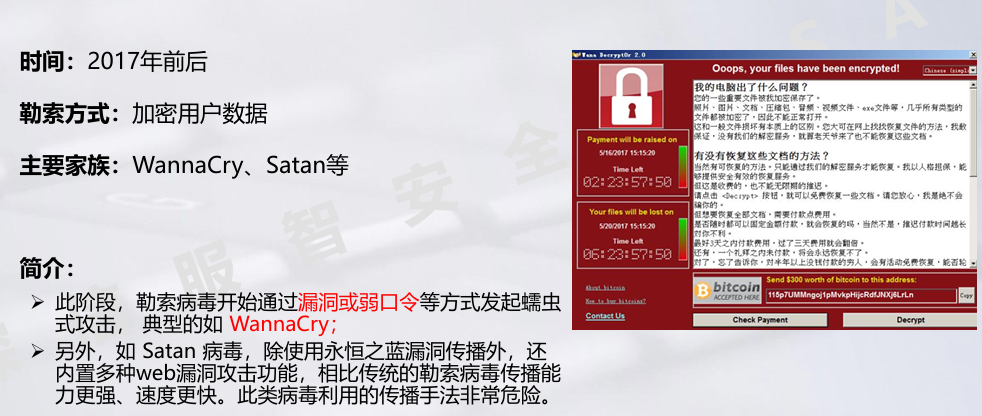

发展史-第三阶段:攻陷单点后,横向扩散

发展史-第四阶段:加密货币的出现改变勒索格局

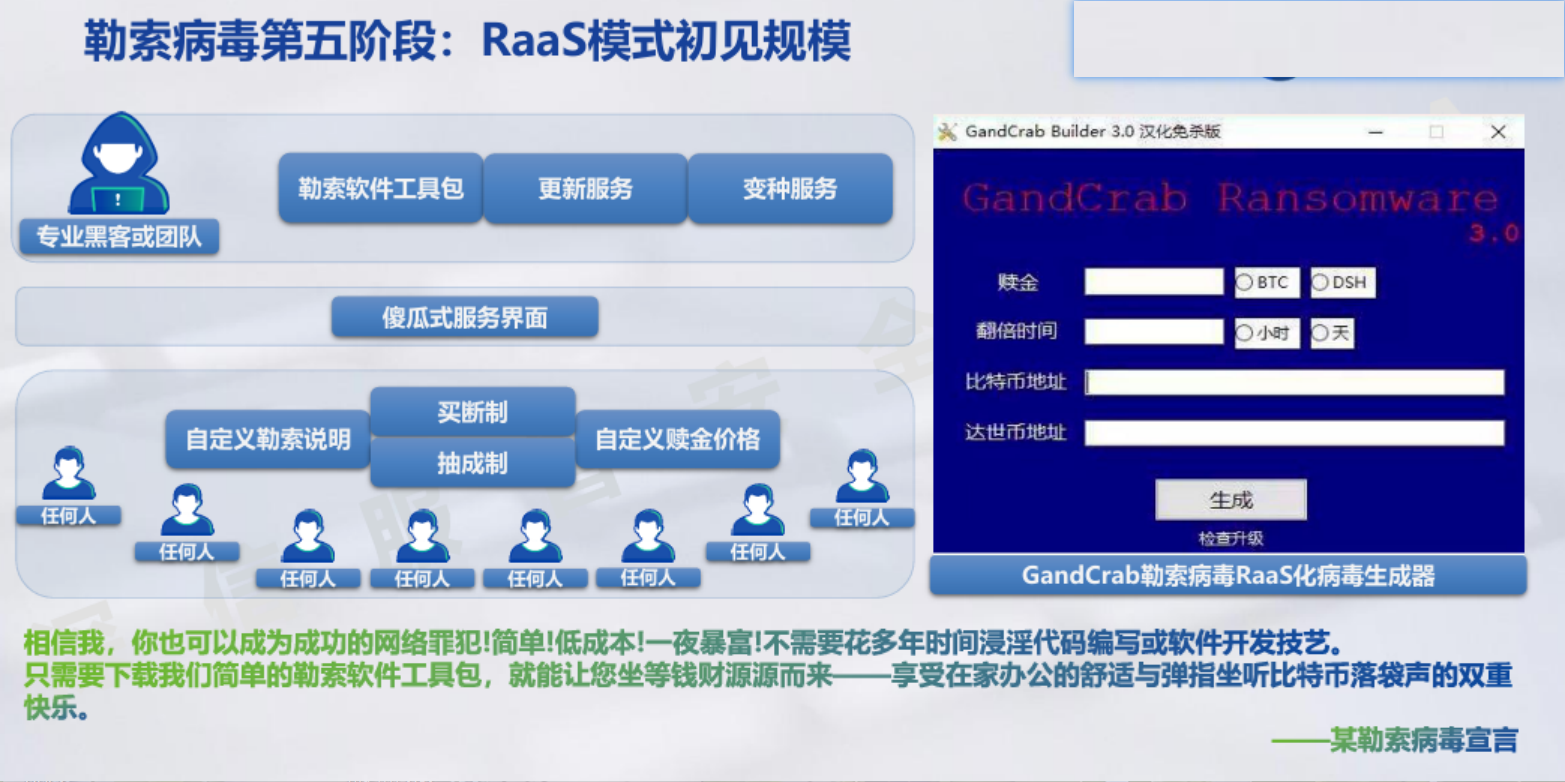

发展史-第五阶段:RaaS模式初见规模

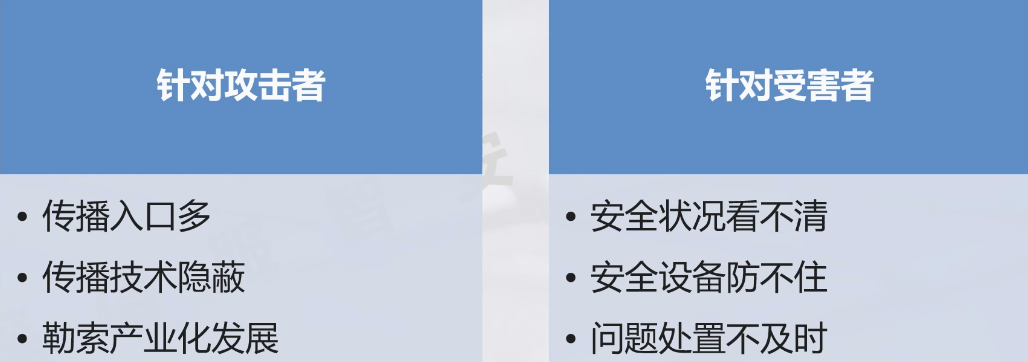

勒索病毒传播方式

勒索病毒的特点:

勒索病毒防御体系

挖矿病毒

特洛伊木马

蠕虫病毒

宏病毒

流氓软件/间谍软件

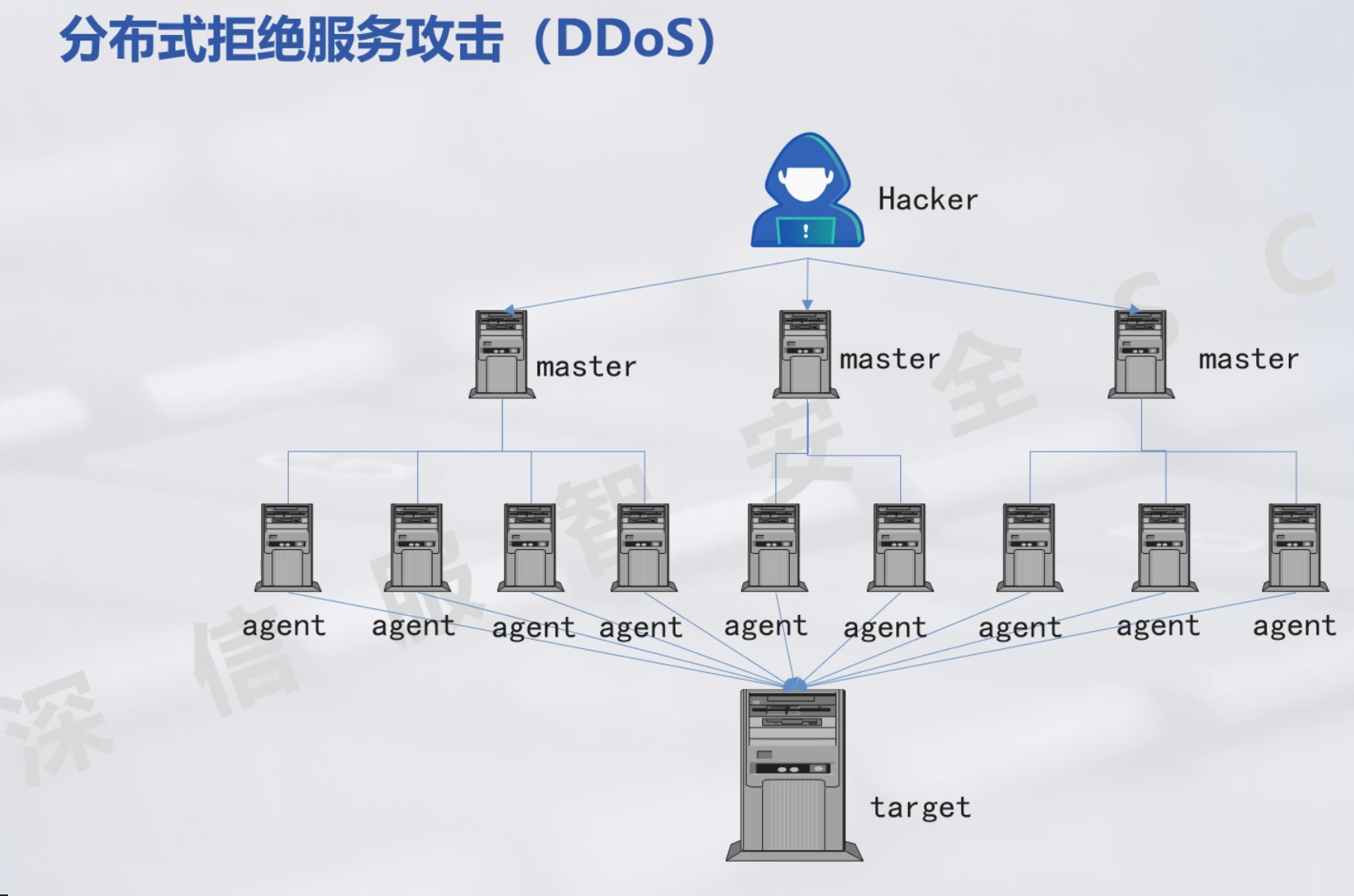

僵尸网络

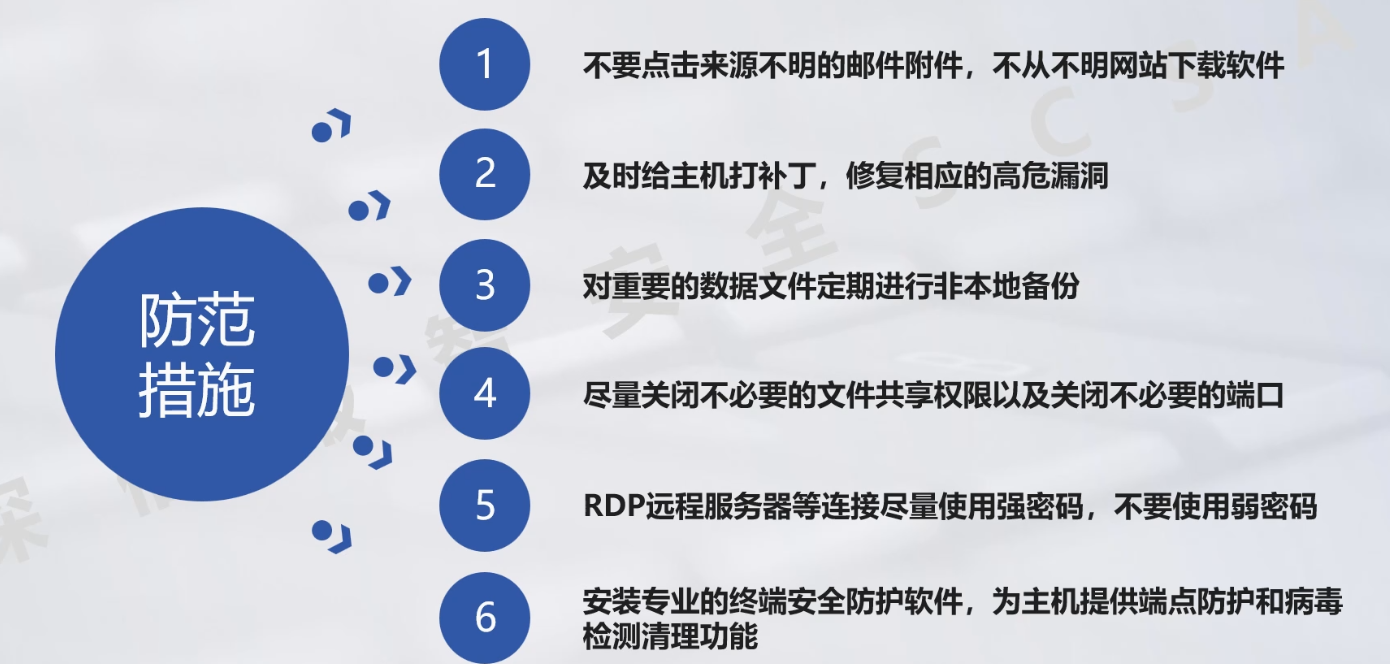

终端安全的防范措施

其他常见的攻击

社工攻击

人为因素

拖库、洗库、撞库

拖库就是把数据库中的信息全部盗走

洗库就是获取数据之后将这些变现

撞库就是当获取到用户的某一个账户和密码之后,就会尝试其他地方的登录,容易成功。利用了用户怕记忆各种账号密码的弱点。

跳板攻击

作用:1.防溯源2.可以访问之前访问不到的资源。

钓鱼攻击

水坑攻击

并不是指某一特殊攻击方式,而是将只要针对某一目标(人),且针对他经常要访问的网站,然后针对这个网站设置陷阱的攻击都叫做水坑攻击。

作用:针对特点目标进行攻击。

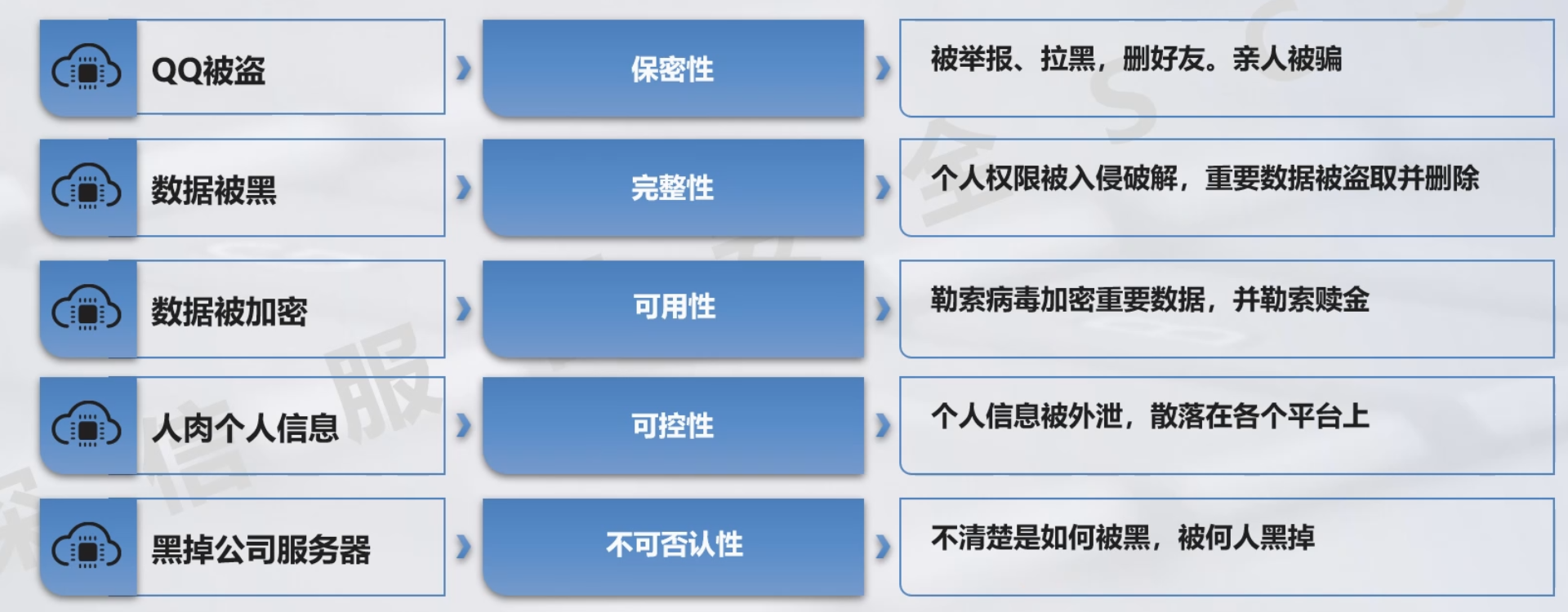

信息安全要素

信息安全五要素

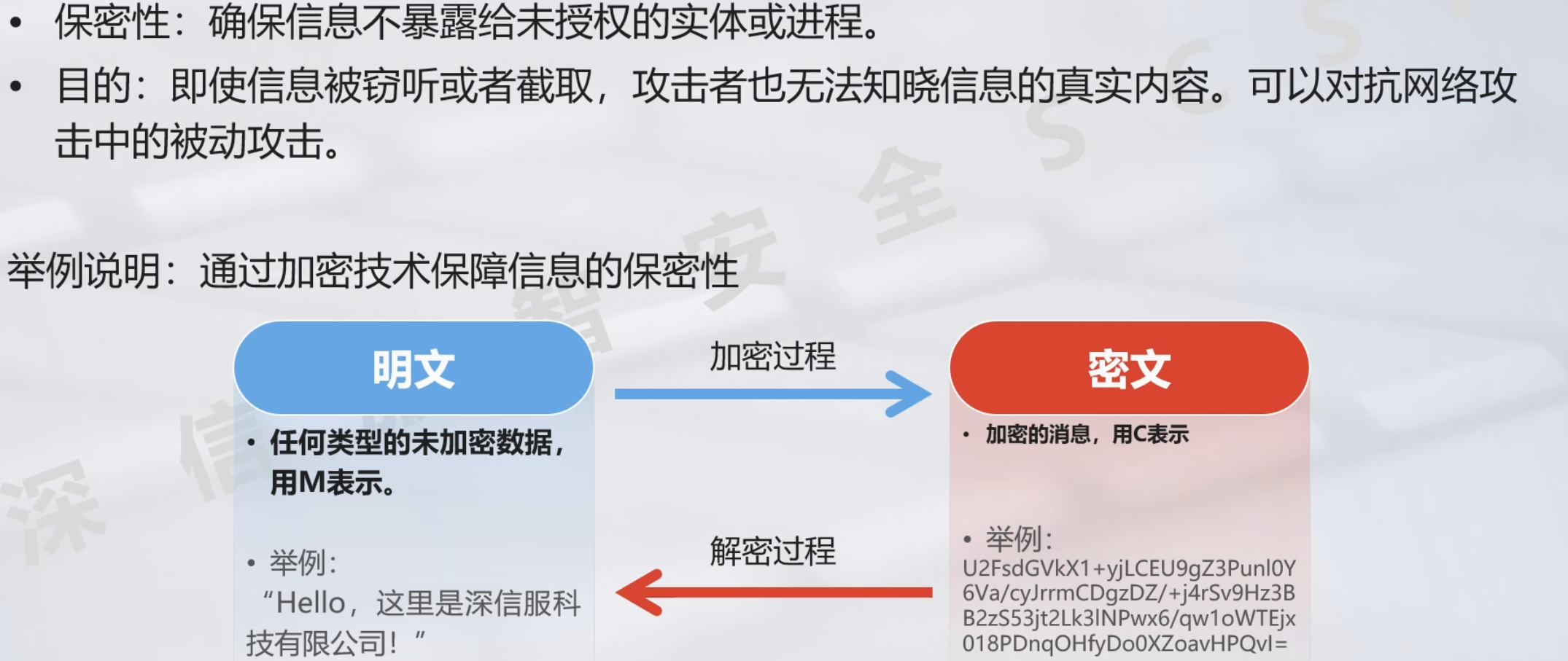

保密性

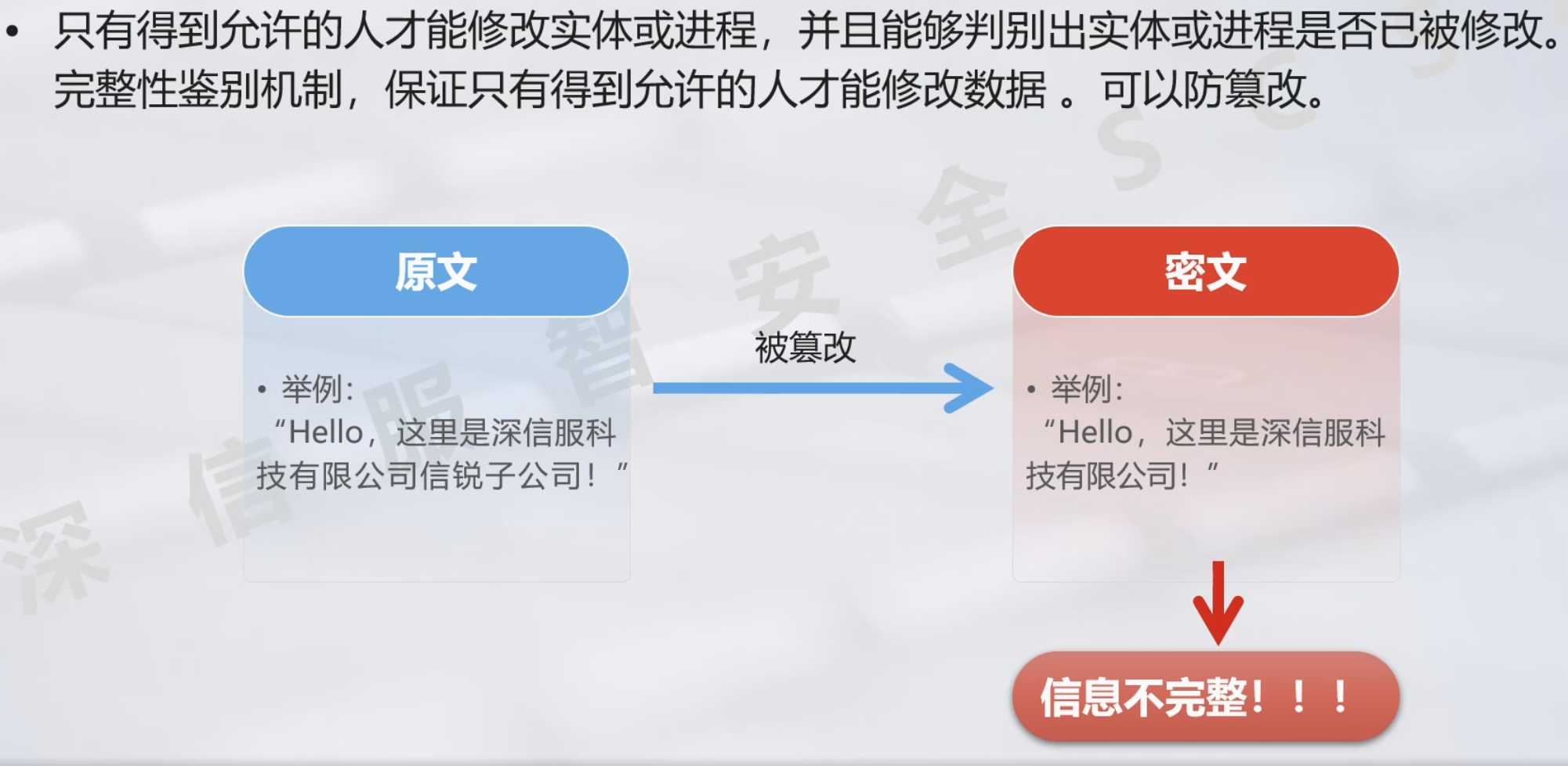

完整性

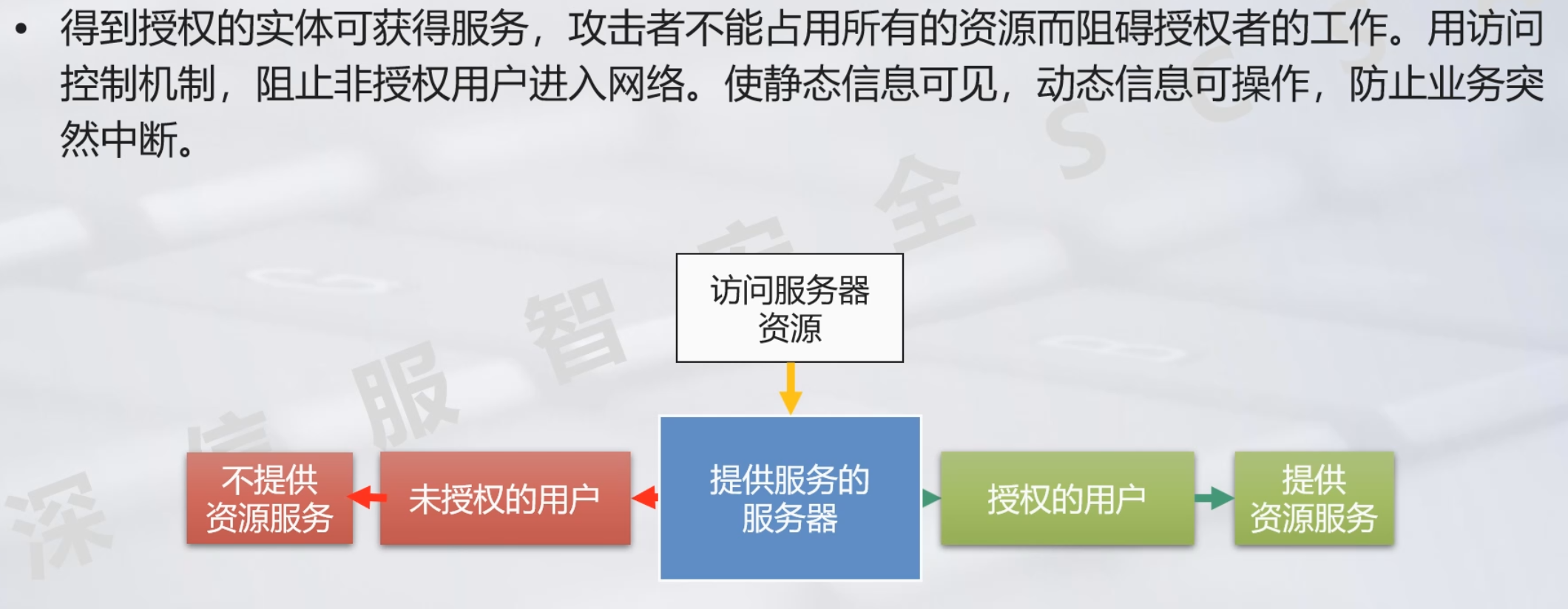

可用性

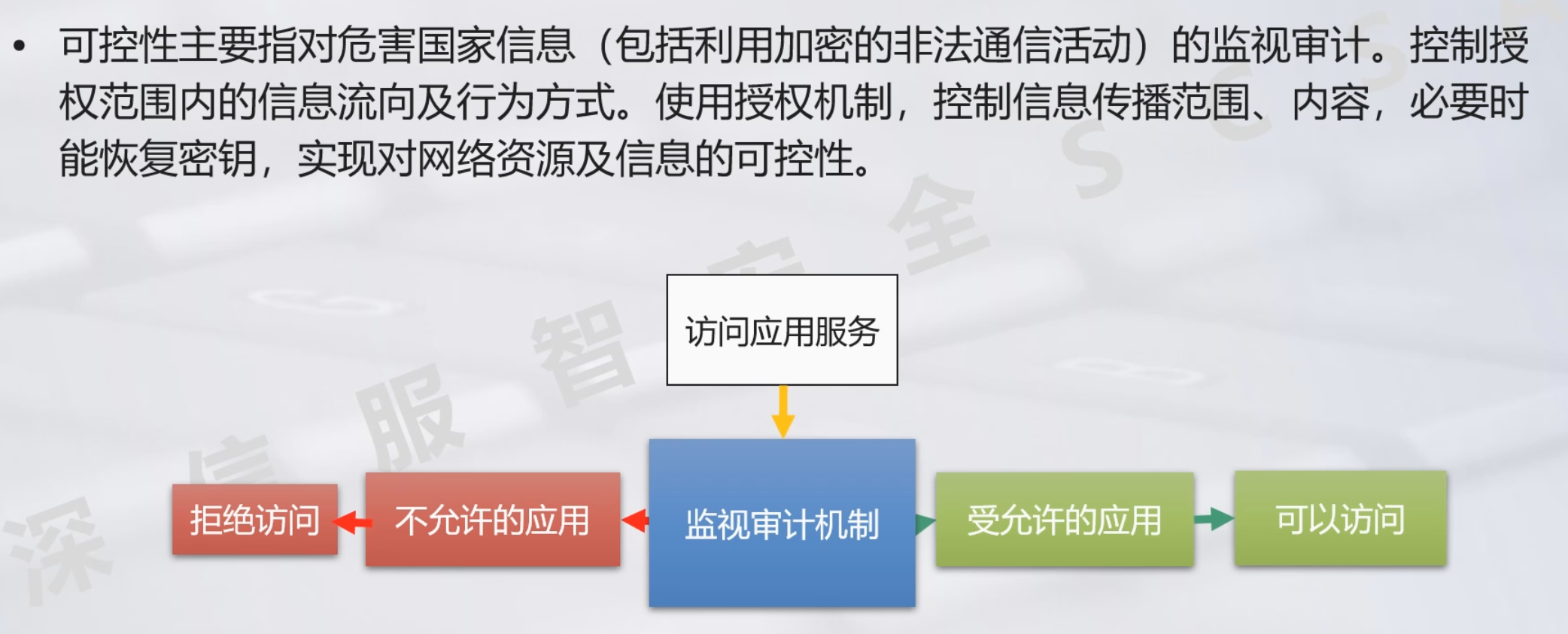

可控性

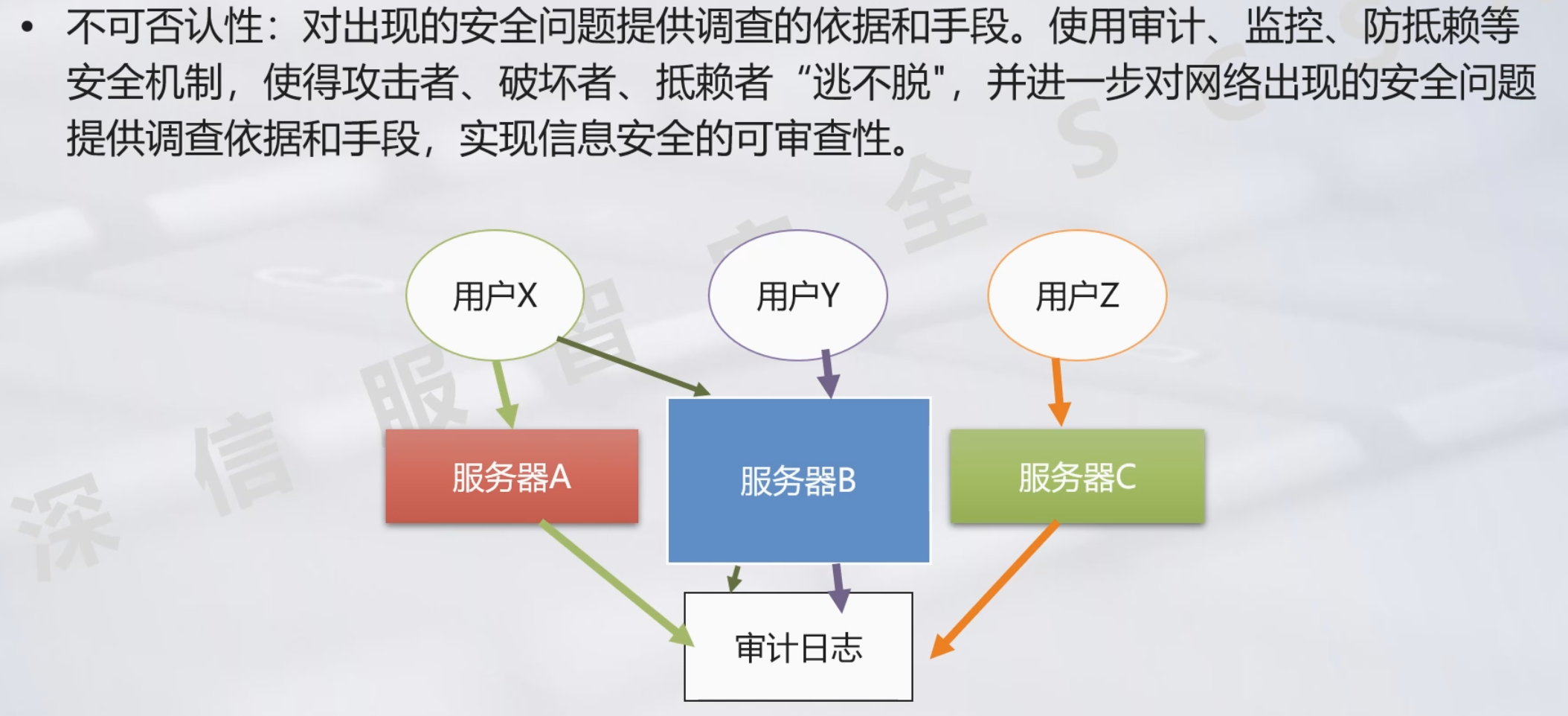

不可否认性

信息安全五要素案例

整体安全解决方案