项目3 网络嗅探

3.1项目目的

学习Wireshark工具的使用,掌握Wireshark的工作流程,掌握相关协议的分析,学习TCP协议及其TCP头部结构。

3.2项目原理

Wireshark 是世界上最流行的网络封包分析工具,可以帮助我们获得网络连接中的各项 数据,利用 wireshark 可以将网络之间的联系实体化,各项数据直观的展现了网络连接、网页访问的全过程。这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。与很多其他网络工具一样,Wireshark 也使用 pcap network library 来进行 封包捕捉,并可破解局域网内 QQ、邮箱、msn、账号等密码。

3.3项目内容

学习Wireshark工具的使用。

学习TCP协议及其TCP头部结构。

利用Wireshark分析TCP数据包内容

3.4项目环境

Win11操作系统,Wireshark

3.5项目步骤

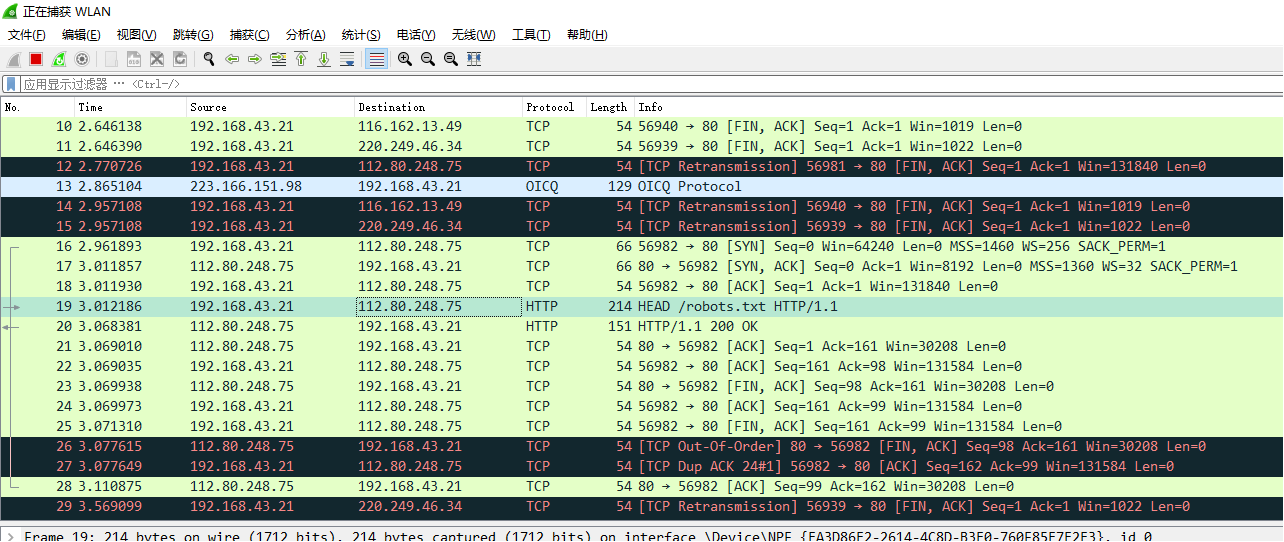

1、选择要抓包的网卡,这里选择WLAN,点击蓝色按钮开始捕获,点击红色按钮结束捕获,捕获结果如下所示

1 号窗口是数据包列表,显示捕获的数据包,第一列为捕获的序列号,第二列为捕获 的时间,第三列为源 IP 地址,第四列为目标 IP 地址,第五列为协议,第六列为长度,第七列为说明信息。

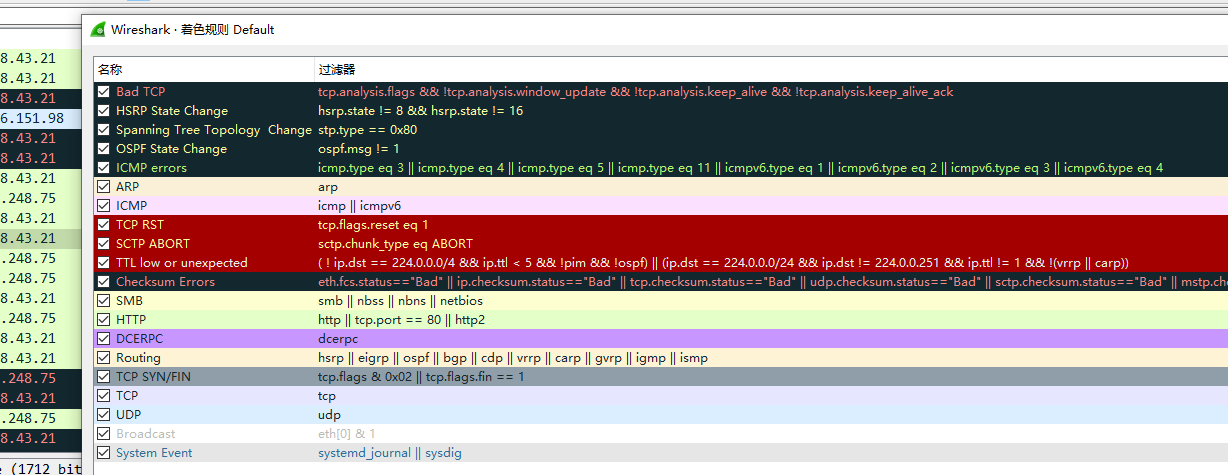

2、设置数据列表的颜色

如上图所示数据包列表区中不同协议功能使用了不同的颜色区分,更改颜色的时候,选择菜单视图|着色规则,选择某个规则,使用下面的按钮更改前景色和背景色。

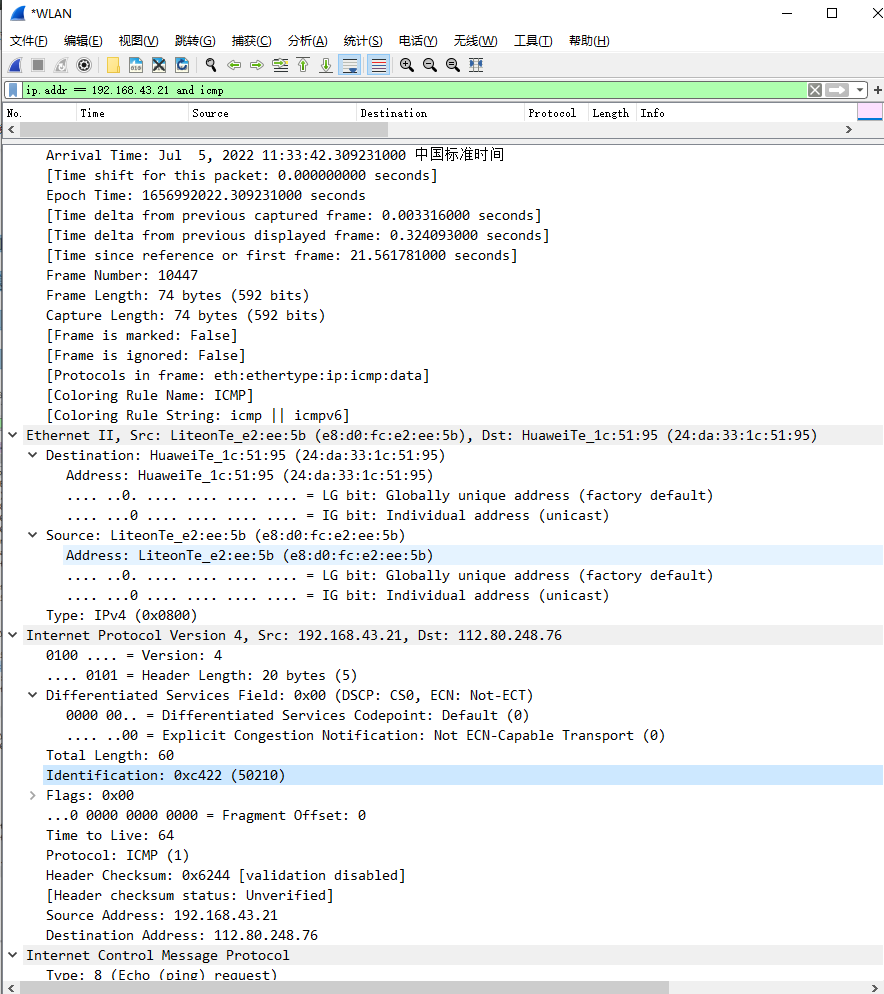

3、在 2 号窗口数据包详细信息中显示这个 数据包的所有详细信息内容,包括 Frame、Ethernet II、Internet Protocol Version 、Transmission Control Protocol。单击 2 号窗口左侧三角,显示抓到的数据包的详细信息,如图所示。

3.6项目总结

通过本次实验,完成了Wireshark的安装,学会了网卡的设置,数据列表的颜色设置,以及过滤器的显示,并依次进行了数据链路层过滤、网络层过滤、传输层过滤、应用层过滤,以及使用ICMP进行数据包的抓取,熟悉了Wireshark抓包的相关步骤,以及TCP协议的分析。通过本次项目,了解了Wireshark的基本工作流程:

(1)确定 Wireshark 的位置。如果没有一个正确的位置,启动 Wireshark 后会花费很长的时间捕获一些与自己无关的数据。

(2)选择捕获接口。一般都是选择连接到 Internet 网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

(3)使用捕获过滤器。通过设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

(4)使用显示过滤器。通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

(5)使用着色规则。通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

(6)构建图表。如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

(7)重组数据。Wireshark 的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的图片或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个图片或文件,这时候就需要使用重组数据的方法来实现。

项目 4 拒绝服务攻击

4.1项目目的

理解带宽攻击原理、理解资源消耗攻击原理、掌握洪泛攻击网络行为特征,介绍我国被攻击的案例。理解DDos攻击原理、掌握TFN2K攻击全过程;理解Smurf攻击的原理、掌握Smurf攻击的全过程。

4.2项目原理

拒绝服务攻击即是攻击者想办法让目标机器停止提供服务,是黑客常用的攻击手段之一。

4.3项目内容

- 介绍Linux日志的作用;

- 手动删除Linux日志;

- NET命令的使用方法和它的参数搭配;

- DoS泛洪测试与防御

4.4项目环境

XP作为客户端,Windows server 2003作为远程服务器。

4.5项目步骤

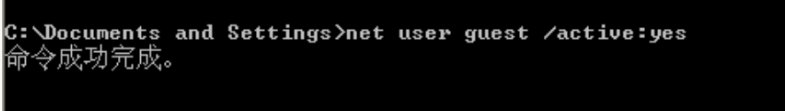

1、NET命令:

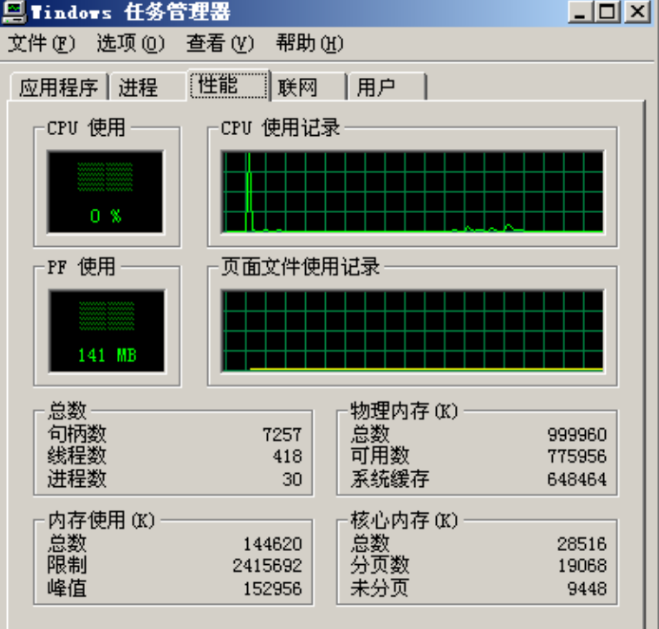

2、在压力测试过程中,进行Dos攻击后,cpu瞬间占用到49%,甚至更多:

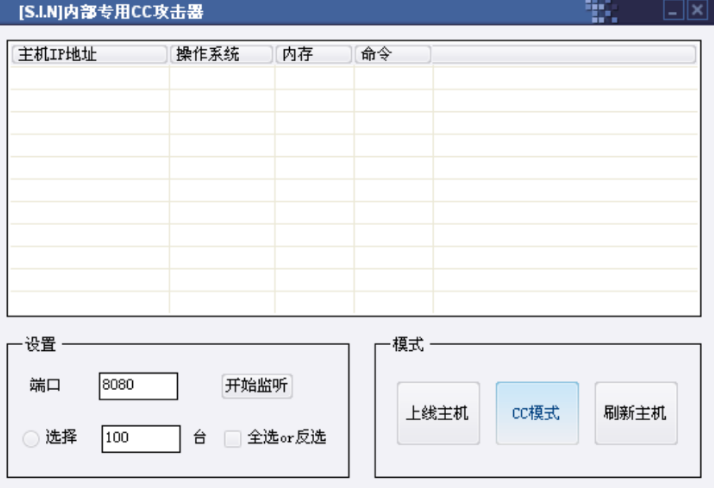

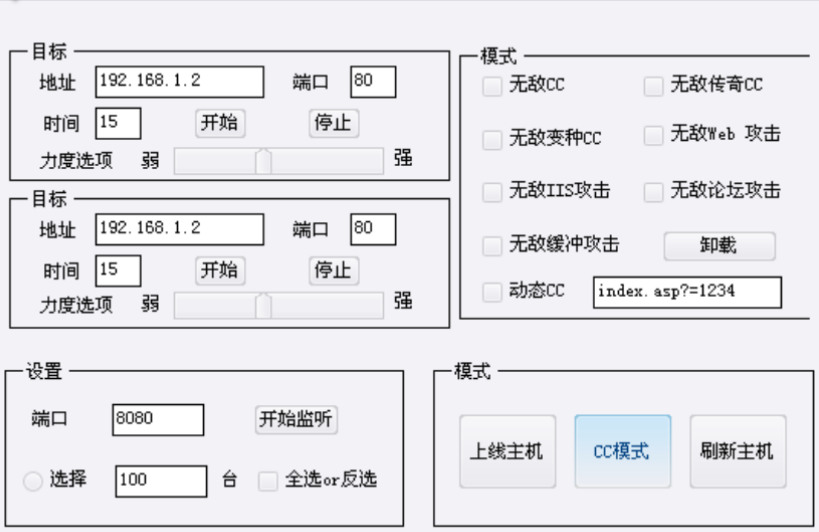

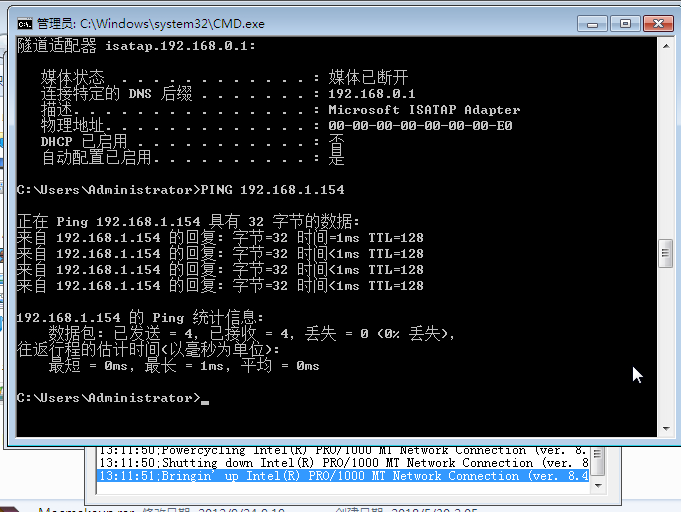

3、CC攻击器:

4.6项目总结

拒绝服务是一种通过耗尽CPU、内存、带宽或磁盘空间等系统资源,来阻止或削弱对网络、系统或者应用程序的授权使用的行为。该攻击通常利用传输协议弱点、系统漏洞、服务漏洞对目标系统发起大规模进攻,利用超出目标处理能力的海量合理请求数据包消耗可用系统资源、带宽资源等,造成程序缓冲区溢出错误,致使其无法处理合法用户的请求,无法提供正常服务,最终致使网络服务瘫痪,甚至系统死机。

对于一些常见的拒绝服务攻击我们有必要进行一些防护,例如泛洪攻击,泛洪攻击的缺陷是一旦攻击开始,将不会再进行域名解析。服务器受到攻击后迅速更换IP地址,那么攻击者攻击的将是一个空的IP地址,而防御方只要将DNS解析更改到新的IP地址就能在很短的时间内恢复正常用户访问。为迷惑攻击者,我们可以采用蜜罐技术放置一台"牺牲"服务器让攻击者满足于攻击的效果。总之我们要增强系统用户的安全意识,运行尽可能少的服务,只允许必要的通信,及时更新系统并安装系统补丁。

项目 5 欺骗攻击

5.1项目目的

理解ARP欺骗攻击原理、掌握ARP欺骗攻击全过程、学会如何防范ARP欺骗。学会利用IPSpoof软件工具进行伪造源IP地址的IP欺骗,学会利用MacMakeUp软件工具进行伪造源MAC地址的MAC欺骗。

5.2项目原理

ARP 协议其作用是在以太网环境中,数据的传输所依懒的是 MAC 地址而非 IP 地址,而将已知 IP 地址转换为 MAC地址的工作是由 ARP 协议来完成的。ARP 欺骗就是一种典型的中间人攻击方式 ,A 机器以为自己是和 B 机器之间通信,然而实际上多了一个 Hacker 正在默默的监听 A 机器和 B 机器之间通信。ARP 协议的缺点是没有任何认证机制。通过 arpspoof 工具进行 ARP 欺骗安全测试。

使用MacMakeUp等工具,能够发送源MAC地址为任意指定物理地址的的报文,在网络攻防中有着重要的意义。使用IPSpoof进行本机IP地址修改,与目标主机通信,进行IP欺骗实验。

5.3项目内容

使用MacMakeUp等工具,能够发送源MAC地址为任意指定物理地址的的报文,在网络攻防中有着重要的意义。使用IPSpoof进行本机IP地址修改,与目标主机通信,进行IP欺骗实验。通过 arpspoof 工具进行 ARP 欺骗安全测试。

5.4项目环境

学生机与实验室网络直连;VPC与实验室网络直连;学生机与VPC物理链路连通;

5.5项目步骤

执行MacMakeUp运行程序,修改本机的MAC地址,进行MAC欺骗:

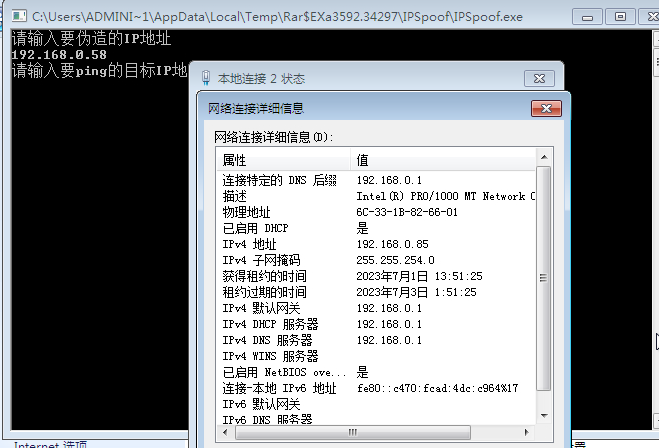

使用IPSpoof.exe工具进行IP欺骗

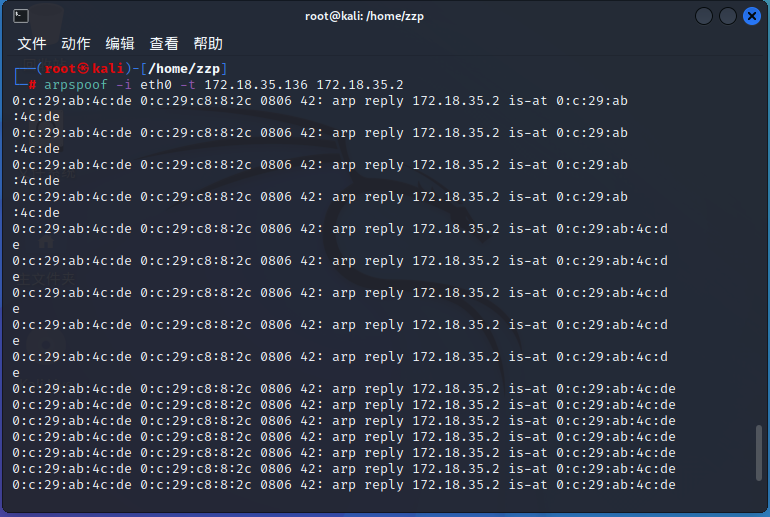

通过 arpspoof 工具进行 ARP 欺骗安全测试:

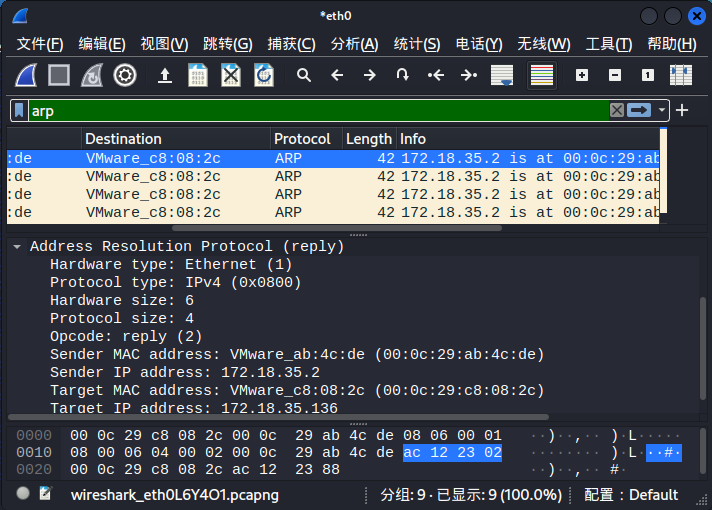

进行 wireshark 抓包,分析 ARP 欺骗攻击的过程,在 wireshark 抓包中,ARP 响应包中 Sender MAC address 字段里封装的 MAC 地址不是网关 172.18.35.2的 mac 地址,而是 kali linux 主机的 MAC 地址,也就是说这个 ARP 响应包实际上是伪造的。

防御ARP欺骗:

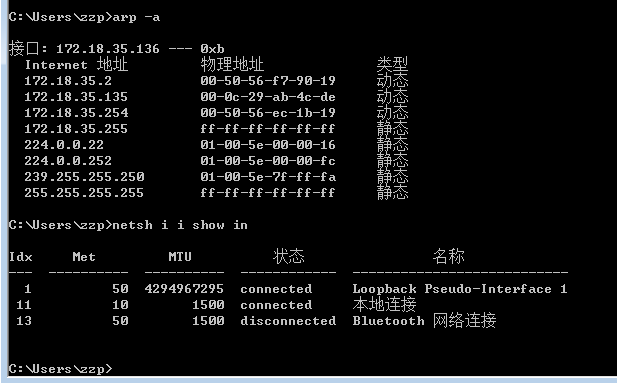

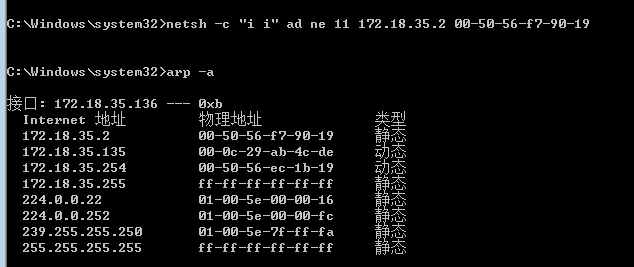

1、在 windows 下绑定网关 ip 和 MAC 地址防止 ARP 欺骗,在 cmd 下输入 arp -a 查看网关的 mac 地址并查看IDX值

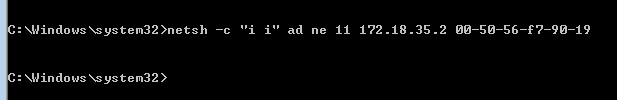

2、输入 netsh -c "i i" ad ne 本地连接 IDX 网关 IP 网关 MAC,绑定网关的 ip 地址 和 mac 地址

3、再次查看网关的 mac 地址,显示网关已经和 mac 地址成功绑定,类型为静态。

5.6项目总结

通过本实验,我了解到由于种种原因,arp协议在设计之初,仅处于对传输效率的考虑,而缺乏必要的身份认证和鉴别机制,导致其具有相当脆弱的安全性能。arp攻击是一种典型的欺骗类型,其实质就是利用了arp协议本身的安全缺陷和漏洞来进行攻击的。

本实验使用MacMakeUp等工具,能够发送源MAC地址为任意指定物理地址的的报文,使用IPSpoof.exe工具进行了IP欺骗。在第一个实验中我掌握MAC欺骗的原理,学会利用MacMakeUp软件工具进行伪造源MAC地址的MAC欺骗。MAC地址欺骗(或MAC地址盗用)通常用于突破基于MAC地址的局域网访问控制,例如在交换机上限定只转发源MAC地址修改为某个存在于访问列表中的MAC地址即可突破该访问限制,而且这种修改是动态的并且容易恢复。还有的访问控制方法将IP地址和MAC进行绑定,目的是使得一个交换机端口只能提供给一位用户的一台主机使用,此时攻击者需要同时修改自己的IP地址和MAC地址去突破这种限制。在不同的操作系统中修改MAC地址有不同的方法,其实质都是网卡驱动程序从系统中读取地址信息并写入网卡的硬件存储器,而不是实际修改网卡硬件ROM中存储的原有地址,因此攻击者可以为了实施攻击临时修改主机的MAC地址,事后很容易恢复为原来的MAC地址。

在第二个实验中我掌握IP欺骗的原理,学会利用IPSpoof软件工具进行伪造源IP地址的IP欺骗。IP欺骗是在服务器不存在任何漏洞的情况下,通过利用TCP/IP协议本身存在的一些缺陷进行攻击的方法,这种方法具有一定的难度,需要掌握有关协议的工作原理和具体的实现方法。IP地址欺骗是指行动产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身分。