Nginx SSL/TLS 配置指南:从入门到安全强化

- 前言

- 一、环境准备:Nginx安装配置

-

-

-

- [1.1. **EPEL仓库配置**:](#1.1. EPEL仓库配置:)

- [1.2. **Nginx安装**:](#1.2. Nginx安装:)

- [1.3. **服务启停管理**:](#1.3. 服务启停管理:)

- [1.4. **服务状态验证**:](#1.4. 服务状态验证:)

-

-

- 二、SSL/TLS证书获取方案

-

-

- [方案A:Let's Encrypt免费证书(生产环境推荐)](#方案A:Let's Encrypt免费证书(生产环境推荐))

- 方案B:自签名证书(测试环境专用)

-

- [2.1. **创建证书目录结构**:](#2.1. 创建证书目录结构:)

- [2.2. **生成RSA私钥**(2048位强度):](#2.2. 生成RSA私钥(2048位强度):)

- [2.3. **创建证书签名请求(CSR)**:](#2.3. 创建证书签名请求(CSR):)

- [2.4. **生成自签名证书**(有效期365天):](#2.4. 生成自签名证书(有效期365天):)

-

- [三、Nginx SSL/TLS核心配置](#三、Nginx SSL/TLS核心配置)

-

-

-

- [3.1. 基础HTTPS服务器配置](#3.1. 基础HTTPS服务器配置)

- [3.2. HTTP强制跳转HTTPS](#3.2. HTTP强制跳转HTTPS)

- 3.3.可选增强功能

-

- [3.3.1. **HTTP/2协议支持**:](#3.3.1. HTTP/2协议支持:)

- [3.3.2. **现代加密配置扩展**:](#3.3.2. 现代加密配置扩展:)

-

-

- 四、安全强化最佳实践

-

-

-

- [4.1. 协议与算法优化](#4.1. 协议与算法优化)

- [4.2. HSTS安全头配置](#4.2. HSTS安全头配置)

- [4.3. Diffie-Hellman参数强化](#4.3. Diffie-Hellman参数强化)

-

-

- 五、配置验证与生效

-

-

-

- [5.1. 配置语法检查](#5.1. 配置语法检查)

- [5.2. 服务重载](#5.2. 服务重载)

- [5.3. 效果验证](#5.3. 效果验证)

-

-

- 结语

前言

在当今数字化时代,网络安全已成为网站运营不可忽视的核心议题。随着网络攻击手段的日益复杂化,保护用户数据安全和隐私已成为网站管理员的首要任务。HTTPS协议作为保障网络通信安全的基础技术,通过SSL/TLS加密层为数据传输构建了坚实的保护屏障。本文将系统性地指导您如何在Nginx服务器上配置SSL/TLS,从基础环境搭建到高级安全强化,帮助您为网站建立专业级的安全防护体系。

无论您是初涉Web服务器管理的新手,还是希望提升现有网站安全性的开发者,本指南都将提供清晰的操作路径和最佳实践建议。我们将从Nginx的安装配置开始,逐步深入到SSL证书的获取与部署,最终实现包含HTTP/2支持、HSTS强化等高级特性的完整安全配置方案。

一、环境准备:Nginx安装配置

在开始SSL/TLS配置之前,首先需要确保您的服务器环境已正确搭建Nginx Web服务器。以下是针对基于RPM包管理系统的Linux发行版(如CentOS、RHEL等)的标准安装流程:

1.1. EPEL仓库配置:

首先安装EPEL(Extra Packages for Enterprise Linux)仓库,该仓库提供了大量额外的软件包资源:

bash

sudo yum install epel-release -y1.2. Nginx安装:

通过yum包管理器安装Nginx:

bash

sudo yum install nginx -y1.3. 服务启停管理:

启动Nginx服务并设置为开机自启动:

bash

sudo systemctl start nginx

sudo systemctl enable nginx1.4. 服务状态验证:

检查Nginx运行状态,确保服务正常启动:

bash

sudo systemctl status nginx或通过浏览器访问服务器IP地址,确认能看到Nginx默认欢迎页面。

重要提示:若您使用的是其他Linux发行版(如Ubuntu/Debian),请相应调整包管理命令(如使用apt-get替代yum)。

二、SSL/TLS证书获取方案

SSL/TLS证书是实现HTTPS加密通信的基础。根据使用场景不同,我们提供两种主流的证书获取方案:

方案A:Let's Encrypt免费证书(生产环境推荐)

虽然本指南重点介绍自签名证书配置,但在实际生产环境中,我们强烈推荐使用Let's Encrypt提供的免费可信证书。该方案具有以下优势:

- 完全免费且自动化

- 被所有主流浏览器信任

- 支持自动续期机制

- 提供ACME协议工具(如Certbot)简化流程

(注:完整Let's Encrypt配置流程可参考相关官方文档)

方案B:自签名证书(测试环境专用)

对于开发测试环境,您可以快速生成自签名证书用于验证配置流程:

2.1. 创建证书目录结构:

bash

sudo mkdir -p /usr/local/nginx/ssl/{private,certs}2.2. 生成RSA私钥(2048位强度):

bash

openssl genpkey -algorithm RSA -out /usr/local/nginx/ssl/private/nginx-selfsigned.key -pkeyopt rsa_keygen_bits:20482.3. 创建证书签名请求(CSR):

执行以下命令后,按提示输入证书信息(特别注意Common Name应填写您的域名):

bash

openssl req -new -key /usr/local/nginx/ssl/private/nginx-selfsigned.key -out /usr/local/nginx/ssl/certs/nginx-selfsigned.csr参数说明:

- Country Name:国家代码(如CN)

- State/Province:省/州全称

- Locality:城市名称

- Organization:企业/组织名称

- Common Name:服务器域名(关键字段!)

- Email:管理员邮箱

2.4. 生成自签名证书(有效期365天):

bash

openssl x509 -req -days 365 -in /usr/local/nginx/ssl/certs/nginx-selfsigned.csr \

-signkey /usr/local/nginx/ssl/private/nginx-selfsigned.key \

-out /usr/local/nginx/ssl/certs/nginx-selfsigned.crt重要提醒:自签名证书会在浏览器显示安全警告,仅限测试用途。生产环境务必使用受信任CA签发的证书!

三、Nginx SSL/TLS核心配置

3.1. 基础HTTPS服务器配置

编辑Nginx主配置文件(通常位于/usr/local/nginx/conf/nginx.conf或/etc/nginx/nginx.conf),添加以下虚拟主机配置:

nginx

server {

listen 443 ssl;

server_name jh.com www.jh.com; # 替换为您的实际域名

# 证书路径配置

ssl_certificate /usr/local/nginx/ssl/certs/nginx-selfsigned.crt;

ssl_certificate_key /usr/local/nginx/ssl/private/nginx-selfsigned.key;

# 协议与加密套件优化

ssl_protocols TLSv1.2 TLSv1.3; # 禁用不安全的旧协议

ssl_ciphers 'TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256';

ssl_prefer_server_ciphers on;

# 网站根目录设置

location / {

root /usr/share/nginx/html;

index index.html;

}

}3.2. HTTP强制跳转HTTPS

为确保所有流量均通过加密通道传输,添加80端口的重定向配置:

nginx

server {

listen 80;

server_name benet.com www.benet.com;

return 301 https://$host$request_uri; # 永久重定向到HTTPS

}3.3.可选增强功能

3.3.1. HTTP/2协议支持:

在HTTPS监听指令中添加http2参数:

nginx

listen 443 ssl http2;3.3.2. 现代加密配置扩展:

nginx

# 禁用不安全的SSL压缩

ssl_compression off;

# 优化会话缓存

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;四、安全强化最佳实践

4.1. 协议与算法优化

nginx

# 严格限制协议版本

ssl_protocols TLSv1.2 TLSv1.3;

# 推荐加密套件配置(兼容性与安全性平衡)

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384';4.2. HSTS安全头配置

nginx

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;作用说明:强制浏览器在一年内仅通过HTTPS访问网站,并包含所有子域名。

4.3. Diffie-Hellman参数强化

生成2048位DH参数文件:

bash

sudo openssl dhparam -out /usr/local/nginx/ssl/certs/dhparam.pem 2048配置引用:

nginx

ssl_dhparam /usr/local/nginx/ssl/certs/dhparam.pem;五、配置验证与生效

5.1. 配置语法检查

bash

sudo nginx -t成功输出示例:

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok

nginx: configuration file /etc/nginx/nginx.conf test is successful5.2. 服务重载

bash

sudo systemctl restart nginx5.3. 效果验证

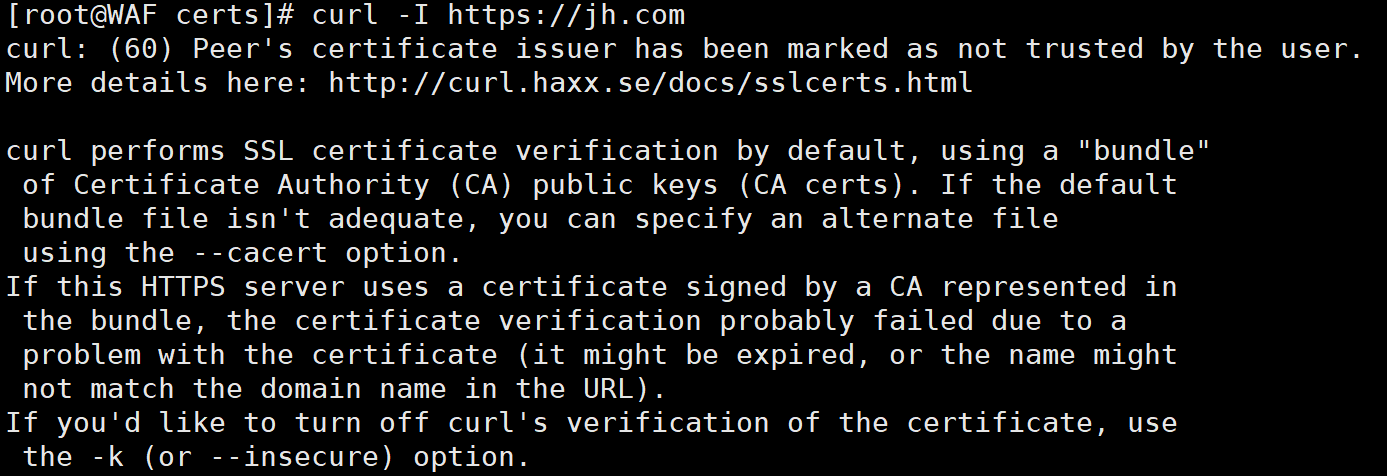

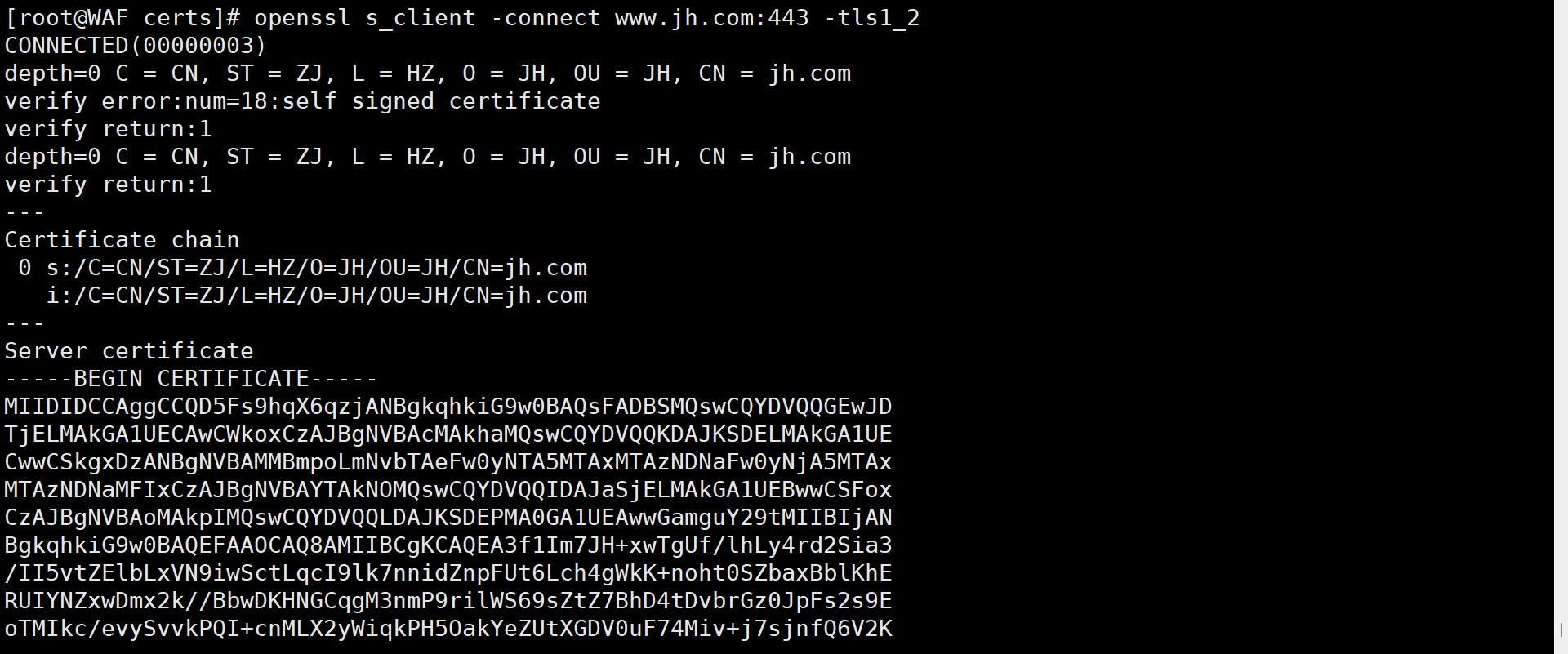

- 浏览器验证 :访问

https://yourdomain.com,确认地址栏显示安全锁标志 - 命令行测试:

bash

curl -I https://yourdomain.com

openssl s_client -connect yourdomain.com:443 -tls1_2 # 测试特定协议版本

结语

通过本指南的逐步配置,您已成功为Nginx服务器建立了专业的SSL/TLS加密通道。从基础的自签名证书部署到高级安全强化措施,这些配置将显著提升网站的数据传输安全性,保护用户隐私免受中间人攻击等网络威胁。

需要特别强调的是:

- 生产环境请务必使用Let's Encrypt等权威CA签发的证书

- 定期更新SSL证书(可通过cron设置自动续期)

- 持续关注CVE安全公告,及时调整加密策略

- 建议结合WAF防火墙等其他安全措施构建多层防护

网络安全是一场持续进行的"军备竞赛",保持配置的时效性和前瞻性至关重要。希望本指南能为您的Web服务安全建设提供坚实基础,如需了解更多高级主题(如OCSP Stapling、证书透明度等),建议参考Nginx官方文档及行业最佳实践指南。