当你的AI Agent成为"头号租客"

想象一下,你是一位顶级安保大楼的物业经理。今天,你迎来了一位特殊的"头号租客"------一个才华横溢但行为不可预测的AI Agent。

你的任务是为它提供一个"工位",但这个工位必须满足一个近乎苛刻的要求:它既要能让这位租客自由地施展才华,又要绝对保证它无法以任何方式,影响到大楼的其他租户,甚至是大楼本身的基础设施。

在云原生的世界里,这场关于"隔离技术"的选拔赛早已开始。今天,三位最顶尖的"安保方案"设计师------gVisor、Kata Containers和Firecracker MicroVM------带着他们的设计蓝图,来到了你的面前。

作为技术决策者,你的选择,将直接决定你整个AI平台的安全基线。

方案1:Google gVisor ------ "用户态的私人保镖"

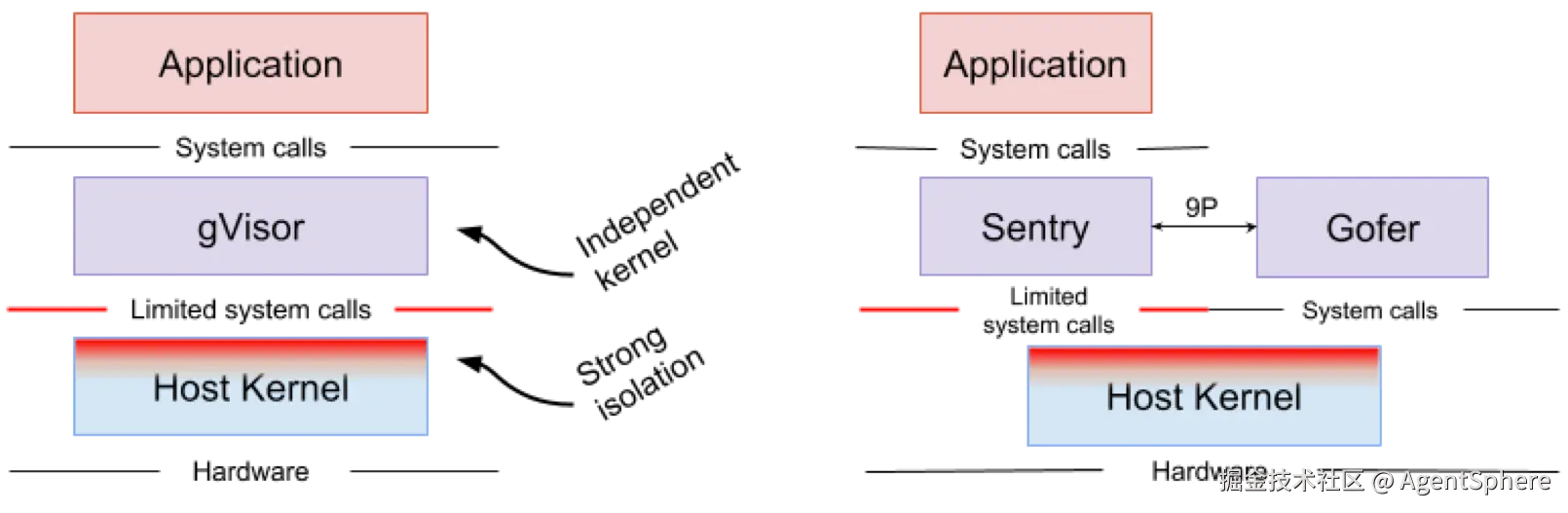

工作原理:

gVisor的核心是一个名为Sentry的用户态内核。当容器内的应用发起一个系统调用(syscall),比如open()一个文件或socket()建立网络连接时,这个调用不会直接发送给宿主机内核。取而代-代之的是,它被ptrace或KVM平台(gVisor支持两种模式)拦截,并重定向到Sentry进程。

Sentry内部用Go语言重新实现了一个庞大的Linux系统调用子集。它在用户空间模拟这些系统调用的行为,管理虚拟的文件系统和网络栈。只有在万不得已时(例如需要真实的硬件交互),Sentry才会向宿主机内核发起一个范围极其有限、经过严格审查的系统调用。

这相当于在应用与内核之间,增加了一层"软件防火墙",将数以百计的潜在危险syscall,收敛为十几个安全的出口。

- 优点:

- 极大地缩小了核心系统的攻击面,理论上可以抵御所有未知的内核漏洞。

- 与现有的大楼管理系统(Docker/Kubernetes)兼容性好,改造成本低。

- 不依赖特殊的"建筑材料"(硬件虚拟化)。

- 代价:

- 效率损耗: 每一个被拦截的syscall,都意味着一次昂贵的上下文切换和用户态模拟。对于I/O密集型或数据库这类需要频繁进行文件读写和网络通信的应用,性能开销会非常明显。

- 能力受限: Sentry实现了大约70-80%的Linux syscall。但对于一些需要特殊或底层系统调用(例如ioctl的一些高级用法、eBPF)的应用,gVisor会直接返回不支持的错误。

一句话总结:一个基于"系统调用拦截与重实现"的、聪明的软件防火墙,但有性能和兼容性的代价。

方案2:OpenStack Kata Containers ------ "带独立安保的豪华套间"

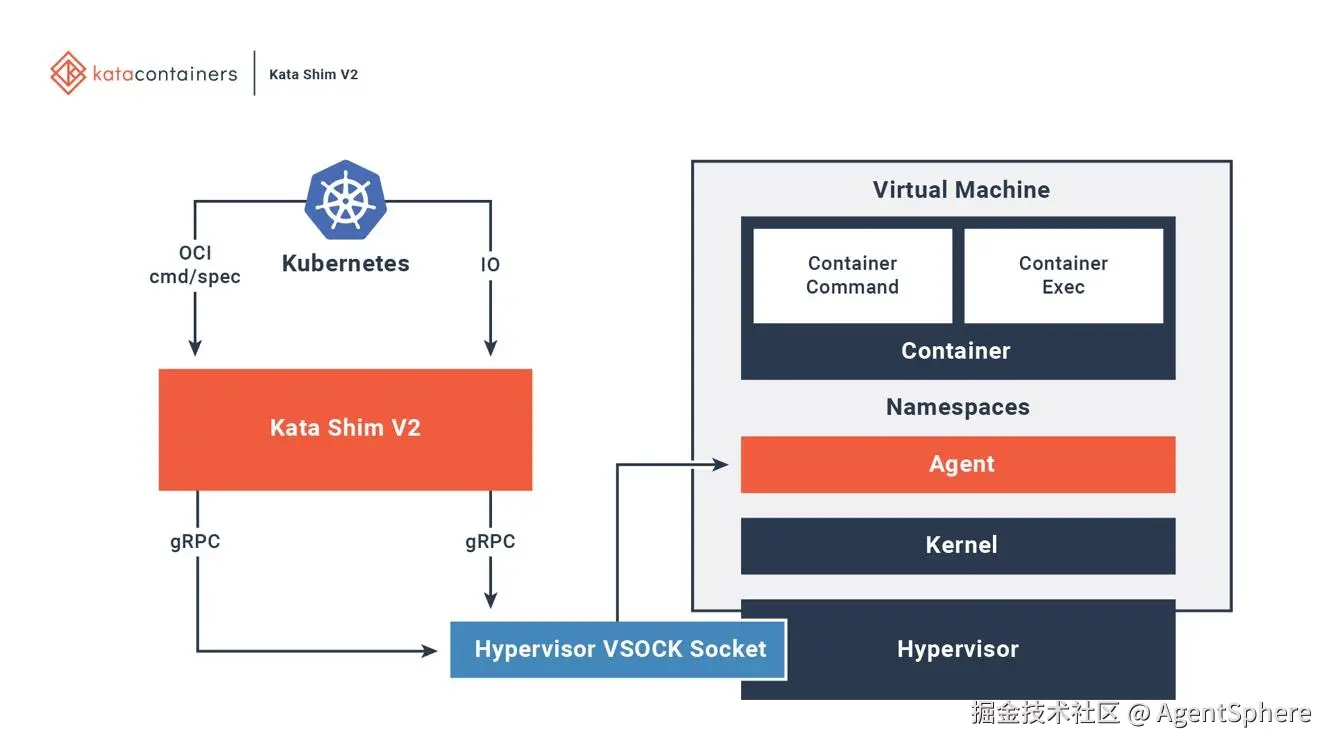

工作原理:

Kata Containers将OCI容器规范与传统的硬件虚拟化技术(KVM)深度结合。当你启动一个Kata容器时,它实际上在幕后做了这些事:

- 启动一个高度优化的、轻量级的虚拟机(可以使用裁剪版的QEMU,或者更现代的Cloud Hypervisor)。

- 在这个虚拟机内部,运行一个极简的Linux Guest Kernel。

- 在Guest OS中,运行一个名为kata-agent的进程。

- 所有来自容器运行时的指令(如exec, attach),都会通过VSOCK或串行端口,发送给kata-agent,由它在虚拟机内部执行。

与启动一个完整的传统虚拟机相比,Kata通过复用VM模板、内存页共享(DAX)、以及裁剪掉99%不需要的虚拟设备,极大地缩短了启动时间和降低了内存开销。

- 优点:

- 提供了真正的硬件虚拟化隔离边界,内核漏洞无法跨越VM。

- 因为每个容器内都有一个完整的Guest Kernel,所以它几乎100%兼容所有的Linux应用。

- 支持安装顶级的安保系统,如保险柜和加密门(机密计算)。

- 代价:

- 内存开销: 即使经过优化,每个Kata容器依然需要几十MB的额外内存开销,用于加载Guest Kernel和kata-agent。

- 启动延迟: 启动一个轻量级VM的固定开销,使其很难将冷启动时间稳定地压入100ms以内。

一句话总结:一个将"容器的便利性"与"虚拟机的安全性"优雅结合的方案,但需要为这份安全和兼容性支付额外的资源成本。

方案3:Amazon Firecracker ------ "即时生成的安全气囊"

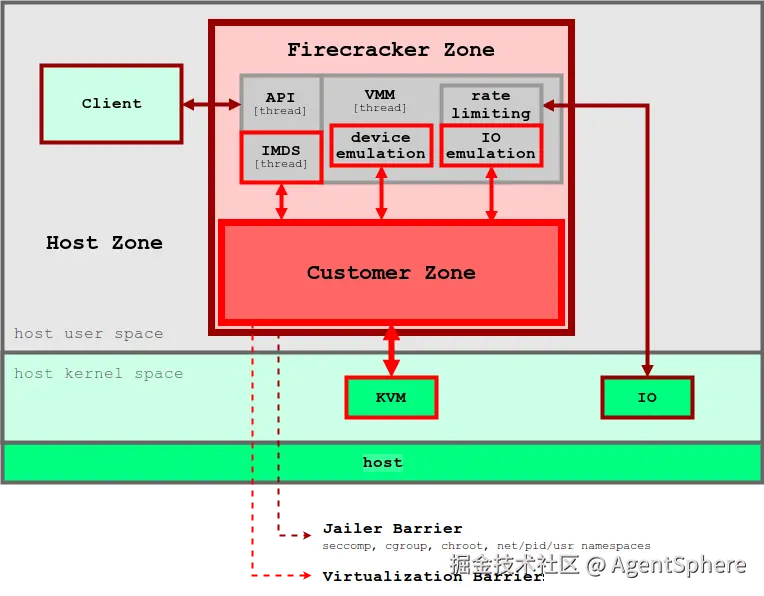

工作原理:

Firecracker是一个虚拟化管理监视器(VMM),它同样基于KVM,但遵循极简主义的设计哲学到了极致。

- 极小的攻击面: Firecracker的代码库极小,只提供了运行一个现代化Linux内核所必需的最少虚拟设备:一个网络设备(virtio-net)、一个块设备(virtio-block)、一个串行控制台和一个键盘。没有USB、没有显卡、没有任何多余的东西。攻击面被削减到了理论上的最小值。

- 单体进程: 整个Firecracker VMM运行在一个独立的、受限的进程中,通过seccomp过滤器,它自身被允许向宿主机内核发起的系统调用也极其有限。

- 为Serverless而生: 它不支持复杂的虚拟机生命周期管理(如暂停/恢复、动态迁移),只专注于一件事:以最快的速度,启动一个安全的、一次性的计算环境,然后销毁它。

- 优点:

- 极致的安全: 硬件级的虚拟化隔离 + 最小化的攻击面,让每一次会客都在一个"绝对真空"的环境中进行。

- 极致的速度: 冷启动速度接近容器,能应对海量的、突发的会客请求。

- 极致的效率: 极低的内存开销(每个MicroVM仅~5MB),使其可以在一台物理机上高密度地运行数千个独立的MicroVM实例。

- 代价:

- 功能专一: 只提供最基础的桌椅和网络(不支持GPU等特殊设备),且生态集成相对较新,需要一些额外的适配工作。

一句话总结:一个为高频、高风险、一次性云原生工作负载而生的、终极的安全执行引擎。

对比总结:为你的AI Agent选择合适的"工位"

| 对比维度 | gVisor (私人保镖) | Kata Containers (豪华套间) | Firecracker (安全气囊) |

|---|---|---|---|

| 隔离模型 | 用户态内核拦截 | 硬件辅助虚拟机 | 极简化MicroVM |

| 安全边界 | 中等 | 强 | 极强 |

| 启动速度 | 快 | 中等 | 极快 |

| 运行开销 | 中等 | 较高 | 极低 |

| 兼容性 | 中等 | 高 | 中等 |

| 适用场景 | 不完全可信的Web应用 | 有合规/遗留应用需求的租户 | 高风险、不可信的AI Agent |

结论:AI Agent的安全,容不得半点妥协

- gVisor 是一个优秀的"改良派",它在现有容器生态上,增加了一层重要的安全缓冲。

- Kata Containers 是一个稳健的"平衡派",它在安全与兼容性之间找到了一个很好的平衡点,适合对隔离和合规有要求的工作负载。

- 但对于AI Agent这种全新的、行为不可预测的、高风险的"租客",需要的是一个"革命派"。 Firecracker MicroVM所提供的硬件级隔离 + 毫秒级启动 + 极低开销 的组合,被广泛认为是运行不可信AI代码的最佳黄金标准。

AgentSphere的架构选择

在AgentSphere,我们为每一个AI Agent提供的"工位",不是一个普通的隔间,也不是一个豪华套间,而是一个按需生成的、独立的Firecracker MicroVM。

这意味着:

- 你的Agent运行在独立内核中,不与宿主机或其他Agent共享任何核心系统。

- 每个任务的启动延迟依然保持在百毫秒级,让你能同时服务成千上万个Agent,而不会牺牲安全。

在AI应用快速发展的今天,隔离边界的选择,将直接定义你整个平台的安全天花板。