摘要 :在跨地域数据中心协同、混合云部署日益普遍的今天,异地服务器间频繁传输敏感文件(如日志、数据库备份、配置文件)已成为常态。如何在不改造业务系统、不影响传输性能的前提下,确保文件在传输与存储过程中的机密性?本文深入探讨基于透明数据加密(TDE, Transparent Data Encryption)技术实现"自动加密-安全传输-透明解密"闭环的可行性方案。文章从TDE原理、文件系统层实现、密钥管理挑战出发,结合实际部署架构,详细解析如何构建一套安全、高效、合规的异地文件自动加密传输体系,并以某金融客户实践为例,说明如何通过专业TDE中间件降低实施复杂度。

1. 引言:异地文件传输的安全困境

随着企业IT架构向多地多活、混合云演进,服务器跨地域部署成为标配。例如:

- 总部在北京,灾备中心在贵阳;

- 生产环境在私有云,数据分析在公有云;

- 研发团队在上海,测试环境在成都。

在此背景下,服务器间需频繁同步或传输敏感文件,如:

- 数据库全量/增量备份(.bak, .binlog);

- 应用日志(access.log, error.log);

- 配置文件(config.yaml, keystore.jks);

- 用户上传的原始数据(CSV、Excel)。

然而,传统传输方式存在严重安全隐患:

| 传输方式 | 安全风险 |

|---|---|

| rsync/scp + 明文文件 | 文件在源端、目标端均以明文存储,一旦服务器被入侵,数据直接泄露 |

| FTP/SFTP | 仅加密传输通道,文件在两端仍为明文 |

| 手动ZIP+密码 | 依赖人工操作,易出错;密码管理混乱;无法自动化 |

更严峻的是,等保2.0、GDPR、PCI DSS等合规标准明确要求:"静态数据"(Data at Rest)必须加密存储。这意味着,即使文件仅在内网服务器间传输,若未加密存储,仍属违规。

因此,企业亟需一种无需改造业务、自动加密、传输透明、密钥可控 的解决方案------基于TDE的文件级透明加密正成为理想选择。

2. 什么是TDE?从数据库到文件系统的演进

2.1 TDE的起源:数据库透明加密

TDE(Transparent Data Encryption)最初由Oracle、SQL Server等数据库厂商提出,用于在存储层自动加密数据文件,而无需修改SQL语句或应用逻辑。其核心特点是:

- 透明性:应用无感知,读写操作与明文无异;

- 自动加解密:数据写入磁盘时自动加密,读取时自动解密;

- 密钥分离:加密密钥(DEK)由主密钥(KEK)保护,主密钥可存储于HSM。

2.2 TDE向文件系统扩展

随着安全需求泛化,TDE理念被延伸至通用文件系统层,形成"文件级TDE"方案:

- 在操作系统内核或文件系统驱动层拦截文件读写操作;

- 对指定目录下的文件自动加解密;

- 应用程序无需任何修改,仍按原路径读写文件。

关键优势:

- 适用于任意文件类型(.log, .db, .zip, .txt);

- 与现有备份、同步、ETL工具完全兼容;

- 满足"静态数据加密"合规要求。

3. 异地服务器间自动加密传输的技术架构

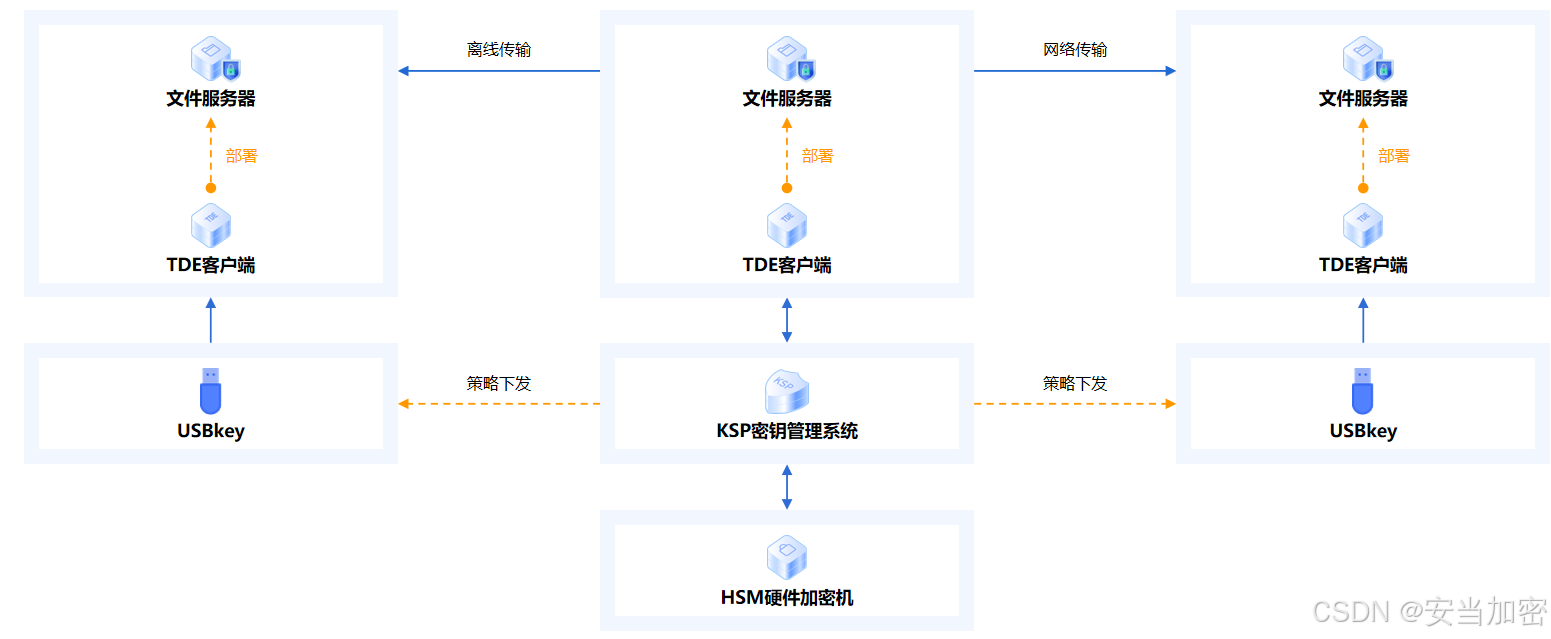

要实现"自动加密-安全传输-透明解密",需构建如下闭环架构:

[源服务器]

│

├─ 应用写入 /secure_data/file.log

├─ TDE驱动自动加密 → 存储为加密文件(如 file.log.tde)

│

├─ 同步工具(rsync, Rclone, 自研Agent)传输 file.log.tde

│

↓

[网络通道](可叠加TLS/SSL,但非必需)

│

↑

[目标服务器]

│

├─ 接收 file.log.tde

├─ TDE驱动自动解密 → 应用读取 /secure_data/file.log(明文)

3.1 核心组件说明

| 组件 | 职责 | 技术要求 |

|---|---|---|

| TDE代理/驱动 | 在文件系统层拦截读写,执行加解密 | 支持Linux/Windows;低延迟;兼容POSIX |

| 加密策略引擎 | 定义哪些目录/文件类型需加密 | 支持通配符、正则表达式;可按用户/进程过滤 |

| 密钥管理系统 | 安全生成、分发、轮换加密密钥 | 支持HSM;密钥与服务器绑定;审计日志 |

| 同步工具 | 传输加密后的文件 | 无需改造,因传输的是加密文件 |

注意 :由于文件在源端已加密,网络传输通道无需强加密(如SFTP),普通rsync即可,大幅提升传输效率。

4. 实现难点与应对策略

尽管架构清晰,企业在落地时仍面临三大挑战:

4.1 挑战一:跨服务器密钥同步与隔离

- 问题:源服务器用密钥K1加密文件,目标服务器必须用K1解密。但若所有服务器共用K1,一旦某台被攻破,全网数据泄露。

- 解决方案 :

- 按服务器对分配独立密钥:如北京↔贵阳使用K_BJ-GY,上海↔成都使用K_SH-CD;

- 密钥动态分发:通过安全通道(如mTLS)从中央密钥服务器获取;

- 密钥绑定主机指纹:防止密钥被复制到其他机器使用。

4.2 挑战二:性能与兼容性

- 问题:TDE驱动若实现不佳,会导致I/O延迟飙升,影响业务。

- 优化措施 :

- 采用内核态驱动(如Linux FUSE优化版或eBPF);

- 支持国密SM4/AES-NI硬件加速;

- 对大文件采用分块加密,避免内存溢出;

- 兼容NFS、CIFS等网络文件系统。

4.3 挑战三:密钥生命周期管理

- 问题:密钥需定期轮换,但历史加密文件仍需可解密。

- 最佳实践 :

- 采用密钥版本机制:每个加密文件头记录所用密钥版本;

- 旧密钥归档但不解锁,用于解密历史数据;

- 轮换时自动重加密活跃文件(可选)。

5. 合规性要求与审计支持

TDE方案需满足以下合规要点:

| 标准 | 要求 | TDE实现方式 |

|---|---|---|

| 等保2.0三级 | "重要数据存储保密性" | 文件静态加密;密钥由HSM保护 |

| GDPR | "适当的技术措施保护个人数据" | 自动加密含PII的文件(如日志) |

| PCI DSS | "持卡人数据静态加密" | 对含卡号的备份文件自动加密 |

| ISO 27001 | "密钥管理策略" | 记录密钥生成、使用、轮换日志 |

审计日志应包含:

- 文件路径、操作类型(读/写)、时间戳;

- 使用的密钥ID、版本;

- 进程PID、用户UID;

- 服务器主机名、IP。

6. 某省级银行实践:灾备中心日志自动加密同步

背景

该银行生产中心位于省会,灾备中心在异地。每日需同步数百GB应用日志至灾备端,用于审计与故障回溯。原方案使用rsync传输明文日志,存在合规风险。

需求

- 日志在生产端写入时自动加密;

- 传输过程无需改造现有rsync脚本;

- 灾备端分析系统可直接读取明文日志;

- 满足等保三级"静态数据加密"要求。

方案设计

- 部署TDE代理:在生产与灾备服务器部署同一TDE系统;

- 配置加密目录 :

/var/log/app/下所有.log文件自动加密; - 密钥策略:为该日志同步任务分配独立密钥K_LOG,密钥由HSM保护;

- 同步流程 :

- 应用写入

/var/log/app/service.log; - TDE驱动加密后存储为

service.log.tde; - rsync同步

*.tde文件至灾备端; - 灾备端TDE驱动自动解密,分析系统读取

service.log(明文)。

- 应用写入

成果

- 0代码改造:业务与同步脚本无任何变更;

- 性能影响<3%:得益于SM4硬件加速;

- 顺利通过等保测评:审计日志完整,密钥管理合规。

7. 自研 vs 商用TDE方案:如何选择?

企业可选择自研TDE驱动或采用成熟产品。对比维度如下:

| 维度 | 自研方案 | 商用TDE中间件 |

|---|---|---|

| 开发周期 | 6--12个月(需内核开发能力) | 1--2周部署 |

| 稳定性 | 需长期压测,风险高 | 经多行业验证 |

| 国密支持 | 需自行集成SM2/SM4 | 内置国密算法,通过认证 |

| 密钥管理 | 需自建KMS | 内置密钥策略引擎 |

| 合规就绪 | 需额外开发审计模块 | 内置等保/GDPR模板 |

| 技术支持 | 依赖内部团队 | 厂商提供7×24支持 |

建议 :若企业无操作系统内核开发团队,或需快速满足合规要求,采用专业TDE中间件是更高效的选择。

安当TDE(Transparent Data Encryption)系统正是面向此类场景的企业级文件透明加密平台。其已在金融、能源、制造等行业落地,支持Linux/Windows双平台、国密SM4/AES双算法、HSM集成及细粒度策略控制。

典型应用:

- 某电网公司通过安当TDE实现调度日志跨省自动加密同步;

- 某车企研发中心将测试数据加密后传输至云端分析平台;

- 某三甲医院确保患者影像文件在异地备份中心加密存储。

8. 未来演进:TDE与零信任数据安全架构融合

随着零信任理念普及,TDE将不再孤立存在,而是融入数据安全治理平台:

- 动态策略:根据用户身份、设备状态、数据敏感度,动态决定是否加密;

- 数据水印:在加密文件中嵌入操作者ID,实现泄露溯源;

- 与DLP联动:若检测到未加密敏感文件外传,自动阻断并告警;

- 云原生支持:在K8s Pod级别实现容器卷透明加密。

而这一切的基础,是一个稳定、灵活、可扩展的TDE底座。

9. 结语

异地服务器间文件自动加密传输,本质是"让数据在静止时始终处于保护状态 "。TDE透明加密技术以其"无感、自动、合规"的特性,成为解决该问题的理想路径。然而,真正的挑战不在于加密算法,而在于密钥的精细化管理、跨节点的策略协同与长期的运维保障。

企业应跳出"工具思维",构建覆盖"策略-加密-传输-审计"全链路的安全体系。选择合适的TDE实现方式,既能满足合规底线,又能释放IT生产力,让安全真正服务于业务。

加密不是目的,信任才是;透明不是妥协,而是智慧。